i春秋——“百度杯”CTF比赛 九月场——123(Apache解析pht,phtml,php3等 php别名)

Posted 淚笑-l3yx

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了i春秋——“百度杯”CTF比赛 九月场——123(Apache解析pht,phtml,php3等 php别名)相关的知识,希望对你有一定的参考价值。

网页源码提示用户信息在user.php中,直接访问是不会有显示的,于是查找相应的备份文件,vim交换文件等,最后发现/user.php.bak

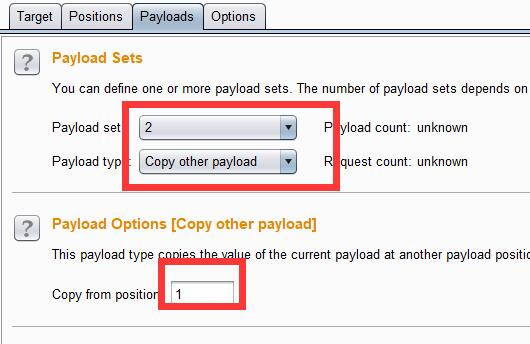

用burp采用如下配置开始爆破

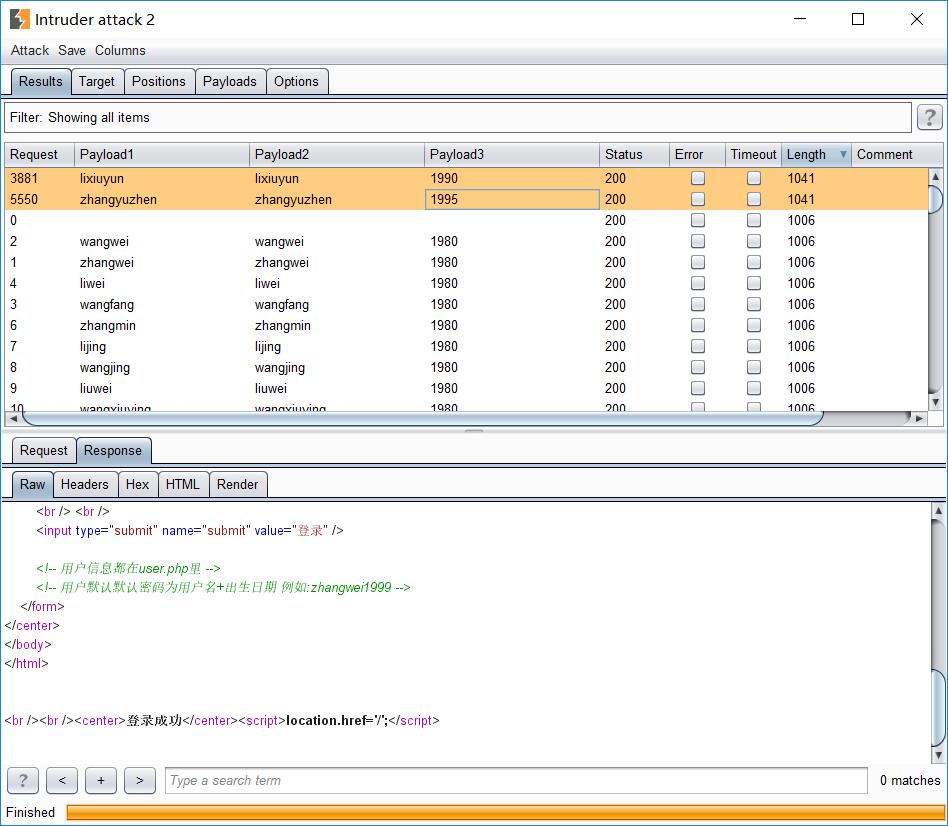

最后爆破出两个账号

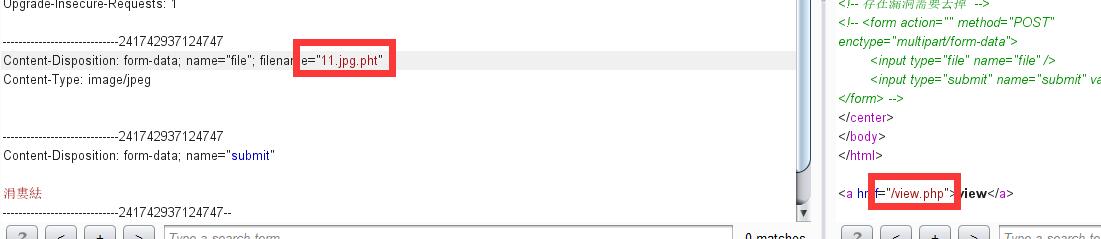

登录之后查看源码,发现一个被注释的表单,看似应该存在文件上传漏洞,在页面按F12,更改网页,去掉注释

本来想上传一句话的,但是发现就算上传普通图片文件和图片文件名也会提示文件名非法,猜想这里并不是真的文件上传,并不是用菜刀连上找flag。只是构造文件名,并且上传到服务器成为可执行文件便可通过。所以文件内容无所谓,我直接是空的,只要构造文件名即可。

Apache 配置文件中会有

.+.ph(p[345]?|t|tml)

.+\\.phps$

此类的正则表达式,文件名满足即可被当做php解析,也就是说php3,php4,php5,pht,phtml,phps都是可以被解析的。

于是构造如下

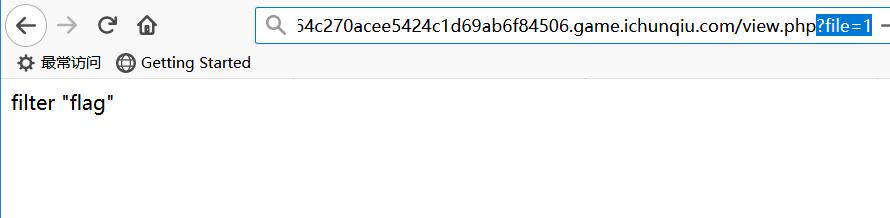

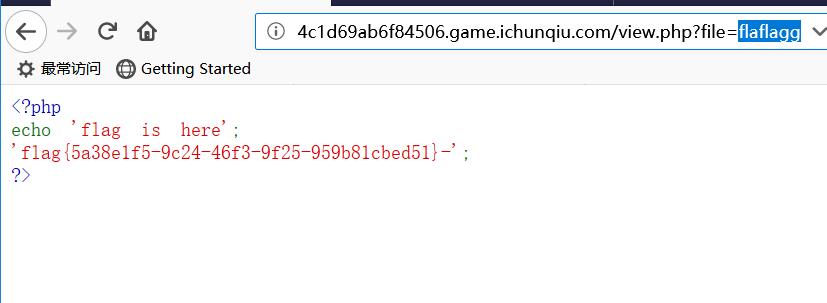

访问view.php,看到file?,应该是提示提交get参数,随便提交一个

提示了flag,也提示了flag关键字会被过滤,所以双写绕过

以上是关于i春秋——“百度杯”CTF比赛 九月场——123(Apache解析pht,phtml,php3等 php别名)的主要内容,如果未能解决你的问题,请参考以下文章

百度杯”CTF比赛 九月场Upload ---------i春秋

“百度杯”CTF比赛 九月场_123(文件备份,爆破,上传)