自学网络安全的4大雷区,你至少踩过2个以上

Posted bug樱樱

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了自学网络安全的4大雷区,你至少踩过2个以上相关的知识,希望对你有一定的参考价值。

一、自学网络安全的4大雷区

1.不要试图以编程为基础去学习网络安全

不要以编程为基础再开始学习网络安全,一般来说,学习编程不但学习周期长,且过渡到网络安全用到编程的用到的编程知识并不多。一般人如果想要把编程学好再开始学习网络安全往往需要花费大量的时间,而且容易半途而废。

所以建议在学习网络安全的过程中,哪里不会补哪里,这样更有目的性且耗时更少。学习编程能决定你能在网络安全这条路上到底能走多远,所以推荐大家自学一些基础编程的知识

2.不要刚开始就深度学习网络安全

学习讲究这方法,需要一步一步的来,由浅至深,慢慢的加大难度,很多人刚开始就猛学,很容易到后面的时候乏力,越学可能就越学得枯燥,到最后就很容易放弃了。

3.收集适当的学习资料

网上有很多网络安全的学习资料。而很多朋友都有 “收集癖” ,一下子很多书籍,收藏几十个视频,觉得学习资料越多越好,然而网上的学习资料重复性极高。建议选择大众受用的学习资料。

4.适当的报班学习

很多人觉得报班就是浪费钱财,觉得自己自学就很好了,但其实自学也是需要一定的天赋和理解能力,且自学的周期较长,一些急躁的学习者或者急于找到工作的学习者,还是报班学的比较轻松,学习周期不长,学到的东西也不会少,建议学习者根据自己的自身条件选择是否报班。

二、学习网络安全的些许准备

1.硬件选择

学习网络安全不需要配置很高的电脑,黑客用的电脑,从来不是根据高配置选择电脑,只要稳定就行。因为黑客所使用的一些程序,低端CPU也可以很好的运行,而且不占什么内存。黑客是在DOS命令下对进行的,电脑能使用到最佳状态就可以了。

2.软件选择

很多人会纠结学习黑客到底是用Linux还是Windows或者是Mac系统,Linux系统对于新人入门并不友好。Windows系统一样可以用虚拟机装靶机进行学习,当然是根据学习者自己的感觉来选择系统。

至于编程语言,Python、php、 C++、Java都是可以的,学习编程只是工具不是目的,我们的目标不是成为程序员,而是成为网络安全员,编程只是为了看懂程序。

3.外语能力

计算机最早诞生于宾西法利亚大学,很多名词或者代码都是英文,一个漏洞翻译成中文需要一个星期的时间,在这个时间上漏洞可能都修补了。如果不理解一些专业名词,在与其他黑客交流时也会有障碍,所以需要一定量的英文量和了解一些专业名词。

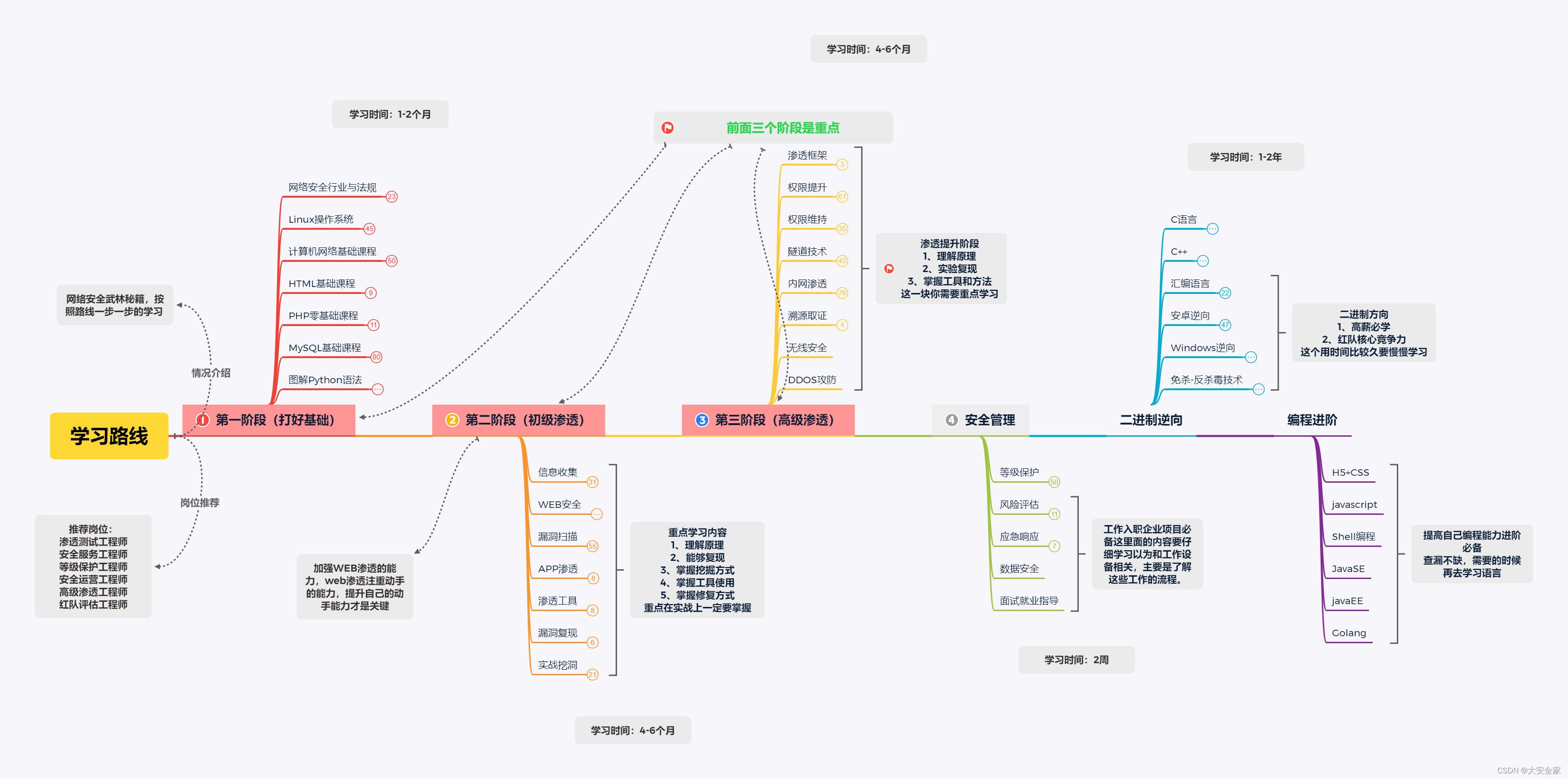

三、网络安全学习路线

第一阶段:基础操作入门

入门的第一步是学习一些当下主流的安全工具课程并配套基础原理的书籍,一般来说这个过程在1个月左右比较合适。

在学习基础入门课程的同时,同时阅读相关的书籍补充理论知识,这里比较推荐以下几本书:

🔍《白帽子讲Web安全》🔍

🔍《Web安全深度剖析》🔍

🔍《Web安全攻防 渗透测试实战指南》🔍

第二阶段:学习基础知识

在这个阶段,你已经对网络安全有了基本的了解。如果你认真学习完第一步,什么是sql注入,什么是xss攻击这些已经都明白了,对burp、cs等安全工具也掌握了基础操作。这个时候最重要的就是开始打地基!所谓的“打地基”其实就是系统化的学习计算机基础知识

第三阶段:实战操作

1.挖SRC

挖SRC的目的主要是讲技能落在实处,学习网络安全最大的幻觉就是觉得自己什么都懂了,但是到了真的挖漏洞的时候却一筹莫展,更多的还是要进行实操,把理论知识运用到实践中,确保更好的掌握知识点。

2.从技术分享帖学习

观看学习近十年所有挖掘的帖,然后搭建环境,去复现漏洞,去思考学习笔者的挖洞思维,培养自己的渗透思维。

到这一步,再加上之后对挖掘漏洞的技术多加练习与积累实战经验,基本就可以达到安全工程师的级别!

尾言

网络安全行业其实与和其他技术职业一样,要坐的住板凳,弄得住寂寞,同时又要善于归纳总结。如果你做得到上面几点,不需要几年,相信你一定会成为一名优秀的网络安全工程师的。

最后,感谢每一位认真阅读我文章的人,礼尚往来总是要有的,这里给大家准备了一套网络安全从零基础到进阶的全套资料包,如果你用得到的话小伙伴可以直接拿走!

①网络安全学习路线

②20份渗透测试电子书

③安全攻防357页笔记

④50份安全攻防面试指南

⑤安全红队渗透工具包

⑥网络安全必备书籍

⑦100个漏洞实战案例

⑧安全大厂内部视频

以上是关于自学网络安全的4大雷区,你至少踩过2个以上的主要内容,如果未能解决你的问题,请参考以下文章