基于服务器的AAA实验(Cisco)

Posted YangYuChing

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了基于服务器的AAA实验(Cisco)相关的知识,希望对你有一定的参考价值。

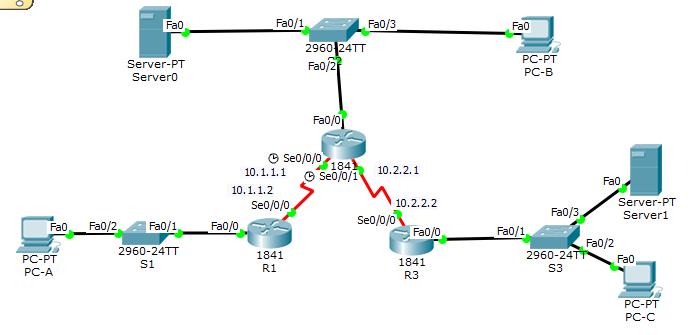

拓扑图如下:

地址表如下:

|

Device |

Interface |

IP Address |

Subnet Mask |

|

R1 |

Fa0/0 |

192.168.1.1 |

255.255.255.0 |

|

S0/0/0 |

10.1.1.2 |

255.255.255.252 |

|

|

R2 |

S0/0/0 |

10.1.1.1 |

255.255.255.252 |

|

Fa0/0 |

192.168.2.1 |

255.255.255.0 |

|

|

S0/0/1 |

10.2.2.1 |

255.255.255.252 |

|

|

R3 |

S0/0/1 |

10.2.2.2 |

255.255.255.252 |

|

Fa0/0 |

192.168.3.1 |

255.255.255.0 |

|

|

TACACS+ Server |

NIC |

192.168.2.2 |

255.255.255.0 |

|

RADIUS Server |

NIC |

192.168.3.2 |

255.255.255.0 |

|

PC-A |

NIC |

192.168.1.3 |

255.255.255.0 |

|

PC-B |

NIC |

192.168.2.3 |

255.255.255.0 |

|

PC-C |

NIC |

192.168.3.3 |

255.255.255.0 |

1、配置好网络地址和静态路由

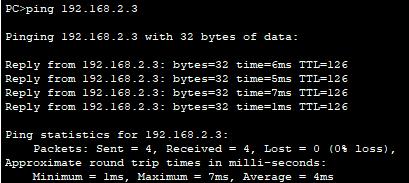

PC-A ping PC-B网络通

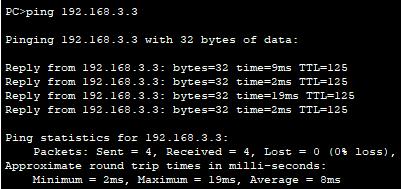

PC-A ping PC-C网络通

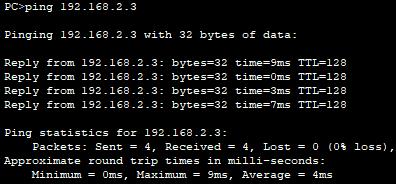

PC-B ping PC-C网络通

2、AAA的配置

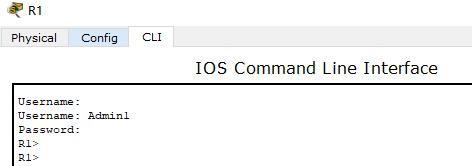

1、R1的配置

在R1配置本地用户名:

R1(config)#username Admin1 password admin1pa55

在R1的Console接入配置本地AAA认证:

R1(config)#aaa new-model

R1(config)#aaa authentication login default local

在R1启用AAA并为console登入使用默认手段列表配置AAA认证:

R1(config)#line console 0

R1(config-line)#login authentication default

验证用户EXEC登入使用本地数据库:

R1(config-line)#end

exit

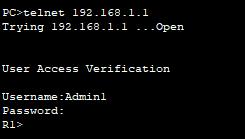

在R1上为VTY接入配置本地AAA认证:

R1(config)#aaa authentication login TELNET-LOGIN local

配置VTY行进而使用确切的AAA验证手段,配置VTY行进而使用命名的AAA方法:

R1(config)# line vty 0 4

R1(config-line)# login authentication TELNET-LOGIN

R1(config-line)# end

验证Telnet配置。让PC-Aping通R1:

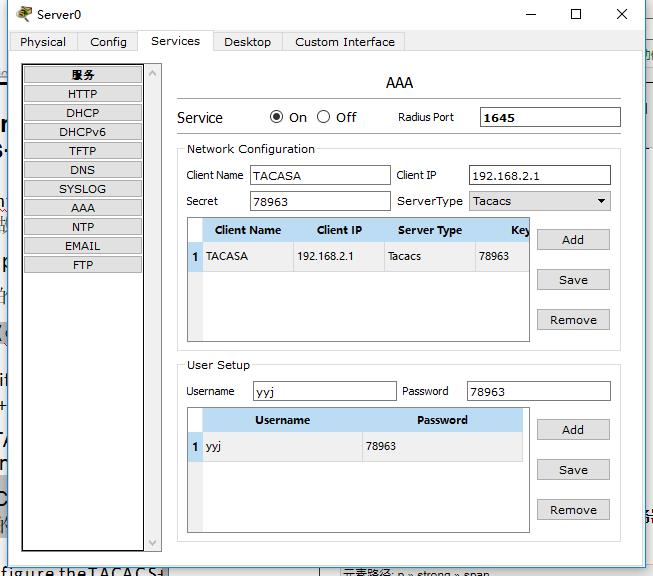

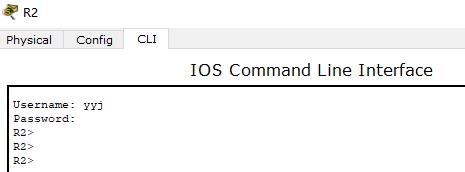

2、R2的配置

配置一个叫做yyj的本地数据库入口:

R2(config)#username yyj password 78963

验证TACACS+服务器配置,挑选TACACS+服务器。从配置选项卡,点击AAA并留意下那里有一个网络配置入口给R2和一个给Admin2的用户建立入口:

在R2配置AAA TACACS服务器的IP地址和密钥:

R2(config)# tacacs-server host 192.168.2.2

R2(config)# tacacs-server key 78963

在R2启用AAA并用AAA TACACS+服务器配置所有的登入:

R2(config)# aaa new-model

R2(config)# aaa authentication login default group tacacs+ local

为console 登入配置AAA认证进而可以用默认的AAA认证手段:

R2(config)# line console 0

R2(config-line)# login authentication default

验证AAA认证手段,用AAA TACACS+服务器验证用户EXEC的登入:

R2(config-line)# end

exit

3、R3的配置

配置一个名叫aqua的备用本地数据库入口:

R3(config)# username aqua password 78963

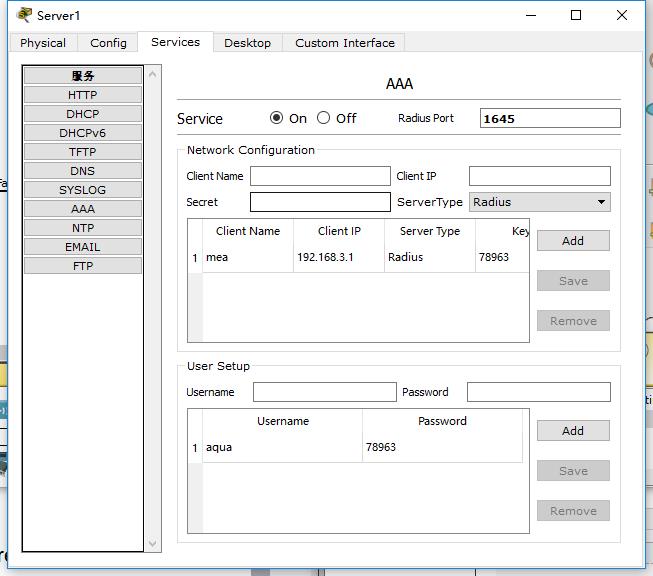

选择RADIUS服务器,在config选项窗口点击AAA并留意那里有一个给R3的网络配置入口和一个给Admin3的用户新建入口:

在R3配置AAA RADIUS服务器的IP和密钥:

R3(config)# radius-server host 192.168.3.2

R3(config)# radius-server key 78963

在R3启用AAA并用AAA RADIUS服务器配置所有登入来验证:

R3(config)# aaa new-model

R3(config)# aaa authentication login default group radius local

为console登入配置AAA认证以使用默认AAA认证手段:

R3(config)# line console 0

R3(config-line)# login authentication default

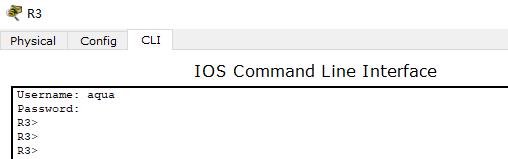

用AAA TAACACS+服务器验证用户EXEC的登入:

R3(config-line)# end

exit

以上是关于基于服务器的AAA实验(Cisco)的主要内容,如果未能解决你的问题,请参考以下文章