SUCTF--WEB

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SUCTF--WEB相关的知识,希望对你有一定的参考价值。

题目:flag 在哪?

介绍:网址(http://23.106.143.230/a_real_babyweb.php)

1,打开网址,抓包可以发现在 HTTP 头里面有 Cookie:suctf{Thi5_i5_a_baby_w3b}。

题目:编码

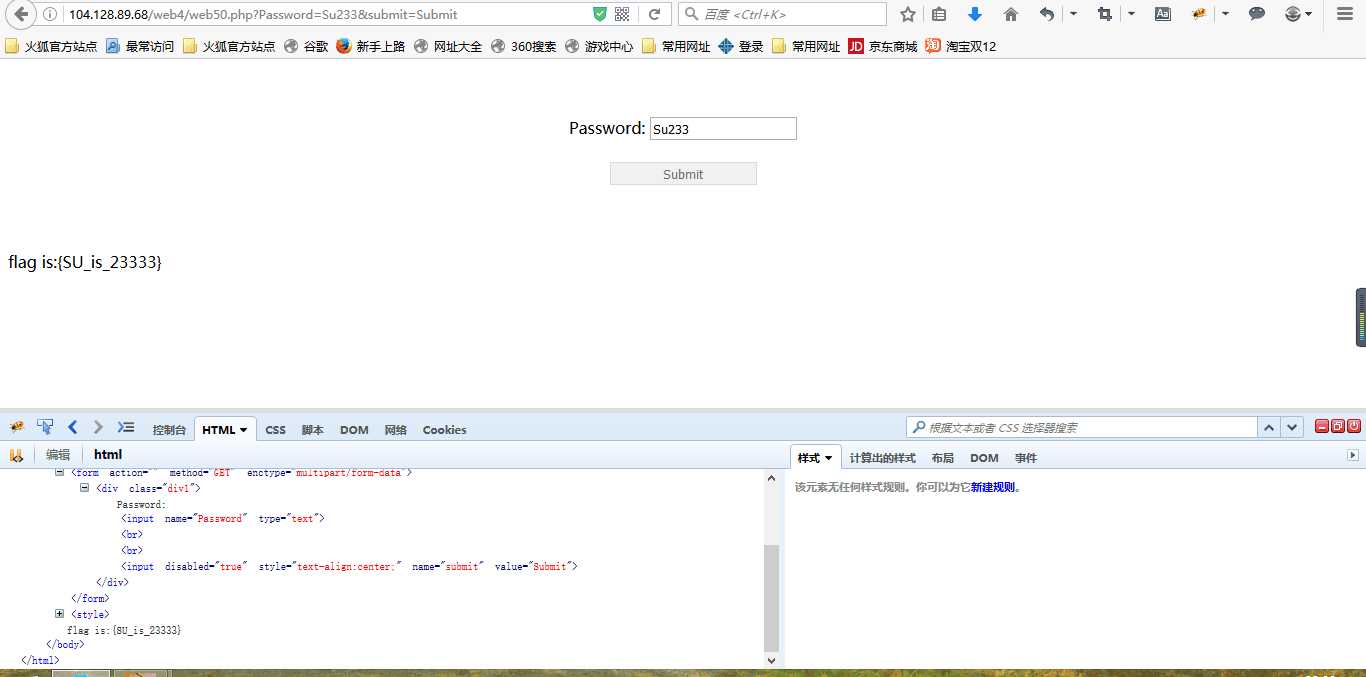

介绍:网址(http://104.128.89.68/web4/web50.php)

打开网页,里面有个输入框和一个被 disabled 掉的提交按钮,抓包发现 HTTP 头中有 Password:

Password: VmxST1ZtVlZNVFpVVkRBOQ==

然后base 64编码,扔到 Base64 里面解出来是VlROVmVVMTZUVDA9 ,一开始看到这编码我一脸懵逼,但是后来发现只需要再扔进 Base64 解几次就行了……最终解出来是 Su233。是够 233 的,把它输进去,用 火狐浏览器插件 修改网页结构让按钮变得可以提交,最终得出 flag:suctf{Su_is_23333}。

题目:xss1

介绍:网址(http://104.128.89.68/44b22f2bf7c7cfa05c351a5bf228fee0/xss1.php)

1,只有一个输入框和提交按钮,过滤了 script 字符串,于是想到了用标签的 onerror 属性:直接输入最简单的xss就好:<img src=1 onerror="alert(‘xss‘)">

提交之后可得 flag:suctf{too_eaSy_Xss}。2,拓展,这里有个xss的链接,有时间看看(https://github.com/l3m0n/XSS-Filter-Evasion-Cheat-Sheet-CN)

题目:PHP是世界上最好的语言

介绍:php是世界上最好的语言,这道题考察php弱类型,网址(http://45.63.58.62:8088/xedni.php)

1,首先我们查看源代码,可恶意看到php代码:<?php if(isset($_GET["password"]) && md5($_GET["password"]) == "0") echo file_get_contents("/opt/flag.txt"); else echo file_get_contents("xedni.php"); ?> ,我们看到是两个 == ,(在php里面 == 比较只比较值,不同类型会转换为同一类型比较。要比较类型用 === ,必须值和类型都一样才为true)

2,然后就是md5怎么得到0的问题,我们知道这个知识点下面就知道怎么做了,我们直接在百度上面找(s878926199a、240610708、QNKCDZO、aabg7XSs、aabC9RqS这几个是我找的,可以用),现在都解决了,

3,我们在原页面输入:?password=s878926199a,这样就能够得到flag了。

题目:( ゜- ゜)つロ 乾杯~

介绍:AAEncode 编码, Brainfuck解密。

1,AAEncode 编码,直接在控制台里面运行就可以了。内容是一段 Brainfuck,直接找在线解析器就可以了。得到 flag:suctf{aAenc0de_and_bra1nf**k}。

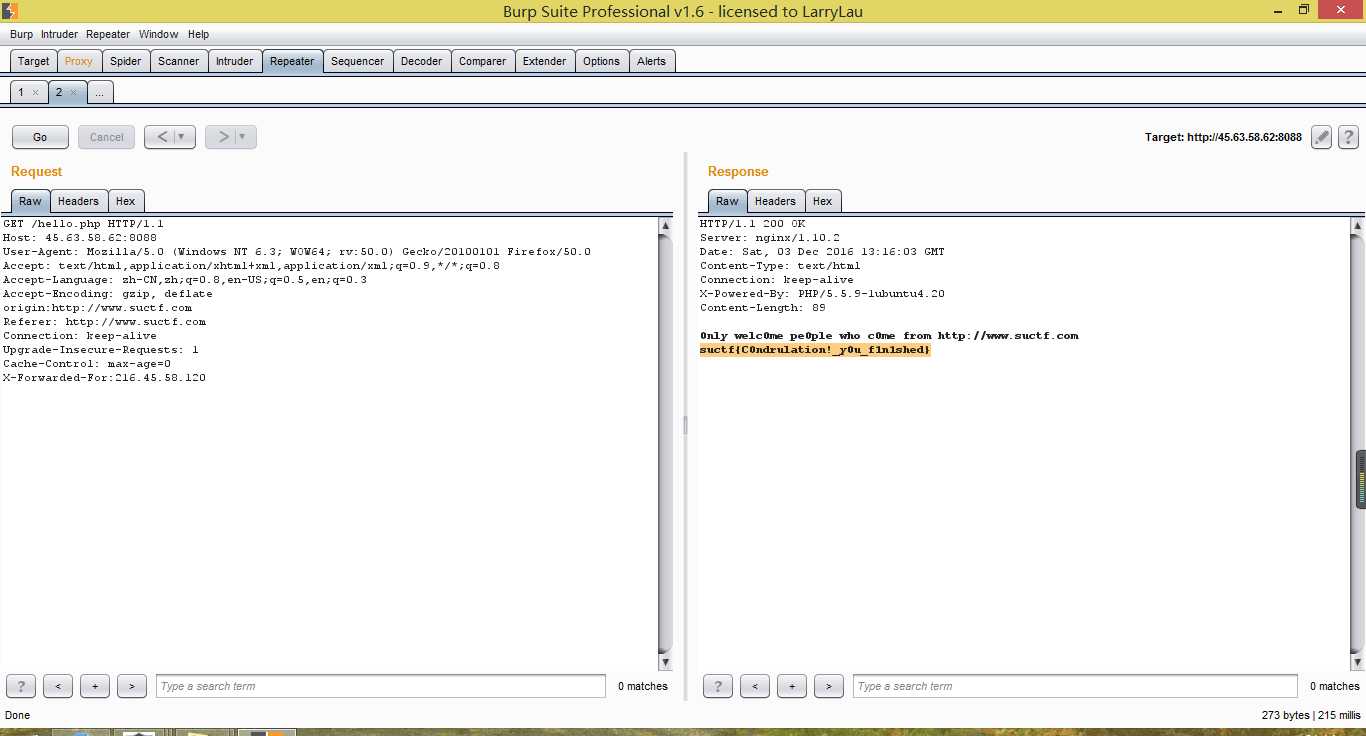

题目:你是谁?你从哪里来?

介绍:网址(http://45.63.58.62:8088/hello.php)

1,首先我吐槽两句,这个题真是那啥,也怪我学艺不精啊,所以你们要认真学。

2,接下来好好说说这个题,这个题提示0nly welc0me pe0ple who c0me from http://www.suctf.com,所以我们会很容易想到XFF,不知道的自己百度吧,但是我们加上XFF还是不行,还得把referre换成origin,原因我这里就不多说了,你们参考这两个链接(http://bbs.csdn.net/topics/390716472 http://m.blog.csdn.net/article/details?id=51161130),origin跨域时更安全。

3,我想了,既然这个是post请求,为啥不可以改成post,然后接着用referre,原因是不同域,如果服务器脚本有header(access-control-allow-origin),他会判断浏览器所带的origin头带的地址和它是否一致,一致就允许访问,所以这个题不能像我上面我想的那样,因为这是出题人的套路。自古总是套路得人心嘛,

4,这个XFF后面跟的是IP,然后ping,一下就出来了ip地址,不过不知道怎么搞得,ip整不出来了,我就说下ip吧(216.45.58.120),origin后面是 http://www.suctf.com ,输入这个就行了,下面给你们图,这里的referer和origin写一个就行了,也可以都写上。

题目:XSS2

介绍:这题不知道坑了多少人,虽然题目名称是 XSS,但是这其实是一道隐写。网址(http://104.128.89.68/44b22f2bf7c7cfa05c351a5bf228fee0/xss2.php)

1,题目中给的路径 http://104.128.89.68/44b22f2bf7c7cfa05c351a5bf228fee0/xss2.php 去掉最后的 xss2.php 后有列目录权限,可以看到里面有张图片:914965676719256864.tif,直接用 strings 命令搜索一下即可得到 flag: [email protected]:~/Downloads# strings 914965676719256864.tif | grep suctf

suctf{te1m_need_c0mmun1catlon}</photoshop:LayerText>

以上是关于SUCTF--WEB的主要内容,如果未能解决你的问题,请参考以下文章