log4j2漏洞CVE44228官方修复方案

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了log4j2漏洞CVE44228官方修复方案相关的知识,希望对你有一定的参考价值。

参考技术A apache官网发布了log4j2的漏洞修复方案,大致是这么说的log4j团队注意到了安全漏洞CVE-2021-44228,这个问题已经在 Log4j 2.15.0版本里修复了。

Log4j’s JNDI支持没有限定哪个名字可以被用,一些协议是非安全的,可能会被允许远程代码执行。log4j现在限制了只有java、ldap和ladps可以使用此协议,并且限制了ldap协议只能在本地访问java的私有对象。

由于log4j允许在日志消息里查找,这个场景可能会导致漏洞爆出。在log4j 2.15.0里这个特性被默认禁用了。尽管提供了启动查找的方式,用户依然强烈反对启用它。

对于无法升级到2.15.0的,并且版本>=2.10的,这个漏洞可以通过设置jvm参数 log4j2.formatMsgNoLookups 或者环境变量 LOG4J_FORMAT_MSG_NO_LOOKUPS 为true的方法去减轻问题。对于 2.0-beta9 to 2.10.0,可以通过移除 JndiLookup 类的方式减轻,命令为:zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class。

以下为英文全文

The Log4j team has been made aware of a security vulnerability, CVE-2021-44228, that has been addressed in Log4j 2.15.0.

Log4j’s JNDI support has not restricted what names could be resolved. Some protocols are unsafe or can allow remote code execution. Log4j now limits the protocols by default to only java, ldap, and ldaps and limits the ldap protocols to only accessing Java primitive objects by default served on the local host.

One vector that allowed exposure to this vulnerability was Log4j’s allowance of Lookups to appear in log messages. As of Log4j 2.15.0 this feature is now disabled by default. While an option has been provided to enable Lookups in this fashion, users are strongly discouraged from enabling it.

For those who cannot upgrade to 2.15.0, in releases >=2.10, this vulnerability can be mitigated by setting either the system property log4j2.formatMsgNoLookups or the environment variable LOG4J_FORMAT_MSG_NO_LOOKUPS to true . For releases from 2.0-beta9 to 2.10.0, the mitigation is to remove the JndiLookup class from the classpath: zip -q -d log4j-core-*.jar org/apache/logging/log4j/core/lookup/JndiLookup.class .

链接地址:https://logging.apache.org/log4j/2.x/

CVE-2020-0796永恒之黑复现POC EXP以及修复方案

描述:

北京时间3月12日,针对最新披露的SMB远程代码执行漏洞(CVE-2020-0796),微软官方发布了针对Windows 10/Server禁用SMBv3(SMB 3.1.1版本)协议压缩的安全指南公告,旨在缓解该漏洞所造成的威胁。随即,腾讯安全网络资产风险监测系统给出了预测数据——目前全球范围可能存在漏洞的SMB服务总量约10万台,首当其冲成为黑客攻击的目标

影响版本

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

影响的范围还是很大的

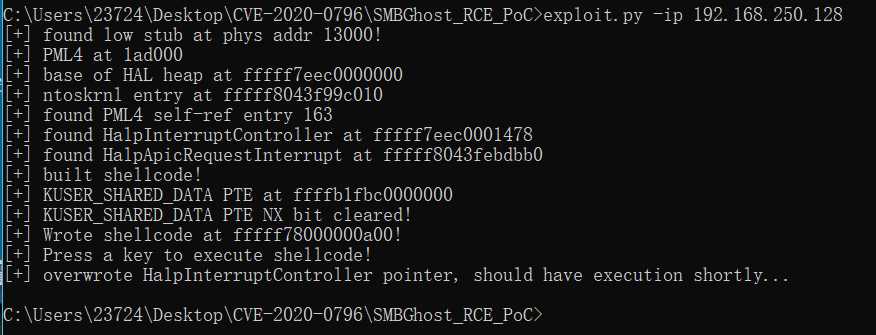

复现

本地虚拟机环境(已关闭Windows防火墙)

IP:192.168.250.128

POC:https://github.com/ollypwn/SMBGhost

修复:

1、更新系统、完成补丁的安装:操作步骤:设置->更新和安全->Windows更新,点击“检查更新”。

2、不更新系统的临时应对方法:运行regedit.exe,打开注册表编辑器,在HKLMSYSTEMCurrentControlSetServicesLanmanServerParameters建立一个名为DisableCompression的DWORD,值为1,禁止SMB的压缩功能。

3、对SMB通信445端口进行封禁。

以上是关于log4j2漏洞CVE44228官方修复方案的主要内容,如果未能解决你的问题,请参考以下文章

Log4j2注入漏洞(CVE-2021-44228)万字深度剖析—复现步骤(攻击方法)

漏洞复现Apache Log4j2 lookup JNDI 注入漏洞(CVE-2021-44228)