wireshark怎样可以将抓的包信息导出

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了wireshark怎样可以将抓的包信息导出相关的知识,希望对你有一定的参考价值。

参考技术A 有个开发包,在http://www.winpcap.org/上,http://www.winpcap.org/devel.htm,开发起来很方便的。可以读写wireshark保存的包。不过解析具体协议就要你自己搞定了,不过也有类似的分析包的,一般能帮你分析到tcp/udp层Wireshark抓包:详解TCP四次挥手报文内容

一、详解tcp四次挥手

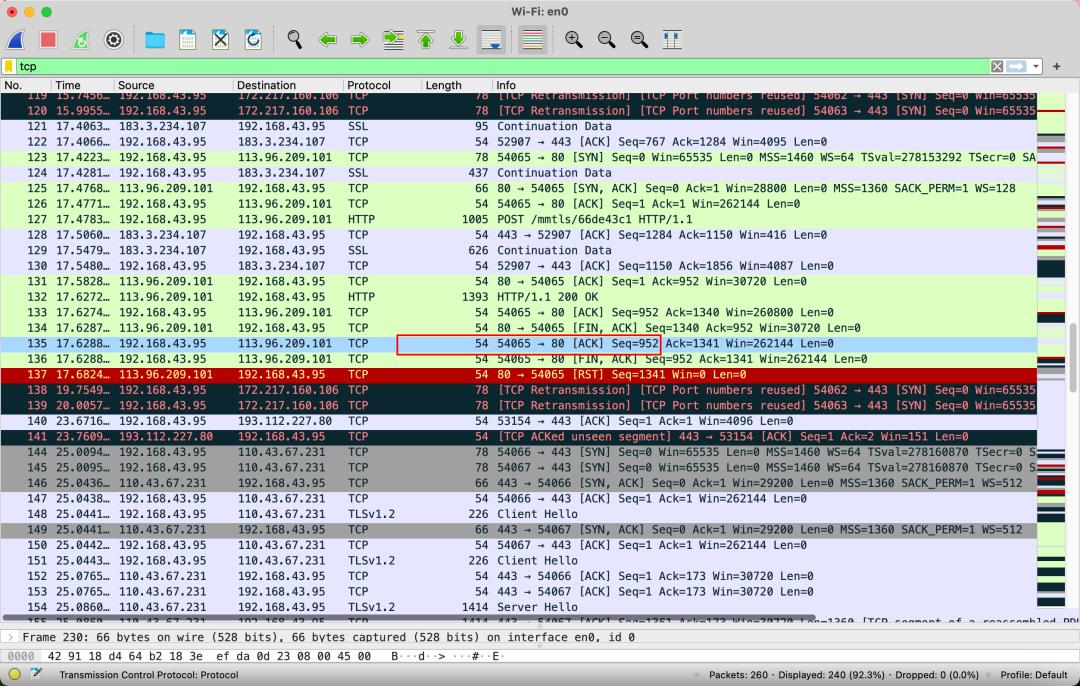

刚才用图解释了tcp四次挥手的过程。用wireshark抓一个包,进行详细的分析。

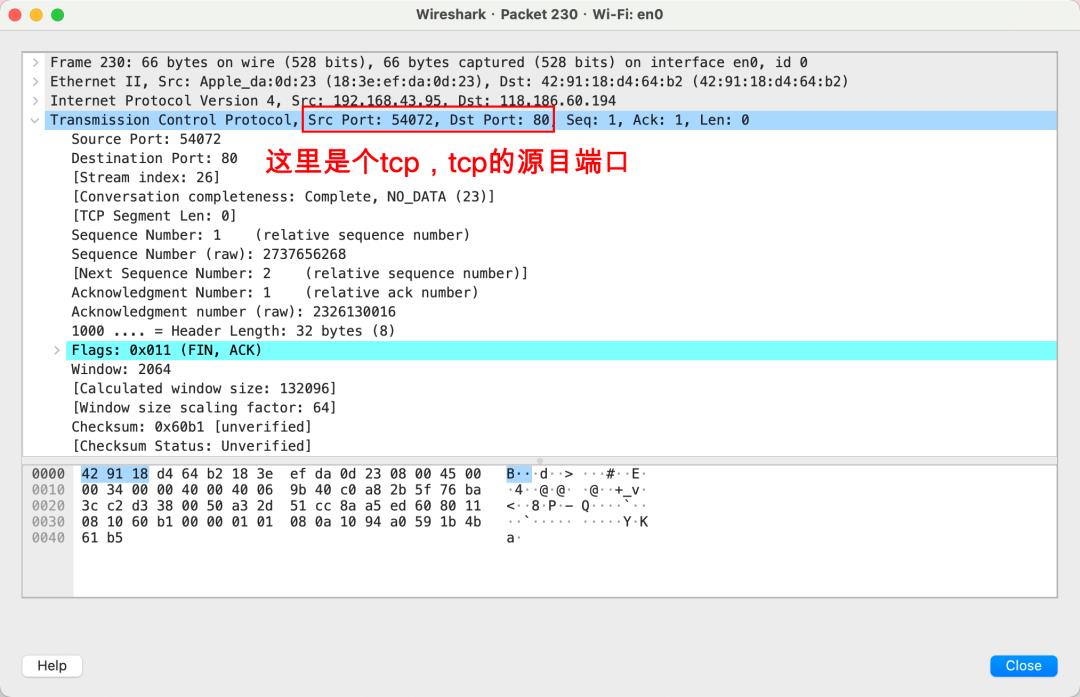

1.客户端发的第一个释放连接的请求

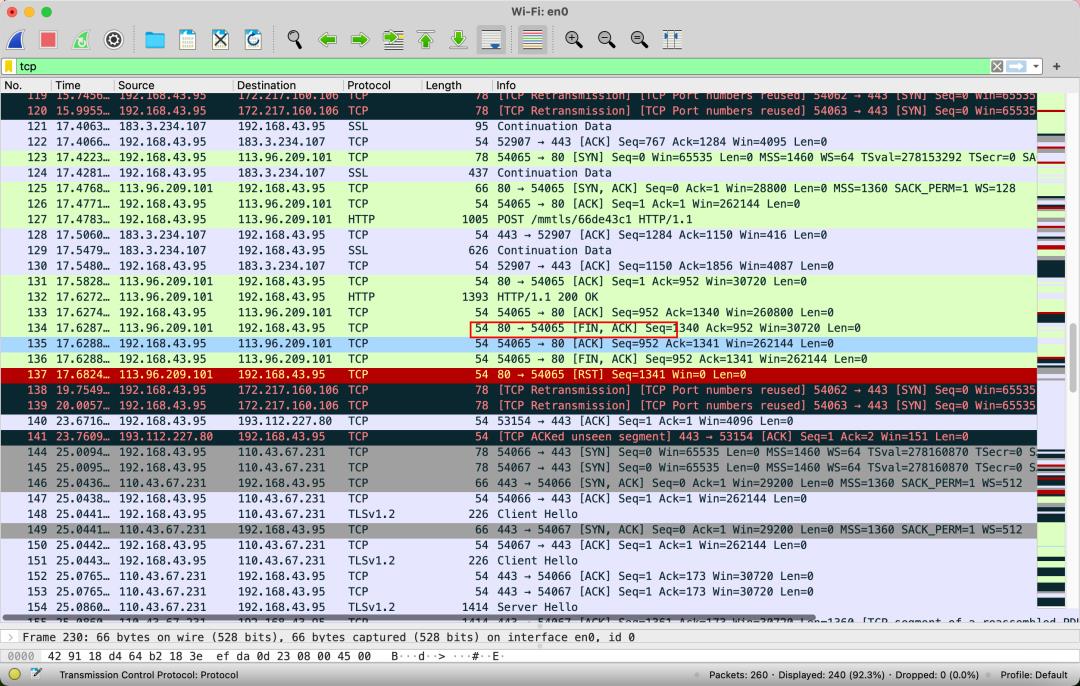

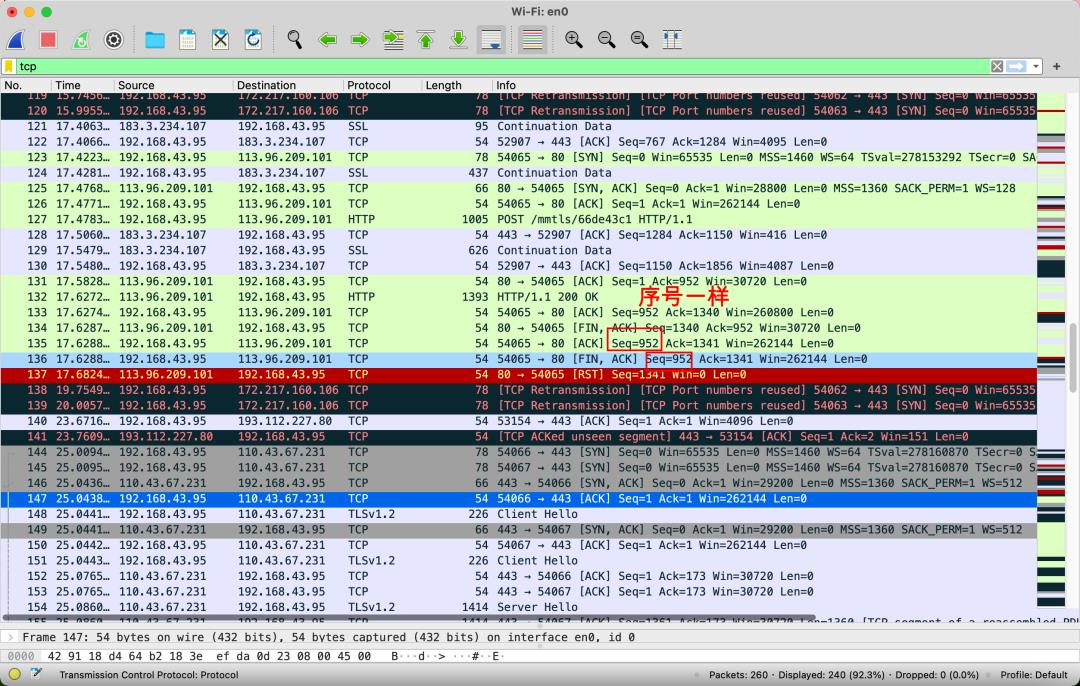

这是抓的包,然后过滤出来的,看下最后的阶段,是要开始释放一个链接了。这里是第一个fin,ack包:

不是说只有fin吗?为啥这里是fin,ack包?

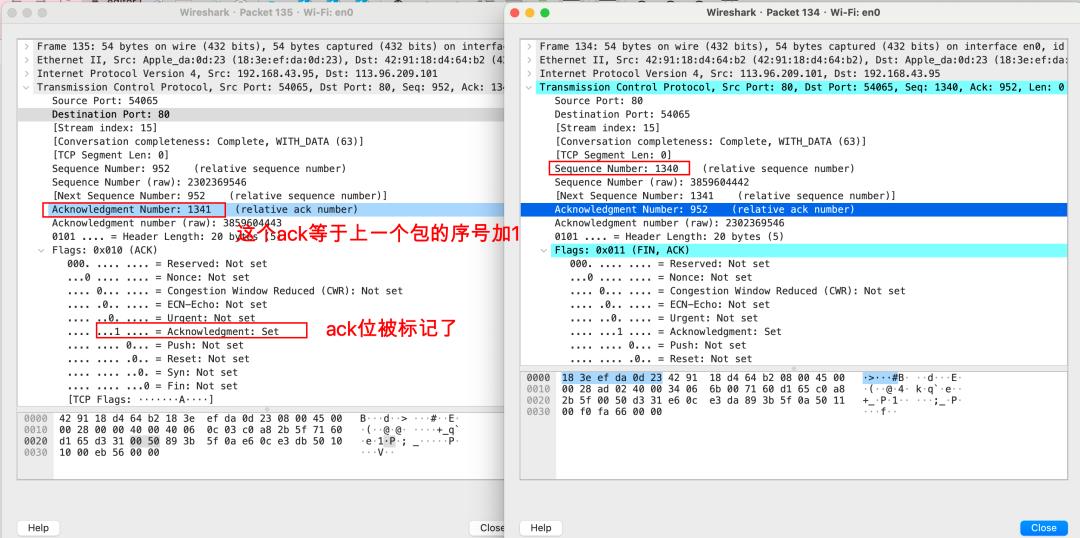

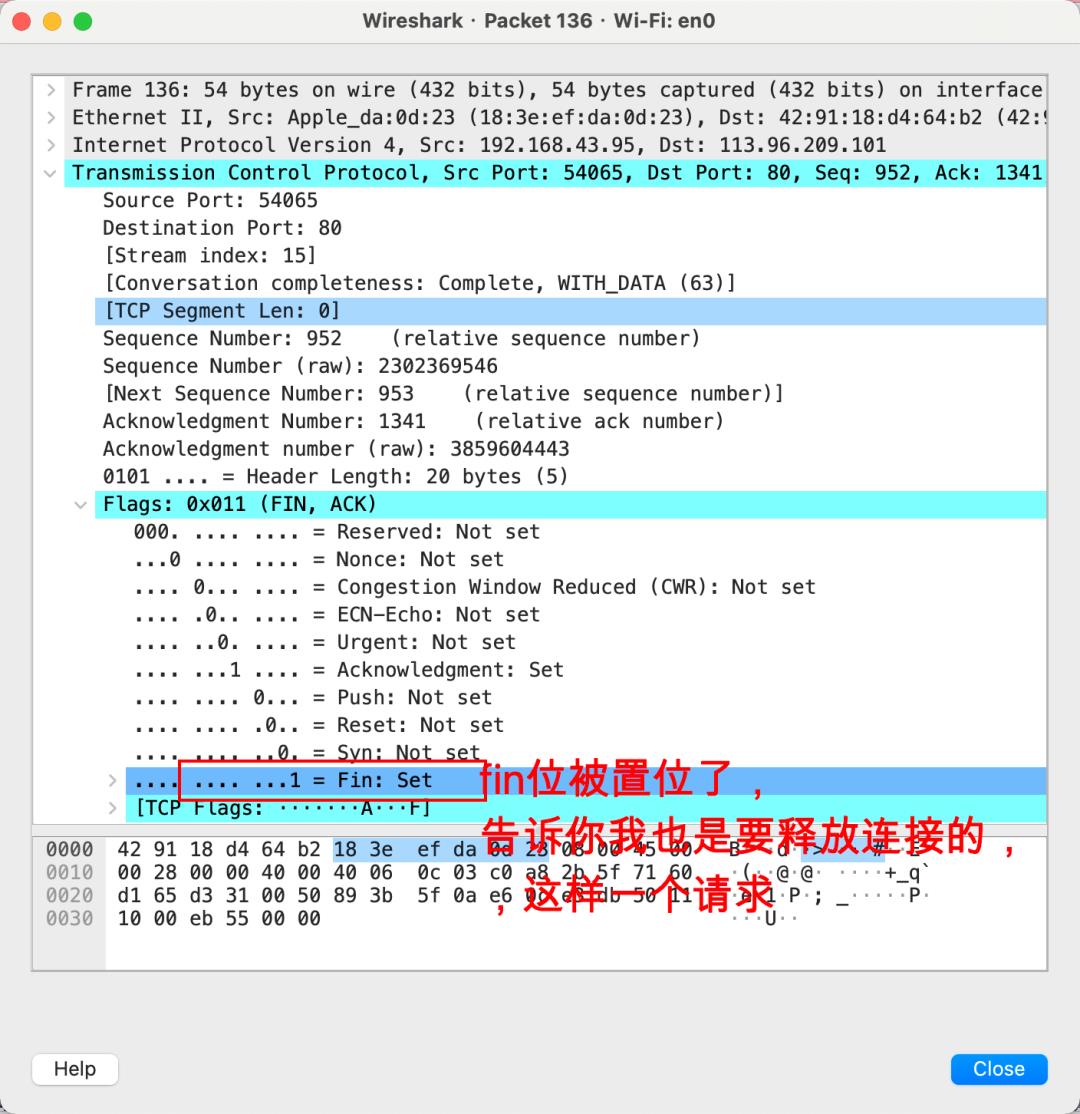

双击点看看下:

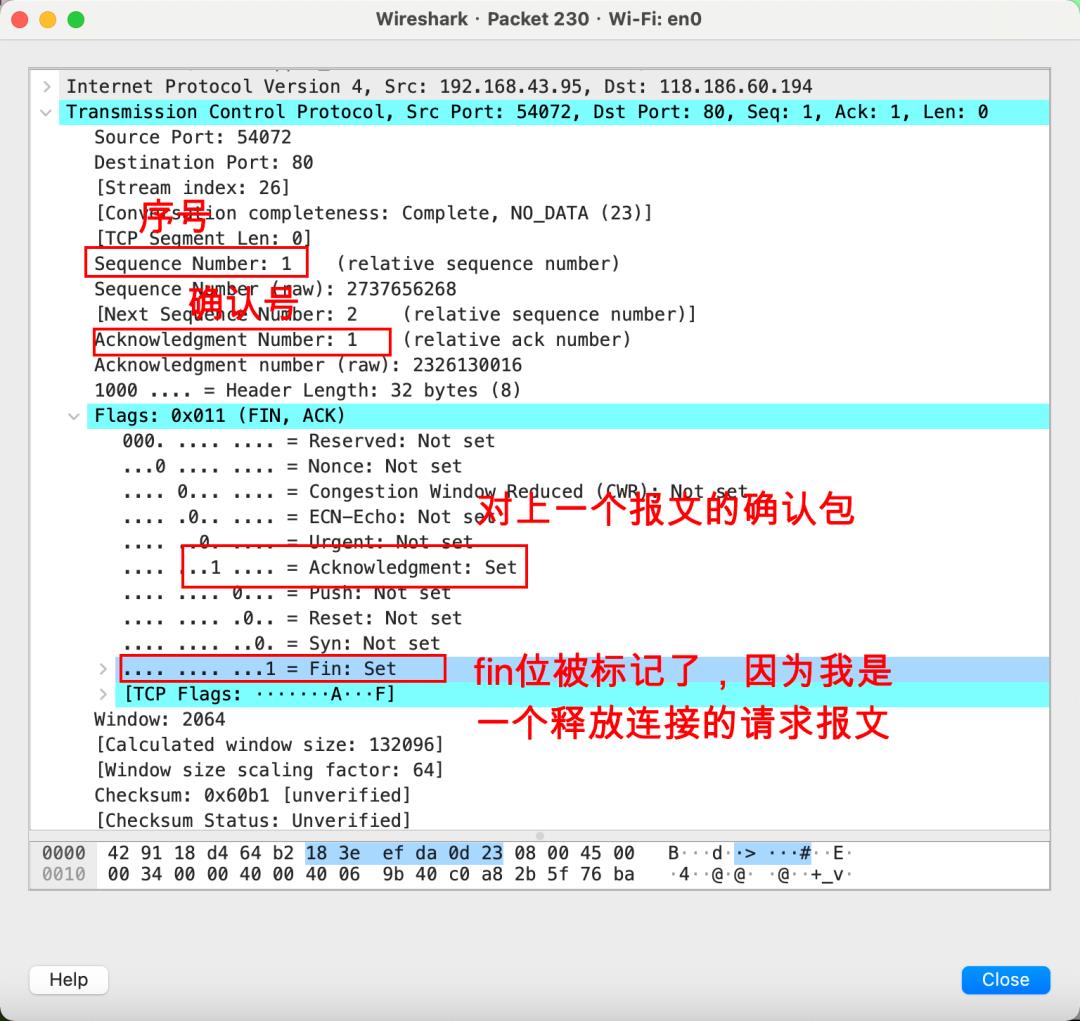

tcp报文是一个可靠的协议,它的每一个数据包都要进行确认,每发一个数据包都有一个ack包。表示每发一个包,都要去确认一下的。

所以第一个fin,ack包,ack被标记了,其实也是对上一个报文数据的确认。

tcp是一个常规的,每个包都要去确认的这样一个协议。

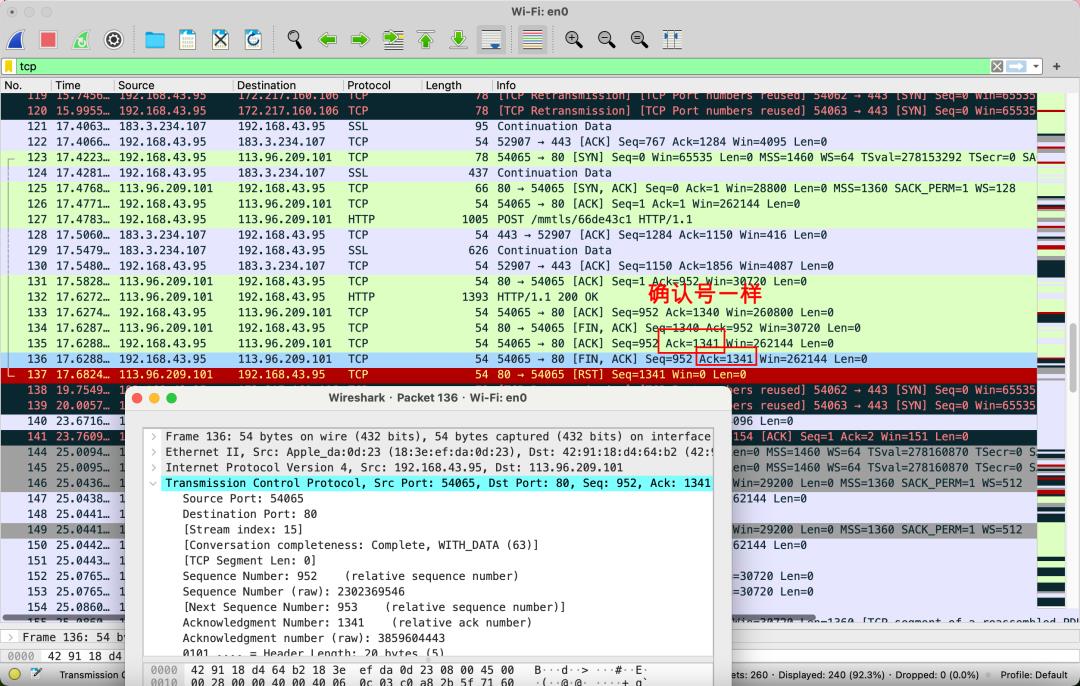

2.服务器给客户端回应确认消息

只有ack位被标记了,其它位没有被标记,因为这就是一个确认消息。

ack包的序号是952。是因为客户端发的fin,ack包希望下一个包的序号是952(确认号是952)

3.服务器发给客户端释放连接的请求

再次发送一个fin,ack包,表示我也要释放连接。

fin,ack和ack包的序号、确认号是一样的。

因为还是一个服务器发的,所以确认号和序号是一样的。

4.客户端发确认消息

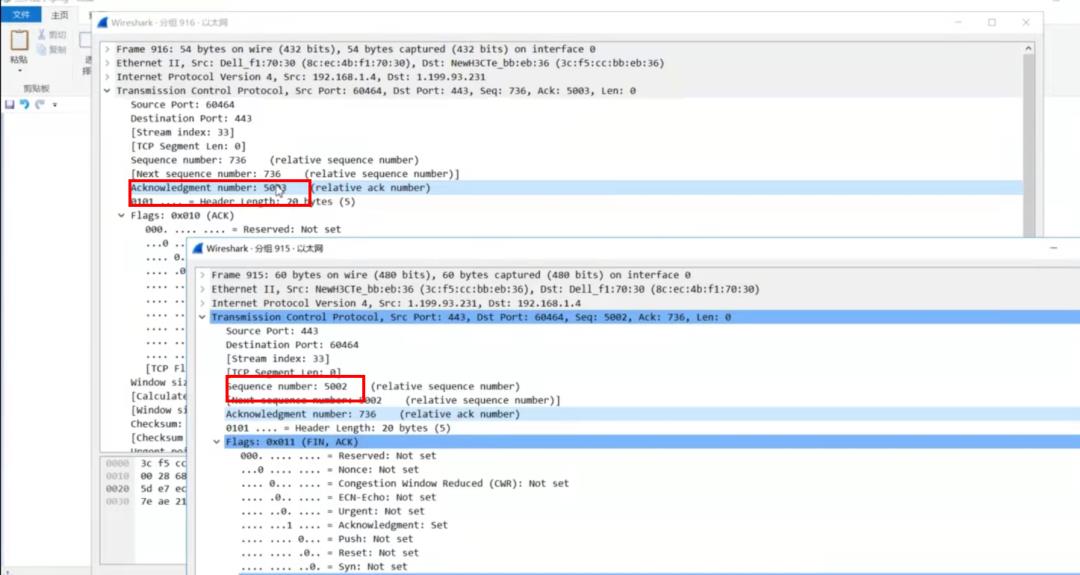

客户端也发了一个ack包。这个包的ack号等于上一个包的序号(seq=5002)加1,也就是5003。

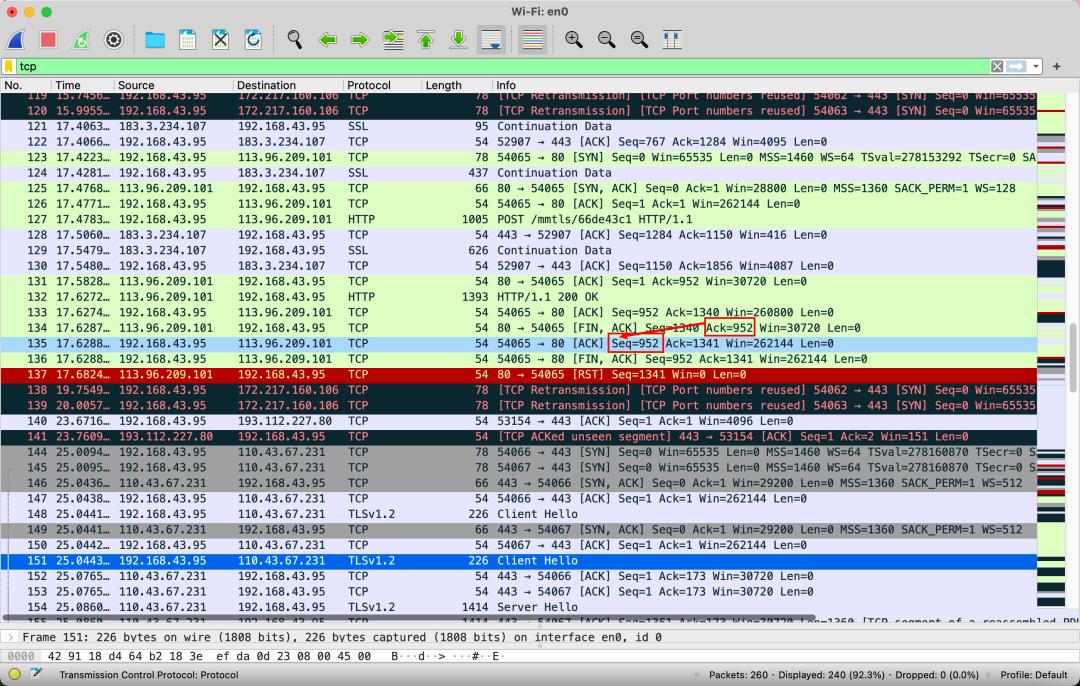

这个是别人抓的包,意思都一样

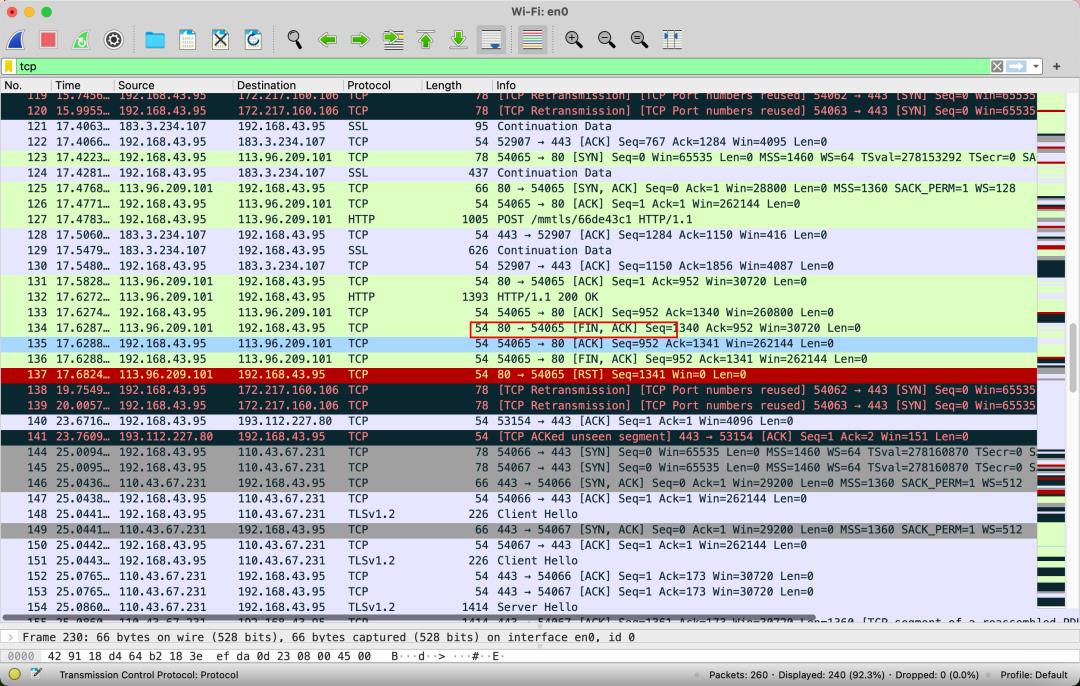

这里就是用wireshark抓包给大家详细的看了下四次挥手的过程。fin,ack包—>ack包---->fin,ack包---->ack包。

后面tcp连接就没有了。

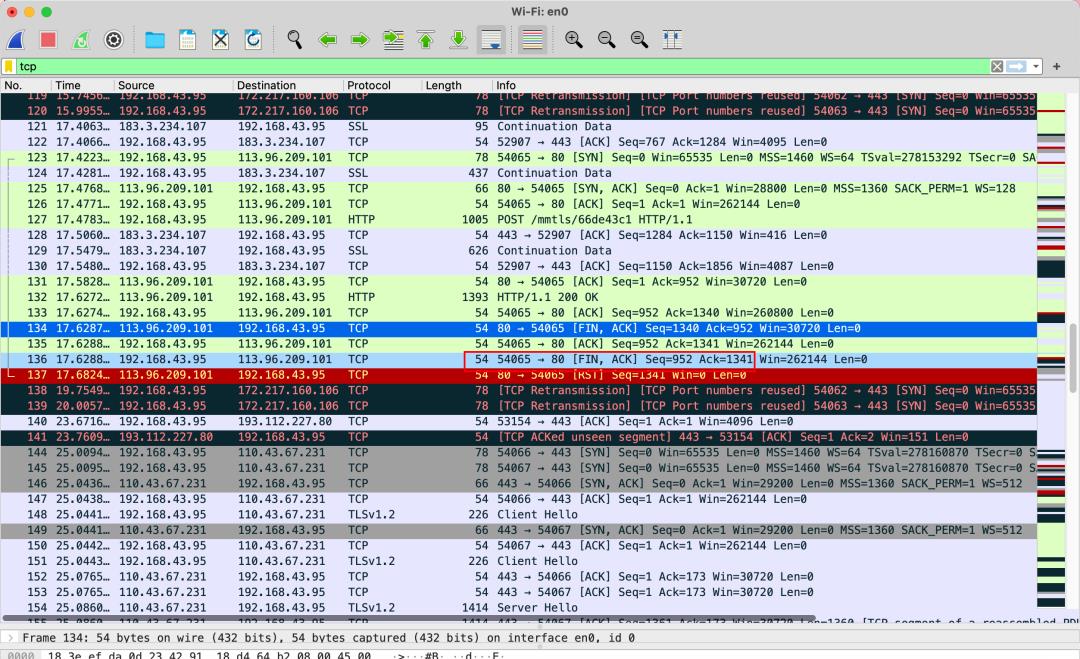

二、完整看到全过程

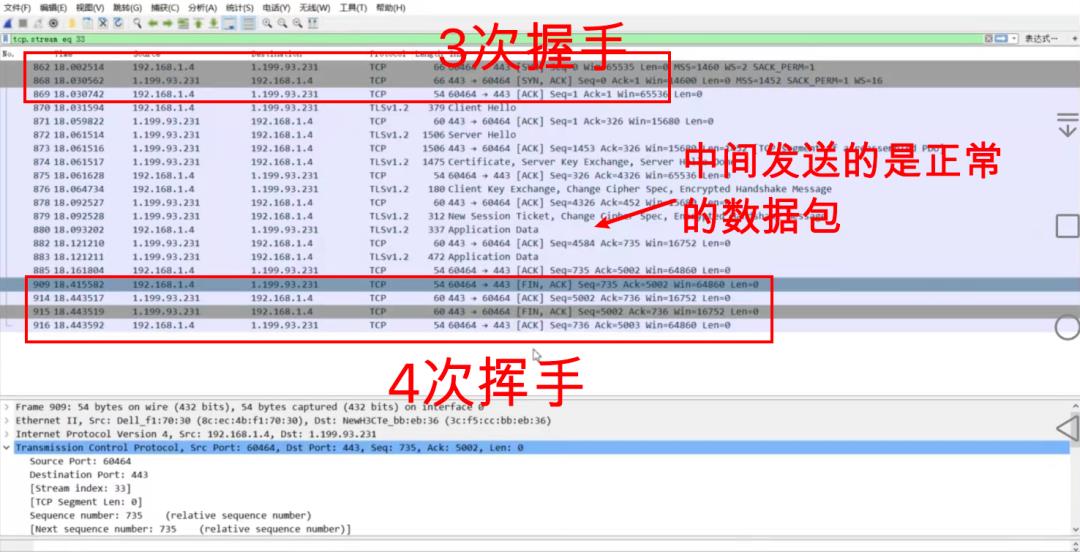

这个是别人抓的包,可以看到全过程。这个是重点。

三次握手后,发起https的一个连接,中间发的都是正常的数据包,直到客户端发完数据包了,客户端发起一个fin,ack包开始四次挥手,直到连接结束了。

三、提示

以上内容是抓包整理的,2次抓包的内容有些区别,但是图片上写的技术内容准确无误。最后一张完整看到全过程的图片是本文的技术重点。学习时应活学活用,切勿死搬硬套。

以上是关于wireshark怎样可以将抓的包信息导出的主要内容,如果未能解决你的问题,请参考以下文章