高分求助!!!C内存泄露检测问题

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了高分求助!!!C内存泄露检测问题相关的知识,希望对你有一定的参考价值。

我在预定义部分执行了

#define _CRTDBG_MAP_ALLOC

然后在最后运行

_CrtDumpMemoryLeaks();

但是对于malloc和calloc等产生的内存泄露能够显示文件名的行数,对于strdup产生的内存泄露不显示文件名和行数,想问问有什么方法能够确定产生内存泄露的strdup所在的位置。

这个问题我已经自己解决了,需要在每个要检测的.C文件中加入

#define _CRTDBG_MAP_ALLOC

#include <stdlib.h>

#include <malloc.h>

#include <crtdbg.h>

然后接下来又有个问题,内存泄露状态比较的时候显示如下结果

0 bytes in 0 Free Blocks.

832738 bytes in 41 Normal Blocks.

4384 bytes in 9 CRT Blocks.

0 bytes in 0 Ignore Blocks.

0 bytes in 0 Client Blocks.

Largest number used: 844649 bytes.

Total allocations: 903915 bytes.

Detected memory leaks!

我想知道Largest number used和Total allocations的含义。那几个blocks我已经查到了不用重复了。

是这样的,你所给的Report是

1 free blocks

2 normal blocks

3 CRT blocks

4 ignore blocks

5 client blocks

6 maximum memory used by the program at any one time (in bytes)

7 total memory currently used by the program (in bytes)

以上内容来自MSDN,所以

Largest number used和Total allocations的含义就很明显了

也就第六和第七项标明的含义

Largest number used表示在同一时刻使用过的最大内存大小

Total allocations表示当前使用的内存大小 参考技术A 1、VC下内存泄漏检测的办法:

在main函数最后增加以下内容:

#ifdef DEBUG

_CrtSetDbgFlag(_CrtSetDbgFlag(_CRTDBG_REPORT_FLAG) | _CRTDBG_LEAK_CHECK_DF);

_cexit();

_CrtDumpMemoryLeaks();

_exit(0);

#endif

2、在内存泄漏中提示分配语句所在文件及行的方法:

在可能调用分配语句的地方定义:

#ifdef _DEBUG

#define CRTDBG_MAP_ALLOC

#include <stdlib.h>

#include <crtdbg.h>

#define DEBUG_NEW new(_NORMAL_BLOCK, __FILE__,__LINE__)

#define new DEBUG_NEW

#endif 参考技术B 你可以对于malloc进行overload,

在malloc中,进行bufferID,Appchain等信息的输出 参考技术C 这个,我建议你用第三方的工具,推荐:

compware 公司的 dev parterner for visual c++ 参考技术D strdup 是 What?

Unix下C程序内存泄露检测工具:valgrind的安装使用

Valgrind是一款用于内存调试、内存泄漏检测以及性能分析的软件开发工具。

Valgrind的最初作者是Julian Seward,他于2006年由于在开发Valgrind上的工作获得了第二届Google-O‘Reilly开源代码奖。

Valgrind遵守GNU通用公共许可证条款,是一款自由软件。

Valgrind的安装和使用

去官网www.valgrind.org下载最新版本的valgrind,我这里下载的是valgrind 3.11.0.tar.bz2。

#tar xvf valgrind-3.8.1.tar.bz2 #cd valgrind-3.8.1 #./configure --prefix=/usr/local/webserver/valgrind #make #make install

我把valgrind安装在了/usr/local/webserver/valgrind这个目录下面了,这里的目录随便设置。

到这来已经安装成功了,但还不能直接使用,需要创建一个软连接,因为环境变量PATH中没有这个路径。

$cd /usr/local/bin $ln -s /usr/local/webserver/valgrind/bin/valgrind valgrind

这样就把valgrind的可执行程序,放到了PATH环境变量中。

Valgrind的体系结构

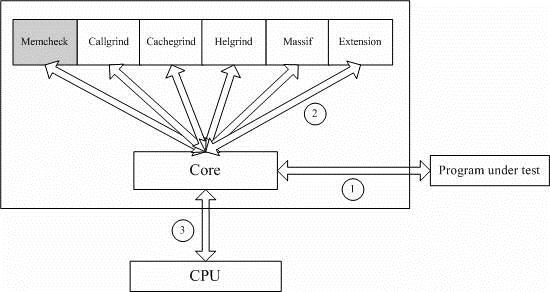

Valgrind是一套Linux下,开放源代码(GPL V2)的仿真调试工具的集合。Valgrind由内核(core)以及基于内核的其他调试工具组成。内核类似于一个框架(framework),它模拟了一个CPU环境,并提供服务给其他工具;而其他工具则类似于插件 (plug-in),利用内核提供的服务完成各种特定的内存调试任务。Valgrind的体系结构如下图所示:

Valgrind包括如下一些工具:

- Memcheck。这是valgrind应用最广泛的工具,一个重量级的内存检查器,能够发现开发中绝大多数内存错误使用情况,比如:使用未初始化的内存,使用已经释放了的内存,内存访问越界等。这也是本文将重点介绍的部分。

- Callgrind。它主要用来检查程序中函数调用过程中出现的问题。

- Cachegrind。它主要用来检查程序中缓存使用出现的问题。

- Helgrind。它主要用来检查多线程程序中出现的竞争问题。

- Massif。它主要用来检查程序中堆栈使用中出现的问题。

- Extension。可以利用core提供的功能,自己编写特定的内存调试工具。

Linux 程序内存空间布局

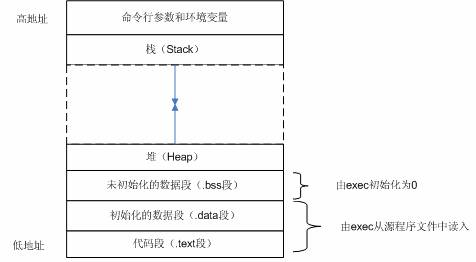

要发现Linux下的内存问题,首先一定要知道在Linux下,内存是如何被分配的?下图展示了一个典型的Linux C程序内存空间布局:

一个典型的Linux C程序内存空间由如下几部分组成:

- 代码段(.text)。这里存放的是CPU要执行的指令。代码段是可共享的,相同的代码在内存中只会有一个拷贝,同时这个段是只读的,防止程序由于错误而修改自身的指令。

- 初始化数据段(.data)。这里存放的是程序中需要明确赋初始值的变量,例如位于所有函数之外的全局变量:int val=100。需要强调的是,以上两段都是位于程序的可执行文件中,内核在调用exec函数启动该程序时从源程序文件中读入。

- 未初始化数据段(.bss)。位于这一段中的数据,内核在执行该程序前,将其初始化为0或者null。例如出现在任何函数之外的全局变量:int sum;

- 堆(Heap)。这个段用于在程序中进行动态内存申请,例如经常用到的malloc,new系列函数就是从这个段中申请内存。

- 栈(Stack)。函数中的局部变量以及在函数调用过程中产生的临时变量都保存在此段中。

内存检查原理

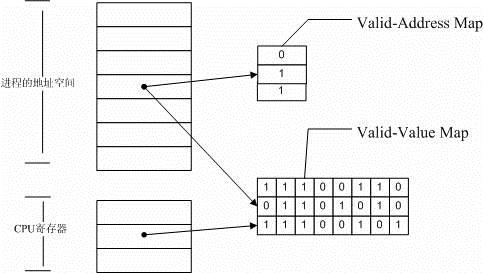

Memcheck检测内存问题的原理如下图所示:

Memcheck 能够检测出内存问题,关键在于其建立了两个全局表。

- Valid-Value 表(V表):

对于进程的整个地址空间中的每一个字节(byte),都有与之对应的 8 个 bits;对于 CPU 的每个寄存器,也有一个与之对应的 bit 向量。这些 bits 负责记录该字节或者寄存器值是否具有有效的、已初始化的值。

- Valid-Address(A表) 表

对于进程整个地址空间中的每一个字节(byte),还有与之对应的 1 个 bit,负责记录该地址是否能够被读写。

检测原理:

- 当要读写内存中某个字节时,首先检查这个字节对应的 A bit。如果该A bit显示该位置是无效位置,memcheck 则报告读写错误。

- 内核(core)类似于一个虚拟的 CPU 环境,这样当内存中的某个字节被加载到真实的 CPU 中时,该字节对应的 V bit 也被加载到虚拟的 CPU 环境中。一旦寄存器中的值,被用来产生内存地址,或者该值能够影响程序输出,则 memcheck 会检查对应的V bits,如果该值尚未初始化,则会报告使用未初始化内存错误。

Valgrind 使用

第一步:准备好程序

为了使valgrind发现的错误更精确,如能够定位到源代码行,建议在编译时加上-g参数,编译优化选项请选择O0,虽然这会降低程序的执行效率。

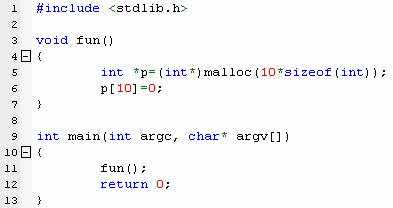

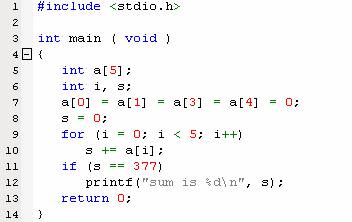

这里用到的示例程序文件名为:sample.c(如下所示),选用的编译器为gcc。

生成可执行程序 gcc –g –O0 sample.c –o sample

代码清单1

第二步:在valgrind下,运行可执行程序。

利用valgrind调试内存问题,不需要重新编译源程序,它的输入就是二进制的可执行程序。调用Valgrind的通用格式是:valgrind [valgrind-options] your-prog [your-prog-options]

Valgrind 的参数分为两类,一类是 core 的参数,它对所有的工具都适用;另外一类就是具体某个工具如 memcheck 的参数。Valgrind 默认的工具就是 memcheck,也可以通过“--tool=tool name”指定其他的工具。Valgrind 提供了大量的参数满足你特定的调试需求,具体可参考其用户手册。

这个例子将使用 memcheck,于是可以输入命令入下:valgrind <Path>/sample.

第三步:分析 valgrind 的输出信息。

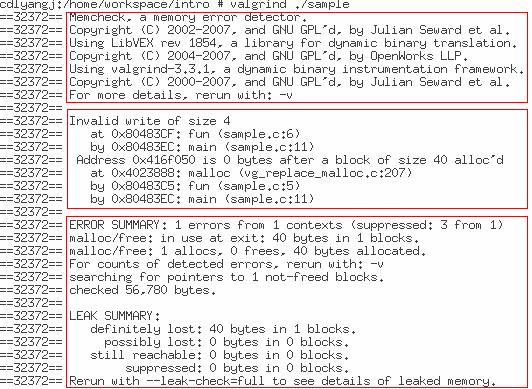

以下是运行上述命令后的输出。

结果清单2

- 左边显示类似行号的数字(32372)表示的是 Process ID。

- 最上面的红色方框表示的是 valgrind 的版本信息。

- 中间的红色方框表示 valgrind 通过运行被测试程序,发现的内存问题。通过阅读这些信息,可以发现:

- 这是一个对内存的非法写操作,非法写操作的内存是4 bytes。

- 发生错误时的函数堆栈,以及具体的源代码行号。

- 非法写操作的具体地址空间。

- 最下面的红色方框是对发现的内存问题和内存泄露问题的总结。内存泄露的大小(40 bytes)也能够被检测出来。

示例程序显然有两个问题,一是fun函数中动态申请的堆内存没有释放;二是对堆内存的访问越界。这两个问题均被valgrind发现。

利用Memcheck发现常见的内存问题

在Linux平台开发应用程序时,最常遇见的问题就是错误的使用内存,我们总结了常见了内存错误使用情况,并说明了如何用valgrind将其检测出来。

使用未初始化的内存

问题分析:

对于位于程序中不同段的变量,其初始值是不同的,全局变量和静态变量初始值为0,而局部变量和动态申请的变量,其初始值为随机值。如果程序使用了为随机值的变量,那么程序的行为就变得不可预期。

下面的程序就是一种常见的,使用了未初始化的变量的情况。数组a是局部变量,其初始值为随机值,而在初始化时并没有给其所有数组成员初始化,如此在接下来使用这个数组时就潜在有内存问题。

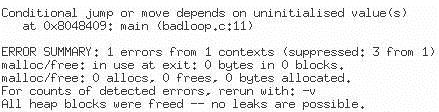

代码清单3

结果分析:

假设这个文件名为:badloop.c,生成的可执行程序为badloop。用memcheck对其进行测试,输出如下。

输出结果显示,在该程序第11行中,程序的跳转依赖于一个未初始化的变量。准确的发现了上述程序中存在的问题。

http://www.ibm.com/developerworks/cn/linux/l-assembly/#N101E5

https://www.ibm.com/developerworks/cn/linux/l-cn-valgrind/

以上是关于高分求助!!!C内存泄露检测问题的主要内容,如果未能解决你的问题,请参考以下文章