windows2019密码无法登录入域

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了windows2019密码无法登录入域相关的知识,希望对你有一定的参考价值。

解决用户在远程域控制器上更改密码后无法登录到域的问题。适用于: Windows 2000

原始 KB 编号: 318364

症状

在保留主域控制器 (PDC) 灵活单主机操作 (FSMO) 角色的远程域控制器上更改用户帐户密码后,用户可能无法通过输入新密码登录到本地域控制器。 但是,用户仍可使用其以前的密码登录到域。

原因

如果存在以下情况,则可能会发生此行为:

远程域控制器尚未与本地域控制器一起复制。

Kerberos 配置为使用用户数据报协议 (UDP) 协议 (默认配置) 。

用户的安全令牌太大,无法容纳 UDP Kerberos 消息。

备注

如果该用户是许多组的成员,则用户的安全令牌可能很大。

此问题是由本地域控制器上的 Kerberos 身份验证的反重播功能引起的。 以下步骤说明了此行为:

在远程域控制器上更改用户帐户密码,但该更改尚未复制到本地域控制器。

用户尝试使用新密码登录到域。 Kerberos 身份验证服务交换消息 (KRB_AS_REQ) 使用 UDP 发送到本地域控制器。

本地域控制器无法进行身份验证,因为它还没有新的密码信息。

本地域控制器将请求转发到远程 PDC (KDCSVC!FailedLogon) 。

在函数中 FailedLogon ,请求的条目将输入到重播检测表中,KRB_AS_REQ消息将发送到远程 PDC。

远程 PDC 成功对请求进行身份验证,然后返回对本地域控制器的正面答复。

本地域控制器检测到回复对于 UDP 数据包来说太大,这就是为什么使用传输控制协议 (TCP) 向客户端计算机发送请求以重新发送请求的原因。

客户端计算机使用 TCP 重新提交身份验证请求。

本地域控制器无法进行身份验证,因为它还没有新的密码信息 (步骤 3) 。

本地域控制器将请求转发到远程 PDC 域控制器 () (KDCSVC!FailedLogon 步骤 4) 。

函数中的 FailedLogon 重播检测检查返回KRB_AP_ERR_REPEAT消息,因为重播检测表中已存在此请求的条目。 这是在步骤 5 中创建的条目。

身份验证尝试失败。

解决方案

若要解决此问题,请获取 Windows 2000 的最新服务包。

此修补程序的英文版本具有下表中列出的文件属性 (或更高版本) 。 这些文件的日期和时间在协调的通用时间 (UTC) 中列出。 查看文件信息时,会将其转换为本地时间。 若要查找 UTC 与本地时间之间的差异,请在控制面板中的“日期和时间”工具中使用时区选项卡。

控制台

复制

Date Time Version Size File name

-----------------------------------------------------------

22-Mar-2002 23:55 5.0.2195.4959 123,664 Adsldp.dll

30-Jan-2002 00:52 5.0.2195.4851 130,832 Adsldpc.dll

30-Jan-2002 00:52 5.0.2195.4016 62,736 Adsmsext.dll

22-Mar-2002 23:55 5.0.2195.5201 356,624 Advapi32.dll

22-Mar-2002 23:55 5.0.2195.4985 135,952 Dnsapi.dll

22-Mar-2002 23:55 5.0.2195.4985 95,504 Dnsrslvr.dll

22-Mar-2002 23:56 5.0.2195.5013 521,488 Instlsa5.dll

22-Mar-2002 23:55 5.0.2195.5246 145,680 Kdcsvc.dll

22-Mar-2002 23:50 5.0.2195.5246 199,952 Kerberos.dll

07-Feb-2002 19:35 5.0.2195.4914 71,024 Ksecdd.sys

02-Mar-2002 21:32 5.0.2195.5013 503,568 Lsasrv.dll

02-Mar-2002 21:32 5.0.2195.5013 33,552 Lsass.exe

08-Dec-2001 00:05 5.0.2195.4745 107,280 Msv1_0.dll

22-Mar-2002 23:55 5.0.2195.4917 306,960 Netapi32.dll

22-Mar-2002 23:55 5.0.2195.4979 360,208 Netlogon.dll

22-Mar-2002 23:55 5.0.2195.5221 917,264 Ntdsa.dll

22-Mar-2002 23:55 5.0.2195.5201 386,832 Samsrv.dll

30-Jan-2002 00:52 5.0.2195.4874 128,784 Scecli.dll

22-Mar-2002 23:55 5.0.2195.4968 299,792 Scesrv.dll

30-Jan-2002 00:52 5.0.2195.4600 48,400 W32time.dll

06-Nov-2001 19:43 5.0.2195.4600 56,592 W32tm.exe

22-Mar-2002 23:55 5.0.2195.5011 125,712 Wldap32.dll

解决方法

若要解决此问题,请在本地域控制器上进行用户帐户密码更改,或强制 Kerberos 使用 TCP (传输控制协议) 而不是 UDP (用户数据报协议) 。

有关详细信息,请参阅 如何强制 Kerberos 在 Windows 中使用 TCP 而不是 UDP。

状态

Microsoft 已确认这是本文开头列出的 Microsoft 产品中的问题。 此问题在 Windows 2000 Service Pack 3 中首次得到更正。

更多信息

Kerberos 反重播功能可防止身份验证服务器接收同一数据包两次。 重播攻击是一种攻击,其中有效数据传输由发起人或截获数据并重新传输数据的对应者进行恶意或欺诈性重复。 攻击者可能会尝试“重播”有效用户的用户名和密码,以尝试使用该用户的凭据进行身份验证。 参考技术A windows server2019安装AD加入已经存在的域,且安装DNS。

可以使用域账户登录,但不能使用本地账户登录。

本地账户只有一个账户Administrator,为了安全,重命名为AdminDNS,密码强度符合要求,大写小写数字和特殊字符共计8位。本地账户在此电脑加入域前,可正常登录本机。 参考技术B 可以先关电脑,重新启动之后,再下载。因为windows2019是旧版本的,所以要多些耐性。 参考技术C 可以先关电脑,重新启动之后,再下载。因为windows2019是旧版本的,所以要多些耐性。

Windows Sever 2019 AD域怎么添加新账户并将新计算机入域

环境:

Windows sever 2019AD域

域内客户端Win 10 专业版

问题描述:

Windows Sever 2019 AD域怎么添加新账户并将新计算机入域

解决方案:

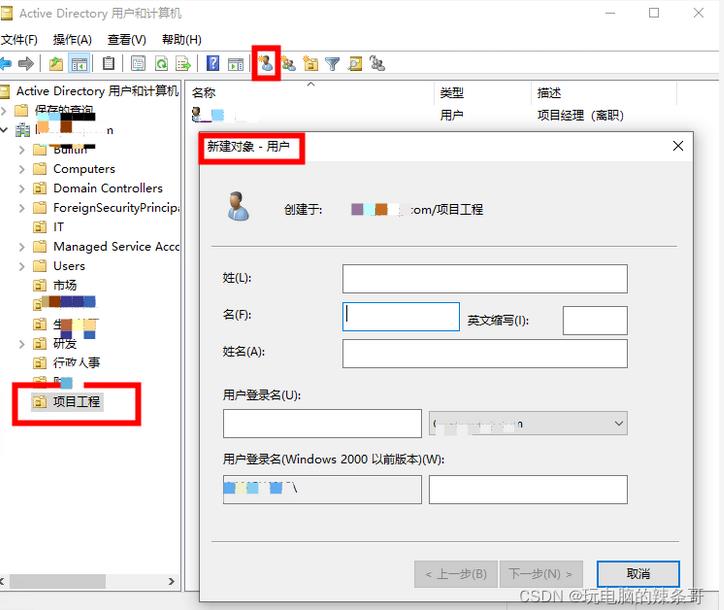

一、新建账户

1.登录域服务器,打开服务器管理器,工具打开用户和计算机

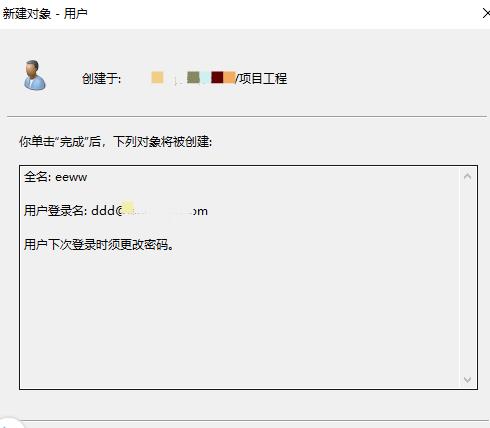

2.新建用户对象

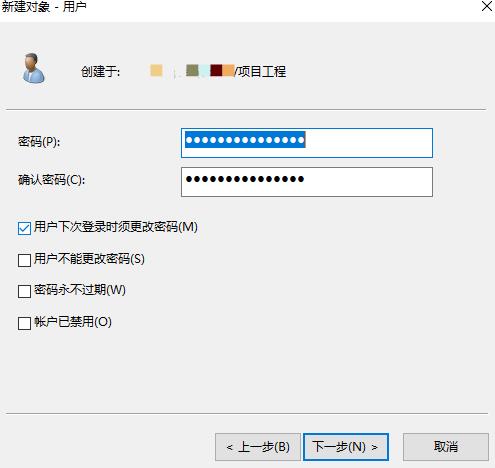

设置密码

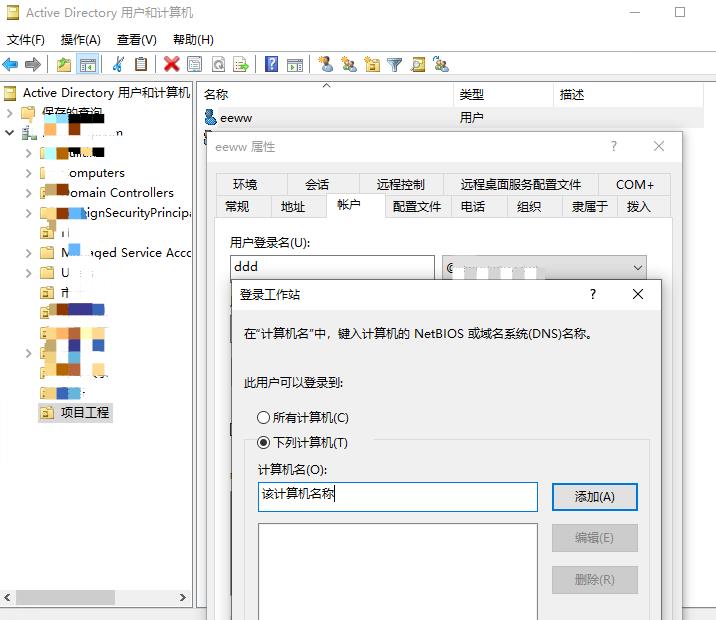

2.完成后,选中该用户右键属性,设置只能本账户才能登录该计算机

二、配置入域计算机

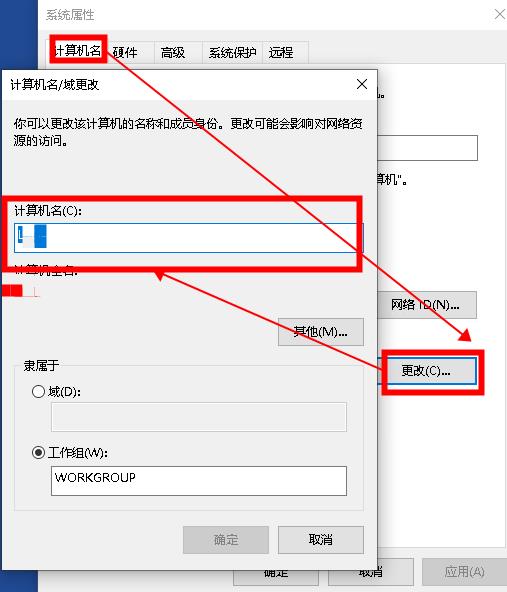

1.更改计算机名字

cmd 打开sysdm.cpl

2.重启计算机后生效

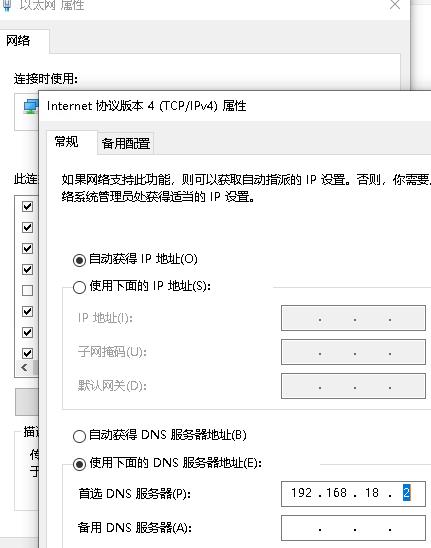

3.更改计算机网络,DNS填写域服务器地址192.168.x.x

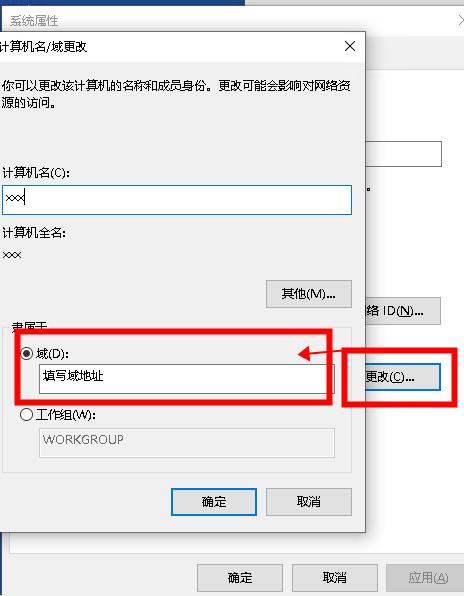

4.打开系统属性,填写域地址xxx.com

5.确定后跳出该对话框填写,域服务器账户和密码,确定即可入域成功

6.重启计算机,登录之前创建的账户密码,成功进入域环境

以上是关于windows2019密码无法登录入域的主要内容,如果未能解决你的问题,请参考以下文章