使用私有化部署的gitlab社区版的风险

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了使用私有化部署的gitlab社区版的风险相关的知识,希望对你有一定的参考价值。

使用私有化部署的GitLab社区版的风险主要包括以下几点:1. 安全风险:在私有化部署GitLab社区版时,需要自己负责服务器的安全管理工作,包括系统、应用程序和数据的安全管理。一旦服务器受到攻击或出现漏洞,可能会导致数据泄露、系统崩溃、信息丢失等严重后果。

2. 维护困难:私有化部署需要自己负责系统更新、备份、恢复等各种工作,需要花费大量时间和精力来保持系统的可靠性和稳定性。如果无法及时维护,将会影响开发和部署进度。

3. 兼容性问题:在自己的服务器上搭建GitLab社区版可能会面临兼容性问题,包括与其他软件的兼容性、与第三方服务的兼容性、与开发框架的兼容性等。这些问题可能会导致系统无法运行或者运行不正常。

4. 成本问题:私有化部署GitLab社区版需要购买服务器、软件和其他硬件设备等,还需要支付人力成本和维护费用。这些成本可能会超出预算并且难以掌控。

因此,使用私有化部署的GitLab社区版需要承担一定的风险和责任。如果您没有足够的经验或技能来管理和维护系统,可以考虑使用GitLab提供的托管服务或者其他第三方托管服务。 参考技术A 使用私有化部署的 GitLab 社区版相对公共云服务来说,可能存在以下风险:

1. 硬件故障:私有化部署需要自行购买服务器,如果服务器出现故障,可能会导致数据丢失或者无法访问。

2. 安全风险:私有化部署需要自行负责系统安全,包括但不限于网络攻击、数据泄露等问题,需要进行一定的安全防护措施。

3. 维护成本:私有化部署需要自行进行维护和升级,需要一定的技术人员支持,增加了维护成本。

4. 不支持自动扩容:私有化部署通常需要手动扩容,无法像公共云服务那样自动扩容,需要提前规划好硬件资源。

总之,使用私有化部署的 GitLab 社区版需要具备相关的技术能力和团队支持,需要认真评估其风险以及维护成本,选择适合自己企业实际需求的部署方式。 参考技术B 使用私有化部署的GitLab社区版存在一定的风险,其中一个是安全性问题。GitLab社区版没有提供后端的安全审计,攻击者可能会绕过安全策略,访问私有的存储库和信息。另外,GitLab社区版可能存在漏洞,当漏洞被发现并发布时,管理员需要尽快进行升级,以避免安全漏洞的利用。还有,管理员需要对安全策略经常进行更新,以确保系统的安全性。 参考技术C 1. 非熟练的管理员可能会错误的设置系统配置或者安装一些不安全的插件,导致系统受到攻击。

2. 由于GitLab是开源的,攻击者可以利用漏洞来攻击私有化部署的GitLab社区版,而且这些漏洞很难被发现。

3. 由于私有化部署的GitLab社区版可能没有及时更新,因此也可能存在安全漏洞。

4. 私有化部署的GitLab社区版可能会存在某些功能上的缺失,而这些功能可能会导致系统安全性上的缺陷。

5. 私有化部署的GitLab社区版可能会存在访问控制上的缺陷,从而使得攻击者有可能轻易获取存储在GitLab社区版中的敏感信息。

CentOS 7 下 GitLab安装部署教程

一、前言

1、GitLab是什么?

GitLab一个开源的git仓库管理平台,方便团队协作开发、管理。在GitLab上可以实现完整的CI(持续集成)、CD(持续发布)流程。而且还提供了免费使用的Plan,以及免费的可以独立部署的社区版本(GitLab.org / GitLab FOSS · GitLab )。

官网:Iterate faster, innovate together|GitLab

2、本篇环境信息

| 工具/环境 | 版本 |

| Linux Server | CentOS 7 |

| GitLab | 社区版 11.1.4 |

二、准备工作

1、安准基础依赖

#安装技术依赖

sudo yum install -y curl policycoreutils-python openssh-server

#启动ssh服务&设置为开机启动

sudo systemctl enable sshd

sudo systemctl start sshd

2、安装Postfix

Postfix是一个邮件服务器,GitLab发送邮件需要用到

#安装postfix

sudo yum install -y postfix

#启动postfix并设置为开机启动

sudo systemctl enable postfix

sudo systemctl start postfix

3、开放ssh以及http服务(80端口)

#开放ssh、http服务

sudo firewall-cmd --add-service=ssh --permanent

sudo firewall-cmd --add-service=http --permanent

#重载防火墙规则

sudo firewall-cmd --reload

三、部署过程

本次我们部署的是社区版:gitlab-ce,如果要部署商业版可以把关键字替换为:gitlab-ee

1、Yum安装GitLab

- 添加GitLab社区版Package

- Curl https://packages.gitlab.com/install/repositories/gitlab/gitlab-ce/script.rpm.sh | sudo bash

- 安装GitLab社区版

sudo yum install -y gitlab-ce

安装成功后会看到gitlab-ce打印了以下图形

2、配置GitLab站点Url

GitLab默认的配置文件路径是/etc/gitlab/gitlab.rb

默认的站点Url配置项是: external_url 'http://gitlab.example.com'

这里我将GitLab站点Url修改为http://git.ken.io 也可以用IP代替域名,这里根据自己需求来即可

#修改配置文件

sudo vi /etc/gitlab/gitlab.rb

#配置首页地址(大约在第15行)

external_url 'http://localhost'

3、启动并访问GitLab

- 启动GitLab

#重新配置并启动

sudo gitlab-ctl reconfigure

#完成后将会看到如下输出

Running handlers complete

Chef Client finished, 432/613 resources updated in 03 minutes 43 seconds

gitlab Reconfigured!

- 访问GitLab

将设置的域名DNS解析到服务器IP,或者修改本地host将域名指向服务器IP。 访问:localhost:8080

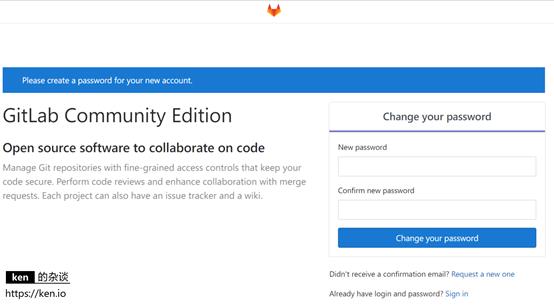

系统会随机生成一个密码并在/etc/gitlab/initial_root_password. 使用此密码和用户名root登录。

这时候会提示为管理员账号设置密码。管理员账号默认username是root。 设置完成之后即可使用root账号登录,登陆后会进入欢迎界面。

四、GitLab常用配置

1、禁用创建组权限

GitLab默认所有的注册用户都可以创建组。但对于团队来说,通常只会给Leader相关权限。 虽然可以在用户管理界面取消权限,但毕竟不方便。我们可以通过配置GitLab默认禁用创建组权限。

#修改配置文件

sudo vi /etc/gitlab/gitlab.rb

#开启gitlab_rails['gitlab_default_can_create_group'] 选项,并将值设置为false

### GitLab user privileges

gitlab_rails['gitlab_default_can_create_group'] = false

#保存后,重新配置并启动GitLab

sudo gitlab-ctl reconfigure

2、gitlab-ctl常用命令介绍

| 命令 | 说明 |

| check-config | 检查在gitlab中是否有任何配置。在指定版本中删除的rb |

| deploy-page | 安装部署页面 |

| diff-config | 将用户配置与包可用配置进行比较 |

| remove-accounts | 删除所有用户和组 |

| upgrade | 升级 |

| service-list | 查看所有服务 |

| once | 如果GitLab服务停止了就启动服务,如果已启动就不做任何操作 |

| restart | 重启GitLab服务 |

| start | 如果GitLab服务停止了就启动服务,如果已启动就重启服务 |

| stop | 停止GitLab服务 |

| status | 查看GitLab服务状态 |

| reconfigure | reconfigure重新配置GitLab并启动 |

以上是关于使用私有化部署的gitlab社区版的风险的主要内容,如果未能解决你的问题,请参考以下文章