Linux堡垒机如何实现敏感指令审计?

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Linux堡垒机如何实现敏感指令审计?相关的知识,希望对你有一定的参考价值。

目前Linux服务器是堡垒机的主要应用场景,因为市面上大部分堡垒机厂商起步早,linux堡垒机开发、搭建、部署等技术都已经非常成熟了。但是对于日渐普及的Windows2012服务器系统的支持,很多起步早的堡垒机厂商体验较差。本文先就Linux堡垒机重要的指令审计功能做讲解,Windows堡垒机相关知识可以关注小编其他分享。

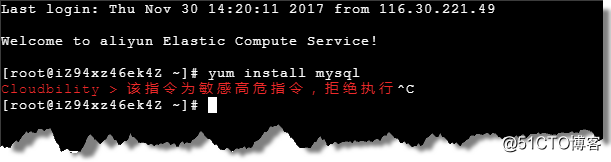

Linux堡垒机指令审计功能分为事中和事后,事后的录像审计、指令检索功能大部分堡垒机产品都比较类似。这里主要讲一下事中的敏感指令审计,敏感指令阻断与拦截是安全审计的重要特性,可以有效避免团队成员进行违规操作、敏感操作、误操作给公司带来不必要的损失。

以行云管家堡垒机产品为例,实现敏感指令审计需要三个步骤:

一:定义Linux堡垒机指令规则。

首先点击“策略编辑”,默认情况下,指令规则列表为空,用户可按照业务情况,添加相应的规则。在定义敏感指令时,还需要指定指令匹配规则及相应的响应动作,只要在关键设备中执行的指令被匹配,既会触发指令审计策略,按照用户设定的响应动作进行处理;

定义Linux堡垒机指令规则

1、行云管家Linux堡垒机目前支持以下三种指令匹配方式:

【完全匹配】:适合匹配某条指令的全部操作,该指令所有形式的执行都会被匹配,如指令规则是yum,使用完全匹配规则,那么用户输入yum、yum install、yum remove等相关指令都会被匹配;

【正则表达式】:支持正则表达式模糊匹配,适合匹配某个指令的部分参数,如只需要匹配yum安装和卸载操作,指令规则为yum (install|remove),那么用户输入yum search不会被匹配,但是输入yum install、yum remove会被匹配;

【通配符】:支持通配符模糊匹配,使用场景和正则表达式类似,但语法有些许差别,如同样匹配yum安装和卸载操作,指令规则为yum {install,remove};

2、行云管家Linux堡垒机目前支持以下四种响应动作:

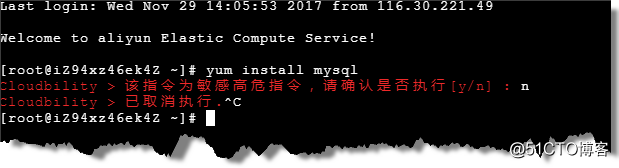

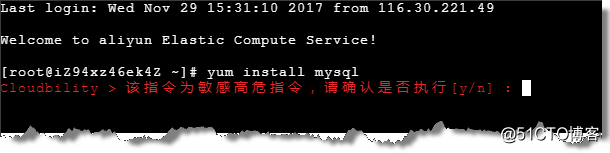

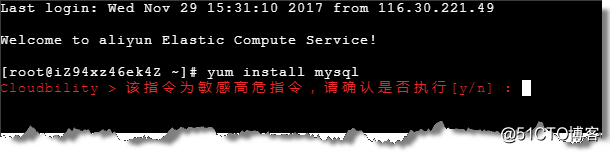

【指令提醒】:对于团队管理者希望团队成员谨慎执行却时效性较高的一般敏感指令,可设置为“指令提醒”,在执行时,需要由成员自行确认后执行;

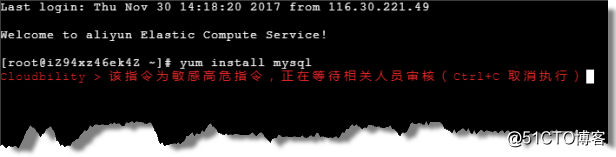

【指令审核】:对于团队管理者认为会带来一定风险的敏感指令,可以设置为“指令审核”,这类指令执行时,会被临时阻塞,待指令审核后才能执行;

【指令阻断】:对于团队管理者认为风险较高不希望成员执行的敏感指令,会被直接阻断,不允许执行;

【中断会话】:对于团队管理者认为会带来极大危险性的的恶意指令,建议设置为“中断会话”。

二:Linux堡垒机敏感指令审核

团队成员在触发了Linux堡垒机指令审核响应的5类动作时,相关的审核角色成员有两种方式接收审核消息:

1、站内审核消息:审核角色成员将收到站内消息,点击查看后进入“安全审计/敏感指令审核”,在“待审批”标签页里将列出当前所有待审批的敏感指令申请,只需按照实际情况选择同意执行或拒绝执行即可。查询审批历史请切换到“已完成”标签页;

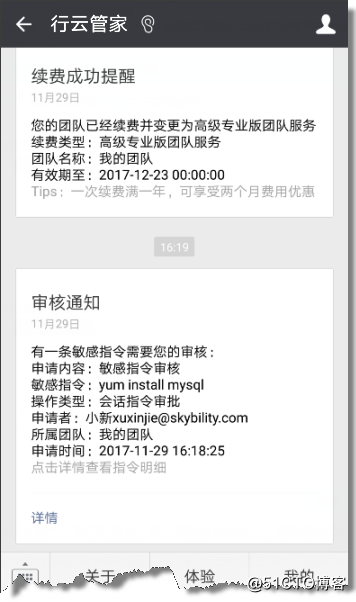

2、微信审核消息:审核角色成员账号如果绑定了微信,其微信将收到指令审批信息,可直接点击进入进行审批操作;

需要注意的是,团队中的指令审批角色可能有多个成员,每个成员均会收到审批消息,审批操作以时间为顺序,一个申请只能被审批一次,其他成员将不再允许对该笔申请进行审批。

三:如何绕开Linux堡垒机指令黑名单拦截

Linux堡垒机指令黑名单一旦设置,所有团队成员(包括团队拥有者和团队管理员)执行的指令被认定为敏感指令时,均会执行相应的响应动作。但在某些特殊场景下,如果需要给个别成员较高的权限,在操作时不受指令黑名单的影响,可以为其赋予临时禁用指令审批规则的权限;

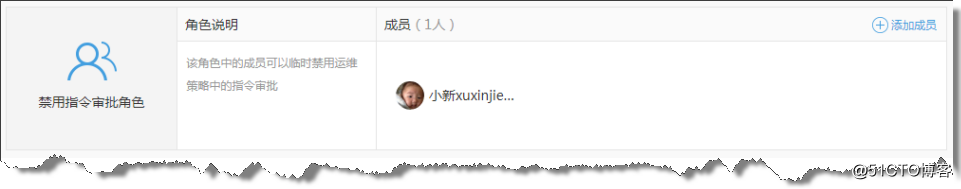

1、进入“团队/权限管理/角色管理”,为这类成员创建一个专门的角色,如“禁用指令审批角色”,将相应成员加入到角色中;

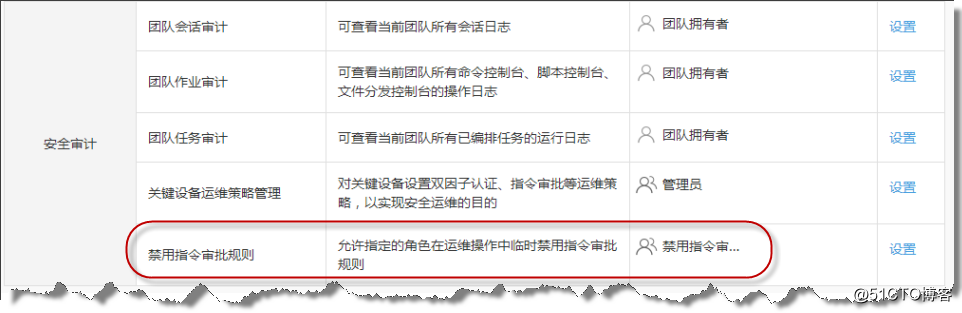

2、进入“团队/权限管理/功能授权”,找到“安全审计/禁用指令审批规则”,将上一步创建的角色“禁用指令审批角色”加入到该功能权限中;

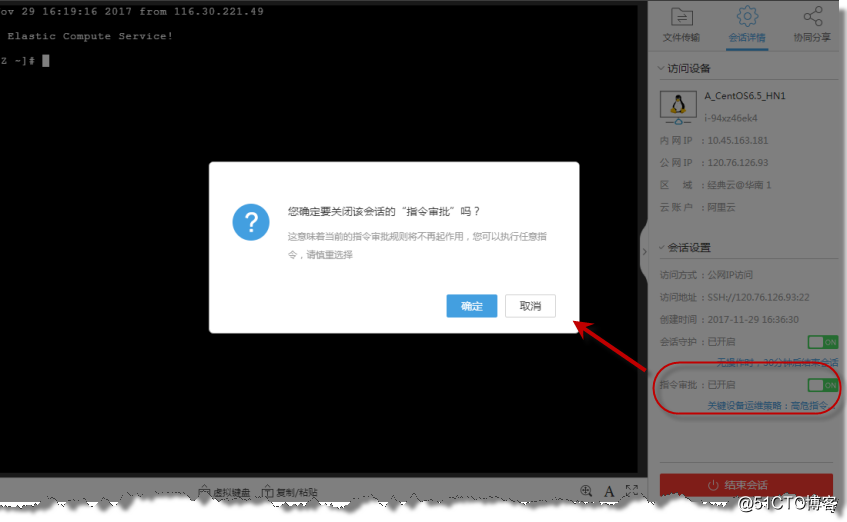

3、该角色中的成员在访问会话时,在会话详情中,可以看到“指令审批”,只要当前主机属于关键设备且开启了指令黑白名单,均可将指令审批设置为关闭,这样在当前会话中,所执行的指令将不受运维策略的影响。

以上是关于Linux堡垒机如何实现敏感指令审计?的主要内容,如果未能解决你的问题,请参考以下文章