生活篇~ “金九“前半段小结 及 晚来的中秋祝福

Posted IC二舅

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了生活篇~ “金九“前半段小结 及 晚来的中秋祝福相关的知识,希望对你有一定的参考价值。

本章目录:

“二舅”的祝福

Hello,各位好兄弟好姐妹们,你们的“二舅”又回来了,先给大家整个晚来的中秋祝福:

“二舅”的核酸从来就没停过,哎呀妈呀!这该死的疫情什么时候才能消散???快快散去!!!

“二舅”的“金九”

距离上一次写文章已经有十天左右了。那么就有好厚米问“二舅”,这十天干嘛去了呀?

哎呀!“二舅”这十天一点也没闲着啊!从早忙到晚,都是为了生活,找一份体面的工作,哈哈哈!!!尤其是节点的最后一天,笔试面试直接拉满,导致中秋节出去玩了一整天。

先来说一下到2022.9.11,目前有几个意向,但都还没有开奖,也是等待中,希望能够开出大奖。

就在节前的一天,激动的心,颤抖的手,让我狠狠的点击了“拒绝”按钮!

哪家公司就不说了,公司很好,也很大,福利待遇我感觉也不错,只不过可能没有达到我的预期,所以就暂时拒绝了,没有接下这个offer。(可能也和时间有关系吧,只给了我一天的时间)

关于笔试面试的话,也有二面完了的;也有笔试完了的没面试呢;也有没消息的;也有人才库的。所以说没什么大不了的,一路向前,你就是勇士!!!

“金九”现在已经快要过去一半了,有可能后一半也会有逆风翻盘,也有可能依旧平平无奇,无所谓了,车到山前必有路,最后总能找到自己心仪的工作。

“二舅”的“银十”展望

如果后半个“金九”有满意的意向,你直接就要退出秋招的大舞台了;如果依然是平平无奇,那可能冲一下十月看看,我觉得今年也不指望“银十”了,其实我感觉好多公司都已经结束了(消息没有证实,只是听说,看看就行,别当真),剩下的收收尾。

“二舅”的中秋

过节了,这不得睡个小懒觉嘛!!!

起来不饿吗?

不得先来一份蟹面解解馋嘛

吃饱喝足之后不得消消食嘛?

走累了不得坐一会嘛?

坐了一会不又饿了吗?

(假装这是一张火锅的图片图片)

🆗,水一篇文章哈!!!大家看个乐呵,节后继续冲冲冲,不得拿offer拿的手软啊!!!谈薪谈的晚上做梦都笑醒啊!!!

声明

本人所有系列的文章,仅供学习,不可商用,如有侵权,请告知,立删!!!

本人主要是记录学习过程,以供自己回头复习,再就是提供给后人参考,不喜勿喷!!!

如果觉得对你有用的话,记得收藏+评论!!!

全网各平台同名===> “IC二舅”

下一期如果有大家想看的 或者 哪块不懂想学习的,可以私聊或在群里提问都可以,“二舅” 给你安排上!!!

中秋发祝福?一套程序让你成为相亲相爱一家人群里最靓的仔

需求调研

中秋到了,又到了在家庭群发祝福语的时候了,如何发,才能成为家里老人面前最精彩的那一人,深深的困扰着橡皮擦,知道我发现了下面这个小程序,有解了!

这风格简直太熟悉了,四大姑三大姨不一直在发送这些【美丽的】图片么,当打开图片的详情之后,发现下图更加确定了,我必须要采集一下这个小程序。

需求分析

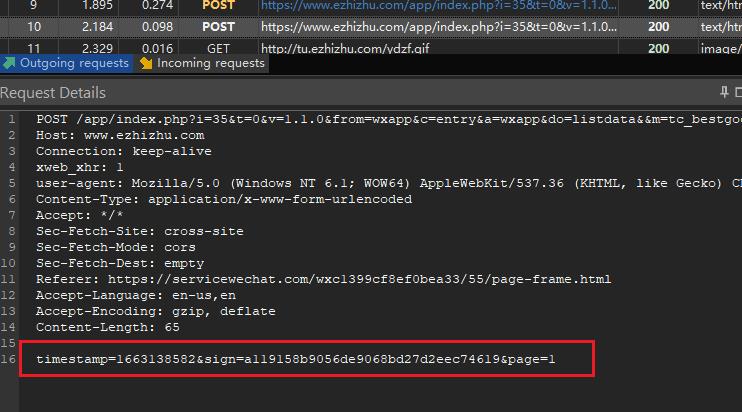

通过简单的抓包,提炼需求如下所示:

- 抓取封面图,重点为获取接口响应数据

- 抓取详情页文案,解码加密参数

接下来就是对该小程序进行抓包,得到如下内容:

请求的地址是:

https://www.ezhizhu.com/app/index.php?i=35&t=0&v=1.1.0&from=wxapp&c=entry&a=wxapp&do=listdata&&m=tc_bestgood

但是请求参数中包括了一个 sign 参数,碰到这种情况使用普通手段已经无法解决了,需要使用解包手段。

PC 端小程序解包程序使用 小锦哥 小程序工具。

解包实战

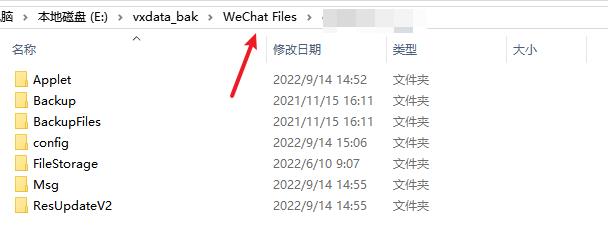

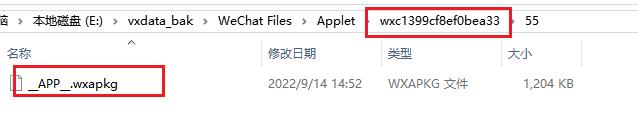

点击目标 PC 端目标小程序,然后在本地找到 __APP__.wxapkg 文件。

该文件在微信文件管理的目录中。

进入到该目录之后,跳转到 WeChat Files 文件中,然后寻找 Applet 文件夹。

小程序文件夹在新版本的微信中以 wx 开头,然后进入文件夹得到一个数字目录,进入即可找到 APP.wxapkg 文件。

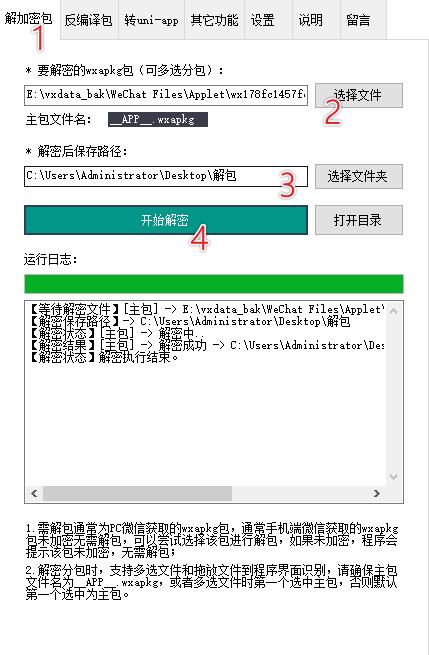

① 使用小程序工具进行解密

安装小程序解包工具之后,按照下图选择对应文件,然后选择解密后的保存路径,点击开始解密即可。

解密之后的文件如下所示。

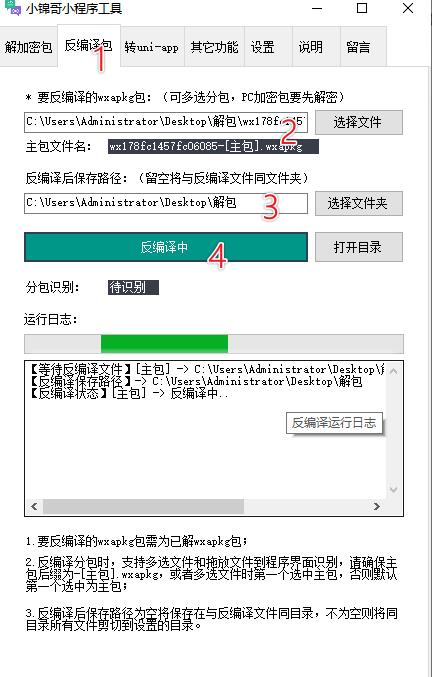

拿到该文件之后,就可以对其反编译操作,图示如下。

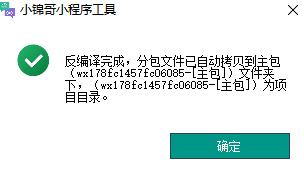

反编译成功出现下述弹窗。

此时在目标目录出现一个文件夹,进入即可发现相应的代码文件。

下图是解包之后的源码。

② 分析源码

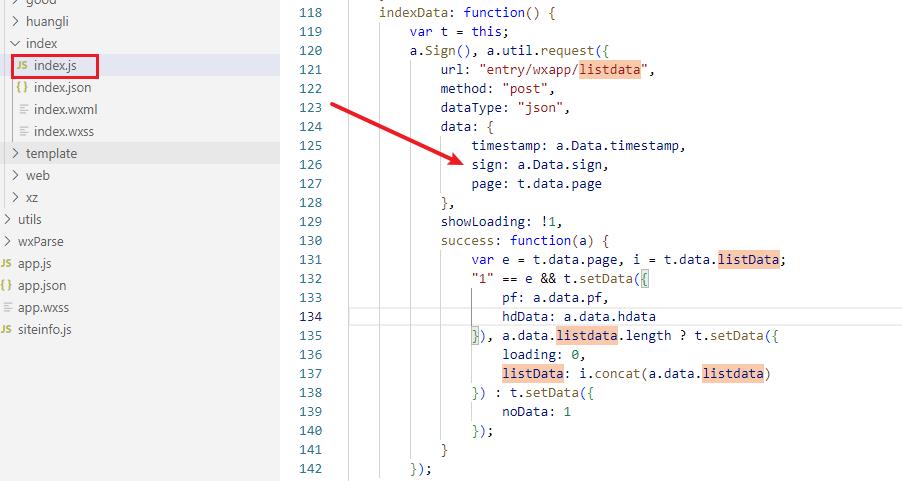

接下来打开源码文件,很容易就分析到其目标数据,顺带也可以看到其加密参数 sign 的来源,即 a.Data.sign。

简答查找源码,得到 sign 的加密函数,如下所示。

Sign: function()

var t = Math.round(new Date().getTime() / 1e3), a = this.md5("taichengagressor@2018#Y2MyZTlmYmUxMWY5MjJkODg4MTM2ODQ2MjE3MTFmZWI5OTg=#" + t);

this.Data.sign = a, this.Data.timestamp = t;

,

将其转换为对应的 Python 代码时,得到如下内容:

import requests

import time

import hashlib

headers =

"Host": "www.ezhizhu.com",

"user-agent": "Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/81.0.4044.138 Safari/537.36 MicroMessenger/7.0.4.501 NetType/WIFI MiniProgramEnv/Windows WindowsWechat/WMPF"

t = int(time.time())

a = hashlib.md5(("taichengagressor@2018#Y2MyZTlmYmUxMWY5MjJkODg4MTM2ODQ2MjE3MTFmZWI5OTg=#"+str(t)).encode('utf8')).hexdigest()

data =

"timestamp": t,

"sign": a,

"page":1

接下来编写完整的请求代码:

import requests

import time

import hashlib

headers =

"Host": "www.ezhizhu.com",

"user-agent": "Mozilla/5.0 (Windows NT 6.1; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/81.0.4044.138 Safari/537.36 MicroMessenger/7.0.4.501 NetType/WIFI MiniProgramEnv/Windows WindowsWechat/WMPF"

t = int(time.time())

a = hashlib.md5(("taichengagressor@2018#Y2MyZTlmYmUxMWY5MjJkODg4MTM2ODQ2MjE3MTFmZWI5OTg=#"+str(t)).encode('utf8')).hexdigest()

data =

"timestamp": t,

"sign": a,

"page":1

def r():

res = requests.post(

'https://www.ezhizhu.com/app/index.php?i=39&t=0&v=1.1.0&from=wxapp&c=entry&a=wxapp&do=listdata&&m=tc_bestgood',data = data,headers=headers,verify=False)

print(res.text)

if __name__ == '__main__':

r()

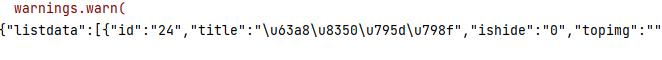

运行代码,得到下图所示内容:

当看到 JSON 响应串时,任务已经完成。

总结

写到这里,该小程序已经对我们已经没有秘密可言了,剩下的就是简单的 Python 代码处理数据了,本文的重点应放在小程序解包与反编译上,如果掌握了本部分内容,后面所有的小程序都可以使用相同的手法解决,拿它的接口。

以上是关于生活篇~ “金九“前半段小结 及 晚来的中秋祝福的主要内容,如果未能解决你的问题,请参考以下文章