网络安全书籍推荐

Posted 没更新就是没更新

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络安全书籍推荐相关的知识,希望对你有一定的参考价值。

网络安全书籍推荐 ,对于网络安全的初学者来说,能很好的选择教材,鉴于只有英文版,我尝试翻译成中文以供参考,初次翻译,翻译的不好请见谅。

| 标题 | 注解 | 技术等级 |

|---|---|---|

| The Art of Software Security Assessment软件安全评估的艺术 | 源码审计的圣经级读物 | 中高级。需要能阅读C/C++代码 |

| Secure Coding in C and C++c和c++安全编码 | 写牢固的底层代码最好的书籍 | 对于所有能阅读C/C++的人都很容易 |

【一一帮助安全学习(网络安全面试题+学习路线+视频教程+工具+网络安全电子书籍)一一】

应用安全 - web应用

| 标题 | 注释 | 技术等级 |

|---|---|---|

| The Browser Hacker's Handbook浏览器黑客手册 | 有许多详细的web安全主题 | 从基础进阶到高级主题 |

| The Database Hacker's Handbook数据库黑客大曝光 | 有关于数据库攻击的最详细的书 | 从基础进阶到高级主题 |

| The Tangled WebWeb之困:现代Web应用安全指南 | 通过web的弱点测试来讲解web协议的书籍,强烈推荐 | 所有人都可以阅读。这本书开头的章节为后续的高级章节做了铺垫 |

| The Web Application Hacker's Handbook黑客攻防技术宝典:Web实战篇 | 覆盖了大部分的web安全问题 | 中级 |

密码学

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Applied Cryptography应用密码学:协议、算法与C源程序 | 学习密码学的标准教材 | 包含内容从背景介绍到深度运算和安全法则 |

| Introduction to Modern Cryptography 现代密码学:原理与协议 | 一本很棒的密码学书,在很多高级的计算机科学程序的课里使用 | 高级 - 要完全理解需要很深的数学知识 |

数据库取证

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Microsoft SQL Server Internals深入解析Microsoft SQL Server | 类似于windows构件的系统级MSSQL构件的书籍 | 中级 - 阅读之前需要有数据库基础知识 |

| SQL Server Forensic AnalysisSQL Server Forensic Analysis(中文地址) | 一本很深入的MSSQL系统取证分析的书籍 | 中级 - 阅读之前需要有数据库基础知识 |

数字取证和应急响应

| 标题 | 注释 | 技术等级 |

|---|---|---|

| File System Forensic AnalysisFile System Forensic Analysis(中文地址) | 文件系统取证的权威书籍 | 中高级 |

| Forensic DiscoveryForensic Discovery(中文地址) | 通过两个简单的案例讲解了计算机取证的基本内容 | 中级 |

| Real Digital ForensicsReal Digital Forensics(中文地址) | 取证过程的简明描述 | 初级-高级 |

| Windows Forensic Analysis, Second EditionWINDOWS取证分析 | 这本书已经出到第2版了,是最容易得到的windows磁盘取证书籍 | 从基础概念到深入分析 |

| Windows Forensic Analysis, Fourth Edition | 这本书已经出到第4版了,是最容易得到的windows磁盘取证书籍 | 从基础概念到深入分析 |

漏洞利用 / 渗透测试

| 标题 | 注释 | 技术等级 |

|---|---|---|

| A Guide to Kernel Exploitation内核开发指南:攻击核心 | 操作系统高级漏洞利用 | 高级 |

| android Hacker's HandbookAndroid Hacker's Handbook | Android系统漏洞利用 | 中级 |

| Hacking: The Art of Exploitation, 1st Edition黑客之道:漏洞发掘的艺术 | 底层漏洞利用基础 | 中级 |

| ios Hacker's Handbook黑客攻防技术宝典:iOS实战篇 | IOS设备漏洞利用 | 中高级 |

| The Mac Hacker's Handbook黑客攻防技术宝典:MAC实战篇 | MAC设备漏洞利用 | 中高级 |

| Rtfm: Red Team Field Manual | 一本简明的,优秀的,每个渗透测试人员都应该配备的书籍 | 所有拥有渗透测试背景的人都可以阅读 |

| The Shellcoder's HandbookThe Shellcoder's Handbook(中文地址) | 制作shellcode并利用 | 中高级 |

Linux使用

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Linux in a Nutshell Linux技术手册 | 学习怎样使用linux最好的书籍 | 初级-中级 |

| Running LinuxRunning Linux(中文地址) | 另一半学习linux的好书 | 初级-中级 |

恶意软件的发展和分析

注意:许多这方面的书记都包含于逆向工程相关的信息

| 标题 | 注释 | 技术等级 |

|---|---|---|

| The Art of Computer Virus Research and Defense计算机病毒防范艺术 | 在恶意软件分析的许多方面都有深层次的介绍 | 中级 |

| Malware Analyst's Cookbook恶意软件分析诀窍与工具箱 | 包含了恶意软件分析的许多主题的“菜谱” | 中高级 |

| Malware Forensics恶意代码取证 | 一本很赞的恶意软件分析的入门书 | 初级 |

| Practical Malware Analysis安全技术大系:恶意代码分析实战 | 一本恶意软件分析方面很易懂的书 | 中级 |

| Rootkits: Subverting the Windows KernelRootkits: Subverting the Windows Kernel(中文地址) | 即便在今天依然非常有用的rootkit理论书籍 | 中高级 |

| The Rootkit ArsenalThe Rootkit Arsenal(中文地址) | 关于rootkit发展和分析的多达800页的史诗级书籍 | 中高级 |

内存分析

| 标题 | 注释 | 技术等级 |

|---|---|---|

| The Art of Memory ForensicsThe Art of Memory Forensics(中文地址) | 透过操作系统来探索内存取证,多达900页。注:我是这本书的作者之一 | 包含范围从简单的介绍到高级分析 |

| What Makes It Page?What Makes It Page?(中文地址) | 一本有深度的Windows内存管理书籍 | 中级 |

网络取证

| 标题 | 注释 | 技术等级 |

|---|---|---|

| The Practice of Network Security MonitoringThe Practice of Network Security Monitoring(中文地址) | 告诉你怎么样把网络取证融入到真实的世界中,而不仅仅的数据包分析 | 中级 |

| Practical Packet AnalysisWireshark数据包分析实战 | 学习网络通信分析和鉴别的一本很棒的书 | 初级-中级 |

| Wireshark (R) 101Wireshark (R) 101(中文地址) | Wireshark的深入探索 | 初级-中级 |

网络

| 标题 | 注释 | 技术等级 |

|---|---|---|

| CCNA Cisco Certified Network Associate Study Guide CCNA学习指南(640-802) | 一本针对于真实世界的网络链路的初级读物 | 中级 |

| CompTIA Network+ All-In-One Exam GuideCompTIA Network+ All-In-One Exam Guide | 学习网络链路必不可少的书籍 | 初级 |

| TCP/IP Illustrated TCP/IP详解 | 网络链路层协议的圣经,必须读。 | 中级 |

操作系统构件 - 针对所有操作系统

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Intel Architecture Manuals(文档,��️中文版) | 非常赞的硬件架构文档,可以免费下载 | 中高级 |

| Modern Operating Systems现代操作系统 | Tanenbaum出品的最优秀的“龙书” | 中高级 |

操作系统构件 - 针对Linux

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Linux Device Drivers, 3rd EditionLinux设备驱动程序(第三版) | 学习linux驱动架构最好的资源 | 中高级 |

| Linux Kernel Development, 3rd Edition 嵌入式Linux基础教程 | 你一定会爱上linux内核编程 | 中高级 |

| The Linux Programming InterfaceLinux/UNIX系统编程手册 | linux环境下编程的最卓越的书 | 中高级 |

| Understanding the Linux Kernel, Third EditionUnderstanding the Linux Kernel, Third Edition | 就好像是《windows内核》的linux版本 | 中高级 |

操作系统内核 - 针对Mac

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Mac OS X Internals: A Systems ApproachMac OS X Internals: A Systems Approach(中午地址) | 就好像是《windows内核》的mac版本 | 中高级 |

| Mac OS X and iOS Internals 深入解析Mac OS X & iOS操作系统 | 在阅读了上面那么本书后再阅读这本 | 中高级 |

操作系统内核 - 针对Windows

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Windows Internals深入解析Windows操作系统 | 如果你想理解windows操作系统,请阅读这本书 | 中高级 |

| Windows System Programming (4th Edition)Windows系统编程 | 通过Windows的API一步一步的引导你深入 | 中级 |

编程 - 概念和算法

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Compilers: Principles, Techniques, and Tools编译原理 | 编译原理的书中最著名的“龙书” | 高级 - 除非你已经扎实的理解了设计模式和运行时的环境,否则不要阅读此书 |

| Design Patterns 设计模式 可复用面向对象软件的基础 | 需要抱着很严谨的态度阅读 | 中级 |

| Linkers and LoadersLinkers and Loaders | 需要理解程序耦合和运行时加载的,请阅读 | 中级 |

编程 - 语言特性

注意:这里只有很少的几本书的原因是,在网络上对于编程语言有着令人惊讶的资源

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Advanced Programming in the UNIX(R) EnvironmentUNIX环境高级编程 | 深入探索linux,mac和BSD编程 | 初级-中级 |

| The C Programming Language, 2nd EditionC程序设计语言 | (Brian W.Kernighan和Dennis M.Ritchie的力作)如果你想精通C,请阅读 | 中高级 |

| Violent PythonViolent Python | 学习python编程并且对于信息安全立刻就能使用上的书籍 | 从基础到高等议题都有 |

逆向工程

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Assembly Language Step-by-step一步一步学习linux汇编语言程序设计(中文版暂未出版) | 学习汇编语言最好的资源,之后的书籍都聚焦在“高级”汇编来作为实际操作指南 | 中高级 |

| Hacker Disassembling Uncovered黑客反汇编揭密 | 在逆向工程方面的一本很好的书,包含许多高层次的主题 | 中高级 |

| Hacking the XboxHacking the Xbox | 写的很有趣的一本学习逆向的书 | 中级 |

| The IDA Pro BookIDA Pro权威指南 | 学习IDA最好的资源 | 中级 |

| Reversing: Secrets of Reverse Engineering Reversing:逆向工程揭密 | 我最喜欢的书之一。有一个章节把windows的API逆向成了C语言,并且完美的编译匹配了windows的DLL | 中高级 |

| Practical Reverse EngineeringPractical Reverse Engineering | Intel和ARM的逆向 | 中级 |

社会工程学 - 数字化方式

| 标题 | 注释 | 技术等级 |

|---|---|---|

| Silence on the WireSilence on the Wire | lcamtuf的对大部分人从没是考过的脆弱点和攻击方式的唐锁。强烈推荐 | 初级-高级 |

社会工程学 - 传统方式

注意:我原来从Grugg的清单里发现了这方面的书

| 标题 | 注释 | 技术等级 |

|---|---|---|

| The Art of Intelligence国家威胁:中情局谍战亲历 | Henry Crumpton对社会工程学和现实世界的分析 | 初级-中级 |

| Chinese Intelligence OperationsChinese Intelligence Operations(中文地址) | 一本很有深度的中国情报学教材 | 高级 |

| See No EvilSee No Evil(中文地址) | CIA对中东的社会工程学的分析课 | 中级 |

| Spy Handler: Memoir of a KGB OfficerSpy Handler: Memoir of a KGB Officer(中文地址) | 克伯格的高级官员写的关于罗伯特·汉森和阿尔德里奇·阿麦斯的真实故事。学习社会工程学战术和理论的最佳教材 | 初级-中级 |

| Terrorism and Counterintelligence: How Terrorist Groups Elude Detection | 现代恐怖组织和反情报政府部门的深度探索 | 中级 |

| Thwarting Enemies at Home and Abroad: How to Be a Counterintelligence OfficerThwarting Enemies at Home and Abroad: How to Be a Counterintelligence Officer(中文地址) | 优先阅读 - 讲述怎么成为一个intel高层的关于条款,经营技巧,和战略战术的书籍 | 初级 - 应该成为你的第一本书 |

网络安全入门书籍推荐

计算机网络

网络安全,计算机网络肯定是非常重要的存在。作为基础阶段,这一小节主要从宏观上学习计算机网络,而不是死扣某一个协议的某些字段意义。

首先从局域网出发,了解计算机通信的基本网络——以太网,局域网内是如何通信的?集线器、交换机有什么区别?MAC地址、IP地址、子网、子网掩码分别是做什么用的?

随后引出更大的广域网、互联网,什么是网络通信协议,通信协议分层的问题,通过七层和四层模型快速建立起计算机网络的基础概念,各层协议的作用,分别有哪些协议,这些协议在当今的互联网中具体是怎么应用的。

Web基础

网络渗透中非常重要的一个组成部分就是Web安全,要学习Web安全,得先从Web前端基础开始入手。

这一小节非常简单,就是学习最原始的Web前端三板斧:HTML+CSS+JS的开发使用,为将来学习Web相关的安全知识打下基础。

这一小节是相对偏实际动手多一些,需要自己多动手进行一些网页编程,尤其是JavaScript的熟悉掌握,了解Ajax是什么东西,常用的jQuery库也学习一下,这都是Web前端中非常基础和常用的内容。

数据库基础

基础阶段的最后一部分,可以来接触一些数据库的基础知识了。

这个阶段主要学一些理论知识,重点掌握库、表、索引等概念,然后学习SQL的编写,学会增删改查数据。暂时不用编程来操作数据库。

青铜(筑基期)

度过了石器时代,你已经储备了一些计算机的基础知识:操作系统的使用,网络协议,前端基础,数据库初识,但这距离做网络安全还不够,在第二个青铜阶段,你还需要再进一步学习基础,在第一阶段之上,难度会开始慢慢上升。

这一阶段需要学习的知识有:

Web进阶

在前面的石器时代,咱们初步接触了网页编程,了解了网页的基本原理。不过那时候是纯前端的,纯静态的网页,没有接触后端。在这个进阶的阶段,你要开始接触Web后端的内容了。

首先从常用的两大主流Web服务器出发,学习Apache和Linux的基本知识,随后引出动态网页的基本原理,从CGI/Fast-CGI过渡到后来的ASP/PHP/ASPX/JSP等动态网页技术,了解它们的发展历史,演变过程和基础的工作原理。

最后再学习一些Web开发中的基础知识:表单的操作、Session/Cookie、JWT、LocalStorage等等,了解这些基本的术语都是什么意思,做什么用,解决了什么。

PHP编程

学习Web后端开发,得搭配学习一个后端开发语言才行。在这一小节,选择从PHP入手。

不过要记住,这里选择PHP不是让你以后从事PHP的后端开发,也不是说PHP现在有多流行,而是特定历史背景下,PHP相关的网站安全问题非常具有代表性,选择这门语言更方便我们研究安全问题。

由于学习的目的不同,所以在学习方法上和普通的后端开发就有所不同了。在这里咱们学习一下语法基础,基本的后端请求处理,数据库访问,然后再接触一下常用的ThinkPHP框架即可,当然如果你有兴趣,学的更深入当然更好。

计算机网络进阶

第二阶段需要再充实一下计算机网络的学习。这一次,重点把精力放在HTTP/HTTPS以及抓包分析之上。

Linux上的tcpdump必须掌握,包括常见的参数配置。然后重点学习Wireshark分析数据包,用Fiddler抓取分析加密的HTTPS流量。

通过在抓包软件下查看通信流量,对计算机网络的认识从抽象变得具象。

加解密技术

接着,来了解一些网络安全领域内经常打交道的编解码技术和加解密技术。包括base64编码、对称加密、非对称加密、哈希技术等等。

了解它们基础的概念、做什么用的,解决什么问题,最后再了解下工作原理。

推荐书籍:《加密与解密》

白银(结丹期)

现在进入第三个阶段——白银时代,激动人心的时刻就要到来了,在这个阶段,我们开始全面学习真正的网络安全技术了,前面两个阶段打下的基础,在这个阶段,也将派上用场。

这一阶段需要学习的知识有:

Web安全入门

有了前面的Web前端和PHP编程的基础,可以来正式学习Web安全了。Web安全领域内几大典型的攻击手法:SQL注入、XSS、CSRF、各种注入、SSRF、文件上传漏洞等等,每一个都需要详细学习,一边学习理论,一边动手实践。

千万注意别拿互联网上的网站来攻击学习,这是违法的行为。自己可以在虚拟机中搭建一些包含漏洞的网站(网络上有很多可以下载来玩),拿自己建的网站练手。

网络扫描与注入

前面学习了一些Web安全的攻击手法,但光有这些还不够,当我们面对攻击目标后,如何寻找攻击点,获取目标的信息至关重要。

这些信息包括:目标运行了什么操作系统,开放了哪些端口,运行了哪些服务,后端服务是什么类型,版本信息是什么等等,有哪些漏洞可以利用,只有获取到了这些信息,才能有针对性的制定攻击手段,拿下目标。

常见的网络信息扫描包括端口扫描、网站后台扫描、漏洞扫描等等。需要学习常用的扫描工具以及它们的工作原理。

信息搜集 & 社会工程学

除了上面需要扫描的信息,在网络安全中,经常还需要调研很多信息,比如网站的注册信息、相关联的人物、网站内部的内容检索等等。这就需要学习掌握信息搜集和社会工程学的相关技术。

whois信息用来查询域名信息,shodan、zoomeye、fofa等网络空间搜索引擎检索IP、域名、URL等背后的信息,Google Hacking利用搜索引擎来检索网站内部信息,这些东西都是在网络信息搜集中经常用到的技能。

暴力破解

在网络攻击中,当扫描到目标开放的服务后,最直接的就是想要登录进去。常见的服务有SSH、RDP、MySQL、Redis、Web表单等等。

这个时候,暴力破解通常会派上用场,通过使用各种服务常见用户名密码组成的字典,通过程序暴力破解。

常用的爆破工具有hydra、超级弱口令,另外还有一个mimikatz,常用来获取Windows系统的密码。

黄金(元婴期)

上一个阶段,学习了一些安全攻击技术,在这一个阶段,需要学习一下安全防御和安全检测技术,安全具有攻防两面性,缺一不可。

WAF技术

首先要学习的就是WAF——Web应用防火墙。

Web安全学习的是通过Web技术攻击计算机系统,WAF就是检测和防御这些安全攻击。正所谓知己知彼才能百战百胜,作为攻方,要掌握WAF的工作原理,找到弱点绕过检测,作为守方,需要不断加强安全检测和防御能力,有效的发现和抵御Web攻击。

需要学习当下主流的WAF软件所采用的架构比如openresty、modsecurity,以及主要的几种检测算法:基于特征的、基于行为的、基于机器学习的等等。

网络协议攻击 & 入侵检测

WAF主要针对的是Web相关的安全攻击,到这一小节,将视野进一步拓展到整个网络协议栈,TCP劫持、DNS劫持、DDoS攻击、DNS隧道、ARP欺骗、ARP泛洪等等,需要掌握这些传统经典攻击手段的原理,搭建环境实践,为后续的内网渗透打下基础。

另外作为防守的一方,还需要学习通过网络流量分析技术来进行安全检测,了解常用的网络分析技术,检测框架,规则语法,对以后从事安全相关开发或安全防御工作进行储备。

日志技术

通过日志来发现攻击行为是一种最常见的行为,攻击者的Web请求,系统登录,暴力破解尝试等等都会被系统各种软件记录在案,攻击者得手后也经常会抹除相关的日志记录,所以学习掌握这些日志,是攻防两队的人都需要学习的技能。

常见的日志有系统登录日志(Windows、Linux)、Web服务器日志、数据库日志等等。

Python编程

在这个阶段,是时候来学习一些Python编程开发了。虽然网络安全不用经常做大量的工程开发,但掌握基本的编程能力,可以用来编写爬虫、数据处理、网络扫描工具、漏洞POC等等,都是非常有用的,而众多编程语言中,Python无疑是最适合的。

浏览器安全

这个阶段的最后一部分,来学习了解一些浏览器侧的安全知识,夯实Web安全中与浏览器相关的漏洞攻击。

需要重点掌握IE、Chrome两款最主流的浏览器特性,浏览器的沙盒机制是什么,同源策略和跨域技术等等。

铂金(化神期)

第三方组件漏洞

前面Web安全相关的攻击都是一些很多年的经典手法了,经过多年的发展已经相当成熟,相关的漏洞早已不如以前多,现在很多时候的攻击,都是依靠各种各样的第三方组件漏洞完成的,所以学习研究这些常见第三方组件的漏洞,一方面掌握这些攻击手法用于实战中使用,另一方面触类旁通,对从事漏洞挖掘的工作也是非常有帮助的。

研究的对象主要涵盖目前互联网服务中实际使用的一些工程组件,比如Java技术栈系列Spring全家桶、SSM、Redis、MySQL、Nginx、Tomcat、Docker等等。

内网渗透

网络渗透中,攻下一个点后,只是一个开始,攻入以后如何转移,控制更多的节点,是内网渗透研究学习的范畴。典型的如当年的永恒之蓝病毒,通过SMB协议漏洞,快速扩散传播,造成了大面积的中招。

内网渗透中要学的东西既多且杂,难度要上升不少,但这是做网络渗透的非常重要的一块儿,必须多啃一啃。这一部分理论较少,偏实战性多一些,需要多搭建环境模拟学习。

操作系统安全技术 & 提权技术 & 虚拟化技术

通过web等手段渗透进入计算机后,由于各种限制原因,经常会有提权的需求,还会涉及到许多跟操作系统安全机制紧密相关的内容,所以学习一些操作系统的安全知识也是非常有必要的。

像Windows、Linux上各自的权限管理机制,提权方法和常用的漏洞,工具等等。

最后,再学习一些虚拟化技术相关的知识,应对可能需要从虚拟机中逃逸的场景。

王者(飞升!)

CobalStrike & MetaSploit

搞网络渗透,这两个神器是绝对少不了的。前面学习的信息扫描、漏洞攻击、内网渗透、木马植入、端口反弹等等各种技术,都可以通过这两个神器进行综合运用,融会贯通。同时,这两个也是各大黑客团队经常使用的工具软件。

学习使用这两个神器,将大大提升攻击效率,是网络渗透人员居家旅行必备之选!

其他安全技术拓展

到了网络渗透的后期阶段,想成为一个安全高手,绝不只是固步自封在自己擅长的领域,需要多学习网络安全的其他领域,拓展自己的知识面。

比如二进制漏洞攻击、逆向工程、木马技术、内核安全、移动安全、侧信道攻击等等,当然在学习的时候,不用像专业方向的同学那么深入,但需要涉猎了解,丰富自己的知识面,构建全方位的网路安全知识技能栈。

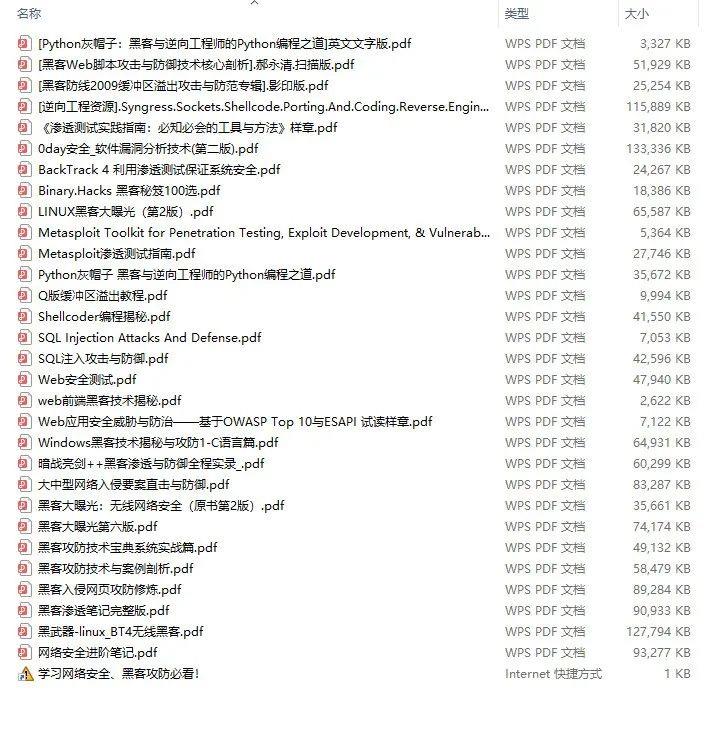

学习资源分享

如果你想真正在网络安全这个行业深耕下去,简单列举一下书单中的内容,如果大家有什么比较好的想法,欢迎评论区交流!

计算机及系统原理

《编码:隐匿在计算机软硬件背后的语言》 【美】Charles Petzold·

《深入理解计算机系统》【美】Randal E.Bryant·

《深入理解Windows操作系统》【美】Russinovich,M.E.;Solomon,D.A.·

《Linux内核设计与实现》【美】Robert Love·

《深入理解Android内核设计思想》林学森·

《Android系统源代码情景分析》罗升阳·

《深入理解Mac OS X & iOS操作系统》【美】Jonathan Levin·

《深入理解Linux内核》 【美】DanielP.Bovet·

《代码揭秘:从C/C++的角度探秘计算机系统》左飞·

《Android Dalvik虚拟机结构及机制剖析(第1、2卷)》吴艳霞;张国印·

《Android Internals::Power User’s View》【美】Jonathan Levin,中译本

《最强Android书:架构大剖析》

编程开发

系统平台

Windows

《Windows程序设计》【美】Charles Petzold·

《Windows核心编程》【美】Jeffrey Richter·

《Windows环境下32位汇编语言程序设计》罗云彬·

《Windows驱动开发技术详解》张帆

Linux/Unix

《UNIX环境高级编程》【美】W.Richard Stevens;Stephen A.Rago·

《Linux程序设计》【美】Neil Matthew;Richard Stones·

《Linux设备驱动程序》【美】Jonathan Corbet;Alessandro Rubini;Gerg Kroah-Hartman

macOS/iOS

· 《iOS编程》【美】Christian Keur;Aaron Hillegass

· 《OS X与iOS内核编程)【澳】Halvorsen,O.H.;Clarke,D

Android

· 《第一行代码——Android》郭霖

· 《Android编程权威指南》【美】Brian Hardy;BillPhillips

编程语言C

《C语言程序设计》【美】Brian W.Kernighan;Dennis M.Ritchie·

《C Primer Plus》【美】Stephen Prata,入门书籍·

《C和指针》【美】Kenneth A.Reek·

《C陷阱与缺陷》【美】Andrew Koenig·

《C专家编程》【美】Peter van der Linden

C++

· 《C++ Primer Plus》【美】Stephen Prata,入门书籍

· 《C++ Primer》【美】Stanley B.Lippman;Josée Lajoie;Barbara E.Moo,进阶书籍

ASM

· 《Intel汇编语言程序设计》【美】Kip Irvine

· 《Intel开发手册》

· 《汇编语言(第3版)》王爽

· 《x86汇编语言:从实模式到保护模式》李忠

Java

· 《Java核心技术》【美】Cay S.Horstmann;Gary Cornell,入门书籍

· 《Java 编程思想》【美】Bruce eckel,进阶书籍

JavaScript

· 《JavaScript DOM编程艺术》【美】Jeremy Keith;【加】Jeffrey Sambells

· 《JavaScript高级程序设计》【美】Zakas.Bicholas C.

· 《Vue.js项目开发实战》张帆

Python

· 《Python核心编程(第2版)》【美】Wesley J·Chun

Shell

· 《Linux Shell脚本攻略》【印】Sarath Lakshman

调试技术

· 《软件调试》张银奎

· 《Debug Hacks》【日】吉冈弘隆;大和一洋;大岩尚宏;安部东洋;吉田俊辅

· 《格蠹汇编:软件调试案例锦集》张银奎

数据结构与算法

《数据结构与算法分析——C语言描述》【美】Mark Allen Weiss·

《算法导论》【美】Thomas H.Cormen;Chales E.Leiserson;Ronald l.Rivest·

《我的第一本算法书》【日】宫崎修一;石田保辉,入门书籍,无代码进行图解·

《算法图解:像小说一样有趣的算法入门书》【美】Aditya Bhargava

编译原理

· 《编译系统透视:图解编译原理》新设计团队,入门书籍

· 《编译原理》(龙书)【美】Alfered V.Aho;Monica S.Lam;Ravi Sehi;Jeffrey D.Ullmam

· 《编译与反编译技术实战》庞建民

其他

· 《编程高手箴言》梁肇新

· 《代码整洁之道》【美】Robert C.Martin

· 《代码大全》【美】Steve McConnell

· 《重构:改善既有代码的设计》【美】Martin Fowler

网络技术

· 《TCP/IP详解(卷1:协议)》【美】Kevin R.fall;W.Richard Stevens

· 《Wireshark数据包分析实战》【美】Chris Sanders

安全技术

安全开发

《天书夜读:从汇编语言到Windows内核编程》谭文;邵坚磊·

《Rootkit:系统灰色地带的潜伏者》【美】Bill Blunden·

《Rootkits——Windows内核的安全防护》【美】Gerg Hoglund;James Butler·

《BSD ROOTKIT设计——内核黑客指引书》【美】Joseph Kong·

《寒江独钓:Windows内核安全编程》谭文;杨潇;邵坚磊

逆向工程

《加密与解密》段钢·

《恶意软件分析诀窍与工具箱——对抗“流氓”软件的技术与利器》【美】Michael Hale Ligh;Steven Adair· 《C++反汇编与逆向分析技术揭秘》钱林松;赵海旭·

《IDA权威指南》【美】Chris Eagle·

《逆向工程权威指南》【乌克兰】Dennis Yurichev,多平台入门大全·

《Android软件安全与逆向分析》丰生强·

《macOS软件安全与逆向分析》丰生强·

《iOS应用逆向工程(第2版)》沙梓社;吴航

Web安全

《黑客攻防技术宝典:Web实战篇》【美】Marcus Pinto,Dafydd Stuttard·

《白帽子讲Web安全》吴翰清·

《Web安全测试》【美】Paco Hope;Ben Waltber·

《Web前端黑客技术揭秘》钟晨鸣;徐少培·

《精通脚本黑客》曾云好

软件/系统安全

《0day安全:软件漏洞分析技术(第2版)》王清,入门书籍·

《漏洞战争:软件漏洞分析精要》林桠泉,进阶书籍·

《捉虫日记》【德】Tobias Klein,进阶书籍·

《黑客防线2009缓冲区溢出攻击与防范专辑》·

《内核漏洞的利用与防范》【美】Enrico Perla;Massimiliano Oldani·

《Fuzzing for Software Security Testing and Quality Assurance(第2版)》【美】Charlie Miller,博文视点翻译中·

《iOS Hackers’s Handbook》【美】Charlie Miller,不推荐中文版·

《The Mac Hacker’s Handbook》【美】Charlie Miller·

《Android安全攻防权威指南》【美】Joshua J.Drake;【西】Pau Oliva Fora;【美】Collin Mulliner·

《The Art of Softwar Security Assessment:Identifying and Preventing Software Vulnerabilities》【美】Mark Dowd·

《Android Security Cookbook》【美】Keith Makan; Scott Alexander-Bown,中译本

《Android安全攻防实战》·

《模糊测试-强制性安全漏洞挖掘》【美】Michael Mutton·

《Exploit编写系列教程》【美】Corelan Team·

《MacOS and iOS Internals,Volume Ⅲ: Security & Insecurity》【美】Jonathan Levin,博文视点翻译中·

《灰帽黑客:正义黑客的道德规范、渗透测试、攻击方法和漏洞分析技术》【美】Allen Harper;Shon harris· 《威胁建模:设计和交付更安全的软件》【美】Adam Shostack

无线电安全

《无线电安全攻防大揭秘》杨卿;黄琳

硬件安全

《硬件安全攻防大揭秘》简云定,杨卿

汽车安全

《智能汽车安全攻防大揭秘》李均;杨卿· 《汽车黑客大曝光》【美】Craig Smith

运维

《Docker技术入门与实战》杨保华;戴王剑;曹亚仑·

《鸟哥的Linux私房菜》鸟哥

大部分网络安全学习技术资料已经为大家搜集整理好了,因篇幅有限,仅展示部分资料,需要点击下方链接即可前往获取

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享

以上是关于网络安全书籍推荐的主要内容,如果未能解决你的问题,请参考以下文章