网络通信基础(入门知识总结)

Posted 1erkeU

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络通信基础(入门知识总结)相关的知识,希望对你有一定的参考价值。

网络通信基础

什么是网络?

答:网络是由若干节点和连接这些节点的链路构成,表示诸多对象及其相互联系。网络是信息传输、接收、共享的虚拟平台,通过它把各个点、面、体的信息联系到一起,从而实现这些资源的共享。网络是人类发展史来最重要的发明,提高了科技和人类社会的发展。

通信:信息的传递过程

数据通信网络:由路由器、交换机 、防火墙、无线控制器、无线接入点、以及个人电脑、网络打印机、服务器等设备构成的通信网络。

功能:数据通信网络的最基本的功能就是实现数据互通

交换机:距离终端用户最近的设备,用于终端用户接入网络、对数据帧进行交换等。

—终端设备(PC、服务器等)网络接入

—二层交换

防火墙:网络安全设备,用于控制两个网络之间的安全通信。它通过监测、限制、更改跨越防火墙的数据流、尽可能地对外部屏蔽网络内部信息、结构和运行状况,以此来实现对网络的安全保护。

—隔离不同安全级别的网络

—实现不同安全级别的网络之间的访问控制(安全策略)

—用户身份认证

—实现远程接入功能

—实现数据加密及虚拟专用网业务

—执行网络地址转换

—其他安全功能

路由器:网络层设备,可以在Intel中进行数据报文转发。路由器根据所受到的报文的目的地址选择一条合适的路劲,将报文传送到下一个路由器或目的地,路径最后的路由器负责报文送交目的主机。

—实现同类型网络或异种网络之间的通信

—隔离广播域

—维护广播域

—维护路由表、运行路由协议

—路径(路由信息)选择、IP报文转发

—广域网接入、网络地址转换

—连接通过交换机组建的二层网络

网络按地理覆盖范围划分:

-

局域网(LAN):

—在某一地理区域内由计算机、服务器以及各种网络设备组成的网络。局域网的覆盖范围一般是方圆几千米以内。

—典型的局域网:一家公司的办公网络、一个网吧的网络、一个家庭网络等

-

城域网(MAN)

—在一个城市范围内所建立的计算机通信网络。

—典型的城域网:宽带城域网、教育城域网、市级或省级电子政务专网等。

-

广域网(WAN)

—通常覆盖很大的地理范围,从几十公里到几千公里。它能连接多个城市甚至国家,并能提供远距离通信,形成国际性的大型网络。

—典型的广域网:internet(因特网)。

…

网络参考模型

数据:各种信息的载体

数据传输:大部分应用程序所产生的数据需要在不同的设备之间传递。

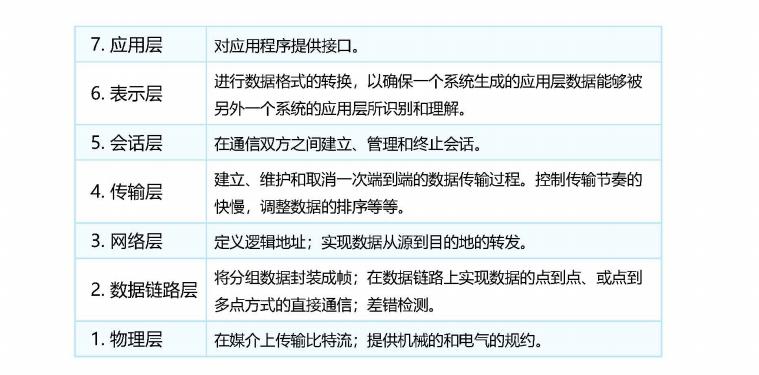

OSI参考模型

层layer:描述所有需求的有效的通讯过程,并把这些过程逻辑上的组叫做层。

服务:各层通过其SAP向上层提供一组功能。

分层的优点:

- 促进标准化工作,允许各个供应商进行开发

- 各层相互独立,吧网络操作分成低复杂性单元

- 灵活性好,某一层不会影响 到别层,设计者可专心设计和开发模块功能

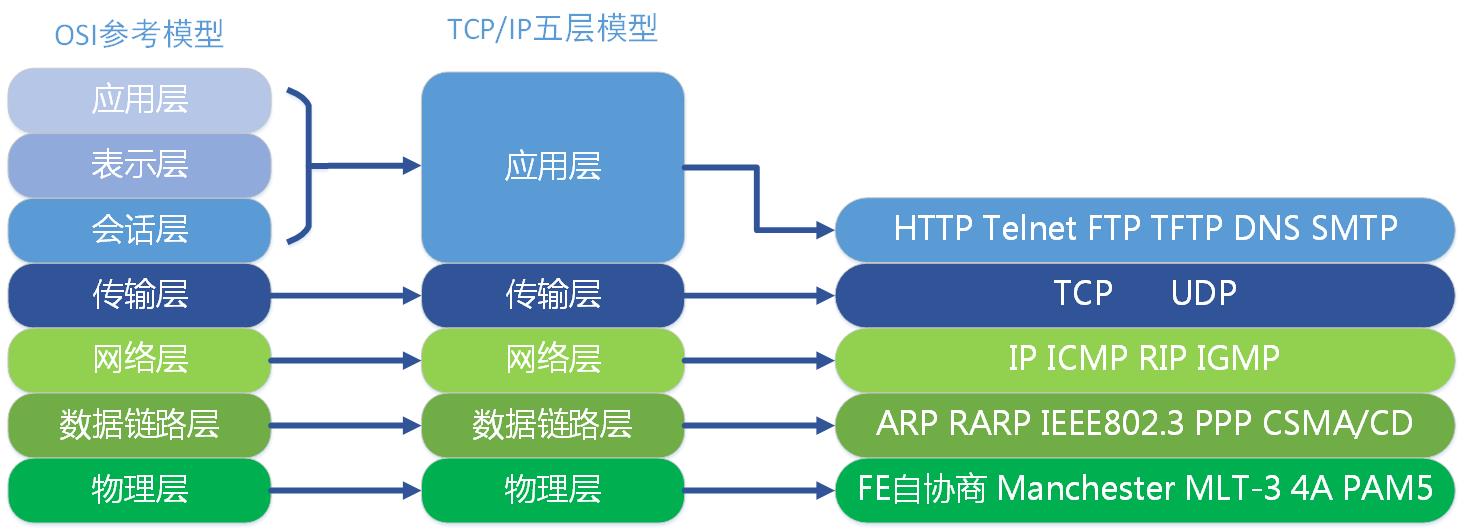

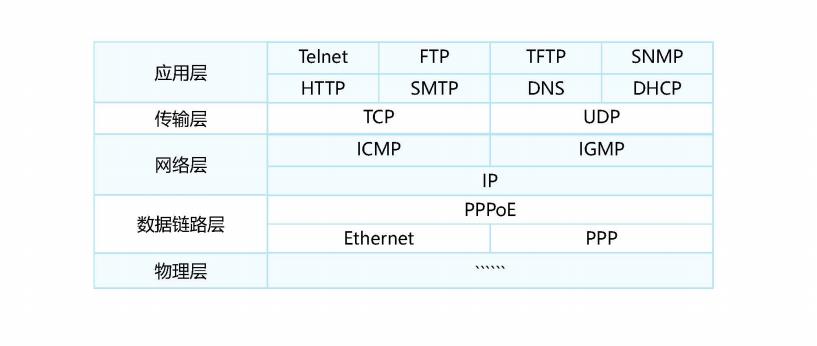

TCP/IP常见协议

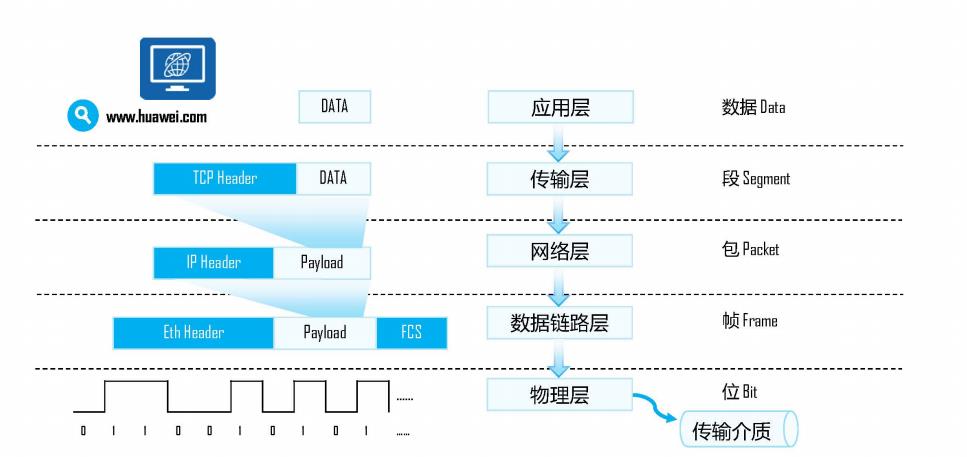

应用层:

- 应用层为应用软件提供接口,使应用程序能够使用网络服务。应用层协议会指定使用相应的传输层协议,以及传输层所使用的端口等

- 应用层的PDU被称为Data(数据)。

传输层:

- 传输层协议接收来自应用层协议的数据,封装上相应的传输层头部,帮助其建立:端到端“的连接。

- 传输层的PDU被称为Segment(段)

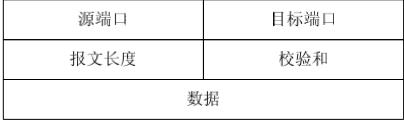

传输层协议:

- TCP:一种面向连接的、可靠的传输层协议。它会确保数据可以安全的从一方传输到另一方

- UDP:一种简单的无连接的传输层协议

- 三次握手:基于TCP的通信在数据传输前需要先进行三次握手,然后建立连接,开始数据的传输,在传输结束的时候,会执行改进的三次握手实现断开连接,由此可以看出这个过程的可靠性。在传输层,主机之间的通信是端到端的,两主机之间相互发送数据。

三次握手:主机1发送自己的序列号SYN:X给主机2,主机2收到后会发一个应答号ACK:X+1给主机1,同时会把自己的序列号SYN:Y也发给主机1,主机1收到后,会发应答号ACK:Y+1及序列号SYN:X+1给主机2,这样三次握手就完成了,两主机就可以进行通信。

在通信结束时,两主机执行改进的三次握手来实现通信的结束。主机1先发一个FIN报文段包给主机2,主机2收到后先发一个应答号ACK,然后开始关闭相关应用,待主机2的程序告诉主机,要彻底关闭应用时,主机2向主机1发送FIN报文段给主机1,主机1收到后发一个应答号ACK给主机2,表示彻底关闭了连接,结束了通信。在这个过程我们可以发现,三次握手使得双方可以可靠地实现对话,但这如果在小信息量的通信中,似乎效率有些低。

TCP数据域头格式:

UDP数据域头格式:

网络层:

-

传输层负责建立主机直接按进程与进程之间的连接,而网络层则负责数据从一台主机到另外一台主机之间的传递。

-

网络层的PDU被称为Packer(包)

网络层包括得协议有:IP、ICMP、ARP、RARP、DHCP等

IP协议:

IP协议是我们最常见的一种通信协议,它为每一台主机赋予了身份,使得不同主机之间可以通过IP进行访问,IP地址有32位和48位两种,32位的是IPv4,目前这种IP将要被分配完,之后将逐渐过渡到IPv6,更长的位数意味着可以分配更多不同的IP。

IPv4报文格式

IP地址分类(IPv4把IP地址分为五类):

IP地址的计算?

什么是IP地址?

-

IP地址在网络中用于标识一个节点(或者网络设备的接口)

-

IP地址用于IP报文在网络中的寻址。

IP地址就像现实中的地址,可以表示网络中的一个节点,数据就是通过它来找到目的地。

IP地址基本格式?

-

网络部分:用于标识一个网络

-

主机部分:用于区分一个网络内的不同主机

-

网络掩码:区分一个IP地址中的网络部分和主机部分

IP地址 = 网络地址 + 主机地址

或

IP地址 = 网络地址 + 子网地址 + 主机地址

为什么要划分子网?

子网划分的目的是:节约IP地址,避免浪费,限定广播的传播,保证网络的安全,有助于覆盖大型地理区域。

- 一个B类地址用于一个广播域,地址浪费

- 广播域太庞大,一旦发生广播,内网不堪重负。

- 将一个网络号划分为多个子网,每个子网分配给一个独立的广播域。

- 如此一来广播域的规模更小,网络规划更加合理。

- IP地址得到合理的利用

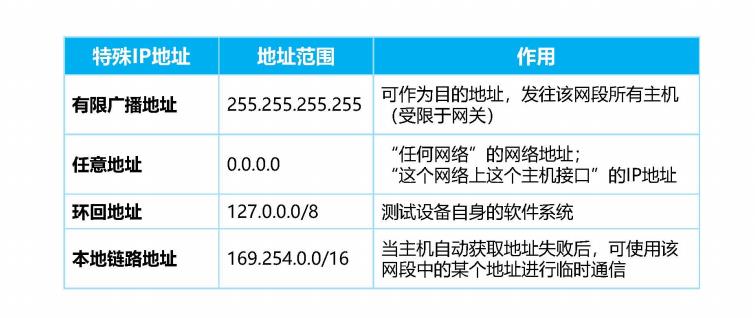

特殊IP地址?

私网IP地址?

私有IP的出现是为了解决公有IP地址不够用的情况。从A、B、C三类IP地址中拿出一部分作为私有IP地址,这些IP地址不能被路由到Internet骨干网上,Internet路由器也将丢弃该私有地址。如果私有IP地址想要连至Internet,需要将私有地址转换为公有地址。这个转换过程称为网络地址转换(Network Address Translation,NAT),通常使用路由器来执行NAT转换。

范围如下:

A: 10.0.0.0~10.255.255.255 即10.0.0.0/8

B:172.16.0.0~172.31.255.255即172.16.0.0/12

C:192.168.0.0~192.168.255.255 即192.168.0.0/16

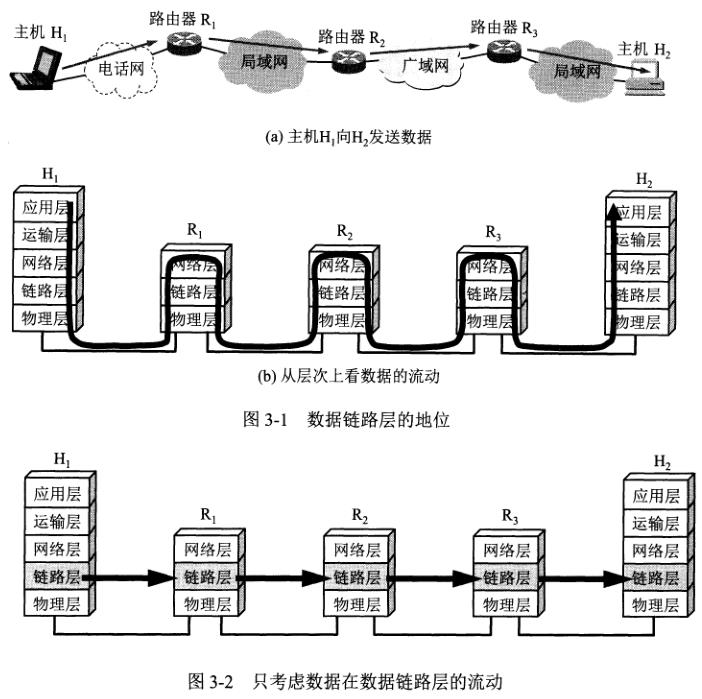

数据链路层:

-

数据链路层位于网络层和物理层之间,可以向网络层的IP、IPv6z等协议提供服务。数据链路层的PDU被称为Frame(帧)。

-

以太网是最常见的数据链路层协议。

IP地址 VS MAC 地址

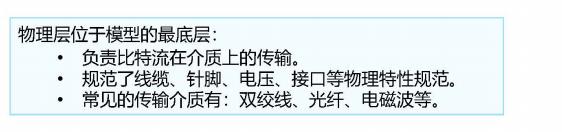

物理层:

-

数据到达物理层之后,物理层会根据物理介质的不同,将数字信号转换成光信号、电信号或者是电磁波信号。

-

物理层的PDU被称为比特流(Bitsteam)

数据包转发过程:

地址解析协议(ARP):

地址解析协议,即ARP(Address Resolution Protocol),是根据IP地址获取物理地址的一个TCP/IP协议。主机发送信息时将包含目标IP地址的ARP请求广播到局域网络上的所有主机,并接收返回消息,以此确定目标的物理地址;收到返回消息后将该IP地址和物理地址存入本机ARP缓存中并保留一定时间,下次请求时直接查询ARP缓存以节约资源。

华为网络操作系统(vrp):

是华为公司数据通信产品得通用操作系统平台,作为华为公司从低端到核心得全系列路由器、以太网、交换机、业务网关等产品得核心引擎。

vrp提供以下功能:

—实现统一的用户界面和管理界面

—实现控制平面功能,并定义转发平面接口规范

—实现各产品转发平面与VRP控制平面的交互

—屏蔽各产品链路层对于网络层的差异

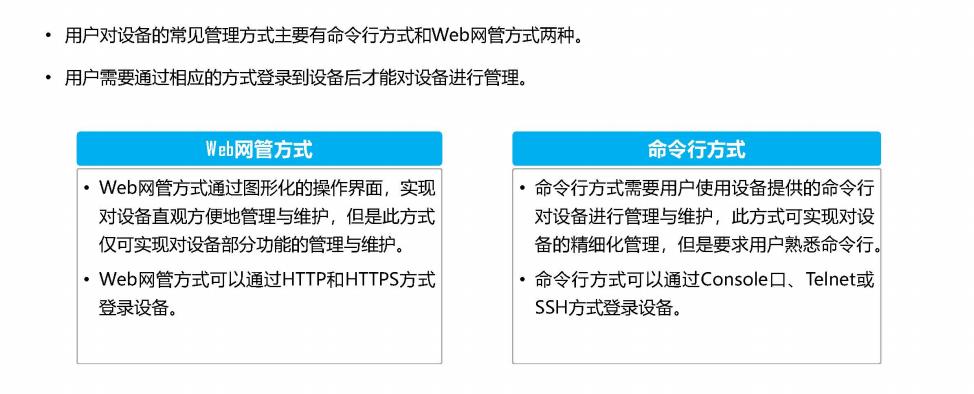

设备管理?

路由交换技术

以太网协议:

- 以太网是当今现有局域网采用的最通用的通信协议标准,该标准定义了在局域网中采用的电缆类型和信号出来方法。

- 以太网是建立是CSDA/CD(载波监听多路访问/冲突检测)机制上的广播型网络。

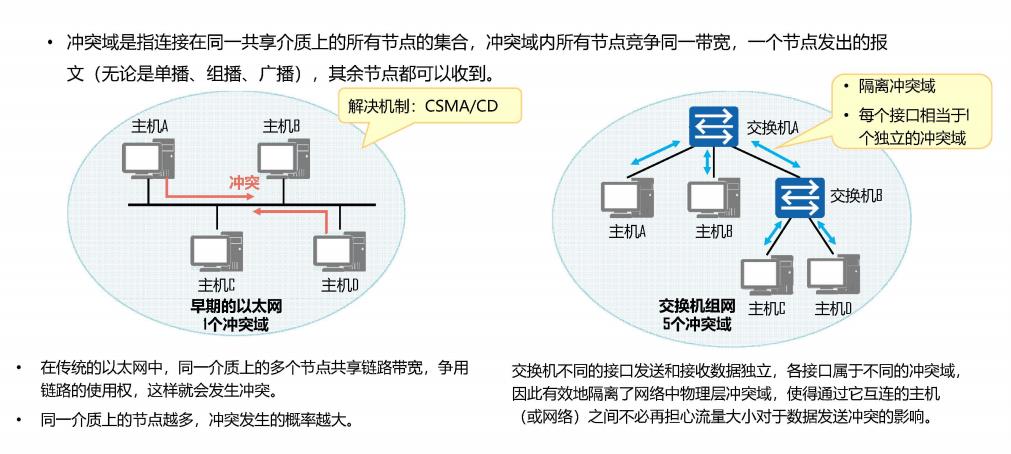

冲突域:

-

冲突域是指连接在同一共享介质上的所有节点的集合,冲突域内所有节点竞争同一带宽,一个节点发出的报文(无论是单播、组播、广播),其余节点都可以收到。

软件: wireshark 和ensp

学习笔记网络安全基础知识总结

网络安全基础知识总结

- 前言

- 一、网络安全概述

- 二、数论知识

- 三、网络安全进阶

- 四、学习总结

- 参考资料

前言

最近看了许多有关联邦学习、网络安全、数据加密相关的论文,其中涉及了大量数论、密码学知识,虽然两年前学习过,但是时间久远又模糊不清了,这让我在阅读过程中困惑不已,临时查阅知识又过于离散难以整合,故下定决心重新系统化学习一遍,并在博客中总结,以备日后复习方便查阅,也用于感兴趣的朋友了解相关知识,那么就让我们开始吧~

一、网络安全概述

1.1 引言

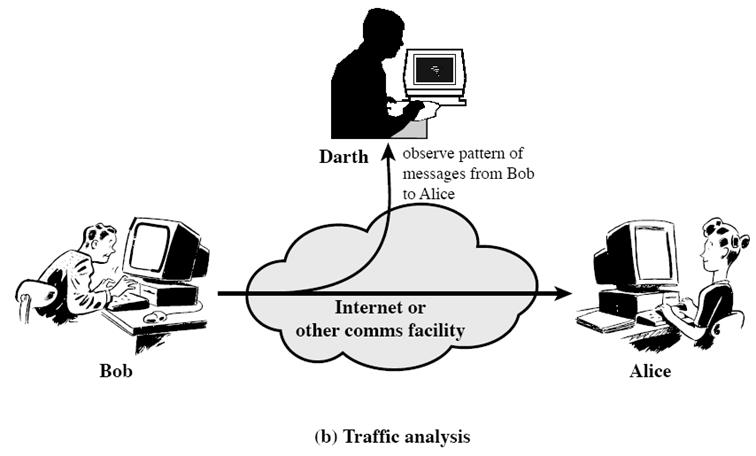

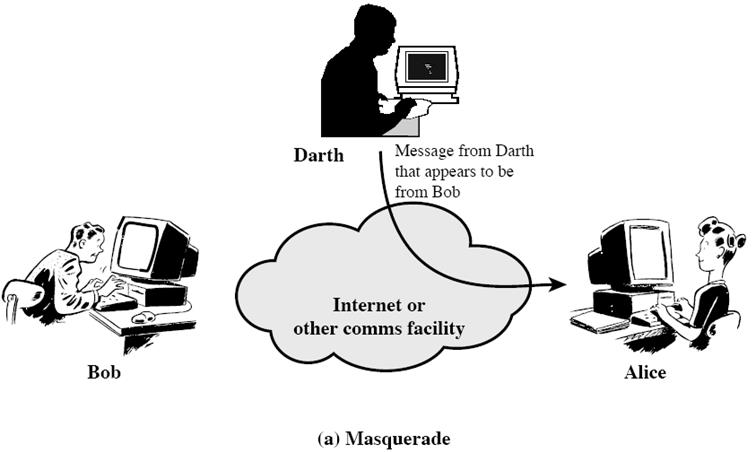

安全攻击分为主动攻击和被动攻击。

- 被动攻击包括非授权阅读消息、文件以及流量分析;

- 主动攻击包括对消息和文件的修改以及拒绝服务。

常见的被动攻击:

- 消息内容的泄露

- 流量分析

常见的主动攻击:

-

伪装

-

重放

-

拒绝服务

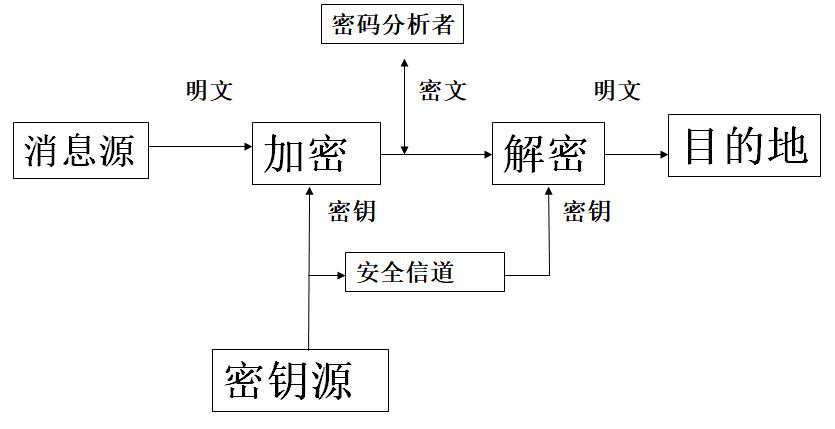

网络安全的实现离不开安全机制,安全机制是指用来用来检测、阻止攻击或者从攻击状态里恢复的过程,最重要的安全机制之一就是密码编码机制。

安全服务包括认证、访问控制、数据保密性、数据完整性、不可否认性以及可用性。

1.2 密码学的发展

发展:古代加密方法->古典密码->近代密码。

古典密码基于算法的保密(万变不离其宗),近代密码基于密钥的保密(密钥无穷无尽)。

编码的原则: 加密算法应建立在算法的公开不影响明文和密钥的安全性。

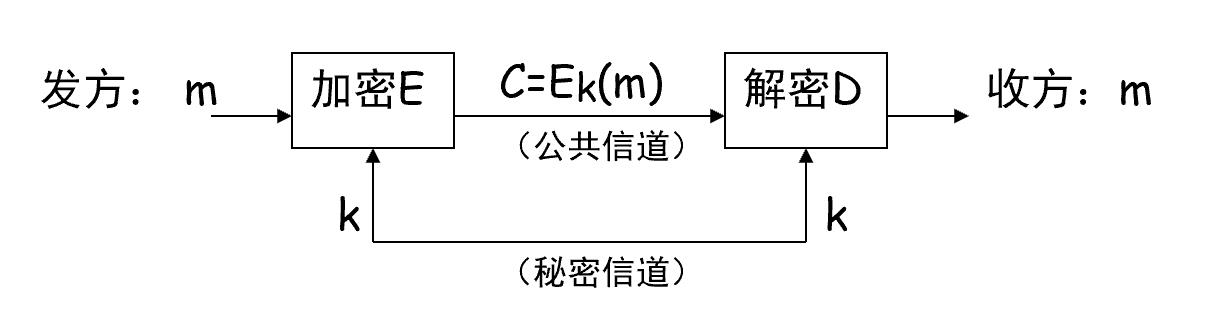

简单加密系统模型:

理论安全: 攻击者无论截获多少密文信息,都无法得到足够信息唯一决定明文。加密秘钥长度必须大于等于明文长度,并且一次一密,但是不实用。

实际安全: 在有限的资源范围内,攻击者都不能通过系统的分析破解系统。

密码体制作为加密系统的基本工作方式,基本要素是加密算法和密钥,并不是密文明文。

加密系统可以用数学符号描述:

S

=

P

,

C

,

K

,

E

,

D

S=P,C,K,E,D

S=P,C,K,E,D

- P:明文空间, P = D k ( C ) = D k ( E k ( P ) ) P=D_k(C)=D_k(E_k(P)) P=Dk(C)=Dk(Ek(P))

- C:密文空间, C = E k ( P ) C=E_k(P) C=Ek(P)

- K:密钥空间

- E:加密变换, E k = D k − 1 E_k=D_k^-1 Ek=Dk−1

- D:解密变换, D k = E k − 1 D_k=E_k^-1 Dk=Ek−1

对称密码体制和非对称密码体制: 前者加密密钥和解密密钥相同,开放性差,后者加密密钥和解密密钥不同,开放性好。

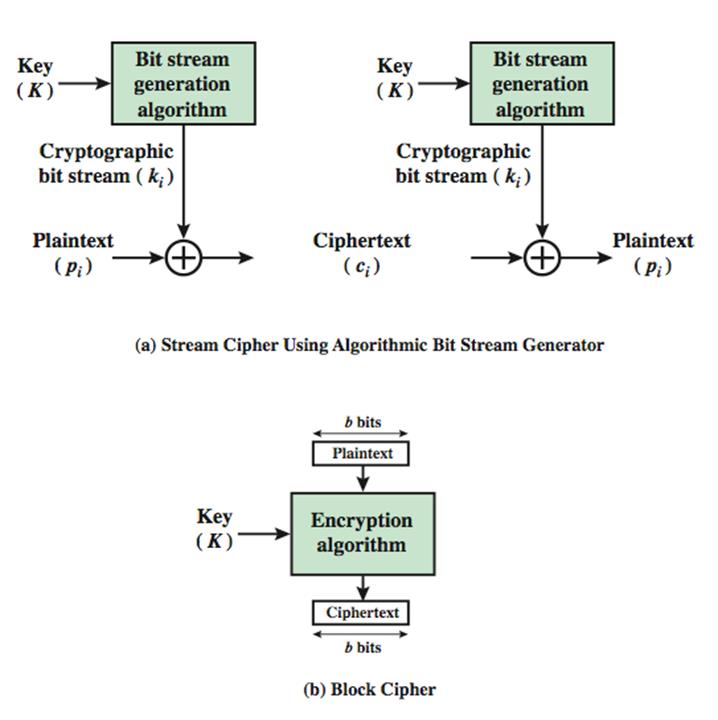

序列密码(流密码): 加密密文不仅与给定密码算法和密钥有关,同时也与明文位置有关。加密以明文比特为单位。

分组密码: 加密密文只与给定密码算法和密钥有关。

其他加密体制有确定型密码体制和概率密码体制。

- 确定型:明文密钥确定,密文唯一确定。

- 明文密钥确定,密文通过客观随机因素从一个密文集合中产生,密文形式不确定。

以及单向函数型密码体制和双向变换型密码体制。

- 单向函数型密码体制:适用于不需要解密的场合,如哈希函数(可以用作判断是否被篡改)。

- 双向变换型密码体制:可以进行可逆加密、解密变换。

Kerckhoff原则: 设计加密系统时,总是假定密码算法是可以公开的,需要保密的是密钥。

1.3 密码学基础

包括密码编码学和密码分析学,一个是寻找加密的方法,另一个是用作破解加密的方法。

密码编码系统分类三点依据:

- 明文转换为密文的操作类型:代换和置换。

- 使用密钥数量和方式:对称密码体制(单钥系统、秘密密钥系统)和非对称密码体制(双钥系统、公开密钥系统)。

- 明文处理方式:分组加密、流加密。

密码分析学:

- 密码分析:试图破译密文得到明文或者获取密钥的过程。

- 穷举攻击:对密文尝试所有可能的密钥,直到转换为可读的有意义的明文。至少尝试1/2可能的密钥。

对加密信息的攻击类型:

- 唯密文攻击:只知道密文进行攻击,该方法最为困难。

- 已知明文攻击:既知道明文又知道密文,该方法用于破解密钥。

- 选择明文攻击:选择明文获取密文,比已知明文攻击更强,用于攻击系统。

- 选择密文攻击:选择密文,获取对应的明文。

- 选择文本攻击:即可以选择明文也可以选择密文,获取对应的密文和明文。

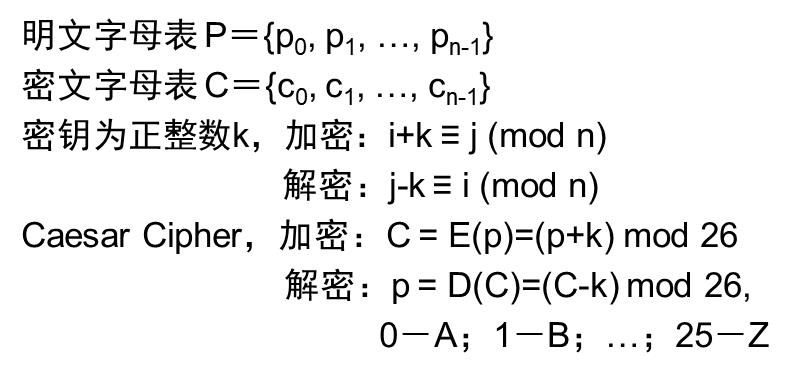

Caesar密码(凯撒密码): 一种单表代换密码,过程如下图所示

对凯撒密码的攻击用穷举法的原因:

- 已知加密和解密算法。

- 密钥只有25个。

- 明文所用语言是已知的,且意义易于识别。

单表代换密码: 每个明文字母可以随机映射任意一个密文字母,有26!或大于4×1026种可能的密钥。但是! 仍然会受到穷举攻击,因为语言的规律性(由单词字母的频率判断)。

1.4 对称密码

对称算法的安全性依赖于密钥。

对称算法可分为流密码和分组密码。

许多分组密码采用Feistel结构。

Feistel 结构: 由许多相同的轮函数组成。每一轮里,对输入数据的一半进行代换,接着用一个置换来交换数据的两个部分,扩展初始的密钥使得每一轮使用不同的子密钥。

为了对付基于统计分析的密码破译,必须对明文作confusion(混淆) 和diffusion(扩散) 处理,以减少密文的统计特性,为统计分析制造障碍。

- diffusion:明文统计结构扩散消失到大批密文统计特性中,使明文和密文之间统计关系尽量复杂。

- confusion:使密文和加密密钥之间关系尽量复杂。

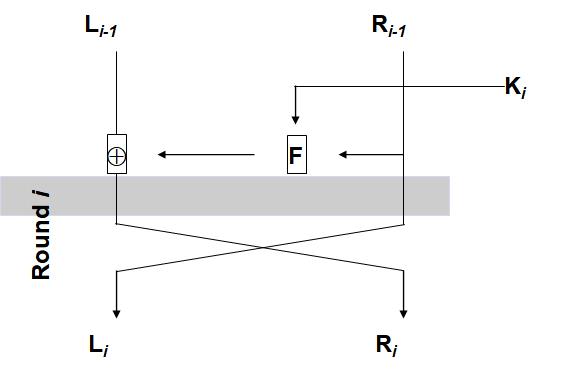

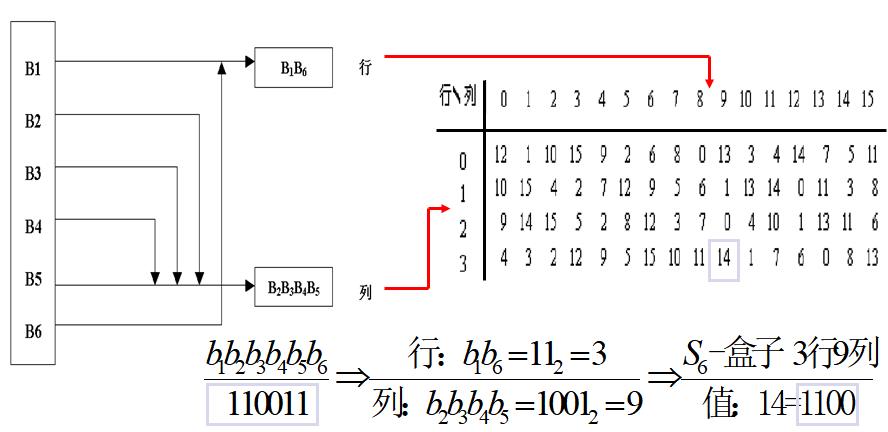

Feistel密码结构如下图所示,将输入分组成左右两个部分,左半部分实施多回合替换,右半部分和子密钥应用轮函数F,输出与左半做异或,并将左右两部分互换。

每一轮的加密:

L

i

=

R

i

−

1

;

R

i

=

L

i

−

1

⨁

F

(

K

i

,

R

i

−

1

)

L_i=R_i -1;R_i=L_i-1 \\bigoplus F(K_i,R_i-1)

Li=Ri−1;Ri=Li−1⨁F(Ki,Ri−1)

Feistel加密器设计原则:

- 分组长度越长越安全,但同时加解密速度越低,64位是很好的折中。

- 密钥长度越长越好,但是加解密速度会降低,128位常用。

- 迭代次数越多越好,通常16次。

- 解密算法以密文为输入,以相反的次序使用密钥。

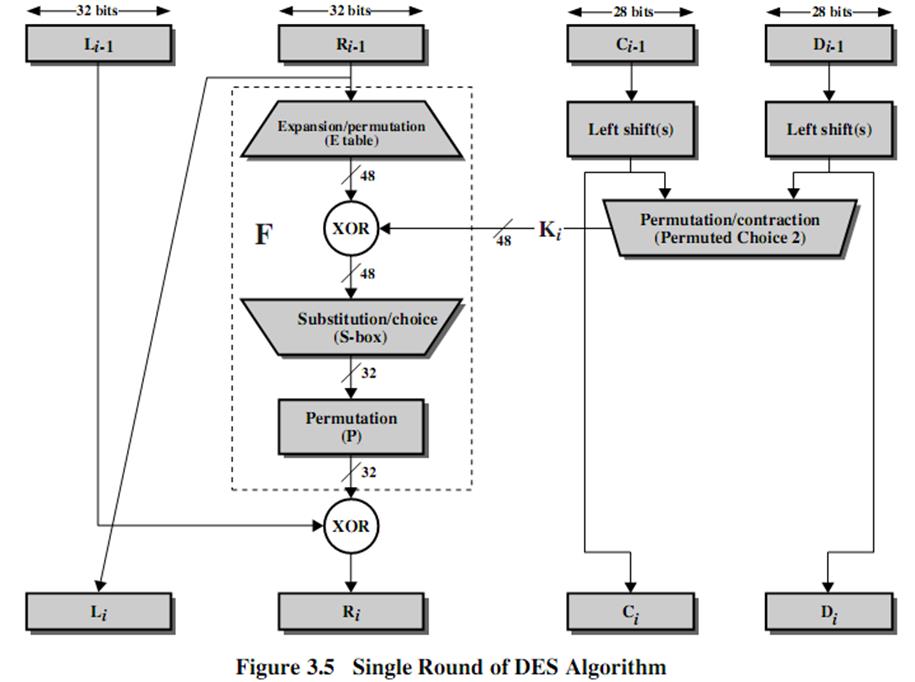

1.4.1 数据加密标准DES

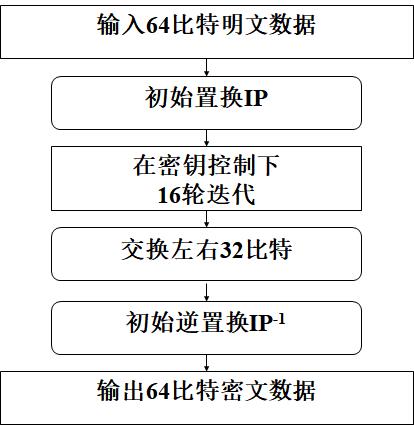

DES的基本结构。

DES加密过程:

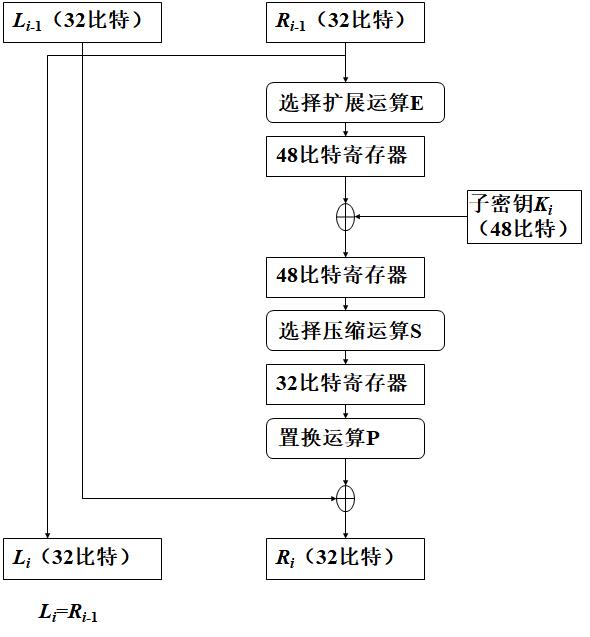

DES的一轮迭代过程:

对每个过程的详解如下:

-

IP置换:目的是将输入的64位数据按位重新组合,并把输出分为L0、R0两部分,每部分各长32位。

-

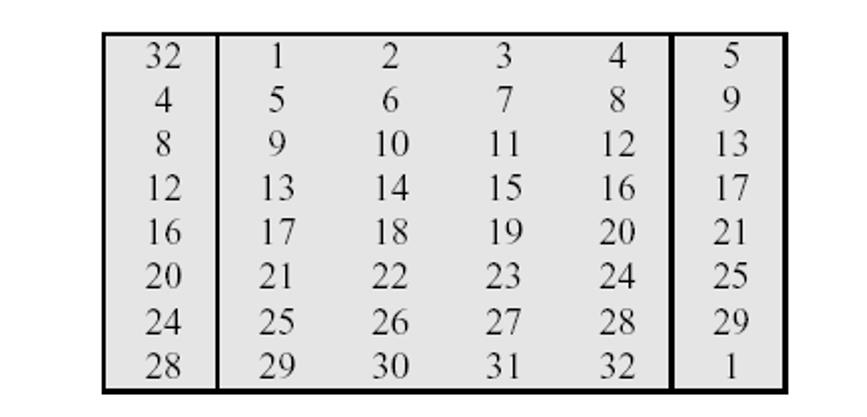

扩充置换:将32位的 R i − 1 R_i-1 Ri−1扩充成48位,扩充置换E盒如下:

-

密钥置换:不考虑每个字节的第8位,DES的密钥由64位减至56位,每个字节的第8位作为奇偶校验位。在DES每一轮中,从56位密钥产生不同的48位子密钥(密钥等分的两部分左移得到)。

-

32位的右半扩展后与48位子密钥异或,输送到S盒中,得到32位结果。S盒有8个将6位数据映射成4位的盒子。注意每个盒子内部排列是不同的。

-

P盒置换:该置换把输入的每位映射到输出位。

-

最后, L i − 1 L_i-1 Li−1与 R i − 1 R_i-1 Ri−1变换后的结果进行异或,得到 R i R_i Ri。

DES看似破译很困难,密钥多大256之多,但在计算能力飞速发展的今天,不到10小时就可以破译。

二、数论知识

2.1 数论基础

欧几里得算法,又称辗转相除法,记为gcd(a,b),表示整数a,b的最大公因数,gcd(a,b)=gcd(b,a%b),最大公因数必须是正数。

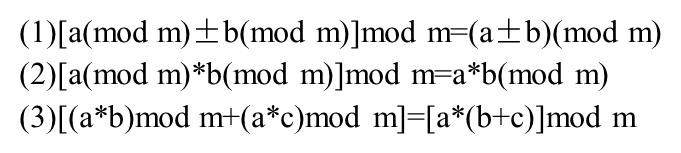

模运算: 给定任意整数a和q,以q除a,余数是r,则可以表示为

a

=

s

q

+

r

,

0

≤

r

<

q

a=sq+r,0\\leq r<q

a=sq+r,0≤r<q,其中

s

=

[

a

/

q

]

s=[a/q]

s=[a/q],表示小于

a

/

q

a/q

a/q的最大整数。定义r为a mod q的剩余,记为

r

≡

a

m

o

d

q

r\\equiv a \\, mod\\, q

r≡amodq。若整数a和b有

(

a

m

o

d

q

)

=

(

b

m

o

d

q

)

(a \\, mod\\, q) =(b \\, mod\\, q)

(amodq)=(bmodq),则称a与b在mod q下同余。

若 a ≡ b ( m o d n ) a\\equiv b \\, (mod\\, n) a≡b(modn)看做a与b的二元关系,则它是一个等价关系,即满足:

- 自反性: a ≡ a ( m o d n ) a\\equiv a \\, (mod\\, n) a≡a(modn)

- 对等性:如果a mod n = b mod n,则 b ≡ a ( m o d n ) b\\equiv a \\, (mod\\, n) b≡a(modn)

- 对称性:若 a ≡ b ( m o d n ) a\\equiv b \\, (mod\\, n) a≡b(modn),则 b ≡ a ( m o d n ) b\\equiv a \\, (mod\\, n) b≡a(modn)

- 传递性:若 a ≡ b ( m o d n ) a\\equiv b \\, (mod\\, n) a≡b(modn), b ≡ c ( m o d n ) b\\equiv c \\, (mod\\, n) b≡c(modn),则 a ≡ c ( m o d n ) a\\equiv c \\, (mod\\, n) a≡c(modn)

定理(消去律): 对于

a

b

≡

a

c

(

m

o

d

m

)

ab\\equiv ac \\, (mod\\, m)

ab≡ac(modm),若gcd(a,m)=1,则

b

≡

c

(

m

o

d

n

)

b\\equiv c \\, (mod\\, n)

b≡c(modn)。

原因: 模m的乘法运算返回的结果是0到m-1之间的数,如果乘数a和模数m有除1以外的共同因子时将不会产生完整的余数集合。

2.2 有限域

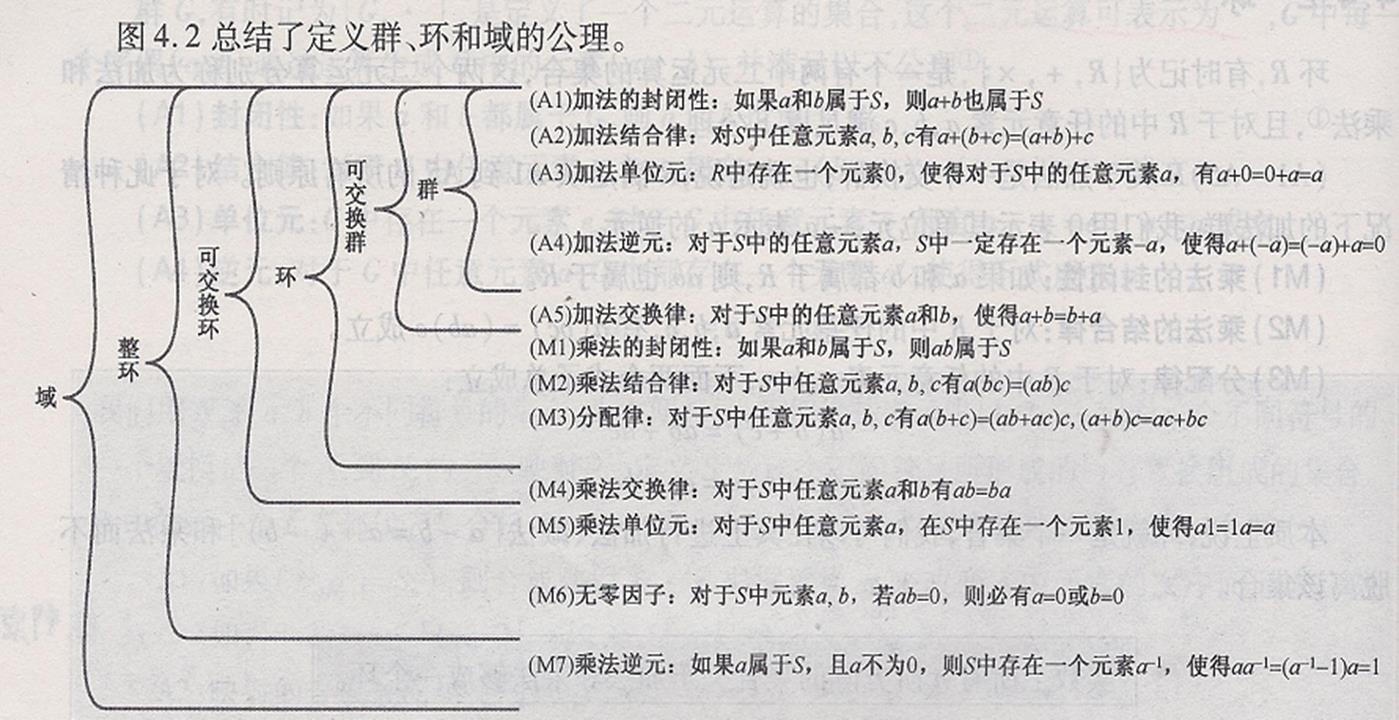

结构代数: 从公理系统出发研究特定的代数系统,群、环、域等。

2.2.1 群

群

群的概念简而言之就是一个集合及定义在该集合上的二元运算,满足四条要求:

- 封闭性:对于所有集合中的a,b,运算结果a·b也在该集合中。

- 结合性:对于集合中a,b,c,等式

(a•b)•c=a•(b•c)成立。 - 单位元:存在集合中的元素e,是的对于所有集合中的元素a,等式

e•a=a•e成立。 - 逆元:对于每个集合中的a,存在元素b使得

a•b=b•e=e,e是单位元。

交换群

又称阿贝尔群,在群的基础上,满足:

- 交换律:对于G中任意的元素a, b,都有

a•b=b•a成立。

循环群

若由群G的一个生成元素g的幂次构成G群,即G=e,g,g2 ,…, gn则称G为循环群。元素g称为G的生成元素。 e=g0。

至于有限群和无限群,取决于群中的元素是否有限,此处不提。

2.2.2 环

环R, 由R, +, x表示, 是具有加法和乘法两个二元运算的元素的集合,对于环中的所有a, b, c, 都服从以下公理:

- 单位元是0,a的逆元是-a。

- 乘法封闭性:a和b属于R,则ab属于R。

- 乘法结合律:对于R中任意a, b, c有a(bc)=(ab)c。

- 乘法结合律: a(b+c)=ab+ac or (a+b)c=ac+bc

- 乘法交换律:ab=ba,交换环。

- 乘法单位元:R中存在元素1使得所有a1=1a。

- 无零因子:R中有a,b且ab=0,则a=0或者b=0。

满足交换律的是交换环,满足最后两条的是整环。

2.2.3 域

域F, 可以记为F, +, x, 是有加法和乘法的两个二元运算的元素的集合,对于F中的任意元素a, b, c, 满足以下公理:

- F是一个整环。

- 乘法逆元,对于F中任意元素a(除0之外),F中都存在一个元素a-1,使得aa-1=a-1a=1。

有理数集合、实数集合和复数集合都是域,整数集合不是域,因为除了1和-1有乘法逆元,其他元素都没有。

2.3 数论入门

入门部分的关键知识点包括:素数,费马定理和欧拉定理,离散对数。

2.3.1 素数

素数的因子是1和其自身。 以上是关于网络通信基础(入门知识总结)的主要内容,如果未能解决你的问题,请参考以下文章

算数基本定理: 任意整数a>1都可以唯一地因子分解为

a

=

p

1

a

1