用Azure AD 实现Web 应用身份认证的Multi-Factor Authentication(MFA)

Posted MeowMeow

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了用Azure AD 实现Web 应用身份认证的Multi-Factor Authentication(MFA)相关的知识,希望对你有一定的参考价值。

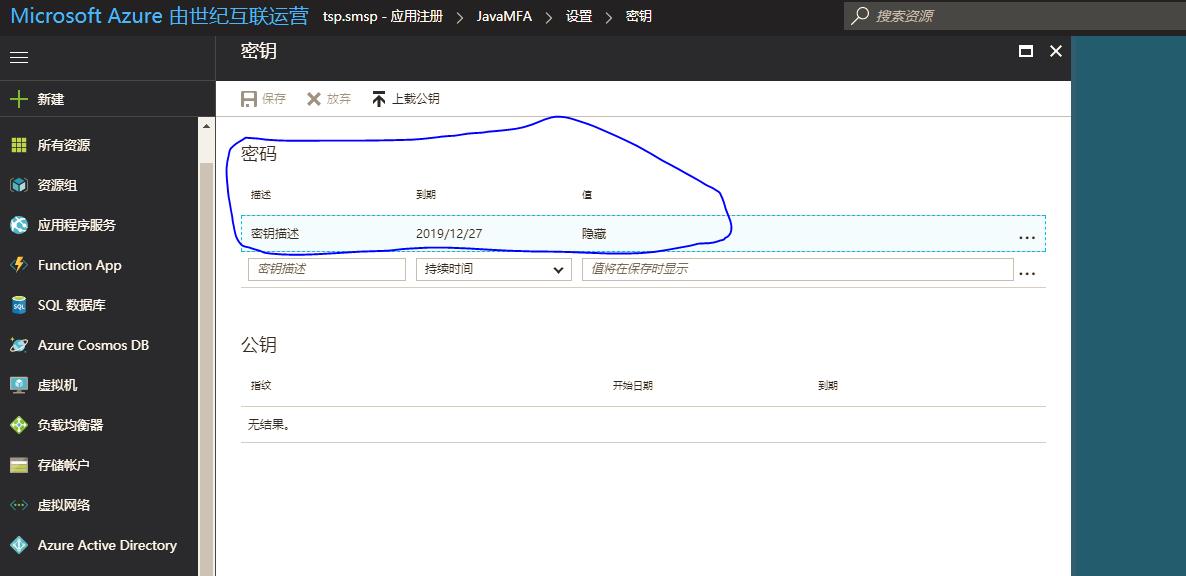

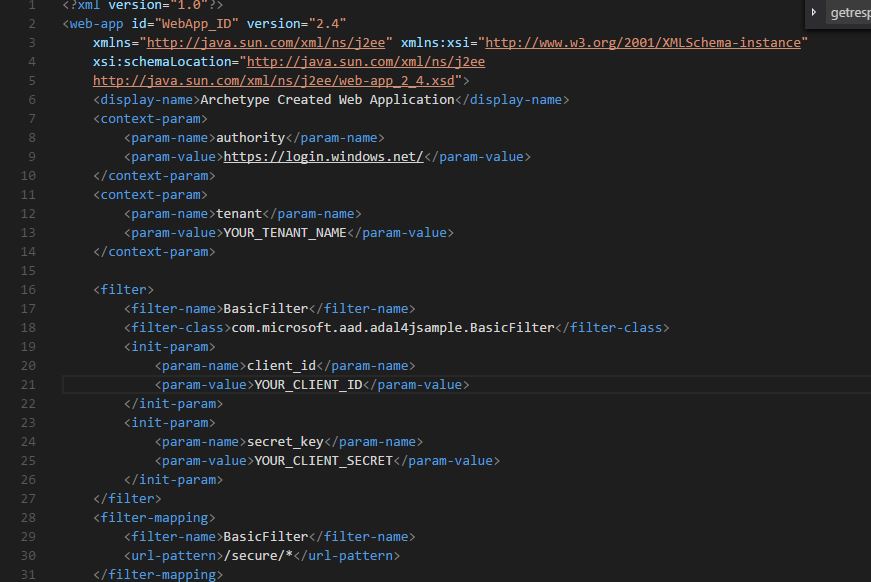

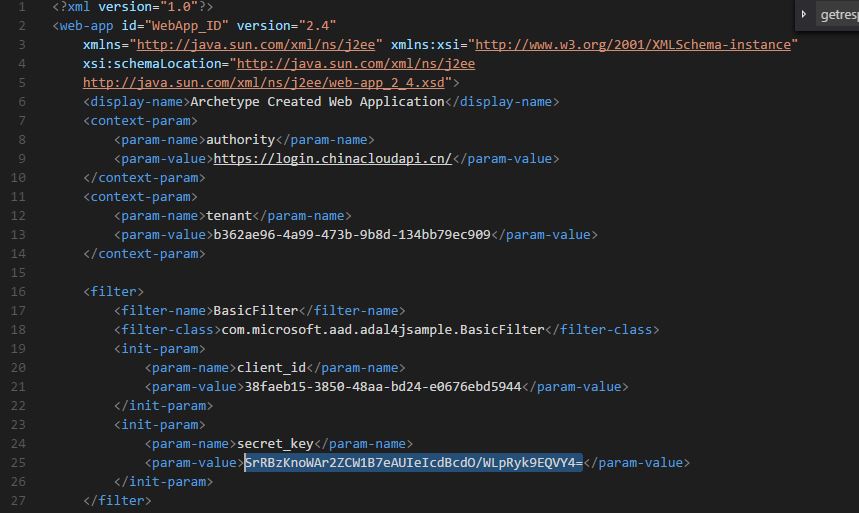

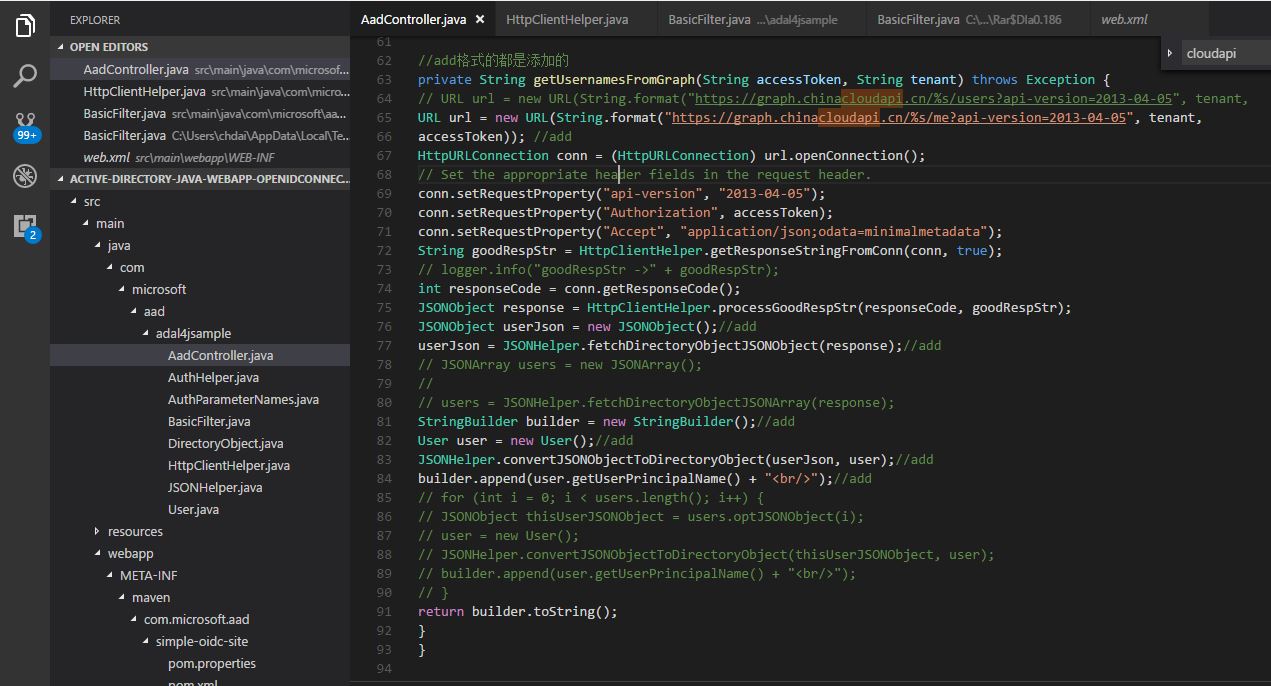

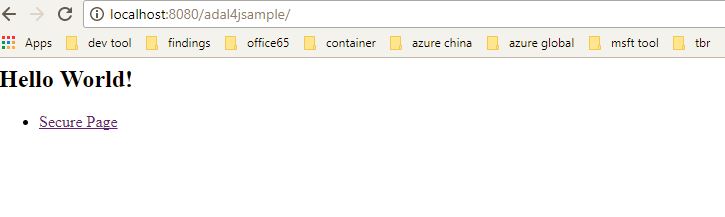

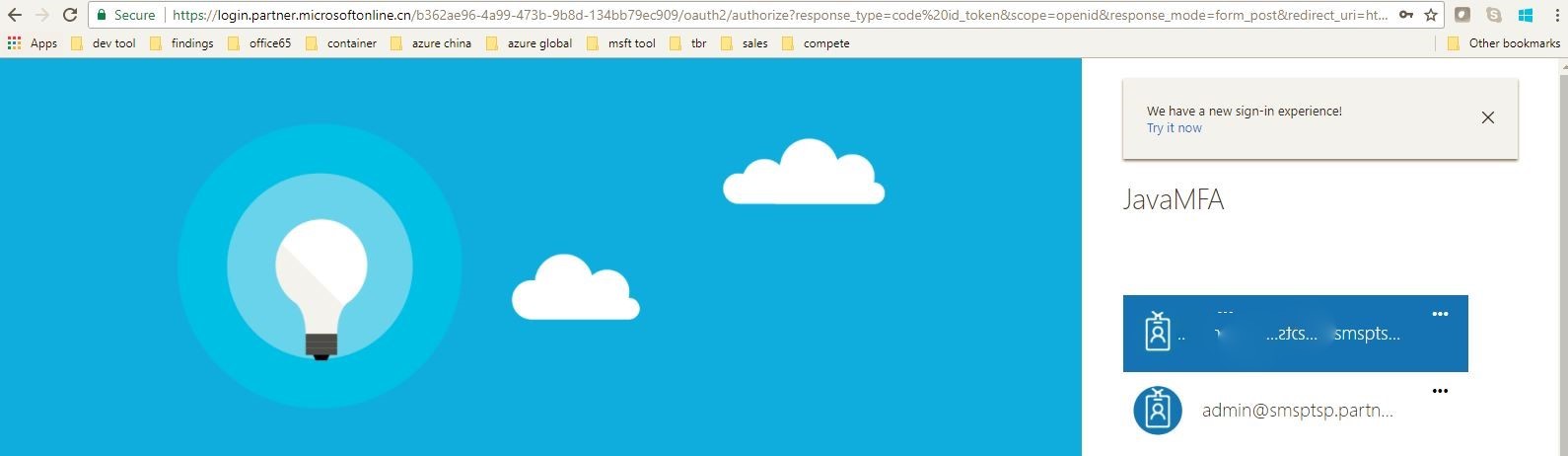

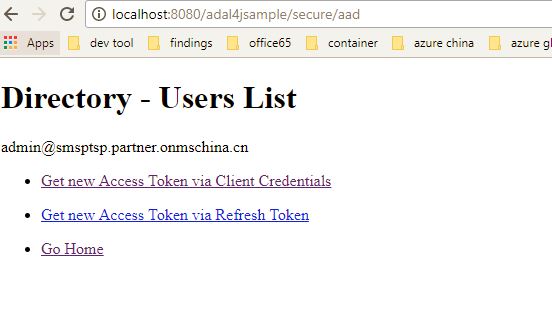

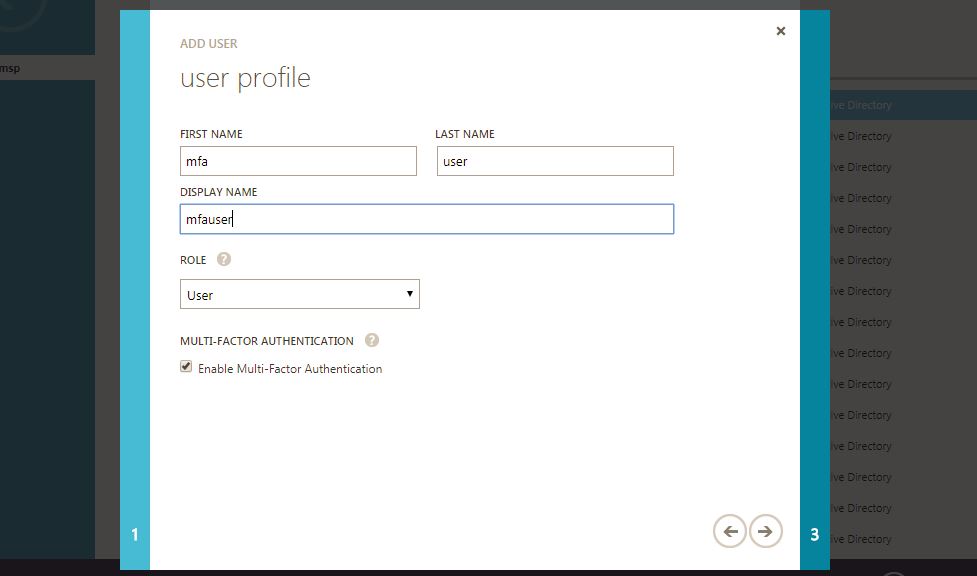

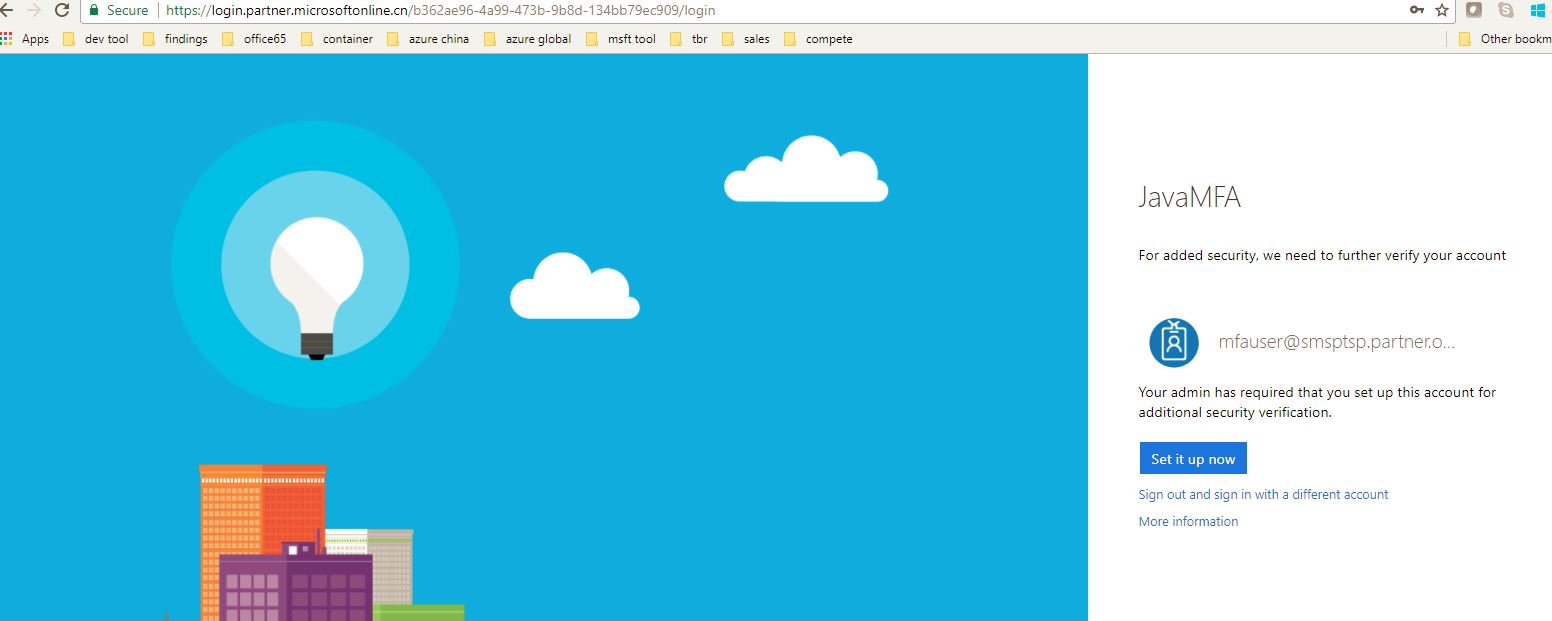

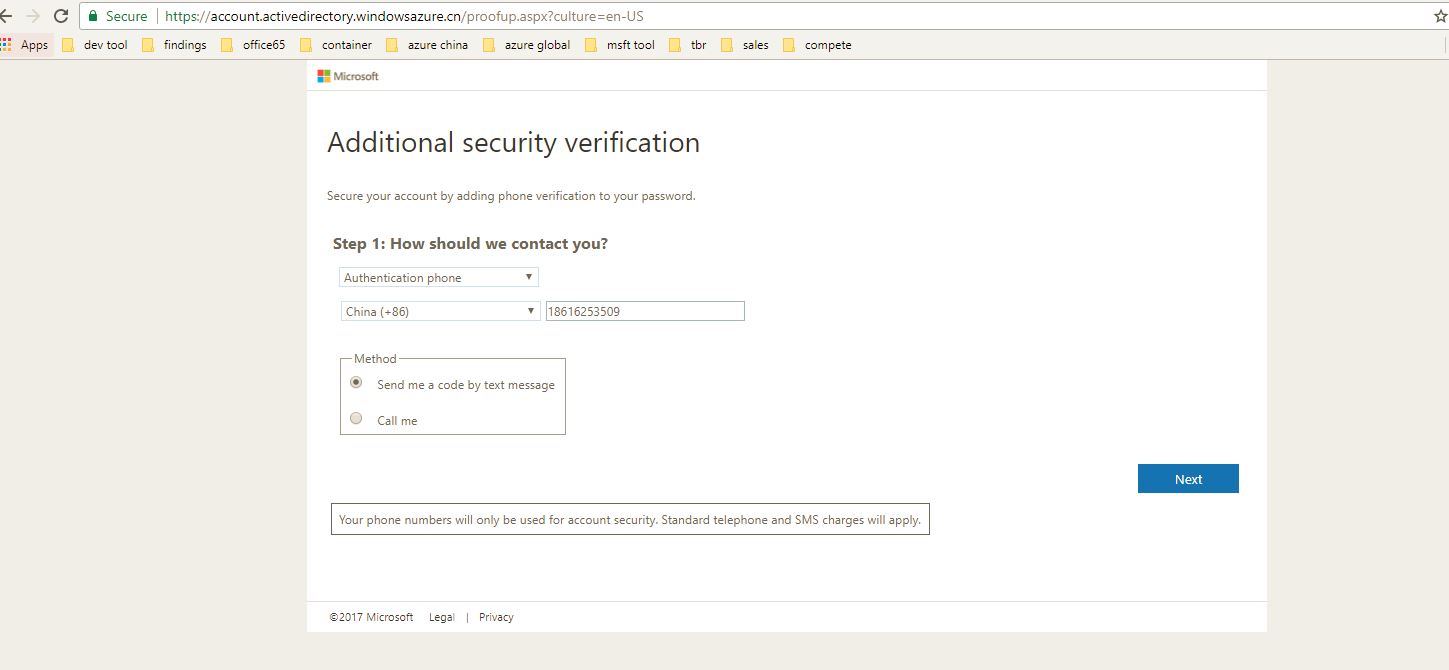

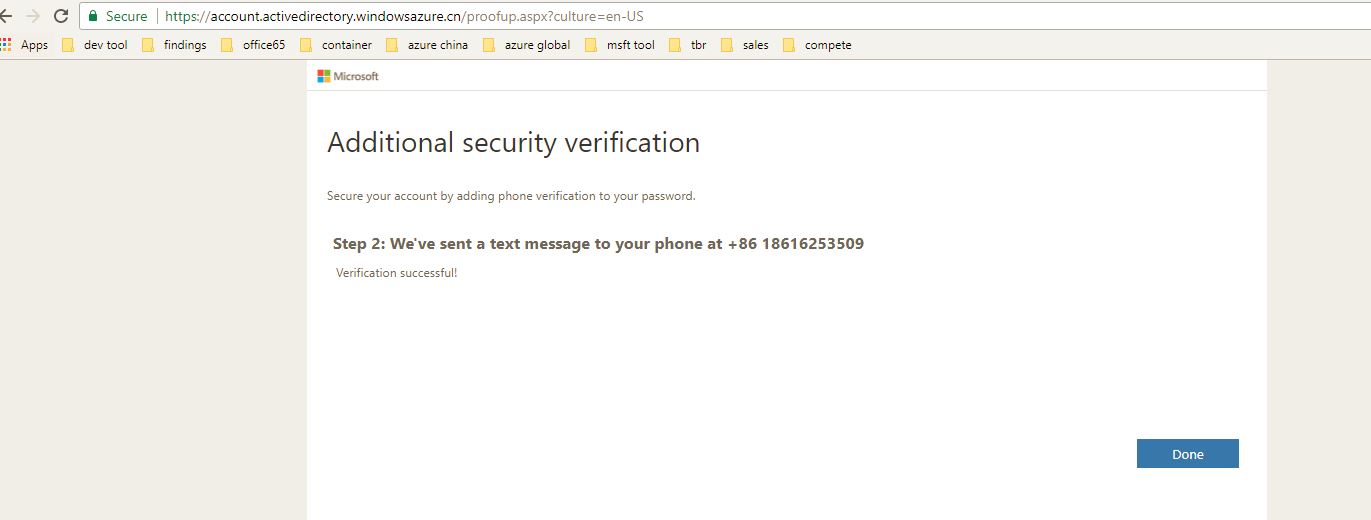

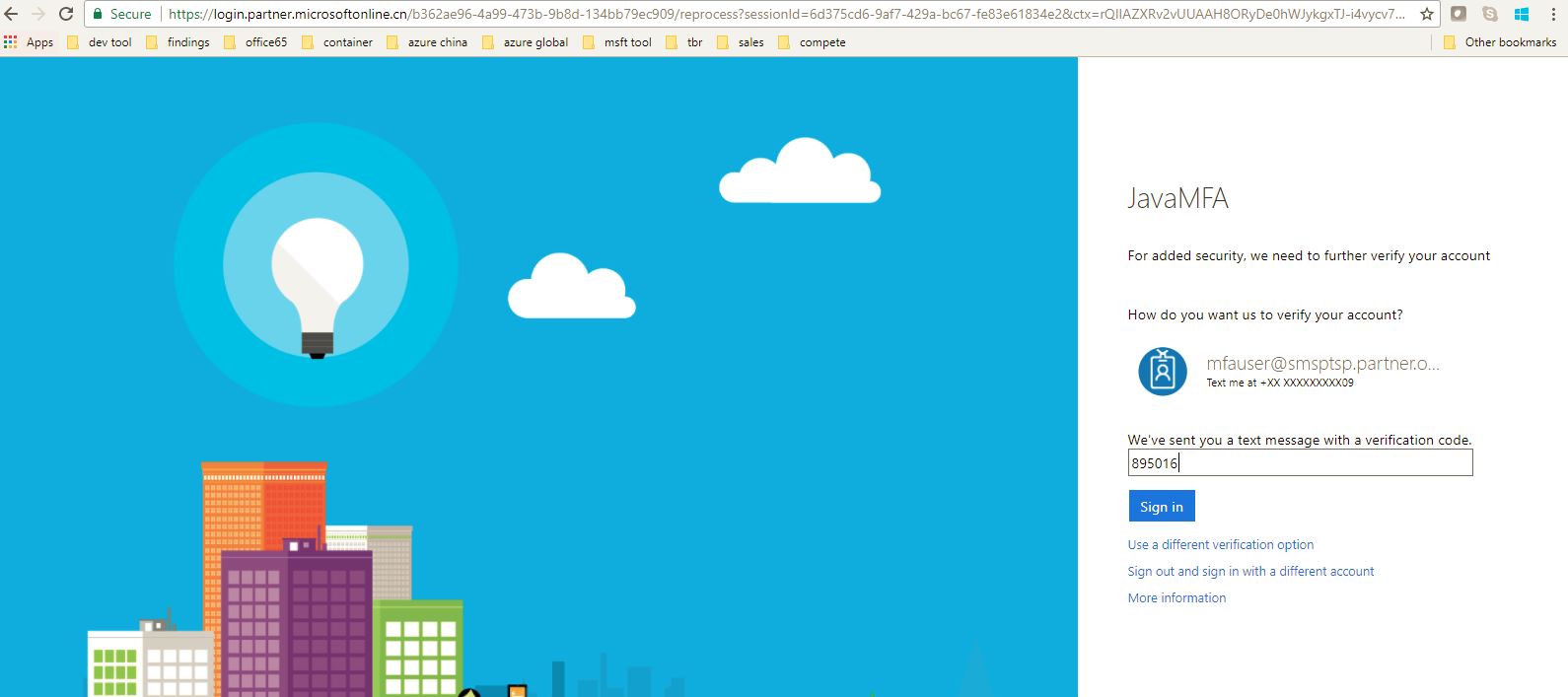

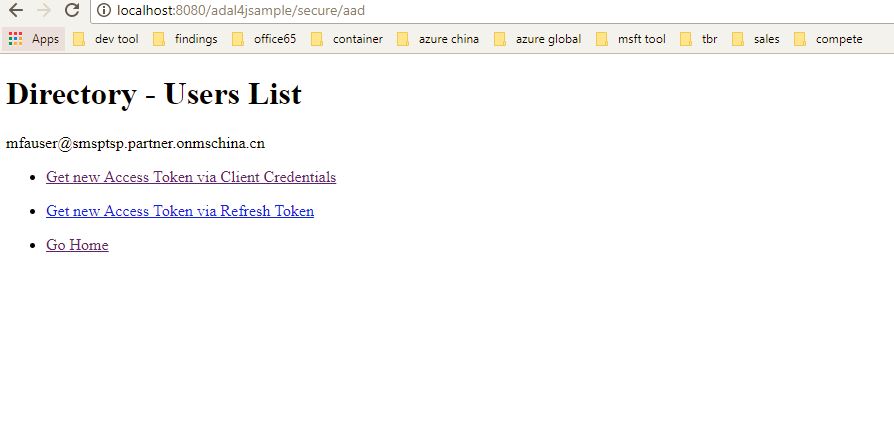

最近客户有个需求,希望把面向public的Web应用中的终端用户数据库由Azure AD来实现,同时希望可以用MFA来实现用户身份认证。这个想法非常好,通过使用Azure的managed service AAD,耗时耗力的数据库运维工作由Azure来完成, 安全管控也同样由Azure完成,开发只要在代码中调用相应的AAD SDK并做相应配置就可以实现集成。 可是印象中Azure中国是只支持在portal登录时候的多重身份验证(MFA)。那么问题来了,客户自己开发的应用能不能用到这个服务呢?比方说,一个外卖app的用户登录app时候能不能也在MFA保护之下?三个team的小伙伴一起做research,最后确认Azure中国是支持对和AAD集成的应用提供MFA保障。考虑到客户都是Java技术栈的,这里Java sample code演示用Azure AD(AAD) 实现Web 应用身份认证的Multi-Factor Authentication(MFA)的过程。整个流程分为三部分:

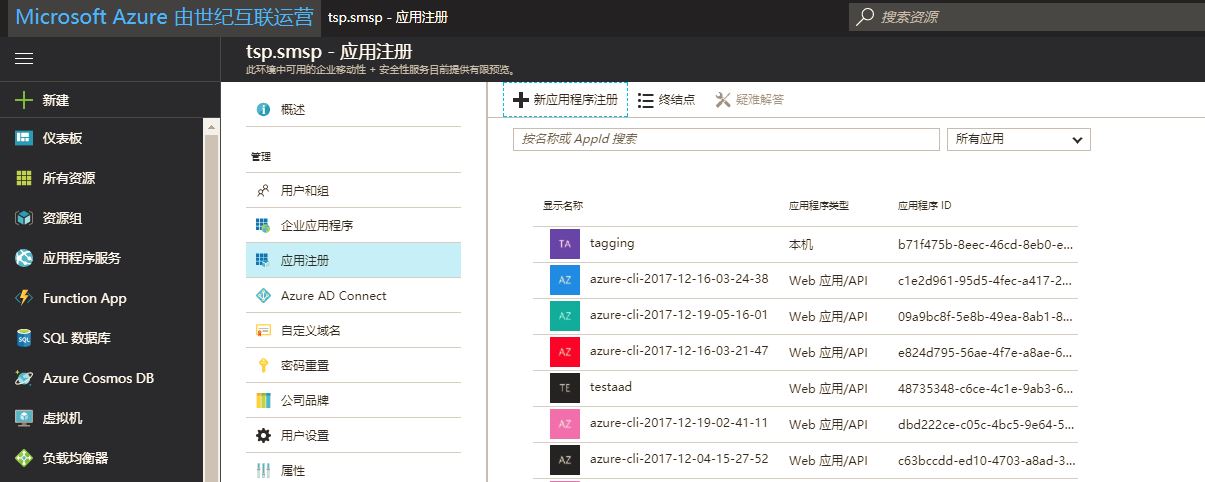

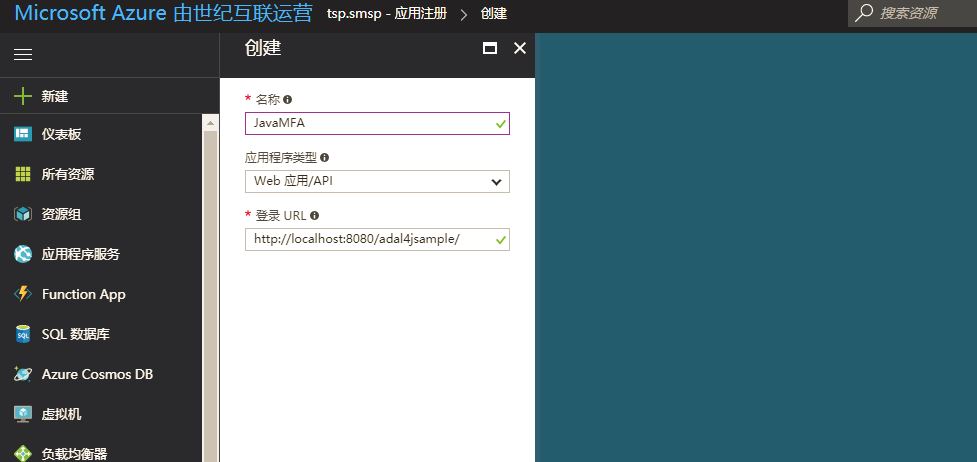

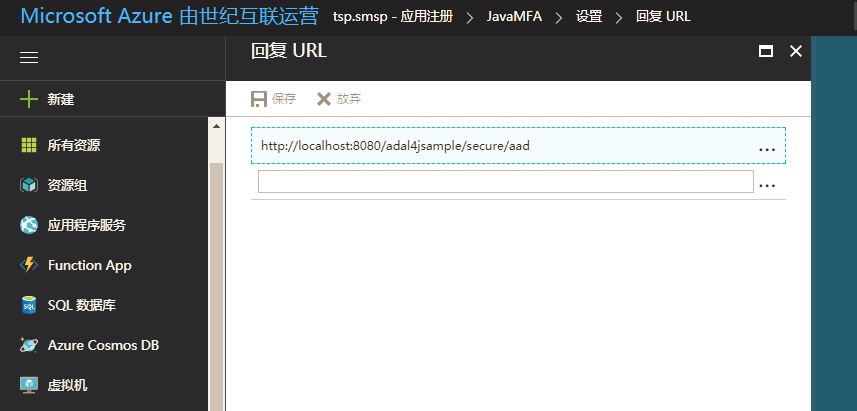

- Web应用和AAD集成

- 配置MFA

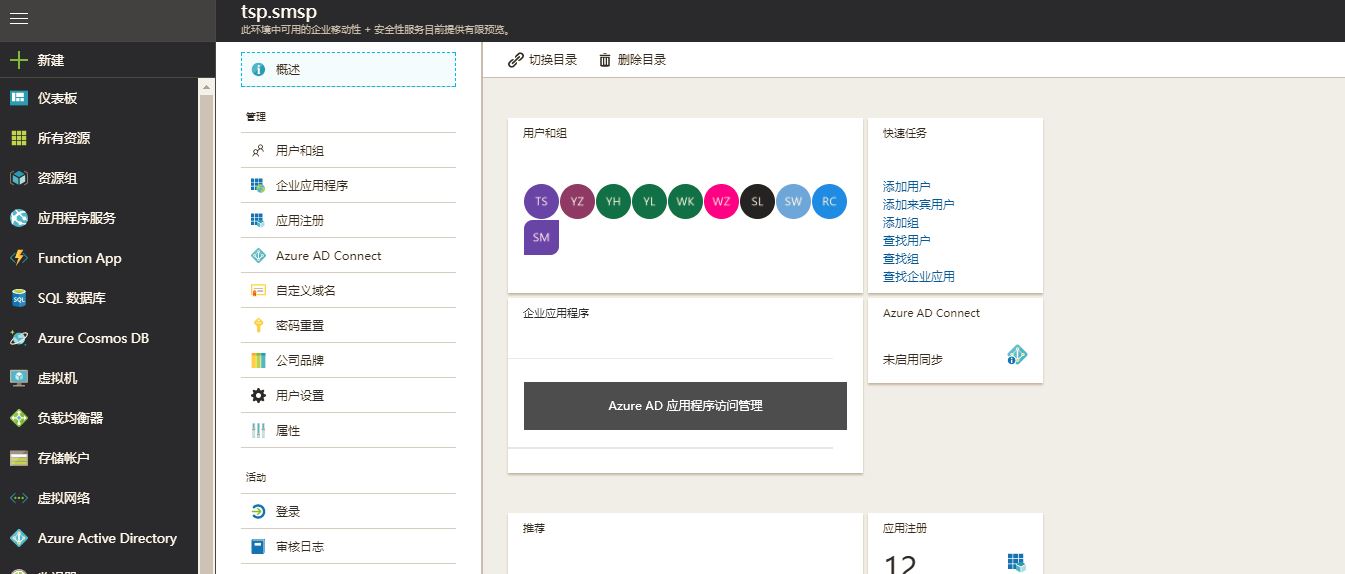

- AAD的配置

以上是关于用Azure AD 实现Web 应用身份认证的Multi-Factor Authentication(MFA)的主要内容,如果未能解决你的问题,请参考以下文章

如何在 ASP.NET Core 3 上同时使用 Azure AD 身份验证和身份?

如何通过 Azure AD B2C 使用身份验证功能在 Azure Web App 上添加身份验证?

为 Web API 实施 Azure AD 身份验证,可以在有和没有用户上下文的情况下从多个客户端调用?