DNSPod十问董文辉:我们为什么要拥抱云原生安全?

Posted DNSPod

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了DNSPod十问董文辉:我们为什么要拥抱云原生安全?相关的知识,希望对你有一定的参考价值。

董文辉,腾讯安全副总经理,2011年加入腾讯,经历了从0到1的云原生安全体系构建,专注于打造IaaS/PaaS层的多重安全防线,曾获腾讯业务突破奖、卓越运营奖;积极推动前沿安全理念落地,产品累计获得Frost&sullivan、赛可达实验室等国内外权威机构认证。

赵九州,腾讯云中小企业产品中心总监,中小企业数字化转型专家,牵头制订了《中国中小企业数字化标准等级认证》,曾创办企业移动化SaaS公司—火速移动,先后获得创新工场、DCM等知名VC的千万美元投资。

1

赵九州:在十多年前的网络安全领域,各路高手大多“英雄不问出处”,专业背景五花八门,而且当时市场对安全的重视程度不高,行业还没形成规模。那你当初是如何与网络安全结缘的?

董文辉:即使到现在我也不觉得我算是个标准的网络安全从业人员,与TK、KK、吴石这些在腾讯实验室经历过各种安全事件的大咖不一样,我是在机缘巧合之下进入到这个行业,并且大部分的经历更偏向于做产品。

我在2011年加入腾讯,先是在安全云团队做应用安全的产品孵化。后来开始接触到个人电脑上与木马和恶意软件的攻防。再后来继续转型,负责腾讯电脑管家的商业化探索,一点一点搭建起合作机制、商业话术体系,以及后端的推荐系统、风控能力等。

到了2016年,随着各行各业数字化转型的深入,我们发现b端的安全需求也在快速增长,所以开始考虑做To B。但是To C和To B完全是两个不同的物种,我们刚开始时什么也不懂,每天就在不断“挖井”,这口井不对,再挖,挖了又不对,这个螺旋式上升的过程非常痛苦。

直到2018年腾讯的930变革,坚定地拥抱产业互联网,我们才有一种“摸到了门”的感觉。我们可以依赖腾讯云的体系,通过售前售后同学了解到更多的用户意见,同时我们也逐步建立了整个To B的话语体系。我开始负责威胁情报、云防火墙、WAF、主机安全等一系列安全产品,基本上主要的安全产品都负责了。

当我从零开始孵化To B的安全产品,我终于有了踏入安全赛道的实感,开始认为自己有点像个标准意义上的安全从业人员。现在回头看,特别是做SaaS化的云上安全时,我过去积累的经验派上了大用场,做To C产品的思路、做运营的黑客增长的方法,换到To B来说就是PLG打法、提升用户体验的经验,都对我们搭建To B产品体系产生了很大的帮助。

2

赵九州:就像你说的,2015年之前,网络安全产品席卷C端,2015年以后,B端安全市场逐渐壮大,腾讯安全也开始顺应产业数字化升级下场B端。当时B端安全市场的竞争不小,有启明星辰、绿盟科技、奇安信等老牌安全公司,也有各大云厂商。腾讯安全做B端网络安全的优势在哪里?

董文辉:在摸索时期,我们结合了腾讯的优势孵化了几条赛道,也是我们做安全产品一直坚持到现在的三个方向:

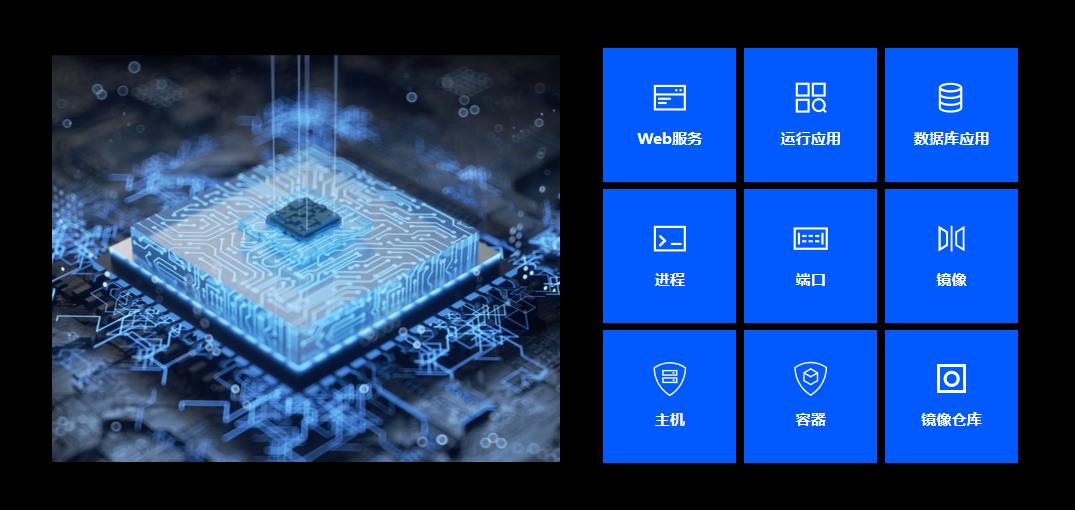

第一,我们要做大数据相关的安全产品,例如威胁情报,我们有二十多年的攻防实战经验,以及在云、管、端方面的深厚积累。

第二,我们要做终端安全,例如主机安全等,因为我们有做腾讯电脑管家的经验积累。

第三,我们要做流量方向的安全,例如防火墙、WAF等,过去的二十多年中,我们护航了QQ、微信等产品的用户,在恶意流量拦截方面经验丰富。

云安全的三道防线:云防火墙、Web应用防火墙、主机/容器安全

在我们这个赛道里,我不认为腾讯安全和这些公司是竞争关系,更多是真正意义上的友商关系。我们对国内外的厂商都做了大量的研究,参考学习他们做产品的方向和能力,也与很多你提到的安全公司有合作。

腾讯安全对自己的定位也很朴素:做B端安全就是要保障B端客户的安全,我们的云到哪里去,我们的安全就要到哪里去。只是在这个过程当中,我们可以采用灵活的姿势切入,有的可以靠自研,有的要结合生态的力量。

3

赵九州:今年是《网络安全法》实施五周年。2016年颁布的《网络安全法》对中国网络安全来说具有里程碑意义,也标志着我们从信息安全时代迈入网络安全时代。五年以来,你作为资深从业者感受到整个行业发生了哪些重要变化?

董文辉:我亲身经历了这个网络安全变化的阶段。在我看来,过去国内的安全市场主要靠合规驱动,行业和企业是为了通过等保才购买安全产品,买过来后不一定会用。

《网络安全法》出来后,安全市场开始转向价值驱动为主,客户购买安全产品是为了解决自身遇到的安全问题,我们做的产品是能帮用户实实在在地解决例如流量攻击、勒索、挖矿、数据泄露等问题。

此外,市场的安全意识在觉醒。以前大家可能对网络安全没有什么概念,但随着越来越多安全事件的发生,很多客户可以直接跟我们聊挖矿、漏洞等安全风险,这是多年来用户教育的结果。

4

赵九州:自从2020年爆发疫情以来,企业数字化转型、企业上云从可选性变成必选项,同时也倒逼企业云上数据安全需求的增加。对比于传统网络安全,云计算时代的网络安全有哪些明显的差异?

董文辉:云上安全对比传统安全,差异就多了。

第一,云上安全使用起来更加简单。以前客户要去买盒子,自己配置,或者买一整套私有化的设备或者软件,还需要复杂的安装和配置,甚至要改变网络,而在云上基本开箱即用免部署。

第二,云上安全拥有弹性的能力。很多用户原本从传统安全厂商购买的盒子,攻击承载量只有2000-10000QPS,一旦突然受到大流量攻击、CC攻击或者掺和着多种形式的复杂攻击,业务很容易崩溃,即使立刻打电话叫厂商过来处理,最快也需要几十分钟,期间可能会产生巨大的损失。云上安全则可以在分钟级将流量调整到很高,腾讯安全甚至支持千万级QPS流量攻击。

第三,云上安全对安全态势的把握更加迅速。一旦有新的安全事件发生,比如来了一个漏洞,我们会立刻响应运营,非常迅速地下发安全策略,时刻保持更新,这里客户可获得的最新的安全能力是传统模式无法比拟的。

第四,我们在体验和应用性方面做得更好。我们把C端的产品方法论应用在B端,会研究客户画像,例如我们发现90%的安全用户都没有安全专业背景,在产品的设计和表达上我们尽可能的避免用专业性强的“黑话”或概念,而是结合用户特点将体验做到非常简洁和轻量,最好能一键化解决问题,这也就是我们公司副总裁丁珂说的“安全极简”概念。同时,我们本身服务了用户量达百万级别的客户,洞察到的安全事件更多,有更丰富的经验解决用户体验问题。

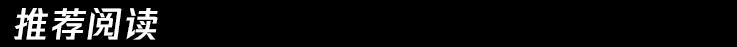

第五,我们能做到各个安全产品间的协同。安全产品有18大类、50+小类,单一传统厂商很难将安全产品有效协同起来。网络攻防需要多兵种、多要素的协同配合才能把仗打好,所以我们在云原生领域里,上到指挥、下到士兵都要协同作战,例如我们安全的三道防线:第一道防线是云防火墙,第二道是WAF,第三道是主机和容器安全,再上面是拥有威胁情报预警能力的安全中心,多款安全产品有机结合、联防联控,这是单一传统厂商很难做到的。

5

赵九州:既然云原生安全时代已经到来,网络安全行业的竞争格局将会被重塑。当各大云厂商崛起,很多观点认为传统网安公司会失去生存空间,很快就被迫退出历史舞台,对此你怎么看?

董文辉:我们做的是“有所为和有所不为”。在我们比较擅长的部分,例如公有云SaaS,我们会选择自研,因为我们会更懂如何用自己的体系、产品、运营手段服务好客户。

而在我们不擅长的部分,例如要付出大量资源的地方,产业链或链条特别长的纯私有化市场,我们还是要依赖于传统安全公司的服务能力、地推能力,以及他们对不同客户的了解。

综合安全厂商要做的产品非常多,只要客户需求还在,传统安全公司就不可能退出市场。当然,结合新时代的变化,这些公司也在做转型,需要建设一些新的能力和产品,实际上我们也在与一些传统安全公司合作,把我们在云上磨练出来的一些能力,与传统厂商的服务集成在一起,服务好大家。

6

赵九州:虽然越来越多企业加速上云,但大部分中小企业完全没有意识到云上安全的重要性,再加上自身技术水平较低,没有太多资金聘请安全人才,网络经常处于“裸奔”状态。面对这种情况,腾讯安全能给中小企业支下招吗?

董文辉:首先,对中小客户来说肯定是建议上云,上云才是安全的最优解。尤其中小企业对安全不太了解,借助云上能力解决问题,比在云下自己摸索会简单得多。

其次,中小企业还需要配备一些防护工具。我过去也觉得安全是一座越不过的大山,花了十几年才能深入理解这个行业的知识,所以我相信很多中小企业也会像我当时那样什么都不懂。因此,我们腾讯安全会把产品的门槛降得非常低,让用户像使用C端产品一样轻松,不需要去了解病毒、漏洞等的原理,就能解决安全问题。

通俗来说,先到医院才知道如何治病,我们会先给用户做个“体检”,输出体检报告以及处理建议,例如高危端口存在什么漏洞,账号密码不能太简单,这个端口不能开放,mysql配置不能暴露在公网等等,针对用户特点让用户拉起云上的三道防线,并且会尽量让用户一键就能搞定。

面向中小企业,我们也推出了安全普惠套装,让他们能低成本的获得安全能力,相信能够减轻中小客户的安全成本压力。保障云上安全已经成为必选项,DNSPod与安全产品的结合更能将防护能力提升一个档次,未来,我们还会与DNSPod推出一系列活动,从流量到终端都装备齐全,让各位站长和企业主对自己的基础数字资源更加安心。

7

赵九州:俗话说“道高一尺,魔高一丈”,虽然我们的安全产品在不断升级,但现在网络攻击手法越来越神不知鬼不觉,攻击方也日益专业化、组织化,导致防火墙防不胜防。根据你在网络安全这么多年的经验,目前有哪些值得注意的新型网络攻击?

董文辉:客观来说,我认为现在的攻击并不能叫“新型攻击”,而是叫“复杂攻击”,它本质上的技术或者手段并没有太大的变化,而是会在一次攻击当中应用多种方法。

例如有很多游戏类客户会经常遇到大流量的DDoS攻击,其实这种攻击已经比较好防,但现在很多黑客会变招,用慢速的CC攻击。我们去年还发现有的攻击方会先养十几万个号,等游戏上线或做活动的时候让这些号强行登录导致整体服务不可用,这对客户来说是非常难防的。

此外,随着现在应用交付形态越来越多样,我们的小程序/APP/网站会开始调用大量的API,很多传统公司或中小企业可能不会太在意,因此没有设置这个API只有某角色或者某身份才能调用,黑客会通过API把数据全部拖走,这样的情况发生得越来越频繁。现在云函数用得比较多,我们还发现已经有黑客把云函数作为C2的跳板,安全厂商很难防。

安全攻防本质上就是不断找漏洞,很多人并不会时刻在意这些东西,一不留神就会被窃取数据,我们会建议用户配备一些检查工具去帮忙做检测和预警。

8

赵九州:在云计算基础上,元宇宙、物联网、车联网带来了虚实结合的新场景,但网络攻击的边界随之扩大,安全防护也需要从云上走到更多场景。腾讯安全如何应对这种新形势?

董文辉:我认为现在物联网、车联网等的出现带来了IT形态的演进,但本质上还是属于网络安全攻防的范畴,当然,也会给我们带来攻防手段的变化。

在传统的PC,我们只需要把边界管控好就可以,而如今进化到虚拟机,再到容器,以及现在到云函数和Serverless,我们要如何应对?首先我们要理解安全的底层逻辑,安全本质上解决的是资产安全问题,网络攻击的意图无非就是勒索、挖矿、同行恶意竞争,所以我们可以从攻击者视角倒推,看他们会攻击哪些点,提前做好应对。

举个简单的例子,原来的虚拟化到物理的逃逸没有那么容易,而现在容器到它的宿主机里边容易逃逸,并且容器下的IP会漂移,那么我们就需要针对这些变化做相应的技术提升,车联网、物联网也是一样的解法。

我们现在护航了许多应用是会影响国计民生的,我们也在要求自己做到实时检测、实时下发,实现秒级的反应、分钟级的故障修复,更早发现、更早处置或处置于无形中,将对社会生活的影响降到最低。我们过去海量的C端服务经验,完全可以让我们有足够的能力应对这些新形势。

元宇宙有些不一样,除了保障元宇宙底层的IT基础设施安全外,这里面或许会产生新的问题,例如诈骗、伦理等问题,至于这些问题属不属于安全范畴,我们现在还看不清楚。

9

赵九州:2018年以来,云安全每年都保持着40%以上的增速,已经成为整个中国网络安全市场的新焦点。从你的角度来预测下,云安全的下一个十年会是怎样的?

董文辉:这个太难了,即使是预测一年内的趋势也是非常困难的,但我认为未来安全领域的变化还是离不开以下几个因素:

第一,从攻击者视角来看,如果攻击者从网络攻击中想要得到的东西没有发生太大变化,以及我们的技术演进没有太大的迭代,那么安全本质上也不会有太大变化。

第二,要关注未来国家的法规政策对安全领域的要求。

第三,国内的安全市场比较小,因此还要看未来市场教育会到怎样的程度。

第四,从形态上来讲,产品体验会越来越简单,我们的目标也是随时随地一键解决安全问题,让安全唾手可得。

10

赵九州:中国网络安全浮浮沉沉30年,发展的根本还是在于人才。网安人普遍踏实低调,一路走过来非常不容易,好在现在网安越来越受到重视,各大高校也设置了相关专业。我们读者里有非常多开发者,作为一个大前辈,你会给想要从事网络安全的年轻人什么建议?

董文辉:网络安全方向的门槛确实挺高,涉及的领域和知识点特别多,所以打好基础非常重要,并且要聚焦到某一个方向,比如是从事安全研究,还是从事渗透攻击,还是从事安全的产品,还是专门做漏洞挖掘等等。

从业人员要对原理性的知识非常了解,要知道计算机世界是怎么运行的,比如TCP协议是什么样,各种操作系统运行机制是什么样,怎么汇编与反汇编等等。同时,还是希望同学们可以积累更多的实践经验,一定要动手去实操一些产品。

安全人才非常稀缺,但是深入这个行业也会发现一片广阔的天地,还有无穷的乐趣与激情等待你的挖掘。

* 图片来源:腾讯云安全中心、钛媒体、摄图网

END

栏目统筹 | 赵九州

责任编辑 | 黄绮婷 庄雅捷 张洁

最让你头疼的网络攻击是什么?你是如何应对的?欢迎在评论区分享你的看法~点亮“在看”+评论区留言,阿D将在11月09日(周三)下午15:00随机抽取3位粉丝,送出.shop域名运动随心杯一个~

《DNSPod十问》是由腾讯云企业中心推出的一档深度谈话栏目,通过每期向嘉宾提出十个问题,带着广大读者站在产业互联网、科技领域精英的肩膀上,俯瞰各大行业发展趋势和前沿技术革新。

栏目嘉宾的领域在逐渐扩大,从最初的域名圈、站长圈到程序员圈、创业者圈、投资圈。腾讯副总裁丁珂、CSDN董事长蒋涛、Discuz!创始人戴志康、知识星球吴鲁加、腾讯安全学院副院长杨卿等技术大咖和行业领军人物都在这个栏目留下了他们的真知灼见。

《DNSPod十问》在腾讯云生态圈也极具影响力和活跃度。我们在腾讯内部平台——DNSPod公众号、腾讯中小企业服务公众号、腾讯云公众号、腾讯云主机公众号、腾讯云服务器公众号、腾讯云助手、腾讯乐问、腾讯码客圈、腾讯KM平台、腾讯云+社区、腾讯云+大学等平台累计关注度高达数十万,同时我们积极开拓与外部媒体的合作,如腾讯科技、腾讯新闻、新浪微博机构号、CSDN社区技术专栏、知乎机构号、企鹅号、搜狐号、头条号、开源中国技术社区、IT之家、InfoQ社区资讯站点、Twitter机构号、Facebook机构号等媒体阅读总量逾百万。

未来,我们希望这个栏目的影响力会覆盖更加多元的受众,把更多正确的理念对外传递出去。欢迎各位读者在评论区留下你想看到的嘉宾和想问的问题,我们邀请你共同成为《DNSPod十问》栏目的提问者与发声者。

合作联系:

qitinghuang@tencent.com

▼公众号后台获取二维码

加入DNSPod官方用户群

拥抱云原生,腾讯发布TCSS容器安全服务!

容器共享宿主机操作系统内核,隔离性方面存在缺陷,将会造成容器逃逸。容器逃逸也是容器特有的安全问题,会直接影响到底层基础设施的安全性,主要分为三类:第一类是配置不当引起的逃逸,比如允许挂载敏感目录;第二类是容器本身设计的BUG,比如runC容器逃逸漏洞;第三类是内核漏洞引起的逃逸,比如dirtycow。

腾讯安全正在护航产业安全

金融行业

中国银行 | 招商银行 | 华夏银行 | 中国建设银行 | 江苏银行 | 光大银行 | 微众银行 | 交通银行 | 富途 ……

交通行业

海航集团 | 祥鹏航空 | 长龙航空 | 电科航电 | 国铁吉讯 | 广汽集团 | 上汽集团 | 如祺出行 | 滴滴出行 ……

零售行业

贵州茅台 | 蒙牛乳业 | 东鹏饮料 | 家乐福 | 洋河酒厂 | 永辉超市 | 联合利华 | 国美 | 苏宁易购 | 农夫山泉 ……

互联网

同程艺龙 | 虎牙直播 | 唯品会 | 哔哩哔哩 | 快手 | 知乎 | 京东 | 顺丰 | 蘑菇街 | 三七互娱 | 完美世界 ……

以上是关于DNSPod十问董文辉:我们为什么要拥抱云原生安全?的主要内容,如果未能解决你的问题,请参考以下文章