天权信安&catf1ag网络安全联合公开赛---wp

Posted 3tefanie丶zhou

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了天权信安&catf1ag网络安全联合公开赛---wp相关的知识,希望对你有一定的参考价值。

文章目录

misc

简单隐写

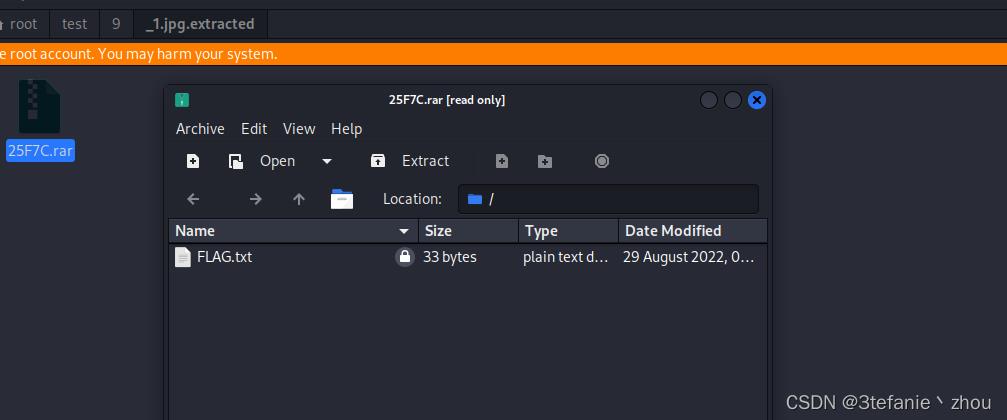

丢进kali binwalk 分离一下 得到一个加密的压缩包 内含flag.txt

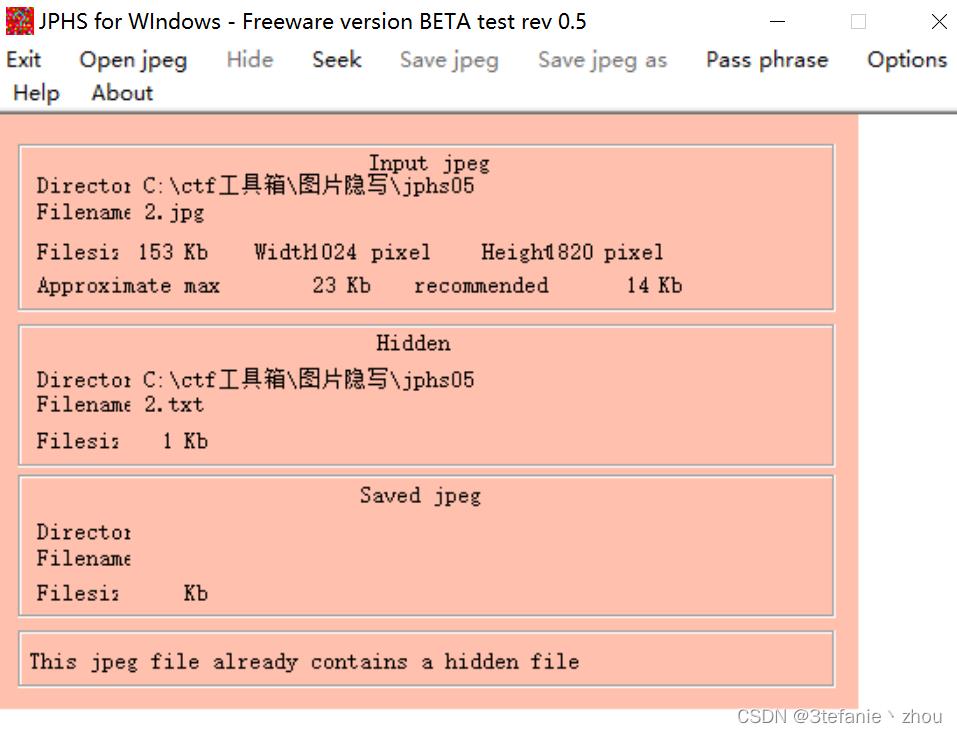

使用jphs无密码得到一个txt

得到password:catf1agcatf1agcatf1ag

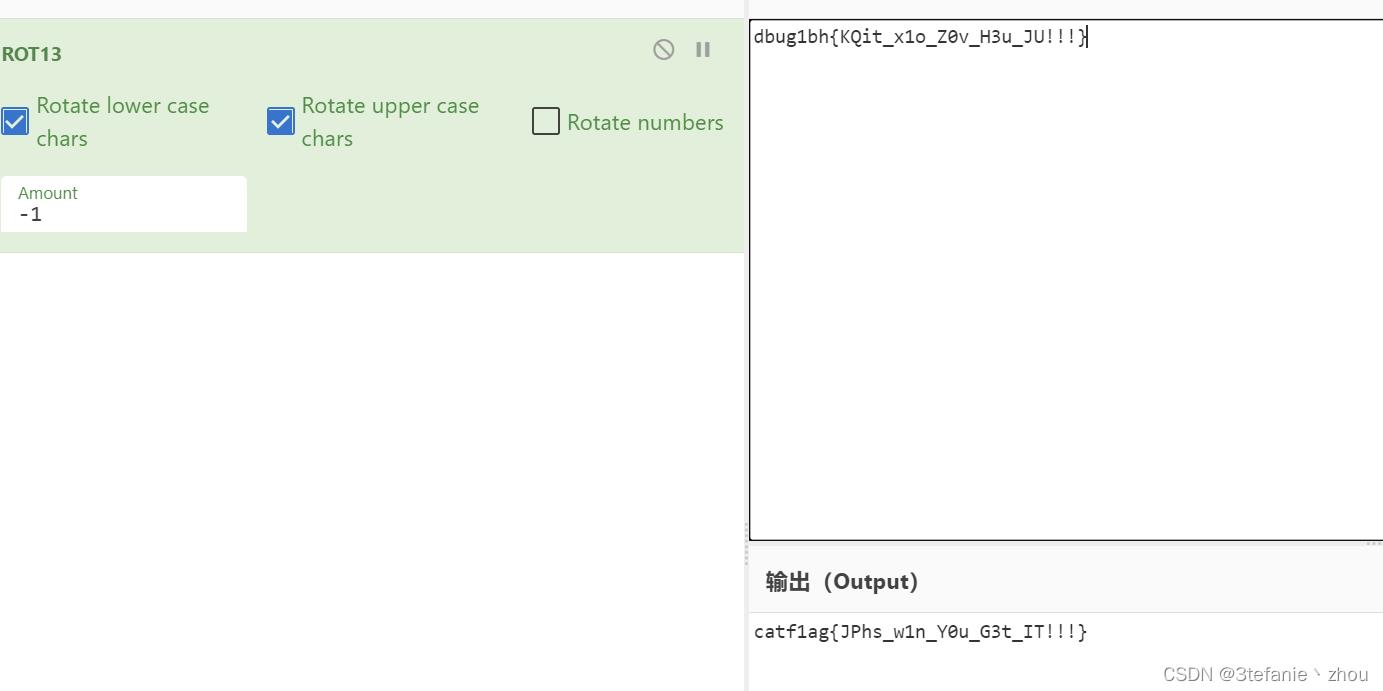

解压压缩包得到一串字符串

dbug1bhKQit_x1o_Z0v_H3u_JU!!!

凯撒位移一下得到flag

flag:

catf1agJPhs_w1n_Y0u_G3t_IT!!!

十位马

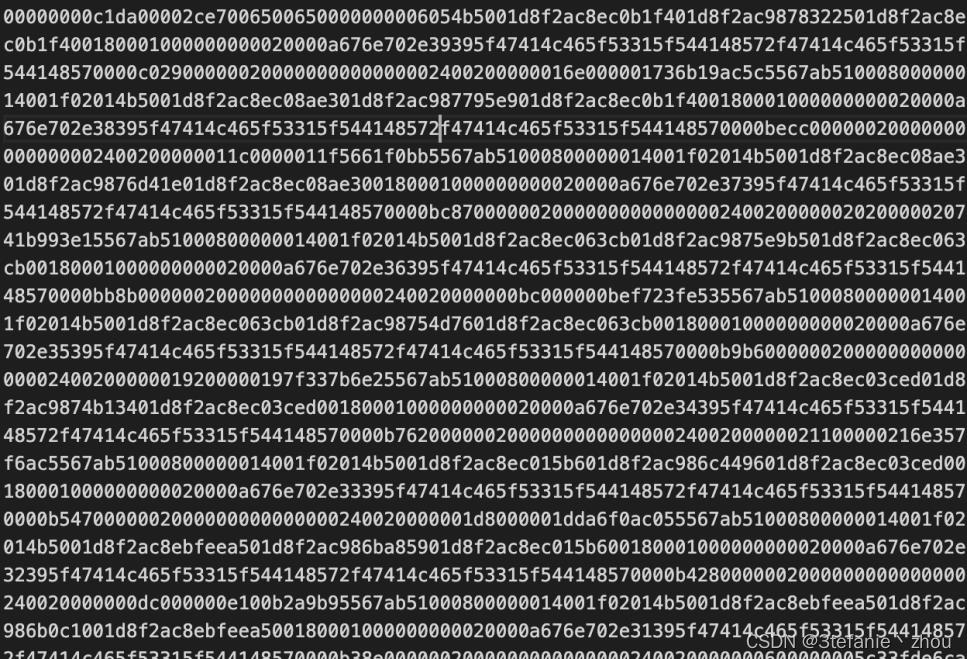

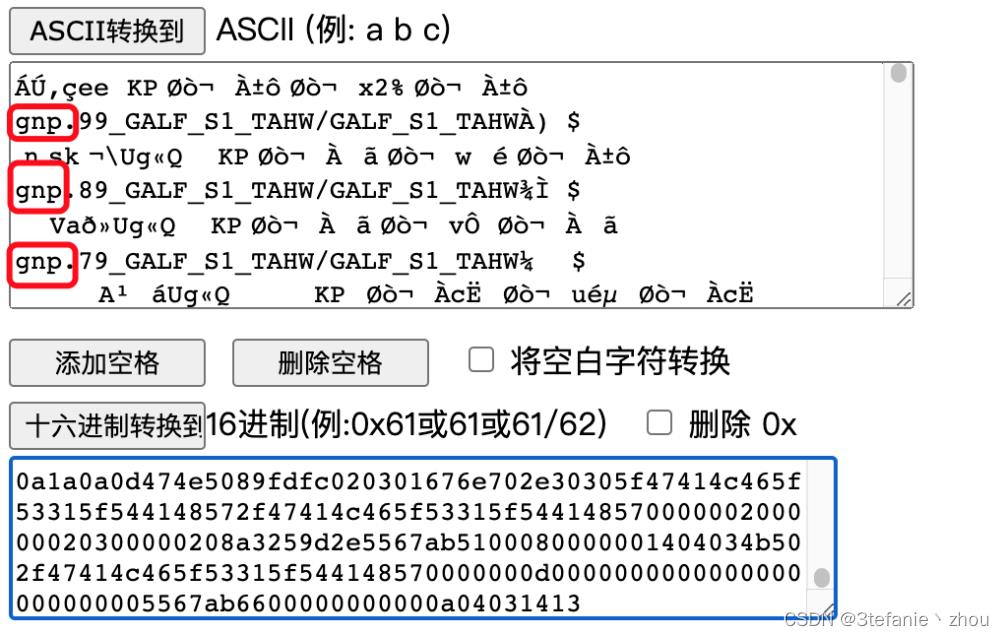

打开data文件,发现是十六进制

转成ASCII,发现熟悉字符png,但是是反的

用脚本处理一下

with open('data','r') as f:

s = f.readlines()[0]

s = [s[i:i+2] for i in range(0,len(s),2)]

s = ''.join(s[::-1])

with open('data.txt','w') as f1:

f1.write(s)

然后放入010editor保存为二进制文件

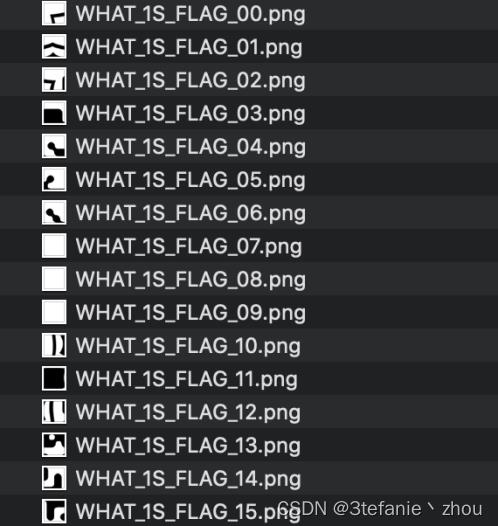

用binwalk分离一下

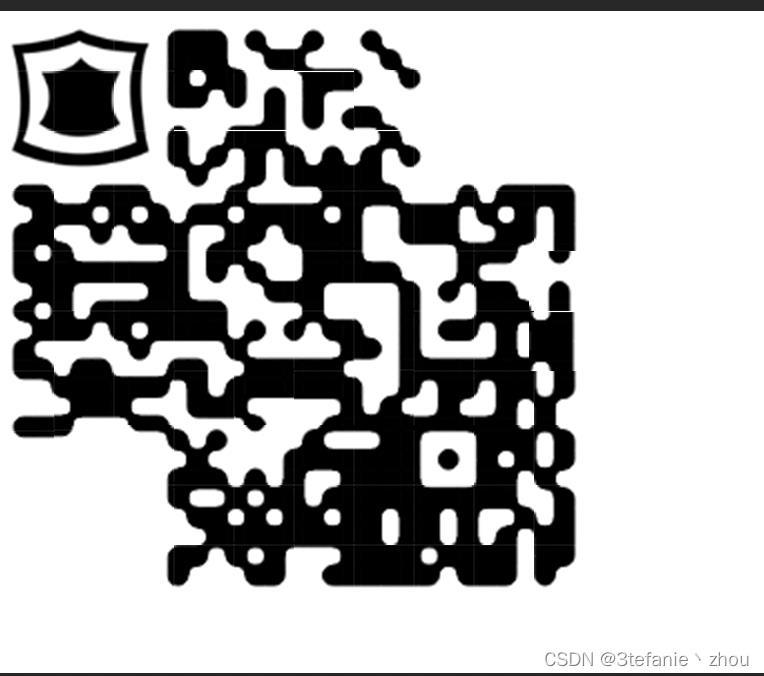

有100张图片,用ps拼接起来

应该是个二维码,添加上定位符

扫描得到flag

flagcbef4c93-5e9c-11ed-8205-666c80085daf

Web

history

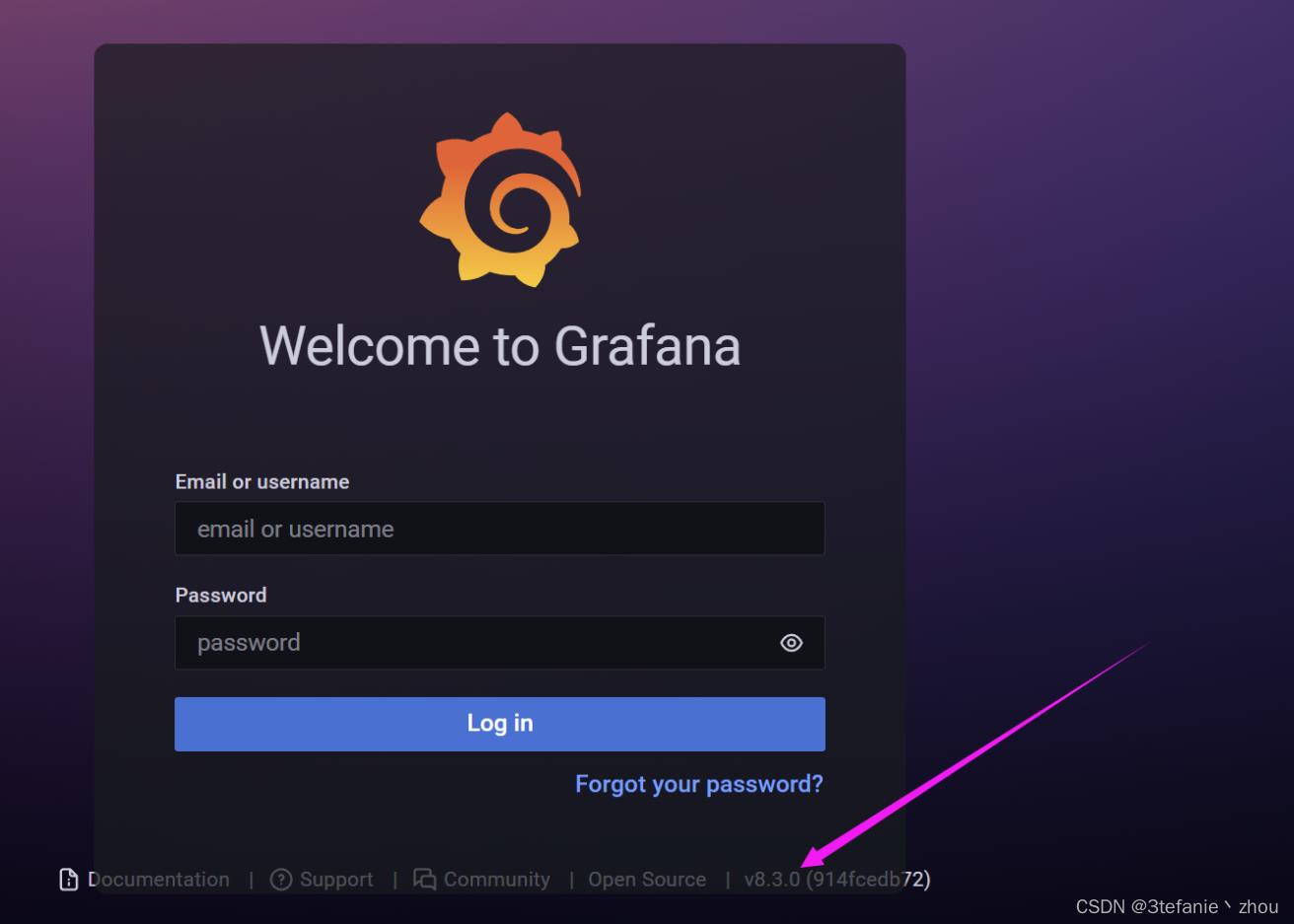

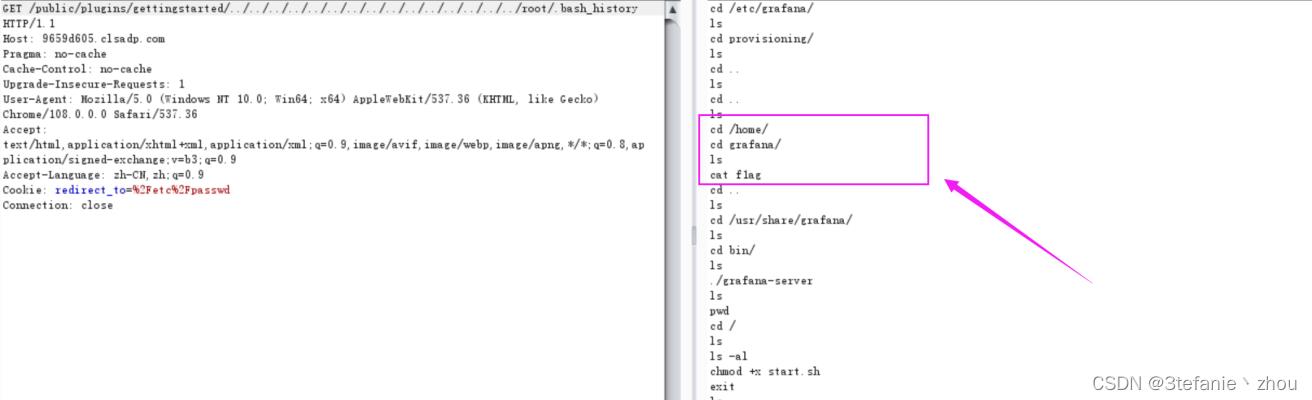

发现grafana版本是8.30,存在任意文件读取漏洞

根据题目history,直接去读取历史命令,发现flag在/home/grafana/下面

直接读取flag

flag:

flagb0e5ab30e5e65284361a94ea1af443ff

Crypto

疑惑

根据题目名字提示,直接将key1和key2的值做异或,然后拼接即可得到flag

keys1 = "welcome_to_nine-ak_match_is_so_easy_!@!"

keys2 = "20 4 24 5 94 12 2 36 26 6 49 11 68 15 14 114 12 10 43 14 9 43 10 27 31 31 22 45 10 48 58 4 18 10 38 31 14 97 92"

keys2 = keys2.split(' ')

flag = ''

for i in range(len(keys1)):

flag += chr(ord(keys1[i])^int(keys2[i]))

print(flag)

flag:

catf1agnine-ak_match_is@very_easy_@/!

ezrsa

猜测出题者的考点是费马分解,但是不小心给了d,所以直接求m即可

下面给出两种解法

非预期解法

import gmpy2

from Crypto.Util.number import *

c = 11665709552346194520404644475693304343544277312139717618599619856028953672850971126750357095315011211770308088484683204061365343120233905810281045824420833988717463919084545209896116273241788366262798828075566212041893949256528106615605492953529332060374278942243879658004499423676775019309335825331748319484916607746676069594715000075912334306124627379144493327297854542488373589404460931325101587726363963663368593838684601095345900109519178235587636259017532403848656471367893974805399463278536349688131608183835495334912159111202418065161491440462011639125641718883550113983387585871212805400726591849356527011578

d = 12344766091434434733173074189627377553017680360356962089159282442350343171988536143126785315325155784049041041740294461592715296364871912847202681353107182427067350160760722505537695351060872358780516757652343767211907987297081728669843916949983336698385141593880433674937737932158161117039734886760063825649623992179585362400642056715249145349214196969590250787495038347519927017407204272334005860911299915001920451629055970214564924913446260348649062607855669069184216149660211811217616624622378241195643396616228441026080441013816066477785035557421235574948446455413760957154157952685181318232685147981777529010093

n = 13717871972706962868710917190864395318380380788726354755874864666298971471295805029284299459288616488109296891203921497014120460143184810218680538647923519587681857800257311678203773339140281665350877914208278709865995451845445601706352659259559793431372688075659019308448963678380545045143583181131530985665822655263963917413080872997526445384954610888776917323156325542921415838122754036103689148810677276471252057077595104724365967333418002158480223657363936976281758713027828747277980907153645847605403914070601944617432177385048803228970693240587900504431163155958465431312258451026447435473865563581029300541109

m = pow(c,d,n)

flag = long_to_bytes(m)

print(flag)

预期解法

import gmpy2

from Crypto.Util.number import *

c = 11665709552346194520404644475693304343544277312139717618599619856028953672850971126750357095315011211770308088484683204061365343120233905810281045824420833988717463919084545209896116273241788366262798828075566212041893949256528106615605492953529332060374278942243879658004499423676775019309335825331748319484916607746676069594715000075912334306124627379144493327297854542488373589404460931325101587726363963663368593838684601095345900109519178235587636259017532403848656471367893974805399463278536349688131608183835495334912159111202418065161491440462011639125641718883550113983387585871212805400726591849356527011578

e = 65537

n = 13717871972706962868710917190864395318380380788726354755874864666298971471295805029284299459288616488109296891203921497014120460143184810218680538647923519587681857800257311678203773339140281665350877914208278709865995451845445601706352659259559793431372688075659019308448963678380545045143583181131530985665822655263963917413080872997526445384954610888776917323156325542921415838122754036103689148810677276471252057077595104724365967333418002158480223657363936976281758713027828747277980907153645847605403914070601944617432177385048803228970693240587900504431163155958465431312258451026447435473865563581029300541109

near_p = gmpy2.iroot(n,2)[0]

while n%near_p !=0:

near_p = gmpy2.next_prime(near_p)

p = near_p

q = n//p

phi = (q-1)*(p-1)

d = gmpy2.invert(e,phi)

m = pow(c,d,n)

flag = long_to_bytes(m)

print(flag)

flag:

flag3895dfda-67b1-11ed-b784-b07b2568d266

passwd

将密文69d00d9bc39e01687abf84e98e27c889cf1442b53edba27d3235acbeb7b0ae95直接丢到cmd5解密得到

202211121750

flag:

catf1ag202211121750

re

遗失的物品

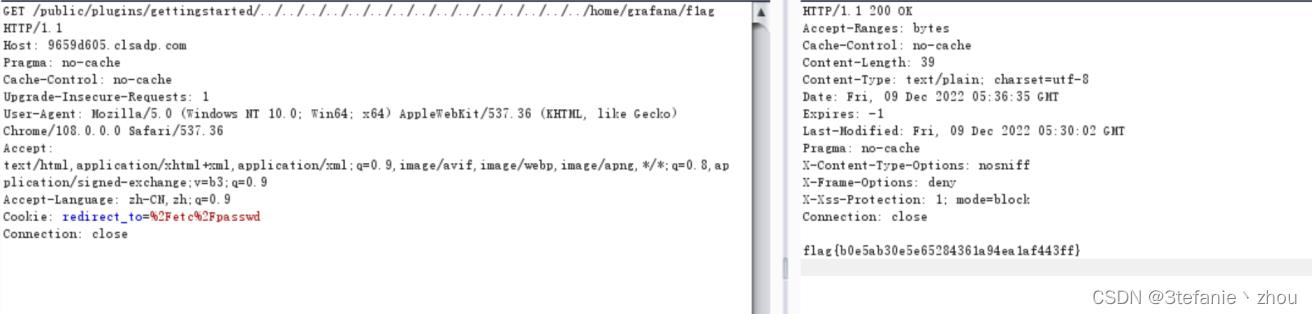

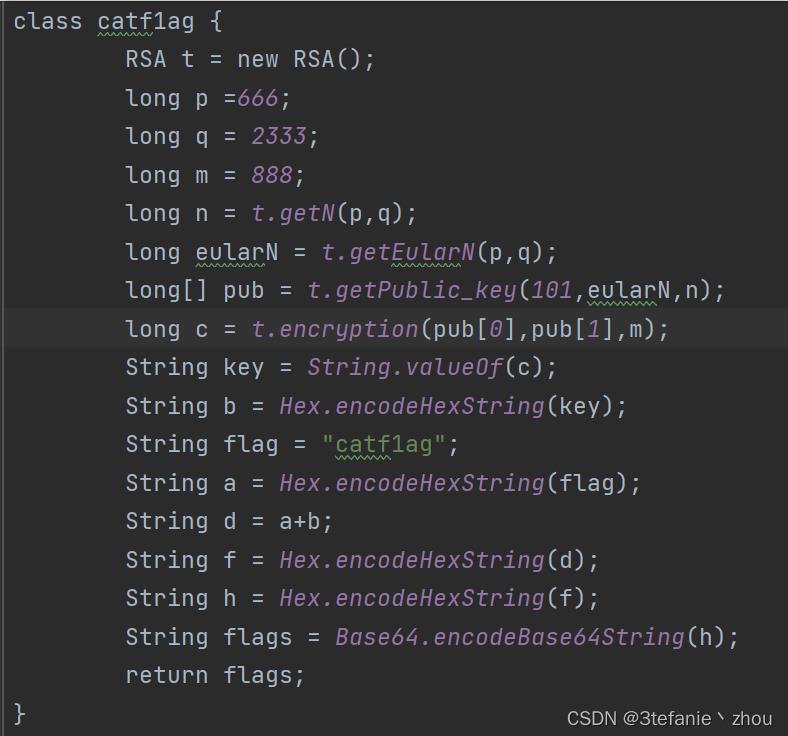

binwalk分离 apk 得到dex文件,发现flag源代码

将其值带入解密RSA得到C=15318

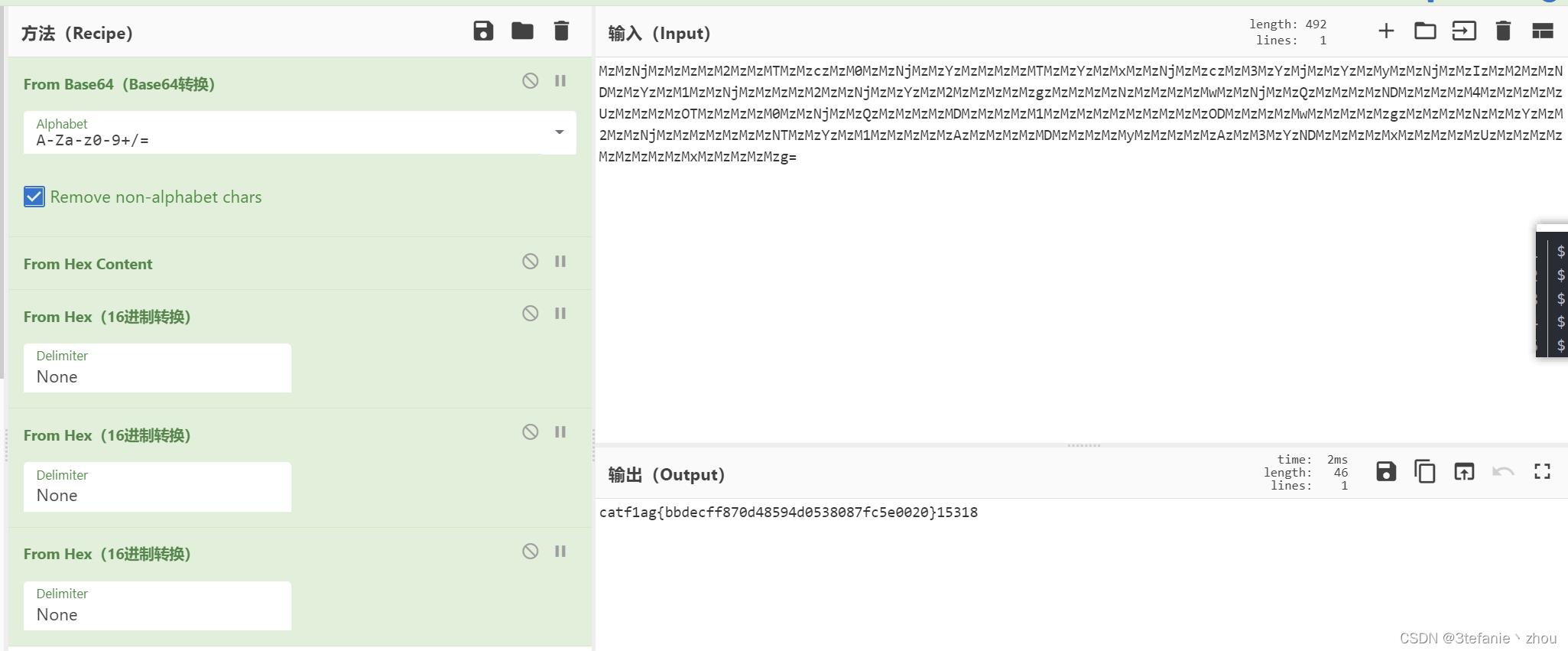

发现代码将flag与c做拼接,并且做了两次hex以及一次base64

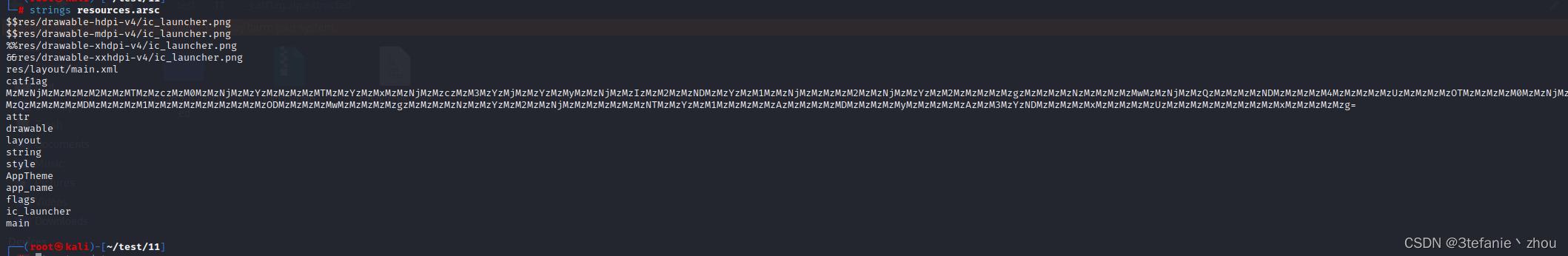

然后在resources.arsc文件中发现疑似base64字符串

MzMzNjMzMzMzMzM2MzMzMTMzMzczMzM0MzMzNjMzMzYzMzMzMzMzMTMzMzYzMzMxMzMzNjMzMzczMzM3MzYzMjMzMzYzMzMyMzMzNjMzMzIzMzM2MzMzNDMzMzYzMzM1MzMzNjMzMzMzMzM2MzMzNjMzMzYzMzM2MzMzMzMzMzgzMzMzMzMzNzMzMzMzMzMwMzMzNjMzMzQzMzMzMzMzNDMzMzMzMzM4MzMzMzMzMzUzMzMzMzMzOTMzMzMzMzM0MzMzNjMzMzQzMzMzMzMzMDMzMzMzMzM1MzMzMzMzMzMzMzMzMzMzODMzMzMzMzMwMzMzMzMzMzgzMzMzMzMzNzMzMzYzMzM2MzMzNjMzMzMzMzMzMzMzNTMzMzYzMzM1MzMzMzMzMzAzMzMzMzMzMDMzMzMzMzMyMzMzMzMzMzAzMzM3MzYzNDMzMzMzMzMxMzMzMzMzMzUzMzMzMzMzMzMzMzMzMzMxMzMzMzMzMzg=

按照代码相反顺序解密得到flag

flag:

catf1agbbdecff870d48594d0538087fc5e0020

【我是否喜欢谁,与谁喜不喜欢我,半颗铜钱关系都没有!就像…就像山看水,水流山还在,喜欢之人,只管远去,我只管喜欢。】

信安早八点丨360发现苹果MacOS蓝牙漏洞 可无接触远程利用

360发现苹果MacOS蓝牙漏洞 可无接触远程利用

360 Alpha Lab团队将其命名为“Bluewave”漏洞。据介绍, “Bluewave”漏洞的罕见之处在于,攻击者能够以无感知、无交互的形态,完成远程攻击利用,从而导致受害目标陷入非法控制。这与一般的漏洞相比,“Bluewave”的杀伤力和潜在破坏力可见一斑。而漏洞存在于苹果MacOS蓝牙进程中,而各种蓝牙设备之间又是互相连接,这意味着攻击者一旦攻破某台设备,就可以以其为中心,连锁式攻击与之配对的MacOS设备,整个攻击过程如像波浪一样,无限扩散蔓延。

值得一提的是,此次苹果笔记本曝出的“Bluewave”漏洞影响范围甚广,覆盖macOS Mojave 10.14.6, macOS High Sierra 10.13.6, macOS Catalina 10.15.2版本在内的所有苹果笔记本。360安全专家建议,广大用户应尽快升级修复,以免遭受漏洞攻击。

HPE企业级SSD硬盘二次出现bug 使用4万小时后数据全部丢失

企业级SSD硬盘可靠性要求很高,只不过万一遇到事也没法了。HPE(惠普企业,也叫惠与)公司的多款SAS硬盘就遭遇了这样的麻烦,运行40000小时之后硬盘会挂掉,数据也会丢失。

更麻烦的是,这已经是HPE的企业级硬盘第二次出现类似的bug了。去年11月份,HPE的SAS硬盘出现为了奇怪的bug,通电时间累计达到32768小时(3年零270天8小时)后直接挂掉,导致数据丢失。

当时HPE方面没有明确原因,但外界猜测与16位计算系统的整数溢出有关,32768是这套系统能处理的最大负整数,32767是最大正整数。

之后HPE发布了新的HPD8固件,解决了掉盘问题。没想到的是,在运行40000小时时这个问题又回来了,也是掉盘+数据丢失。

该问题影响HPE 800GB/1.6TB 12G SAS SSD、HPE ProLiant、Synergy、Apollo 4200及Synergy Storage Modules、D3000 Storage Enclosure和StoreEasy 1000 Storage服务器、存储阵列上的SAS WI-1/MU-1 SFF SC SSD硬盘。

用户可以查看Smart Storage Administrator软件中的“Power On Hours”来评估SSD的通电时间数值,目前要做的就是提前做好准备吧。

微软宣布新的“硬件强制堆栈保护”功能

近日,据外媒报道:微软宣布了Windows操作系统的一项新安全功能。此功能名为“ 硬件强制堆栈保护 ”,它使应用程序可以在CPU内存中运行时使用本地CPU硬件来保护其代码。硬件强制堆栈保护通过使用现代CPU硬件和影子堆栈之间的组合,对内存堆栈进行严格管理。“硬件强制堆栈保护 ”功能计划在现代CPU中使用基于硬件的安全功能,以在硬件安全的环境中保留应用程序影子堆栈的副本(预期的代码执行流)。

微软表示,这将通过利用常见的内存错误(例如堆栈缓冲区溢出,悬空指针或未初始化的变量)来防止恶意软件劫持应用程序的代码,所有这些已知的漏洞均允许攻击者劫持应用程序的正常代码执行流程。任何与影子堆栈不匹配的修改都将被忽略,从而有效地关闭了任何利用漏洞的尝试。

以上是关于天权信安&catf1ag网络安全联合公开赛---wp的主要内容,如果未能解决你的问题,请参考以下文章