网络安全——网络层安全协议

Posted 网络豆

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络安全——网络层安全协议相关的知识,希望对你有一定的参考价值。

作者简介:一名云计算网络运维人员、每天分享网络与运维的技术与干货。

座右铭:低头赶路,敬事如仪

个人主页:网络豆的主页

目录

前言

本章本章讲解继续讲解本章将会继续讲解网络层的安全协议,IPSec采用的安全技术。

一.IPSec采用的安全技术

1.IPSec的安全特性

IPSec有两个基本安全目标,决定它应该拥有以下5个安全特性。

IPSec 的安全特性主要有不可否认性、反重播性、数据完整性和数据可靠性,认证。

(1)不可否认性

不可否认性。“不可否认性”可以证实消息发送方是唯一可能的发送者,发送者不能否认发送过消息。不可否认性”是采用公钥技术的一个特征,当使用公钥技术时,发送方用私钥产生一个数字签名,随消息一起发送,接收方用发送者的公钥来验证数字签名。

在理论上,只有发送者才唯一拥有私钥:“不可否认性”不是基于认证的共享密钥技术的特征,因为在基于认证的共享密钥技术中,发送方和接收方掌握相同的密钥。

(2)反重播性

反重播性。“反重播”确保每个IP包的唯一性,保证信息万一被截取复制后,不能再被重新利用、重新传输回目的地址。该特性可以防止攻击者截取破译信息,再用相同的信息包冒取非法访问权(即使这种冒取行为发生在数月之后)。

(3)数据完整性

数据完整性。防止传输过程中数据被篡改,确保发出数据和接收数据的一致性。IPSec利用Hash函数,为每个数据包产生一个加密检查和,接收方在打开包前,先计算检查和,若包遭篡改导致检查和不相符,数据包即被丢弃。

(4)数据可靠性(加密)

数据可靠性(加密)。传输前对数据进行加密,可以保证即使传输过程中数据包遭截取,信息也无法被读。该特性在IPSee中为可选项,与IPSec策略的具体设置相关。

(5)认证

认证。数据源发送信任状,由接收方验证信任状的合法性,只有通过认证的系统才可以建立通信连接。

2.基于电子证书的公钥认证

一个架构良好的公钥体系,在信任状的传递中不造成任何信息外泄,能解决很多安全问题。IPSec与特定的公钥体系相结合,可以提供基于电子证书的认证。

公钥证书认证在Windows 2000中,适用于对非Windows2000主机、独立主机、非信任域成员的客户机或者不运行Kerberos v5认证协议(域内主要的安全身份验证协议)的主机进行身份认证。

3.预置共享密钥认证

IPSec也可以使用预置共享密钥进行认证。预共享意味着通信双方必须在IPSec策略设置中就共享的密钥达成一致。

之后,在安全协商过程中,信息在传输前使用共享密钥加密,接收端使用同样的密钥解密。如果接收方能够解密,即被认为可以通过认证,但在Windows 2000 IPSec策略中,这种认证方式被认为不够安全,而一般不推荐使用。

4.公钥加密

IPSec的公钥加密用于身份认证和密钥交换。

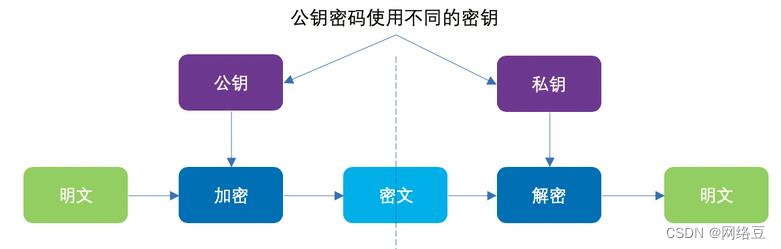

(1)公钥加密

公钥加密,也叫非对称(密钥)加密(public key encryption),属于通信科技下的网络安全二级学科,指的是由对应的一对唯一性密钥(即公开密钥和私有密钥)组成的加密方法。它解决了密钥的发布和管理问题,是商业密码的核心。在公钥加密体制中,没有公开的是私钥,公开的是公钥。

(2)秘钥交换

秘钥一般指密钥。 密钥是一种参数,它是在明文转换为密文或将密文转换为明文的算法中输入的参数。密钥分为对称密钥与非对称密钥

使用公钥加密法,每个用户拥有一个密钥对,其中私钥仅为个人所知,公钥则可分发给任意需要与之进行加密通信的人。

例如:A想要发送加密信息给B.则A需要用B的公钥加密信息,之后只有B才能用他的私钥解密该加密信息,虽然密钥对中两把钥匙彼此相关,但要想从其中一把推导出另一把,以目前计算机的运算能力来看,这种做法非常困难。

因此,在这种加密法中,公钥可以广为分发,而私钥则需要仔细地妥善保管。

5.Hash函数保证数据完整性

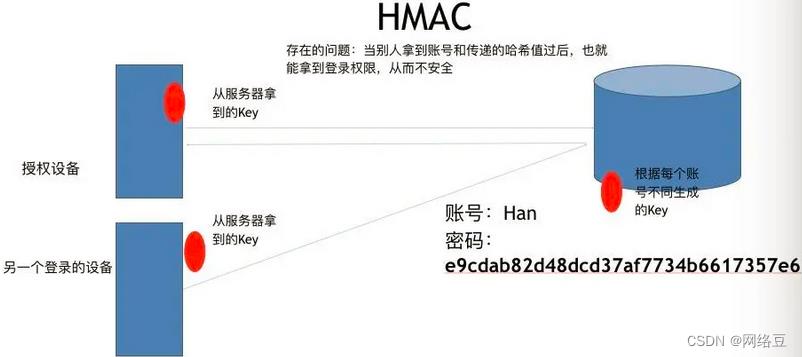

Hash信息验证码(Hash Message Authentication Codes,HMAC)验证接收消息和发送消息的完全一致性(完整性)。这在数据交换中非常关键,尤其当传输媒介,如公共网络中不提供安全保证时更显重要。

HMAC结合Hash算法和共享密钥提供完整性。Hash散列通常也被当成是数字签名,但这种说法不够准确,两者的区别在于:Hash散列使用共享密钥,而数字签名基于公钥技术。

Hash算法也称为消息摘要或单向转换。称它为单向转换的原因如下。

- (1)双方必须在通信的两端各自执行Hash函数计算。

- (2)使用Hash函数很容易从消息计算出消息摘要,但以目前计算机的运算能力,其逆向反演过程几乎不可实现。

6.加密保证数据可靠性

IPSec使用的数据加密算法是DES-Data Encryption Standard(数据加密标准)DES密钥长度为56位,在形式上是一个64位数。

DES以64位(8字节)为分组对数据加56密,每64位密文,经过16轮置换生成64位密文,其中每字节有1位用于奇偶校验,所以实际有效密钥长度是56位。IPSec还支持3DES算法,3DES可提供更高的安全性,但计算速度更慢。

7.密钥管理

- (1)动态密钥更新。IPSec策略使用“动态密钥更新”法决定一次通信中新密钥产生的频率。

- (2)密钥长度。密钥长度每增加一位,可能的密钥数就会增加一倍,相应地,破解密钥的难度也会随之呈指数级加大。

- (3)Diffie-Hellman算法。要启动安全通信,通信两端必须首先得到相同的共享密钥(主密钥),但共享密钥不能通过网络相互发送,因为这种做法极易泄密。

创作不易,求关注,点赞,收藏,谢谢~

网络安全——传输层安全协议

作者简介:一名云计算网络运维人员、每天分享网络与运维的技术与干货。

座右铭:低头赶路,敬事如仪

个人主页:网络豆的主页

目录

前言

本周将会讲解传输层的安全协议。了解SSL协议

一.传输层安全协议

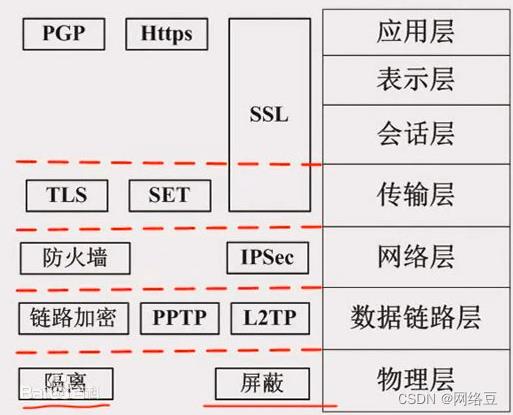

传输层安全协议(Transport Layer Security Protocol,TLS)正是为了解决传输层安全问题而提的。

传输层安全性就是要保证因特网上任意两个主机进程之问数据交换的安全性,包括建立连接时的用户身份合法性、数据交换过程中的数据机密性、数据完整性以及不可否认性等方面。

传输层安全协议增强了传输层协议的安全性,它在传输层协议的基础上增加了安全协商和数据加密/解密处理等安全机制和功能。

现实中,大多数用户通常选择使用的传输层安全协议是安全套接字层(Secure Sockets layer,SSL.)协议

二.SSL协议背景

1.SSL协议介绍

SSL协议对于用户而言是透明的,普通用户使用SSL进行网络连接的区别不外乎是浏览器地址栏中的URL地址是以https作为开头,地址栏最右端或状态栏会有一个挂锁或钥匙的图标。

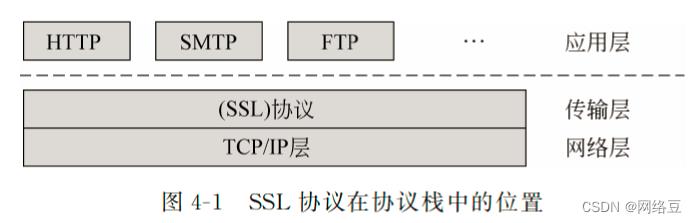

实际上,SSL是一个独立于平台和应用的协议。图4-1显示了SSL.在协议栈中的位置,用于保护基于TCP的应用,SSL在TCP层之上、应用层之下,就像TCP连接的套接字一样工作。

2.SSL协议三种安全特性

(1)数据机密性:采用对称加密算法来加密数据,密钥是在双方握手时协商指定的。

(2)数据完整性:采用消息鉴别码(MAC)来验证数据的完整性,MAC是采用Hash函数实现的。

(3)身份合法性:采用非对称密码算法和数字证书来验证通信实体的身份合法性。

3.SSL之间通信

SSL协议的基本目标是在两个通信实体之间建立安全的通信连接,为基于客户机/服务器模式的网络应用提供安全保护。

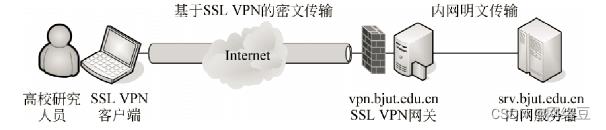

图4-2给出了一个典型基于SSL的VPN应用.

展示一个高校研究人员如何通过Web浏览器或专用客户端安全访问内部资源。

- 首先,校园网内部的资源服务器向外网用户提供一个虚拟的URL地址

- 当用户从外网访间校园网内网资源时,发起的连接被SSL.VPN网关取得

- 依据安全控制策略,为分散移动用户提供从外网访问企业内网资源的安全访问通道

- 并通过认证后映射到不同的应用服务器

- 采用这种方式能够屏蔽内部网络的结构,不易遭受来自外部的攻击

三.SSL协议简介

SSL协议的主要目的是保障两个应用间通信的私密性和可靠性。

SSL协议提供传输协议之上的可靠的端到端安全服务,为两个通信对等实体之间提供机密性、完整性和身份鉴别服务。

1.SSL两层组成

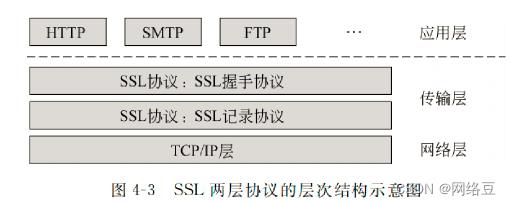

SSL协议是一个分层协议,由两层组成:SSL记录协议和SSL握手协议如图所示,内容如下。

(1)SSL记录协议用于封装不同的高层协议,它建立在可靠的传输协议之上(如TCP协议)

(2)SSl.握手协议用于数据交换前服务器和客户端双方相互认证以及密码算法和密钥的协商

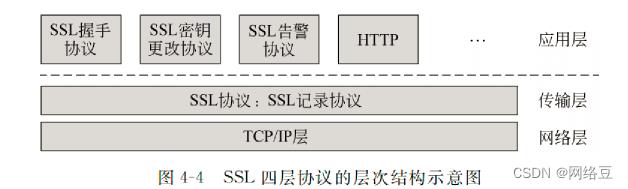

SSL握手协议还可细分为握手协议、密钥更改协议和告警协议。

所以也有资料将SSL协议分为4层:SSL记录协议、SSL握手协议、密钥更改协议和告警协议。

这样一来,SSL的协议栈也可如图所示。

2.SSL协议三个基本性质

(1)保障连接的私密性。初次握手协商好密钥后,即可通过对称加密方法(如DES、RC4等)进行数据加密,保障通信连接的私密性。

(2)通信实体间身份鉴别。通信实体能够通过非对称加密或公钥加密方法(如RSA、DSS等)进行身份鉴别。

(3)保障连接的可靠性。协议通过MAC算法保证传输消息的完整性。SHA、MD5等安全HASH算法可用于MAC计算。接下来将详细介绍SSL.协议内容。由于SSL.协议的版本较多,本章的讨论以SSLv3.0版本为主,兼顾其他版本的协议内容。

创作不易,求关注,点赞,收藏,谢谢~

以上是关于网络安全——网络层安全协议的主要内容,如果未能解决你的问题,请参考以下文章