漏洞修复SSL/TLS协议信息泄露漏洞(CVE-2016-2183)

Posted 秋点兵

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了漏洞修复SSL/TLS协议信息泄露漏洞(CVE-2016-2183)相关的知识,希望对你有一定的参考价值。

漏洞修复-SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】

@Time : 2022/10/20 09:30

@Author : 852782749@qq.com

开始编辑~

漏洞简介

TLS是安全传输层协议,用于在两个通信应用程序之间提供保密性和数据完整性。

TLS, SSH, IPSec协商及其他产品中使用的IDEA、DES及Triple DES密码或者3DES及Triple 3DES存在大约四十亿块的生日界,这可使远程攻击者通过Sweet32攻击,获取纯文本数据。

<*来源:Karthik Bhargavan

Gaetan Leurent

链接:https://www.openssl.org/news/secadv/20160922.txt*>

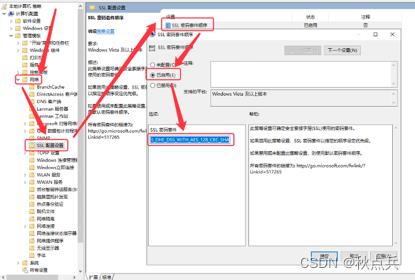

Windows RDP修复方法

在命令行输入【gpedit】打开

组策略-计算机配置-管理模板-网络-SSL配置设置-SSL密码套件顺序-【已启用】将SSL套件修改为下列内容

TLS_AES_256_GCM_SHA384,TLS_AES_128_GCM_SHA256,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,TLS_DHE_RSA_WITH_AES_256_GCM_SHA384,TLS_DHE_RSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_AES_256_GCM_SHA384,TLS_RSA_WITH_AES_128_GCM_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_RSA_WITH_NULL_SHA256,TLS_RSA_WITH_NULL_SHA,TLS_PSK_WITH_AES_256_GCM_SHA384,TLS_PSK_WITH_AES_128_GCM_SHA256,TLS_PSK_WITH_AES_256_CBC_SHA384,TLS_PSK_WITH_AES_128_CBC_SHA256,TLS_PSK_WITH_NULL_SHA384,TLS_PSK_WITH_NULL_SHA256

若担心复制出现格式问题,可以先复制到记事本里

替换完成后重启服务器即可

注意!!!注意!!!注意!!!

当前使用的ssl套接字对应的操作系统是Windows Server2019的

如果是其他版本的操作系统可以直接使用相应的套接字进行替换

需要注意,Windows默认情况下套接字是用

、号分开的不是,号,需要做一次替换不然会出现

远程连接错误的提示,

乾坤未定,你我皆是黑马

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)漏洞修复升级

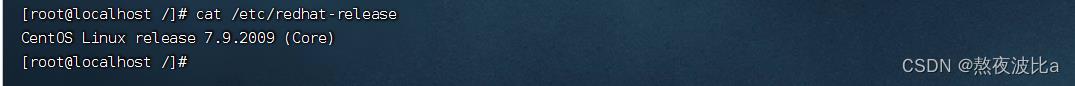

1.业务环境

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】

2.解决办法 升级OpenSSL版本

3.查看当前OpenSSL版本

openssl version

4.下载最新版本

目前最新版本是1.1.1q,可以通过修改版本号的方式下载最新版本,可以在这个网站下载:https://www.openssl.org/source

wget http://www.openssl.org/source/openssl-1.1.1q.tar.gz

5.安装依赖

yum install -y zlib

yum install -y gcc

yum install -y zlib-devel

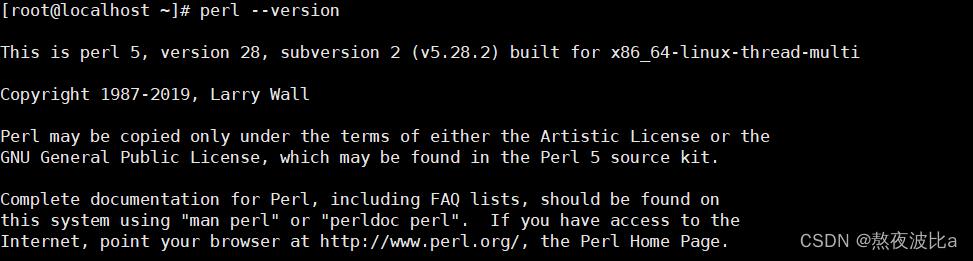

6.下载升级perl 版本过低 不支持相关功能

wget https://www.cpan.org/src/5.0/perl-5.28.2.tar.gz

tar -zxvf perl-5.28.2.tar.gz #解压

cd perl-5.28.2 #进入安装目录

mkdir /usr/local/perl #创建安装目录

./Configure -des -Dprefix=/usr/local/perl -Dusethreads –Uversiononly #配置参数

make && make install # 编译安装

mv /usr/bin/perl /usr/bin/perl.bak #备份

ln -s /usr/local/perl/bin/perl /usr/bin/perl #链接新版本

perl --version #查看版本

7.下载OpenSSL安装包

下载地址 :/source/index.html (openssl.org)

wget https://www.openssl.org/source/openssl-1.1.1q.tar.gz

tar -zxvf openssl-1.1.1q.tar.gz

cd openssl-1.1.1q

./config shared zlib

make && make install

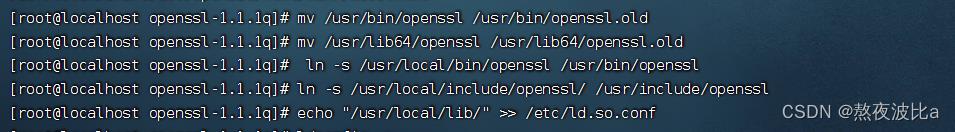

8.备份OpenSSL

mv /usr/lib64/openssl /usr/lib64/openssl.old

mv /usr/bin/openssl /usr/bin/openssl.old

9.使用新版

ln -s /usr/local/bin/openssl /usr/bin/openssl

ln -s /usr/local/include/openssl/ /usr/include/openssl

10.更新链接库数据

echo "/usr/local/lib/" >> /etc/ld.so.conf

11.重新加载

ldconfig -v

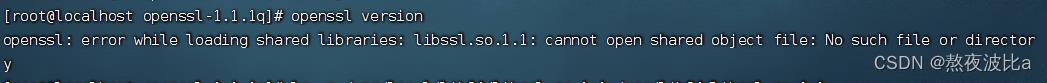

12.查看版本后会报错这是库位置不正确

进行软连接

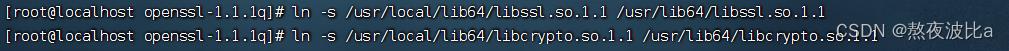

ln -s /usr/local/lib64/libssl.so.1.1 /usr/lib64/libssl.so.1.1

ln -s /usr/local/lib64/libcrypto.so.1.1 /usr/lib64/libcrypto.so.1.1

13.重新查看版本

以上是关于漏洞修复SSL/TLS协议信息泄露漏洞(CVE-2016-2183)的主要内容,如果未能解决你的问题,请参考以下文章

SSL/TLS协议信息泄露漏洞(CVE-2016-2183)修复方法

漏洞修复---SSL/TLS协议信息泄露漏洞(CVE-2016-2183)原理扫描

漏洞修复---SSL/TLS协议信息泄露漏洞(CVE-2016-2183)原理扫描

漏洞修复---SSL/TLS协议信息泄露漏洞(CVE-2016-2183)原理扫描