Windows安全基础-AD域

Posted RRRR*

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Windows安全基础-AD域相关的知识,希望对你有一定的参考价值。

目录

AD域的基本概念

域是什么?

域是Windows网络中独立运行的基本单位,域之间互相访问则需要建立信任关系,域有安全边界的作用

域既是Windows网络操作系统的逻辑组织单元,也是Internet的逻辑组织单元,在Windows操作系统中,域是安全边界

域是共享用户账号,计算机账号和安全策略的计算机集合

能实现文件的共享,集中统一计算机,便于管理

AD的全称是Active Directory-活动目录

Active Directory (活动目录)是微软Windows Server中,负责架构中大型网络环境的集中式目录管理服务,许多AD域的管理工具都是利用这个界面来呼叫并使用AD域的资料

Active Directory网络

Active Directory也被作为微软服务器类软件,如Exchange,Lync,桌面管控等,与网域构连的资料结构

Active Directory服务

Microsoft Active Directory服务是Windows平台的核心组件,它为用户管理网络环境各个组成要素的标识和关系提供了一种有力的手段

AD域与工作组的区别

工作组(Work Group)是最常见最简单最普通的资源管理模式,就是将不同的电脑按功能分别列入不同的组中,以方便管理。比如在一个网络内,可能有成百上千台工作电脑,如果这些电脑不进行分组,都列在“网上邻居”内,可想而知会有多么乱(恐怕网络邻居也会显示“下一页”吧)。为了解决这一问题,Windows 9x/NT/2000才引用了“工作组”这个概念,比如一所高校,会分为诸如数学系、中文系之类的,然后数学系的电脑全都列入数学系的工作组中,中文系的电脑全部都列入到中文系的工作组中……如果你要访问某个系别的资源,就在“网上邻居”里找到那个系的工作组名,双击就可以看到那个系别的电脑了。

不同点:

1.管理模式

工作组实现的是分散的管理模式,每一台计算机都是独立自主的,用户账号和权限信息保存在本机中,同时借助工作组来共享信息,共享信息的权限由每台计算机自身控制

域实现的是主/从管理模式,通过一台域控制集中管理域内用户账号和权限

2.资源访问

在“域”模式下,资源的访问有比较严格的管理,至少有一台服务器负责每一台联入网络的电脑和用户的验证工作

3.安全认证

域控制器中包含了由这个域的账户,密码,属于这个域的计算机等信息构成的数据库

工作组只是进行本地电脑的信息与安全的认证

AD域的功能

1.计算机管理

管理服务器及客户端计算机账户,所有的服务器及客户端计算机加入域管理并实施组策略

2.应用系统支撑

支持财务、人事、电子邮件、企业信息门户、办公自动化、补丁管理、防病毒系统等各种应用系统

3.资源管理

管理打印机、文件共享服务等网络资源

4.桌面配置

系统管理员可以集中的配置各种桌面配置策略

5.管理服务

管理用户域账号、用户信息、企业通讯录(与电子邮件系统集成)、用户组管理、用户身份认证、用户授权管理等,按省实施组管理组策略

AD域的对象与属性

对象:代表用户创建的对象类的真实实例

属性:存储对象的信息

AD域的结构

AD域的逻辑结构

包括域,组织单元,树和森林,它们用于影射组织机构或业务职能的不同层面

多个组织单元组成一个域,多个域组成一个树,多个树组成森林,活动目录是域的基础,如果将企业看成一个字典,企业里的资源就是字典的内容,活动目录就是字典的索引,即活动目录存储的是网络中资源的快捷方式,用户通过寻找快捷方式定位资源

组织单元 OU

OU是域下面的容器对象,用于组织对活动目录对象的管理,是最小的管理单元

OU可用来匹配一个企业的实际组织结构,域的管理员可以指定某个用户去管理某个OU

OU也可以像域一样做成树状的结构,即OU下面还可以有OUAD

组织单元用以结构化活动目录

组织单元的划分:

组织单元的特性:

包含用户、组、打印机、计算机、联系人,每一个组织单元都可以组成完整的组织结构

在一个组织单元中,可以应用相应的组策略

灵活 - 容易建立、删除、改变、

域树、森林

域树:

多个网域组成域树

域间的组织关系

将AD中多网域相互的关系阶层化

森林:

多个域树组成一个森林

作为不同网域间的资讯交换角色

符合AD树状结构的规范

一个组织中最多只能有一个森林

域控制器

概念:

参与活动目录复制

在域中作为单操作主机角色

我们所有的用户,所有的对象信息、服务都存储在域控制器上

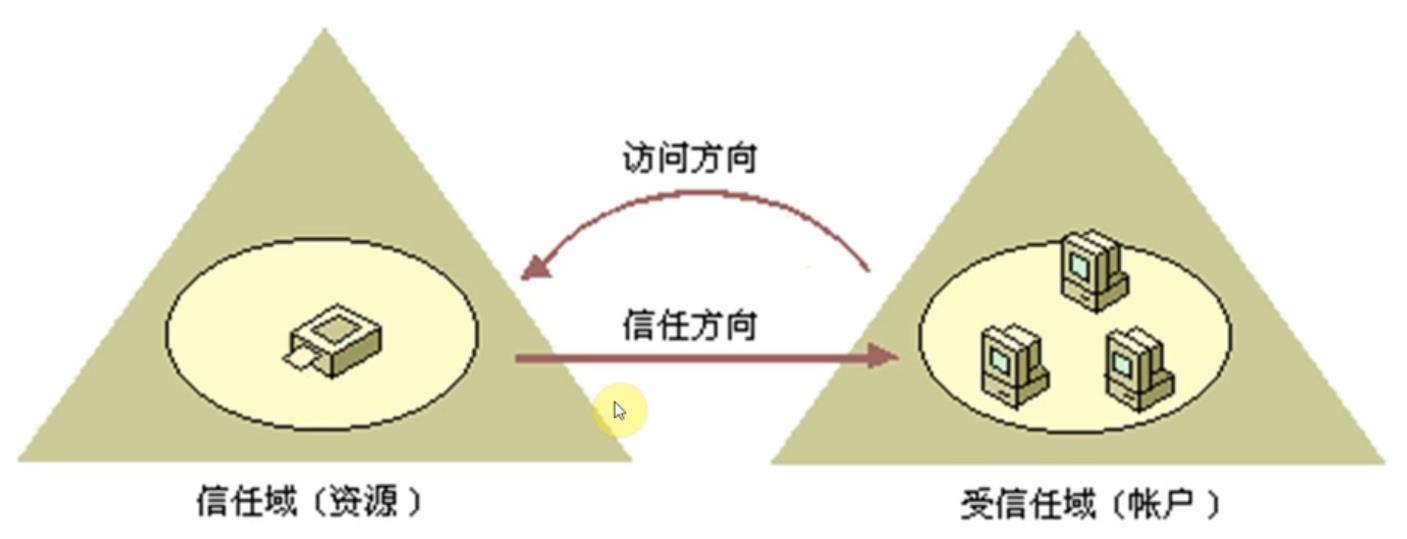

信任关系

由于域控制器的作用,域内的用户是不能够跨段进行访问的,如果一定要进行跨段访问,则需要在两个域之间建立信任关系

信任关系的作用:允许一个域内的用户能够访问另一个域的资源

域信任关系:信任关系域和被信任关系域

域与域之间具有一定的信任关系,域信任关系使得一个域中的用户可由另一个域中的域控制器进行验证,才能使一个域中的用户访问另一个域中的资源

信任关系:域A信任域B,则域B中的用户可以通过域A中的域控制器进行身份验证后访问域A中的资源,则域A与域B之间的关系就是信任关系

被信任关系:就是被一个域信任的关系,在上面的例子中域B就是被域A信任,域B与域A的关系就是被信任关系

信任关系的两种形式:

单向不可传递的信任关系:

双向可传递的信任关系:

双向可传递信任用于描述一个树中父域和子域之间的关系,也用于描述一个森林中顶层域之间的关系

在缺省的情况下,一个树中域之间的信任关系是自动的建立和保持的

在双向可传递的信任中,如果域A信任域B,并且与域B信任域C,那么域A就信任域C,域C也就信任域A

DNS域AD域

两者的关系:

DNS服务器对域来说不可或缺

域中的计算机使用DNS域名,DNS需要为域中的计算机提供域名解析服务

域中的计算机需要利用DNS提供的SRV记录来定位域控制器

所谓SRV记录,就是记录在哪台主机上具有哪些服务的一种记录

DNS对AD域的作用

名称解析

DNS将计算机名称转换为IP地址

计算机使用DNS在网络上相互定位

定位活动目录的物理组件

DNS使用域控制器提供的服务

域中的计算机使用DNS来定位域控制器和全局编录

AD域中对DNS的要求

1.支持SRV记录

2.支持动态更新协议

AD域的管理

组策略

组策略的作用

方便管理AD域中的用户和计算机的工作环境

用户桌面环境

计算机启动/关机与用户登录/注销时所执行的脚本文件

进行软件的分发

进行安全策略设置

在实际工作环境下,通过组策略可以对域设置组策略影响整个域的工作环境,对OU设置组策略影响本OU下的工作环境,降低布置用户和计算机环境的总费用,只需设置一次,相应的用户或计算机即可全部使用规定的设置,减少用户不正确配置环境的可能性,推行公司使用计算机的规范,桌面环境规范,安全策略

组策略不适用于早期的Windows操作系统,,如Windows 9X/NT,那是使用的是“系统策略”,同时Windows 10 的家庭版也是没有的

组策略是系统策略的更高级拓展,从"系统策略“具有发展而来,具有更多的管理模板、更灵活的设置对象及更多的功能

组策略的结构

组策略的配置

AD域安全攻防实践(附攻防矩阵图)

以域控为基础架构,通过域控实现对用户和计算机资源的统一管理,带来便利的同时也成为了最受攻击者重点攻击的集权系统。

01、攻击篇

针对域控的攻击技术,在Windows通用攻击技术的基础上自成一套技术体系,将AD域攻防分为信息收集、权限提升、凭证窃取、横向移动、权限维持等攻击阶段,把域环境下众多且繁杂的攻击行为映射到ATT&CK,梳理成一个AD域攻防矩阵图。

(1)域内信息收集

当攻击者获得内网某台域内服务器的权限,就会以此为起始攻击点,尽可能地去收集域的信息,例如:攻击者会先在进行本机信息收集,找到域控服务器地址,收集域内用户和管理员的信息列表,使用BloodHound、PVEFindADUser、PsLoggedOn等工具进一步定位域管理员,以找到域控的最佳攻击路径。

(2)域内权限提升

攻击者在内网横向过程中,可以通过入侵域管理员所登录的服务器,利用漏洞获取服务器system权限,找到域管理的账号、进程或是身份验证令牌,从而获取域管理员权限。

在域控服务器未及时更新补丁的情况下,攻击者可以通过域内权限提升漏洞直接攻击域控,将域内普通用户权限提升至域管权限。如MS14-068、NetLogon特权提升漏洞(CVE-2020-1472)、CVE-2021-42278 & CVE-2021-42287、CVE-2022-26963、CVE-2021-1675等,一旦被攻击者利用成功,可直接获得域管理员权限。

(3)域内凭证获取

攻击者在没有域用户凭据时,往往会使用暴力破解、密码喷洒等手段进行域用户凭证的获取。

攻击者在获得服务器权限后,可以通过LSASS窃取凭证、DCSync、ntds.dit文件提取等方式收集目标主机上的相关凭证,以便通过用户凭证进行横向移动。

(4)域内横向移动

攻击者通过收集域内用户的凭证信息在内网中横向移动,不断地扩大资产范围,并不断地重复信息收集的步骤,直至攻击者获得关键目标。

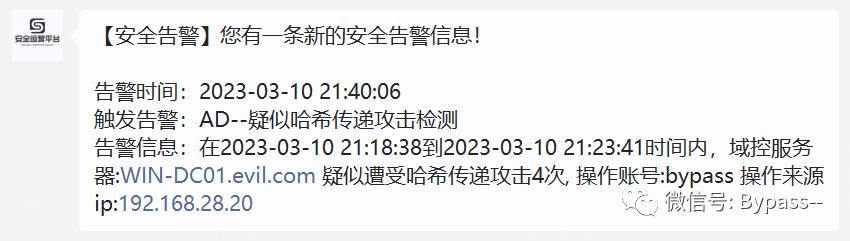

横向移动攻击手法包括:IPC连接、At/Schtasks计划任务、PsExec、WMI、WMIRM、哈希传递攻击(Pass the hash)、票据传递攻击(Pass the ticket)、密钥传递攻击(Pass the key)等。

(5)域内权限维持

当攻击者在获取域控权限后,会通过一定的持久化操作以维持域管权限,从而达到长期控制域控的目的。

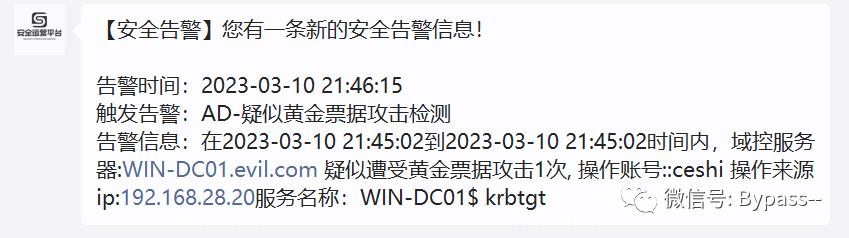

域内权限维持的手法包括黄金票据、白银票据、Skeleton Key(万能密码)、DSRM域后门、注入SSP、SID History后门、AdminSDHolder、GPO组策略后门、DCShadow、约束委派、基于资源的约束委派 、基于ACL的后门等。

02、防护篇

针对AD域安全防护产品,商业的如Microsoft Defender for Identity、Tenable.ad、ITDR-AD,开源的WatchAD,都是可以选择的方向。面对众多的AD域攻击行为,我们也可以选择自建检测策略,通过分析AD域控的日志,对攻击行为进行实时检测。

将AD域日志引入日志分析平台,通过模拟域攻击行为产生攻击事件,以攻击日志提取关键特征,构建安全规则,形成检测策略。

自建检测策略很难全部覆盖,这很大程度上就取决于自身对AD域攻防的理解。为此我们需要把精力投入到那些攻击者最常用的域攻击技术上,比如BloodHound信息收集、域管账号创建、LSASS凭证窃取、哈希传递攻击、黄金票据攻击等。

(1)信息收集

攻击者在收集一定信息后,通过BloodHound定位域管理员以找到最佳攻击路径。通过监测5145事件,可识别到可疑的Sharphound域信息探测行为。

(2)权限提升

攻击者会通过各种方式来获取域控权限,最直接的方式就是添加一个域管理员账号。通过监测4728事件,关注敏感用户组特权账号添加情况。

(3)凭证获取

窃取凭证最常用的一种方式就是使用mimikatz获取LSASS内存中保存的用户凭证。通过监测4663事件,从而发现尝试LSASS进程窃取凭证的操作。

(4)横向移动

在内网横向过程中,哈希传递攻击是最常用的手法,但因为和正常的访问行为非常类似,检测是比较困难的。通过监测4624事件,设置白名单机制,从正常的访问行为中,找出异常登录行为。

(5)权限维持

攻击者常用黄金票据来做域控权限维持,利用krbtgt的hash来伪造TGT,就可以随意伪造域内管理员用户。通过监测4624事件,利用帐户与SID的对应关系,可以找到伪造的用户,从而识别可疑的黄金票据攻击。

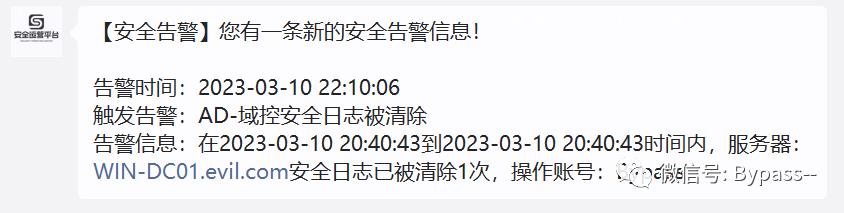

(6)痕迹清除

为避免入侵行为被发现,攻击者总是会通过各种方式来清除痕迹,最简单粗暴的就是清除安全日志。通过监测1102事件,可以监控安全日志被清除的操作。

03、结束语

基于AD域控的日志分析,将AD域攻防矩阵图与安全检测策略进行对应,自建安全检测策略30+,覆盖常见的域攻击手法,并持续地扩展和优化检测策略,从而保障AD域的安全。

我想,这个探索的过程,最大的收获莫过于对安全日志的分析和攻击场景构建的深刻理解。

以上是关于Windows安全基础-AD域的主要内容,如果未能解决你的问题,请参考以下文章