记录一个等保二的项目的漏洞处理

Posted 穿林鸟

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了记录一个等保二的项目的漏洞处理相关的知识,希望对你有一定的参考价值。

一、高危漏洞:

1、HTTP.sys remote code execution vulnerability(HTTP.sys 远程代码执行漏洞)

漏洞描述:

HTTP 协议栈 (HTTP.sys) 中存在一个远程执行代码漏洞,该漏洞是由于 HTTP.sys 不正确地分析特制 HTTP 请求而导致的。 成功利用此漏洞的攻击者可以在系统帐户的上下文中执行任意代码。 对于 Windows 7、Windows Server 2008 R2、Windows 8、Windows Server 2012、Windows 8.1 和 Windows Server 2012 R2 的所有受支持版本,此安全更新的评级为“严重”。

漏洞处理方式:

此漏洞属于操作系统漏洞,需要下载官方补丁,

补丁下载地址:https://www.catalog.update.microsoft.com/Search.aspx?q=KB3042553

2、TLS 1.0 enabled(报告启用了 TLS 1.0)

漏洞描述:

Web 服务器支持通过 TLS 1.0 进行加密,由于固有的安全问题,该协议已于 2021 年 3 月正式弃用。 此外,当用于保护传入或传出网站的敏感信息时,TLS 1.0 不被视为 PCI 数据安全标准 3.2(.1) 定义和要求的“强加密”。 根据 PCI 的说法,“为了满足 PCI 数据安全标准 (PCI DSS ) 用于保护支付数据。

漏洞处理方式:

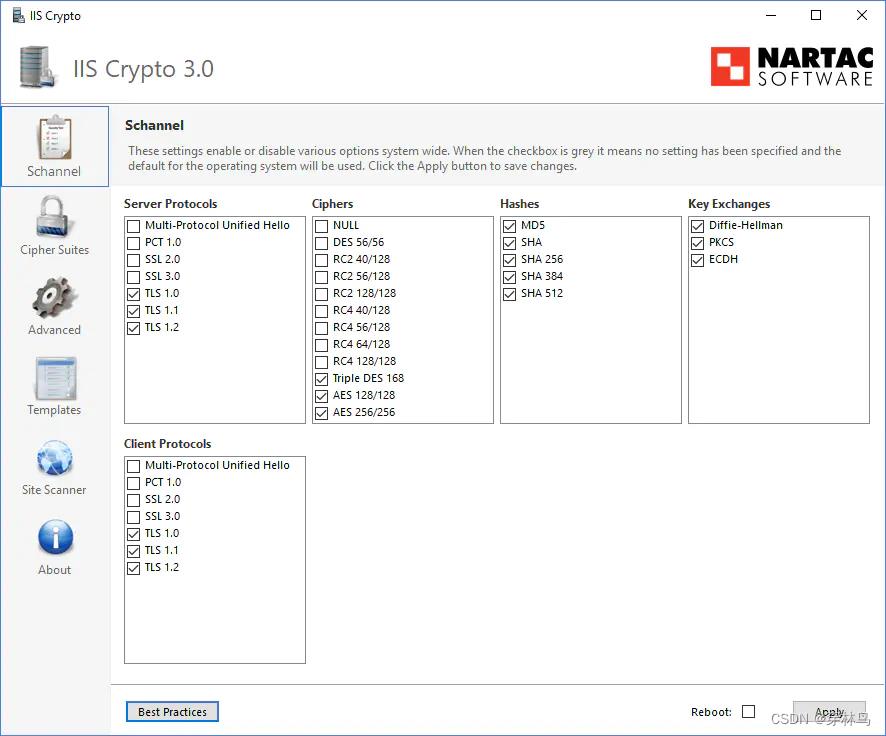

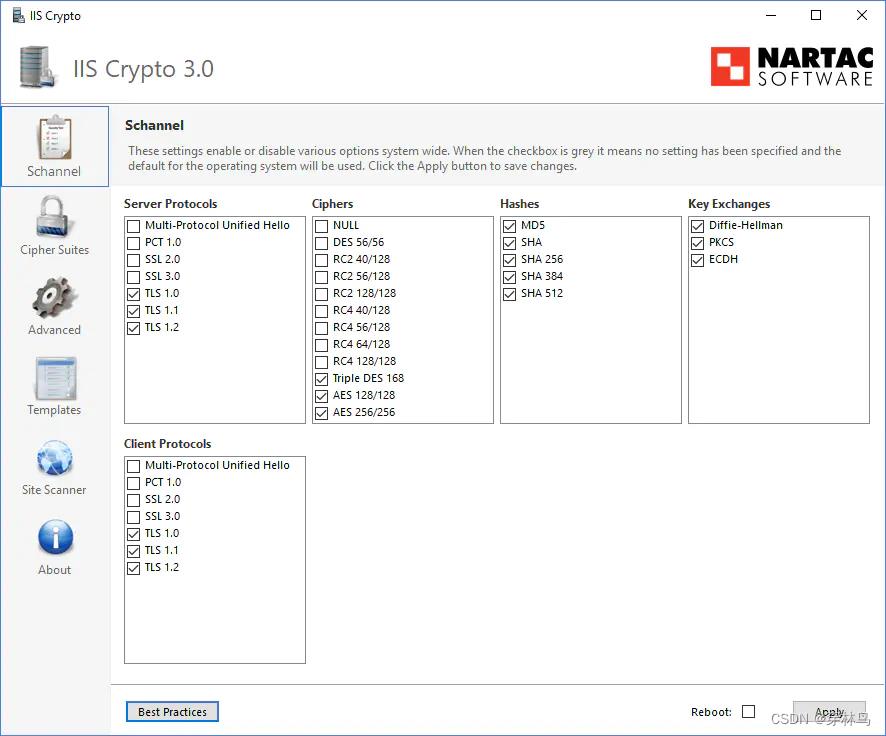

IIS服务器需使用官方工具(IISCrypto.exe )进行修改

二、中危漏洞

1、TLS 1.1 enabled(报告启用了 TLS 1.1)

漏洞描述:

Web 服务器支持通过 TLS 1.1 进行加密,由于固有的安全问题,该协议已于 2021 年 3 月正式弃用。 以支付卡行业 (PCI) 数据安全标准 (DSS) 合规为目标时,建议改用 TLS 1.2 或更高版本。 根据 PCI 的说法,“为了满足 PCI 数据安全标准 (PCI DSS ) 用于保护支付数据。

漏洞处理方式:

IIS服务器需使用官方工具(IISCrypto.exe )进行修改

2、Vulnerable JavaScript libraries(易受攻击的 JavaScript 库)

漏洞描述:

javascript版本低了,主要是jquery-1.9.1.min.js。

漏洞处理方式:

升级到jquery-1.11.1.min.js

三、低危漏洞

1、ASP.NET debugging enabled(启用了 ASP.NET 调试)

漏洞描述:

此应用程序已启用 ASP.NET 调试。 建议在部署生产应用程序之前禁用调试模式,可能通过 ASP.NET 应用程序泄露有关 Web 服务器的敏感信息。

漏洞处理方式:

找到网站根目录下的Web.config文件,用记事本打开,将 debug 属性更改为 false 以禁用该应用程序的调试。如下:

<compilation debug="false"/>

然后保存 Web.config文件 ,回收应用池。

2、ASP.NET version disclosure(ASP.NET 版本显露)

漏洞描述:

此 Web 应用程序返回的 HTTP 响应包含一个名为 X-AspNet-Version 的标头。 Visual Studio 使用此标头的值来确定正在使用的 ASP.NET 版本。 生产站点不需要它,应该禁用它。

漏洞处理方式:

在Web.config文件中添加<httpRuntime enableVersionHeader="false" />

3、Clickjacking: X-Frame-Options header(点击劫持:X-Frame-Options 标头)

漏洞描述:

Clickjacking是一种恶意技术,它诱骗 Web 用户点击与用户认为他们正在点击的内容不同的东西,从而可能泄露机密信息或控制他们的计算机,同时 点击看似无害的网页。 服务器没有返回值为 DENY 或 SAMEORIGIN 的 X-Frame-Options 标头,这意味着该网站可能面临点击劫持攻击的风险。 X-Frame-Options HTTP 响应标头可用于指示是否应允许浏览器在框架或 iframe 内呈现页面。 网站可以使用它来避免点击劫持攻击,方法是确保其内容不会嵌入到不受信任的网站中。

漏洞处理方式:

在web.config文件中添加如下代码:

<system.webServer>

...

<httpProtocol>

<customHeaders>

<add name="X-Frame-Options" value="SAMEORIGIN" />

</customHeaders>

</httpProtocol>

...

</system.webServer>4、Cookies with missing, inconsistent or contradictory properties(具有缺失、不一致或矛盾属性的 Cookie)

漏洞描述:

至少以下 cookie 属性之一会导致 cookie 无效或与同一 cookie 的不同属性或 cookie 使用环境不兼容。虽然这本身不是漏洞,但它可能会导致 应用程序的意外行为,这反过来可能会导致次要安全问题。

漏洞处理方式:

web.config文件中增加如下代码:

<configuration>

<system.web>

<httpCookies sameSite="[Strict|Lax|None|Unspecified]" requireSSL="[true|false]" />

<system.web>

<configuration>注意: 需要安装.net fromwork 4.7.2及以上版本才支持sameSite属性

5、Cookies without Secure flag set(未设置安全标志的 Cookie)

漏洞描述:

一个或多个 cookie 没有设置安全标志。 当 cookie 设置了 Secure 标志时,它会指示浏览器 cookie 只能通过安全的 SSL/TLS 通道访问。 这是会话 cookie 的重要安全保护。Cookie 可以通过未加密的渠道发送。

漏洞处理方式:

上一条修改已经处理此问题

6、HTTP Strict Transport Security (HSTS) not implemented(未实施 HTTP 严格传输安全 (HSTS))

漏洞描述:

HTTP 严格传输安全 (HSTS) 告诉浏览器一个网站只能使用 HTTPS 访问。 检测到您的 Web 应用程序未实现 HTTP 严格传输安全 (HSTS),因为响应中缺少严格传输安全标头。

漏洞处理方式:

web.config文件中增加如下代码:

<?xml version="1.0" encoding="UTF-8"?>

<configuration>

<system.webServer>

<rewrite>

<rules>

<rule name="HTTP to HTTPS redirect" stopProcessing="true">

<match url="(.*)" />

<conditions>

<add input="HTTPS" pattern="off" ignoreCase="true" />

</conditions>

<action type="Redirect" url="https://HTTP_HOST/R:1"

redirectType="Permanent" />

</rule>

</rules>

<outboundRules>

<rule name="Add Strict-Transport-Security when HTTPS" enabled="true">

<match serverVariable="RESPONSE_Strict_Transport_Security"

pattern=".*" />

<conditions>

<add input="HTTPS" pattern="on" ignoreCase="true" />

</conditions>

<action type="Rewrite" value="max-age=31536000" />

</rule>

</outboundRules>

</rewrite>

</system.webServer>

</configuration>等保2.0标准总结

仅作为个人学习交流使用,请勿用于商业用途!维护国家网络安全人人有责!

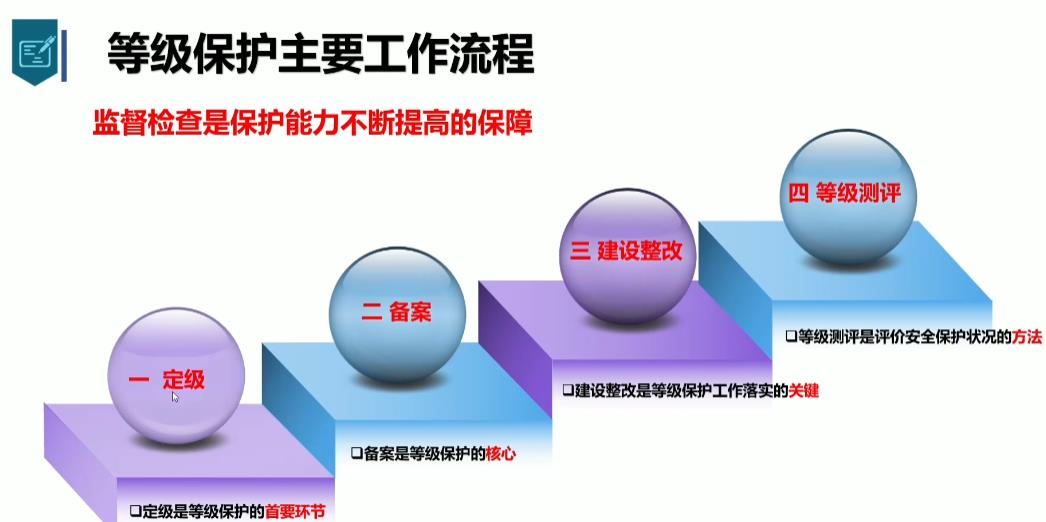

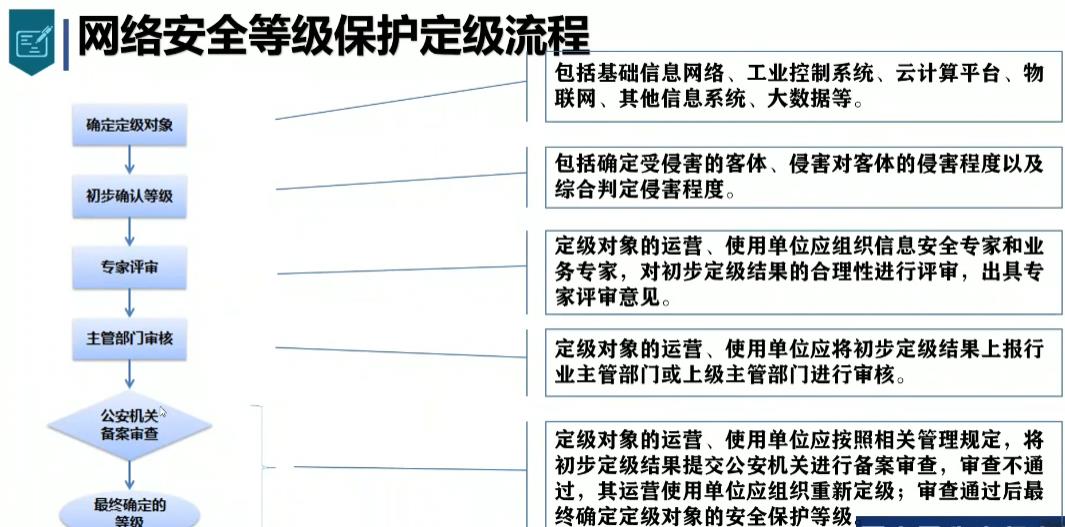

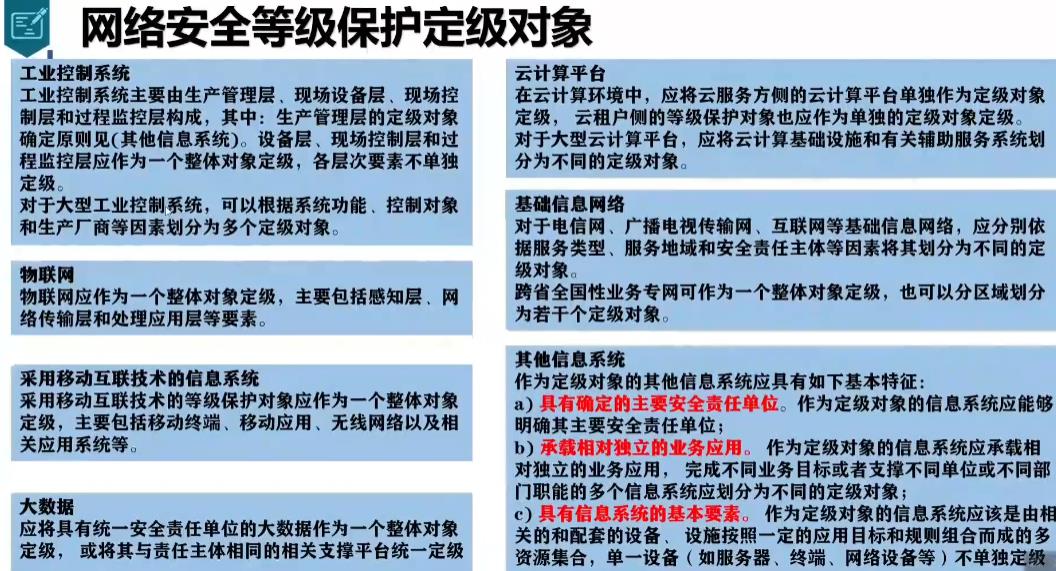

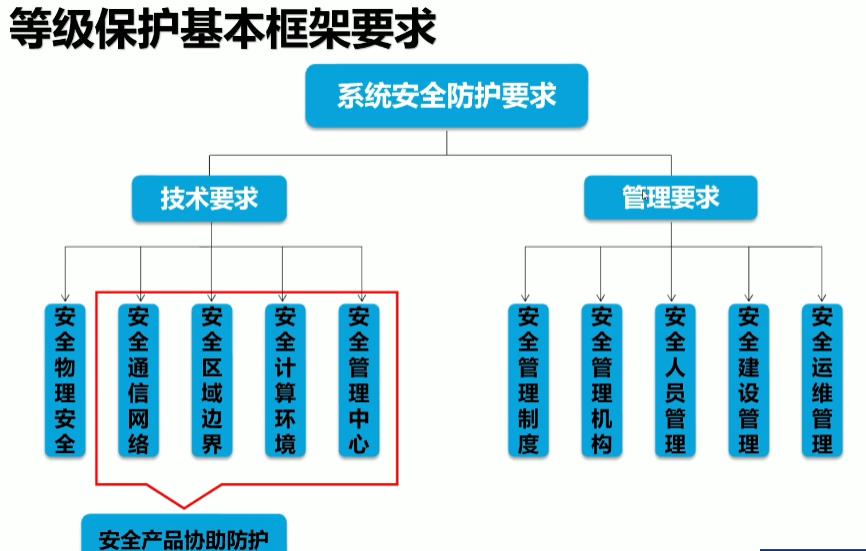

一、等保流程与框架

网络安全监管单位名词解释

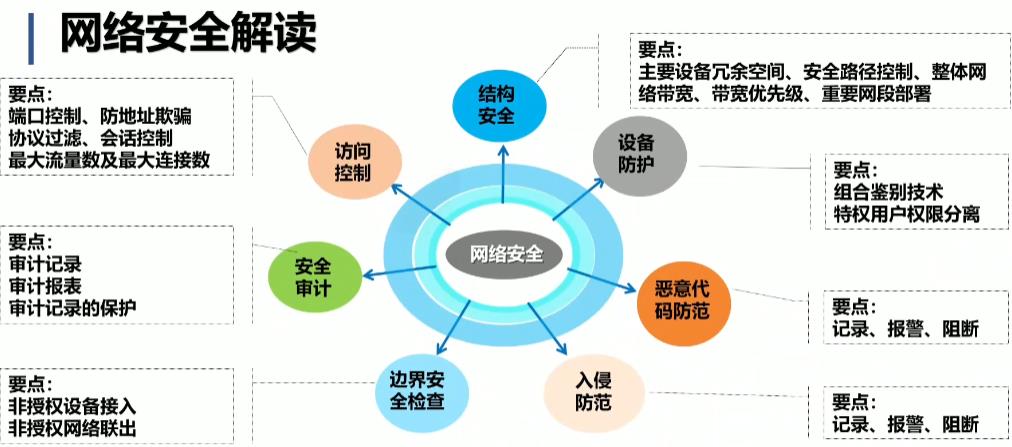

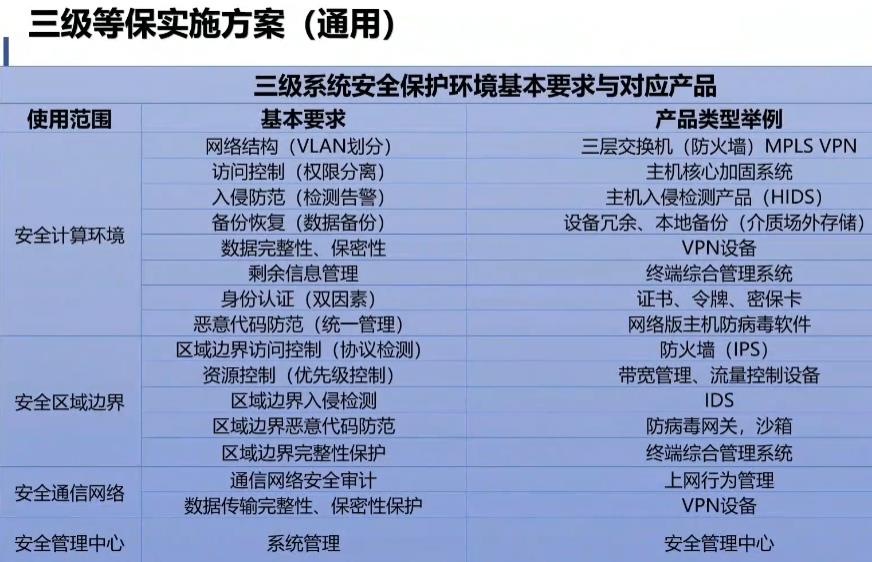

二、等级保护要点解读(以等保3级为例)

(1)身份鉴别

1.应对登录的用户进行 身份标识和鉴别 ,身份标识具有唯一性,身份鉴别信息具有复杂度要求并定期更换;

2.应具有 登录失败处理功能 ,应配置并启用结束会话、 限制非法登录次数和当登录连接超时自动退出等相关措施;

3.当进行远程管理时,应采取必要措施防止鉴别信息在网络传输过程中被窃听;

4.应采用口令、密码技术、生物技术等两种或两种以上组合的鉴别技术对用户进行身份鉴别,且其中一种鉴别技术至少应使用密码技术来实现。

(2)可信验证

可基于可信根对计算设备的系统引导程序、系统程序、重要配置参数和应用程序等进行可信验证 并在应用程序的关键执行环节进行动态可信验证 ,在检测到其可信性受到破坏后进行报警,并将验证结果形成 审计记录送至安全管理中心 。

(3)访问控制

1.应对登录的用户 分配账户和权限;

2.应重命名或删除默认账户 修改默认账户的默认口令;

3.应及时删除或停用多余的、过期的账户,避免共享账户的存在;

4.应授予管理用户所需的最小权限,实现管理用户的权限分离;

5.应由授权主体配置访问控制策略 ,访问控制策略规定主体对客体的访问;

6.访问控制的粒度应达到主体为用户级或进程级,客体为文件、数据库表级;

7.应对重要主体和客体设置安全标记,并 控制主体对有安全标记信息资源的访问。

(4)安全审计

1.应启用 安全审计功能 ,审计覆盖到每个用户 对重要的用户行为和重要安全事件进行审计;

2.审计记录应包括 事件的日期和时间、用户、事件类型、事件是否成功及其他与审计相关的信息;

3.应对 审计记录进行保护,定期备份 ,避免受到未预期的删除、修改或覆盖等;

4应对审计进程进行保护 ,防止未经授权的中断。

(5)数据完整性

1.应采用校验技术或密码技术保证重要数据在传输过程中的完整性 ,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和 重要个人信息等;

2.应采用校验技术或密码技术保证重要数据在存储过程中的完整性 ,包括但不限于鉴别数据、重要业务数据、重要审计数据、重要配置数据、重要视频数据和重要个人信息等。

(6)数据保密性

1.应采用密码技术保证重要数据在传输过程中的保密性 ,包括但不限于鉴别数据、重要业务数据和重要个人信息等;

2.应采用密码技术保证重要数据在存储过程中的保密性 ,包括但不限于鉴别数据、重要业务数据和重要个人信息等。

(7)个人信息保护

1.应仅采集和保存业务必需的 用户个人信息;

2.应禁止未授权访问和非法使用用户个人信息 。

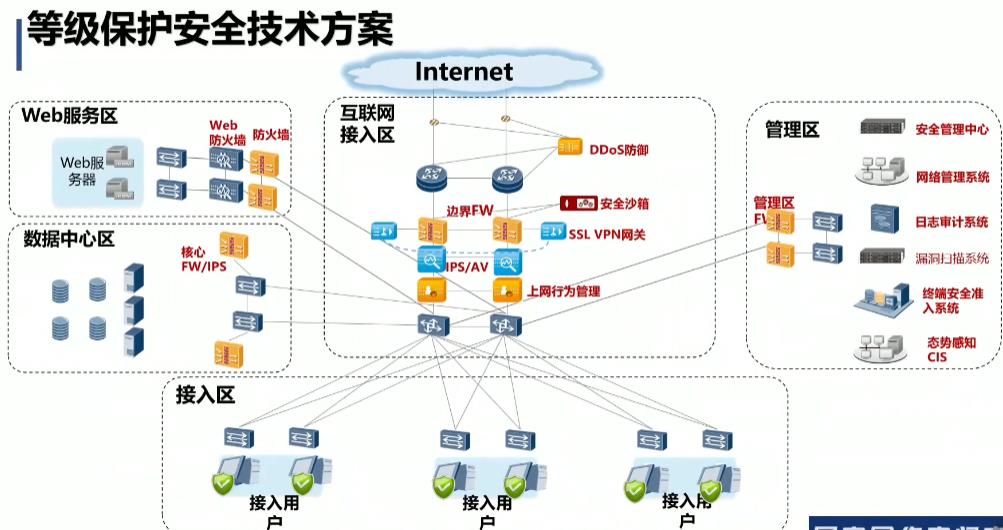

三、等保技术方案

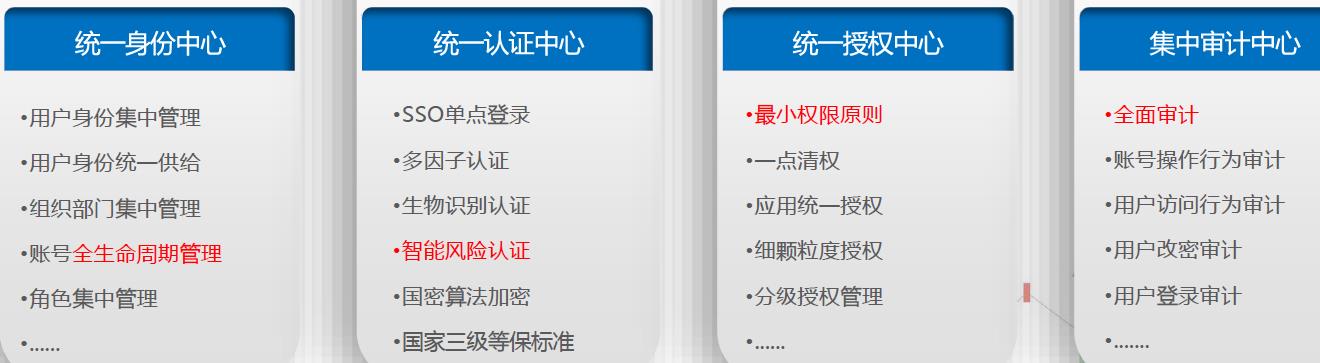

统一身份认证解决方案

建立统一身份安全管控平台:

(1)统一身份。将用户的所有系统身份全部统一起来,建立一个身份中心加强管控

(2)统一标准。在登录认证、安全审计、访问控制、权限分配、账号管控等方面安全技术标准

(3)统一管理。控制所有应用系统的访问,建立应用的攻防对抗机制,多层次多角度减少内部误操作,遏制外部攻击

整体功能核心:

整体功能架构:

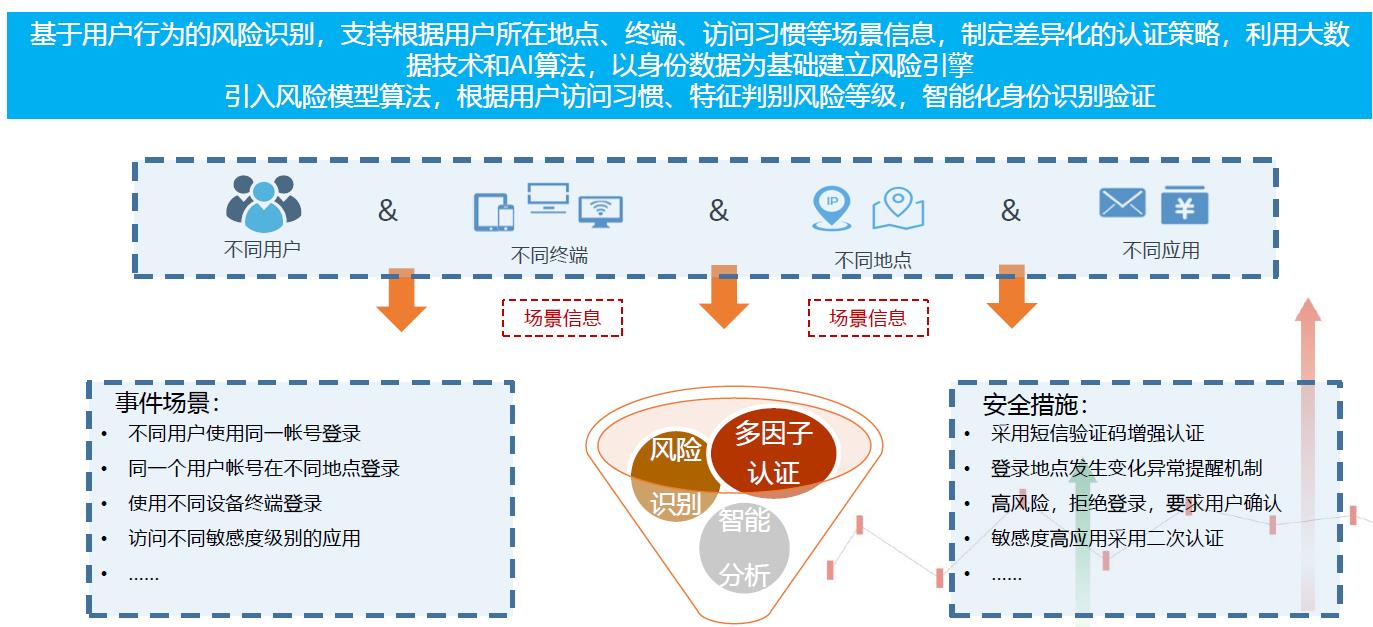

基于智能风险识别的安全认证策略:

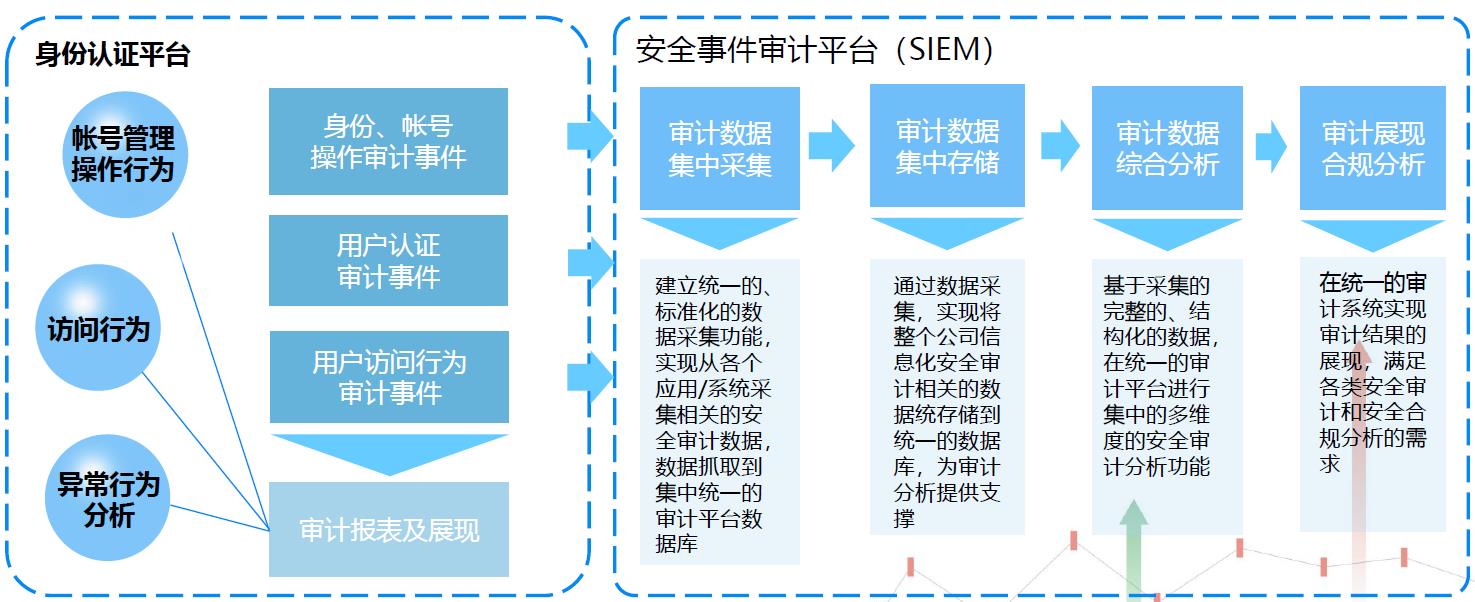

安全审计

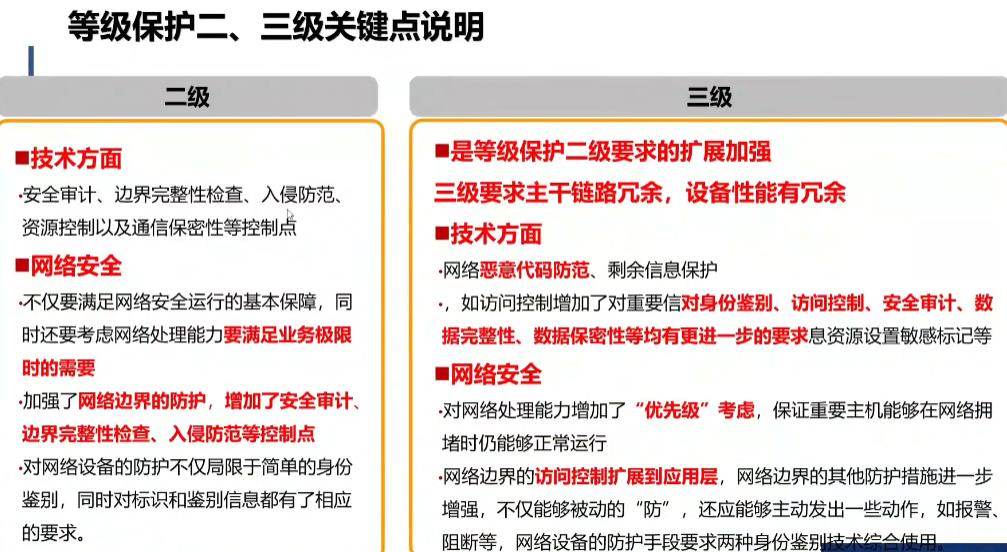

四、等保二、三级简介

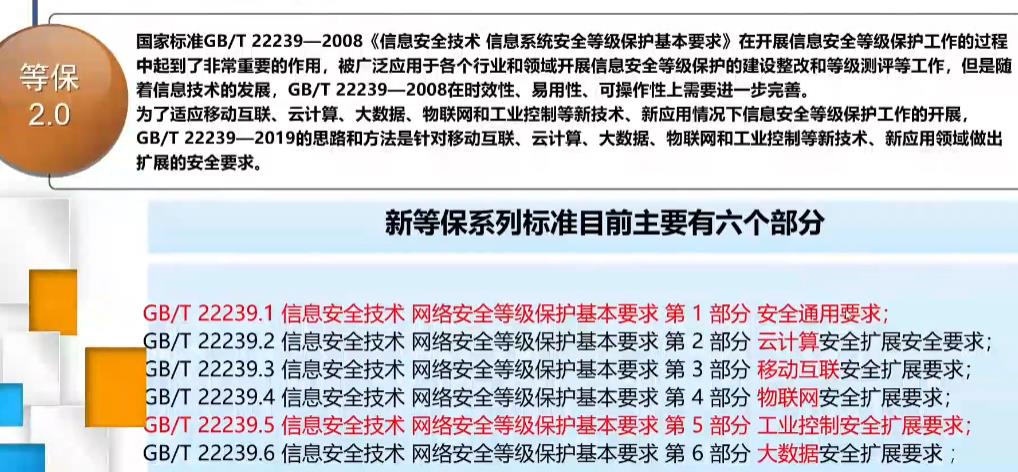

五、等保系列的六个部分

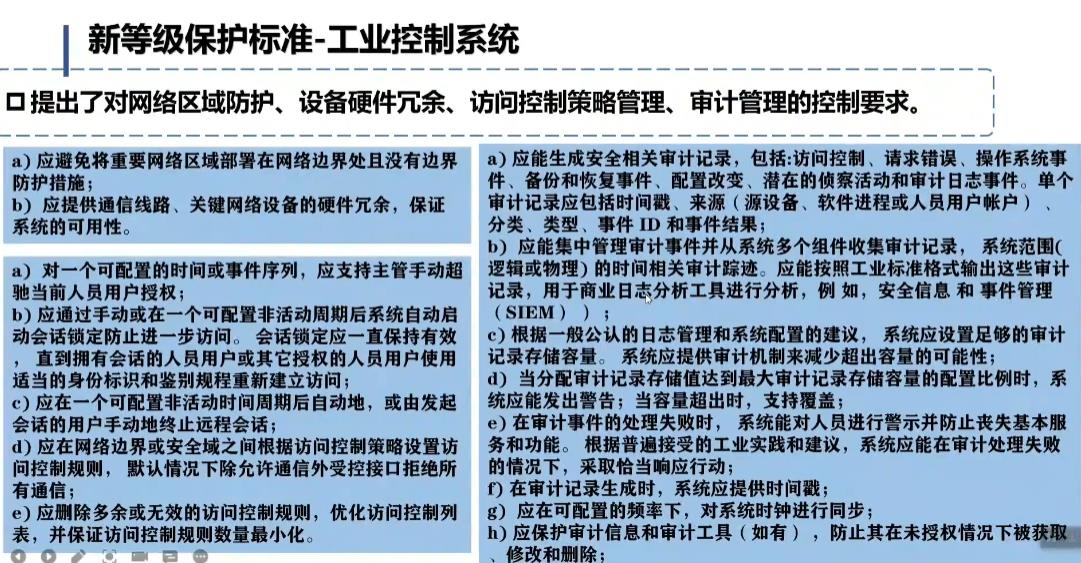

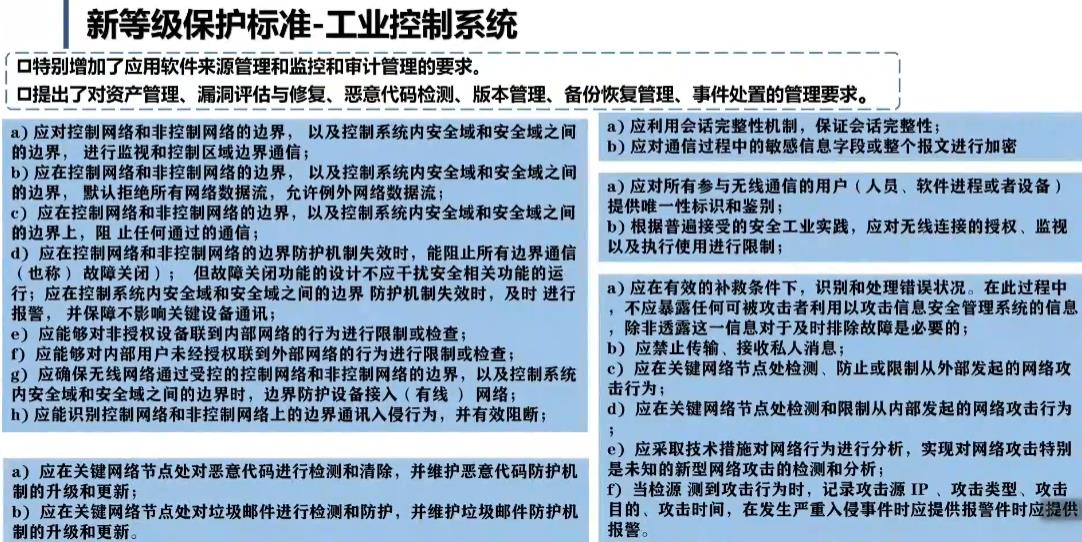

六、工业控制系统

以上是关于记录一个等保二的项目的漏洞处理的主要内容,如果未能解决你的问题,请参考以下文章