BurpSuite基础教程之基本介绍及环境配置

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了BurpSuite基础教程之基本介绍及环境配置相关的知识,希望对你有一定的参考价值。

参考技术A BurpSuite简介与介绍:请参考 百度百科 或 https://www.exehack.net/tag/burp-suite

简单理解即 :

Burp Suite是进行Web应用安全测试集成平台。它将各种安全工具无缝地融合在一起,以支持整个测试过程中,从最初的映射和应用程序的攻击面分析,到发现和利用安全 漏洞 。

BurpSuite 环境的安装配置

掌握简述

掌握Java环境变量的配置

掌握 浏览器 设置代理

掌握Burpsuite的基础用法

掌握Burpsuite插件的安装方法

步骤1:Java安装

参考前文: burpsuite_pro_v1.5.01安装与使用方法

步骤2: 环境变量配置

补充说明

环境变量是在操作系统中一个具有特定名字的对象,它包含了一个或者多个应用程序所将使用到的信息。例如Windows和DOS操作系统中的path环境变量,当要求系统运行一个程序而没有告诉它程序所在的完整路径时,系统除了在当前目录下面寻找此程序外,还应到path中指定的路径去找。用户通过设置环境变量,来更好的运行应用程序。

在开始菜单,找到“我的电脑”右键选择属性。

在属性窗口中,却换到“高级”选项卡。

在“高级”中点击“环境变量”,进入环境变量窗口。

在下方环境变量列表中知道变量名为“Path”的变量,双击进入编辑页面。

输入一个英文输入下的分号,在输入我们Java的安装目录(默认安装目录:C:\Program Files\Java\jre1.8.0_45\bin)

具体操作步骤如图:

步骤3: 浏览器代理设置

什么叫浏览器代理?

提供代理服务的电脑系统或其它类型的网络终端称为代理服务器(英文:Proxy Server)。一个完整的代理请求过程为:客户端首先与代理服务器连接,接着根据代理服务器所使用的代理协议,请求对目标服务器创建连接、或者获得目标服务器的指定资源。而所谓的浏览器代理就是给浏览器指定一个代理服务器,浏览器的所有请求都会经过这个代理服务器。

如何设置浏览器代理?

1.IE浏览器的代理设置

这里以Internet Explorer 11 为例,其他版本IE浏览器设置类似。

打开浏览器,在右上角工具中选择Internet选项,或者在菜单栏选择工具;Internet选项

1. 选择“连接选项卡”

2. 选择“局域网设置”

3. 在“为LAN使用代理服务器”前打勾

4. 地址输入127.0.0.1端口输入8080(注:在BurpSuite中默认为8080端口,其他端口请修改BurpSuite配置)

2: 谷歌浏览器 的代理设置

这里以Google Chrome 54.0.2840.87 m为例,其他版本设置类似。

谷歌浏览器 的设置类似于IE浏览器,在谷歌浏览器,下拉找到地址栏输入chrome:/ttings/打开设置“更改代理服务器设置”,将弹出Internet属性窗口,然后参考IE浏览器的设置方法即可。

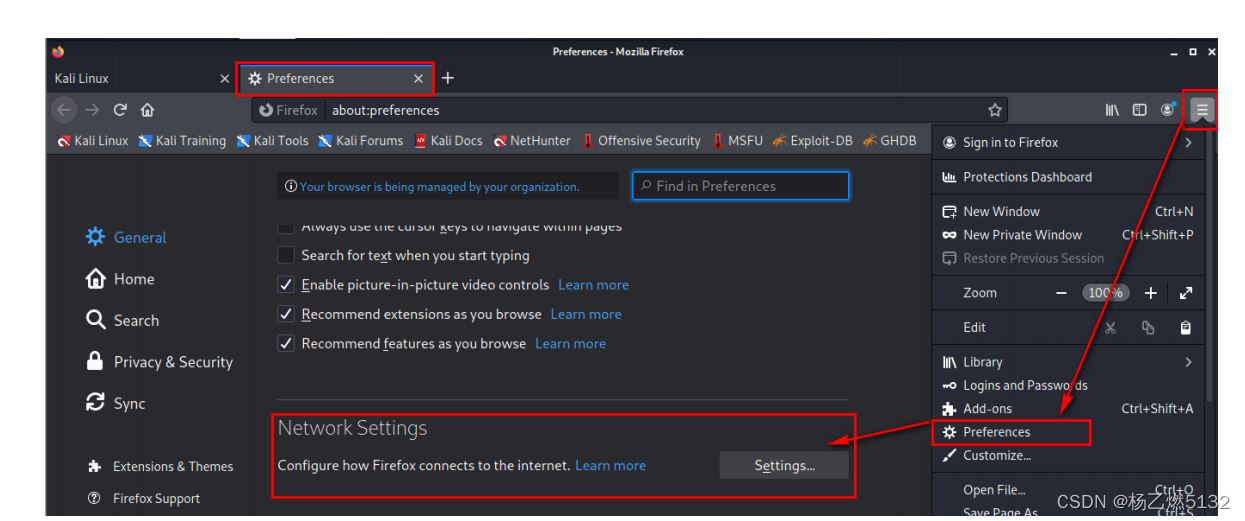

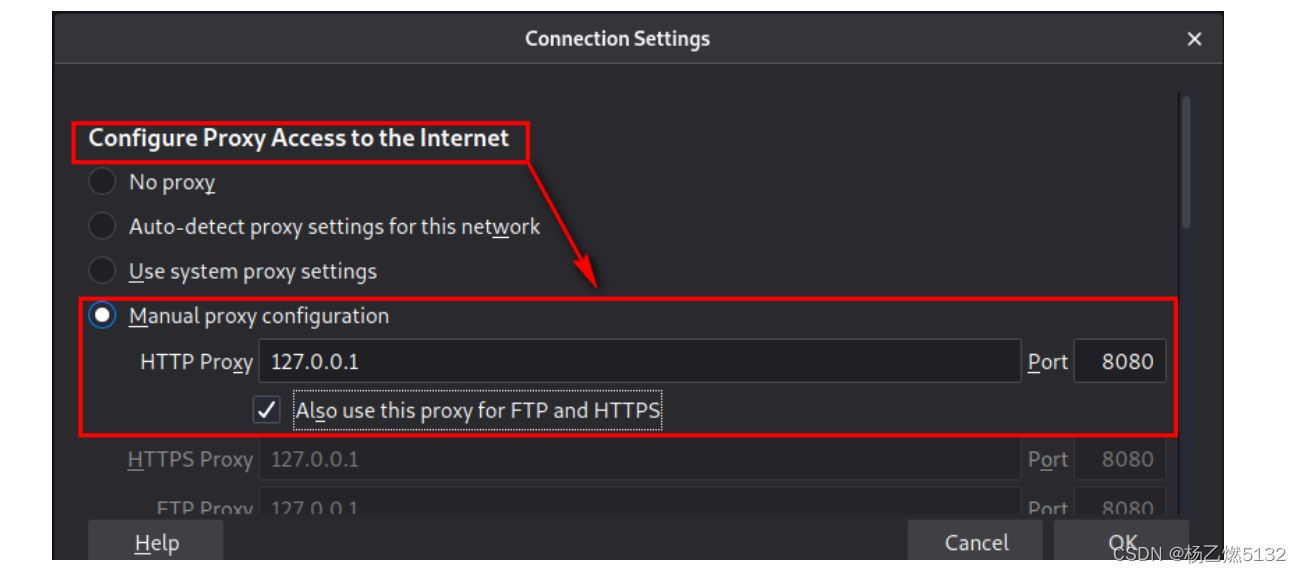

3.火狐浏览器的代理设置

在火狐浏览器右上角打开菜单中选择选项依次选择“高级”->“网络”->“设置”->“手动配置代理”,然后HTTP代理设置为127.0.0.1端口设置为8080

注:在BurpSuite中默认为8080端口,其他端口请修改BurpSuite配置

PS:其他浏览器设置方法基本类似,不再叙述。

步骤4:启动Buresuite

在完成环境安装及环境变量的设置后,就可以启动burpsuite。

可以通过双击“BurpLoader.jar”直接启动或者通过CMD命令行启动。

启动后首先会看到的是burpsuite的声明窗口,与他启动方式的简单说明。

点击“I Accept” 接受该条款,进入程序主页面。

现在可以通过分析/修改代理服务器的流量从而修改用户与服务器之间的请求响应,通过修改请求/响应达到我们需要的目的。

例如:前端上传绕过,抓取表单数据等。

步骤5:插件的安装

BurpSuite给出了两种插件安装方法,一种是在线安装:通过BApp Store安装插件;第二种是本地安装:添加本地环境中的插件。

在BApp Store中安装插件

在BApp Store中包含了大部分常用的插件。

示例安装一个CSRF的扫描插件。我们找到CSRF Scanner,点击Install,按钮状态变为Installing。

安装完成后,按钮状态变为Reinstall。同时右上角多出一个新的模块。

现在即可回到Extensions模块中,此时列表中已经列出安装的插件,同时在下边显示插件的基本信息。

安装自定义插件

点击add按钮,会弹出根据插件类型选择插件的目录,这里选择一个java的 sql map插件。

点击Next后,列表中已经有了SQLMAP的插件。

Burpsuite 使用教程

目录

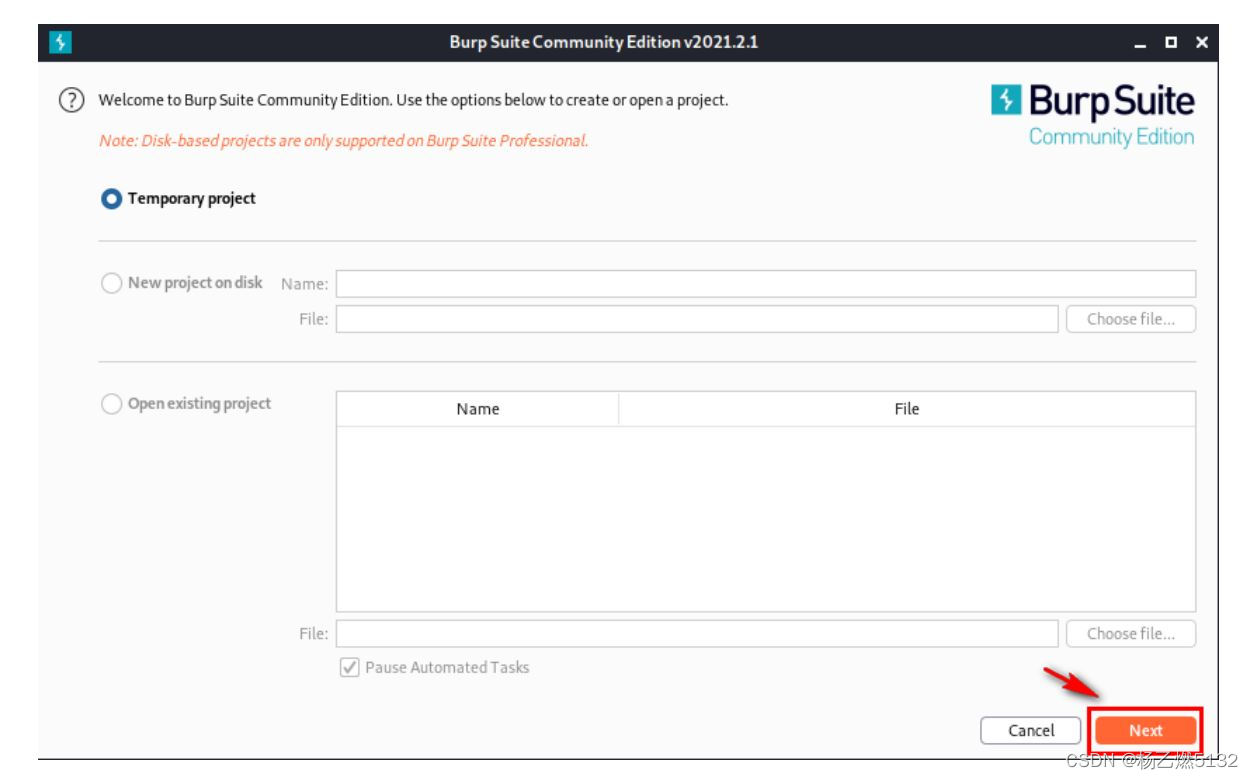

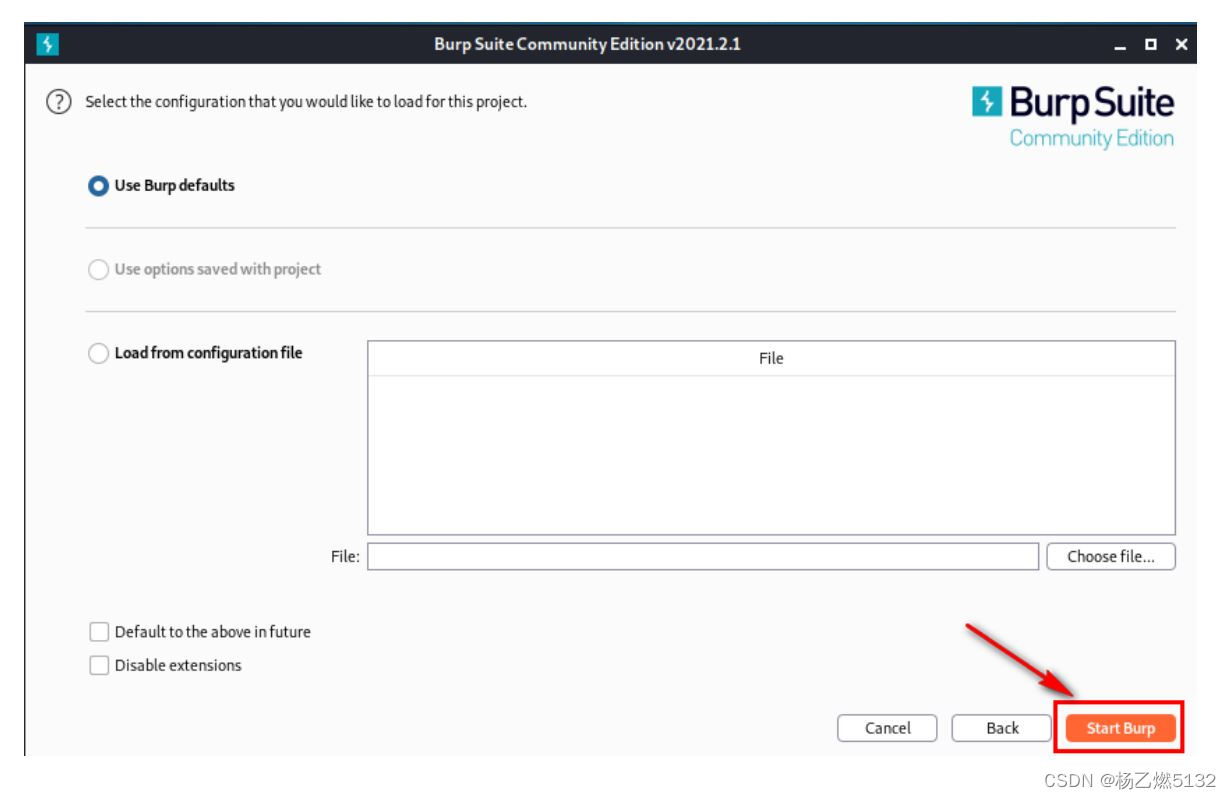

2、点击 Next,进入下一个页面,点击 Start Burp 启动。

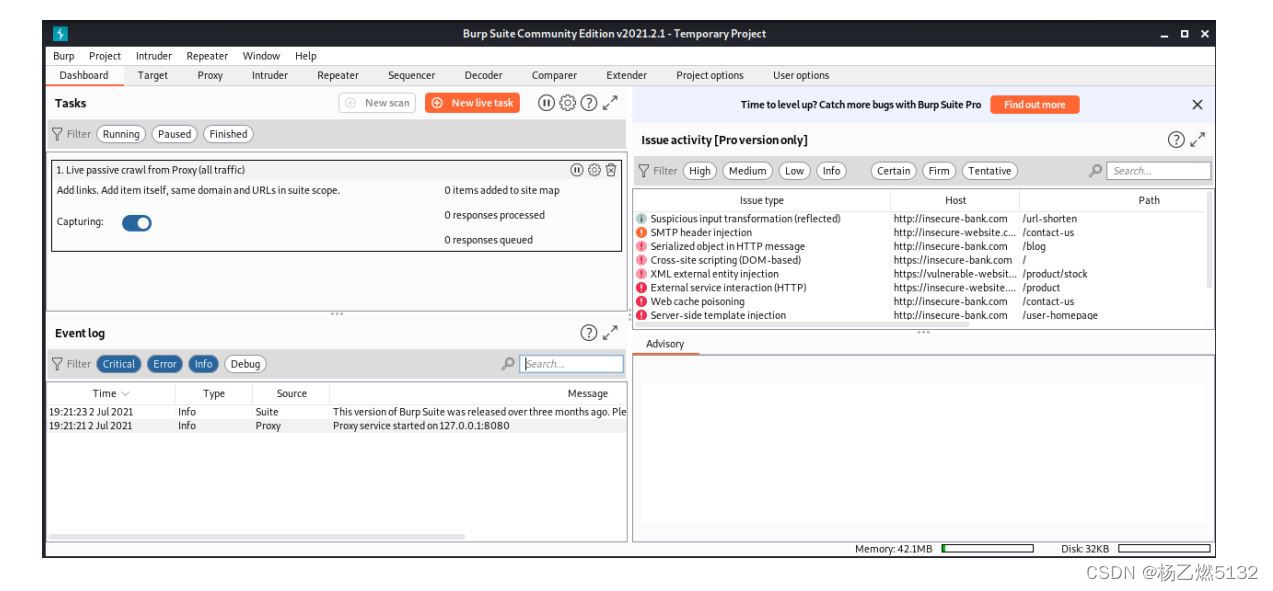

一、简介

Burpsuite 是用于攻击 web 应用程序的集成平台。它包含了许多 Burp 工具,这些不 同的 Burp 工具通过协同工作,有效的分享信息,支持以某种工具中的信息为基础供另一 种工具使用的方式发起攻击。这些工具设计了许多接口,以促进加快攻击应用程序的过 程。所有的工具都共享一个能处理并显示 HTTP 消息,持久性,认证,代理,日志,警 报的一个强大的可扩展的框架。它主要用来做安全性渗透测试。其多种功能可以帮我们 执行各种任务.请求的拦截和修改,扫描 web 应用程序漏洞,以暴力破解登陆表单,执行会话 令牌等多种的随机性检查。

二、Kali 下的基本配置及使用

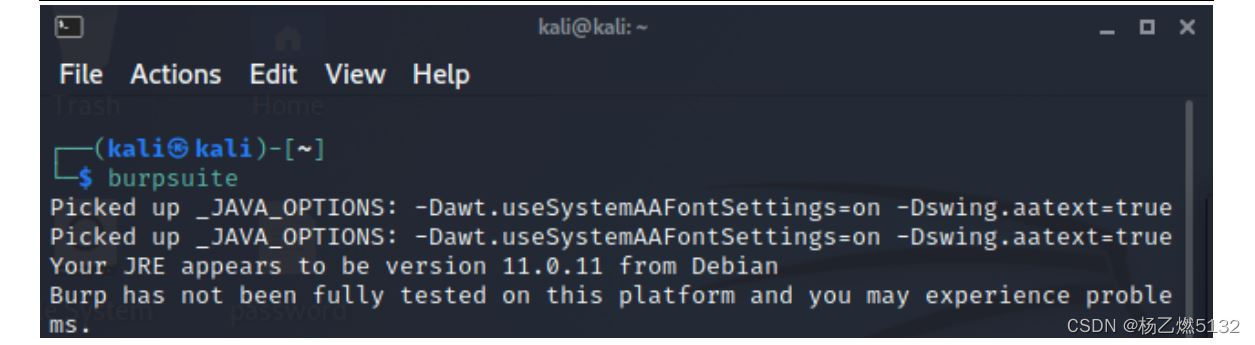

1、 启动 burpsuite

在命令行输入 burpsuite 直接打开。$burpsuite

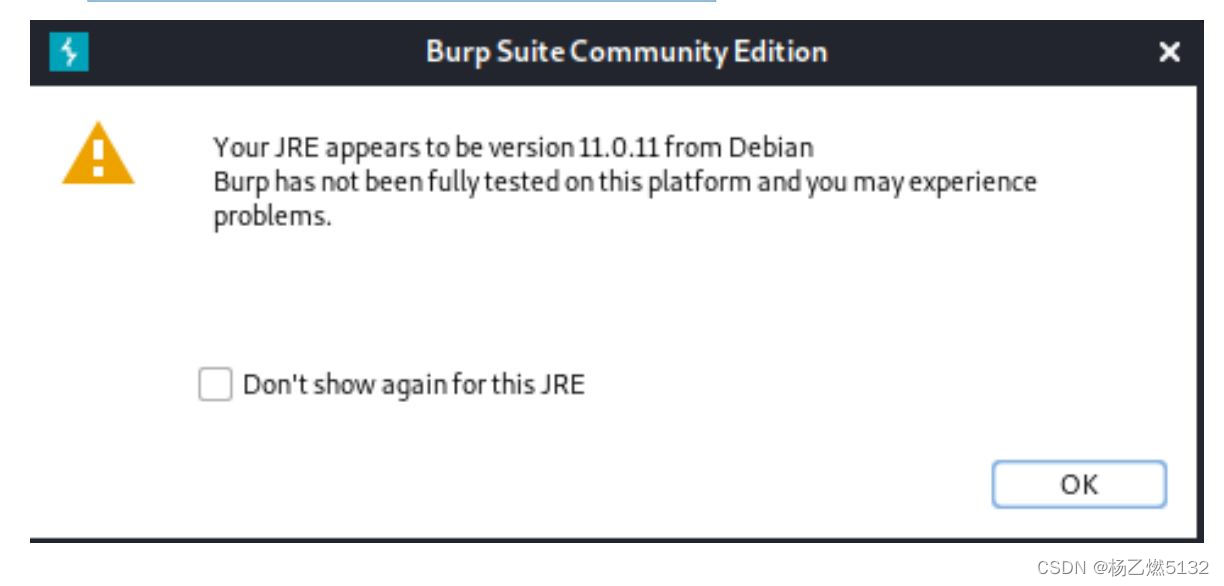

新版本的 Kali 可能会出现以下提示,直接跳过

2、点击 Next,进入下一个页面,点击 Start Burp 启动。

三、基本功能配置及使用

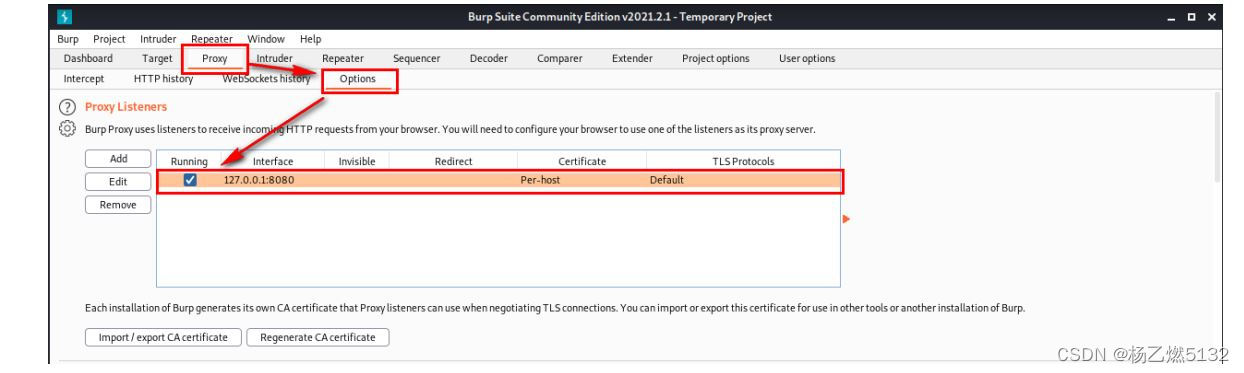

3.1、 Burpsuite 代理截获通信的配置及使用

1、浏览器代理配置 要使用 Burpsuite 截获浏览器的通信数据,需要将浏览器中的代理设置为 Burpsuite 软件中的代理配置(Burpsuite 代理默认监听 127.0.0.1:8080 端口)

注:各个浏览器的代理设置方法略有区别,以下以 firefox 浏览器为例,其他浏览器 请上网查询相关代理设置方法。

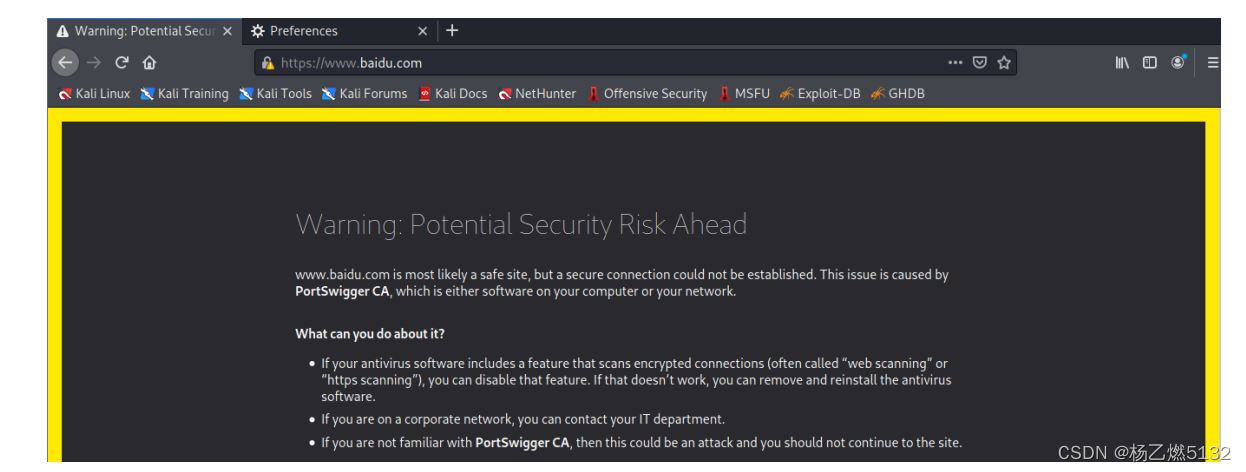

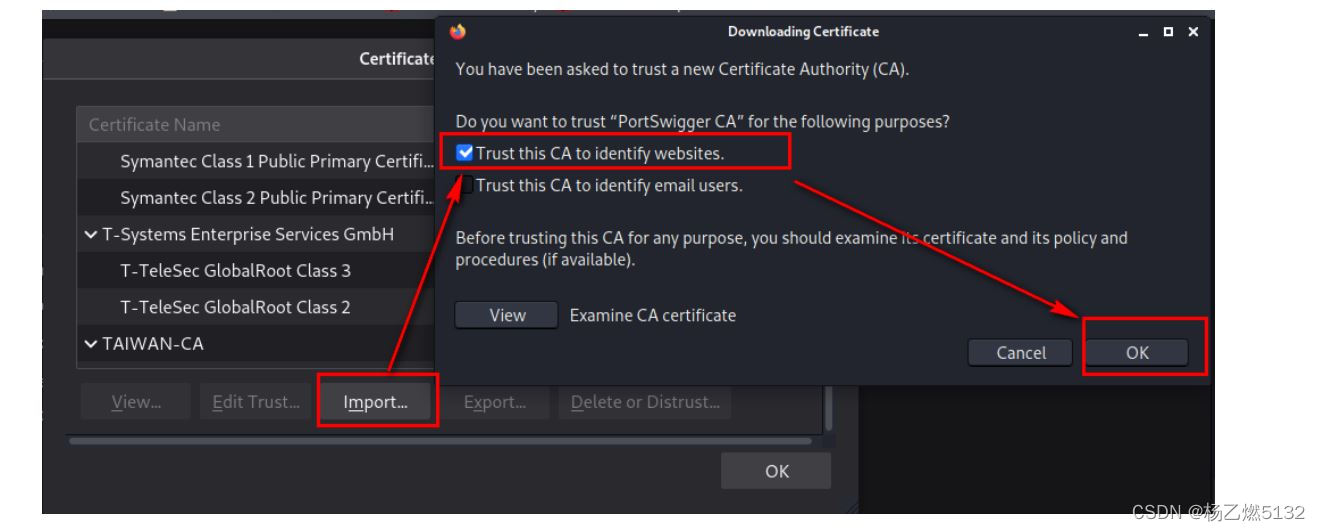

3.2、CA 证书问题配置

如果使用 burpsuite 代理访问启用 https 协议的网站,会出现报警,需要进行 CA 证 书的配置。 (1)Burp 导出证书

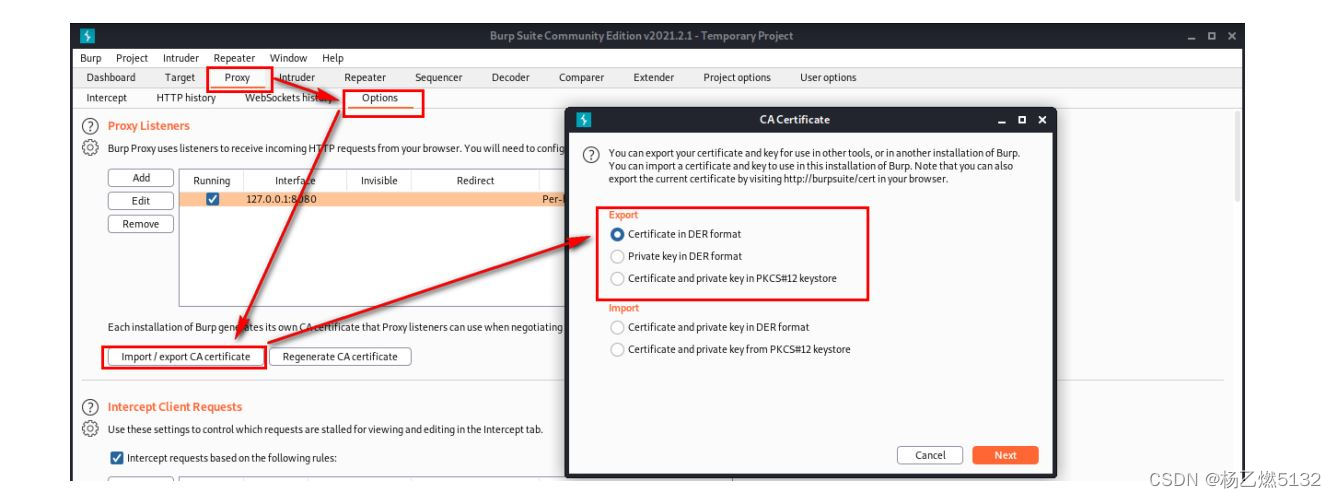

方法一:在 Burp 中进行配置,导出证书。

(1)Burp 导出证书

方法一:在 Burp 中进行配置,导出证书。

Export 建议选择第一个,不需要私钥,然后进行导出,再到浏览器中导入。

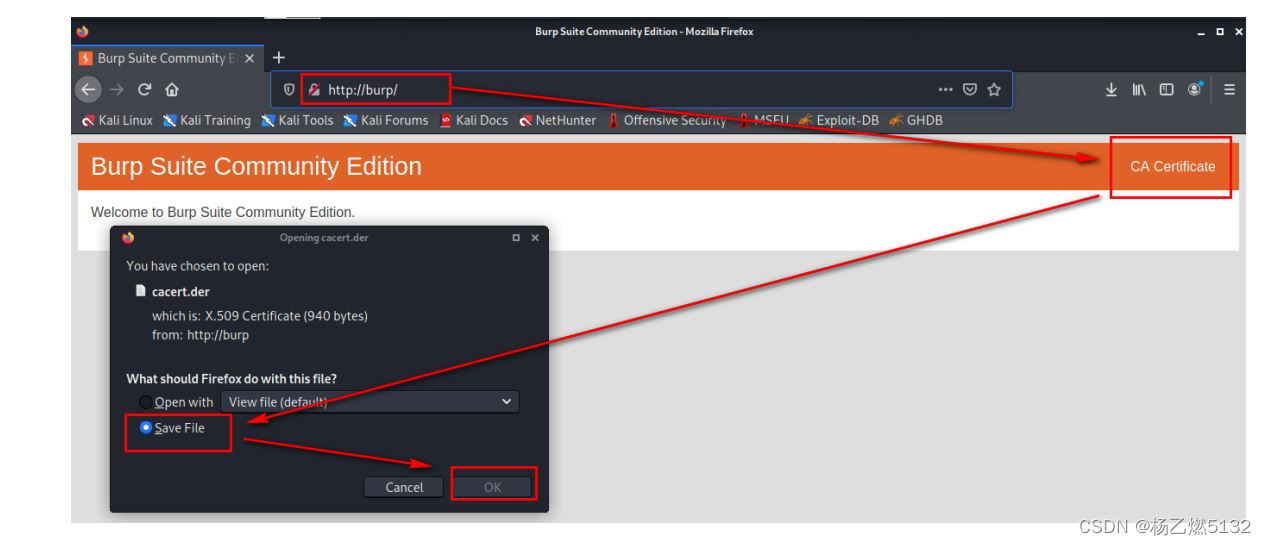

方法二:访问“http://burp”,保存证书。

Export 建议选择第一个,不需要私钥,然后进行导出,再到浏览器中导入。

方法二:访问“http://burp”,保存证书。

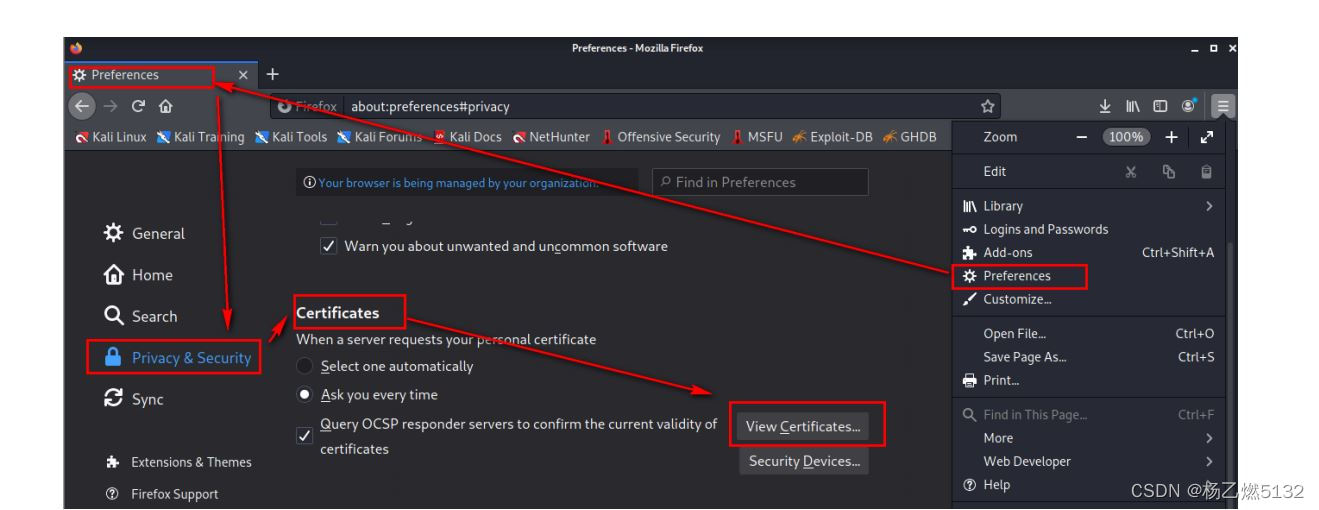

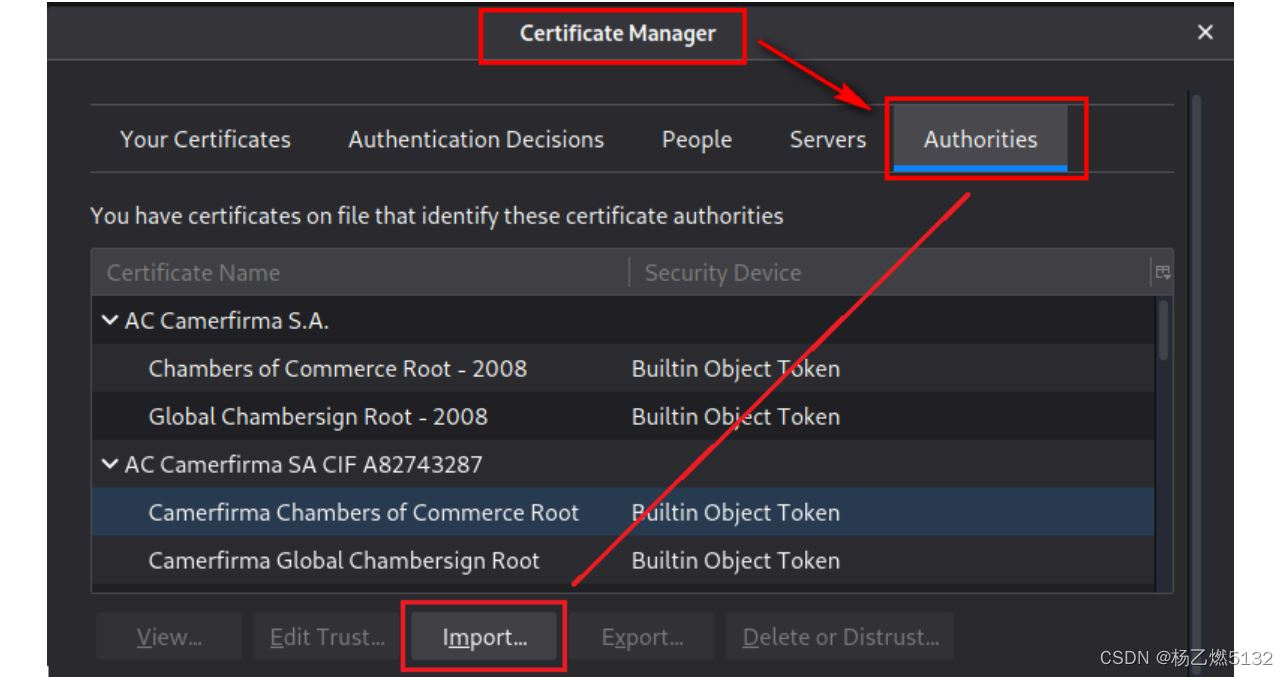

(2)浏览器导入证书

以 FireFox 为例,打开“Perference --> Advanced”进行导入

(2)浏览器导入证书

以 FireFox 为例,打开“Perference --> Advanced”进行导入

3.3、通信数据截获

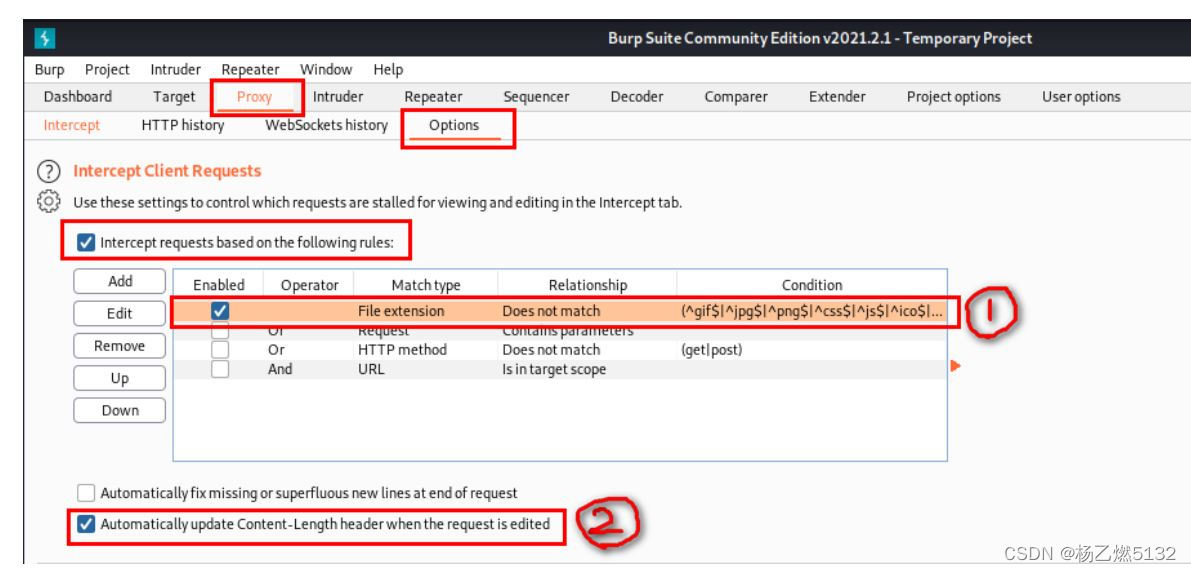

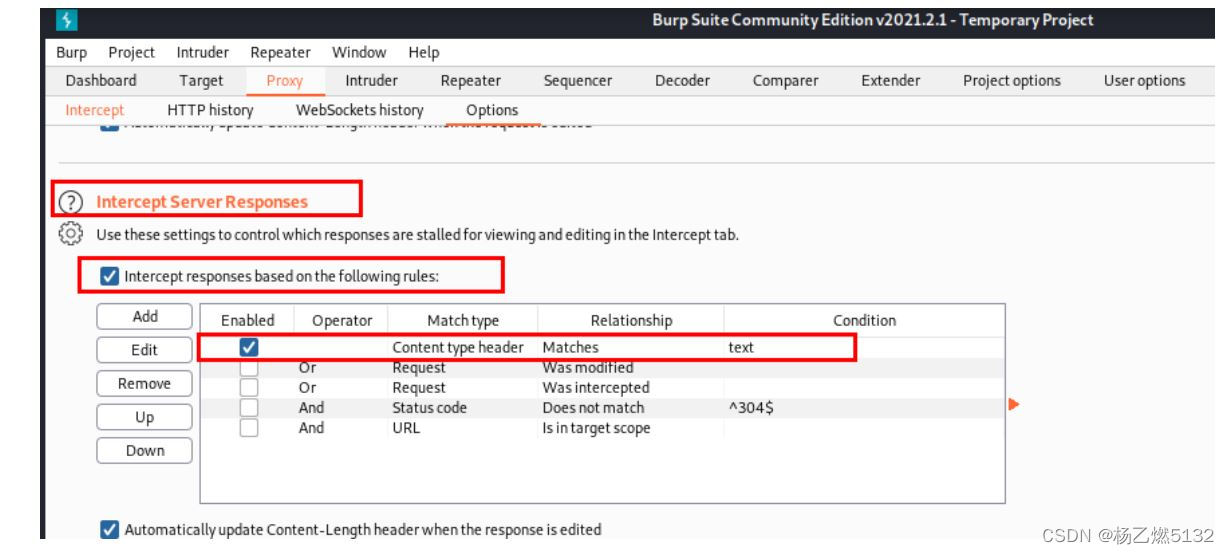

默认 Burp 是开启通信数据截获的,当启动 Burp 后就,访问网页就可以看到截获的 信息。 注意:Burp 默认拦击请求(request)流量,不拦截响应(response)流量。如果想要拦

截 Response,或者自定义,需要设置“Proxy --> Options”的相关选项。

(1)自定义截获请求

注意:Burp 默认拦击请求(request)流量,不拦截响应(response)流量。如果想要拦

截 Response,或者自定义,需要设置“Proxy --> Options”的相关选项。

(1)自定义截获请求

解释:

不截获 GIF,JPG 等一些图片文件或者 JS 这样的资源文件,因为通常这些文件不存在漏洞; 两个选项(Auto 开头),第二个建议勾选。

(2)自定义截获响应 默认不截获,可以打上勾,默认勾选的是:text 形式,就是网页信息。

解释:

不截获 GIF,JPG 等一些图片文件或者 JS 这样的资源文件,因为通常这些文件不存在漏洞; 两个选项(Auto 开头),第二个建议勾选。

(2)自定义截获响应 默认不截获,可以打上勾,默认勾选的是:text 形式,就是网页信息。

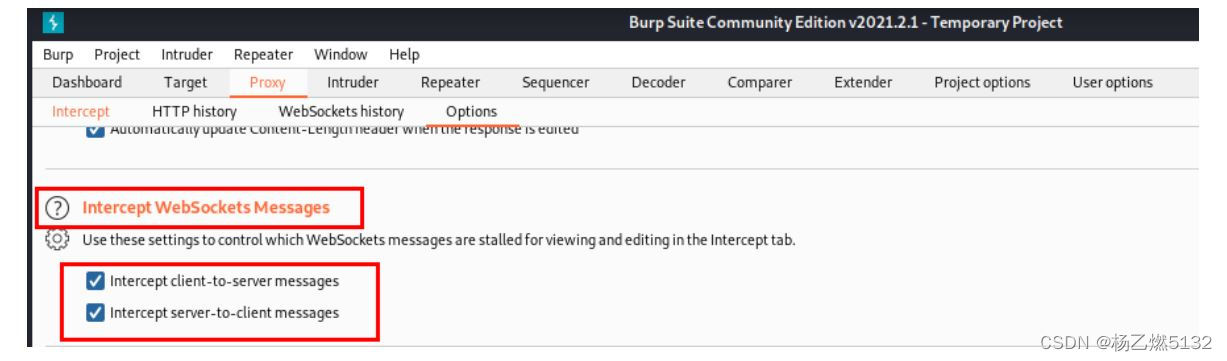

(3)自定义截获 WebSocket(需要可以配置)

(3)自定义截获 WebSocket(需要可以配置)

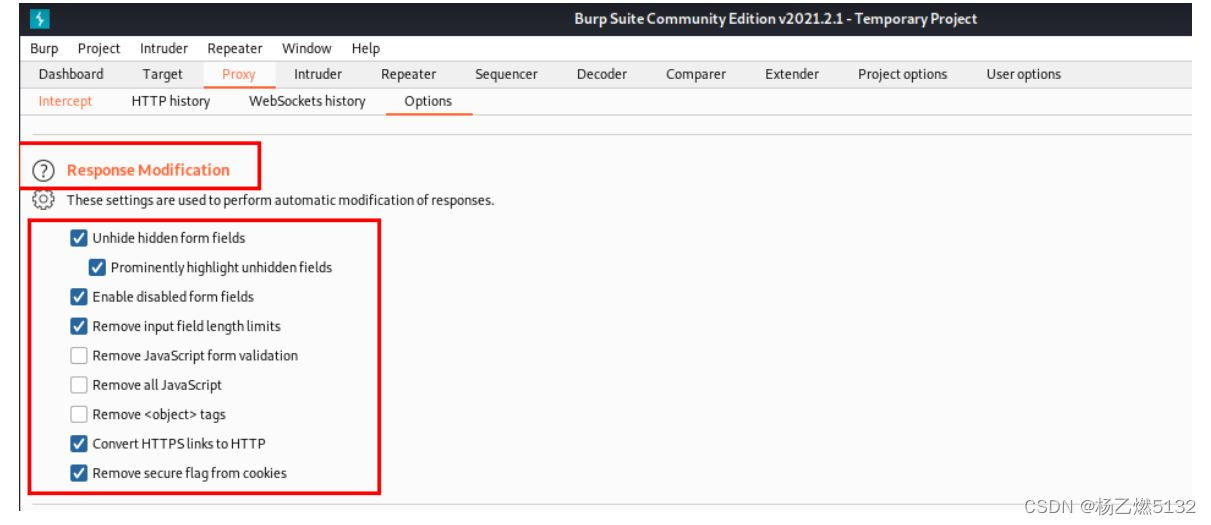

(4)响应修改项

可以适当地修改相应内容,来更好地渗透,建议勾选以下较为有用的选项。

(4)响应修改项

可以适当地修改相应内容,来更好地渗透,建议勾选以下较为有用的选项。

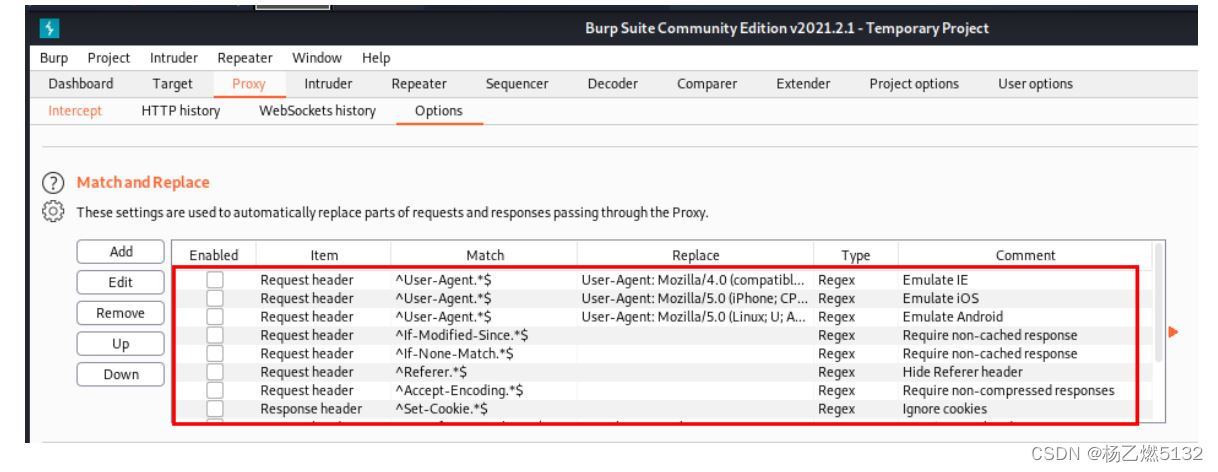

(5)匹配替换

可以把所有的请求或者响应中的某些参数修改,在后边的渗透过程中可能会用到,

方便操作。

(5)匹配替换

可以把所有的请求或者响应中的某些参数修改,在后边的渗透过程中可能会用到,

方便操作。

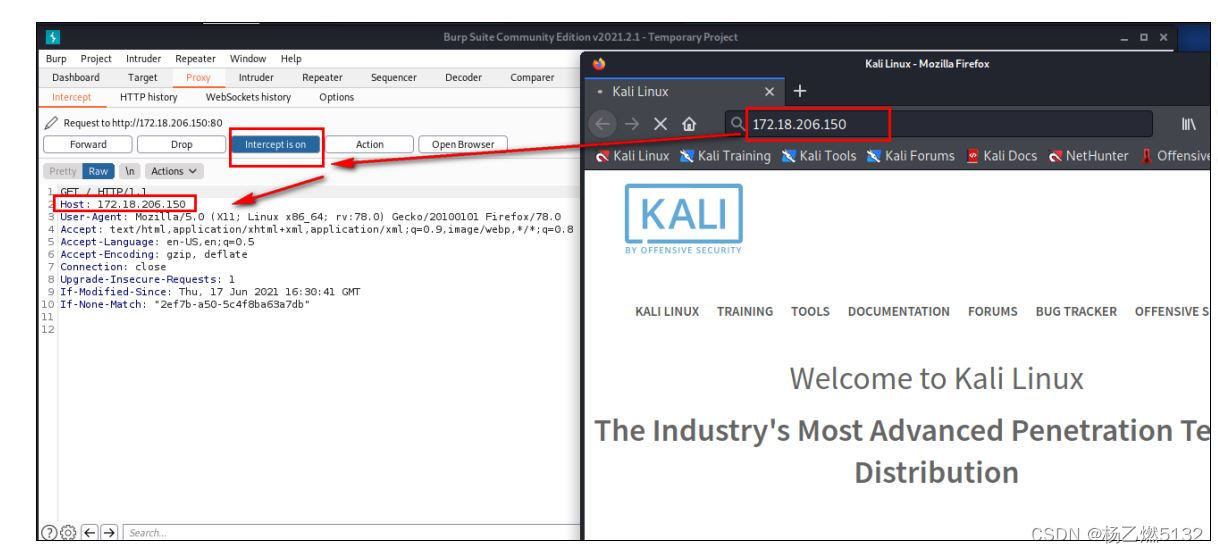

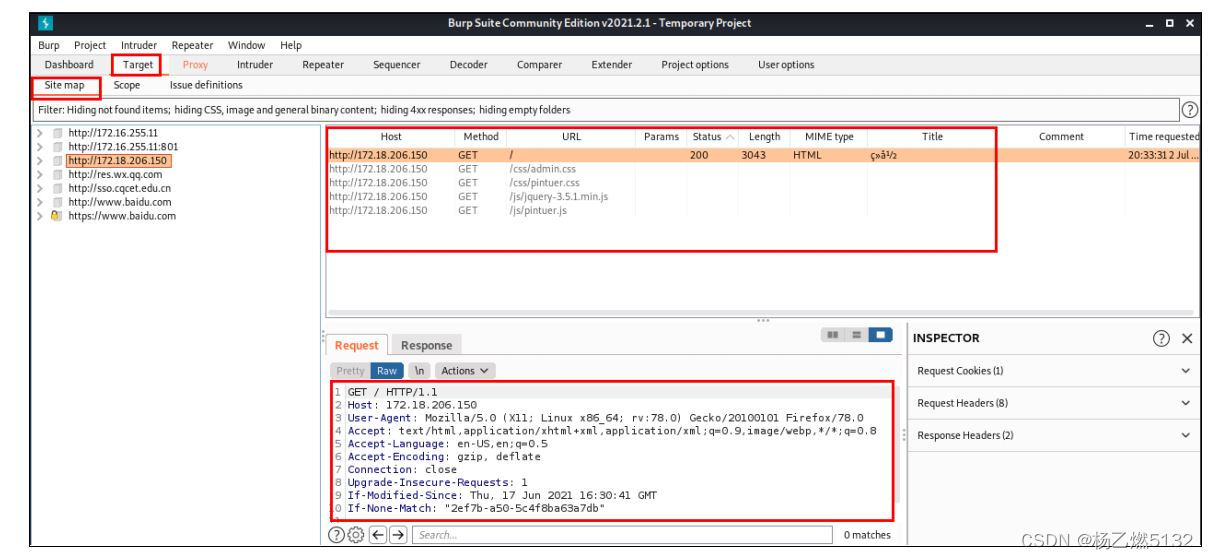

(6)截获演示

测试的目标:172.18.206.150

Kali 机器 IP:172.18.211.100

使用浏览器访问一次,截获成功,然后查看 Target 就可以看到访问过的网站:

(6)截获演示

测试的目标:172.18.206.150

Kali 机器 IP:172.18.211.100

使用浏览器访问一次,截获成功,然后查看 Target 就可以看到访问过的网站:

解释:

这里灰色和黑色的区别是:黑色 URL 是我实际访问到的,灰色的是可以访问,但没有访问的,

其实就是 Burp 自动爬网的结果。

解释:

这里灰色和黑色的区别是:黑色 URL 是我实际访问到的,灰色的是可以访问,但没有访问的,

其实就是 Burp 自动爬网的结果。

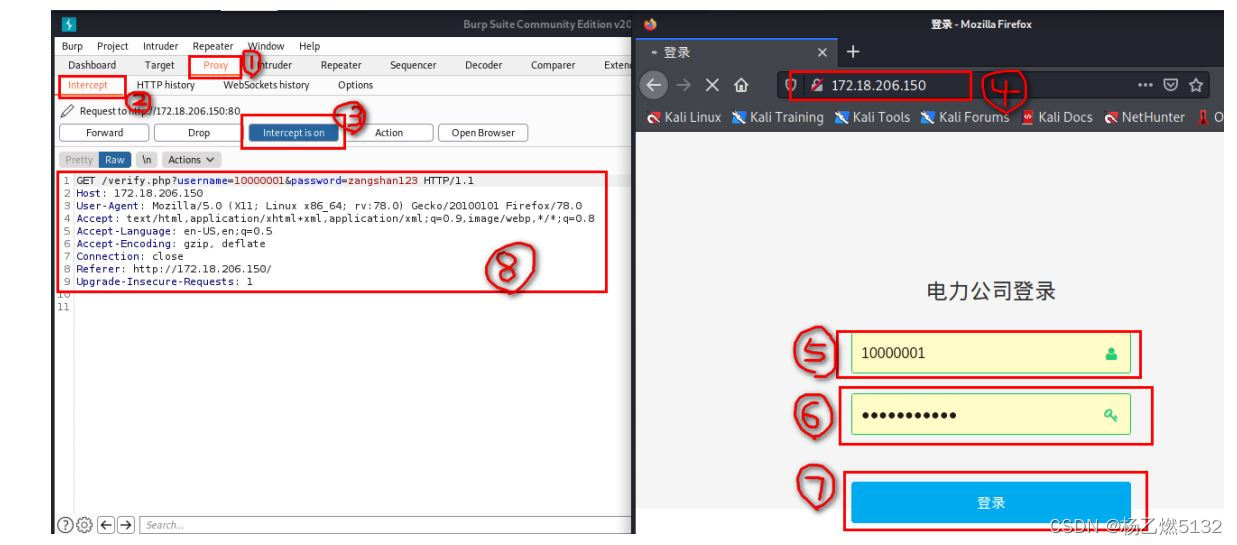

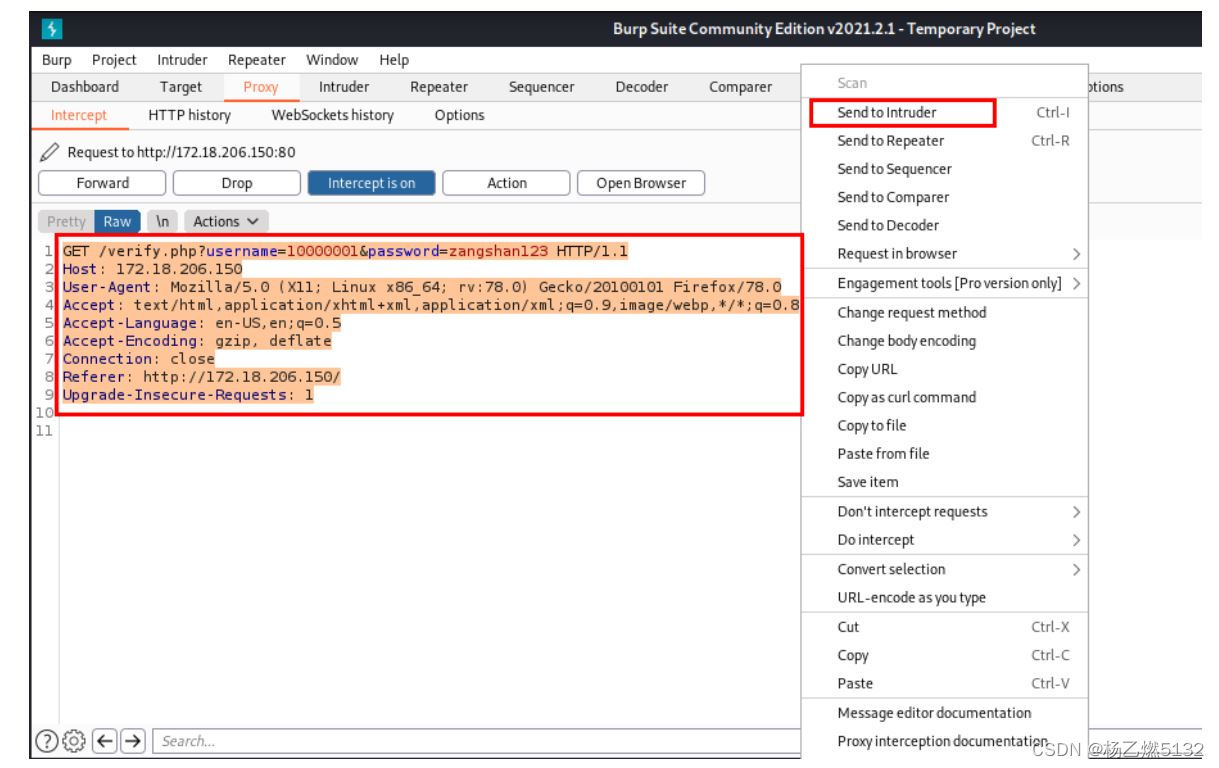

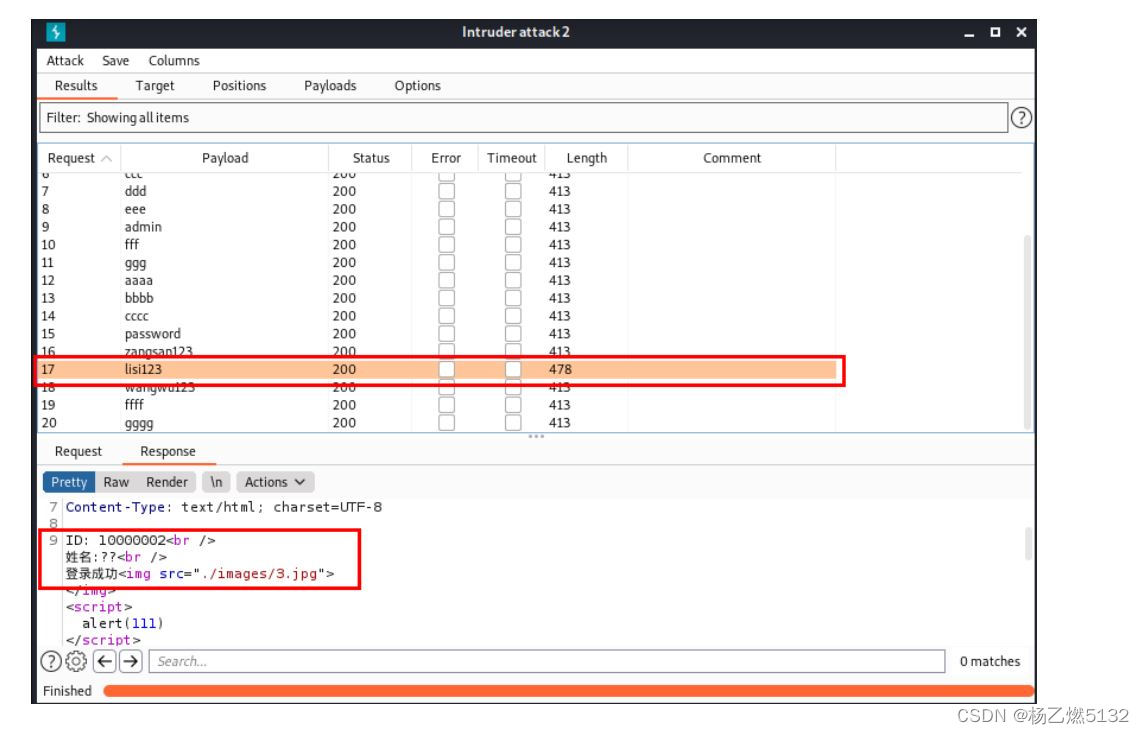

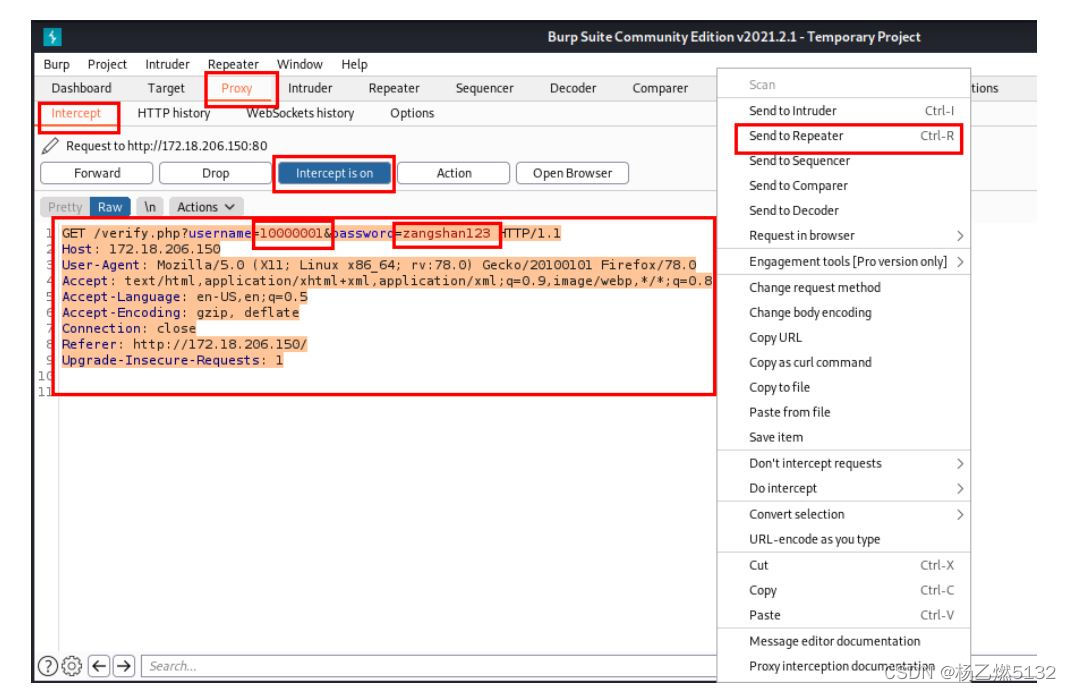

3.4 Burpsuite Intruder

Burpsuite Intruder 功能可以理解为暴力破解。 以暴力破解目标 172.18.206.150 账号密码为例: (1)浏览器访问 172.18.206.150,使用 burp 截获通信数据 (2)选中截获的通信数据,右键选择“send to intruder”,使用 burp 截获通信数据

(2)选中截获的通信数据,右键选择“send to intruder”,使用 burp 截获通信数据

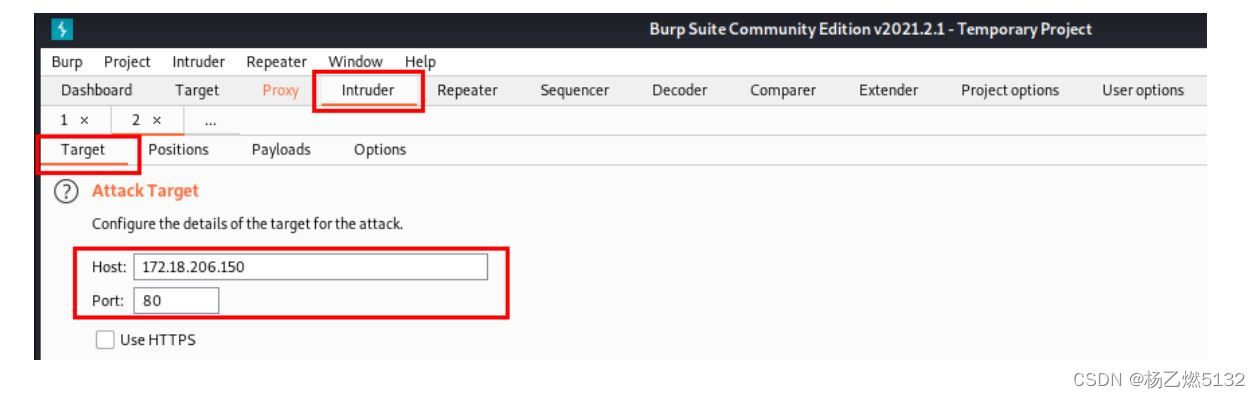

点击进入“Intruder”模块,查看攻击目标(Target)配置,burp 会根据截获的通信 数据自动填充目标和端口。

点击进入“Intruder”模块,查看攻击目标(Target)配置,burp 会根据截获的通信 数据自动填充目标和端口。

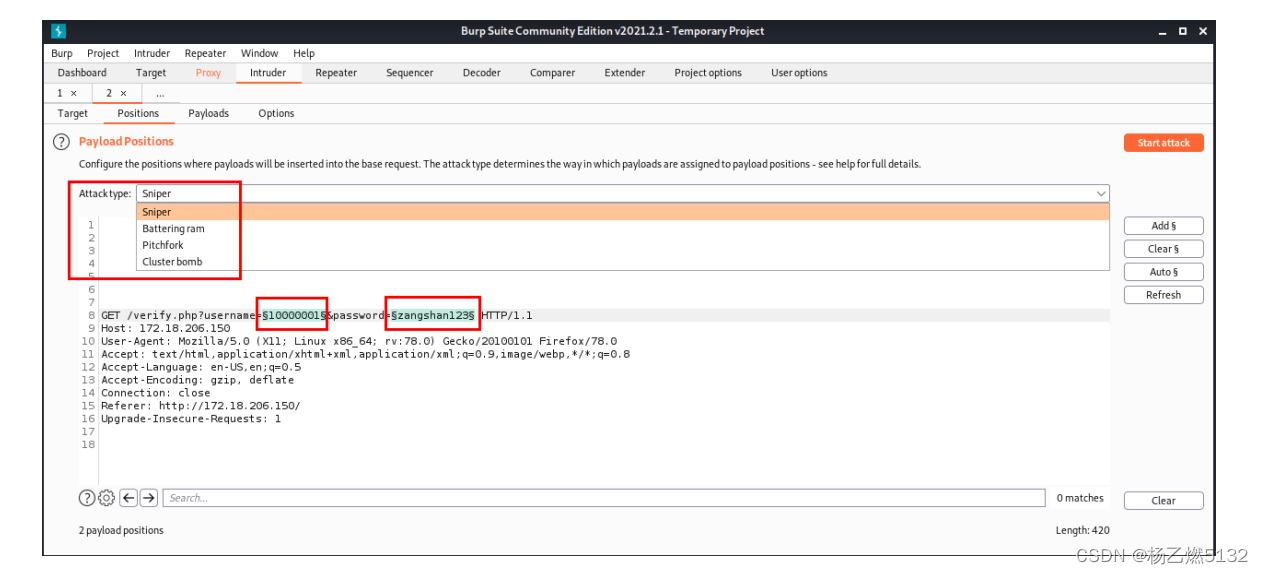

(3)点击进入“Positions”,配置暴力破解攻击的攻击方式和攻击的位置(参数)

(3)点击进入“Positions”,配置暴力破解攻击的攻击方式和攻击的位置(参数)

要重点注意的是上方的 Attack type(攻击类型),总共有四种:

Sniper

方式:

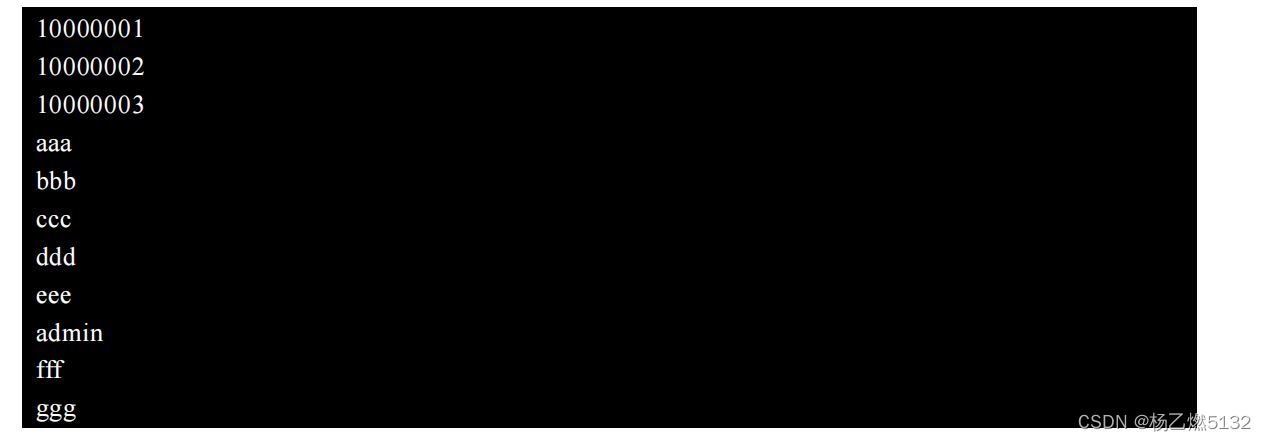

新建一个用户字典:user 用来破解用户名

要重点注意的是上方的 Attack type(攻击类型),总共有四种:

Sniper

方式:

新建一个用户字典:user 用来破解用户名

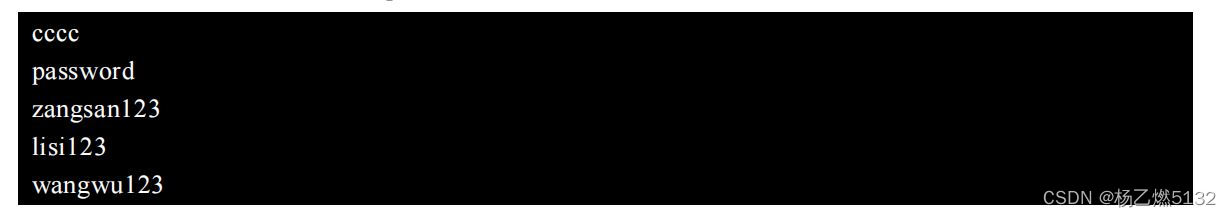

再新建一个密码字典:pass 用来破解密码:

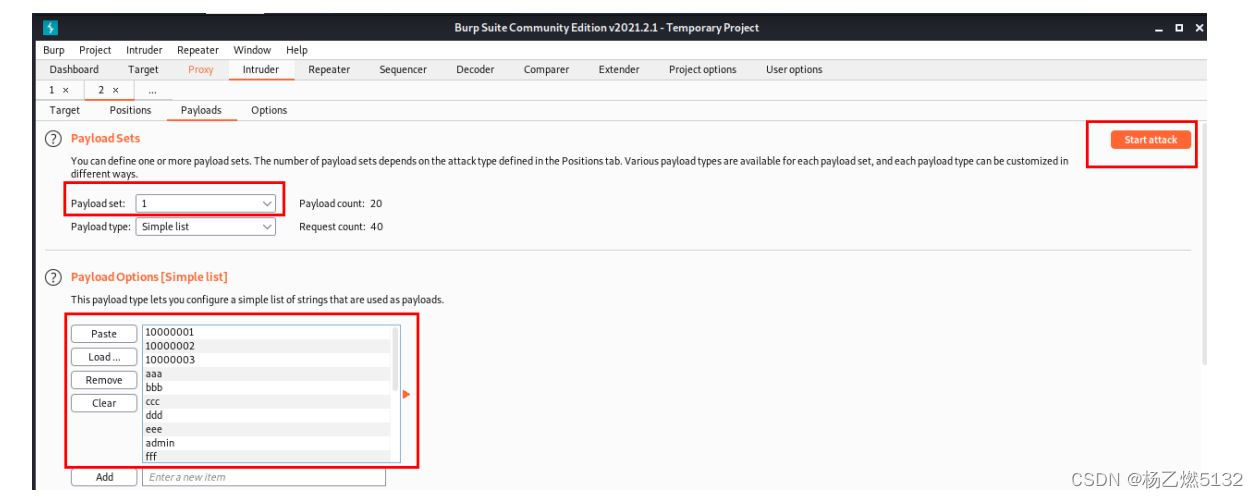

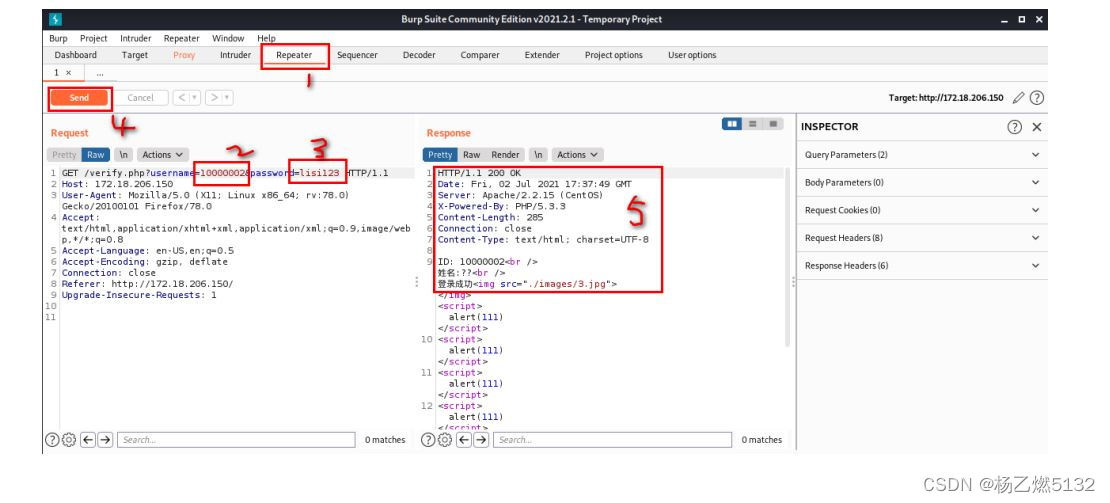

通过观察可以发现:Sniper 方式是固定第二个位置的值(默认值),然后对第一个位置利用 字典暴破,字典循环完之后固定第一个位置(默认值),暴破第二个位置。 1、Battering ram: 通过和上边一样的导入测试之后,发现这种爆破方式是:第一个位置和第二个位置的值一样, 都是字典里面的条目。显然,想爆破用户名密码不能用这种方式。 2、Pitchfork: 这种方式就不能只指定一个字典文件了:需要在 Payload set 1 里面指定 user 文件,在 Payloa d set 2 里面指定 pass 文件。 观察结果会发现,这种方式的爆破方法是,取第一个字典的第 n 项和第二个字典的第 n 项组 合进行爆破。显然这种方式不适合用户名密码爆破 3、Cluster Bomb: 这种方式是最完善的,用 User 里面的每一项和 Pass 里面的每一项都进行组合,来爆破。所以 在这里爆破用户名密码适合使用这一种。 4、 Burpsuite Repeater Repeater 是 burpsuite 的一个重要功能,可以将我们截获的通信数据进行修改后重新发送给服 务器。是渗透测试经常用到的一个功能。

以上是关于BurpSuite基础教程之基本介绍及环境配置的主要内容,如果未能解决你的问题,请参考以下文章