windows和centos证书

Posted

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了windows和centos证书相关的知识,希望对你有一定的参考价值。

在平时访问网站时总会遇到一些不信任网站,例如12306网站。那思考过如何把那些不受信任的网站变为信任呢。

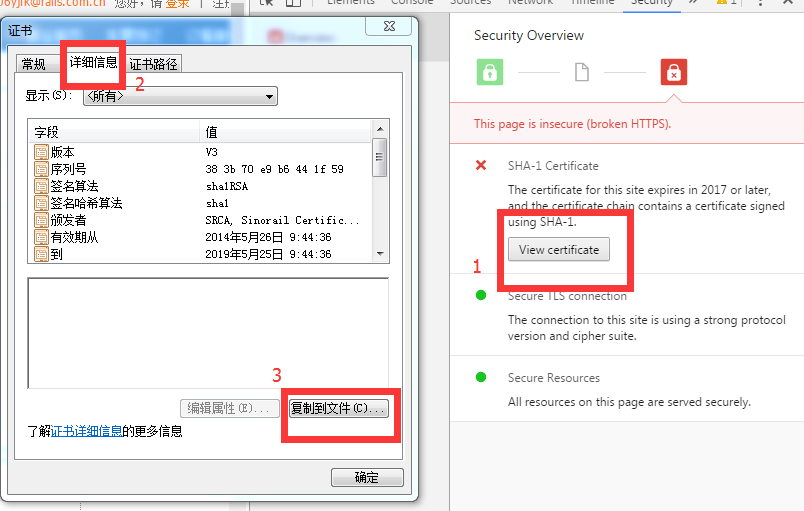

一、windows中出现的不信任网站该如何解决。

①按F12(我用的qq浏览器)查看证书,并且把证书导出。

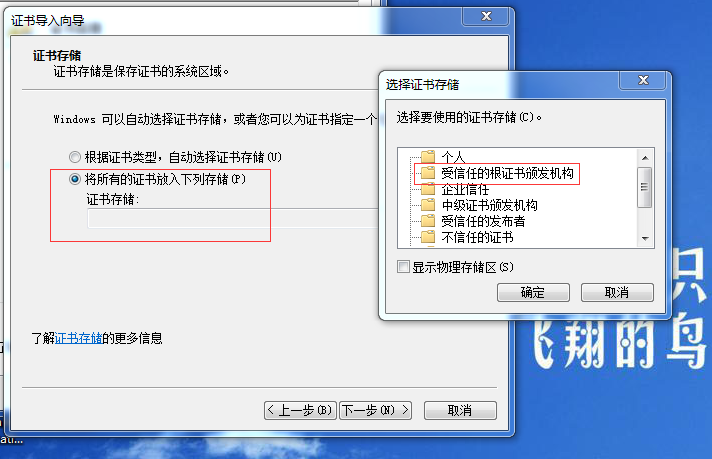

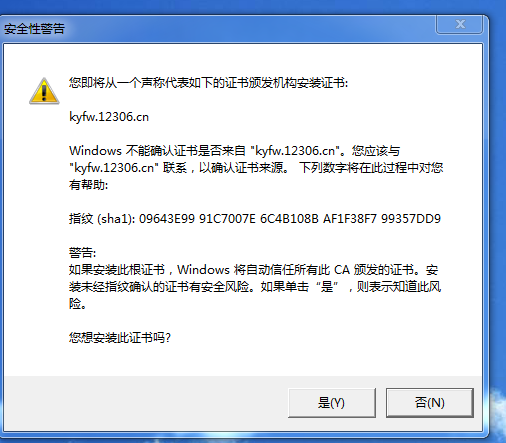

②打开证书开始傻瓜式安装证书。

③导入到可信任根证书颁发机构。

④然后下次访问就不会再次提醒是不信任网站了。

二、那centos中中证书又该如何颁发的呢。

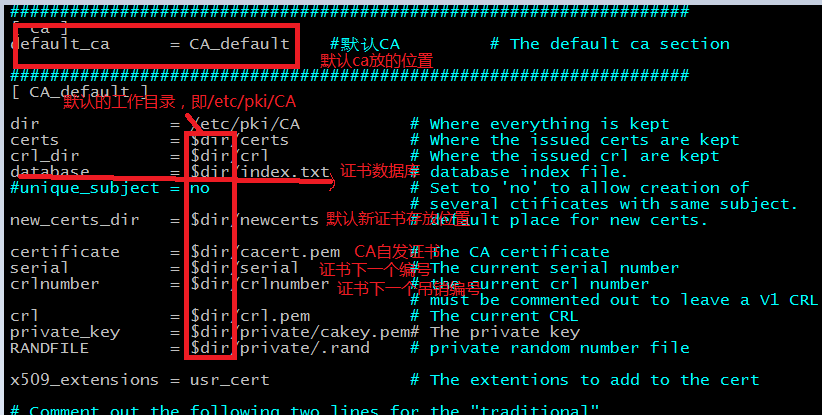

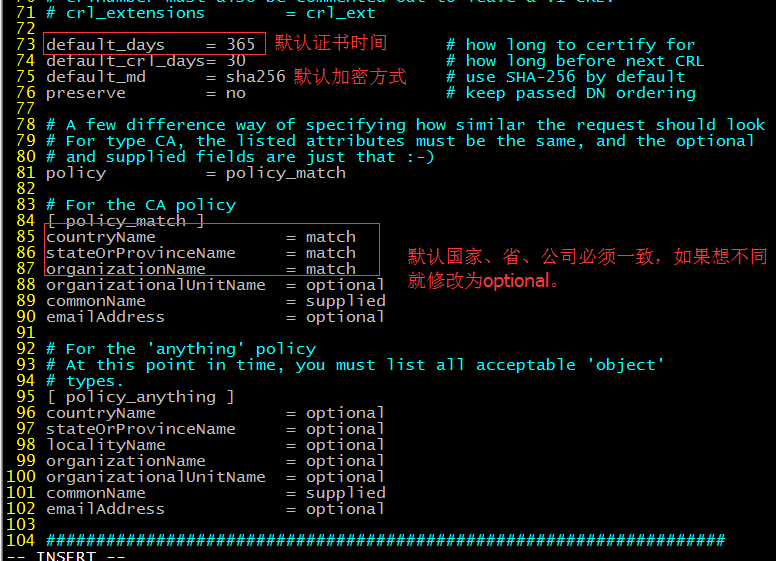

在了解centos颁发证书之前先了解一下openssl的配置文件:/etc/pki/tls/openssl.cnf

实验:模仿该如何创建CA和如何给客户端颁发证书。

假设:centos7为服务器 centos6为客户端

(1)服务器创建CA,即自己为CA。

三种策略:匹配、支持和可选

匹配指要求申请填写的信息跟CA设置信息必须一致,支持指必须填写这项申请信息,可选指可有可无

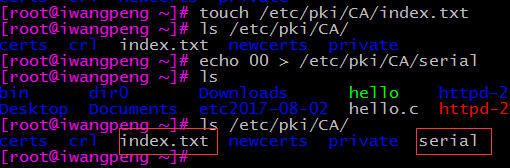

①创建所需要的文件

touch /etc/pki/CA/index.txt 生成证书索引数据库文件(必须创建,而且文件名字必须一样,不然后期报错)

echo 00 > /etc/pki/CA/serial 指定第一个颁发证书的序列号(必须生成,序列号可以随意)

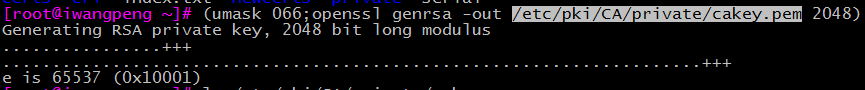

②CA自签证书。

CA先生成私钥。

命令:(umask 066; openssl genrsa -out /etc/pki/CA/private/cakey.pem 2048)

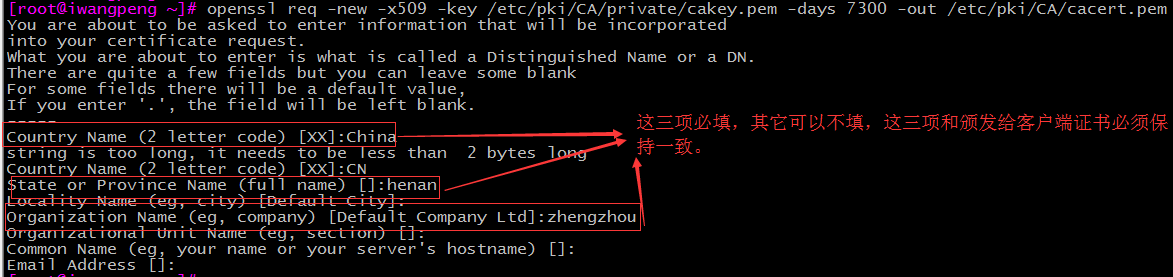

命令:openssl req -new -x509 –key/etc/pki/CA/private/cakey.pem -days 7300 -out /etc/pki/CA/cacert.pem

里面的具体选项含义如下:

-new: 生成新证书签署请求

-x509: 专用于CA生成自签证书,如颁发给服务器不用此项

-key: 生成请求时用到的私钥文件

-days n:证书的有效期限

-out /PATH/TO/SOMECERTFILE: 证书的保存路径

客户端生成证书请求,并发送给CA,让CA签署证书并颁发给客户端。

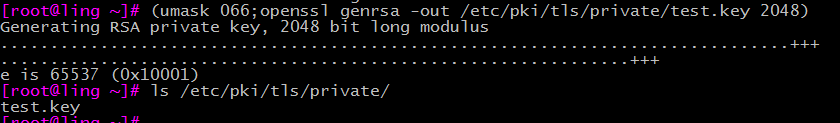

①客户端生成私钥。

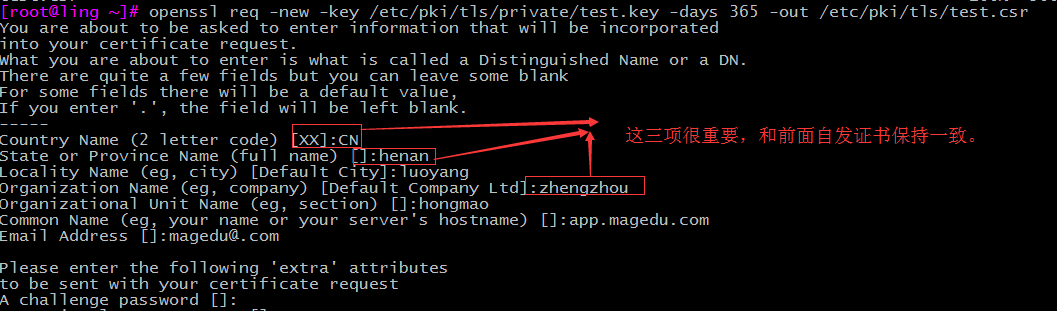

②客户端生成证书请求。

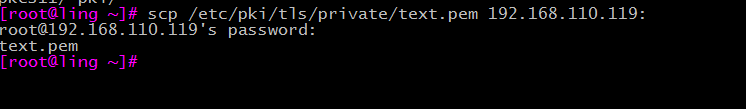

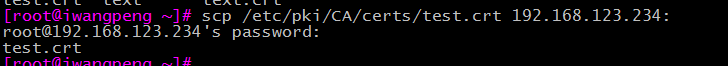

③将证书请求发送给CA服务器端。

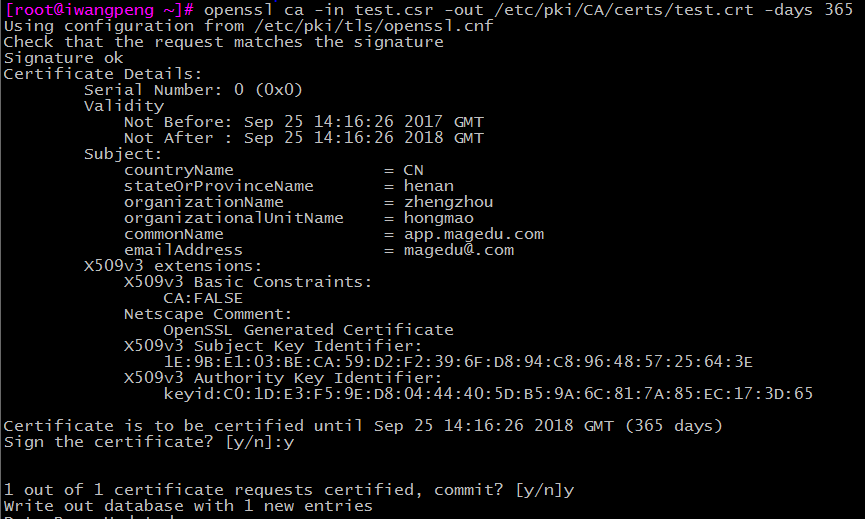

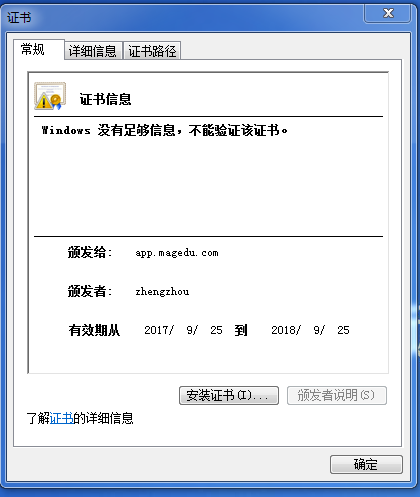

⑥查看客户端里面的证书。

三、吊销证书的步骤。

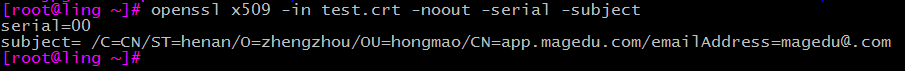

①在客户端获取要吊销的证书的serial

命令:openssl x509 -in test.crt -noout -serial -subject

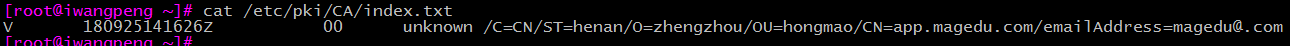

②在CA上,根据客户提交的serial与subject信息,对比检验是否与index.txt文件中的信息一致,吊销证书

②在CA上,根据客户提交的serial与subject信息,对比检验是否与index.txt文件中的信息一致,吊销证书

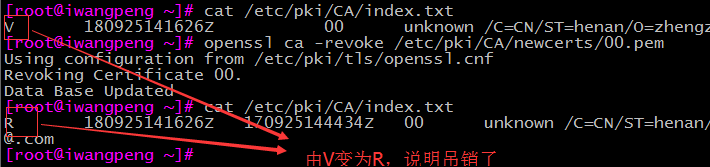

命令:openssl ca -revoke /etc/pki/CA/newcerts/00.pem

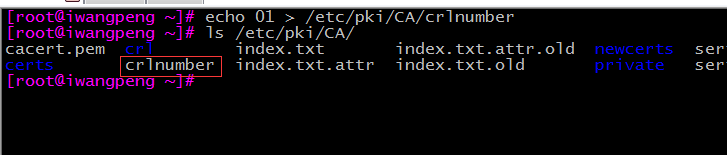

③指定第一个吊销证书的编号

命令:echo 01 > /etc/pki/CA/crlnumber(编号可以自己写)

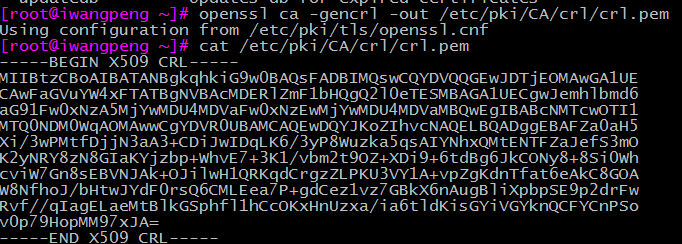

④在CA上更新证书吊销列表

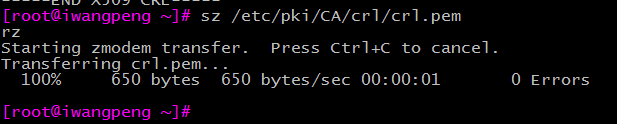

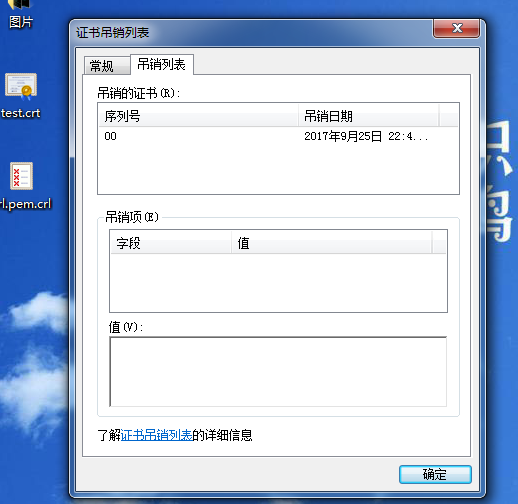

⑤在物理机上查看吊销的证书。

吊销证书成功,后期应该发布到官方网站,让大家都知道。到此关于证书就这么多了,其他的暂时还没有想起来,有错误的欢迎指出。

以上是关于windows和centos证书的主要内容,如果未能解决你的问题,请参考以下文章

将 Windows 证书存储中的证书和私钥与 OpenSSL 一起使用

Centos7+Nginx通过windows CA颁发及配置SSL服务