Docker搭建漏洞靶场(VulhubVulnappVulfocus)

Posted 渗透测试小白

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Docker搭建漏洞靶场(VulhubVulnappVulfocus)相关的知识,希望对你有一定的参考价值。

文章目录

–

vulhub 靶场搭建

简介

Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行一条命令即可编译、运行一个完整的漏洞靶场镜像。

环境搭建过程

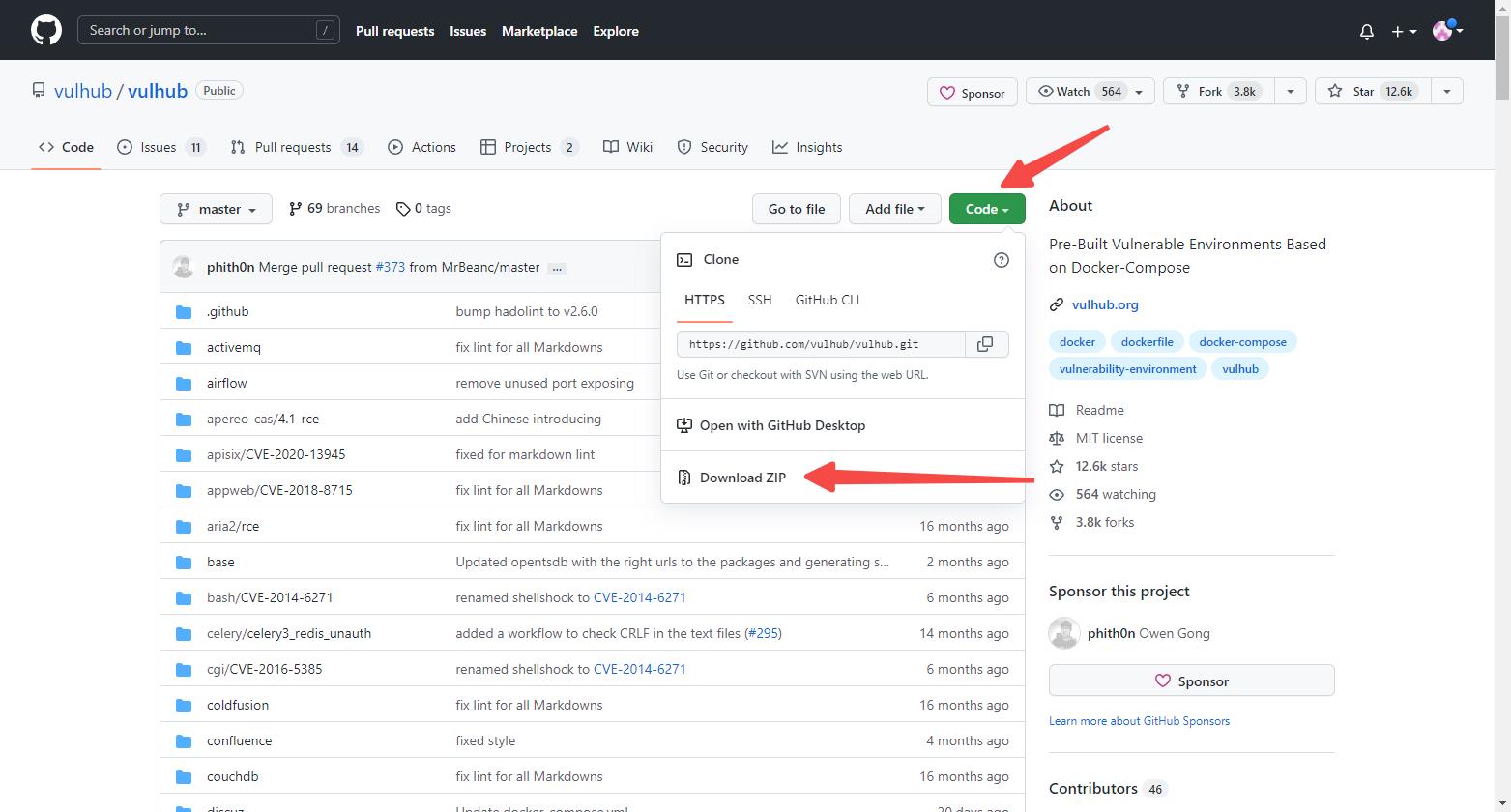

- 通过浏览器访问 https://github.com/vulhub/vulhub 下载到本地。

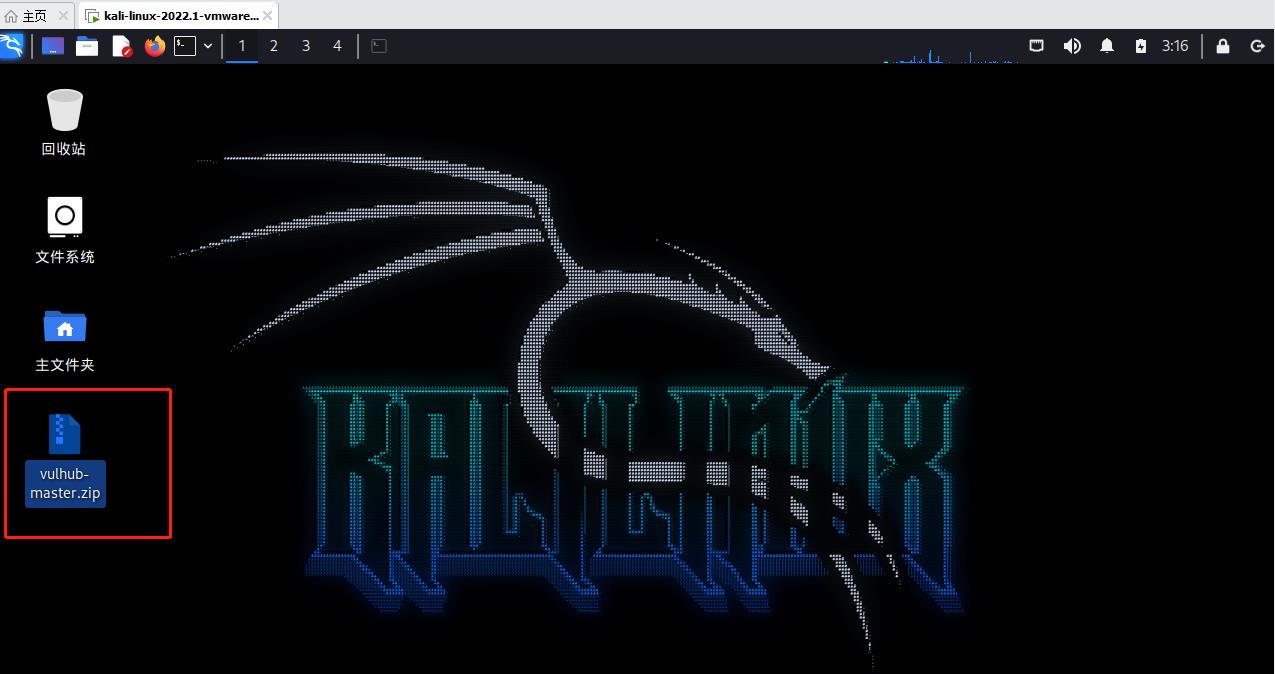

- 下载完成后上转到你需要搭建得服务器上,我这里我使用kali Linux作为服务器

-

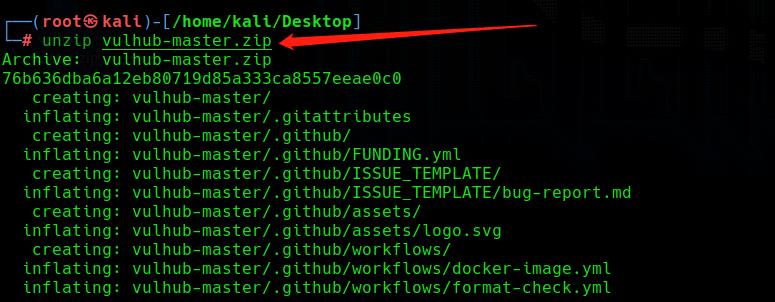

通过unzip解压压缩包

-

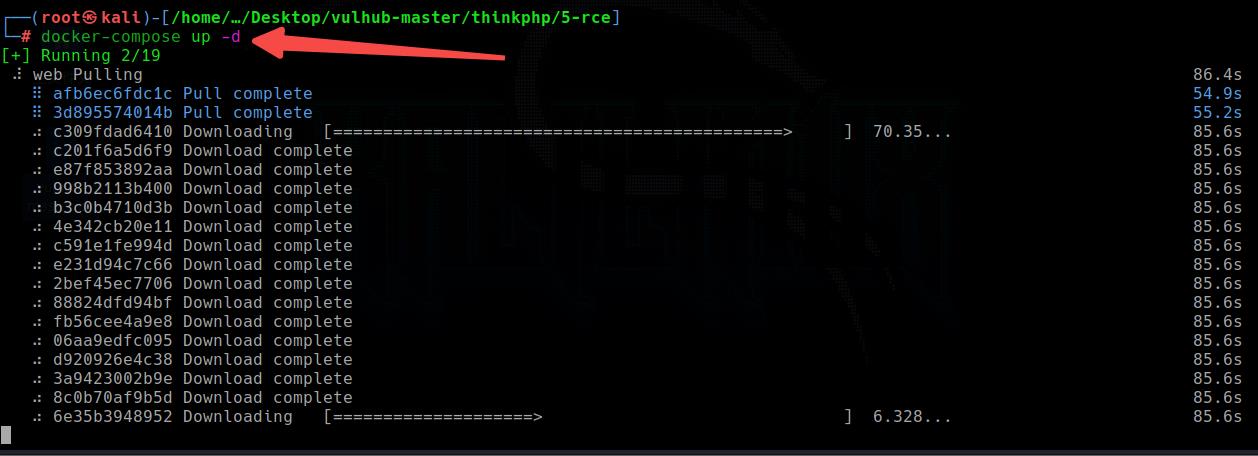

进入目录选定自己需要使用到的靶场,使用命令docker-compose up -d 拉取镜像并开启容器。

-

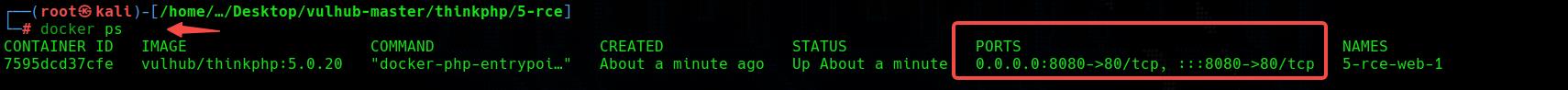

通过 docker ps 命令查看端口映射信息

- 访问靶场通过浏览器搜索 服务器IP地址+端口号

vulnapp靶场搭建

GitHub详细说明地址:

https://github.com/Medicean/VulApps

https://hub.docker.com/r/medicean/vulapps

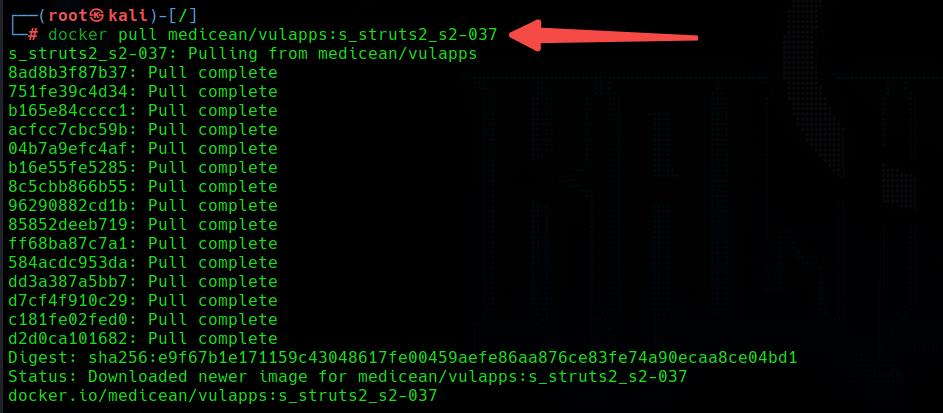

- 打开浏览器访问 https://github.com/Medicean/VulApps 查看漏洞所对应目录下的readme文件,并找到相关环境得tag,然后通过 docker pull 命令直接拉取镜像即可。

以Struts2 S2-037 为例 !

- 通过S2-037漏洞环境的README文件得知tag为 s_struts2_s2-037

1、获取镜像:

docker pull medicean/vulapps:s_struts2_s2-037

如果获取速度慢,推荐使用中科大 Docker Mirrors或者 阿里云 Mirrors 加速器

关于加速器问题请参考我之前的一篇文章 Docker基础操作

2、创建并启动容器

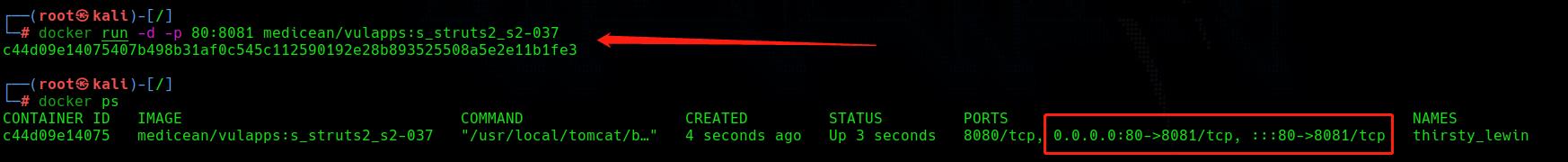

docker run -d -p 80:8081 medicean/vulapps:s_struts2_s2-037

#`-p 80:8081` 前面的 80 代表物理机的端口,可随意指定。

访问 http://127.0.0.1:8081 即可访问启动好的 s2-037 环境,快拿出 exp 工具尝试一下吧。

vulfocus靶场搭建

简介

Vulfocus 是一个漏洞集成平台,将漏洞环境 docker 镜像,放入即可使用,开箱即用。

Vulfocus 官网:https://fofapro.github.io/vulfocus/

GitHub:https://github.com/fofapro/vulfocus

在线 Vulfocus:

http://vulfocus.fofa.so/

http://vulfocus.io/

http://vulfocus.club/

环境搭建

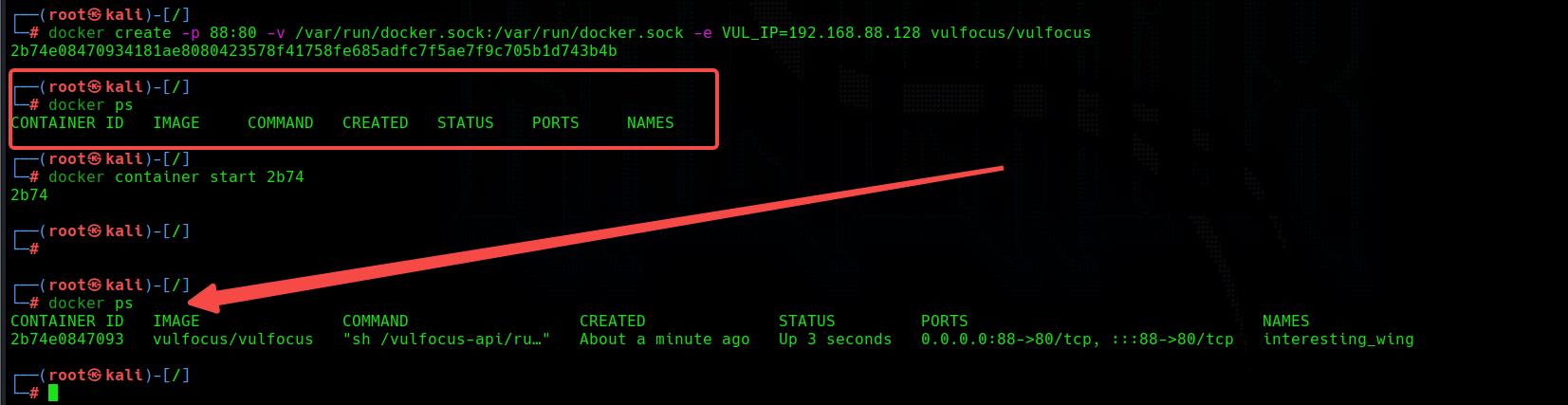

- 通过docker拉取镜像vulfocus/vulfocus

docker pull vulfocus/vulfocus:latest

- 开启靶场

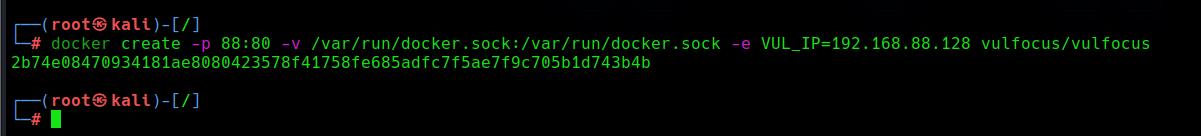

docker create -p 88:80 -v /var/run/docker.sock:/var/run/docker.sock -e VUL_IP=xx.xx.xx.xx vulfocus/vulfocus

#参数介绍

注意:(-p 前边的端口代表物理机的端口,后边的端口是docker的端口)

-v /var/run/docker.sock:/var/run/docker.sock 为 docker 交互连接。

unix://var/run/docker.sock 进行连接,也可以通过 tcp://xxx.xxx.xxx.xxx:2375 进行连接(必须开放

2375 端口)。

-e VUL_IP=xxx.xxx.xxx.xxx 为 Docker 服务器 IP ,不能为 127.0.0.1。

- 上述步骤只算添加了docker容器,并未进行启动,需要通过命令

docker container start 接上述命令给出的容器id前四位即可

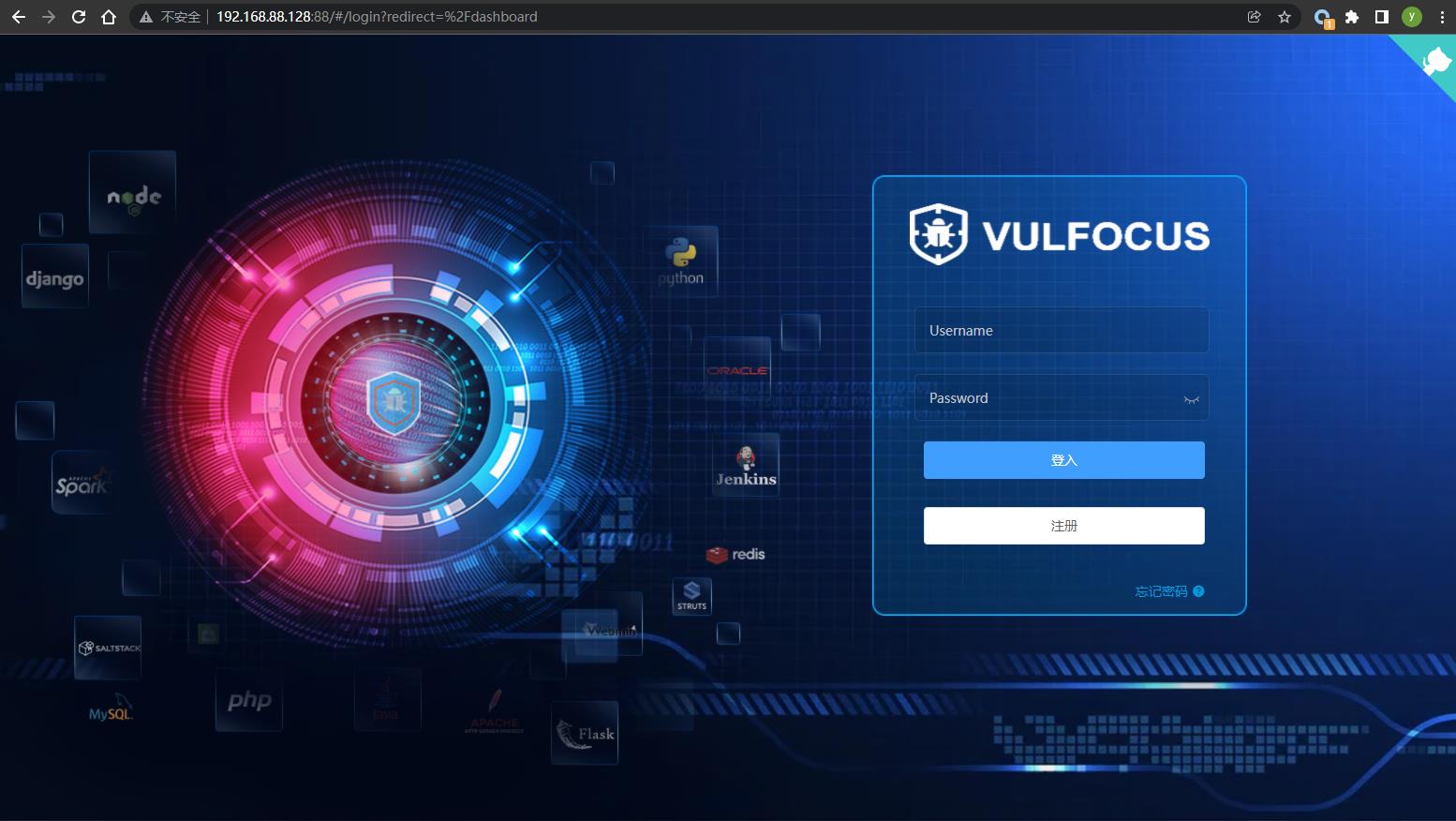

- 此时靶场开启打开浏览器访问服务器ip加88端口即可打开,我这里为192.168.88.128:88 默认账号密码为admin admin

以上是关于Docker搭建漏洞靶场(VulhubVulnappVulfocus)的主要内容,如果未能解决你的问题,请参考以下文章