杂项题(MISC)和web安全题

Posted 黑拳植物

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了杂项题(MISC)和web安全题相关的知识,希望对你有一定的参考价值。

1、

题解:这道题就是使用除了鼠标右键的检查源代码的方法来解题(因为右键他不让),可以用的是CTRL+U、在域名前面加上“view-source:”、F12、curl命令行查看。

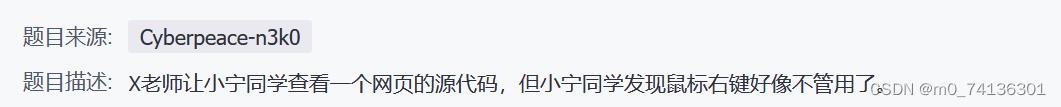

2、

题解:这道题的页面是一堆看不懂的瞎话,可以直接检查源代码来找到“旗子”,通过各种源代码查看方式来查看。也可以通过观察,最下面那几行看起来非常像,选择复制一下,再在其他的界面粘贴看一下——对了!

3、

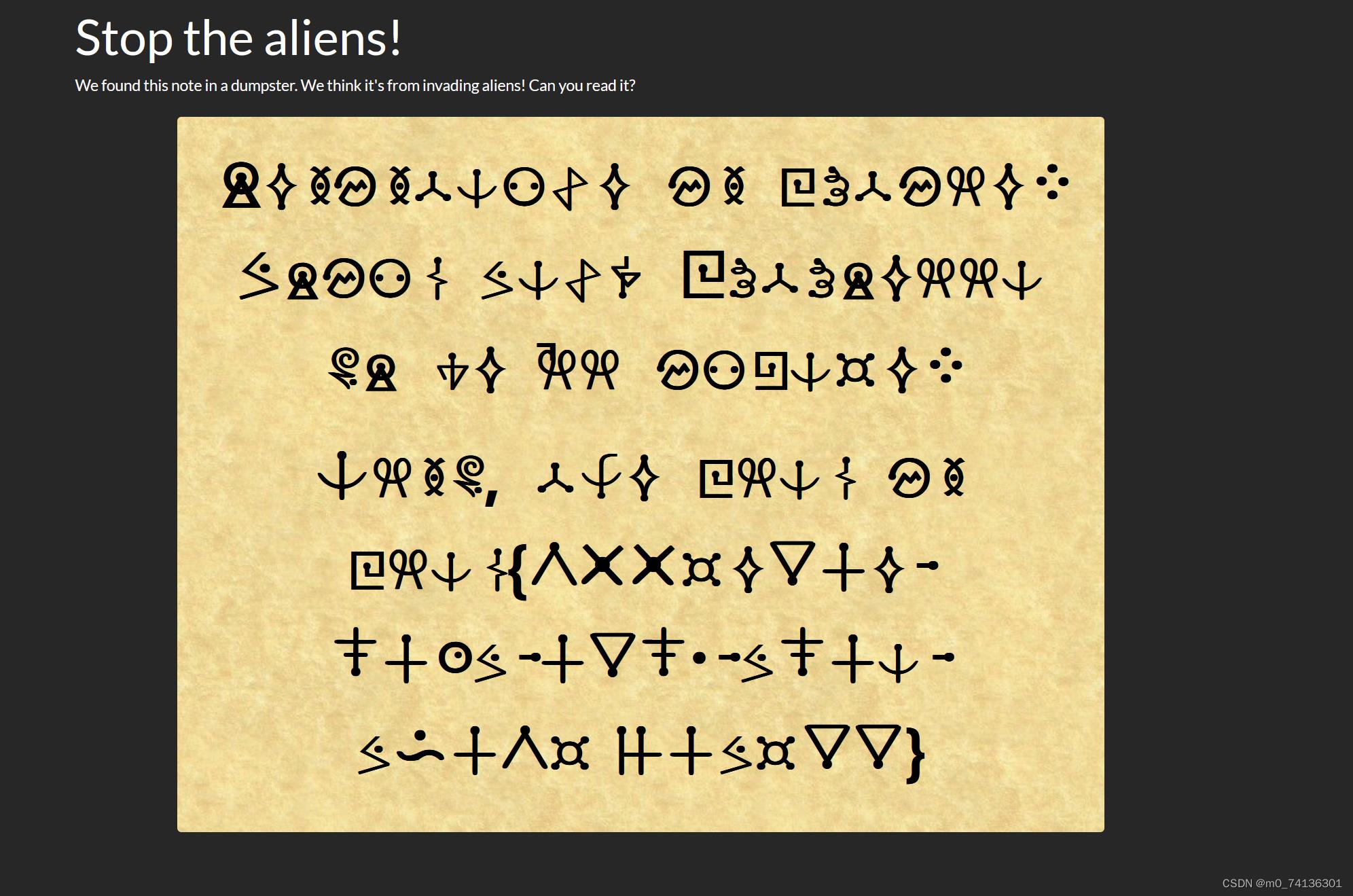

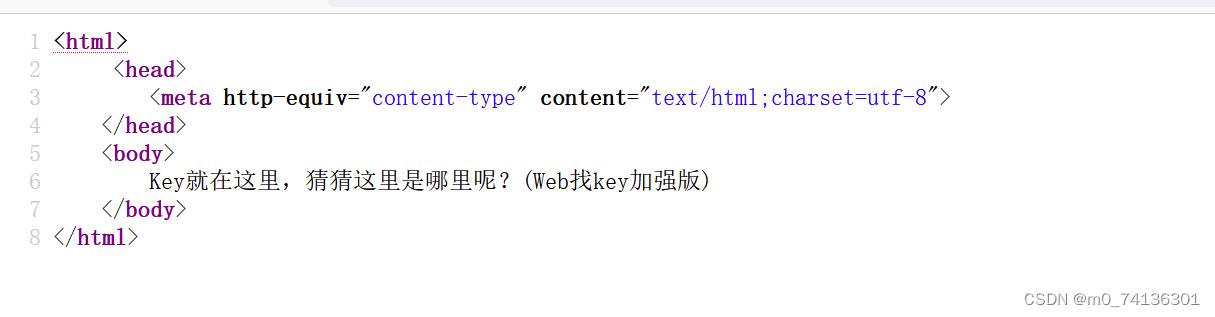

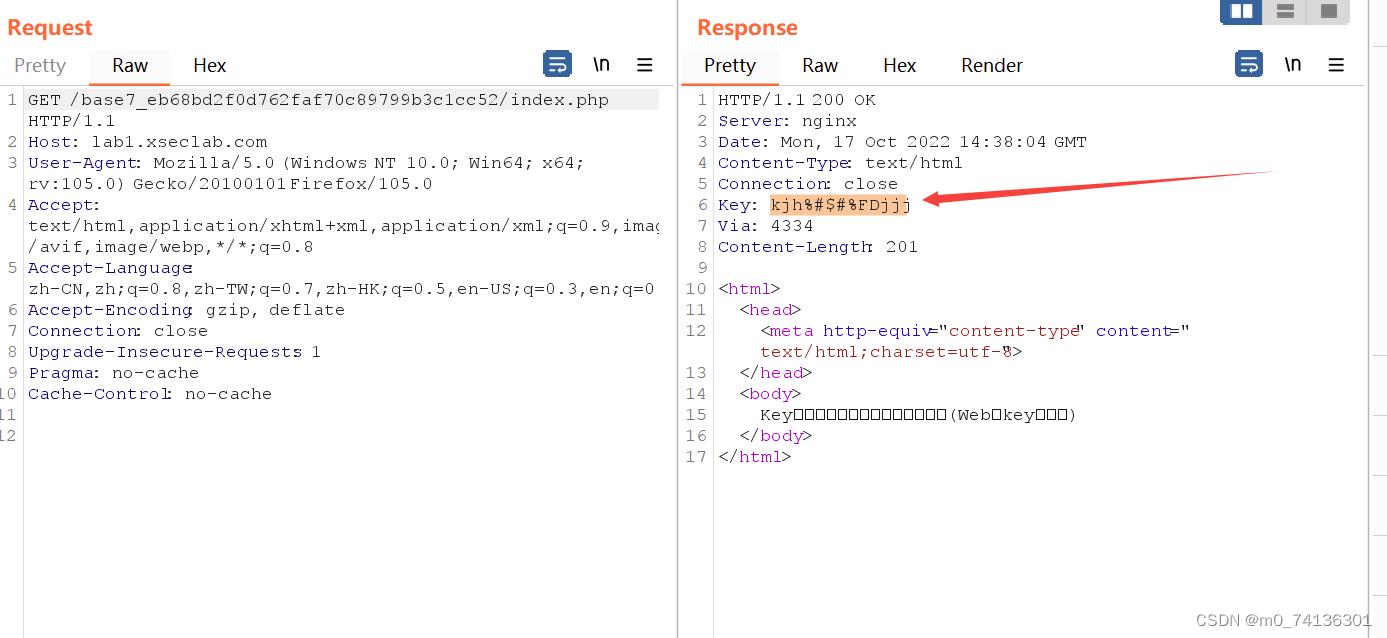

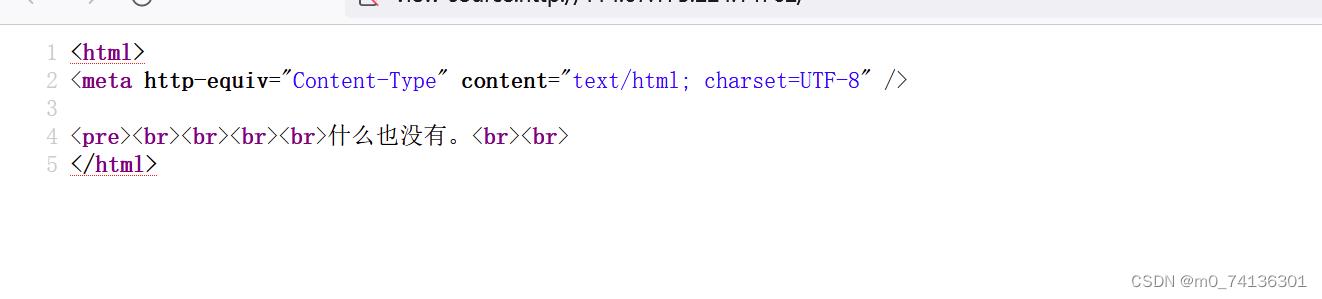

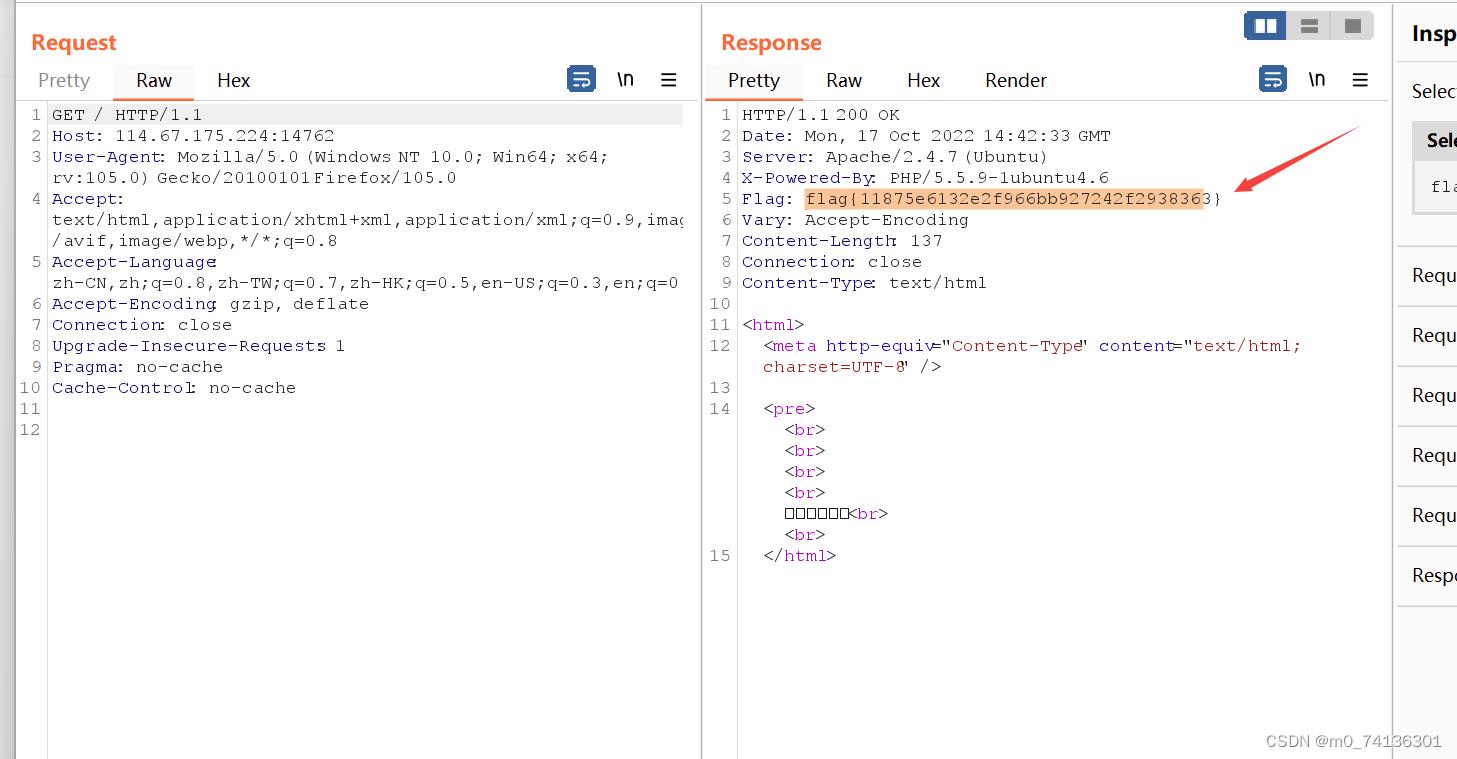

题解:这道题,查看源代码并没有什么线索。

那就需要通过数据截取(应该是这么说吧...)来获得信息。

那就需要通过数据截取(应该是这么说吧...)来获得信息。

那个钥匙的内容大概就是想要的东西了。

4、头等舱

题解:这道题的源代码当中同样什么也没有:

这时候我所知道的(目前)那就是数据截取了。

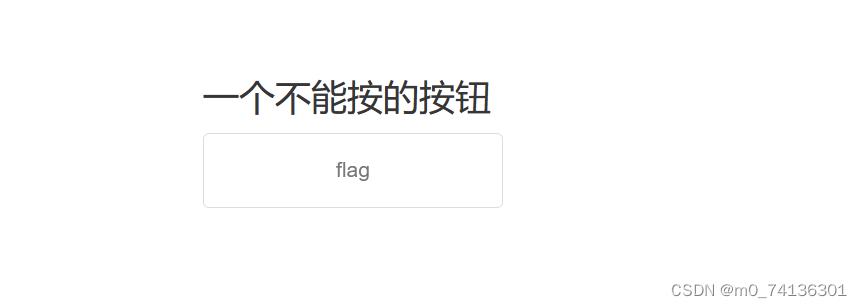

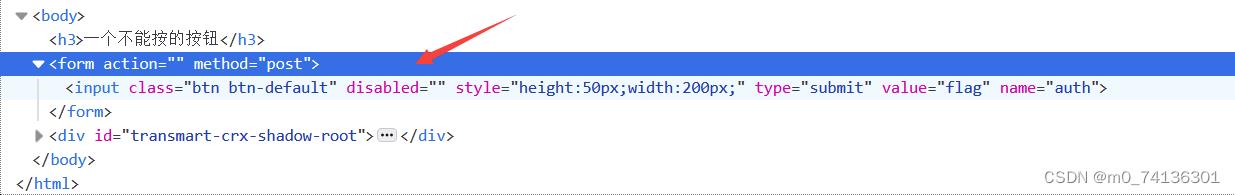

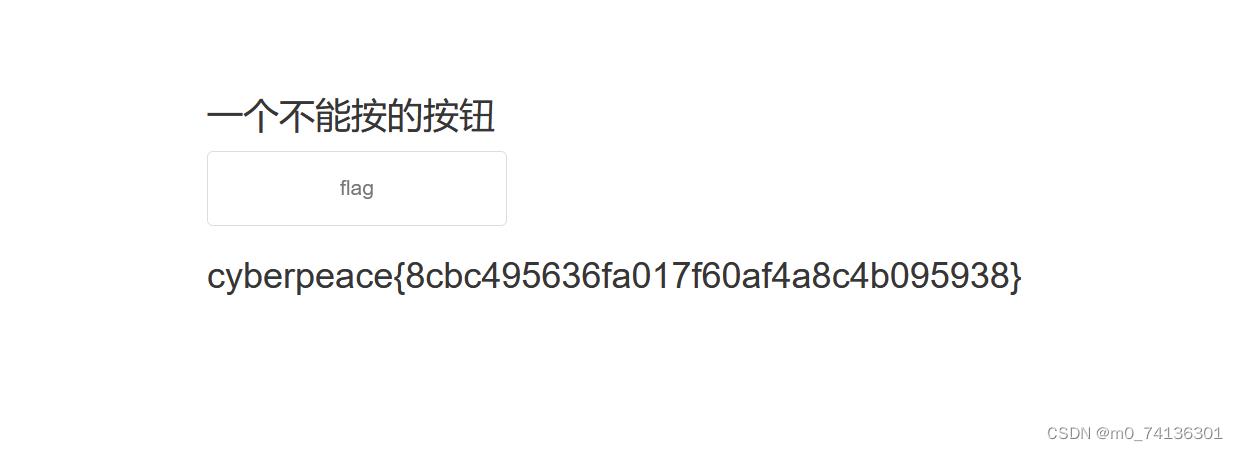

5、一个不能点的按钮

题解:这个按钮是灰色的,点击也没有什么效果,所以就需要检查一下他的html标签,看看是不是可以修改修改......

在这里我们看到了这个“提交”的标签里有一个disabled,一看就不是什么好东西,所以把它删掉。

删掉之后,这个按钮就可以点击了,所以我们点击一下看看,结果就出来了这个“旗子”了!

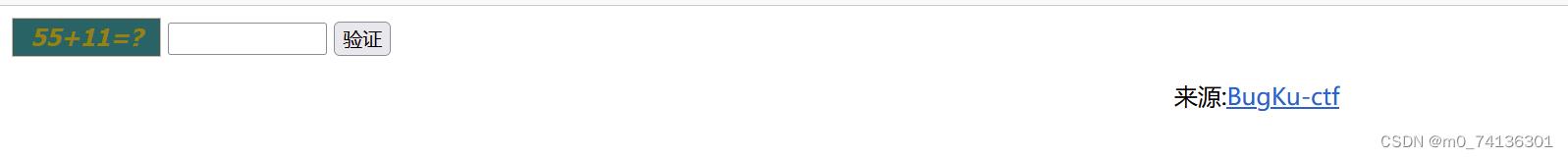

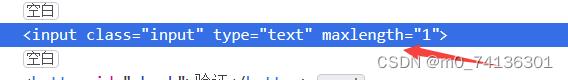

6、

题解:这一题看起来很清晰,只要把正确答案输入进去,他就能自己出来“旗子”。可是,试了试,发现只能输入一个数字长度,那这样可不行啊!

看看源代码:

发现文本提交的标签里面有这么一个显示,那把它调大一点,不让他是“1”。

答案就跑出来了。

7、

题解:好家伙,一上来就这么热情,给我了一个提示。可是你倒是说啊,点击确定之后:

然后就开始循环了,这有什么用......

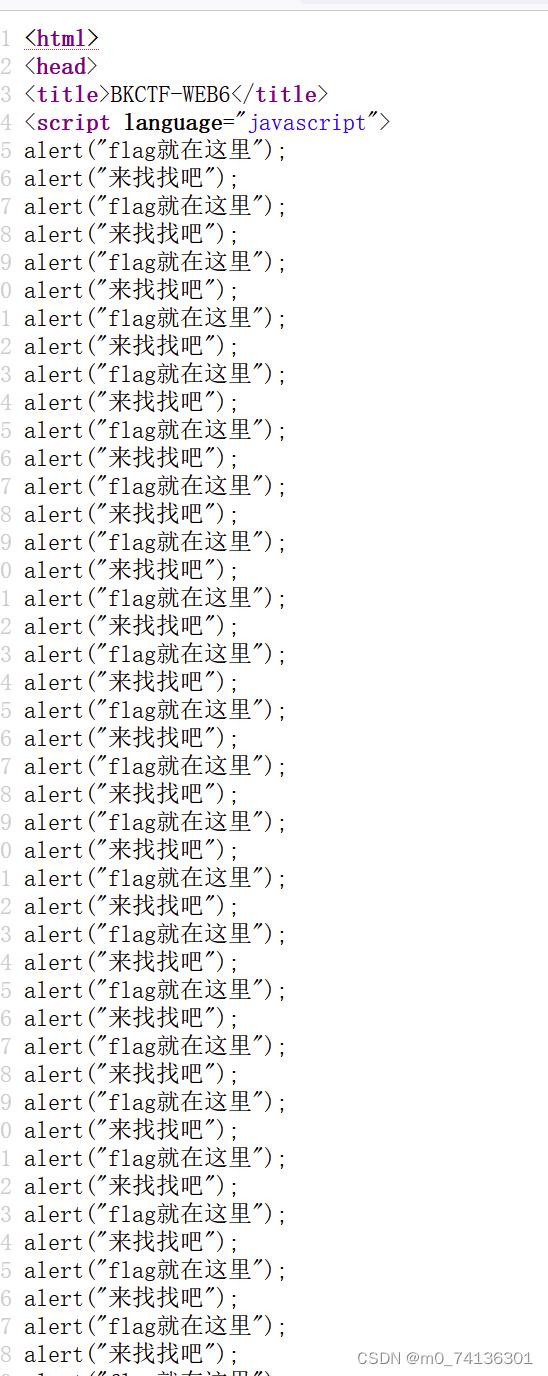

这样下去不行啊,来看看他的源代码:

欸,不属于那个应该有的东西就是这一堆&#关联起来的东西,我偶然间想到了老师和我说过的东西ASCII码相关的知识。

然后就随手一搜看看有没有线索......

102对应的——f,108——l,97——a,103——g,123——......

哇塞,出这个题的人也真的是有功夫啊,一个一个对应起来,大概就是答案了。

但是我觉得有一点不对,难道就考了一个什么ASCII码表的对应吗?(虽然也有可能)我觉得应该不太对,于是就去搜了一下那&#到底是什么东西。

于是就搜到了相关的知识,这是一个叫html的实体的东西,大概意思就是为了让某些符号正常显示而出现的。unicode(统一码)有两种表达方式,这是其中一种,另外一种用\\u来表示......我也不太了解。

所以可以把那个实体复制下来,通过解码工具来解码,可能比较快。

8、

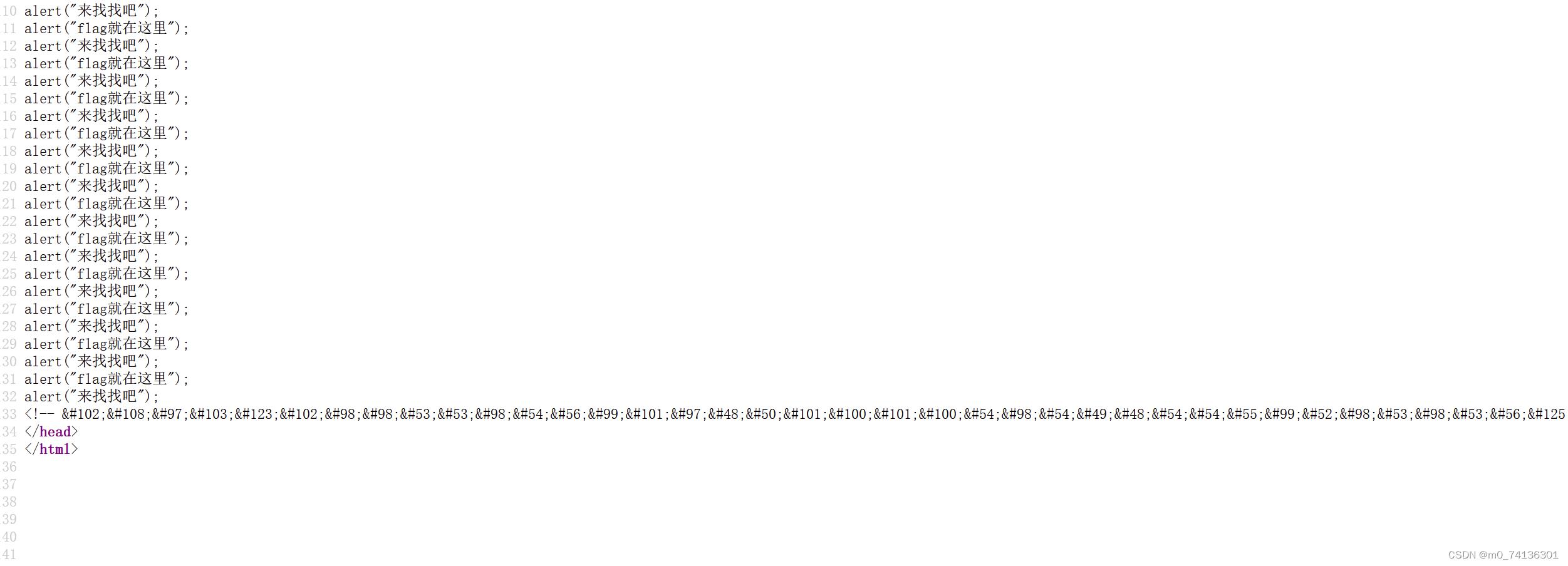

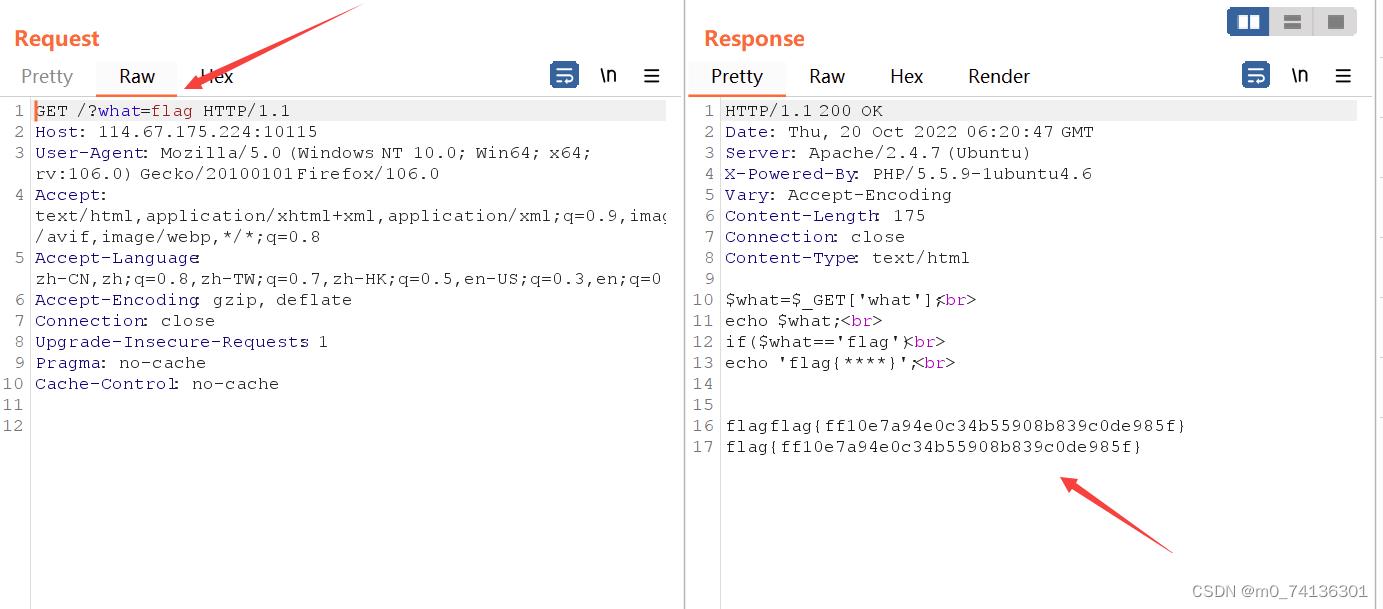

题解:这题是通过网页上面的信息来解读怎么找到“旗子”,上面通过搜索得知是php的语法,简单的学习过之后可以大致理解。说的是如果what这个变量等于flag这个字符串的话那就可以得到我们要的“旗子”。

这大概是预定义了$_GET 变量来收集method="get" 的表单中的值,这种方式的内容是可见的,那可以通过在浏览器地址栏上面再加上/?what=flag来输入相应的值,让what这个变量的值变成flag,之后就会输出“旗子”。

也可以通过数据截取,然后修改一下子请求报文,把GET的那一行里面的内容改为:

也可以获得答案,具体原因目前不详......

9、

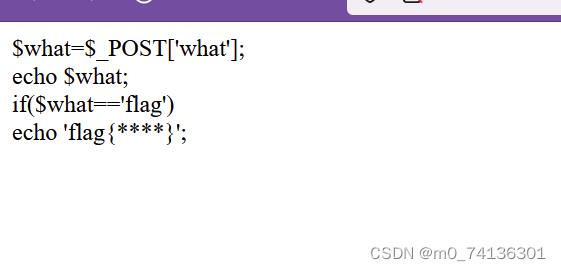

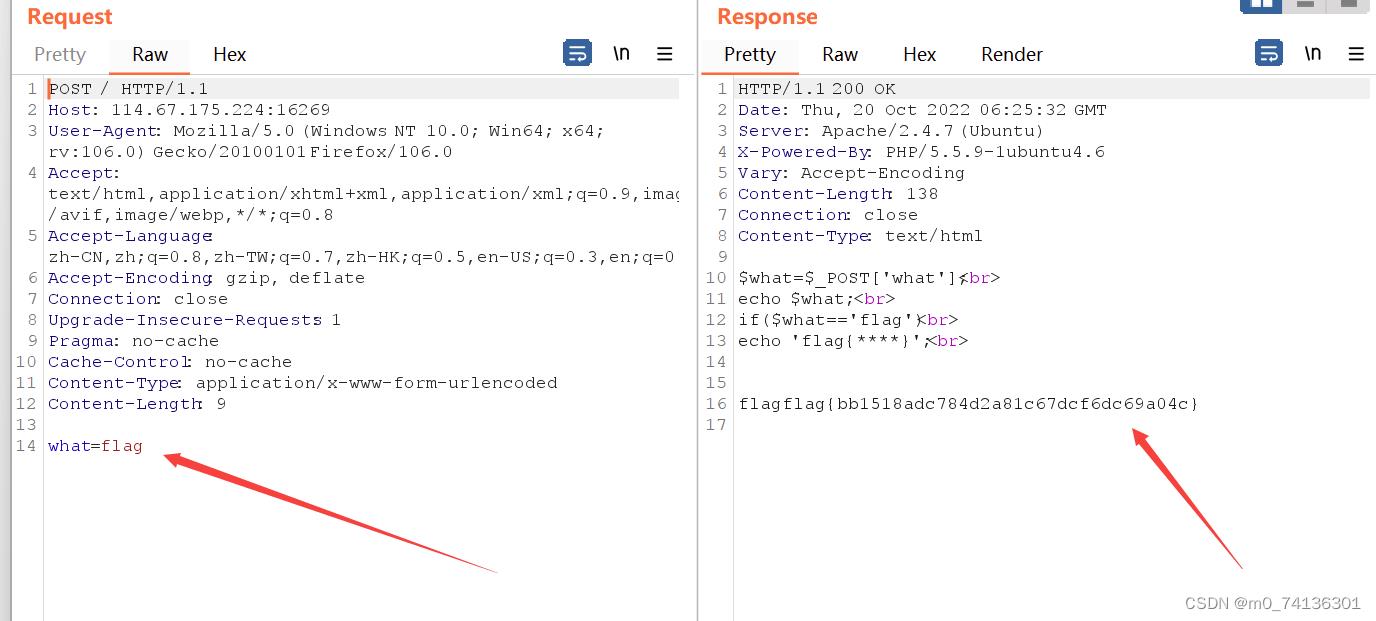

这道题就变成了另外的一个变量来收集值,但这个变量是不可见的,目前的我不知道如何在地址栏上面输入 东西来显示出来“旗子”。

所以我经过查阅看不懂的资料得知,需要使用数据截取来修改请求报文。将请求方式改成POST:

通过在最下面写上请求数据来获得“旗子”,但目前没有搞懂为什么这样就可以。

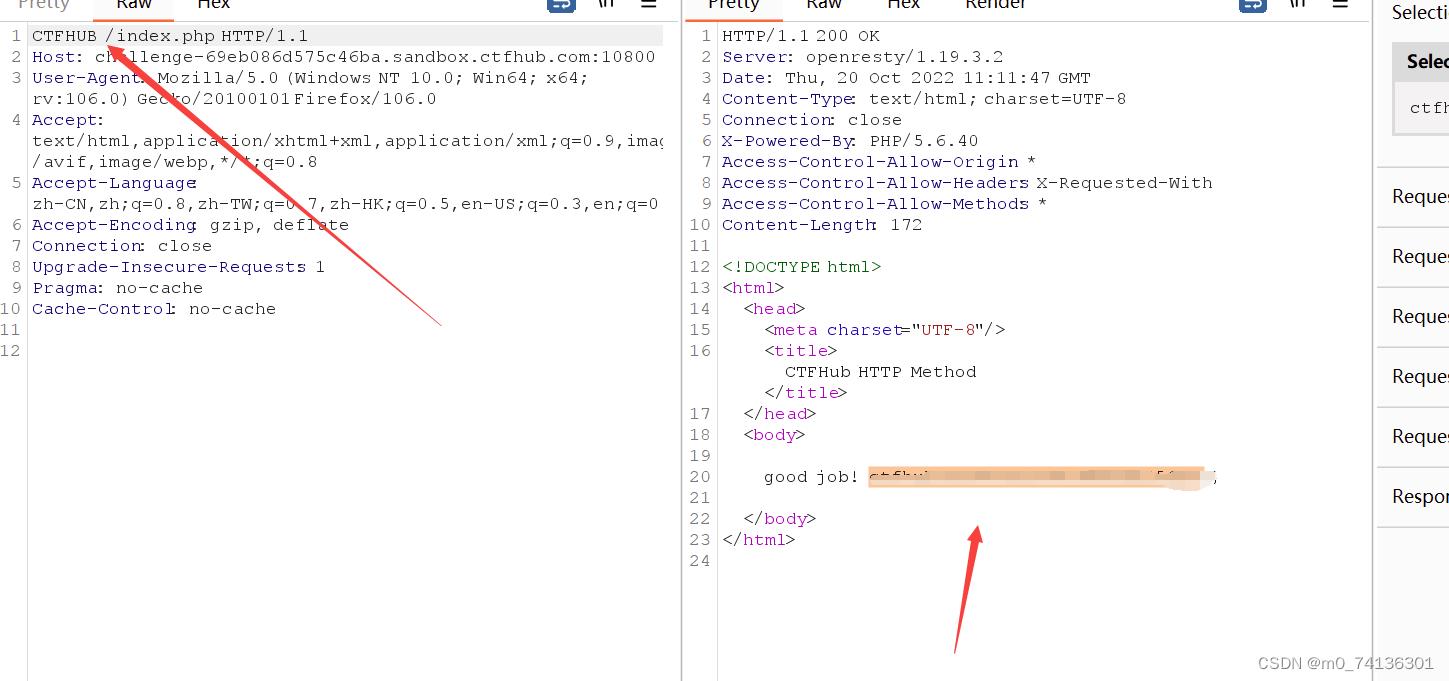

10、

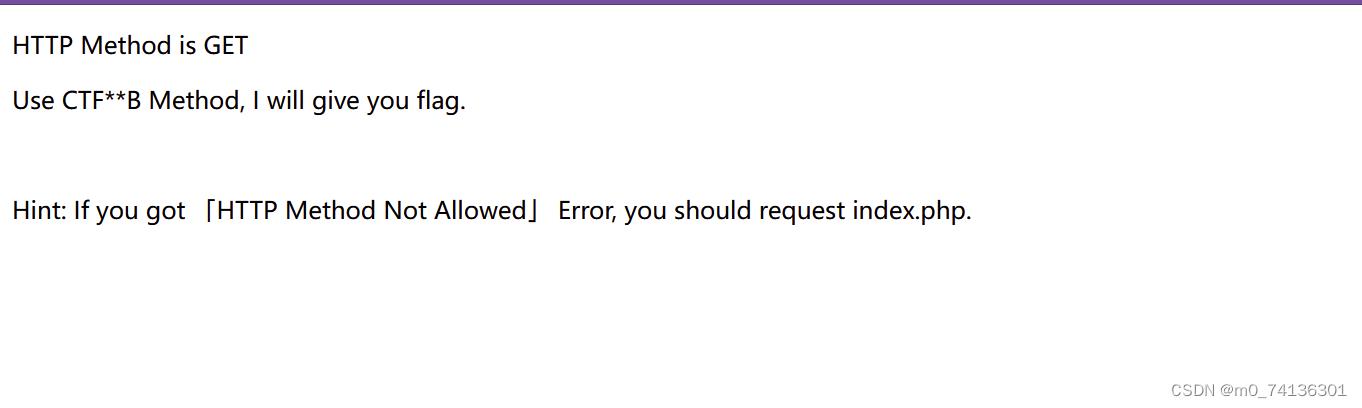

题解:这个题是使用各种HTTP的请求方法来获得相应的资源,通过查资料得知,“特定的HTTP服务器支持扩展自定义的方法”,也就是说可以自定义方法来获得资源,在界面里面说HTTP的方法是GET,又说使用CTFHUB的方法来,就可以得到“旗子”!

那我们用burp抓一下包,然后通过修改GET为CTFHUB来发送请求,就可以得到答案。

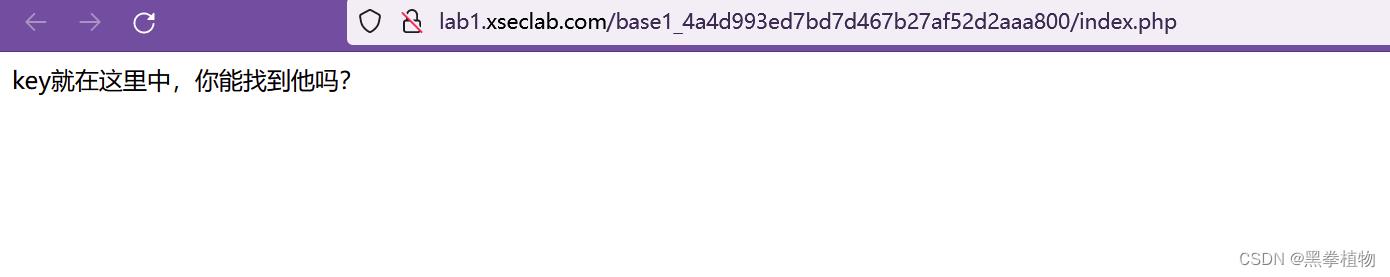

11、

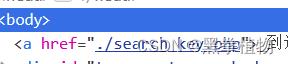

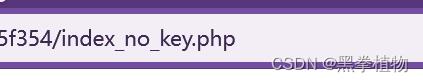

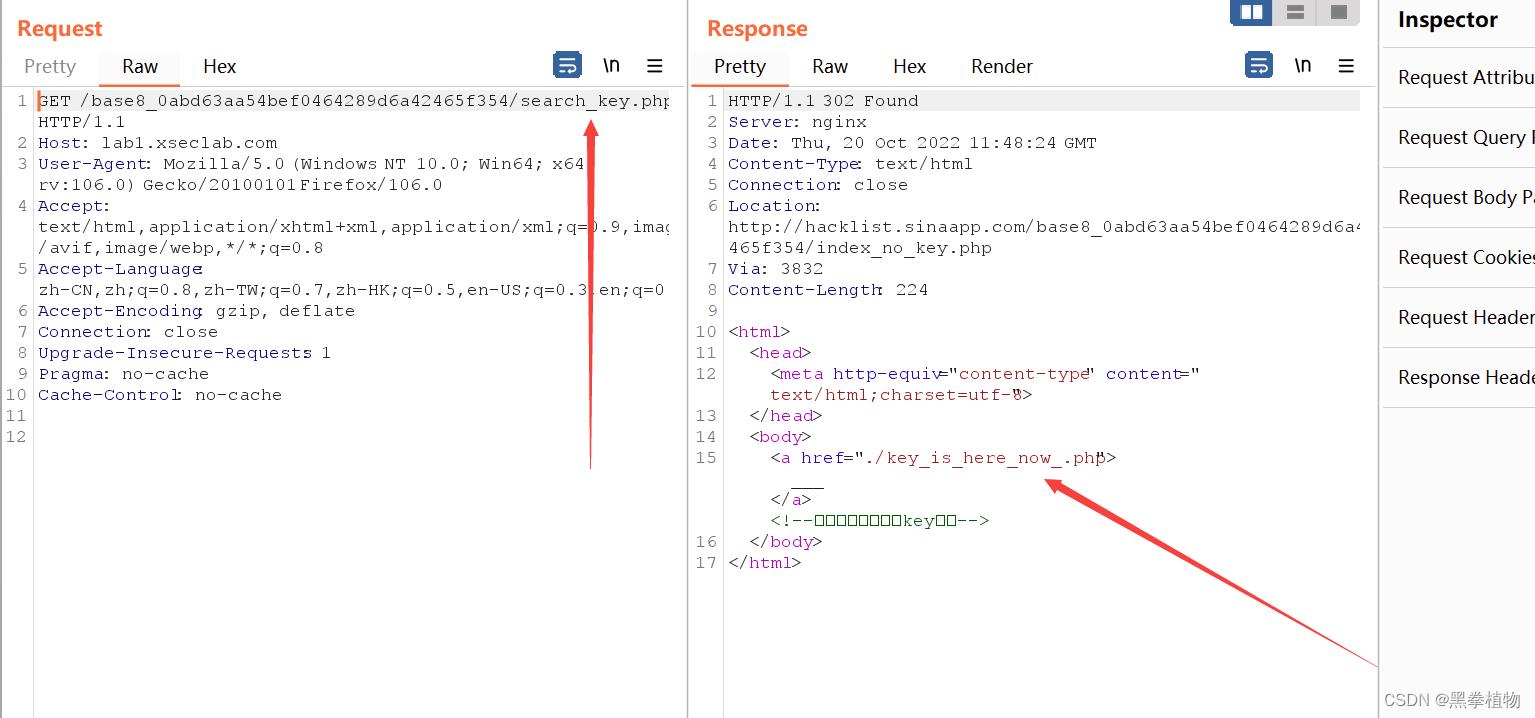

题解:我们这里看一下 源码,发现里面确实有一个跳转,那就先进去看看!

他说这个key并不在这里,然后接下来就啥也没有了。源码里面也没有什么其他线索了。

随后我就去抓包了一下,发现也没有什么可用的东西,没有办法来接下来进展。网上查了一下,发现是关于重定向的问题。

于是照着找了一下,确实,点击那个链接进入的网站是不正确的。

我们要跳转的是search的那个地址,但是单纯在那里面该,他不让进去,还是会到这错误的地点。目前的我不明白原因,但是一定要向其他方法。

使用bp抓包一下,然后在那里面进行请求报文的添加,加上去真正的想要访问的地址,然后发送以下。

这个东西很熟哈,又是一个具体的php文件地址,然后再替换一下子继续找下去。

于是就找到了钥匙。

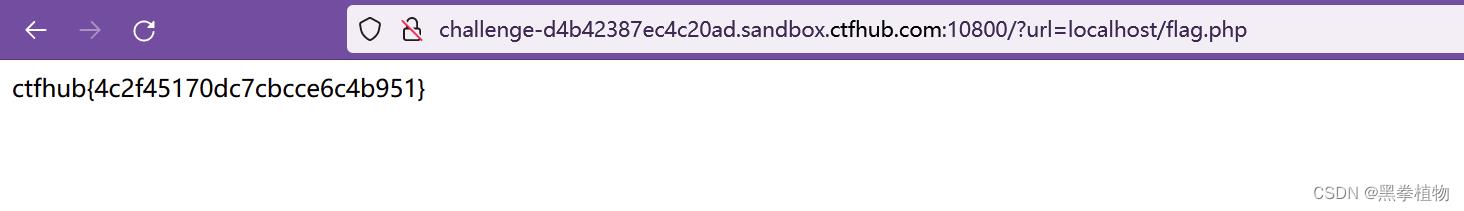

12、

题解:这是一个302跳转的题目,具体的目前我也说不清。不过可以知道的是,这是一种跳转到其他的地址的东西,包括301和302,一个是永久一个是暂时,区别暂时不提。提示里面说通过302跳转来越过ip的限制,通过其他大佬的解释来看,似乎是把127这个网段给列入黑名单了,不让弄,直接进入不让。

这里似乎可以通过一种替代来访问,不过具体原因我还未知,就是使用localhost来代替这个127.0.0.1这个东西来进去访问。

其次就是使用短链接来代替那个黑名单,不过因为很多生成短链接的工具都需要登陆,我也没有试过可不可行。

还有就是另外的一个方法,不过都和302跳转没有关联,就是通过使用转换器把ip地址转换成为十进制,然后也是可以跳转。

另外一种我目前没有能力,就是写一个302的跳转php文件,上传到服务器,然后构造攻击载荷(目前不大理解这是什么意思),访问这个文件,文件里面跳转到目标的flag.php的位置就可以。没试过,不确定可不可行,也不明白具体含义。

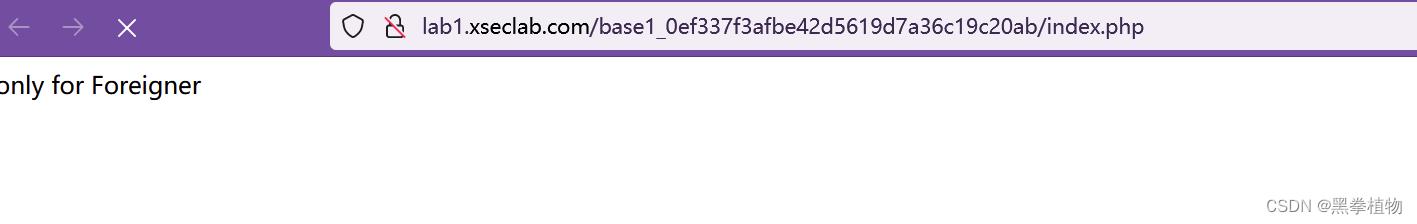

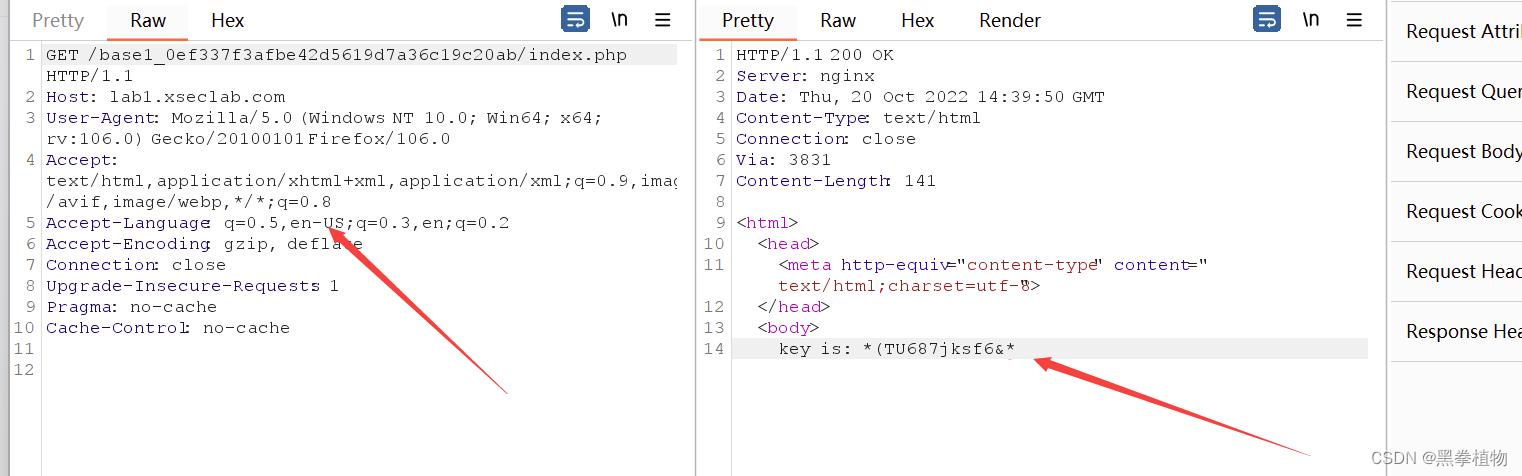

13、

题解:查看源代码,就找到了。

14、

题解:通过查找资料,发现了语言的优先级,谁优先级高先显示什么。但是源码里面什么都没有,没有发挥空间,所以用bp抓包一下,发现里面又相关的格式,接受-语言的英文单词,所以我们可以修改一下看看发生什么,他说这个知识给外国人的,那么我们这儿里面的中文的优先级高,他就判断我们是中国人了,所以要把这个中文的优先级都删掉,留下英文的显示优先,那就可以看到key了。

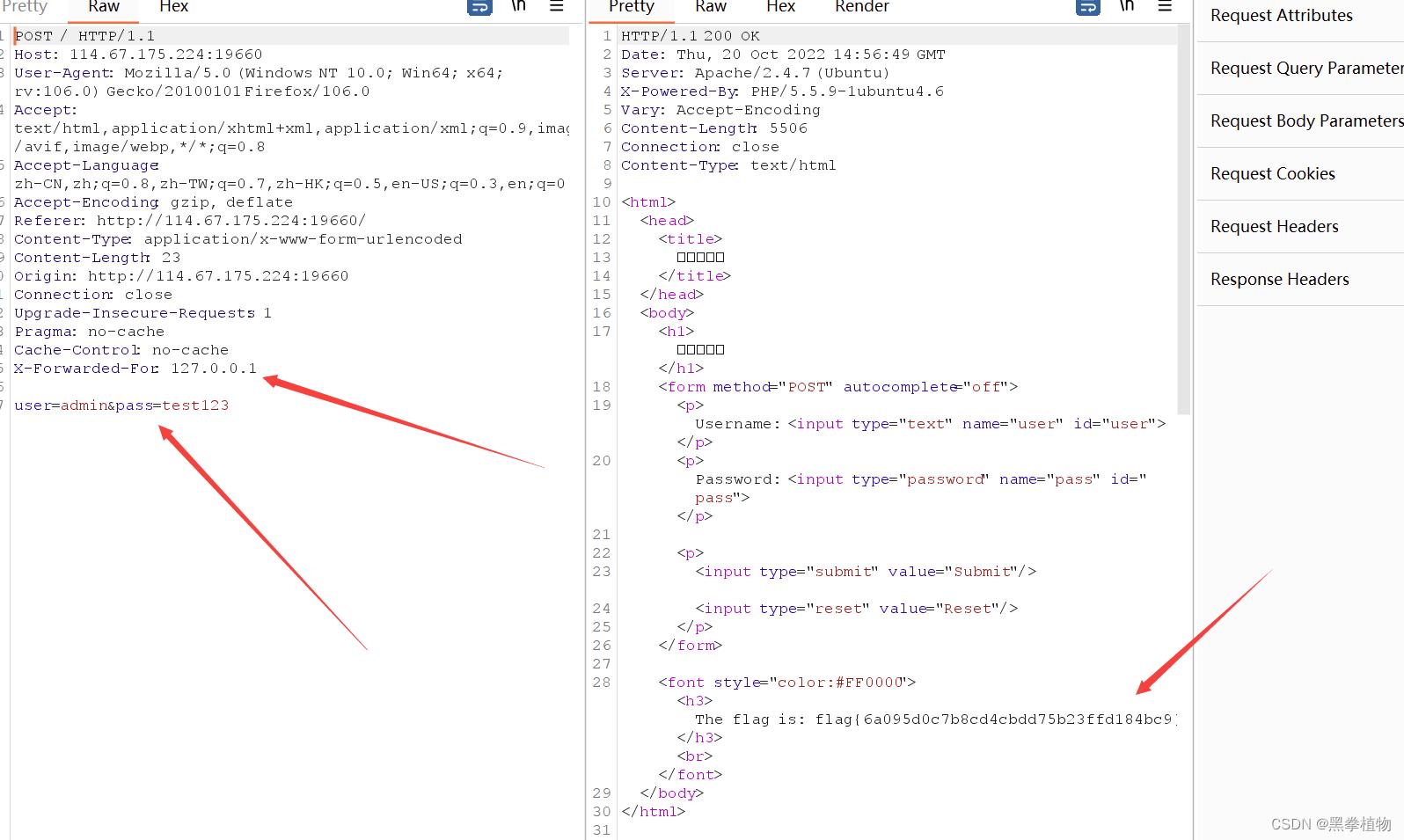

15、

题解:这道题他说只能是本地的管理员才能登陆,既然能作,那账号一定是一些默认的账号,密码话,我们查看源代码看看有没有什么线索,发现里面有一个注释。说实话我真的看不懂,没有任何思路,所以上网搜了一下发现是一种base64的东西,解码一下就是密码。

接下来就需要解决我们如何才能编程本地管理员了,就是用伪造身份,从127.0.0.1这个ip去访问他才让进去,那我们先把东西输入上去,然后在抓包,之后在里面通过加入X-Forwarded-For来修改。这是一种伪造客户端ip来获取信息的方式,XFF用来识别HTTP代理等作用(我目前也不懂)。

16、

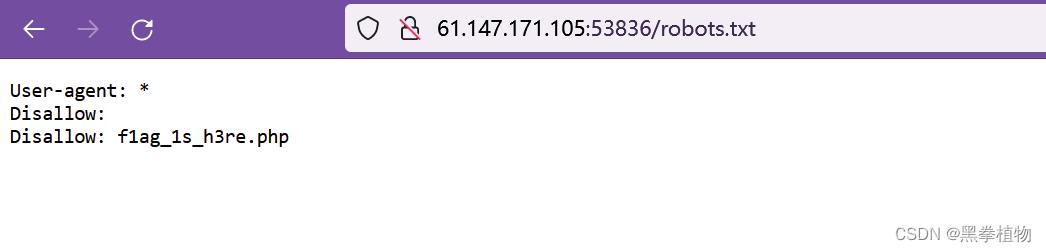

题解: 这是关于robots的题,难么我们就往那个robots里去看看有什么线索。

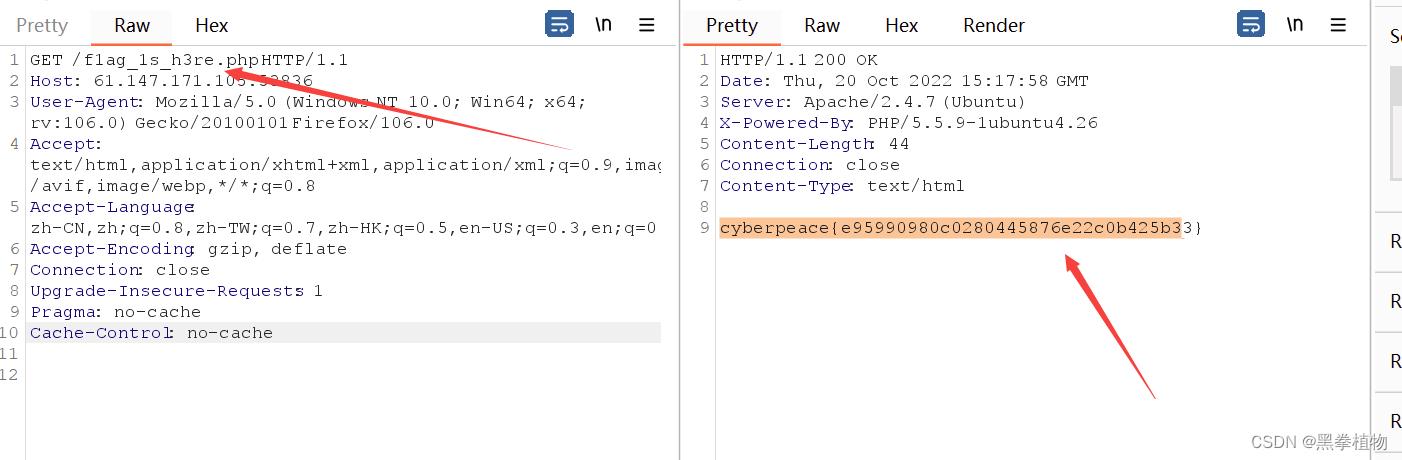

看最后那一样像是一条线索,抓一个包看看。

答案就出来了。

以上是关于杂项题(MISC)和web安全题的主要内容,如果未能解决你的问题,请参考以下文章

2021 第四届 浙江省大学生网络与信息安全竞赛技能赛 预赛 Writeup,4题

2021-11-28 Misc 杂项略览 一 图片隐写1 直接隐写T.O.CTF

2022 第五届 浙江省大学生网络与信息安全竞赛技能赛 决赛 Writeup,5题

2022 第五届 浙江省大学生网络与信息安全竞赛技能赛 决赛 Writeup,5题