WebBug靶场基础篇 — 02

Posted cagebird

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了WebBug靶场基础篇 — 02相关的知识,希望对你有一定的参考价值。

本篇以第一人称记录这个关卡的第 1-5 关。

由于我记录的过程有点偏向于思考,所以截图截的多 = =!所以文章有点长。。。

下午一觉醒来,已经 4 点多了,然后开电脑,在虚拟机里,铺了铺靶场,但是毕竟我本子太卡了。。。。所以只好在主机上玩了。。。

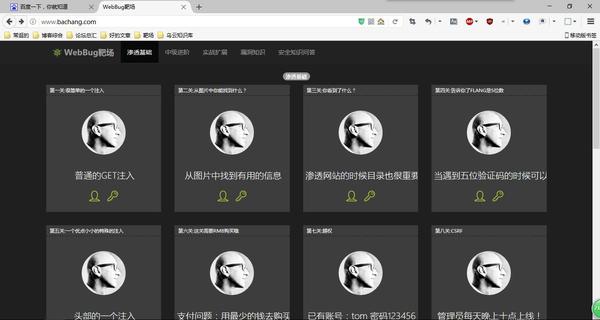

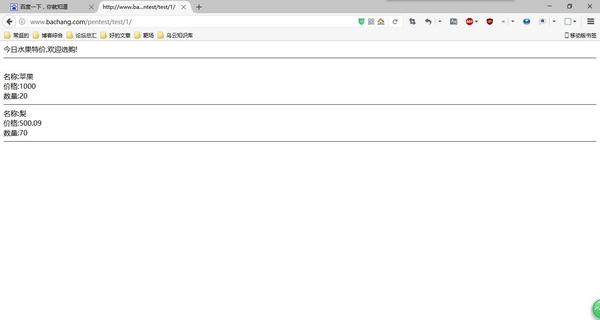

打开关卡的首页。

点击第一个关卡,普通的 get 注入,get 注入就是普通的注入,咱们常见的浏览网页都是属于 get 型的方式 。

点击第一个关卡,普通的 get 注入,get 注入就是普通的注入,咱们常见的浏览网页都是属于 get 型的方式 。

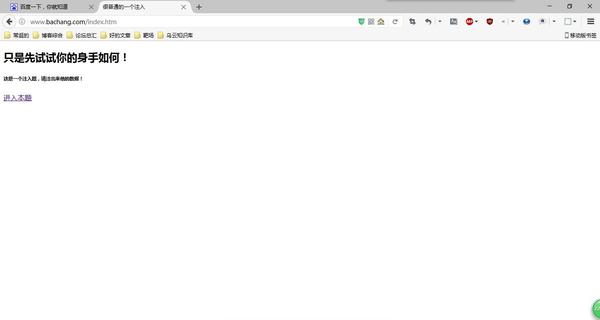

进入第一关 。。。

继续点击 。。。

继续点击 。。。

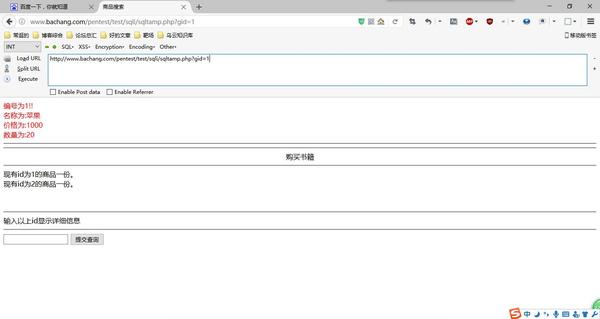

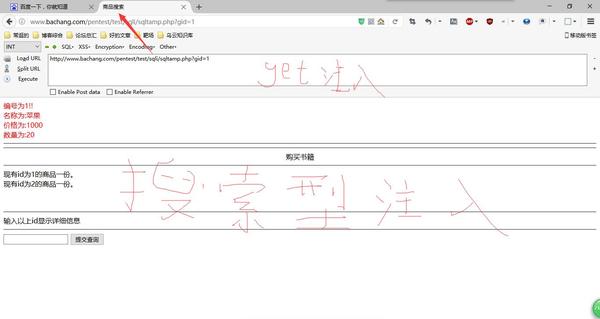

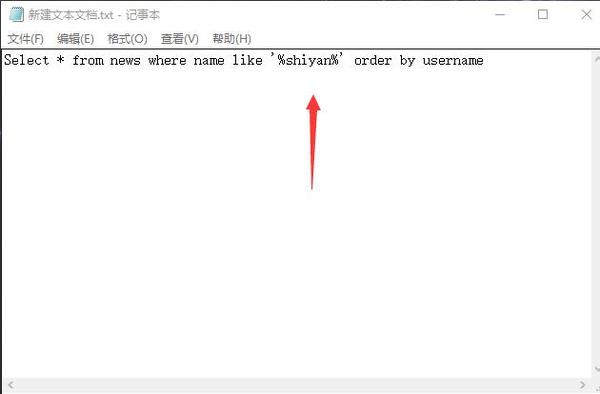

我第一眼注意到了上面给的提示 ,搜索型 。。。

我第一眼注意到了上面给的提示 ,搜索型 。。。

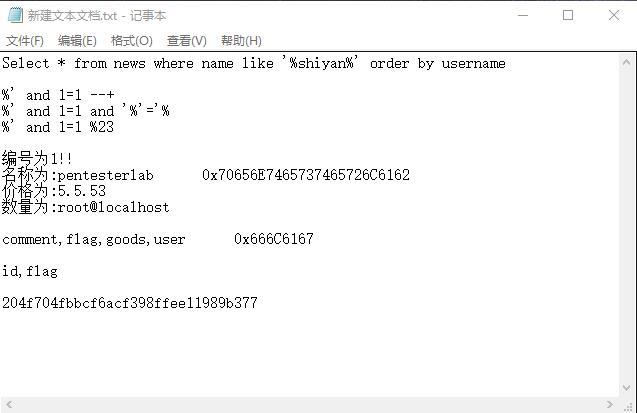

如果是搜索型的那注入的 sql 语句不就是那个啥 ?

如果是搜索型的那注入的 sql 语句不就是那个啥 ?

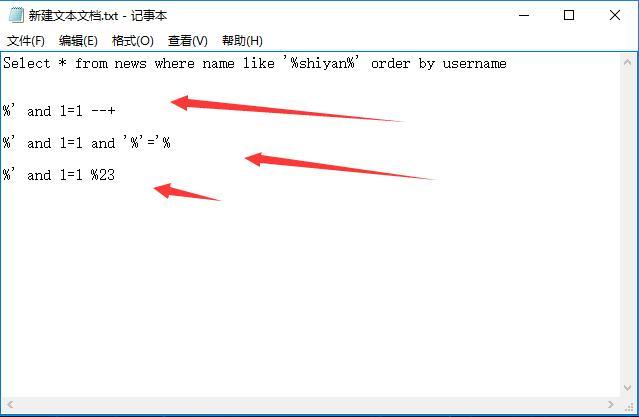

然后闭合语句是啥了?我闭着眼就手写开了。。。

然后闭合语句是啥了?我闭着眼就手写开了。。。

然后剩下的语句构造我就没详细截图,毕竟太基础了,直接上效果图。。。

然后剩下的语句构造我就没详细截图,毕竟太基础了,直接上效果图。。。

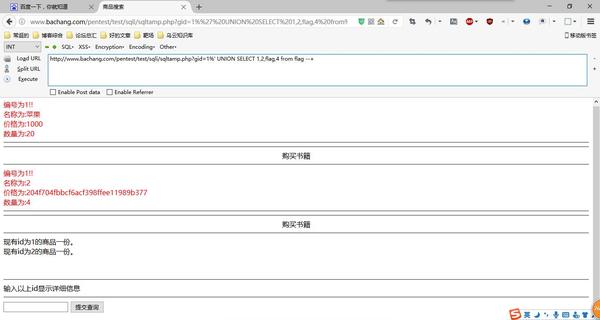

提交一下看看 。。。

提交一下看看 。。。

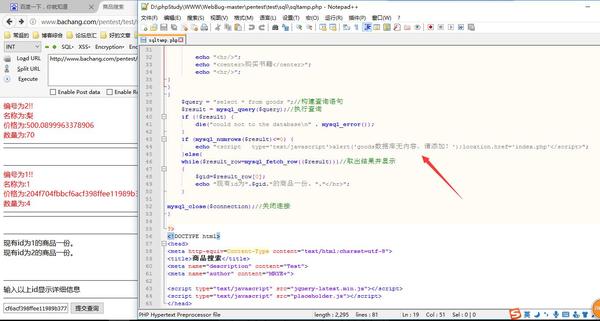

擦了,出错了 = =!为啥啊?看下源码。。。

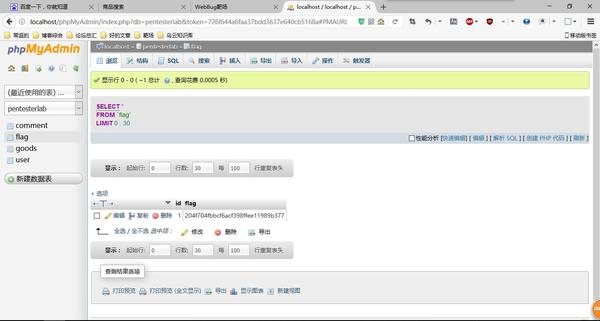

我再去看下数据库 。。。

我再去看下数据库 。。。

我就是一脸蒙蔽的啊,难道源码有问题 ?

我就是一脸蒙蔽的啊,难道源码有问题 ?

搞不懂,把我在闯第一关的记录截图先传下。

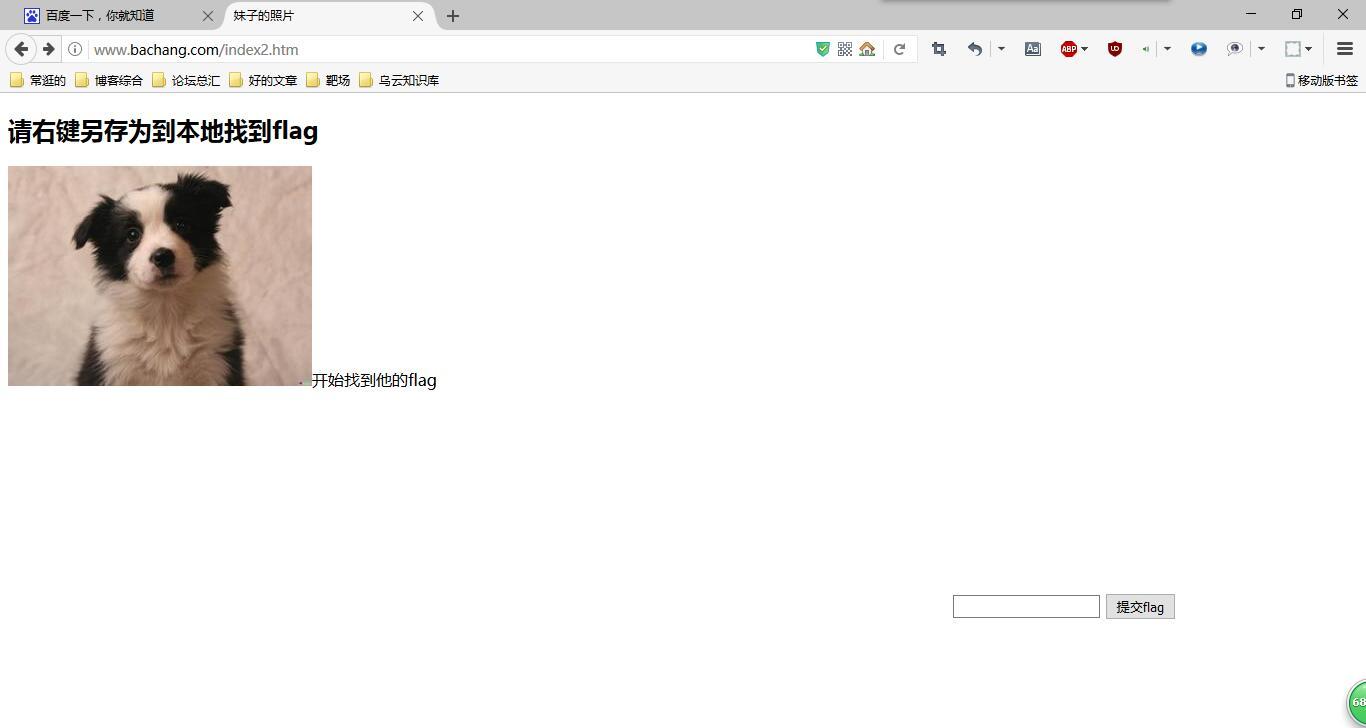

开始进入第二关 。。。

开始进入第二关 。。。

下载图片?难道是 图片马 ?

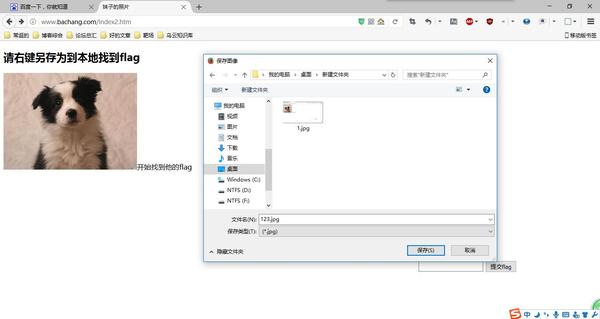

先下载再说吧 。。。

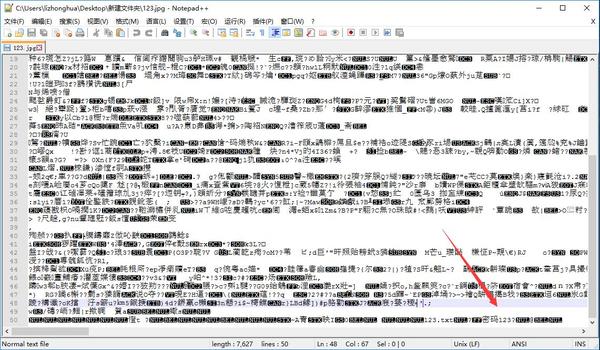

然后我查看下图片里的数据 。。。

然后我查看下图片里的数据 。。。

果然 图片马 一个啊!

果然 图片马 一个啊!

我再提交下密码看看,我就擦了,还是提示错误!!!

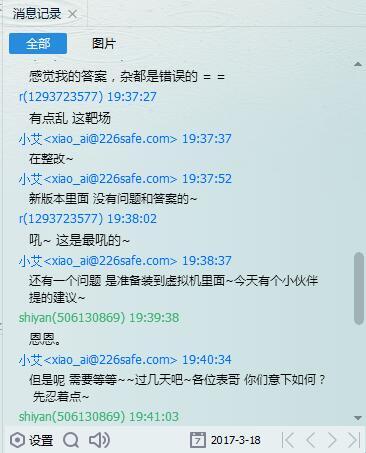

然后我就去群里,在群里吐槽了一段 = =!

管理给回复了。。。

看来不是我的问题,是靶场的问题,不过这个靶场整体看来,真的不错,期待他新版靶场出来。

看来不是我的问题,是靶场的问题,不过这个靶场整体看来,真的不错,期待他新版靶场出来。

但是我不能因为靶场有问题就不玩吧?毕竟这个好玩啊。

再说只是框架的问题,没有结合好,漏洞源码还是可以的。

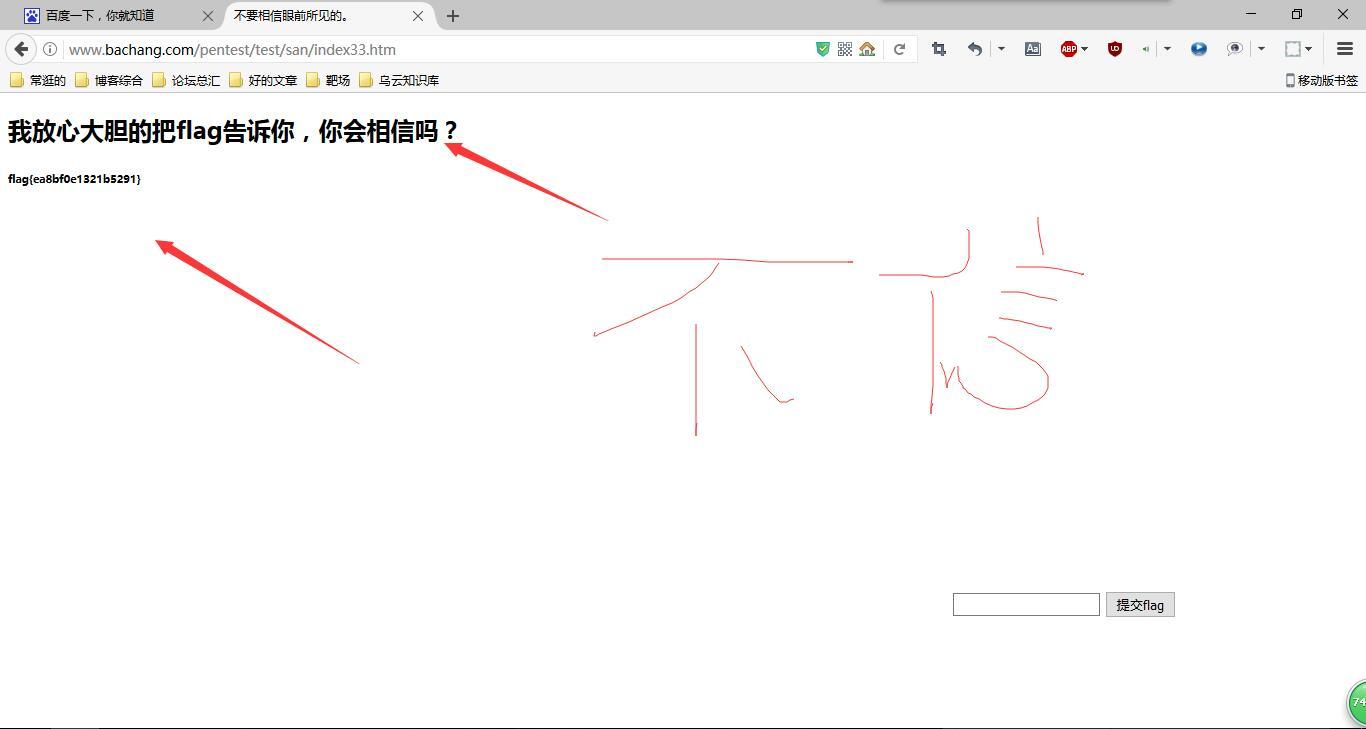

继续第三关。。。

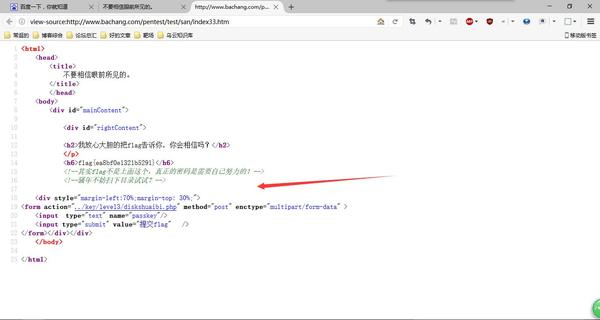

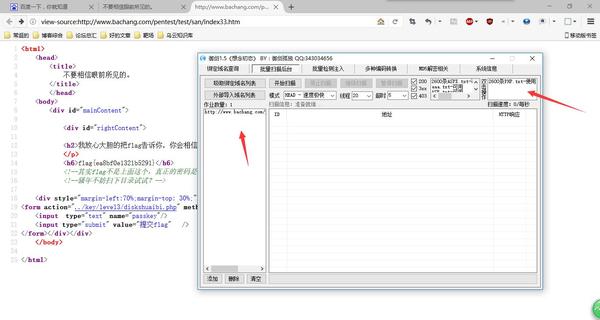

我肯定不信啊!看下网页源代码,看有啥提示没?

我肯定不信啊!看下网页源代码,看有啥提示没?

果然,有提示,毕竟这是靶场,只是锻炼你基础的,肯定会给你提示的。

果然,有提示,毕竟这是靶场,只是锻炼你基础的,肯定会给你提示的。

来吧,扫目录把。。。

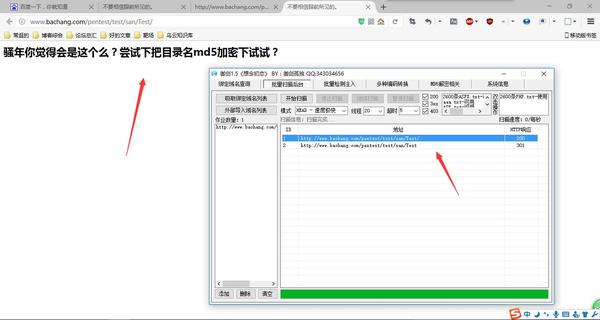

看看结果 。。。

看看结果 。。。

什么鬼啊?我继续一脸蒙蔽的 。。。

什么鬼啊?我继续一脸蒙蔽的 。。。

我去翻翻源码看看到底什么鬼 。。。

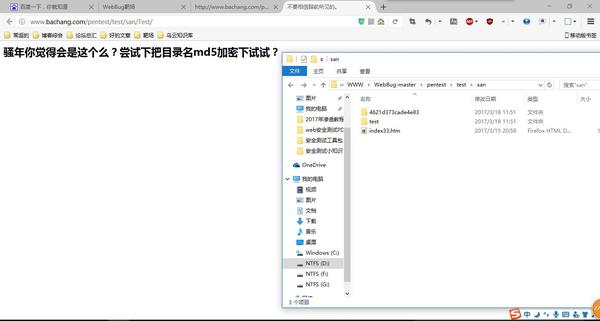

额,这里我说一下,这关是考的关于目录扫描的能力,也就是看你的字典强大不强大,看能不能扫除一些权限设置不组的目录,如果你扫到一个数据库目录,而且他没有设置权限,那你不就直接下载开了?但是关于上图出现的 md5 这个是错误的行为,因为扫目录是扫目录,不是遍历,如果遍历的话,那这个题还可以。

额,这里我说一下,这关是考的关于目录扫描的能力,也就是看你的字典强大不强大,看能不能扫除一些权限设置不组的目录,如果你扫到一个数据库目录,而且他没有设置权限,那你不就直接下载开了?但是关于上图出现的 md5 这个是错误的行为,因为扫目录是扫目录,不是遍历,如果遍历的话,那这个题还可以。

就像第二关一样,他考的就是图片马,如果一个网站存在解析漏洞,对,就是那个IIS7.5!如果 默认 Fast-CGI 是开启状况 ,我们直接上传一个图片,然后直接在后面加上一个 /1.php 不就直接 get shell 了? 关于图片马的制作,我在我那个文件解析里记录了。

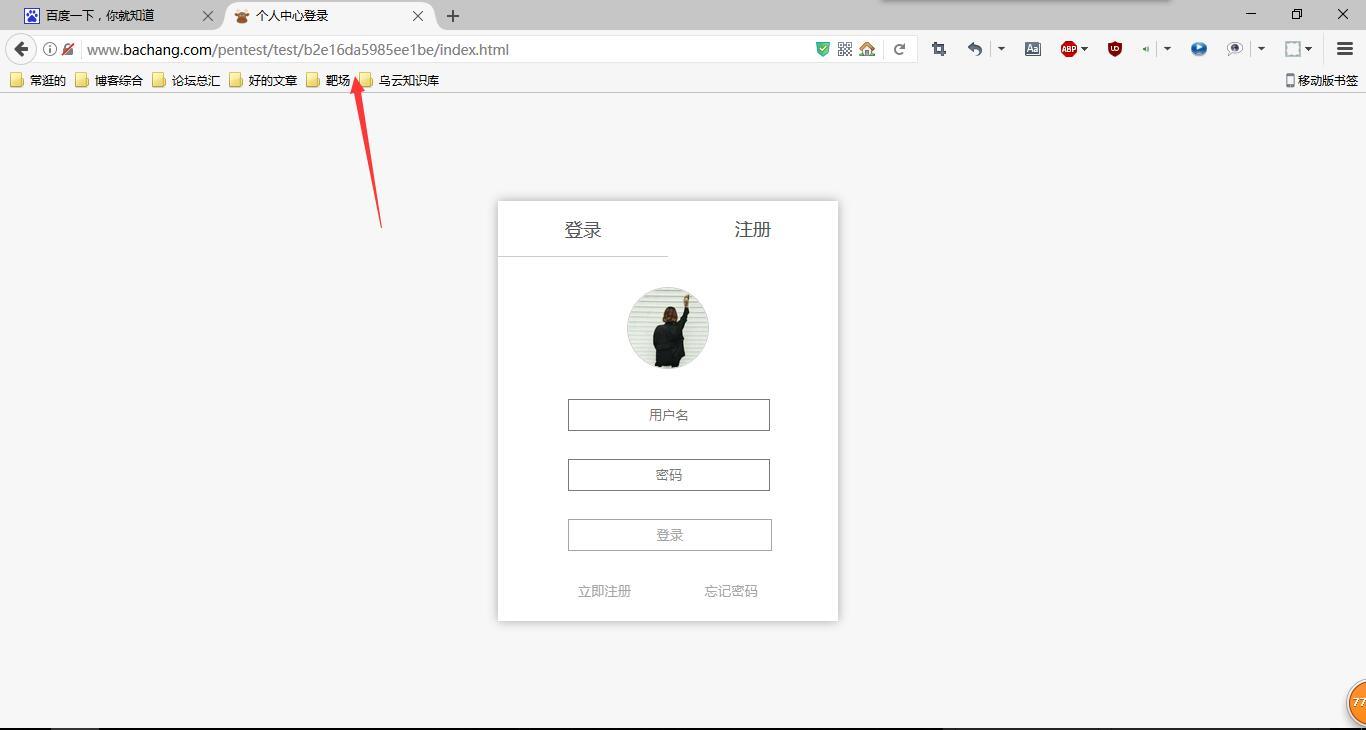

继续第四关 。。。

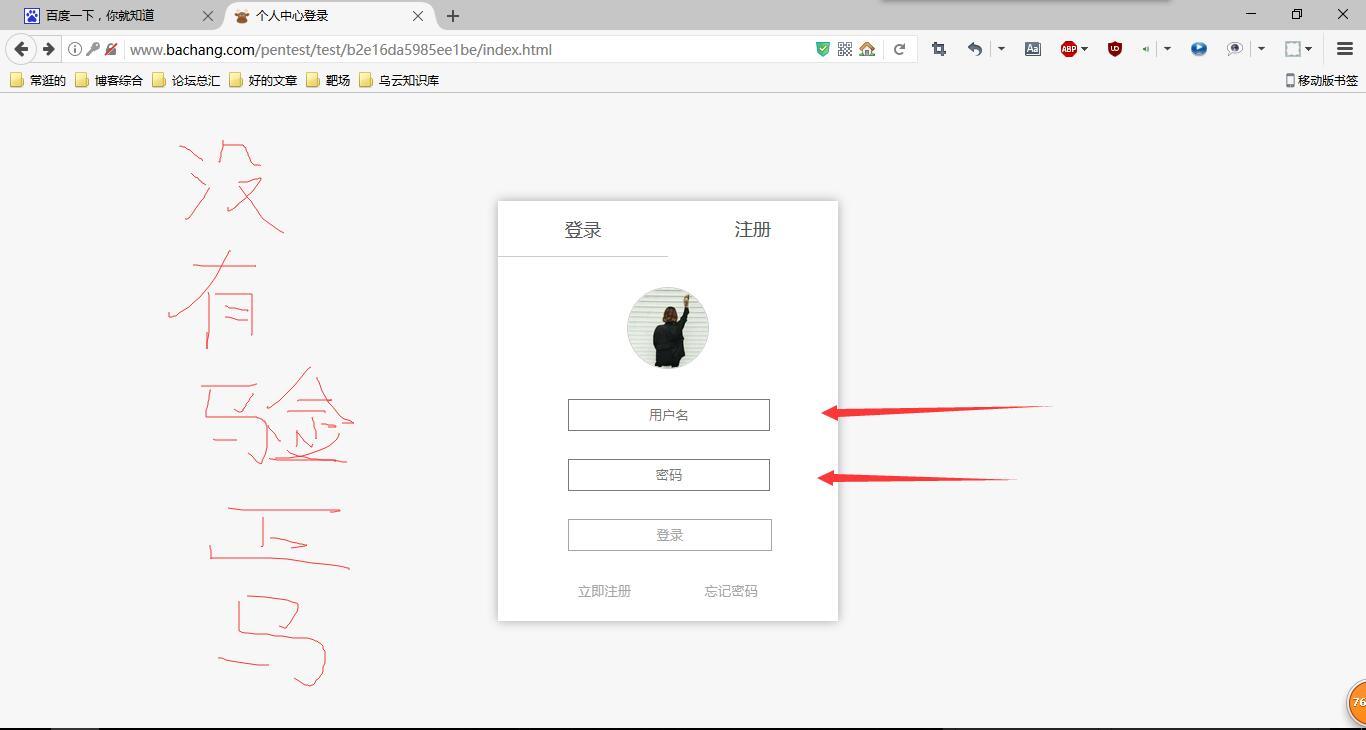

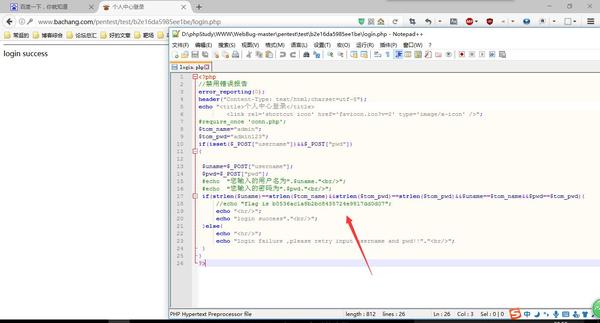

我首先关注到了上面的那一段字母,我想着肯定和密码有关,但是又想想,谁家的漏洞会直接把密码放目录上?所以我就又转移注意力到登陆界面上了。。。

我首先关注到了上面的那一段字母,我想着肯定和密码有关,但是又想想,谁家的漏洞会直接把密码放目录上?所以我就又转移注意力到登陆界面上了。。。

对,没有错,没有验证 !!!那不就是可以爆破了?

对,没有错,没有验证 !!!那不就是可以爆破了?

但是,按我经验,在爆破之前,先来验证一波弱口令。

admin password ,admin admin , admin admin888 , test test 。。。

都不对 = =!

都不对 = =!

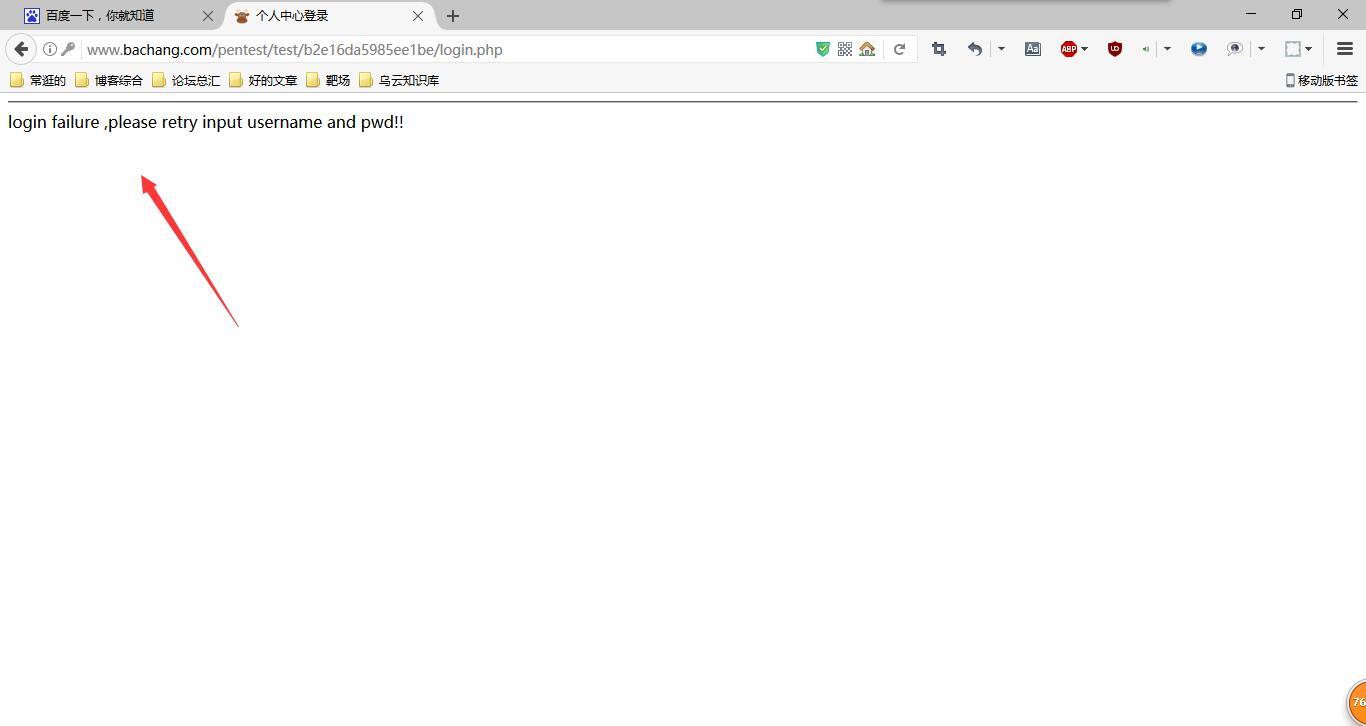

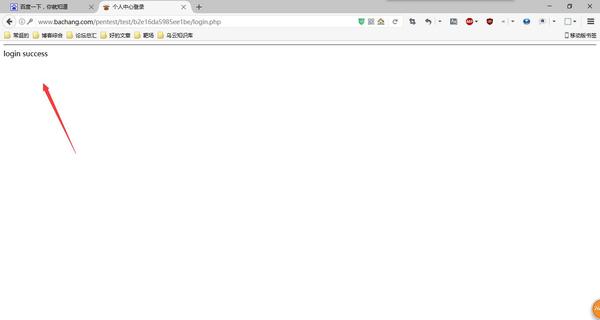

然后我再试了一个 admin admin123 ,对了!

但是,就这个就完了 ?

但是,就这个就完了 ?

我继续一脸蒙蔽 = = !

来看下源码 = = !

好吧,我继续一脸蒙蔽中。。。

好吧,我继续一脸蒙蔽中。。。

继续第五关。。。

什么鬼?

什么鬼?

来看一下关卡提示 。。。

头部注入 ?

头部注入 ?

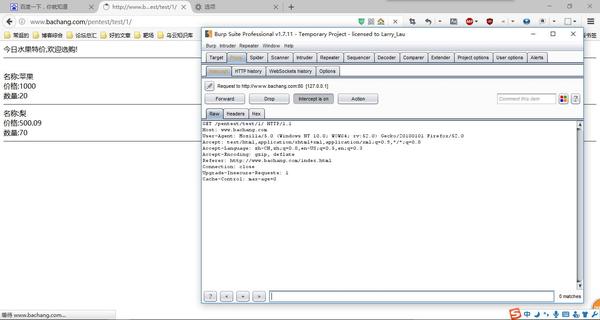

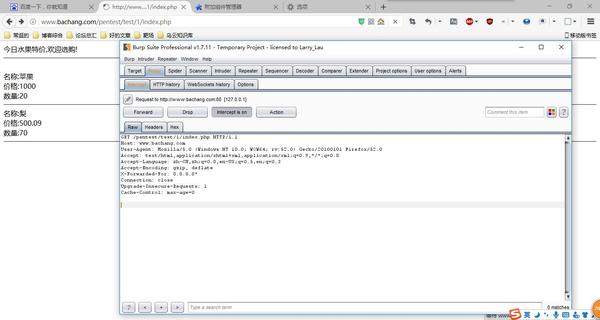

抓包看一下 。。。

啥都没有。。。

啥都没有。。。

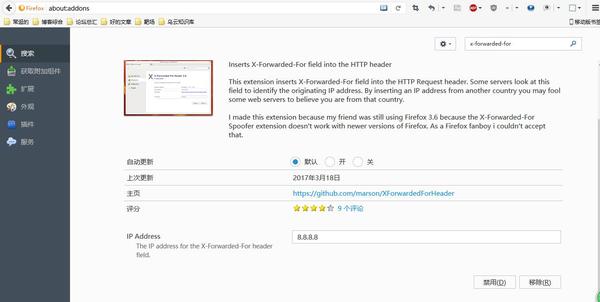

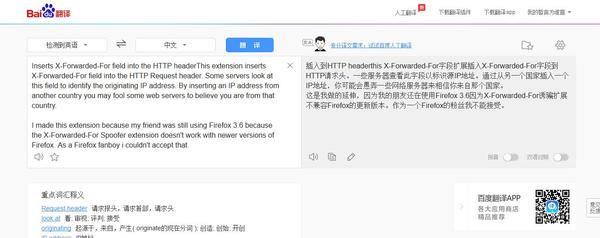

思考了一会,难道 ? X-Forwarded-For 注入?

我把我以前的这个注入的火狐插件打开,先看看。

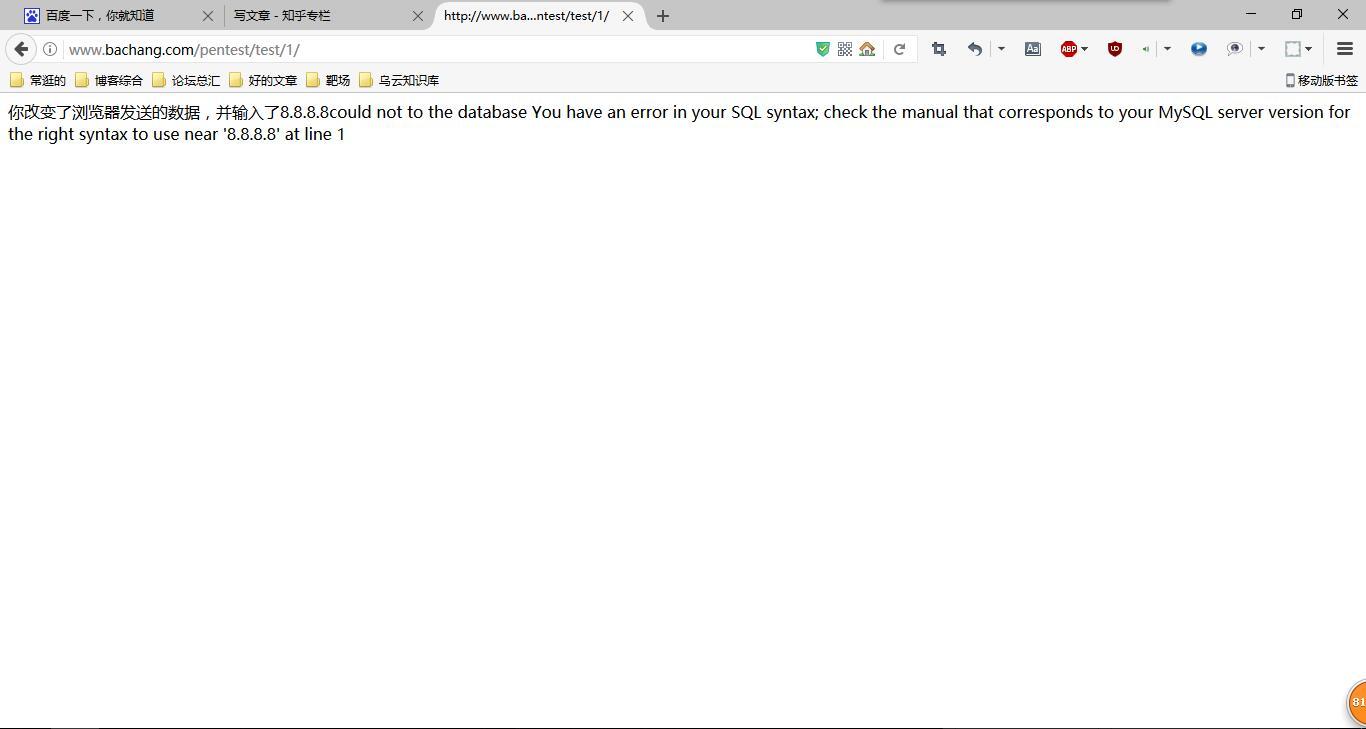

来看看效果 。。。

来看看效果 。。。

果然,存在这个注入 。。。

果然,存在这个注入 。。。

继续抓包走一波 。。。

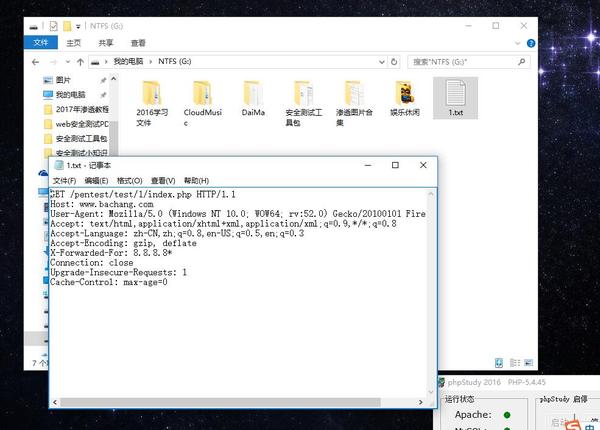

然后把这个抓包的文件保存到我电脑 D 盘上,一个 1.TXT 里。

然后把这个抓包的文件保存到我电脑 D 盘上,一个 1.TXT 里。

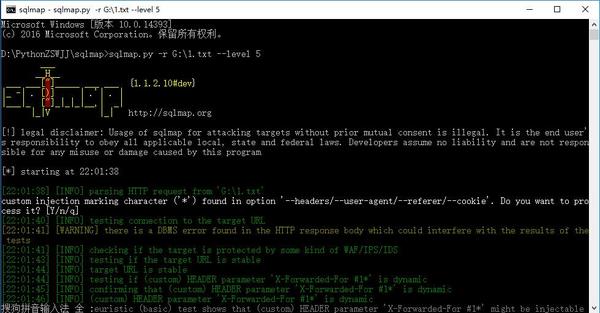

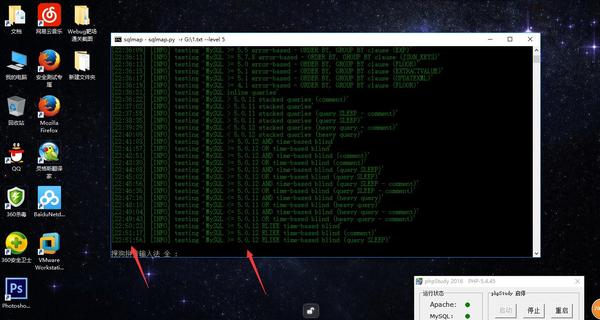

然后直接跑 sqlmap 了。。。

然后直接跑 sqlmap 了。。。

对了,关于为什么我不手工 = =!我手工要是能成功,我肯定手工啊 = =!

对了,关于为什么我不手工 = =!我手工要是能成功,我肯定手工啊 = =!

但是我就没成功过 。。。毕竟菜吧 。。。

关于那个火狐的插件的介绍,我先截一张百度翻译的图。

最后,我说下,我都写完这篇记录了,,,我的 sqlmap 还没跑出数据来 = = !

最后,我说下,我都写完这篇记录了,,,我的 sqlmap 还没跑出数据来 = = !

今天就先记录这么多吧 ,毕竟这是基础篇,都是基础性的知识,太简单的,而且这是 靶场F

今天就先记录这么多吧 ,毕竟这是基础篇,都是基础性的知识,太简单的,而且这是 靶场F

可不是 CTF #(斜眼笑。。。)

虽说这个靶场现在缺陷很多吧,不多大概的漏洞还是能玩玩的,我就这么先玩着,等出最新版了,再把那些没有玩过的或者因为缺陷不能玩的关卡,在补回来。。。

虽说这个靶场现在缺陷很多吧,不多大概的漏洞还是能玩玩的,我就这么先玩着,等出最新版了,再把那些没有玩过的或者因为缺陷不能玩的关卡,在补回来。。。

最再感谢一波,感谢 226团队 提供的这个靶场,真的很全,而且真心不错,希望会越来越好 。

以上是关于WebBug靶场基础篇 — 02的主要内容,如果未能解决你的问题,请参考以下文章