安全测试 服务器安全 渗透测试 常规服务器安全漏洞 高危端口暴露弱口令密码暴力破解服务器提权Mysql数据库提权等 浅谈《社会工程学》实战案例

Posted Benjamincsdn

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了安全测试 服务器安全 渗透测试 常规服务器安全漏洞 高危端口暴露弱口令密码暴力破解服务器提权Mysql数据库提权等 浅谈《社会工程学》实战案例相关的知识,希望对你有一定的参考价值。

文章目录

一、前言

服务器安全是通过安全策略功能通过执行具体的端口保护规则,限制或者允许进程对端口的连接请求来保护服务器安全。

服务器在部署的时候,除了要常规的要开启防火墙和漏洞修复(必须处理)之外,通过设置用户及密码策略,也能够增强服务器安全。

Open the door.png

二、服务器安全 高危端口

2.1 端口号(Port number)

端口号标识了一个主机上进行通信的不同的应用程序

1、端口号的范围是从1~65535。

2、其中1~1024是被RFC 3232规定好了的,被称作“众所周知的端口”(Well Known Ports);

3、从1025~65535的端口被称为动态端口(Dynamic Ports),可用来建立与其它主机的会话,也可由用户自定义用途。

2.2 常见端口后及其用途表

| 端口 | 描述 |

| 21 | FTP 文件传输服务 |

| 22 | SSH 端口 |

| 23 | TELNET 终端仿真服务 |

| 25 | SMTP 简单邮件传输服务 |

| 53 | DNS 域名解析服务 |

| 80 | HTTP 超文本传输服务,访问www网站时http默认端口 |

| 110 | POP3 “邮局协议版本3”使用的端口 |

| 443 | HTTPS 加密的超文本传输服务,访问www网站时https默认端口 |

| 1080 | SOCKS代理协议服务器常用端口号 |

| 1433 | MS SQL*SERVER数据库 默认端口号 |

| 1521 | Oracle数据库服务 |

| 1863 | MSN Messenger的文件传输功能所使用的端口 |

| 2289 | TCP、UPD |

| 3306 | mysql 默认端口号 |

| 3389 | Microsoft RDP 微软远程桌面使用的端口 |

| 5631 | Symantec pcAnywhere 远程控制数据传输时使用的端口 |

| 5632 | Symantec pcAnywhere 主控端扫描被控端时使用的端口 |

| 5000 | MS SQL Server使用的端口 |

| 6379 | redis NOSQL数据服务端口 |

| 8000 | 腾讯QQ |

| 8080 | web服务调试默认端口 |

| 9090 | webshpere管理工具 |

| 27017 | mongodb NOSQL数据服务端口 |

2.3 端口号 扫描工具介绍

Nmap

Nmap,也就是Network Mapper,最早是Linux下的网络扫描和嗅探工具包。

nmap是一个网络连接端扫描软件,用来扫描网上电脑开放的网络连接端。确定哪些服务运行在哪些连接端,并且推断计算机运行哪个操作系统(这是亦称 fingerprinting)。它是网络管理员必用的软件之一,以及用以评估网络系统安全。

正如大多数被用于网络安全的工具,nmap 也是不少黑客及骇客(又称脚本小子)爱用的工具 。系统管理员可以利用nmap来探测工作环境中未经批准使用的服务器,但是黑客会利用nmap来搜集目标电脑的网络设定,从而计划攻击的方法。

Nmap 常被跟评估系统漏洞软件Nessus 混为一谈。Nmap 以隐秘的手法,避开闯入检测系统的监视,并尽可能不影响目标系统的日常操作。

2.4 端口号 端口说明 攻击技巧

21/22/69 ftp/tftp:文件传输协议 爆破\\嗅探\\溢出\\后门

22 ssh:远程连接 爆破OpenSSH;28个退格

23 telnet:远程连接 爆破\\嗅探

25 smtp:邮件服务 邮件伪造

53 DNS:域名系统 DNS区域传输\\DNS劫持\\DNS缓存投毒\\DNS欺骗\\利用DNS隧道技术刺透防火墙

67/68 dhcp 劫持\\欺骗

110 pop3 爆破

139 samba 爆破\\未授权访问\\远程代码执行

143 imap 爆破

161 snmp 爆破

389 ldap 注入攻击\\未授权访问

512/513/514 linux r 直接使用rlogin

873 rsync 未授权访问

1080 socket 爆破:进行内网渗透

1352 lotus 爆破:弱口令\\信息泄漏:源代码

1433 mssql 爆破:使用系统用户登录\\注入攻击

1521 oracle 爆破:TNS\\注入攻击

2049 nfs 配置不当

2181 zookeeper 未授权访问

3306 mysql 爆破\\拒绝服务\\注入

3389 rdp 爆破\\Shift后门

4848 glassfish 爆破:控制台弱口令\\认证绕过

5000 sybase/DB2 爆破\\注入

5432 postgresql 缓冲区溢出\\注入攻击\\爆破:弱口令

5632 pcanywhere 拒绝服务\\代码执行

5900 vnc 爆破:弱口令\\认证绕过

6379 redis 未授权访问\\爆破:弱口令

7001 weblogic Java反序列化\\控制台弱口令\\控制台部署webshell

80/443/8080 web 常见web攻击\\控制台爆破\\对应服务器版本漏洞

8069 zabbix 远程命令执行

9090 websphere控制台 爆破:控制台弱口令\\Java反序列

9200/9300 elasticsearch 远程代码执行

11211 memcacache 未授权访问

27017 mongodb 爆破\\未授权访问

2.5 安全警示

1、本文档仅供交流学习,操作过程不做详细介绍,请通过自建“靶机”操作

2、切勿恶意攻击或实战攻击或练习,包括但不限于现有商用服务器或已上架应用

3、请知晓个人行为所造成的后果由发起人自行承担,造成一切后果均与作者无关

三、服务器安全 弱密码口令

3.1 弱口令(Weak Password)

弱口令 没有严格和准确的定义,通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。

弱口令指的是仅包含简单数字和字母的口令,例如“123”、“abc”等,因为这样的口令很容易被别人破解,从而使用户的计算机面临风险,因此不推荐用户使用。

3.2 弱口令 危害

在当今很多地方以用户名(帐号)和口令作为鉴权的世界,口令的重要性就可想而知了。口令就相当于进入家门的钥匙,当他人有一把可以进入你家的钥匙,想想你的安全、你的财物、你的隐私......害怕了吧。

因为弱口令很容易被他人猜到或破解,所以如果你使用弱口令,就像把家门钥匙放在家门口的垫子下面,是非常危险的。

牛皮癣广告.png

3.3 弱口令 服务器防范

网络的江湖凶险,即使身怀绝技,也会一不留神碰了壁。尤其是对于企业来说,网络的江湖简直处处陷阱,防不胜防。比如,我们最常用的密码,就是个最大的坑。而挖坑的元凶,就是弱口令。

1. 服务器安全配置尽量使用高强度密码,密钥文件登陆等

2. 服务器安全配置设置ip访问白名单

3. 服务器登陆应通过vpn跳板机或堡垒机等形式访问以保证维护访问安全

3.4 弱口令 个人防范

1. 手机设置锁屏密码,在笔记本或其它地方不要记录口令。

2. 向他人透露口令,包括管理员和维护人员。当有人打电话来向你索要口令时,你就该保持警惕了。

3. 在e-mail或即时通讯工具中不透露口令。

4. 离开电脑前,启动有口令保护的屏幕保护程序。

5. 在多个帐户之间使用不相同的口令。

6. 在公共电脑不要选择程序中可保存口令的功能选项。

切记,不要使用弱口令,以及保护好你的口令。

同时要注意,改过的口令一定要牢记。很多人因常改口令而遗忘,造成很多不必要的麻烦。

四、服务器安全 暴力破解

4.1 暴力破解(Brute-force Attack)

穷举攻击,亦称“暴力破解”。对密码进行逐个推算,直到找出真正的密码为止的一种攻击方式。理论上可破解任何一种密码,问题在于如何缩短破解时间。

通过利用大量猜测和穷举的方式来尝试获取用户口令的攻击方式。就是猜口令咯,攻击者一直枚举进行请求,通过对比数据包的长度可以很好的判断是否爆破成功,因为爆破成功和失败的长度是不一样的,所以可以很好的判断是否爆破成功。

简单医学低门槛低成本大多数初学入门者必备基础技能,掌握人数较多,所以看管好“房门”谨防未然。

4.2 暴力破解 密码枚举 示例图

var pwdUnSecurity = ["123456", "123456789", "111111", "5201314", "12345678", "123123", "password", "1314520", "123321", "7758521", "1234567", "5211314", "666666", "520520", "woaini", "520131", "11111111", "888888", "hotmail.com", "112233", "123654", "654321", "1234567890", "a123456", "88888888", "163.com", "000000", "yahoo.com.cn", "sohu.com", "yahoo.cn", "111222tianya", "163.COM", "tom.com", "139.com", "wangyut2", "pp.com", "yahoo.com", "147258369", "123123123", "147258", "987654321", "100200", "zxcvbnm", "123456a", "521521", "7758258", "111222", "110110", "1314521", "11111111", "12345678", "a321654", "111111", "123123", "5201314", "00000000", "q123456", "123123123", "aaaaaa", "a123456789", "qq123456", "11112222", "woaini1314", "a123123", "a111111", "123321", "a5201314", "z123456", "liuchang", "a000000", "1314520", "asd123", "88888888", "1234567890", "7758521", "1234567", "woaini520", "147258369", "123456789a", "woaini123", "q1q1q1q1", "a12345678", "qwe123", "123456q", "121212", "asdasd", "999999", "1111111", "123698745", "137900", "159357", "iloveyou", "222222", "31415926", "123456", "111111", "123456789", "123123", "9958123", "woaini521", "5201314", "18n28n24a5", "abc123", "password", "123qwe", "123456789", "12345678", "11111111", "dearbook", "00000000", "123123123", "1234567890", "88888888", "111111111", "147258369", "987654321", "aaaaaaaa", "1111111111", "66666666", "a123456789", "11223344", "1qaz2wsx", "xiazhili", "789456123", "password", "87654321", "qqqqqqqq", "000000000", "qwertyuiop", "qq123456", "iloveyou", "31415926", "12344321", "0000000000", "asdfghjkl", "1q2w3e4r", "123456abc", "0123456789", "123654789", "12121212", "qazwsxedc", "abcd1234", "12341234", "110110110", "asdasdasd", "123456", "22222222", "123321123", "abc123456", "a12345678", "123456123", "a1234567", "1234qwer", "qwertyui", "123456789a", "qq.com", "369369", "163.com", "ohwe1zvq", "xiekai1121", "19860210", "1984130", "81251310", "502058", "162534", "690929", "601445", "1814325", "as1230", "zz123456", "280213676", "198773", "4861111", "328658", "19890608", "198428", "880126", "6516415", "111213", "195561", "780525", "6586123", "caonima99", "168816", "123654987", "qq776491", "hahabaobao", "198541", "540707", "leqing123", "5403693", "123456", "123456789", "111111", "5201314", "123123", "12345678", "1314520", "123321", "7758521", "1234567", "5211314", "520520", "woaini", "520131", "666666", "RAND#a#8", "hotmail.com", "112233", "123654", "888888", "654321", "1234567890", "a123456"];4.3 暴力破解 工具介绍

hydra

hydra (Linux登录暴力破解工具)

hydra 是一个服务器密码SHH网络帐号破解工具,支持多种协议。其作者是van Hauser,David Maciejak与其共同维护。hydra在所有支持GCC的平台能很好的编译,包括Linux,所有版本的BSD,Mac OS, Solaris等。

4.4 暴力破解 防范规则

暴力破解 防范

1、常规防范见上“ 服务器安全 弱密码口令”中的3、4弱口令防范说明

2、监测账号登陆密码失败次时记录,增加访问频次限制

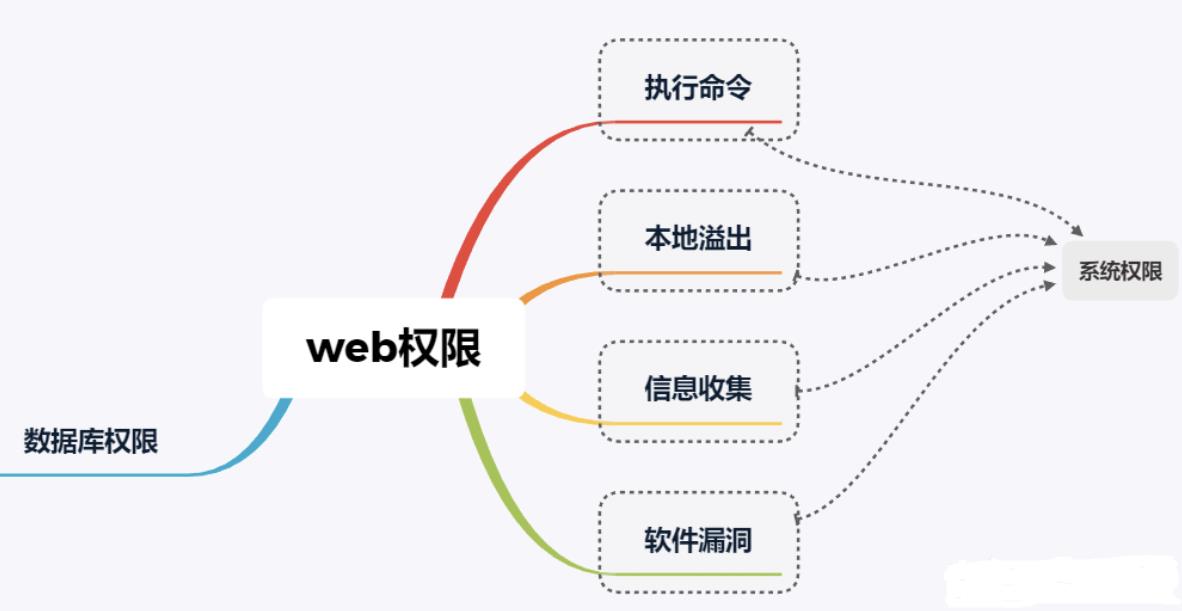

五、服务器安全 服务器提权

5.1 服务器提权 介绍

从普通用户的操作权限提升到root账号最高操作权限。

服务器提权,顾名思义就是为了提升在服务器中的用户权限,提权的主要目的,就是为了获取服务器系统的最高管理权限。

服务器提权可以分为直接提权和间接提权,也可以分为本地提权和远程提权。

1、服务器本地提权漏洞

本地提权漏洞是指一个本来权限非常低、操作受限制的服务器用户,通过某种条件,例如通过应用程序漏洞或者系统漏洞,直接提升到系统最高权限。

2、服务器远程提权漏洞

远程提权是指黑客或者攻击者通过漏洞利用程序,直接获取远程服务器的权限,不过需要一点因素,就是在远程服务器上必须存在漏洞且未修补或者修补未成功。

服务器提权不是在任何情况下都可以进行的,它有一定的前置条件,例如拥有内网普通用户权限、拥有 Webshelll、拥有FTP权限、拥有某些远程管理软件的账号和密码等,同时在本地或者远程服务器上存在相应的漏洞。当然,最重要的条件是拥有利用该漏洞的工具、代码或者程序。

5.2 服务器提权 简易操作方法

前提

针对已破解或获取服务器root管理权限账号和密码,防止已找到“肉鸡”服务器后期更改为高度复杂密码或动态密码,再破解增加二次攻击破解的难度。

方法

1、创建新用户并授予root权限,命名规则可操作性

2、二次创建用户并授予root权限,注意用户名隐秘性

3、创建ssh登陆密钥换方式登陆,记得提前提权

PS:说了等没说,然后并没有什么用。请自行学习去……

六、服务器安全 Mysql数据库提权

6.1 Mysql数据库提权

利用mysql提权的前提就是,服务器安装了Mysql。

Mysql的服务没有降权是默认安装以系统权限继承的(system权限)。并且获得了root的账号密码

具体参考 上述“服务器安全 服务器提权”,暂不做过多重复内容介绍

七、《社会工程学》实战案例

7.1 什么是《社会工程学》?

社会工程学(Social Engineering,又被翻译为:社交工程学)在上世纪60年代左右作为正式的学科出现,广义社会工程学的定义是:建立理论并通过利用自然的、社会的和制度上的途径来逐步地解决各种复杂的社会问题,经过多年的应用发展,社会工程学逐渐产生出了分支学科,如公安社会工程学(简称公安社工学)和网络社会工程学。

起源:凯文·米特尼克在《反欺骗的艺术》中曾提到,人为因素才是安全的软肋。

很多企业、公司在信息安全上投入大量的资金,最终导致数据泄露的原因,往往却是发生在人本身。

你们可能永远都想象不到,对于黑客们来说,通过一个用户名、一串数字、一串英文代码,社会工程师就可以通过这么几条的线索,通过社工攻击手段,加以筛选、整理,就能把你的所有个人情况信息、家庭状况、兴趣爱好、婚姻状况、你在网上留下的一切痕迹等个人信息全部掌握得一清二楚。虽然这个可能是最不起眼,而且还是最麻烦的方法。一种无需依托任何黑客软件,更注重研究人性弱点的黑客手法正在兴起,这就是社会工程学黑客技术。

7.2 实战案例 简易说明 背景、“相杀”,“相爱”、结尾

7.2.1 背景介绍

某年某月某日某人顿感“无聊”透顶生活乏味,突然手机qq消息闪烁看文字提示 “QA不加班” 居然有人再发宣传网址 “ http://www.qabujiaban.com QA不加班”心里不仅诧异又觉得奇怪搞IT和计算行业哪有不加班的道理?同为同僚按赖不住心中那澎湃的小心脏,决定拿出“毕生所学”去会会这个站长,于是便开启了我的攻击破解之路…………

伏笔相关博客链接:https://blog.csdn.net/qq_25305833/article/details/122023449,博客标题:性能测试 性能测试实战(一)如何分析一个web端 http请求接口的请求和响应耗时过程?http请求响应耗时时长可能与哪些因素有关? 简易分析篇

7.2.2 “相杀”

兴趣是学习和进去的动力源泉

“逗比”法:

1、方法分析:揣摩、端量、思考 如何实现和做?为什么要做?价值和意义何在?

2、眼观八方:看看哪里有入口,哪里有“门”可破,哪里可能比较脆弱?

3、耳听六路:灵活运用就是能把学到的,看到的,通过一定思考解决实际应用问题了。

4、大“杀”四方:just do it……,默默加好友然后私聊然后再“炫耀”一波你被攻击啦

5、防范未然:思考未来即将会发生什么?可能会发生什么?提前提权

7.2.3 “相爱”

爱(Love),是指喜欢达到很深的程度,继而人为之付出的感情。

是指人类主动给予的或自觉期待的满足感和幸福感。爱有多种表达方式,它包含了爱情、友情、亲情、博爱以及人对所有事物的根本情感。

本着学习方为始终的想法,积极向上的心态和站主沟通交流并相互学习

1、修复网站首页bug,首页卡顿或数据访问慢等问题

2、服务器配置nginx,并增加防护配置,屏蔽高频率访问一次ip统计的请求拦截等

3、应用独立,站长维护他主站的功能,而我就维护网站留言管理模块和后台管理模块

4、网站维护管理和常规安全维护

7.2.3 结尾

结束语

没有绝对安全的系统

以上是关于安全测试 服务器安全 渗透测试 常规服务器安全漏洞 高危端口暴露弱口令密码暴力破解服务器提权Mysql数据库提权等 浅谈《社会工程学》实战案例的主要内容,如果未能解决你的问题,请参考以下文章