网络安全 渗透 攻防3(用户与组管理 服务器远程管理)

Posted Shany-Ming

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了网络安全 渗透 攻防3(用户与组管理 服务器远程管理)相关的知识,希望对你有一定的参考价值。

目录

第五章 用户与组管理

一、服务器系统版本介绍

🐱👤 windows服务器系统: win2000 win2003 win2008 win2012(不开源)

🤖 linux服务器系统:Redhat Centos(开源)

二、用户管理

🐭 1.1用户概述

·每一个用户登录系统后,拥有不同的操作权限。·每个账户有自己唯一的SID(安全标识符)

·用户SID : S-1-5-21-426206823-2579496042-14852678-500(s开头,500是UID——用户id)

系统SID : S-1-5-21-426206823-2579496042-14852678

😺 用户UID : 500

🐹 windows系统管理员administrator的UID是500

🙈 linux系统管理员root的UID是0

🐷 普通用户的UID是1000开始

不同的账户拥有不同的权限,为不同的账户赋权限,也就是为不用账户的SID赋权限!

查看sid值:whoami /user

🐱🚀 账户密码存储位置: c:\\windows\\system32\\config\\SAM(必须记住) #暴力破解/撞库

看不见是因为文件加密,采用hash算法是不可逆算法,window自身都无法解开只有暴力 破解和撞库能解开。

🐱👓 windows系统上,默认密码最长有效期42天(面试题)

😻 1.2内置账户

🐲 ·给人使用的账户∶

🙀 administrator #管理员账户

🦄 guest #来宾账户

🦒 ·计算机服务组件相关的系统账号

🐔 system #系统账户==权限至高无上

🦄 local services #本地服务账户==权限等于普通用户

🙀 network services #网络服务账户==权限等于普通用户

💩 1.3配置文件

每个用户都有自己的配置文件(家目录),在用户第一次登录时自动产生,路径是∶

😕 win7/win2008 c:\\用户\\

🐔 xp/win2003 c:\\Documents and Settings\\

🙁 1.4用户管理命令

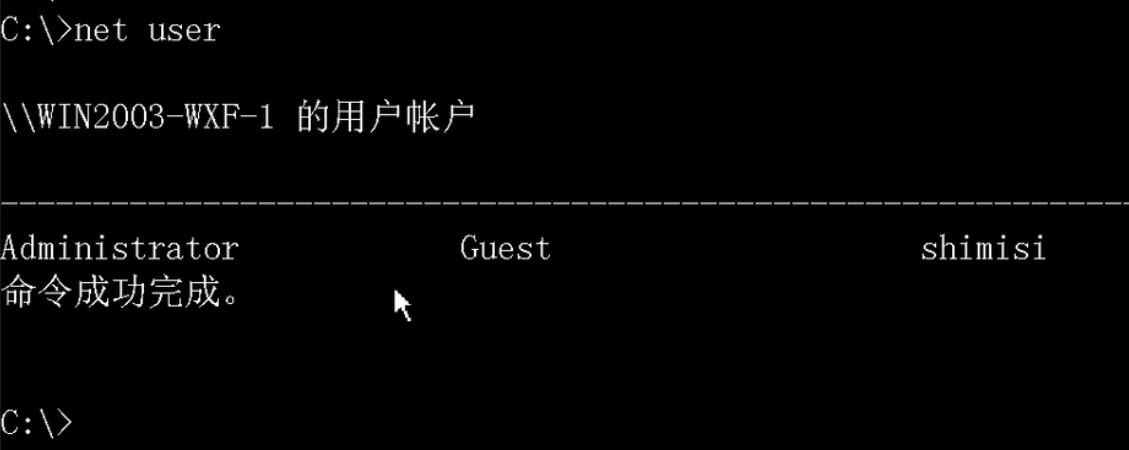

net user #查看用户列表

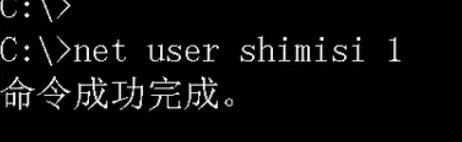

🐔 net user用户名密码 #改密码

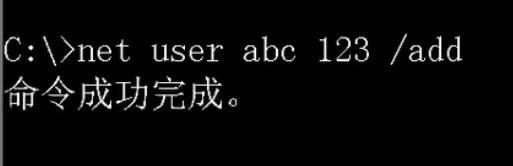

🦄 net user用户名密码/ add #创建一个新用户

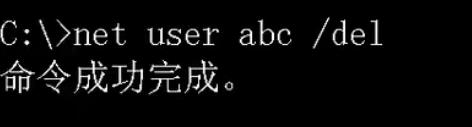

😘 net user用户名/del #册除一个用户

🙀 net user用户名/active :yes/no #激活或禁用账户练习∶

1、练习图形及命令行中,进行用户管理(包括创建、修改密码、删除用户、登录并验证家目录产生、及权限)

2、制作一个批处理脚本,可以实现互动创建用户!

❤️ 列出本机用户

🙌 修改密码无需知道密码(仅管理员可以)

😂 新建用户abc并设置密码为123

🤷♀️ 删除用户

三、组管理

🐱🏍 3.1组概述

组的作用:简化权限的赋予。

赋权限方式:

1)用户---组---赋权

2 )用户---赋权限

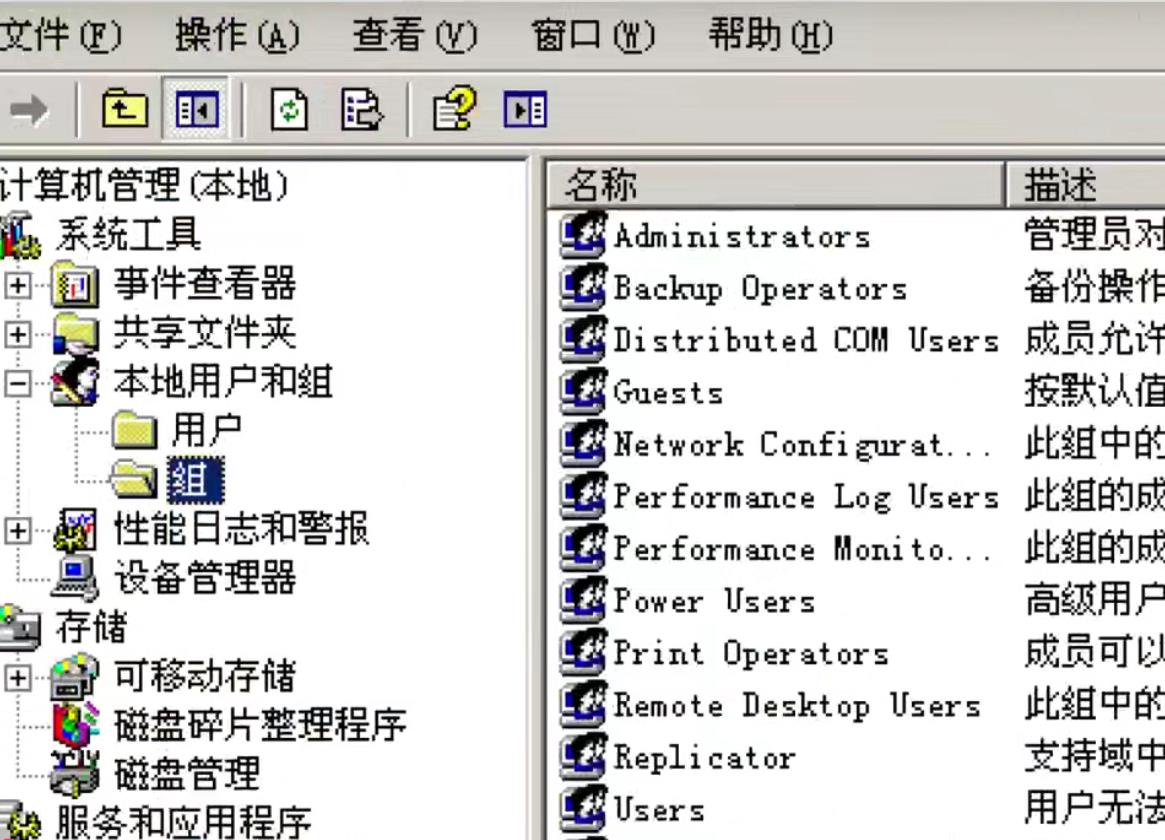

🐱🐉 3.2内置组

内置组的权限默认已经被系统赋予。

1 ) administrators #管理员组

2 ) guests #来宾组

3 ) users #普通用户组,默认新建用户都属于该组

4 ) network #网络配置组

s ) print #打印机组

6 ) Remote Desktop #远程桌面组

🐗 3.3组管理命令

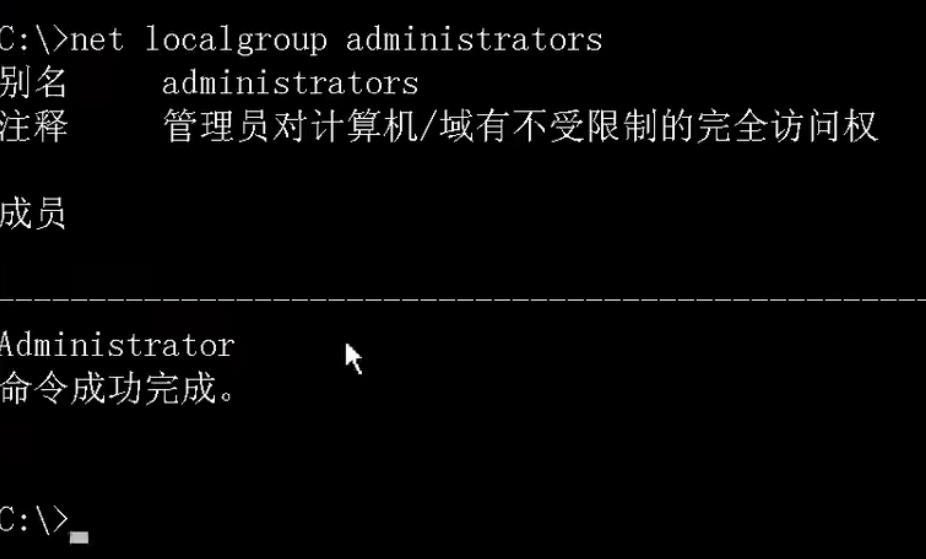

🐂 net localgroup #查看组列表

🐱💻 net localgroup 组名 #查看该组的成员

🐱🏍 net localgroup 组名 /add #创建一个新的组

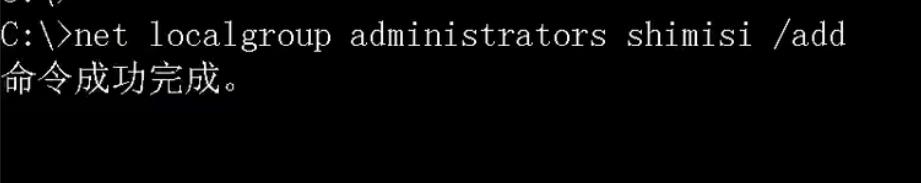

🦁 net localgroup 组名 用户名 /add #添加用户到组

😘 net localgroup 组名 用户名 /del #从组中踢出用户

🙀 net localgroup 组名 /del #删除组

😺 列出本地组

🐰 查看该组成员

🤷♂️ 添加用户到组

🧐 3.4用户管理命令

💩 net user #查看用户列表

🤖 net user 用户名 密码 #改密码

🐱👤 net user 用户名 密码 /add #创建一个新用户

😘 net user 用户名 /del #删除一个用户

🙀 net user 用户名 /active:yes/no #激活或禁用账户

第六章 服务器远程管理

一 远程管理类型

windows远程管理有2种类型:

1、远程桌面(图形)

2、telnet (命令行)

二 远程桌面

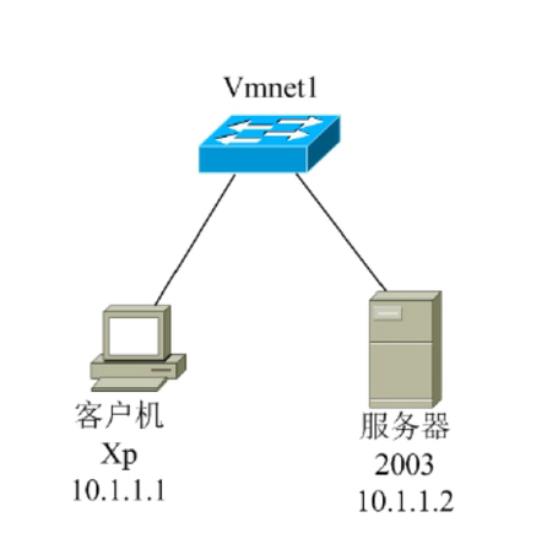

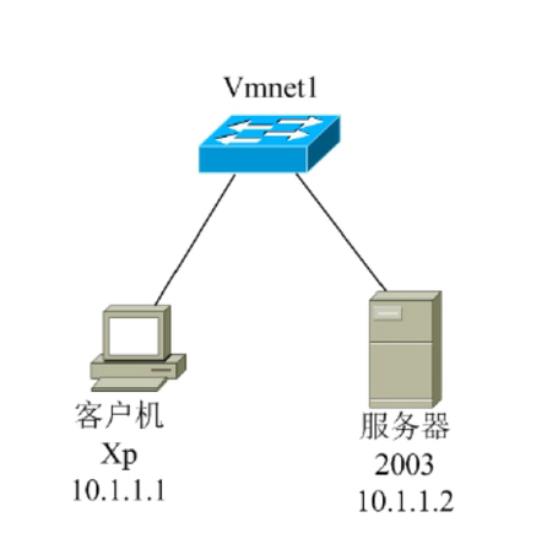

拓扑图:

步骤:

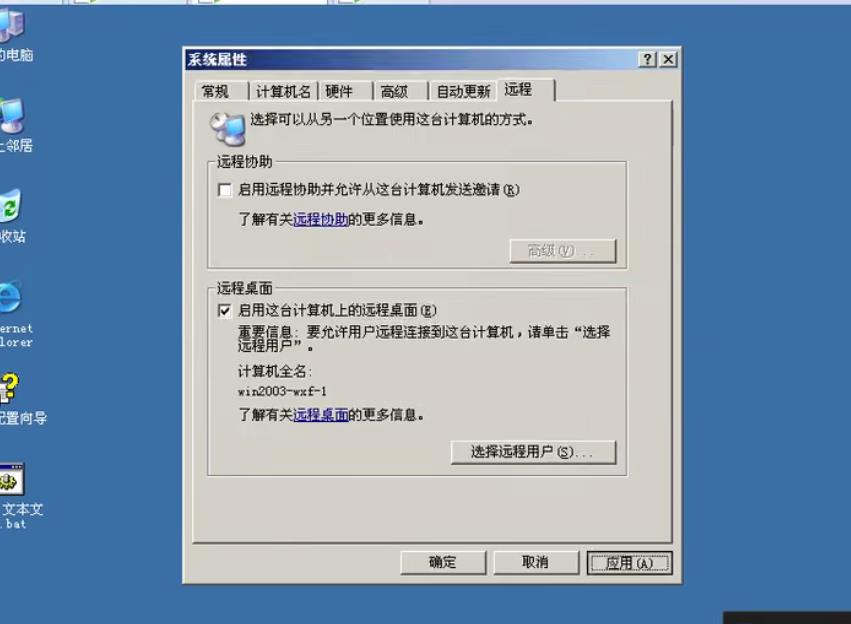

1、首先将配置网络,并实现客户机与服务器可以互通。2、服务器开启允许被远程控制∶桌面右键属性--远程设置--选择允许--确定。

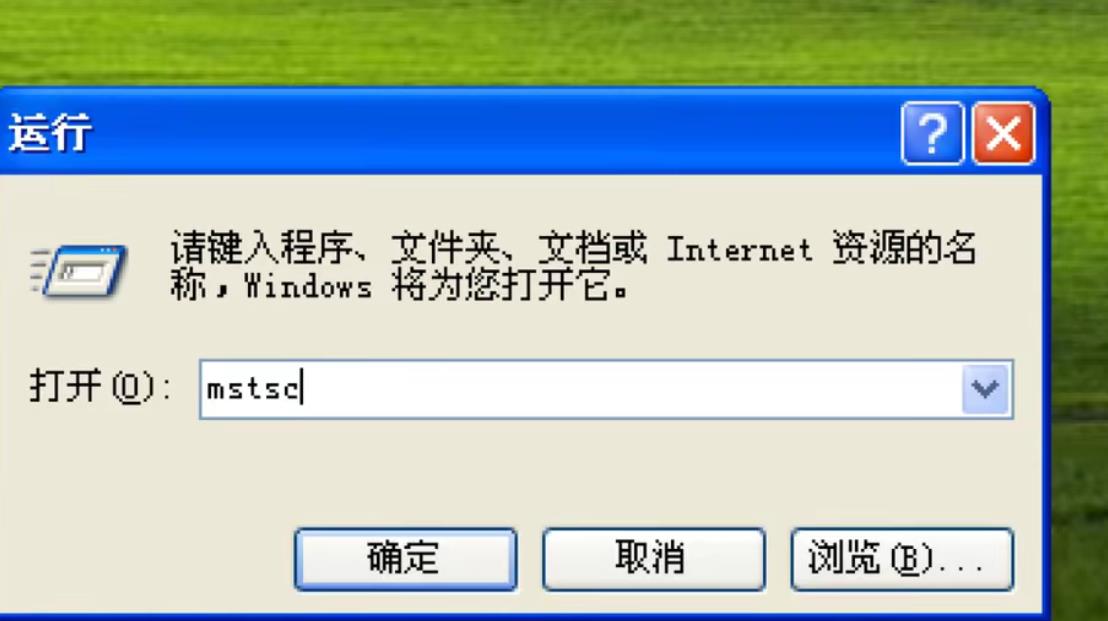

3、客户机上:开始--运行--输入mstsc打开远程连接工具。

4、在mstsc工具上输入服务器的IP并点击确定。

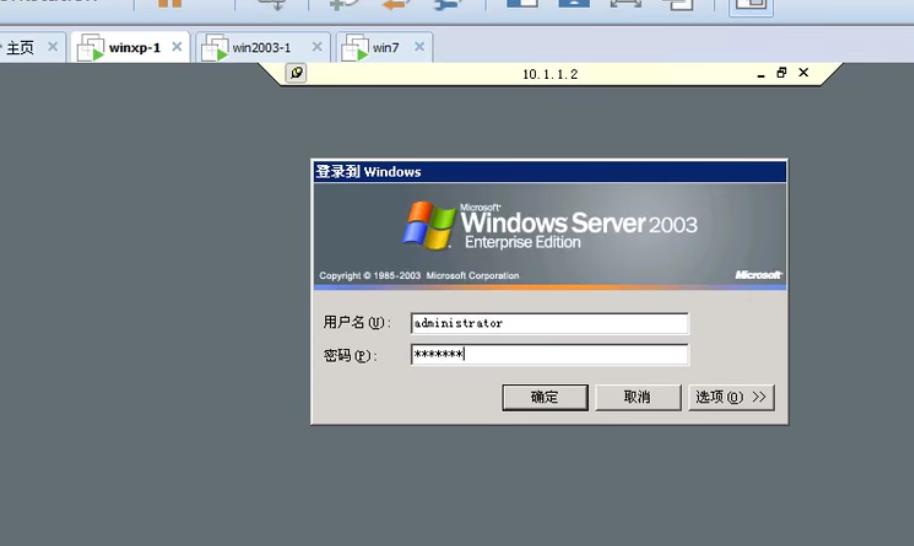

5、输入服务器的账号及密码。

注意∶如使用非管理员账户登录远程,需要在服务器上将用户加入到远程桌面内置组Remote Desktop Users中。

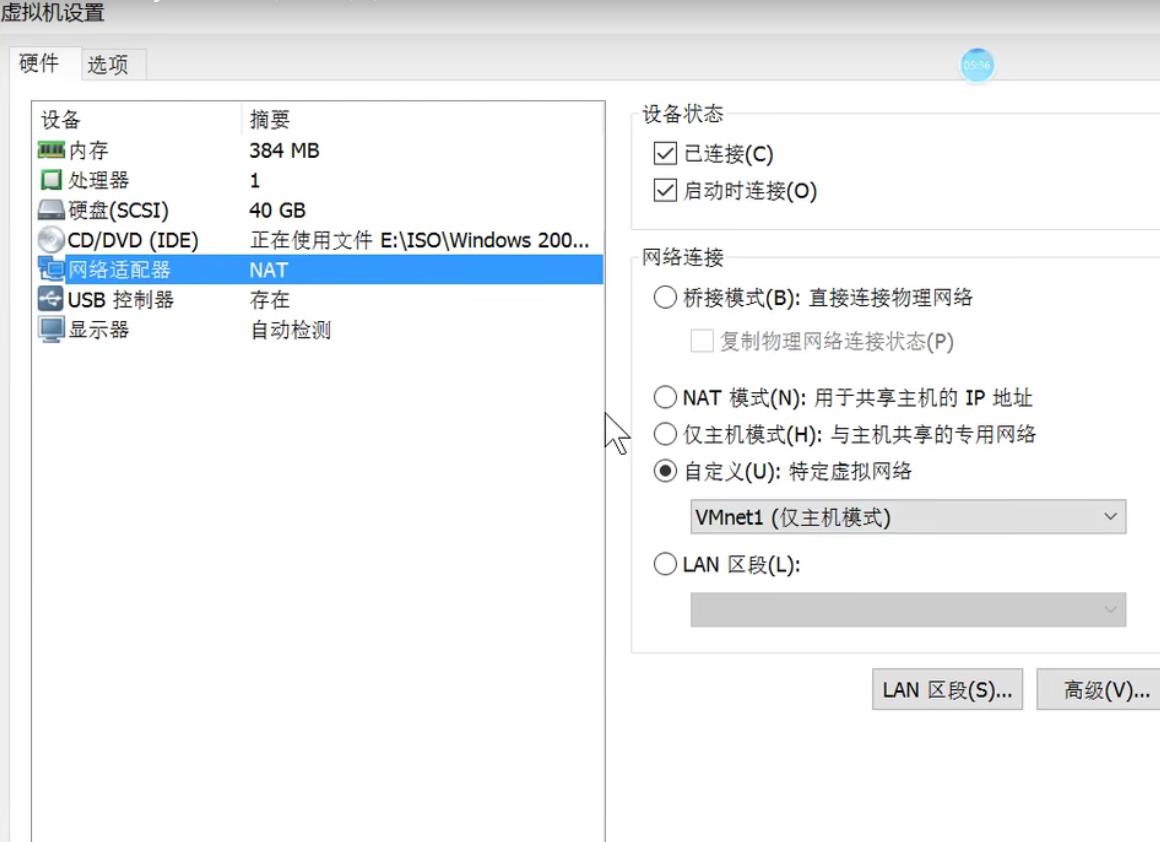

🤷♂️ 将两台虚拟机放入同一网卡中

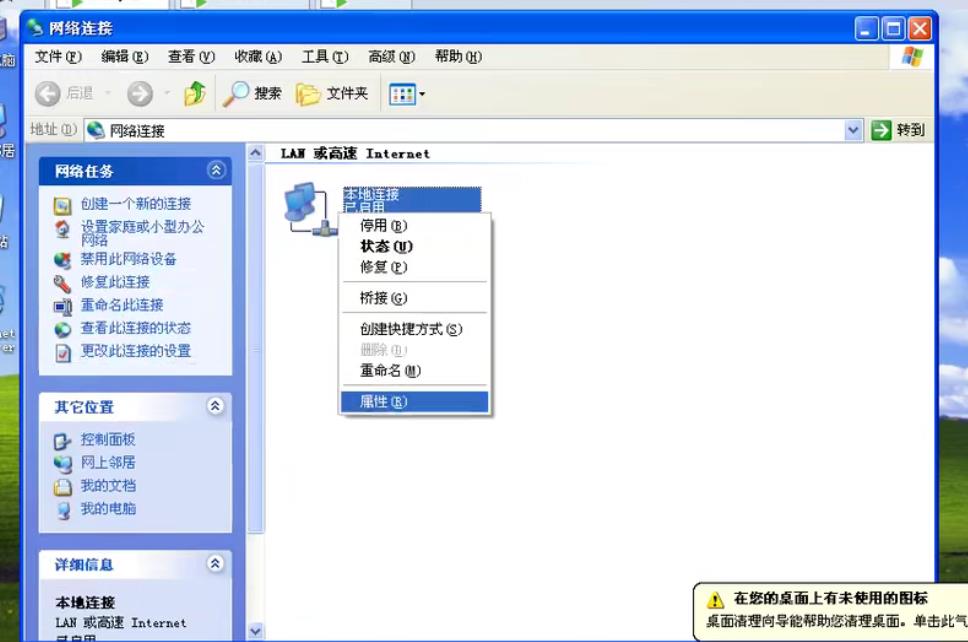

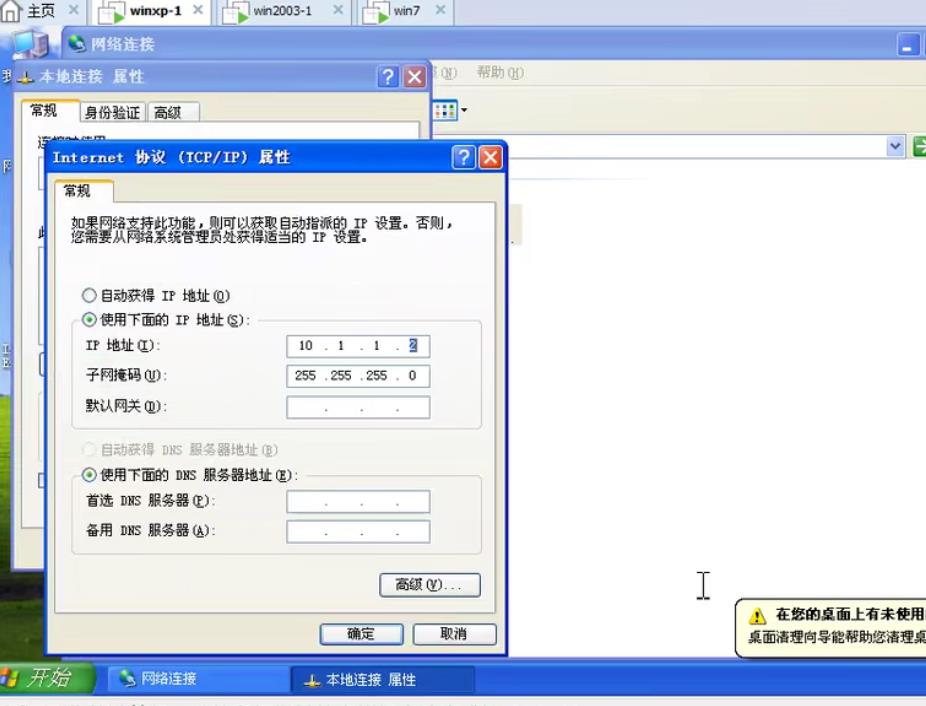

👛 配置ip

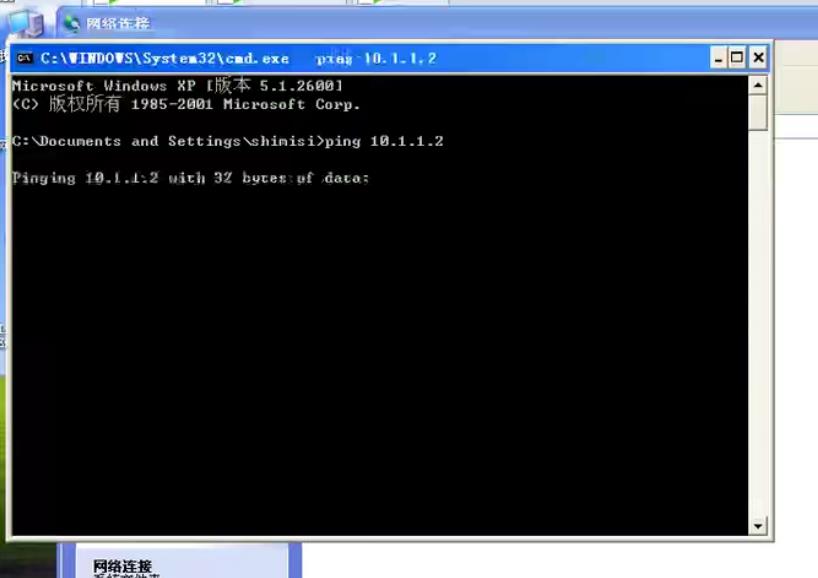

🐱👓 用其中一台ping另外一台的ip

🦝 连通后点属性进行配置

🐱🚀 xp进行指令

🐽 远程控制成功

不用管理员需要将用户添加到 Remote Desktop组

三 telnet

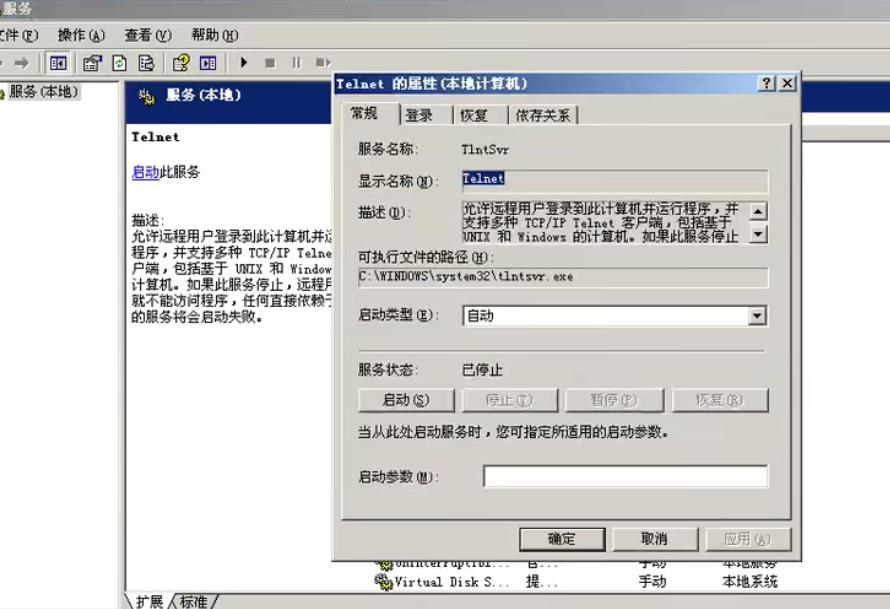

🦒 win+r输入services.msc,里面含有telnet服务,此服务默认是关闭的,一旦打开别人就可连接

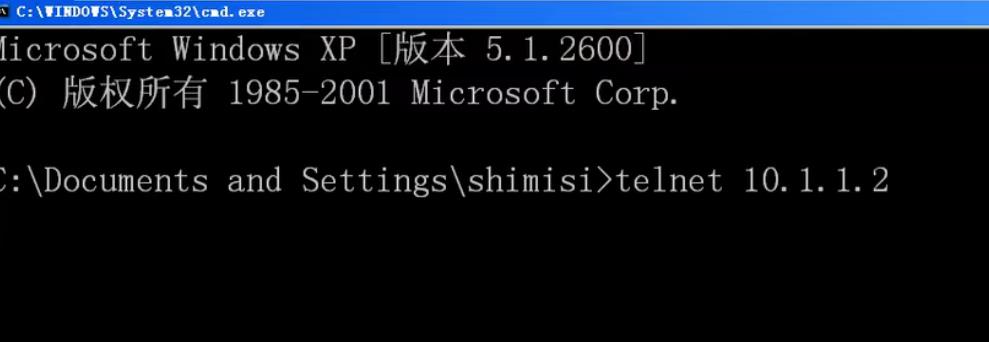

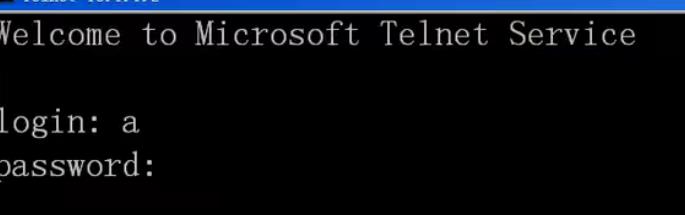

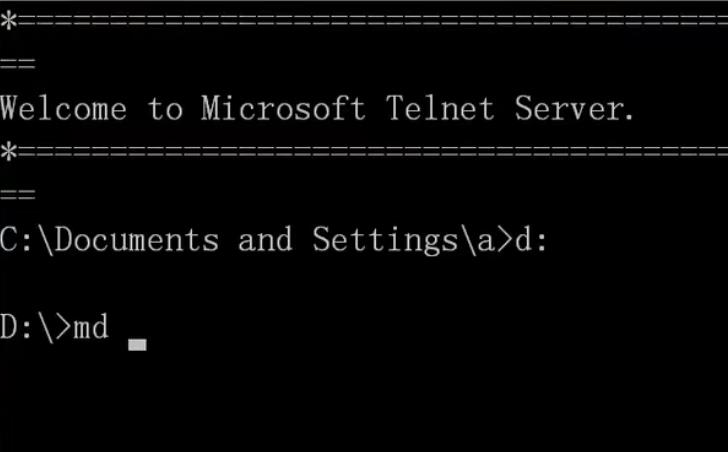

🐱🐉 2003中打开后在xp中即可进行操作 telnet+ip地址

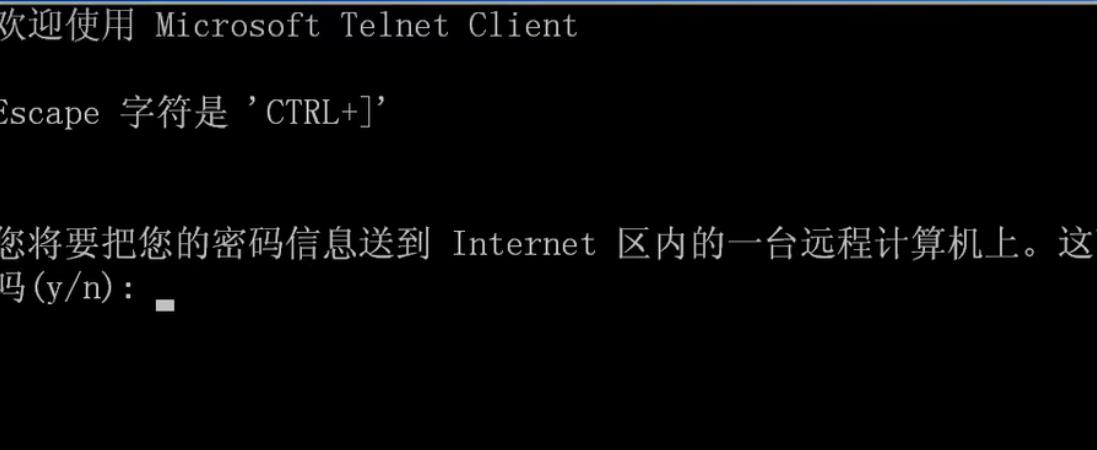

😁y和n都行

🤦♂️ 非管理员登录需被添加到此组中

👻 控制成功,此时实际上时2003的命令行

拓展:

🙀 netstat -an :查看本机开放的所有端口

😘 telnet: 23

😝 远程桌面协议RDP:3389

以上是关于网络安全 渗透 攻防3(用户与组管理 服务器远程管理)的主要内容,如果未能解决你的问题,请参考以下文章