Apache Log4j 远程代码执行漏洞直接让安全圈过年~

Posted 李白你好

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了Apache Log4j 远程代码执行漏洞直接让安全圈过年~相关的知识,希望对你有一定的参考价值。

在此声明:本文章的目的是让大家参考此漏洞的修复方法切记不要批量刷SRC,否则后果自负与本人无关,

安全圈直接过年了

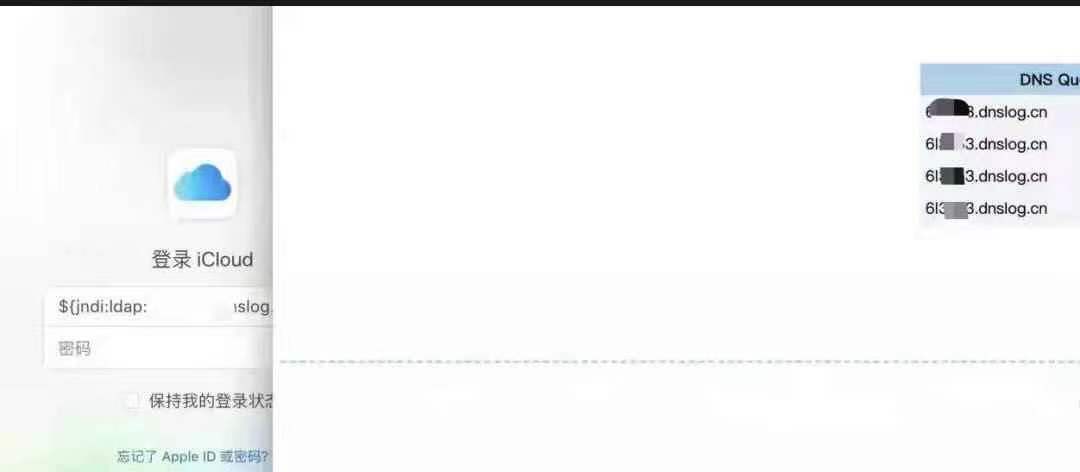

苹果

百度

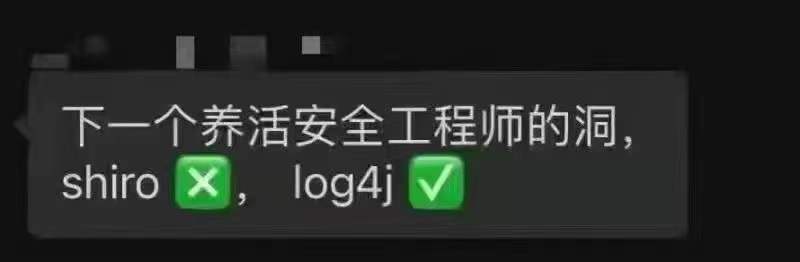

shiro从2014年-2022年坚持到了现在,log4j是下一个能养活安全工程师的洞。可以说这个漏洞已经席卷全球了。连BP和CS目前也存在这个漏洞。

漏洞信息

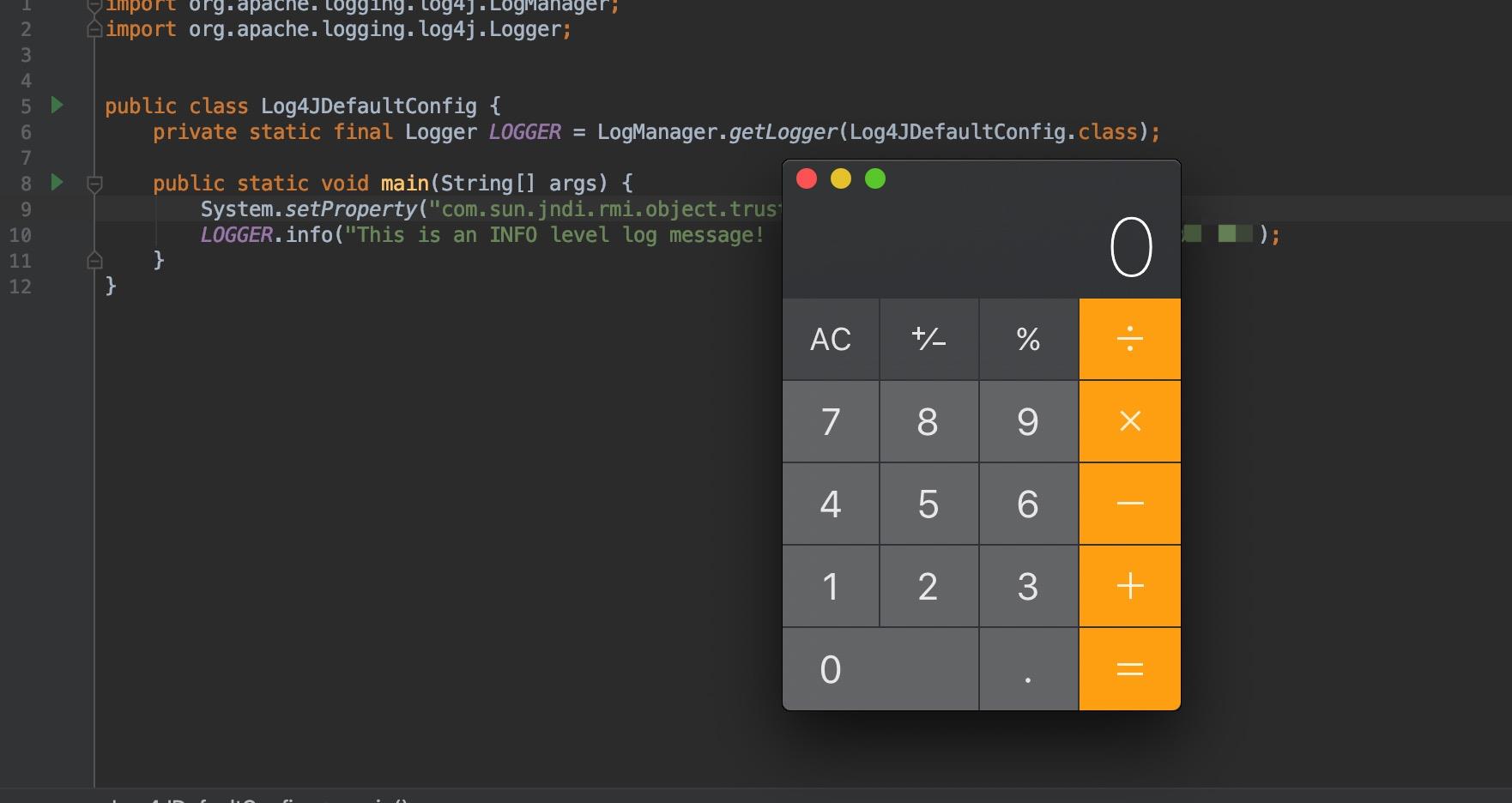

Apache Log4j 远程代码执行的漏洞利用,攻击者可以通过发送精心构造的数据请求到受影响的应用来利用此漏洞。在应用使用Apache Log4j 作为日志组件,并对攻击者的恶意输入进行打印的情况下,将触发远程代码执行漏洞,经验证 Apache Log4j 2.x <= 2.14.1受该漏洞影响,目前,Apache Log4j 官方已发布 log4j-2.15.0-rc1 修复版本,建议受影响用户,尽快升级到安全版本,并升级其它相关受影响应用及组件。

漏洞危害

攻击者可以通过发送精心构造的数据请求到受影响的应用来利用此漏洞。在应用使用Apache Log4j 组件进行日志记录,并对攻击者的恶意输入进行打印的情况下,将触发远程代码执行漏洞。

漏洞编号

VAS-2021-12-9232058

影响范围

Apache Log4j 2.x <= 2.14.1

供应链影响范围:

已知受影响应用及组件:

Apache Solr

Apache Flink

Apache Druid

srping-boot-strater-log4j2

漏洞复现

漏洞检测

来源于绿盟CERT

https://open.work.weixin.qq.com/wwopen/mpnews?mixuin=3_HVCQAABwBHKvwGAAAUAA&mfid=WW0310-6x9-BwAABwB7tPj8XTxKnQJm-1T5c&idx=0&sn=d38bbc1075de2cdc8c9f67fc6d09894a¬replace=true

人工检测

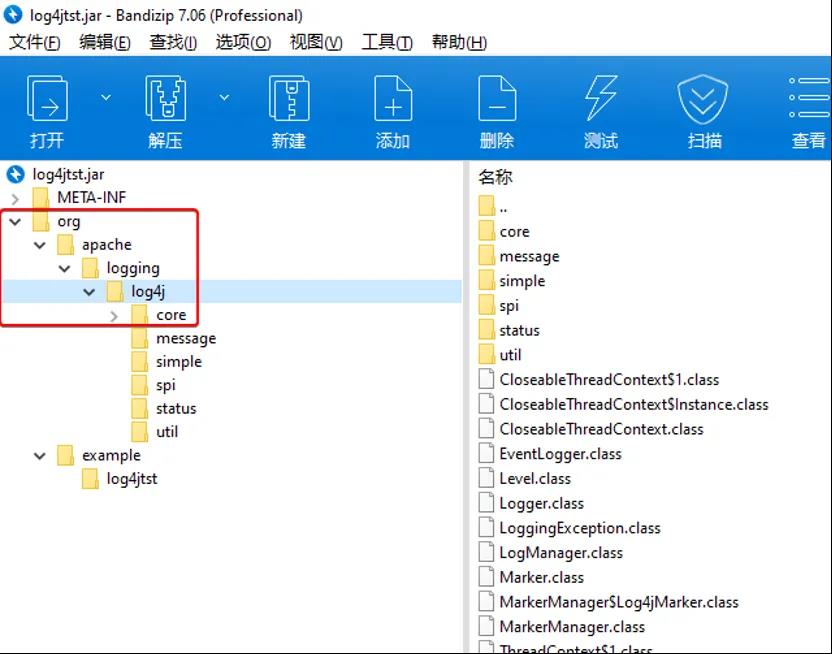

1、相关用户可根据Java jar解压后是否存在org/apache/logging/log4j相关路径结构,判断是否使用了存在漏洞的组件,若存在相关Java程序包,则很可能存在该漏洞。

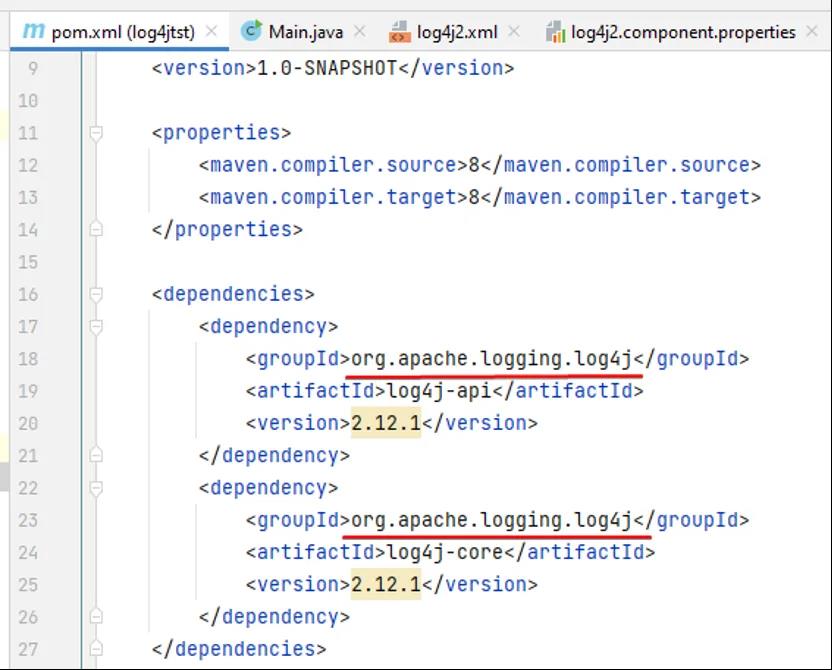

2、若程序使用Maven打包,查看项目的pom.xml文件中是否存在下图所示的相关字段,若版本号为小于2.15.0,则存在该漏洞。

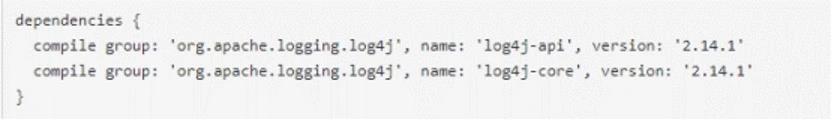

3、若程序使用gradle打包,可查看build.gradle编译配置文件,若在dependencies部分存在org.apache.logging.log4j相关字段,且版本号为小于2.15.0,则存在该漏洞。

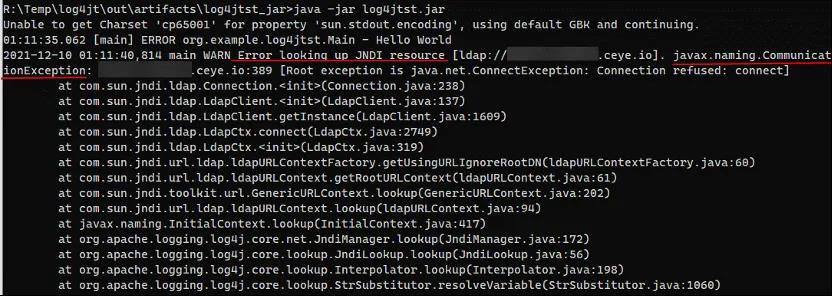

攻击排查

1、攻击者在利用前通常采用dnslog方式进行扫描、探测,常见的漏洞利用方式可通过应用系统报错日志中的"javax.naming.CommunicationException"、“javax.naming.NamingException: problem generating object using object factory”、“Error looking up JNDI resource"关键字进行排查。

2、攻击者发送的数据包中可能存在”$jndi:" 字样,推荐使用全流量或WAF设备进行检索排查。

产品检测

绿盟科技远程安全评估系统(RSAS)与WEB应用漏洞扫描系统(WVSS)、网络入侵检测系统(IDS)已具备对该漏洞的扫描与检测能力,请有部署以上设备的用户升级至最新版本。

漏洞防护

官方升级

目前官方已发布测试版本修复该漏洞,受影响用户可先将Apache Log4j2所有相关应用到该版本,下载链接:https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc1

注:由于此版本非正式发行版,可能出现不稳定的情况,建议用户在备份数据后再进行升级。

升级供应链中已知受影响的应用及组件:Apache Solr、Apache Flink、Apache Druid、srping-boot-strater-log4j2

临时防护措施

若相关用户暂时无法进行升级操作,可先用下列措施进行临时缓解:

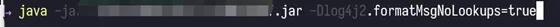

1、添加jvm启动参数:-Dlog4j2.formatMsgNoLookups=true

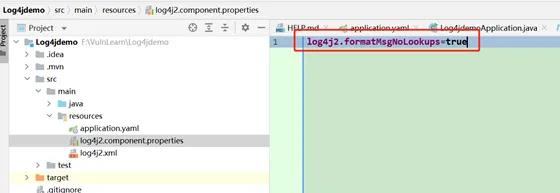

2、在应用classpath下添加log4j2.component.properties配置文件,文件内容为:log4j2.formatMsgNoLookups=true

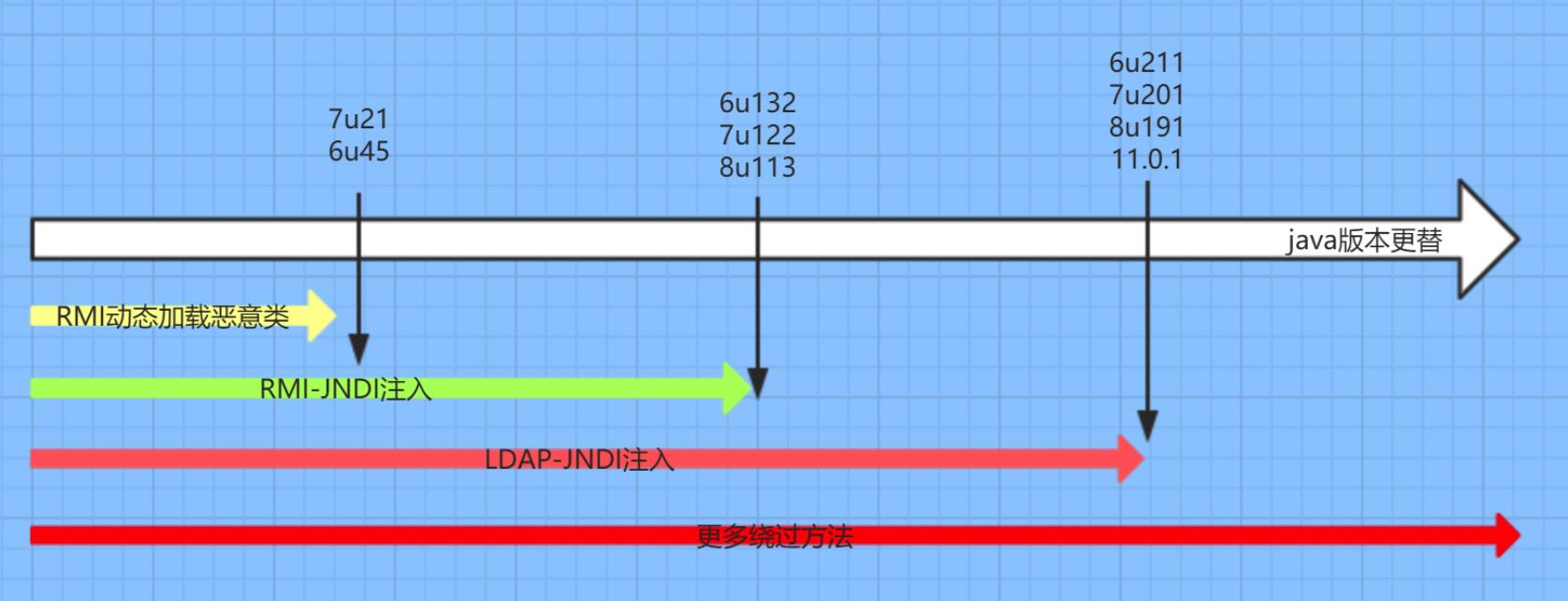

3、建议JDK使用11.0.1、8u191、7u201、6u211及以上的高版本

4、限制受影响应用对外访问互联网,并在边界对dnslog相关域名访问进行检测。

部分公共dnslog平台如下:

ceye.io

dnslog.link

dnslog.cn

dnslog.io

tu4.org

awvsscan119.autoverify.cn

burpcollaborator.net

s0x.cn

以上是关于Apache Log4j 远程代码执行漏洞直接让安全圈过年~的主要内容,如果未能解决你的问题,请参考以下文章

开源网安警示,Apache Log4j远程代码执行漏洞 | 风险漏洞提示

开源网安警示,Apache Log4j远程代码执行漏洞 | 风险漏洞提示